Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Een Kv-certificaat (Key Vault) kan worden gemaakt of geïmporteerd in een sleutelkluis. Wanneer een KV-certificaat wordt gemaakt, wordt de persoonlijke sleutel gemaakt in de sleutelkluis en nooit blootgesteld aan certificaateigenaar. Hier volgen manieren om een certificaat te maken in Key Vault:

Een zelfondertekend certificaat maken: maak een persoonlijk sleutelpaar en koppel het aan een certificaat. Het certificaat wordt ondertekend met een eigen sleutel.

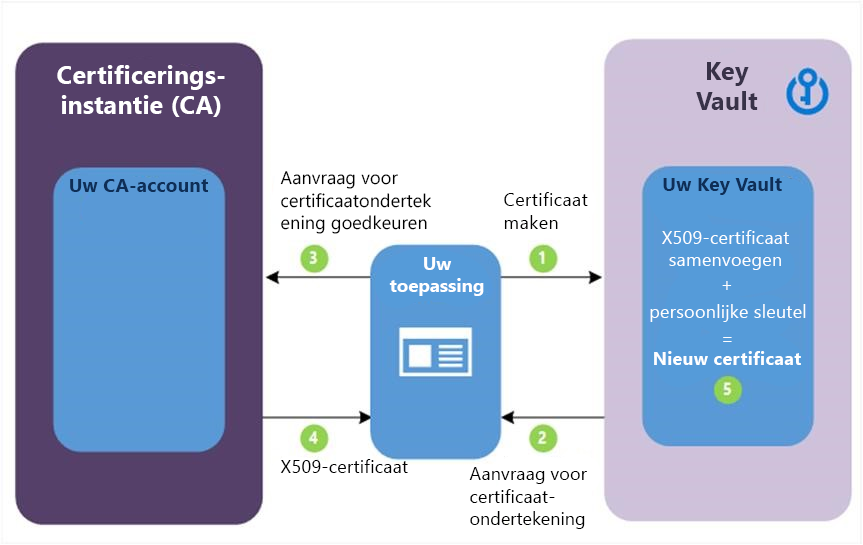

Maak handmatig een nieuw certificaat: maak een persoonlijk sleutelpaar met een openbare sleutel en genereer een X.509-aanvraag voor certificaatondertekening. De ondertekeningsaanvraag kan worden ondertekend door uw registratie-instantie of certificeringsinstantie. Het ondertekende x509-certificaat kan worden samengevoegd met het sleutelpaar in behandeling om het KV-certificaat in Key Vault te voltooien. Hoewel deze methode meer stappen vereist, biedt deze u meer beveiliging omdat de persoonlijke sleutel is gemaakt in en beperkt tot Key Vault.

De volgende beschrijvingen komen overeen met de groene stappen in het voorgaande diagram.

- In het diagram maakt uw toepassing een certificaat, dat intern begint met het maken van een sleutel in uw sleutelkluis.

- Key Vault keert terug naar uw toepassing met een aanvraag voor certificaatondertekening (CSR)

- Uw toepassing stuurt de CSR door naar de gekozen certificeringsinstantie.

- Uw gekozen CA reageert met een X509-certificaat.

- Uw toepassing voltooit het maken van het nieuwe certificaat met een fusie van het X509-certificaat van uw CA.

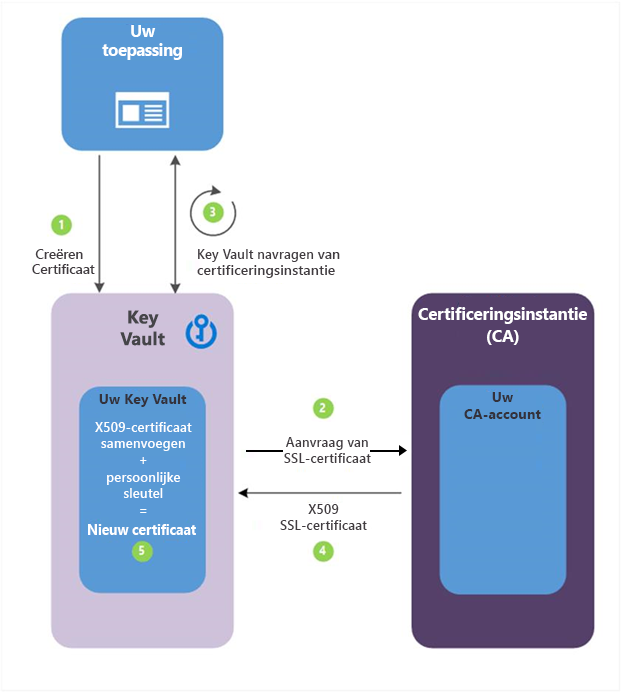

- Maak een certificaat met een bekende verlenerprovider: voor deze methode moet u een eenmalige taak uitvoeren om een verlenerobject te maken. Zodra een verlenerobject is gemaakt in uw sleutelkluis, kan naar de naam worden verwezen in het beleid van het KV-certificaat. Een aanvraag om een dergelijk KV-certificaat te maken, maakt een sleutelpaar in de kluis en communiceert met de providerservice van de uitgever met behulp van de informatie in het object waarnaar wordt verwezen om een x509-certificaat op te halen. Het x509-certificaat wordt opgehaald uit de verlenerservice en wordt samengevoegd met het sleutelpaar om het maken van het KV-certificaat te voltooien.

De volgende beschrijvingen komen overeen met de groene stappen in het voorgaande diagram.

- In het diagram maakt uw toepassing een certificaat, dat intern begint met het maken van een sleutel in uw sleutelkluis.

- Key Vault verzendt een TLS/SSL-certificaataanvraag naar de CA.

- Uw toepassing bevraagt, in een proces van lussen en wachten, uw Key Vault voor het voltooien van het certificaat. Het maken van het certificaat is voltooid wanneer Key Vault de reactie van de certificeringsinstantie met x509-certificaat ontvangt.

- De CA reageert op de TLS/SSL-certificaataanvraag van Key Vault met een TLS/SSL X.509-certificaat.

- Het maken van het nieuwe certificaat is voltooid met de fusie van het TLS/SSL X.509-certificaat voor de CA.

Asynchroon proces

Kv-certificaat maken is een asynchroon proces. Met deze bewerking wordt een KV-certificaataanvraag gemaakt en wordt een HTTP-statuscode van 202 (Geaccepteerd) geretourneerd. De status van de aanvraag kan worden bijgehouden door het object in behandeling te peilen dat door deze bewerking is gemaakt. De volledige URI van het object in behandeling wordt geretourneerd in de LOCATION-header.

Wanneer een aanvraag voor het maken van een KV-certificaat is voltooid, wordt de status van het in behandeling zijnde object gewijzigd in 'voltooid' van 'wordt uitgevoerd' en wordt er een nieuwe versie van het KV-certificaat gemaakt. Dit wordt de huidige versie.

Eerste creatie

Wanneer een KV-certificaat voor het eerst wordt gemaakt, wordt er ook een adresseerbare sleutel en geheim gemaakt met dezelfde naam als het certificaat. Als de naam al in gebruik is, mislukt de bewerking met een HTTP-statuscode van 409 (conflict). De adresseerbare sleutel en het geheim halen hun kenmerken op uit de KV-certificaatkenmerken. De adresseerbare sleutel en het geheim die op deze manier zijn gemaakt, worden gemarkeerd als beheerde sleutels en geheimen, waarvan de levensduur wordt beheerd door Key Vault. Beheerde sleutels en geheimen hebben het kenmerk Alleen-lezen. Opmerking: Als een KV-certificaat verloopt of is uitgeschakeld, worden de bijbehorende sleutel en het bijbehorende geheim onbruikbaar.

Als dit de eerste bewerking is om een KV-certificaat te maken, is een beleid vereist. Een beleid kan ook worden geleverd met opeenvolgende create-bewerkingen om de beleidsresource te vervangen. Als er geen beleid wordt opgegeven, wordt de beleidsresource in de service gebruikt om een volgende versie van het KV-certificaat te maken. Hoewel een aanvraag voor het maken van een volgende versie wordt uitgevoerd, blijven het huidige KV-certificaat en de bijbehorende adresseerbare sleutel en het bijbehorende adresseerbare sleutel en geheim ongewijzigd.

Zelf uitgegeven certificaat

Als u een zelf uitgegeven certificaat wilt maken, stelt u de naam van de uitgever in als 'Self' in het certificaatbeleid, zoals wordt weergegeven in het volgende fragment van het certificaatbeleid.

"issuer": {

"name": "Self"

}

Als de naam van de verlener niet is opgegeven, wordt de naam van de verlener ingesteld op Onbekend. Wanneer de verlener 'Onbekend' is, moet de certificaateigenaar handmatig een x509-certificaat van de verlener naar keuze ophalen en vervolgens het openbare x509-certificaat samenvoegen met het sleutelkluiscertificaat dat in behandeling is om het maken van het certificaat te voltooien.

"issuer": {

"name": "Unknown"

}

Partner-CA-providers

Het maken van certificaten kan handmatig worden voltooid of met behulp van een zelfuitgever. Key Vault werkt ook samen met bepaalde providers van verleners om het maken van certificaten te vereenvoudigen. De volgende typen certificaten kunnen worden besteld voor key vault bij deze providers van partneruitgevers.

| Provider | Type certificaat | Configuratie-installatie |

|---|---|---|

| DigiCert | Key Vault biedt OV- of EV SSL-certificaten met DigiCert | Integratiehandleiding |

| GlobalSign | Key Vault biedt OV- of EV SSL-certificaten met GlobalSign | Integratiehandleiding |

Een certificaatverlener is een entiteit die in Azure Key Vault (KV) wordt weergegeven als een CertificateIssuer-resource. Het wordt gebruikt om informatie te verstrekken over de bron van een KV-certificaat; naam van verlener, provider, referenties en andere beheergegevens.

Wanneer een bestelling bij de provider van de uitgever wordt geplaatst, kan deze de x509-certificaatextensies en de geldigheidsperiode van het certificaat negeren op basis van het type certificaat.

Autorisatie: vereist de machtigingen voor certificaten/maken.

Zie ook

- Instructies voor het maken van certificaten in Key Vault met behulp van portal, Azure CLI, Azure PowerShell

- Het maken van certificaten controleren en beheren