Back-up en herstel van Azure Key Vault

In dit document leest u hoe u een back-up maakt van geheimen, sleutels en certificaten die zijn opgeslagen in een sleutelkluis. Een back-up is bedoeld om u een offline kopie te bieden van al uw geheimen in het onwaarschijnlijke geval dat u geen toegang meer hebt tot uw sleutelkluis.

Overzicht

Azure Key Vault biedt automatisch functies om de beschikbaarheid van gegevens te garanderen en gegevensverlies te voorkomen. Maak alleen back-ups van geheimen als dit vanuit bedrijfsoogpunt noodzakelijk is. Het maken van een back-up van geheimen in uw sleutelkluis kan operationele uitdagingen met zich meebrengen, zoals het onderhouden van meerdere logboeken, machtigingen en back-ups wanneer geheimen verlopen of roteren.

Key Vault onderhoudt de beschikbaarheid in noodscenario's en voert automatisch failoververzoeken uit naar een gekoppelde regio zonder dat tussenkomst van een gebruiker nodig is. Zie Beschikbaarheid en redundantie in Azure Key Vault voor meer informatie.

Als u uw geheimen wilt beveiligen tegen onbedoelde of opzettelijke verwijdering, moet u de beveiligingsfuncties voor voorlopig verwijderen en opschonen voor uw sleutelkluis configureren. Zie Azure Key Vault: overzicht van voorlopig verwijderen voor meer informatie.

Beperkingen

Belangrijk

Key Vault ondersteunt de mogelijkheid niet om meer een back-up te maken van meer dan 500 eerdere versies van een sleutel, geheim of certificaatobject. Als u probeert een back-up te maken van een sleutel, geheim of certificaatobject, leidt dat mogelijk tot een fout. Het is niet mogelijk om eerdere versies van een sleutel, geheim of certificaat te verwijderen.

Key Vault biedt momenteel geen manier om een back-up te maken van een volledige sleutelkluis in één bewerking en sleutels, geheimen en certificaten moeten indvidually back-ups zijn.

Houd ook rekening met de volgende problemen:

- Het maken van een back-up van geheimen met meerdere versies kan leiden tot time-outfouten.

- Met een back-up wordt een momentopname gemaakt van een bepaald tijdstip. Geheimen kunnen tijdens een back-up worden vernieuwd, waardoor het kan gebeuren dat versleutelingssleutels niet overeenkomen.

- Als u de limieten voor de sleutelkluisservice voor aanvragen per seconde overschrijdt, wordt uw sleutelkluis beperkt en zal de back-up mislukken.

Ontwerpoverwegingen

Wanneer u een back-up maakt van een object dat is opgeslagen in een sleutelkluis (zoals een geheim, sleutel of certificaat), wordt het object door de back-upbewerking gedownload als een versleutelde blob. Deze blob kan niet buiten Azure worden ontsleuteld. Als u bruikbare gegevens uit deze blob wilt ophalen, moet u de blob herstellen in een sleutelkluis binnen hetzelfde Azure-abonnement en dezelfde Azure-geografie.

Vereisten

Als u een back-up van een sleutelkluisobject wilt maken, hebt u het volgende nodig:

- Machtigingen op inzenderniveau of hoger voor een Azure-abonnement.

- Een primaire sleutelkluis met de geheimen waarvan u een back-up wilt maken.

- Een secundaire sleutelkluis waarnaar geheimen worden teruggezet.

Back-ups maken en herstellen met de Azure-portal

Volg de stappen in deze sectie voor het maken en herstellen van back-ups van objecten met behulp van de Azure-portal.

Een back-up maken

Ga naar de Azure Portal.

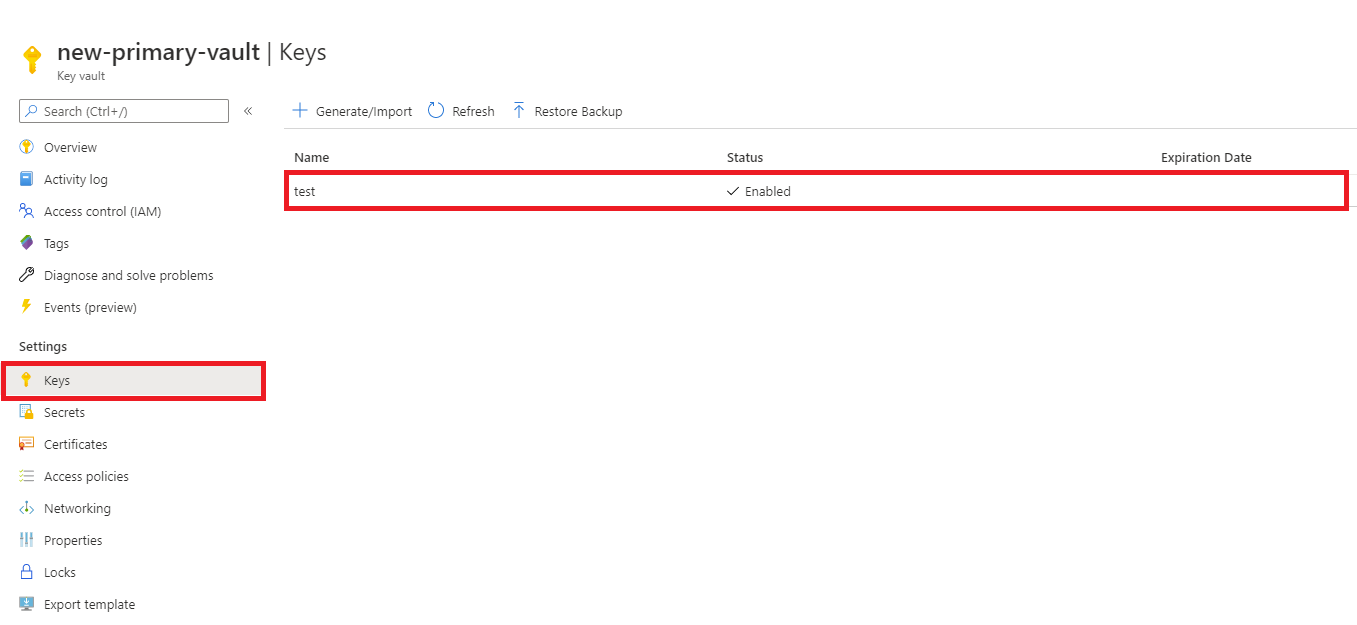

Selecteer uw sleutelkluis.

Ga naar het object (geheim, sleutel of certificaat) waarvan u een back-up wilt maken.

Selecteer het object.

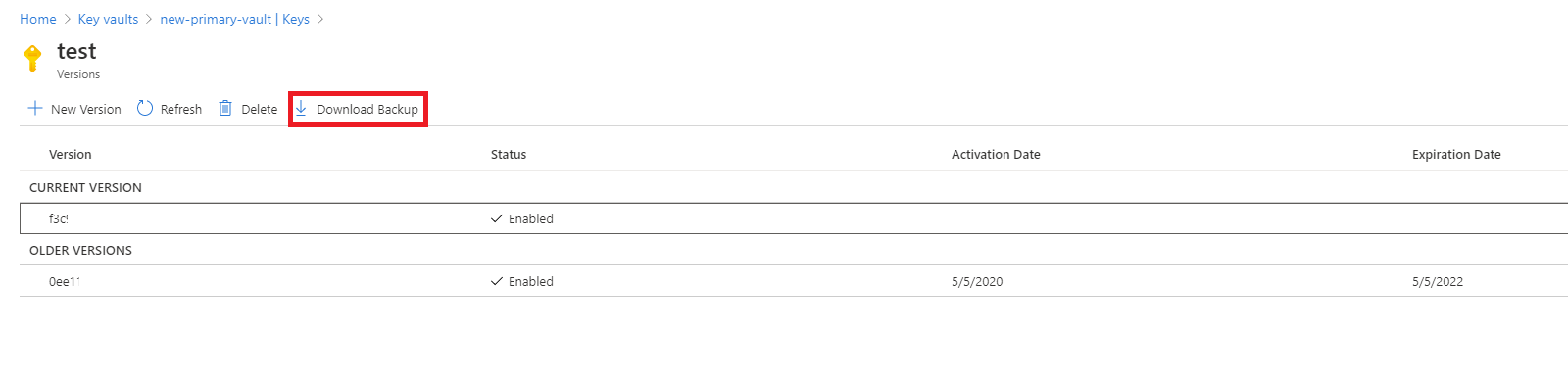

Selecteer Back-up downloaden.

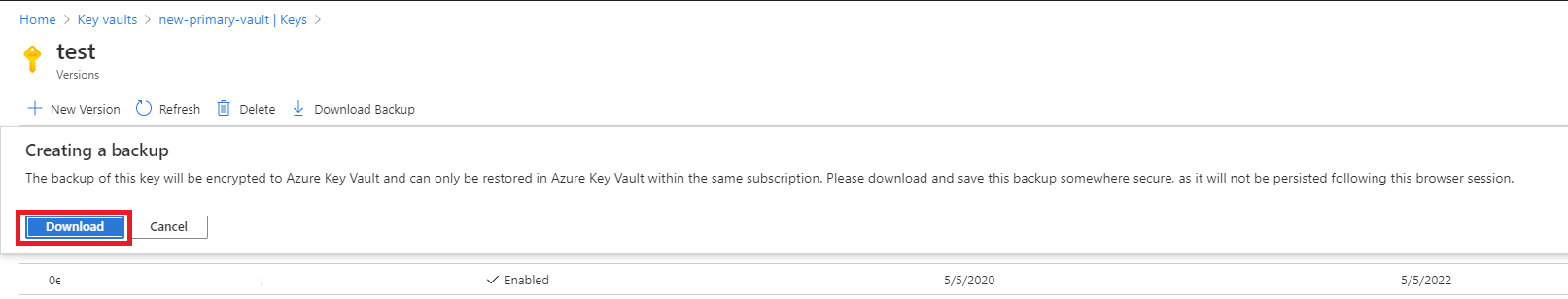

Selecteer Downloaden.

Sla de versleutelde blob op een veilige locatie op.

Herstellen

Ga naar de Azure Portal.

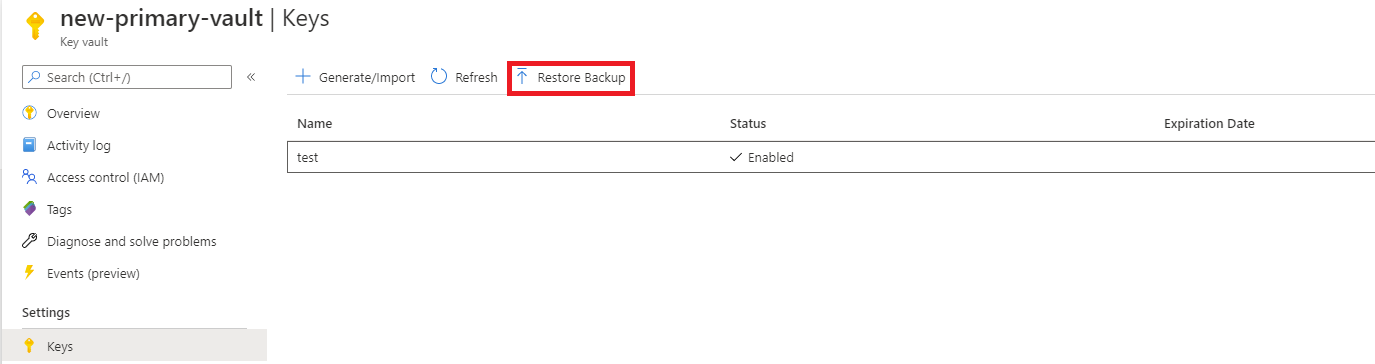

Selecteer uw sleutelkluis.

Ga naar het type object (geheim, sleutel of certificaat) dat u wilt herstellen.

Selecteer Back-up terugzetten.

Ga naar de locatie waar u de versleutelde blob hebt opgeslagen.

Selecteer OK.

Back-ups maken en herstellen vanuit de Azure CLI of Azure PowerShell

## Log in to Azure

az login

## Set your subscription

az account set --subscription {AZURE SUBSCRIPTION ID}

## Register Key Vault as a provider

az provider register -n Microsoft.KeyVault

## Back up a certificate in Key Vault

az keyvault certificate backup --file {File Path} --name {Certificate Name} --vault-name {Key Vault Name} --subscription {SUBSCRIPTION ID}

## Back up a key in Key Vault

az keyvault key backup --file {File Path} --name {Key Name} --vault-name {Key Vault Name} --subscription {SUBSCRIPTION ID}

## Back up a secret in Key Vault

az keyvault secret backup --file {File Path} --name {Secret Name} --vault-name {Key Vault Name} --subscription {SUBSCRIPTION ID}

## Restore a certificate in Key Vault

az keyvault certificate restore --file {File Path} --vault-name {Key Vault Name} --subscription {SUBSCRIPTION ID}

## Restore a key in Key Vault

az keyvault key restore --file {File Path} --vault-name {Key Vault Name} --subscription {SUBSCRIPTION ID}

## Restore a secret in Key Vault

az keyvault secret restore --file {File Path} --vault-name {Key Vault Name} --subscription {SUBSCRIPTION ID}

Volgende stappen

- Een Azure-sleutelkluis verplaatsen tussen regio's

- Key Vault-logboekregistratie inschakelen voor Key Vault