Sleutelkluis integreren met Azure Private Link

Met Azure Private Link hebt u via een privé-eindpunt in uw virtuele netwerk toegang tot Azure-services (bijvoorbeeld Azure Key Vault, Azure Storage en Azure Cosmos DB) en in Azure gehoste services van klanten of partners.

Een privé-eindpunt in Azure is een netwerkinterface waarmee u privé en veilig verbinding maakt met een service die door Azure Private Link mogelijk wordt gemaakt. Het privé-eindpunt maakt gebruik van een privé-IP-adres van uw VNet, waardoor de service feitelijk in uw VNet wordt geplaatst. Al het verkeer naar de service kan worden gerouteerd via het privé-eindpunt, zodat er geen gateways, NAT-apparaten, ExpressRoute of VPN-verbindingen of openbare IP-adressen nodig zijn. Verkeer tussen uw virtuele netwerk en de services wordt via het backbonenetwerk van Microsoft geleid, waarmee de risico's van het openbare internet worden vermeden. U kunt verbinding maken met een exemplaar van een Azure-resource, zodat u het hoogste granulariteit krijgt in toegangsbeheer.

Zie Wat is een Azure Private Link? voor meer informatie.

Vereisten

Als u een sleutelkluis wilt integreren met Azure Private Link, hebt u het volgende nodig:

- Een sleutelkluis.

- Een Azure Virtual Network.

- Een subnet binnen het virtueel netwerk.

- Eigenaar- of inzendermachtigingen voor zowel de sleutelkluis als het virtueel netwerk.

Uw privé-eindpunt en het virtueel netwerk moeten zich in dezelfde regio bevinden. Wanneer u een regio voor het privé-eindpunt selecteert met behulp van de portal, worden er automatisch alleen virtuele netwerken gefilterd die zich in die regio bevinden. Uw sleutelkluis kan zich in een andere regio bevinden.

Uw privé-eindpunt maakt gebruik van een privé IP-adres in uw virtueel netwerk.

Een verbinding met een Private Link tot stand brengen met Key Vault met behulp van de Azure Portal

Maak eerst een virtueel netwerk aan de hand van de stappen in Een virtueel netwerk maken met behulp van de Azure Portal

U kunt vervolgens een nieuwe sleutelkluis maken of een verbinding met een Private Link tot stand brengen met een bestaande sleutelkluis.

Een nieuwe sleutelkluis maken en een verbinding met een Private Link tot stand brengen

U kunt een nieuwe sleutelkluis maken met de Azure Portal, Azure CLI of Azure PowerShell.

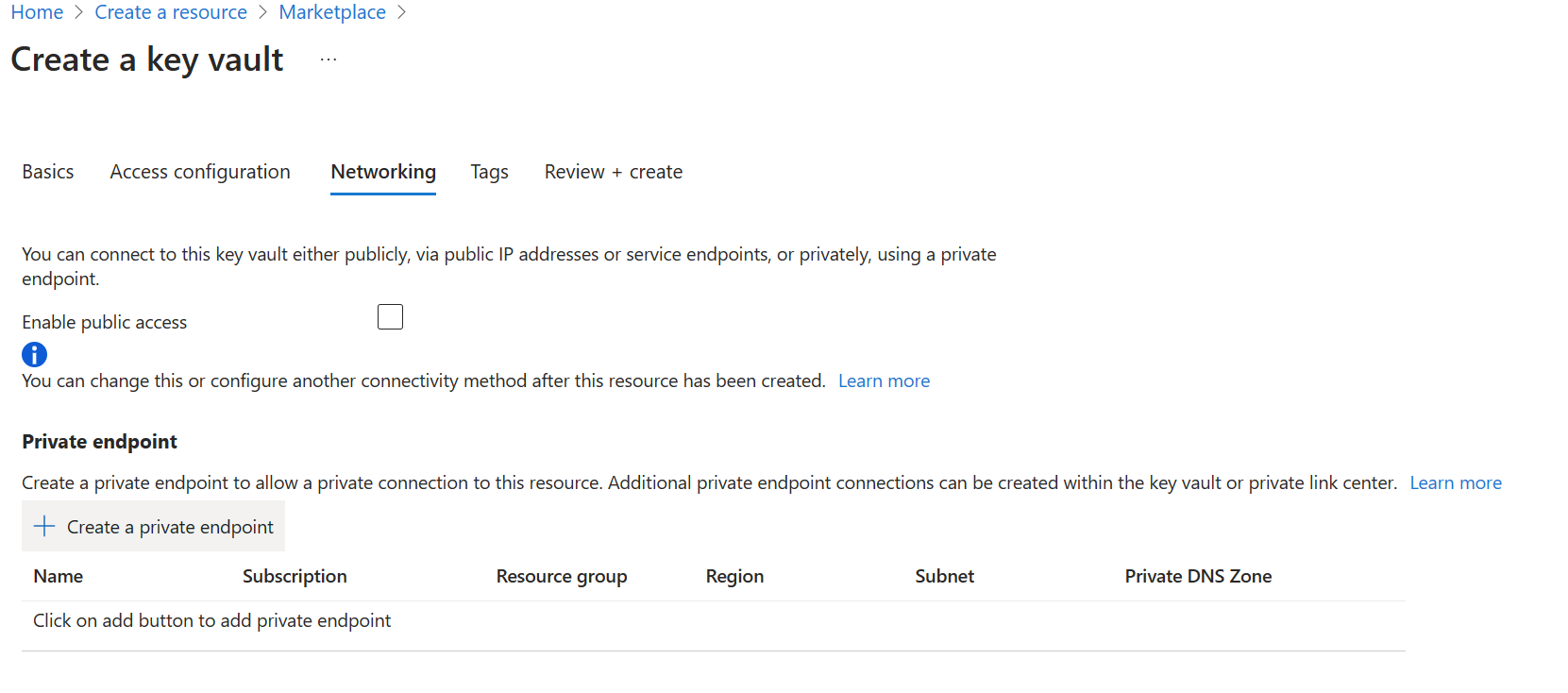

Nadat u de basisbeginselen van de sleutelkluis hebt geconfigureerd, selecteert u het tabblad Netwerken en voert u de volgende stappen uit:

Schakel openbare toegang uit door het keuzerondje uit te schakelen.

Selecteer de knop + Een privé-eindpunt maken om een privé-eindpunt toe te voegen.

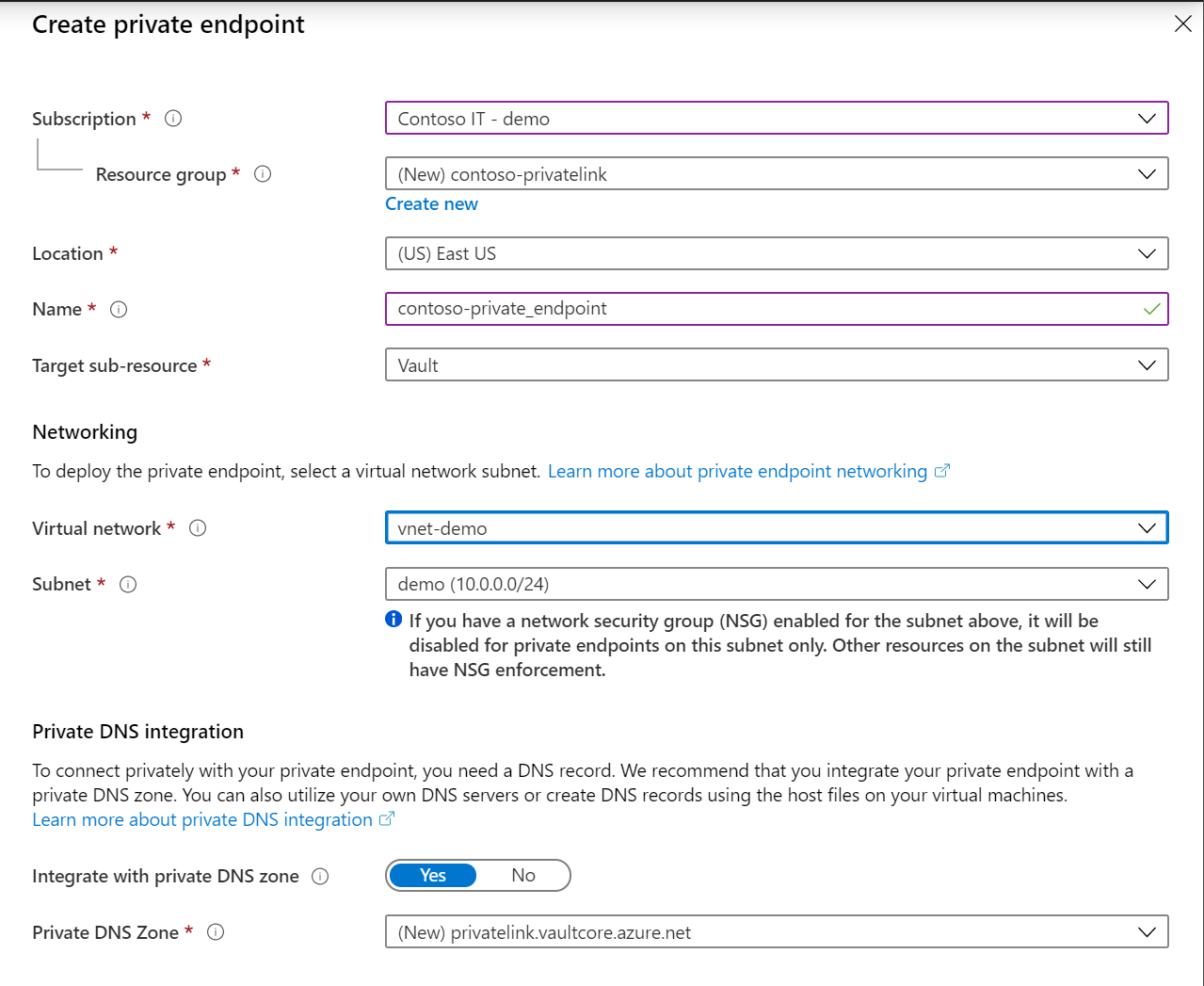

Selecteer in het veld “Locatie” van de blade Privé-eindpunt maken de regio waarin uw virtueel netwerk zich bevindt.

Maak in het veld “Naam” een beschrijvende naam waarmee dit privé-eindpunt kan worden geïdentificeerd.

Selecteer het virtueel netwerk en het subnet waarvoor u dit privé-eindpunt wilt maken in de vervolgkeuzelijst.

Laat de optie “integreren met de privézone DNS” ongewijzigd.

Selecteer “OK”.

U kunt nu het geconfigureerde privé-eindpunt zien. U kunt dit privé-eindpunt nu verwijderen en bewerken. Selecteer de knop “Beoordelen + maken” en maak de sleutelkluis. Het duurt 5-10 minuten voordat de implementatie is voltooid.

Verbinding met een Private Link tot stand brengen met een bestaande sleutelkluis

Als u al een sleutelkluis hebt, kunt u een verbinding met een Private Link maken door de volgende stappen uit te voeren:

Meld u aan bij het Azure-portaal.

Typ in de zoekbalk 'sleutelkluizen'.

Selecteer de sleutelkluis in de lijst waaraan u een privé-eindpunt wilt toevoegen.

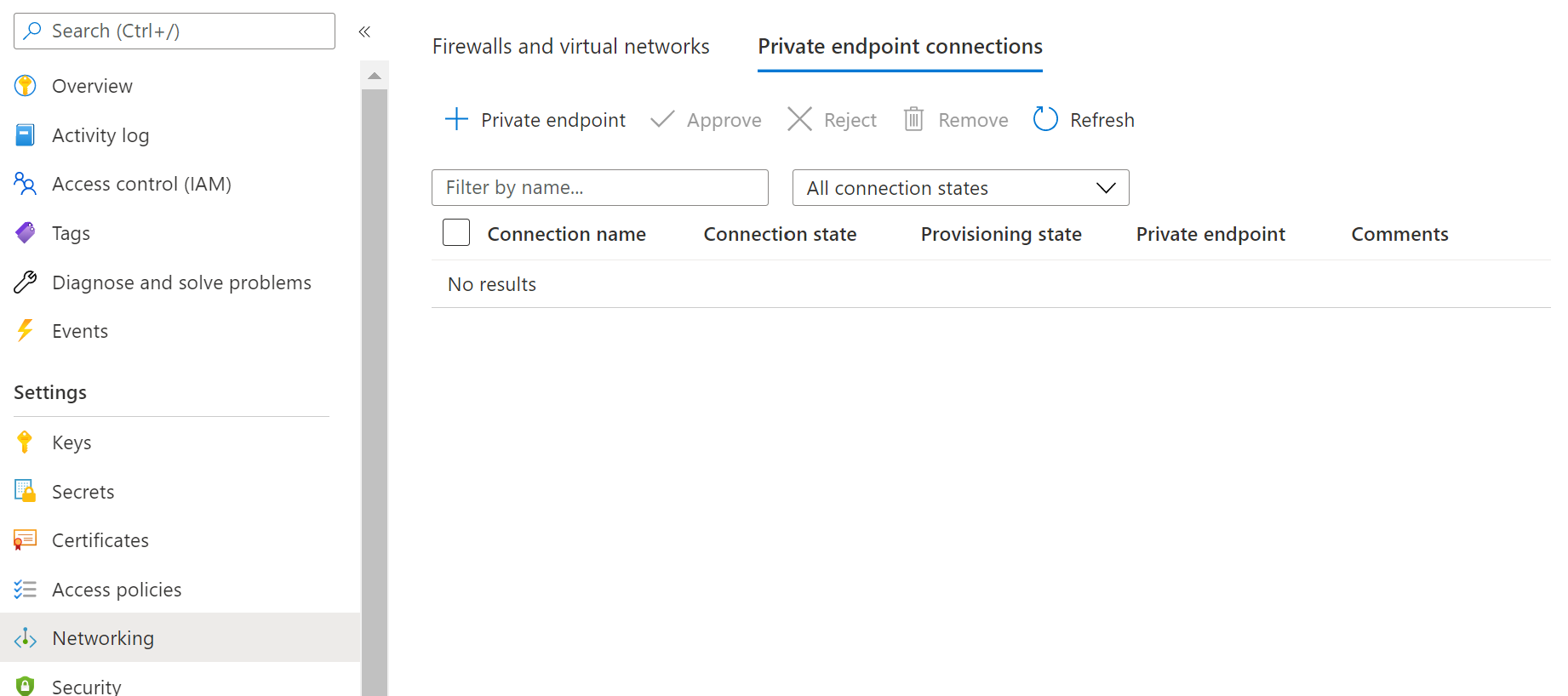

Selecteer het tabblad Netwerken onder Instellingen.

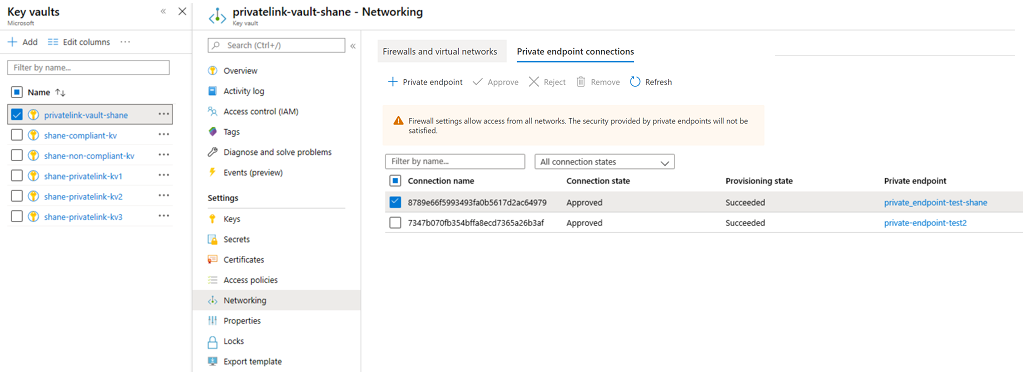

Selecteer het tabblad Privé-eindpuntverbindingen boven aan de pagina.

Selecteer de knop + Maken boven aan de pagina.

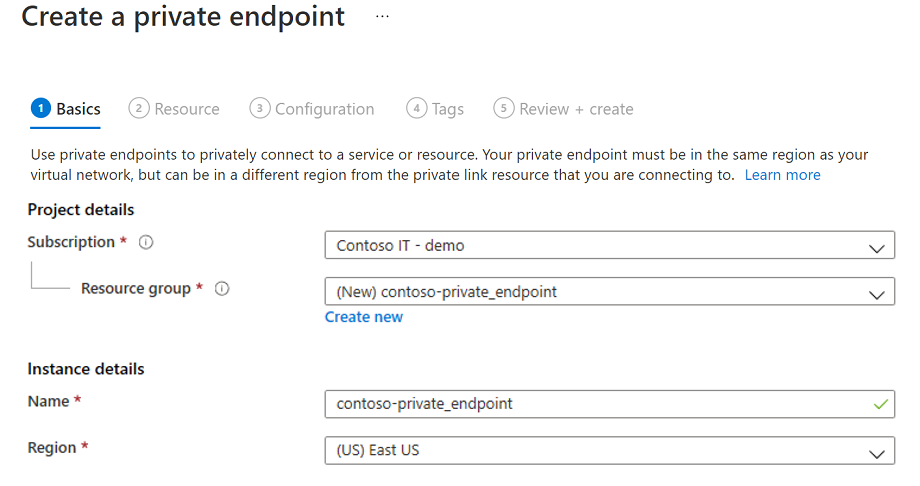

Selecteer onder Projectdetails de resourcegroep die het virtuele netwerk bevat dat u hebt gemaakt als een vereiste voor deze zelfstudie. Voer onder Exemplaardetails 'myPrivateEndpoint' in als de naam en selecteer dezelfde locatie als het virtuele netwerk dat u hebt gemaakt als een vereiste voor deze zelfstudie.

U kunt kiezen voor het maken van een privé-eindpunt voor elke Azure-resource in het gebruik van deze blade. U kunt de vervolgkeuzemenu's gebruiken om een resourcetype te selecteren en een resource in uw directory te selecteren, of u kunt verbinding maken met elke Azure-resource met een bron-id. Laat de optie “integreren met de privézone DNS” ongewijzigd.

Ga naar de blade Resources. Selecteer 'Microsoft.KeyVault/vaults' bij 'Resourcetype'; voor Resource selecteert u de sleutelkluis die u hebt gemaakt als een vereiste voor deze zelfstudie. 'Doelsubresource' wordt automatisch ingevuld met 'kluis'.

Ga naar het virtuele netwerk. Selecteer het virtuele netwerk en subnet dat u hebt gemaakt als een vereiste voor deze zelfstudie.

Ga door de blades 'DNS' en 'Tags' en accepteer de standaardwaarden.

Selecteer 'Maken' op de blade Beoordelen en maken.

Wanneer u een privé-eindpunt maakt, moet de verbinding worden goedgekeurd. Als de resource waarvoor u een privé-eindpunt maakt zich in uw directory bevindt, kunt u de verbindingsaanvraag goedkeuren mits u over voldoende machtigingen beschikt; Als u verbinding maakt met een Azure-resource in een andere map, moet u wachten tot de eigenaar van die resource uw verbindingsaanvraag goedkeurt.

Er zijn vier inrichtingsstatussen:

| Serviceactie | Status privé-eindpunt serviceconsument | Beschrijving |

|---|---|---|

| Geen | In behandeling | De verbinding wordt handmatig gemaakt en in afwachting van goedkeuring door de resource-eigenaar van de Private Link. |

| Goedkeuren | Goedgekeurd | De verbinding werd automatisch of handmatig goedgekeurd en is klaar om te worden gebruikt. |

| Verwerpen | Afgewezen | De verbinding werd afgewezen door de resource-eigenaar van de private link. |

| Verwijderen | Ontkoppeld | De verbinding is verwijderd door de resource-eigenaar van de private link, het privé-eindpunt wordt informatief en moet worden verwijderd voor opschoning. |

Een verbinding met een privé-eindpunt beheren met Key Vault met behulp van de Azure Portal

Meld u aan bij Azure Portal.

Typ “sleutelkluizen” in de zoekbalk

Selecteer de sleutelkluis die u wilt beheren.

Selecteer het tabblad “Netwerken”.

Als er verbindingen zijn die in behandeling zijn, ziet u een verbinding met 'In behandeling' in de inrichtingsstatus.

Selecteer het privé-eindpunt dat u wilt goedkeuren

Selecteer de knop goedkeuren.

Als er privé-eindpuntverbindingen zijn die u wilt weigeren, of het nu een aanvraag in behandeling of bestaande verbinding is, selecteert u de verbinding en selecteert u de knop Weigeren.

Controleren of de verbinding van de Private Link werkt

U moet controleren of de resources binnen hetzelfde subnet van het privé-eindpunt verbinding maken met uw sleutelkluis via een privé-IP-adres en dat ze de juiste integratie van de persoonlijke DNS-zone hebben.

Maak eerst een nieuwe virtuele machine door de instructies te volgen in Een virtuele Windows-machine in de Azure Portal maken

In het tabblad “Netwerken”:

- Specificeer Virtueel netwerk en Subnet. U kunt een nieuw virtueel netwerk maken of een bestaand gebruiken. Als u een bestaand selecteert, moet u ervoor zorgen dat de regio overeenkomt.

- Specificeer een openbare IP-resource.

- Selecteer “Geen” in de “NIC-netwerkbeveiligingsgroep”.

- Selecteer “Nee” in de “Taakverdeling”.

Voer de volgende opdracht uit via de opdrachtregel:

nslookup <your-key-vault-name>.vault.azure.net

Als u de opdracht ns lookup uitvoert om het IP-adres van een sleutelkluis via een openbaar eindpunt op te lossen, ziet u een resultaat dat er als volgt uitziet:

c:\ >nslookup <your-key-vault-name>.vault.azure.net

Non-authoritative answer:

Name:

Address: (public IP address)

Aliases: <your-key-vault-name>.vault.azure.net

Als u de opdracht ns lookup uitvoert om het IP-adres van een sleutelkluis via een privé-eindpunt op te lossen, ziet u een resultaat dat er als volgt uitziet:

c:\ >nslookup your_vault_name.vault.azure.net

Non-authoritative answer:

Name:

Address: 10.1.0.5 (private IP address)

Aliases: <your-key-vault-name>.vault.azure.net

<your-key-vault-name>.privatelink.vaultcore.azure.net

Handleiding voor het oplossen van problemen

Controleer of het privé-eindpunt is goedgekeurd.

- U kunt dit controleren en oplossen in de Azure-portal. Open de Key Vault-resource en selecteer de optie Netwerken.

- Selecteer vervolgens het tabblad Verbindingen met privé-eindpunt.

- Controleer of de verbindingsstatus Goedgekeurd is, en de inrichtingsstatus Geslaagd.

- U kunt ook naar de privé-eindpuntresource navigeren en dezelfde eigenschappen daar controleren en controleren of het virtuele netwerk overeenkomt met het netwerk dat u gebruikt.

Controleer of u een privé-DNS-zoneresource hebt.

- U moet een privé-DNS-zoneresource hebben met de exacte naam: privatelink.vaultcore.azure.net.

- Zie de volgende koppeling voor meer informatie over het instellen hiervan. Privé-DNS-zones

Controleer of de Privé-DNS-zone is gekoppeld aan het virtuele netwerk. Dit kan het probleem zijn als u nog steeds het openbare IP-adres krijgt dat wordt geretourneerd.

- Als de PRIVÉzone-DNS niet is gekoppeld aan het virtuele netwerk, retourneert de DNS-query die afkomstig is van het virtuele netwerk het openbare IP-adres van de sleutelkluis.

- Navigeer naar de Privé-DNS Zone-resource in Azure Portal en selecteer de optie voor virtuele netwerkkoppelingen.

- Het virtuele netwerk waarmee aanroepen van de sleutelkluis worden uitgevoerd, moet worden weergegeven.

- Als dit niet het geval is, voegt u het netwerk toe.

- Zie het volgende document voor gedetailleerde stappen: Het virtuele netwerk koppelen aan de privé-DNS-zone

Controleer of de Privé-DNS Zone geen A-record voor de sleutelkluis mist.

- Navigeer naar de pagina Privé-DNS-zone.

- Selecteer Overzicht en controleer of er een A-record is met de eenvoudige naam van uw sleutelkluis (bijvoorbeeld fabrikam). Geef geen achtervoegsel op.

- Controleer de spelling en maak of corrigeer de A-record. U kunt een TTL van 600 (10 minuten) gebruiken.

- Zorg ervoor dat u het juiste privé-IP-adres opgeeft.

Controleer of de A-record het juiste IP-adres heeft.

- U kunt het IP-adres controleren door de resource van het privé-eindpunt te openen in de Azure-portal.

- Navigeer naar de resource Microsoft.Network/privateEndpoints in de Azure-portal (niet de resource in de sleutelkluis)

- Zoek op de overzichtspagina naar de netwerkinterface en selecteer die koppeling.

- De koppeling toont het overzicht van de NIC-resource, met de eigenschap Privé-IP-adres.

- Controleer of dit het juiste IP-adres is dat is opgegeven in de A-record.

Als u vanuit een on-premises resource verbinding maakt met een Key Vault, moet u ervoor zorgen dat alle vereiste voorwaardelijke doorstuurservers zijn ingeschakeld in de on-premises omgeving.

- Controleer de DNS-configuratie van azure-privé-eindpunten voor de benodigde zones en zorg ervoor dat u voorwaardelijke doorstuurservers hebt voor zowel

vault.azure.netvaultcore.azure.netuw on-premises DNS. - Zorg ervoor dat u voorwaardelijke doorstuurservers hebt voor die zones die worden doorgestuurd naar een Azure Privé-DNS Resolver of een ander DNS-platform met toegang tot Azure-resolutie.

- Controleer de DNS-configuratie van azure-privé-eindpunten voor de benodigde zones en zorg ervoor dat u voorwaardelijke doorstuurservers hebt voor zowel

Beperkingen en overwegingen bij het ontwerp

Limieten: Limieten voor Azure Private Link bekijken

Prijzen: Zie prijzen voor Azure Private Link.

Beperkingen: Zie de Azure Private Link-service: beperkingen

Volgende stappen

- Meer informatie over Azure Private Link

- Meer informatie over Azure Key Vault