Een klant onboarden in Azure Lighthouse

In dit artikel wordt uitgelegd hoe u als serviceprovider een klant kunt onboarden naar Azure Lighthouse. Wanneer u dit doet, kunnen gedelegeerde resources (abonnementen en/of resourcegroepen) in de Microsoft Entra-tenant van de klant worden beheerd door gebruikers in uw tenant via gedelegeerd Azure-resourcebeheer.

Tip

Hoewel we in dit onderwerp verwijzen naar serviceproviders en klanten, kunnen ondernemingen die meerdere tenants beheren hetzelfde proces gebruiken om Azure Lighthouse in te stellen en hun beheerervaring samen te voegen.

U kunt het onboardingproces herhalen voor meerdere klanten. Wanneer een gebruiker met de juiste machtigingen zich aanmeldt bij uw beheertenant, is die gebruiker gemachtigd om beheerbewerkingen uit te voeren in tenantbereiken van klanten, zonder zich aan te melden bij elke afzonderlijke klanttenant.

Notitie

Klanten kunnen ook worden ge onboardd naar Azure Lighthouse wanneer ze een beheerde-serviceaanbieding (openbaar of privé) kopen die u publiceert naar Azure Marketplace. U kunt ook het onboardingproces gebruiken dat hier wordt beschreven in combinatie met aanbiedingen die zijn gepubliceerd naar Azure Marketplace.

Voor het onboardingproces moeten acties worden uitgevoerd vanuit zowel de tenant van de serviceprovider als vanuit de tenant van de klant. Al deze stappen worden beschreven in dit artikel.

Tenant- en abonnementsgegevens verzamelen

Als u de tenant van een klant wilt onboarden, moet deze een actief Azure-abonnement hebben. Wanneer u handmatig een sjabloon maakt, moet u het volgende weten:

- De tenant-id van de tenant van de serviceprovider (waar u de resources van de klant gaat beheren).

- De tenant-id van de tenant van de klant (die resources bevat die worden beheerd door de serviceprovider).

- De abonnements-id's voor elk specifiek abonnement in de tenant van de klant die worden beheerd door de serviceprovider (of die de resourcegroep(en) bevat die worden beheerd door de serviceprovider).

Als u de id voor een tenant niet weet, kunt u deze ophalen met behulp van Azure Portal, Azure PowerShell of Azure CLI.

Als u uw sjabloon maakt in Azure Portal, wordt uw tenant-id automatisch opgegeven. U hoeft de tenant- of abonnementsgegevens van de klant niet te kennen om uw sjabloon te maken in Azure Portal. Als u echter van plan bent om een of meer resourcegroepen in de tenant van de klant te onboarden (in plaats van het hele abonnement), moet u de namen van elke resourcegroep weten.

Rollen en machtigingen definiëren

Als serviceprovider wilt u mogelijk meerdere taken uitvoeren voor één klant, waarvoor verschillende toegang voor verschillende bereiken is vereist. U kunt zoveel autorisaties definiëren als u nodig hebt om de juiste ingebouwde Azure-rollen toe te wijzen. Elke autorisatie bevat een principalId machtiging die verwijst naar een Microsoft Entra-gebruiker, -groep of -service-principal in de beheertenant.

Notitie

Tenzij expliciet opgegeven, kunnen verwijzingen naar een 'gebruiker' in de Documentatie van Azure Lighthouse van toepassing zijn op een Microsoft Entra-gebruiker, -groep of -service-principal in een autorisatie.

Als u autorisaties in uw sjabloon wilt definiëren, moet u de id-waarden voor elke gebruiker, gebruikersgroep of service-principal opnemen in de beherende tenant waaraan u toegang wilt verlenen. U moet ook de roldefinitie-id opnemen voor elke ingebouwde rol die u wilt toewijzen. Wanneer u uw sjabloon maakt in Azure Portal, kunt u het gebruikersaccount en de rol selecteren. Deze id-waarden worden automatisch toegevoegd. Als u handmatig een sjabloon maakt, kunt u gebruikers-id's ophalen met behulp van Azure Portal, Azure PowerShell of Azure CLI vanuit de beherende tenant.

Tip

U wordt aangeraden de rol Registratietoewijzing voor beheerde services toe te wijzen bij het onboarden van een klant, zodat gebruikers in uw tenant de toegang tot de delegatie later kunnen verwijderen, indien nodig. Als deze rol niet is toegewezen, kunnen gedelegeerde resources alleen worden verwijderd door een gebruiker in de tenant van de klant.

Waar mogelijk raden we u aan microsoft Entra-gebruikersgroepen te gebruiken voor elke toewijzing, in plaats van afzonderlijke gebruikers. Dit biedt u de flexibiliteit om afzonderlijke gebruikers toe te voegen aan of te verwijderen uit de groep die toegang heeft, zodat u het onboardingproces niet hoeft te herhalen om gebruikerswijzigingen aan te brengen. U kunt ook rollen toewijzen aan een service-principal, wat handig kan zijn voor automatiseringsscenario's.

Belangrijk

Als u machtigingen voor een Microsoft Entra-groep wilt toevoegen, moet het groepstype worden ingesteld op Beveiliging. Deze optie wordt geselecteerd wanneer de groep wordt gemaakt. Zie Meer informatie over groepen en toegangsrechten in Microsoft Entra-id voor meer informatie.

Wanneer u uw autorisaties definieert, moet u het principe van minimale bevoegdheden volgen, zodat gebruikers alleen over de benodigde machtigingen beschikken om hun taak te voltooien. Zie Tenants, gebruikers en rollen in Azure Lighthouse-scenario's voor informatie over ondersteunde rollen en best practices.

Tip

U kunt ook in aanmerking komende autorisaties maken waarmee gebruikers in uw beheertenant hun rol tijdelijk kunnen uitbreiden. Deze functie heeft specifieke licentievereisten. Zie In aanmerking komende autorisaties maken voor meer informatie.

Als u uw impact wilt bijhouden voor klantafspraken en herkenning wilt ontvangen, koppelt u uw Microsoft Cloud Partner Program-id aan ten minste één gebruikersaccount dat toegang heeft tot elk van uw onboarded abonnementen. U moet deze koppeling uitvoeren in de tenant van uw serviceprovider. We raden u aan een service-principal-account te maken in uw tenant die is gekoppeld aan uw partner-id, en deze service-principal vervolgens telkens wanneer u een klant onboardt. Zie Een partner-id koppelen voor meer informatie.

Een Azure Resource Manager-sjabloon maken

Voor het onboarden van uw klant moet u een Azure Resource Manager-sjabloon maken voor uw aanbieding, met de volgende gegevens. De mspOfferName waarden en mspOfferDescription waarden zijn zichtbaar voor de klant op de pagina Serviceproviders van Azure Portal zodra de sjabloon is geïmplementeerd in de tenant van de klant.

| Veld | Definitie |

|---|---|

mspOfferName |

Een naam die deze definitie beschrijft. Deze waarde wordt als titel van de aanbieding weergegeven voor de klant en moet een unieke waarde zijn. |

mspOfferDescription |

Een korte beschrijving van uw aanbieding (bijvoorbeeld Contoso VM-beheeraanbieding). Dit veld is optioneel, maar wordt aanbevolen zodat klanten een duidelijk beeld hebben van uw aanbieding. |

managedByTenantId |

Uw tenant-id. |

authorizations |

De principalId waarden voor de gebruikers/groepen/SPN's van uw tenant, elk met een principalIdDisplayName om uw klant te helpen het doel van de autorisatie te begrijpen en toegewezen aan een ingebouwde roleDefinitionId waarde om het toegangsniveau op te geven. |

U kunt deze sjabloon maken in Azure Portal of door de sjablonen in de opslagplaats met voorbeelden (Engelstalig) handmatig te wijzigen.

Belangrijk

Voor het hier beschreven proces is een afzonderlijke implementatie vereist voor elk abonnement dat wordt voorbereid, zelfs als u abonnementen onboardt in dezelfde klanttenant. Afzonderlijke implementaties zijn ook vereist als u meerdere resourcegroepen in verschillende abonnementen in dezelfde klanttenant onboardt. Het onboarden van meerdere resourcegroepen binnen één abonnement kan echter in één implementatie worden uitgevoerd.

Afzonderlijke implementaties zijn ook vereist voor meerdere aanbiedingen die worden toegepast op hetzelfde abonnement (of resourcegroepen binnen een abonnement). Elke toegepaste aanbieding moet een andere mspOfferNamegebruiken.

Uw sjabloon maken in Azure Portal

Als u uw sjabloon wilt maken in Azure Portal, gaat u naar Mijn klanten en selecteert u ARM-sjabloon maken op de overzichtspagina.

Geef uw naam en een optionele beschrijving op op de pagina ARM-sjabloonaanbieding maken. Deze waarden worden gebruikt voor de mspOfferName en mspOfferDescription in uw sjabloon en zijn mogelijk zichtbaar voor uw klant. De managedByTenantId waarde wordt automatisch opgegeven op basis van de Microsoft Entra-tenant waarnaar u bent aangemeld.

Selecteer vervolgens Abonnement of Resourcegroep, afhankelijk van het klantbereik dat u wilt onboarden. Als u Resourcegroep selecteert, moet u de naam opgeven van de resourcegroep die u wilt onboarden. U kunt indien nodig het + pictogram selecteren om extra resourcegroepen toe te voegen in hetzelfde abonnement. (Als u extra resourcegroepen in een ander abonnement wilt onboarden, moet u een afzonderlijke sjabloon voor dat abonnement maken en implementeren.)

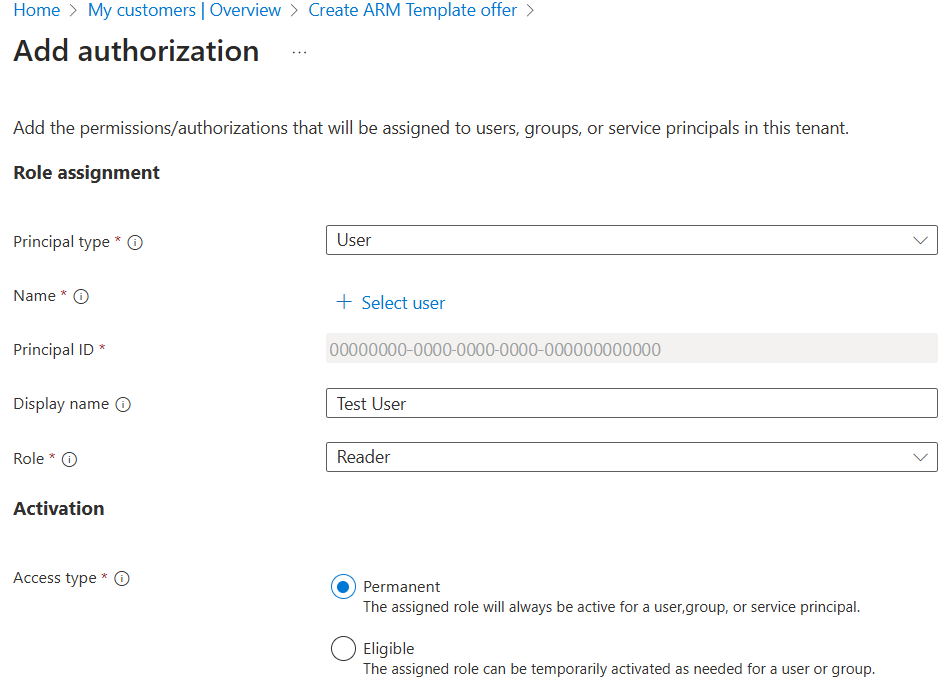

Maak ten slotte uw autorisaties door + Autorisatie toe te voegen. Geef voor elk van uw autorisaties de volgende gegevens op:

- Selecteer het principal-type , afhankelijk van het type account dat u wilt opnemen in de autorisatie. Dit kan een gebruiker, groep of service-principal zijn. In dit voorbeeld kiezen we Gebruiker.

- Selecteer de koppeling + Gebruiker selecteren om het selectiedeelvenster te openen. U kunt het zoekveld gebruiken om de gebruiker te vinden die u wilt toevoegen. Zodra u dit hebt gedaan, klikt u op Selecteren. De principal-id van de gebruiker wordt automatisch ingevuld.

- Controleer het veld Weergavenaam (ingevuld op basis van de gebruiker die u hebt geselecteerd) en breng desgewenst wijzigingen aan.

- Selecteer de rol die u aan deze gebruiker wilt toewijzen.

- Selecteer permanent of in aanmerking komend voor toegangstype. Als u In aanmerking komt, moet u opties opgeven voor maximale duur, meervoudige verificatie en of goedkeuring is vereist. Zie In aanmerking komende autorisaties maken voor meer informatie over deze opties. De functie voor in aanmerking komende autorisaties kan niet worden gebruikt met service-principals.

- Selecteer Toevoegen om uw autorisatie te maken.

Nadat u Toevoegen hebt geselecteerd, keert u terug naar het scherm Arm-sjabloonaanbieding maken. U kunt + Autorisatie opnieuw toevoegen selecteren om zo veel autorisaties toe te voegen als nodig is.

Wanneer u al uw autorisaties hebt toegevoegd, selecteert u De sjabloon Weergeven. Op dit scherm ziet u een .json bestand dat overeenkomt met de waarden die u hebt ingevoerd. Selecteer Downloaden om een kopie van dit .json bestand op te slaan. Deze sjabloon kan vervolgens worden geïmplementeerd in de tenant van de klant. U kunt deze ook handmatig bewerken als u wijzigingen wilt aanbrengen.

Belangrijk

Het gegenereerde sjabloonbestand wordt niet opgeslagen in Azure Portal. Zorg ervoor dat u een kopie downloadt voordat u weg navigeert van het scherm Sjabloon weergeven.

Uw sjabloon handmatig maken

U kunt uw sjabloon maken met behulp van een Azure Resource Manager-sjabloon (opgegeven in onze opslagplaats met voorbeelden) en een bijbehorend parameterbestand dat u wijzigt zodat deze overeenkomt met uw configuratie en uw autorisaties definieert. Als u wilt, kunt u alle informatie rechtstreeks in de sjabloon opnemen in plaats van een afzonderlijk parameterbestand te gebruiken.

De sjabloon die u kiest, is afhankelijk van of u een volledig abonnement, een resourcegroep of meerdere resourcegroepen binnen een abonnement onboardt. We bieden ook een sjabloon die kan worden gebruikt voor klanten die een beheerde serviceaanbieding hebben gekocht die u hebt gepubliceerd naar Azure Marketplace, als u hun abonnement(en) op deze manier wilt onboarden.

| Deze onboarding uitvoeren | Deze Azure Resource Manager-sjabloon gebruiken | En wijzig dit parameterbestand |

|---|---|---|

| Abonnement | subscription.json | subscription.parameters.json |

| Resourcegroep | rg.json | rg.parameters.json |

| Meerdere resourcegroepen binnen een abonnement | multi-rg.json | multiple-rg.parameters.json |

| Abonnement (wanneer u een aanbieding gebruikt die is gepubliceerd naar Azure Marketplace) | marketplaceDelegatedResourceManagement.json | marketplaceDelegatedResourceManagement.parameters.json |

Als u in aanmerking komende autorisaties wilt opnemen, selecteert u de bijbehorende sjabloon in de sectie gedelegeerde resource-management-in aanmerking komende autorisaties van onze opslagplaats met voorbeelden.

Tip

Hoewel u geen volledige beheergroep in één implementatie kunt onboarden, kunt u een beleid implementeren om elk abonnement in een beheergroep te onboarden. Vervolgens hebt u toegang tot alle abonnementen in de beheergroep, hoewel u er als afzonderlijke abonnementen aan moet werken (in plaats van rechtstreeks acties uit te voeren voor de resource van de beheergroep).

In het volgende voorbeeld ziet u een gewijzigd subscription.parameters.json-bestand dat kan worden gebruikt voor het onboarden van een abonnement. De parameterbestanden van de resourcegroep (die zich in de map rg-delegated-resource-management ) bevinden, hebben een vergelijkbare indeling, maar ze bevatten ook een rgName parameter om de specifieke resourcegroepen te identificeren die moeten worden toegevoegd.

{

"$schema": "https://schema.management.azure.com/schemas/2018-05-01/subscriptionDeploymentParameters.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"mspOfferName": {

"value": "Fabrikam Managed Services - Interstellar"

},

"mspOfferDescription": {

"value": "Fabrikam Managed Services - Interstellar"

},

"managedByTenantId": {

"value": "00000000-0000-0000-0000-000000000000"

},

"authorizations": {

"value": [

{

"principalId": "00000000-0000-0000-0000-000000000000",

"principalIdDisplayName": "Tier 1 Support",

"roleDefinitionId": "b24988ac-6180-42a0-ab88-20f7382dd24c"

},

{

"principalId": "00000000-0000-0000-0000-000000000000",

"principalIdDisplayName": "Tier 1 Support",

"roleDefinitionId": "36243c78-bf99-498c-9df9-86d9f8d28608"

},

{

"principalId": "00000000-0000-0000-0000-000000000000",

"principalIdDisplayName": "Tier 2 Support",

"roleDefinitionId": "acdd72a7-3385-48ef-bd42-f606fba81ae7"

},

{

"principalId": "00000000-0000-0000-0000-000000000000",

"principalIdDisplayName": "Service Automation Account",

"roleDefinitionId": "b24988ac-6180-42a0-ab88-20f7382dd24c"

},

{

"principalId": "00000000-0000-0000-0000-000000000000",

"principalIdDisplayName": "Policy Automation Account",

"roleDefinitionId": "18d7d88d-d35e-4fb5-a5c3-7773c20a72d9",

"delegatedRoleDefinitionIds": [

"b24988ac-6180-42a0-ab88-20f7382dd24c",

"92aaf0da-9dab-42b6-94a3-d43ce8d16293"

]

}

]

}

}

}

Met de laatste autorisatie in het bovenstaande voorbeeld wordt een principalId met de rol Gebruikerstoegangsbeheerder toegevoegd (18d7d88d-d35e-4fb5-a5c3-7773c20a72d9). Wanneer u deze rol toewijst, moet u de delegatedRoleDefinitionIds eigenschap en een of meer ondersteunde ingebouwde Azure-rollen opnemen. De gebruiker die in deze autorisatie is gemaakt, kan deze rollen toewijzen aan beheerde identiteiten in de tenant van de klant. Dit is vereist om beleid te implementeren dat kan worden hersteld. De gebruiker kan ook ondersteuningsincidenten maken. Er gelden geen andere machtigingen die normaal gesproken zijn gekoppeld aan de rol Gebruikerstoegangsbeheerder.principalId

De Azure Resource Manager-sjabloon implementeren

Zodra u uw sjabloon hebt gemaakt, moet een gebruiker in de tenant van de klant deze implementeren binnen de tenant. Er is een afzonderlijke implementatie nodig voor elk abonnement dat u wilt onboarden (of voor elk abonnement dat resourcegroepen bevat die u wilt onboarden).

Bij het onboarden van een abonnement (of een of meer resourcegroepen binnen een abonnement) met behulp van het hier beschreven proces, wordt de resourceprovider Microsoft.ManagedServices geregistreerd voor dat abonnement.

Belangrijk

Deze implementatie moet worden uitgevoerd door een niet-gastaccount in de tenant van de klant die een rol heeft met de Microsoft.Authorization/roleAssignments/write machtiging, zoals Eigenaar, voor het abonnement dat wordt toegevoegd (of die de resourcegroepen bevat die worden toegevoegd). Als u wilt zoeken naar gebruikers die het abonnement kunnen delegeren, kan een gebruiker in de tenant van de klant het abonnement selecteren in Azure Portal, toegangsbeheer (IAM) openen en alle gebruikers weergeven met de rol Eigenaar.

Als het abonnement is gemaakt via het CSP-programma (Cloud Solution Provider), kan elke gebruiker met de rol Admin Agent in uw serviceprovidertenant de implementatie uitvoeren.

De implementatie kan worden uitgevoerd met behulp van PowerShell, met behulp van Azure CLI of in Azure Portal, zoals hieronder wordt weergegeven.

Implementeren met behulp van PowerShell

Eén sjabloon implementeren:

# Log in first with Connect-AzAccount if you're not using Cloud Shell

# Deploy Azure Resource Manager template using template and parameter file locally

New-AzSubscriptionDeployment -Name <deploymentName> `

-Location <AzureRegion> `

-TemplateFile <pathToTemplateFile> `

-Verbose

# Deploy Azure Resource Manager template that is located externally

New-AzSubscriptionDeployment -Name <deploymentName> `

-Location <AzureRegion> `

-TemplateUri <templateUri> `

-Verbose

Een sjabloon implementeren met een afzonderlijk parameterbestand:

# Log in first with Connect-AzAccount if you're not using Cloud Shell

# Deploy Azure Resource Manager template using template and parameter file locally

New-AzSubscriptionDeployment -Name <deploymentName> `

-Location <AzureRegion> `

-TemplateFile <pathToTemplateFile> `

-TemplateParameterFile <pathToParameterFile> `

-Verbose

# Deploy Azure Resource Manager template that is located externally

New-AzSubscriptionDeployment -Name <deploymentName> `

-Location <AzureRegion> `

-TemplateUri <templateUri> `

-TemplateParameterUri <parameterUri> `

-Verbose

Implementeren met behulp van Azure CLI

Eén sjabloon implementeren:

# Log in first with az login if you're not using Cloud Shell

# Deploy Azure Resource Manager template using template and parameter file locally

az deployment sub create --name <deploymentName> \

--location <AzureRegion> \

--template-file <pathToTemplateFile> \

--verbose

# Deploy external Azure Resource Manager template, with local parameter file

az deployment sub create --name <deploymentName> \

--location <AzureRegion> \

--template-uri <templateUri> \

--verbose

Een sjabloon implementeren met een afzonderlijk parameterbestand:

# Log in first with az login if you're not using Cloud Shell

# Deploy Azure Resource Manager template using template and parameter file locally

az deployment sub create --name <deploymentName> \

--location <AzureRegion> \

--template-file <pathToTemplateFile> \

--parameters <parameters/parameterFile> \

--verbose

# Deploy external Azure Resource Manager template, with local parameter file

az deployment sub create --name <deploymentName> \

--location <AzureRegion> \

--template-uri <templateUri> \

--parameters <parameterFile> \

--verbose

Implementeren in Azure Portal

Als u een sjabloon wilt implementeren in Azure Portal, volgt u het onderstaande proces. Deze stappen moeten worden uitgevoerd door een gebruiker in de tenant van de klant met de rol Eigenaar (of een andere rol met de Microsoft.Authorization/roleAssignments/write machtiging).

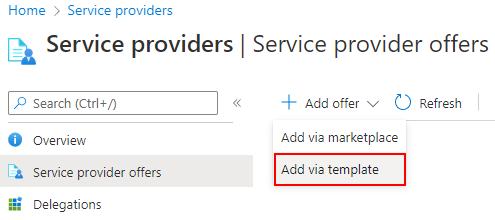

Selecteer op de pagina Serviceproviders in Azure Portal serverprovideraanbiedingen.

Selecteer boven aan het scherm de pijl naast Aanbieding toevoegen en selecteer vervolgens Toevoegen via een sjabloon.

Upload de sjabloon door deze te slepen en neer te halen, of selecteer Bladeren naar bestanden om de sjabloon te zoeken en te uploaden.

Indien van toepassing, selecteert u het vak Ik heb een afzonderlijk parameterbestand en uploadt u het parameterbestand.

Nadat u de sjabloon (en het parameterbestand indien nodig) hebt geüpload, selecteert u Uploaden.

Controleer in het scherm Aangepaste implementatie de details die worden weergegeven. Indien nodig kunt u wijzigingen aanbrengen in deze waarden in dit scherm of door parameters bewerken te selecteren.

Selecteer Controleren en maken en selecteer vervolgens Maken.

Na een paar minuten ziet u een melding dat de implementatie is voltooid.

Tip

U kunt ook in onze GitHub-opslagplaats de knop Implementeren in Azure selecteren die wordt weergegeven naast de sjabloon die u wilt gebruiken (in de kolom Automatisch implementeren ). De voorbeeldsjabloon wordt geopend in Azure Portal. Als u dit proces gebruikt, moet u de waarden voor msp-aanbiedingsnaam, msp-aanbiedingsbeschrijving, beheerd door tenant-id en autorisaties bijwerken voordat u Controleren en maken selecteert.

Geslaagde onboarding bevestigen

Wanneer een klantabonnement is toegevoegd aan Azure Lighthouse, kunnen gebruikers in de tenant van de serviceprovider het abonnement en de bijbehorende resources zien (als ze via het bovenstaande proces toegang hebben gekregen, afzonderlijk of als lid van een Microsoft Entra-groep met de juiste machtigingen). Controleer of het abonnement op een van de volgende manieren wordt weergegeven om dit te bevestigen.

Bevestigen in Azure Portal

In de tenant van de serviceprovider:

- Ga naar de pagina Mijn klanten.

- Selecteer Klanten.

- Controleer of u de abonnementen kunt zien met de naam van de aanbieding die u hebt opgegeven in de Resource Manager-sjabloon.

Belangrijk

Als u het gedelegeerde abonnement in Mijn klanten wilt zien, moeten gebruikers in de tenant van de serviceprovider de rol Lezer hebben gekregen (of een andere ingebouwde rol die lezertoegang bevat) toen het abonnement werd onboarded.

In de tenant van de klant:

- Navigeer naar de pagina Serviceproviders.

- Selecteer Aanbiedingen van serviceproviders.

- Controleer of u de abonnementen kunt zien met de naam van de aanbieding die u hebt opgegeven in de Resource Manager-sjabloon.

Notitie

Het kan tot 15 minuten duren voordat uw implementatie is voltooid voordat de updates worden doorgevoerd in Azure Portal. Mogelijk kunt u de updates sneller zien als u uw Azure Resource Manager-token bijwerkt door de browser te vernieuwen, u aan te melden en af te melden of een nieuw token aan te vragen.

Bevestigen met behulp van PowerShell

# Log in first with Connect-AzAccount if you're not using Cloud Shell

Get-AzContext

# Confirm successful onboarding for Azure Lighthouse

Get-AzManagedServicesDefinition

Get-AzManagedServicesAssignment

Bevestigen met behulp van Azure CLI

# Log in first with az login if you're not using Cloud Shell

az account list

# Confirm successful onboarding for Azure Lighthouse

az managedservices definition list

az managedservices assignment list

Als u wijzigingen wilt aanbrengen nadat de klant is onboarded, kunt u de overdracht bijwerken. U kunt ook de toegang tot de delegatie volledig verwijderen.

Probleemoplossing

Als u uw klant niet kunt onboarden of als uw gebruikers problemen hebben met het openen van de gedelegeerde resources, controleert u de volgende tips en vereisten en probeert u het opnieuw.

- Gebruikers die klantbronnen in Azure Portal moeten bekijken, moeten de rol Lezer (of een andere ingebouwde rol met lezertoegang) hebben gekregen tijdens het onboardingproces.

- De

managedbyTenantIdwaarde mag niet hetzelfde zijn als de tenant-id voor het abonnement dat wordt toegevoegd. - U kunt niet meerdere toewijzingen tegelijk met hetzelfde

mspOfferNamebereik hebben. - De Resourceprovider Microsoft.ManagedServices moet zijn geregistreerd voor het gedelegeerde abonnement. Dit zou automatisch moeten gebeuren tijdens de implementatie, maar als dat niet het geval is, kunt u deze handmatig registreren.

- Autorisaties mogen geen gebruikers bevatten met de rol Eigenaar , rollen met DataActions of rollen met beperkte acties.

- Groepen moeten worden gemaakt met het groepstype ingesteld op Beveiliging en niet op Microsoft 365.

- Als toegang is verleend aan een groep, controleert u of de gebruiker lid is van die groep. Als dat niet zo is, kunt u ze toevoegen aan de groep met behulp van Microsoft Entra-id, zonder dat u een andere implementatie hoeft uit te voeren. Groepseigenaren zijn niet noodzakelijkerwijs leden van de groepen die ze beheren en moeten mogelijk worden toegevoegd om toegang te hebben.

- Er kan een extra vertraging optreden voordat de toegang is ingeschakeld voor geneste groepen.

- De ingebouwde Azure-rollen die u in autorisaties opneemt, mogen geen afgeschafte rollen bevatten. Als een ingebouwde Azure-rol wordt afgeschaft, hebben alle gebruikers die met die rol zijn onboarded, geen toegang meer en kunt u geen extra delegaties onboarden. U kunt dit oplossen door de sjabloon bij te werken zodat deze alleen ondersteunde ingebouwde rollen gebruikt en vervolgens een nieuwe implementatie uitvoeren.

Volgende stappen

- Meer informatie over beheerervaring in meerdere tenants.

- Klanten weergeven en beheren door naar Mijn klanten te gaan in Azure Portal.

- Meer informatie over het bijwerken of verwijderen van een delegatie.