Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Als serviceprovider kunt u Azure Lighthouse gebruiken om de Azure-resources van uw klanten te beheren vanuit uw eigen Microsoft Entra-tenant. Veel algemene taken en diensten kunnen worden uitgevoerd bij deze beheerde tenants.

Aanbeveling

Azure Lighthouse kan ook worden gebruikt binnen een onderneming die meerdere Microsoft Entra-tenants heeft om het cross-tenant beheer te vereenvoudigen.

Begrip van gebruikers en delegatie

Een Microsoft Entra-tenant is een representatie van een organisatie. Het is een toegewezen instantie van Microsoft Entra-id die een organisatie ontvangt wanneer ze een relatie met Microsoft maken door zich aan te melden voor Azure, Microsoft 365 of andere services. Elke Microsoft Entra-tenant is uniek en gescheiden van andere Microsoft Entra-tenants en heeft een eigen tenant-id (een GUID). Zie Wat is Microsoft Entra ID voor meer informatie ?

Om Azure-resources voor een klant te beheren, moeten serviceproviders zich doorgaans aanmelden bij Azure Portal met behulp van een account dat is gekoppeld aan de tenant van die klant. In dit scenario moet een beheerder in de tenant van de klant gebruikersaccounts maken en beheren voor de serviceprovider.

Met Azure Lighthouse specificeert het onboardingproces gebruikers in de tenant van de serviceprovider waaraan rollen zijn toegewezen voor gedelegeerde abonnementen en resourcegroepen in de tenant van de klant. Deze gebruikers kunnen zich vervolgens aanmelden bij Azure Portal, hun eigen referenties gebruiken en werken aan resources die behoren tot alle klanten waartoe ze toegang hebben. Gebruikers in de beherende tenant kunnen al deze klanten zien door naar de pagina Mijn klanten te gaan in Azure Portal. Ze kunnen ook rechtstreeks in de context van het abonnement van die klant werken aan resources, hetzij in Azure Portal of via API's.

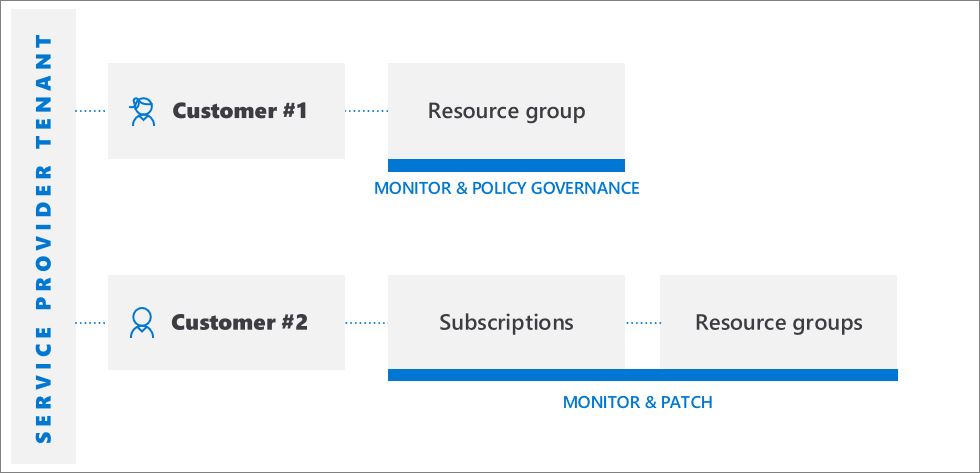

Azure Lighthouse biedt flexibiliteit voor het beheren van resources voor meerdere klanten zonder zich aan te melden bij verschillende accounts in verschillende tenants. Een serviceprovider kan bijvoorbeeld twee klanten hebben met verschillende verantwoordelijkheden en toegangsniveaus. Met behulp van Azure Lighthouse kunnen geautoriseerde gebruikers zich aanmelden bij de tenant van de serviceprovider en toegang krijgen tot alle gedelegeerde resources van deze klant, afhankelijk van de rollen die aan hen zijn toegewezen voor elke delegatie.

Ondersteuning voor API's en beheerhulpprogramma's

U kunt beheertaken uitvoeren op gedelegeerde resources in Azure Portal of u kunt API's en beheerhulpprogramma's zoals Azure CLI en Azure PowerShell gebruiken. Alle bestaande API's kunnen worden gebruikt voor gedelegeerde resources, zolang de functionaliteit wordt ondersteund voor beheer tussen tenants en de gebruiker over de juiste machtigingen beschikt.

De Azure PowerShell Get-AzSubscription-cmdlet toont standaard de TenantId voor de beherende tenant. Met de HomeTenantId kenmerken en ManagedByTenantIds kenmerken voor elk abonnement kunt u bepalen of een geretourneerd abonnement deel uitmaakt van een beheerde tenant of aan uw beherende tenant.

Op dezelfde manier bevatten Azure CLI-opdrachten zoals az account list de homeTenantId en managedByTenants kenmerken. Als u bij het gebruik van Azure CLI deze waarden niet ziet, probeer dan uw cache te wissen door az account clear te draaien, gevolgd door az login --identity.

In de Azure REST API bevatten de opdrachten Abonnementen - Ophalen en Abonnementen - Lijstopdrachten.ManagedByTenant

Notitie

Naast tenantgegevens met betrekking tot Azure Lighthouse kunnen tenants die door deze API's worden weergegeven, ook partnertenants weergeven voor Azure Databricks of door Azure beheerde toepassingen.

We bieden ook API's die specifiek zijn voor het uitvoeren van Azure Lighthouse-taken. Zie de sectie Naslaginformatie voor meer informatie.

Verbeterde diensten en scenario's

De meeste Azure-taken en -services kunnen worden gebruikt met gedelegeerde resources voor beheerde tenants, ervan uitgaande dat de juiste rollen worden verleend. Hieronder vindt u enkele van de belangrijkste scenario's waarbij beheer tussen tenants met name effectief kan zijn.

- Hybride servers op schaal beheren - Servers met Azure Arc:

- Servers onboarden voor gedelegeerde klantabonnementen en/of resourcegroepen in Azure

- Windows Server- of Linux-machines buiten Azure beheren die zijn verbonden met gedelegeerde abonnementen

- Verbonden machines beheren met behulp van Azure-constructies, zoals Azure Policy en taggen

- Zorg ervoor dat dezelfde set beleidsregels wordt toegepast in hybride omgevingen van klanten

- Gebruik Microsoft Defender voor Cloud om de naleving te bewaken in de hybride omgevingen van klanten

- Hybride Kubernetes-clusters op schaal beheren - Kubernetes met Azure Arc:

- Kubernetes-clusters verbinden met gedelegeerde abonnementen en/of resourcegroepen

- GitOps gebruiken om configuraties te implementeren op verbonden clusters

- Beheertaken uitvoeren, zoals het afdwingen van beleid in verbonden clusters

- Automation-accounts gebruiken om toegang te krijgen tot en te werken met gedelegeerde resources

- Maak een back-up van klantgegevens en herstel deze met behulp van Azure Backup. Momenteel worden de volgende Azure-workloads ondersteund: Azure Virtual Machines (Azure VM), Azure Files, SQL Server op Azure-VM's, SAP HANA op Azure-VM's. Workloads die gebruikmaken van Backup-kluis (zoals Azure Database for PostgreSQL, Azure Blob, Azure Managed Disk en Azure Kubernetes Services) worden momenteel niet volledig ondersteund.

- Gegevens weergeven voor alle gedelegeerde klantbronnen in het Back-upcentrum

- Gebruik Backup Explorer om operationele informatie weer te geven van back-upitems (inclusief Azure-resources die nog niet zijn geconfigureerd voor back-up) en bewakingsgegevens (taken en waarschuwingen) voor gedelegeerde abonnementen. Backup Explorer is momenteel alleen beschikbaar voor Azure VM-gegevens.

- Gebruik back-uprapporten voor gedelegeerde abonnementen om historische trends bij te houden, het verbruik van back-upopslag te analyseren en back-ups en herstelbewerkingen te controleren.

- Gebruik Azure Blueprints om de implementatie van resourcesjablonen en andere artefacten te organiseren (hiervoor is extra toegang nodig om het klantabonnement voor te bereiden)

Azure Cost Management plus Facturering:

- Vanuit de beherende tenant kunnen CSP-partners de kosten voor verbruik vóór belasting bekijken, beheren en analyseren (niet inclusief aankopen) voor klanten die onder het Azure-abonnement vallen. De kosten zijn gebaseerd op detailhandeltarieven en toegangsbeheer op basis van rollen van Azure (Azure RBAC) die de partner heeft voor het abonnement van de klant. Op dit moment kunt u verbruikskosten bekijken tegen retailtarieven voor elk afzonderlijk klantabonnement op basis van Azure RBAC-toegang.

- Key Vaults maken in de tenants van klanten

- Gebruik een beheerde identiteit om Key Vaults in klantenomgevingen te maken.

Azure Kubernetes Service (AKS):

- Gehoste Kubernetes-omgevingen beheren en containertoepassingen implementeren en beheren binnen tenants van klanten

- Clusters uitrollen en beheren in klantomgevingen

- Azure Monitor voor containers gebruiken om de prestaties voor tenants van klanten te bewaken

- Migratieprojecten maken in de tenant van de klant en VM's migreren

- Waarschuwingen voor gedelegeerde abonnementen weergeven, met de mogelijkheid om waarschuwingen voor alle abonnementen weer te geven en te vernieuwen

- Details van activiteitenlogboeken weergeven voor gedelegeerde abonnementen

- Log Analytics: query's uitvoeren op gegevens uit externe werkruimten in meerdere tenants (houd er rekening mee dat automation-accounts die worden gebruikt voor toegang tot gegevens uit werkruimten in tenants van klanten moeten worden gemaakt in dezelfde tenant)

- Maak, bekijk en beheer waarschuwingen in tenants van klanten

- Maak waarschuwingen in klantentenant die automatiseringen activeren, zoals Azure Automation-runbooks of Azure Functions, in de beheerderstentant via webhooks.

- Diagnostische instellingen maken in werkruimten die zijn gemaakt in klanttenants, om resourcelogboeken te verzenden naar werkruimten in de beherende tenant

- Voor SAP-workloads monitort u de metrische gegevens van SAP-oplossingen met een geaggregeerde weergave over klantentenanten

- Voor Microsoft Entra External ID kunt u de aanmeldings- en auditlogboeken naar verschillende bewakingsoplossingen routen.

- Virtuele Azure-netwerk- en virtuele netwerkinterfacekaarten (vNIC's) binnen beheerde tenants implementeren en beheren

- Azure Firewall implementeren en configureren om de virtuele netwerkbronnen van klanten te beveiligen

- Connectiviteitsservices beheren, zoals Azure Virtual WAN, Azure ExpressRoute en VPN Gateway

- Azure Lighthouse gebruiken ter ondersteuning van belangrijke scenario's voor het Azure Networking MSP-programma

- Beleidsdefinities maken en bewerken binnen gedelegeerde abonnementen

- Beleidsdefinities en beleidstoewijzingen implementeren voor meerdere tenants

- Door de klant gedefinieerde beleidsdefinities toewijzen binnen gedelegeerde abonnementen

- Klanten zien beleidsregels die door de serviceprovider zijn gemaakt, naast alle beleidsregels die ze zelf hebben gemaakt

- Kan deployIfNotExists aanpassen of opdrachten binnen de beheerde tenant wijzigen

- Houd er rekening mee dat het weergeven van nalevingsdetails voor niet-conforme middelen in klanttenants momenteel niet wordt ondersteund.

- Bekijk de tenant-id in geretourneerde queryresultaten, zodat u kunt bepalen of een abonnement deel uitmaakt van een beheerde tenant

- De status van klantresources bewaken met Azure Resource Health

- De status bijhouden van de Azure-services die door uw klanten worden gebruikt

- Opties voor herstel na noodgevallen beheren voor virtuele Azure-machines in tenants van klanten (houd er rekening mee dat u geen gebruik kunt maken van

RunAsaccounts om VM-extensies te kopiëren)

- Extensies voor virtuele machines gebruiken om configuratie- en automatiseringstaken na de implementatie op Azure-VM's te bieden

- Diagnostische gegevens over opstarten gebruiken om problemen met Azure-VM's op te lossen

- Toegang tot VM's met seriële console

- Vm's integreren met Azure Key Vault voor wachtwoorden, geheimen of cryptografische sleutels voor schijfversleuteling met behulp van beheerde identiteit via beleid, zodat geheimen worden opgeslagen in een Key Vault in de beheerde tenants

- Houd er rekening mee dat u microsoft Entra-id niet kunt gebruiken voor externe aanmelding bij VM's

Microsoft Defender voor de Cloud:

- Zichtbaarheid tussen huurders

- Naleving van beveiligingsbeleid bewaken en de beveiligingsdekking garanderen voor alle tenants-resources

- Continue bewaking van naleving van regelgeving voor meerdere tenants in één weergave

- Bewaak, sorteer en geef prioriteit aan bruikbare beveiligingsaanaanveling met berekening van beveiligingsscores

- Beheer van beveiligingspostuur voor meerdere tenants

- Beveiligingsbeleid beheren

- Onderneem actie op resources die niet voldoen aan de uitvoerbare beveiligingsaanbevelingen.

- Beveiligingsgerelateerde gegevens verzamelen en opslaan

- Bedreigingsdetectie en -beveiliging tussen tenants

- Bedreigingen detecteren in de resources van tenants

- Geavanceerde besturingselementen voor bedreigingsbeveiliging toepassen, zoals Just-In-Time-VM-toegang (JIT)

- Configuratie van netwerkbeveiligingsgroepen versterken met Adaptieve Netwerkverharding

- Zorg ervoor dat servers alleen de toepassingen en processen uitvoeren die ze moeten gebruiken met adaptieve toepassingsregelaars

- Wijzigingen in belangrijke bestanden en registervermeldingen bewaken met FIM (File Integrity Monitoring)

- Houd er rekening mee dat het hele abonnement moet worden gedelegeerd aan de beherende tenant; Microsoft Defender voor Cloud scenario's worden niet ondersteund met gedelegeerde resourcegroepen

- Microsoft Sentinel-resources beheren in huurderomgevingen

- Aanvallen bijhouden en beveiligingswaarschuwingen voor meerdere tenants weergeven

- Incidenten bekijken in meerdere Microsoft Sentinel-werkruimten verspreid over huurders

Ondersteuningsaanvragen:

- Open ondersteuningsaanvragen van Help en ondersteuning in de Azure portal voor gedelegeerde resources (door het ondersteuningsplan te selecteren dat beschikbaar is voor de gedelegeerde scope)

- De Azure Quota-API gebruiken om Azure-servicequota voor gedelegeerde klantbronnen weer te geven en te beheren

Huidige beperkingen

Houd bij alle scenario's rekening met de volgende huidige beperkingen:

- Aanvragen die worden verwerkt door Azure Resource Manager, kunnen worden uitgevoerd met behulp van Azure Lighthouse. De bewerkings-URI's voor deze aanvragen beginnen met

https://management.azure.com. Aanvragen die worden verwerkt door een exemplaar van een resourcetype (zoals Key Vault-toegang tot geheimen of toegang tot opslaggegevens) worden echter niet ondersteund met Azure Lighthouse. De bewerkings-URI's voor deze aanvragen beginnen meestal met een adres dat uniek is voor uw exemplaar, zoalshttps://myaccount.blob.core.windows.netofhttps://mykeyvault.vault.azure.net/. De laatste zijn doorgaans ook gegevensbewerkingen in plaats van beheerbewerkingen. - Roltoewijzingen moeten ingebouwde Azure-rollen gebruiken. Alle ingebouwde rollen worden momenteel ondersteund met Azure Lighthouse, met uitzondering van eigenaar of ingebouwde rollen met

DataActionsmachtigingen. De rol Beheerder van gebruikerstoegang wordt alleen ondersteund voor beperkt gebruik bij het toewijzen van rollen aan beheerde identiteiten. Aangepaste rollen en klassieke abonnementsbeheerdersrollen worden niet ondersteund. Zie Rolondersteuning voor Azure Lighthouse voor meer informatie. - Voor gebruikers in de beheerde tenant worden roltoewijzingen die zijn gemaakt via Azure Lighthouse niet weergegeven onder Toegangsbeheer (IAM) of met CLI-hulpprogramma's zoals

az role assignment list. Deze toewijzingen zijn alleen zichtbaar in Azure Portal in de sectie Delegaties van Azure Lighthouse of via de Azure Lighthouse-API. - Hoewel u abonnementen kunt onboarden die gebruikmaken van Azure Databricks, kunnen gebruikers in de beherende tenant geen Azure Databricks-werkruimten starten voor een gedelegeerd abonnement.

- Hoewel u abonnementen en resourcegroepen met resourcevergrendelingen kunt onboarden, kunnen deze vergrendelingen niet voorkomen dat acties worden uitgevoerd door gebruikers in de beherende tenant. Weigeringstoewijzingen die door het systeem beheerde resources beveiligen (door het systeem toegewezen weigeringstoewijzingen), zoals de toewijzingen die zijn gemaakt door door Azure beheerde toepassingen of Azure Blueprints, verhinderen dat gebruikers in de beherende tenant op deze resources reageren. Gebruikers in de tenant van de klant kunnen echter geen eigen weigeringstoewijzingen maken.

- Delegatie van abonnementen in een nationale cloud en de openbare Azure-cloud, of in twee afzonderlijke nationale clouds, wordt niet ondersteund.

Volgende stappen

- Onboarding van uw klanten naar Azure Lighthouse, hetzij met behulp van Azure Resource Manager-sjablonen of door een aanbieding voor privé- of openbare beheerde services te publiceren naar Azure Marketplace.

- Klanten weergeven en beheren door naar Mijn klanten te gaan in Azure Portal.

- Meer informatie over Azure Lighthouse-architectuur.