Zelfstudie: Taken verdelen over meerdere IP-configuraties met behulp van Azure Portal

Als u meerdere websites wilt hosten, kunt u een andere netwerkinterface gebruiken die is gekoppeld aan een virtuele machine. Azure Load Balancer biedt ondersteuning voor de implementatie van taakverdeling ter ondersteuning van de hoge beschikbaarheid van de websites.

In deze zelfstudie leert u het volgende:

- Een virtueel netwerk, subnet en NAT-gateway maken en configureren.

- Twee virtuele Windows-servermachines maken

- Een secundaire NIC en netwerkconfiguraties maken voor elke virtuele machine

- Twee IIS-websites (Internet Information Server) maken op elke virtuele machine

- De websites binden aan de netwerkconfiguraties

- Een Azure Load Balancer maken en configureren

- Test de load balancer

Vereisten

- Een Azure-account met een actief abonnement. Gratis een account maken

Een virtueel netwerk en Bastion-host maken

In deze sectie maakt u een virtueel netwerk met een resourcesubnet, een Azure Bastion-subnet en een Azure Bastion-host.

Belangrijk

De prijzen per uur beginnen vanaf het moment dat Bastion wordt geïmplementeerd, ongeacht het uitgaande gegevensgebruik. Zie Prijzen en SKU's voor meer informatie. Als u Bastion implementeert als onderdeel van een zelfstudie of test, raden we u aan deze resource te verwijderen nadat u deze hebt gebruikt.

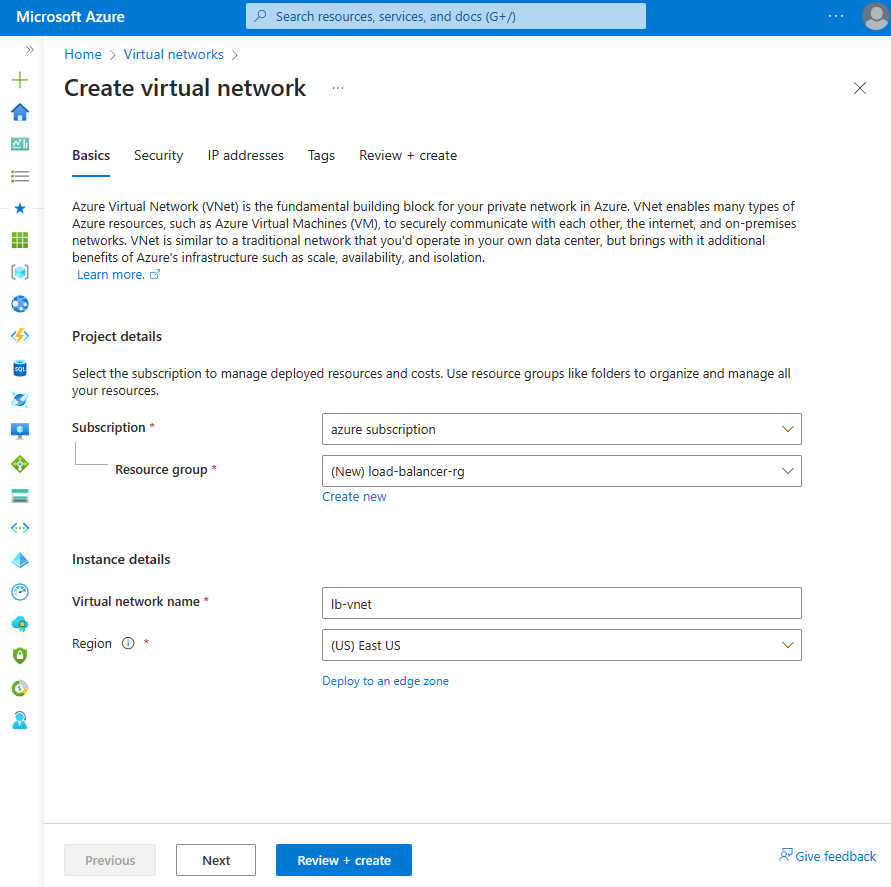

Zoek en selecteer virtuele netwerken in de portal.

Selecteer + Maken op de pagina Virtuele netwerken.

Voer op het tabblad Basisbeginselen van Virtueel netwerk maken de volgende gegevens in of selecteer deze:

Instelling Weergegeven als Projectdetails Abonnement Selecteer uw abonnement. Resourcegroep Selecteer load-balancer-rg in de vervolgkeuzelijst of Nieuwe maken als deze niet bestaat.

Voer load-balancer-rg in naam in.

Selecteer OK.Exemplaardetails Naam Voer lb-vnet in. Regio Selecteer (VS) VS - oost.

Selecteer het tabblad Beveiliging of de knop Volgende onder aan de pagina.

Voer onder Azure Bastion de volgende gegevens in of selecteer deze:

Instelling Weergegeven als Azure Bastion Azure Bastion inschakelen Schakel het selectievakje in. Azure Bastion-hostnaam Voer lb-bastion in. Openbaar IP-adres van Azure Bastion Selecteer Nieuw maken.

Voer lb-bastion-ip in naam in.

Selecteer OK.Selecteer het tabblad IP-adressen of Volgende onderaan de pagina.

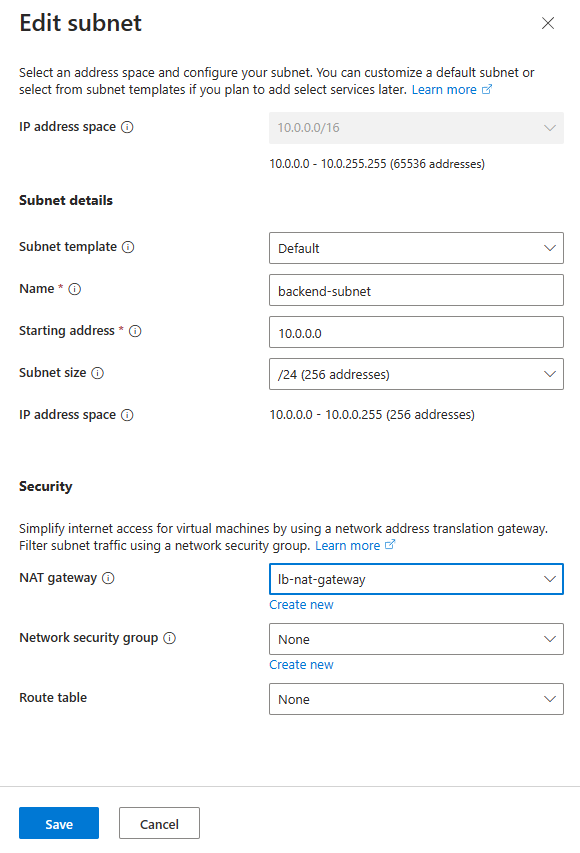

Voer op de pagina Virtueel netwerk maken de volgende gegevens in of selecteer deze:

Instelling Weergegeven als IPv4-adresruimte toevoegen IPv4-adresruimte Voer 10.0.0.0/16 (65.356 adressen) in. Subnetten Selecteer de standaardsubnetkoppeling die u wilt bewerken. Subnet bewerken Subnetdoel Laat de standaardwaarde staan. Naam Voer het back-endsubnet in. Beginadres Voer 10.0.0.0 in. Subnetgrootte Voer /24(256 adressen) in. Beveiliging NAT-gateway Selecteer lb-nat-gateway.

Selecteer Opslaan.

Selecteer Beoordelen en maken onder aan het scherm en selecteer Maken wanneer de validatie is geslaagd.

Belangrijk

De prijzen per uur beginnen vanaf het moment dat Bastion wordt geïmplementeerd, ongeacht het uitgaande gegevensgebruik. Zie Prijzen en SKU's voor meer informatie. Als u Bastion implementeert als onderdeel van een zelfstudie of test, raden we u aan deze resource te verwijderen nadat u deze hebt gebruikt.

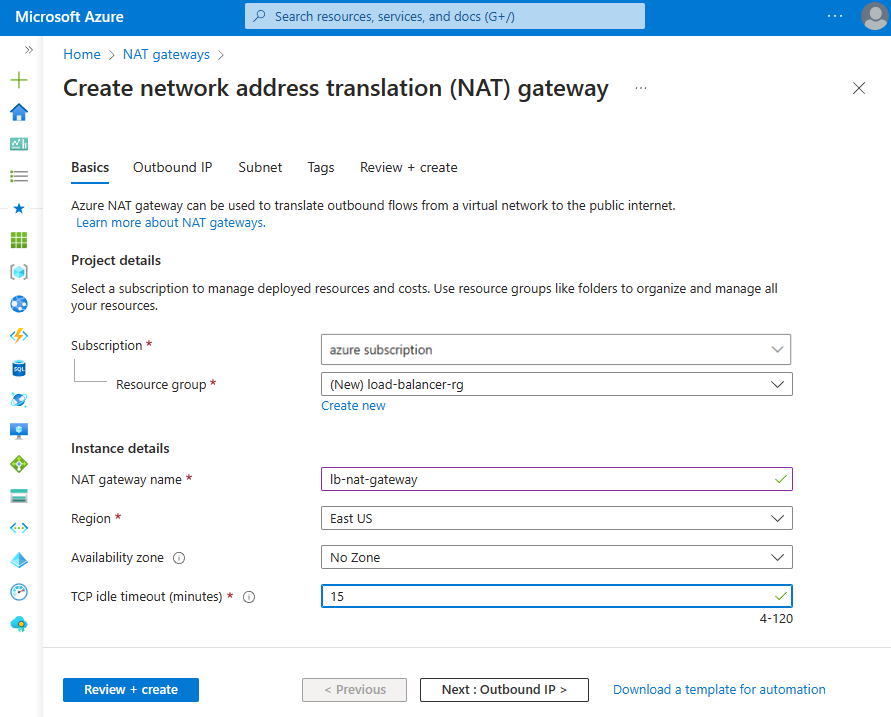

NAT-gateway maken

In deze sectie maakt u een NAT-gateway voor uitgaande internettoegang voor resources in het virtuele netwerk. Voor andere opties voor uitgaande regels raadpleegt u Network Address Translation (SNAT) voor uitgaande verbindingen

Meld u aan bij het Azure-portaal.

Voer in het zoekvak boven aan de portal NAT-gateway in. Selecteer NAT-gateways in de zoekresultaten.

Selecteer + Maken.

Voer op het tabblad Basis van de NAT-gateway (Network Address Translation) de volgende gegevens in of selecteer deze:

Instelling Weergegeven als Projectdetails Abonnement Selecteer uw abonnement. Resourcegroep Selecteer Nieuw maken.

Voer load-balancer-rg in naam in.

Selecteer OK.Exemplaardetails NAT-gatewaynaam Voer lb-nat-gateway in. Regio Selecteer VS - oost. Availability zone Selecteer Geen zone. Time-out voor inactiviteit (minuten) Voer 15 in.

Selecteer het tabblad Uitgaande IP of selecteer de knop Volgende: Uitgaande IP onder aan de pagina.

Selecteer Een nieuw openbaar IP-adres maken onder Openbare IP-adressen.

Voer nat-gw-public-ip in naam in in Een openbaar IP-adres toevoegen.

Selecteer OK.

Selecteer de blauwe knop Controleren + maken onder aan de pagina of selecteer het tabblad Beoordelen en maken .

Selecteer Maken.

Virtuele machines maken

In deze sectie maakt u twee virtuele machines om de IIS-websites te hosten.

Voer in het zoekvak boven aan de portal virtuele machine in. Selecteer Virtuele machines in de zoekresultaten.

Selecteer + Maken en vervolgens virtuele Azure-machine in virtuele machines.

Voer in Virtuele machine maken de volgende gegevens in of selecteer deze:

Instelling Weergegeven als Projectgegevens Abonnement Selecteer uw Azure-abonnement Resourcegroep Load-balancer-rg selecteren Exemplaardetails Virtual machine name Voer myVM1 in Regio Selecteer (US) VS - oost Beschikbaarheidsopties Selecteer Beschikbaarheidszones Availability zone Selecteer 1 Beveiligingstype Laat de standaardwaarde van Standard staan. Afbeelding Windows Server 2022 Datacenter - Gen2 selecteren Tekengrootte Kies een VM-grootte of kies de standaardinstelling Beheerdersaccount Username Voer een gebruikersnaam in Wachtwoord Voer een wachtwoord in Wachtwoord bevestigen Voer het wachtwoord opnieuw in Regels voor binnenkomende poort Openbare poorten voor inkomend verkeer Selecteer Geen Selecteer het tabblad Netwerken of selecteer Volgende: Schijven en vervolgens Volgende: Netwerken.

Op het tabblad Netwerken selecteert u of voert u het volgende in:

Instelling Weergegeven als Netwerkinterface Virtueel netwerk Selecteer myVNet. Subnet Back-endsubnet selecteren(10.1.0.0/24) Openbare IP Selecteer Geen. NIC-netwerkbeveiligingsgroep Selecteer Geavanceerd Netwerkbeveiligingsgroep configureren Selecteer Nieuw maken.

Voer in Create network security group myNSG in Name in.

Selecteer in regels voor inkomend verkeer de optie +Een regel voor binnenkomend verkeer toevoegen.

Selecteer HTTP in Service.

Voer in Prioriteit 100 in.

Voer in Naam myNSGrule in.

Selecteer Toevoegen.

Selecteer OK.Selecteer Controleren + maken.

Controleer de instellingen en selecteer vervolgens Maken.

Volg de stappen 1 tot en met 7 om een andere VIRTUELE machine te maken met de volgende waarden en alle andere instellingen die hetzelfde zijn als myVM1:

Instelling VM 2 Naam myVM2 Availability zone 2 Netwerkbeveiligingsgroep Het bestaande myNSG selecteren

Notitie

Azure biedt een standaard ip-adres voor uitgaande toegang voor VM's waaraan geen openbaar IP-adres is toegewezen of zich in de back-endpool van een interne Azure-load balancer bevinden. Het standaard ip-mechanisme voor uitgaande toegang biedt een uitgaand IP-adres dat niet kan worden geconfigureerd.

Het standaard IP-adres voor uitgaande toegang is uitgeschakeld wanneer een van de volgende gebeurtenissen plaatsvindt:

- Er wordt een openbaar IP-adres toegewezen aan de VIRTUELE machine.

- De VIRTUELE machine wordt in de back-endpool van een standaard load balancer geplaatst, met of zonder uitgaande regels.

- Er wordt een Azure NAT Gateway-resource toegewezen aan het subnet van de VIRTUELE machine.

Virtuele machines die u maakt met behulp van virtuele-machineschaalsets in de flexibele indelingsmodus, hebben geen standaardtoegang voor uitgaand verkeer.

Zie Voor meer informatie over uitgaande verbindingen in Azure standaard uitgaande toegang in Azure en SNAT (Source Network Address Translation) gebruiken voor uitgaande verbindingen.

Secundaire netwerkconfiguraties maken

In deze sectie wijzigt u het privé-IP-adres van de bestaande NIC van elke virtuele machine in Statisch. Vervolgens voegt u een nieuwe NIC-resource toe aan elke virtuele machine met een configuratie van een statisch privé-IP-adres.

Zie Zwevende IP-gastbesturingssystemen configureren voor meer informatie over het configureren van zwevend IP-adres in de configuratie van de virtuele machine.

Voer in het zoekvak boven aan de portal virtuele machine in. Selecteer Virtuele machines in de zoekresultaten.

Selecteer myVM1.

Stop de virtuele machine als deze wordt uitgevoerd.

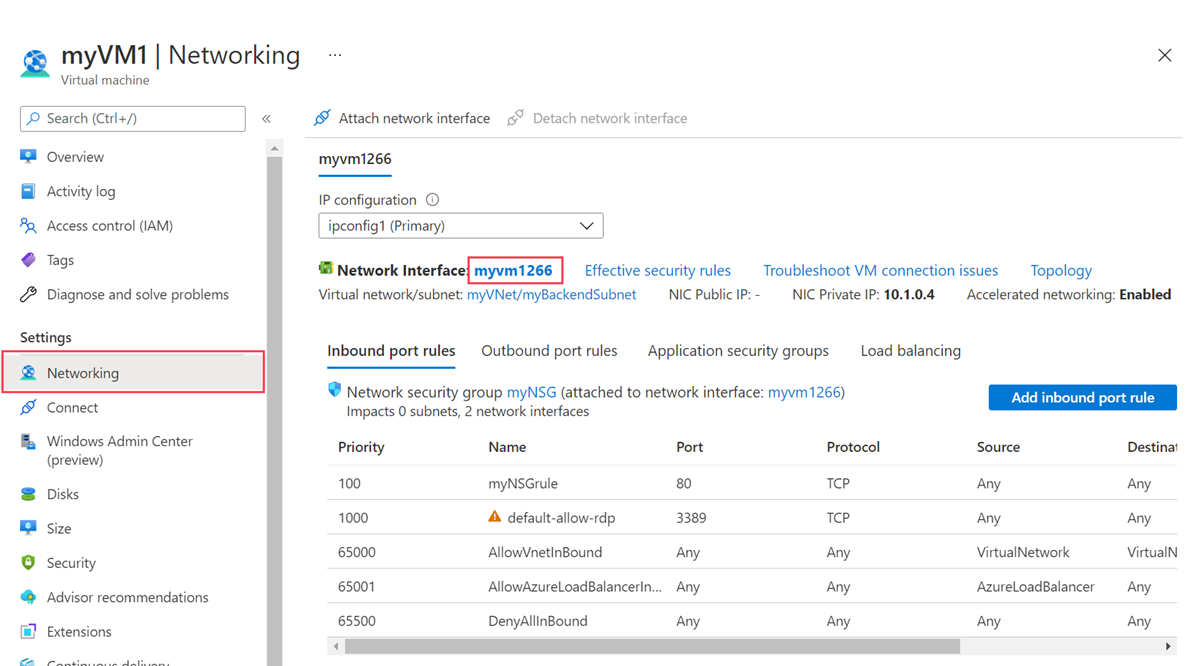

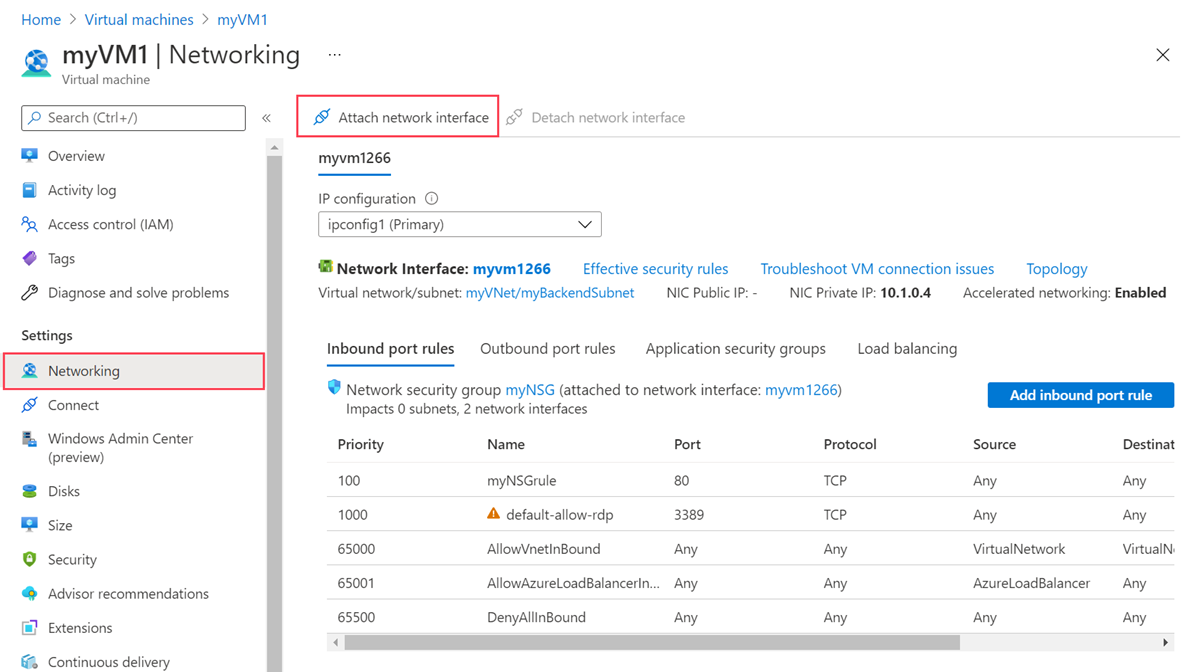

Selecteer Netwerken in Instellingen.

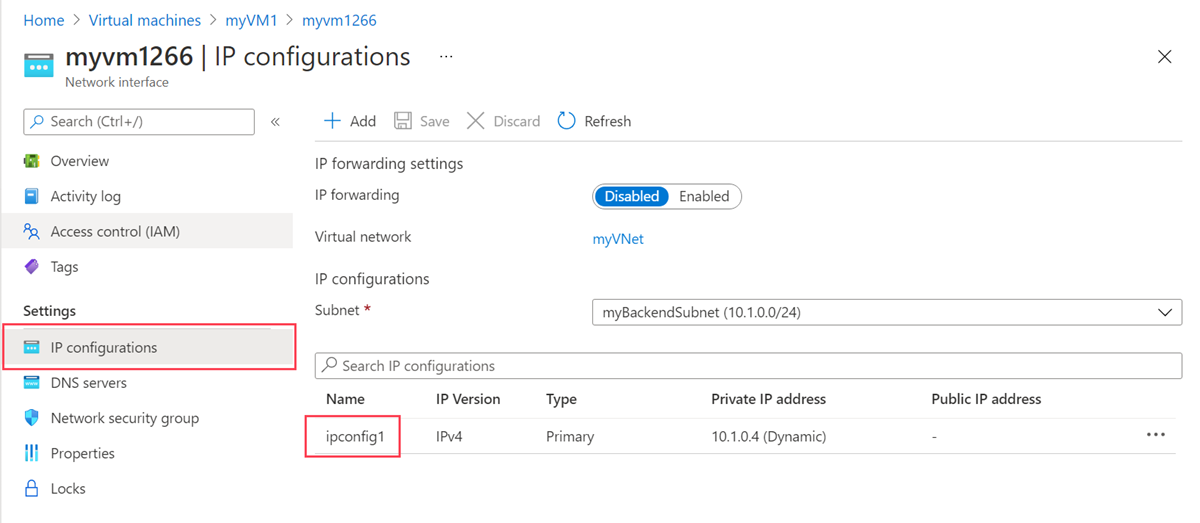

Selecteer in Netwerken de naam van de netwerkinterface naast de netwerkinterface. De netwerkinterface begint met de naam van de virtuele machine en heeft een willekeurig getal toegewezen. In dit voorbeeld is myVM1266.

Selecteer IP-configuraties in Instellingen op de pagina netwerkinterface.

Selecteer ipconfig1 in IP-configuraties.

Selecteer Statisch in toewijzing in de ipconfig1-configuratie.

Selecteer Opslaan.

Ga terug naar de overzichtspagina van myVM1.

Selecteer Netwerken in Instellingen.

Selecteer Netwerkinterface koppelen op de pagina Netwerken.

Selecteer in De netwerkinterface koppelen de optie Netwerkinterface maken en koppelen.

Voer in Netwerkinterface maken de volgende gegevens in of selecteer deze:

Instelling Weergegeven als Projectdetails Resourcegroep Selecteer load-balancer-rg. Netwerkinterface Naam Voer myVM1NIC2 in Subnet Selecteer back-endsubnet (10.1.0.0/24). NIC-netwerkbeveiligingsgroep Selecteer Geavanceerd. Netwerkbeveiligingsgroep configureren Selecteer myNSG. Toewijzing van privé-IP-adressen Selecteer Statisch. Privé IP-adres Voer 10.1.0.6 in. Selecteer Maken.

Start de virtuele machine.

Herhaal stap 1 tot en met 16 voor myVM2 en vervang de volgende informatie:

Instelling myVM2 Naam myVM2NIC2 Privé IP-adres 10.1.0.7

Virtuele machines configureren

U maakt verbinding met myVM1 en myVM2 met Azure Bastion en configureert de secundaire netwerkconfiguratie in deze sectie. U voegt een route toe voor de gateway voor de secundaire netwerkconfiguratie. Vervolgens installeert u IIS op elke virtuele machine en past u de websites aan om de hostnaam van de virtuele machine weer te geven.

Voer in het zoekvak boven aan de portal virtuele machine in. Selecteer Virtuele machines in de zoekresultaten.

Selecteer myVM1.

Start myVM1.

Selecteer In Overzicht de optie Verbinding maken en vervolgens Bastion.

Voer de gebruikersnaam en het wachtwoord in die u hebt ingevoerd bij het maken van de virtuele machine.

Selecteer Toestaan voor Bastion om het klembord te gebruiken.

Navigeer op het bureaublad van de server naar > Start Windows PowerShell > Windows PowerShell > Windows PowerShell.

Voer in het PowerShell-venster de

route printopdracht uit, die uitvoer retourneert die vergelijkbaar is met de volgende uitvoer voor een virtuele machine met twee gekoppelde netwerkinterfaces:=========================================================================== Interface List 4...60 45 bd 9c c7 00 ......Microsoft Hyper-V Network Adapter 11...60 45 bd 8d 44 fa ......Microsoft Hyper-V Network Adapter #3 1...........................Software Loopback Interface 1 =========================================================================== IPv4 Route Table =========================================================================== Active Routes: Network Destination Netmask Gateway Interface Metric 0.0.0.0 0.0.0.0 10.1.0.1 10.1.0.4 10 10.1.0.0 255.255.255.0 On-link 10.1.0.4 266 10.1.0.0 255.255.255.0 On-link 10.1.0.6 266 10.1.0.4 255.255.255.255 On-link 10.1.0.4 266 10.1.0.6 255.255.255.255 On-link 10.1.0.6 266 10.1.0.255 255.255.255.255 On-link 10.1.0.4 266 10.1.0.255 255.255.255.255 On-link 10.1.0.6 266 127.0.0.0 255.0.0.0 On-link 127.0.0.1 331 127.0.0.1 255.255.255.255 On-link 127.0.0.1 331 127.255.255.255 255.255.255.255 On-link 127.0.0.1 331 168.63.129.16 255.255.255.255 10.1.0.1 10.1.0.4 11 169.254.169.254 255.255.255.255 10.1.0.1 10.1.0.4 11 224.0.0.0 240.0.0.0 On-link 127.0.0.1 331 224.0.0.0 240.0.0.0 On-link 10.1.0.4 266 224.0.0.0 240.0.0.0 On-link 10.1.0.6 266 255.255.255.255 255.255.255.255 On-link 127.0.0.1 331 255.255.255.255 255.255.255.255 On-link 10.1.0.4 266 255.255.255.255 255.255.255.255 On-link 10.1.0.6 266 =========================================================================== Persistent Routes: None IPv6 Route Table =========================================================================== Active Routes: If Metric Network Destination Gateway 1 331 ::1/128 On-link 4 266 fe80::/64 On-link 11 266 fe80::/64 On-link 11 266 fe80::382:8783:5d2:f71e/128 On-link 4 266 fe80::1575:ced8:3e94:f23a/128 On-link 1 331 ff00::/8 On-link 4 266 ff00::/8 On-link 11 266 ff00::/8 On-link =========================================================================== Persistent Routes: NoneIn dit voorbeeld is Microsoft Hyper-V-netwerkadapter #3 (interface 13) de secundaire netwerkinterface waaraan geen standaardgateway is toegewezen.

Voer in het PowerShell-venster de

ipconfig /allopdracht uit om te zien welk IP-adres is toegewezen aan de secundaire netwerkinterface. In dit voorbeeld wordt 10.1.0.6 toegewezen aan interface 13. Er wordt geen standaardgatewayadres geretourneerd voor de secundaire netwerkinterface.Connection-specific DNS Suffix . : pbu0t5vjr3sevaritkncspakhd.ax.internal.cloudapp.net Description . . . . . . . . . . . : Microsoft Hyper-V Network Adapter #3 Physical Address. . . . . . . . . : 60-45-BD-A1-75-FB DHCP Enabled. . . . . . . . . . . : Yes Autoconfiguration Enabled . . . . : Yes Link-local IPv6 Address . . . . . : fe80::dfb3:b93e:3516:c5b6%12(Preferred) IPv4 Address. . . . . . . . . . . : 10.1.0.6(Preferred) Subnet Mask . . . . . . . . . . . : 255.255.255.0 Lease Obtained. . . . . . . . . . : Monday, December 12, 2022 7:42:31 PM Lease Expires . . . . . . . . . . : Friday, January 19, 2159 2:17:19 AM Default Gateway . . . . . . . . . : DHCP Server . . . . . . . . . . . : 168.63.129.16 DHCPv6 IAID . . . . . . . . . . . : 207635901 DHCPv6 Client DUID. . . . . . . . : 00-01-00-01-2B-28-C9-C0-60-45-BD-9B-ED-AE DNS Servers . . . . . . . . . . . : 168.63.129.16 NetBIOS over Tcpip. . . . . . . . : EnabledAls u al het verkeer voor adressen buiten het subnet naar de gateway wilt routeren, voert u de volgende opdracht uit:

route -p add 0.0.0.0 MASK 0.0.0.0 10.1.0.1 METRIC 5015 IF 13In dit voorbeeld is 10.1.0.1 de standaardgateway voor het virtuele netwerk dat u eerder hebt gemaakt.

Voer de volgende opdrachten uit of kopieer en plak de code in het PowerShell-venster om IIS en de testwebsites te installeren en configureren:

## Install IIS and the management tools. ## Install-WindowsFeature -Name Web-Server -IncludeManagementTools ## Set the binding for the Default website to 10.1.0.4:80. ## $para1 = @{ Name = 'Default Web Site' BindingInformation = '10.1.0.4:80:' Protocol = 'http' } New-IISSiteBinding @para1 ## Remove the default site binding. ## $para2 = @{ Name = 'Default Web Site' BindingInformation = '*:80:' } Remove-IISSiteBinding @para2 ## Remove the default htm file. ## Remove-Item c:\inetpub\wwwroot\iisstart.htm ## Add a new htm file that displays the Contoso website. ## $para3 = @{ Path = 'c:\inetpub\wwwroot\iisstart.htm' Value = $("Hello World from www.contoso.com" + "-" + $env:computername) } Add-Content @para3 ## Create folder to host website. ## $para4 = @{ Path = 'c:\inetpub\' Name = 'fabrikam' Type = 'directory' } New-Item @para4 ## Create a new website and site binding for the second IP address 10.1.0.6. ## $para5 = @{ Name = 'Fabrikam' PhysicalPath = 'c:\inetpub\fabrikam' BindingInformation = '10.1.0.6:80:' } New-IISSite @para5 ## Add a new htm file that displays the Fabrikam website. ## $para6 = @{ Path = 'C:\inetpub\fabrikam\iisstart.htm' Value = $("Hello World from www.fabrikam.com" + "-" + $env:computername) } Add-Content @para6Sluit de Bastion-verbinding met myVM1.

Herhaal stap 1 tot en met 12 voor myVM2. Gebruik de volgende PowerShell-code voor myVM2 voor de IIS-installatie.

## Install IIS and the management tools. ## Install-WindowsFeature -Name Web-Server -IncludeManagementTools ## Set the binding for the Default website to 10.1.0.5:80. ## $para1 = @{ Name = 'Default Web Site' BindingInformation = '10.1.0.5:80:' Protocol = 'http' } New-IISSiteBinding @para1 ## Remove the default site binding. ## $para2 = @{ Name = 'Default Web Site' BindingInformation = '*:80:' } Remove-IISSiteBinding @para2 ## Remove the default htm file. ## Remove-Item C:\inetpub\wwwroot\iisstart.htm ## Add a new htm file that displays the Contoso website. ## $para3 = @{ Path = 'c:\inetpub\wwwroot\iisstart.htm' Value = $("Hello World from www.contoso.com" + "-" + $env:computername) } Add-Content @para3 ## Create folder to host website. ## $para4 = @{ Path = 'c:\inetpub\' Name = 'fabrikam' Type = 'directory' } New-Item @para4 ## Create a new website and site binding for the second IP address 10.1.0.7. ## $para5 = @{ Name = 'Fabrikam' PhysicalPath = 'c:\inetpub\fabrikam' BindingInformation = '10.1.0.7:80:' } New-IISSite @para5 ## Add a new htm file that displays the Fabrikam website. ## $para6 = @{ Path = 'C:\inetpub\fabrikam\iisstart.htm' Value = $("Hello World from www.fabrikam.com" + "-" + $env:computername) } Add-Content @para6

Load balancer maken

U maakt een zoneredundante load balancer waarmee virtuele machines in deze sectie worden verdeeld.

Met zone-redundantie kunnen een of meer beschikbaarheidszones mislukken en overleeft het gegevenspad zolang één zone in de regio een goede status behoudt.

Tijdens het maken van de load balancer configureert u het volgende:

- Twee front-end-IP-adressen, één voor elke website.

- Back-endpools

- Regels voor binnenkomende taakverdeling

Voer in het zoekvak boven aan de portal load balancer in. Selecteer Load balancers in de zoekresultaten.

Selecteer Maken op de pagina Load balancer.

Typ of selecteer de volgende informatie op het tabblad Basisbeginselen van de pagina Load balancer maken:

Instelling Weergegeven als Projectdetails Abonnement Selecteer uw abonnement. Resourcegroep Selecteer load-balancer-rg. Exemplaardetails Naam Voer myLoadBalancer in Regio Selecteer VS - oost. SKU Laat de standaardwaarde Standard staan. Type Selecteer Openbaar. Laag Laat de standaardregio (s) staan. Selecteer Volgende: Front-end-IP-configuratie.

Selecteer in front-end-IP-configuratie de optie + Een front-end-IP-configuratie toevoegen.

Voer de volgende gegevens in of selecteer deze in de front-end-IP-configuratie toevoegen:

Instelling Weergegeven als Naam Voer Front-end-contoso in. IP-versie Selecteer IPv4. Type IP-adres Selecteer HET IP-adres. Openbaar IP-adres Selecteer Nieuw maken.

Voer myPublicIP-contoso in voor Naam

Zone-redundant selecteren in beschikbaarheidszone.

Laat de standaardinstelling van Microsoft Network staan voor routeringsvoorkeur.

Selecteer OK.Notitie

IPv6 wordt momenteel niet ondersteund met routeringsvoorkeur of taakverdeling tussen regio's (globale laag).

Zie het voorvoegsel van het openbare IP-adres van Azure voor meer informatie over IP-voorvoegsels.

In regio's met Beschikbaarheidszones hebt u de mogelijkheid om geen zone (standaardoptie), een specifieke zone of zone-redundant te selecteren. De keuze is afhankelijk van uw specifieke vereisten voor domeinfouten. In regio's zonder Beschikbaarheidszones wordt dit veld niet weergegeven.

Zie het overzicht van beschikbaarheidszones voor meer informatie over beschikbaarheidszones.Selecteer Toevoegen.

Selecteer + Een front-end-IP-configuratie toevoegen.

Voer de volgende gegevens in of selecteer deze in de front-end-IP-configuratie toevoegen:

Instelling Weergegeven als Naam Voer Front-end-fabrikam in. IP-versie Selecteer IPv4. Type IP-adres Selecteer HET IP-adres. Openbaar IP-adres Selecteer Nieuw maken.

Voer myPublicIP-fabrikam in voor naam

zone-redundant selecteren in beschikbaarheidszone.

Laat de standaardinstelling van Microsoft Network staan voor routeringsvoorkeur.

Selecteer OK.Selecteer Toevoegen.

Selecteer Volgende: Back-endpools.

Selecteer + Een back-endpool toevoegen op het tabblad Back-endpools.

Voer de volgende gegevens in of selecteer deze in Een back-endpool toevoegen:

Instelling Weergegeven als Naam Voer myBackendPool-contoso in. Virtueel netwerk Selecteer myVNet. Configuratie van back-endpool Selecteer NIC. Selecteer + Toevoegen in IP-configuraties.

Selecteer myVM1 en myVM2 die overeenkomen met ipconfig1 (10.1.0.4) en ipconfig1 (10.1.0.5).

Selecteer Toevoegen.

Selecteer Opslaan.

Selecteer + Een back-endpool toevoegen.

Voer de volgende gegevens in of selecteer deze in Een back-endpool toevoegen:

Instelling Weergegeven als Naam Voer myBackendPool-fabrikam in. Virtueel netwerk Selecteer myVNet. Configuratie van back-endpool Selecteer NIC. Selecteer + Toevoegen in IP-configuraties.

Selecteer myVM1 en myVM2 die overeenkomen met ipconfig1 (10.1.0.6) en ipconfig1 (10.1.0.7).).

Selecteer Toevoegen.

Selecteer Opslaan.

Selecteer Volgende: Regels voor inkomend verkeer.

Selecteer + Een taakverdelingsregel toevoegen op het tabblad Inkomende regels op het tabblad Inkomende regels.

Voer in Taakverdelingsregel toevoegen de volgende gegevens in of selecteer deze:

Instelling Weergegeven als Naam Voer myHTTPRule-contoso in IP-versie Selecteer IPv4. IP-adres voor front-end Selecteer Front-end-contoso. Back-endpool Selecteer myBackendPool-contoso. Protocol Selecteer TCP. Poort Voer 80 in. Back-endpoort Voer 80 in. Statustest Selecteer Nieuw maken.

Voer in Naam myHealthProbe-contoso in.

Selecteer TCP in Protocol.

Laat de rest van de standaardwaarden staan en selecteer OK.Sessiepersistentie Selecteer Geen. Time-out voor inactiviteit (minuten) Voer 15 in of selecteer deze. Opnieuw instellen van TCP Selecteer Ingeschakeld. Zwevend IP-adres Selecteer Uitgeschakeld. Uitgaande SNAT (Source Network Address Translation) Laat de standaardwaarde van (aanbevolen) Uitgaande regels gebruiken om leden van de back-endpool toegang te bieden tot internet. Selecteer Toevoegen.

Selecteer Een taakverdelingsregel toevoegen.

Voer in Taakverdelingsregel toevoegen de volgende gegevens in of selecteer deze:

Instelling Weergegeven als Naam Voer myHTTPRule-fabrikam in IP-versie Selecteer IPv4. IP-adres voor front-end Selecteer Front-end-fabrikam. Back-endpool Selecteer myBackendPool-fabrikam. Protocol Selecteer TCP. Poort Voer 80 in. Back-endpoort Voer 80 in. Statustest Selecteer Nieuw maken.

Voer in Naam myHealthProbe-fabrikam in.

Selecteer TCP in Protocol.

Laat de rest van de standaardwaarden staan en selecteer OK.Sessiepersistentie Selecteer Geen. Time-out voor inactiviteit (minuten) Voer 15 in of selecteer deze. Opnieuw instellen van TCP Selecteer Ingeschakeld. Zwevend IP-adres Selecteer Uitgeschakeld. Uitgaande SNAT (Source Network Address Translation) Laat de standaardwaarde van (aanbevolen) Uitgaande regels gebruiken om leden van de back-endpool toegang te bieden tot internet. Selecteer Toevoegen.

Selecteer de blauwe knop Beoordelen en maken onderaan de pagina.

Selecteer Maken.

Notitie

In dit voorbeeld hebben we een NAT-gateway gemaakt om uitgaande internettoegang te bieden. Het tabblad Regels voor uitgaand verkeer in de configuratie wordt overgeslagen omdat dit optioneel is niet nodig bij de NAT-gateway. Zie Wat is Azure Virtual Network NAT? Zie Source Network Address Translation (SNAT) voor uitgaande verbindingen in Azure voor meer informatie over uitgaande verbindingen

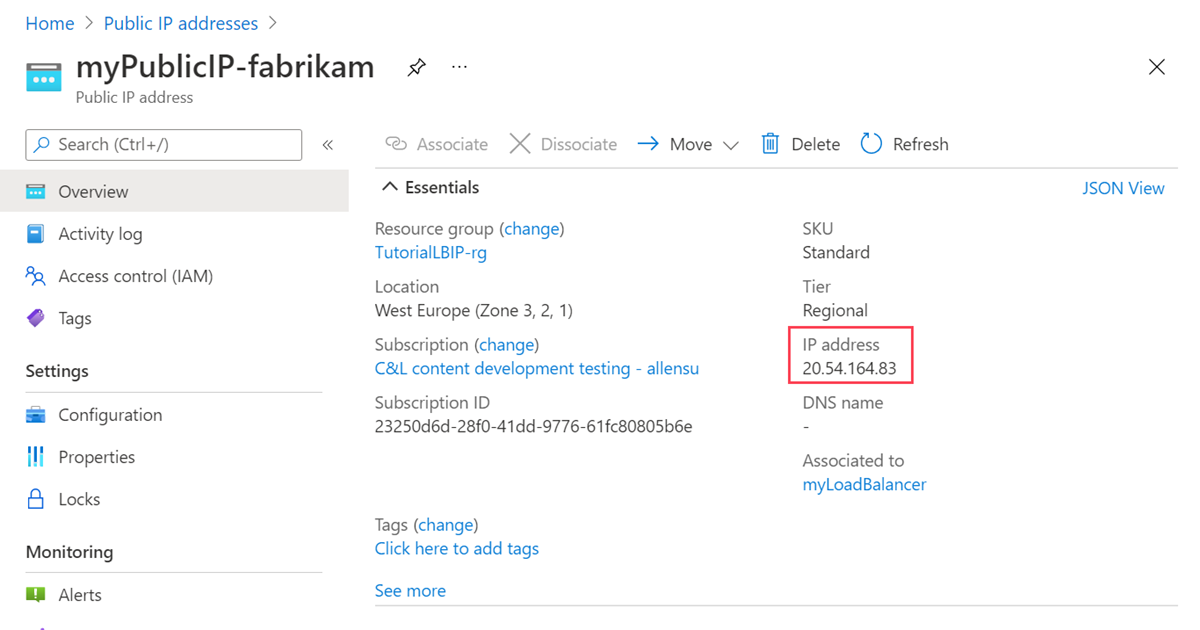

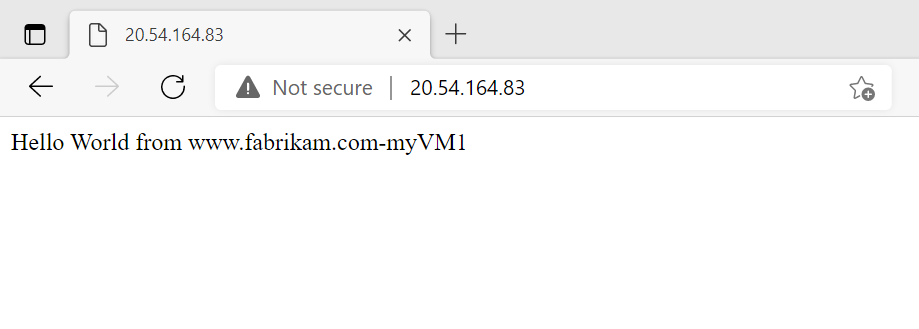

Load balancer testen

In deze sectie ontdekt u het openbare IP-adres voor elke website. U voert het IP-adres in een browser in om de websites te testen die u eerder hebt gemaakt.

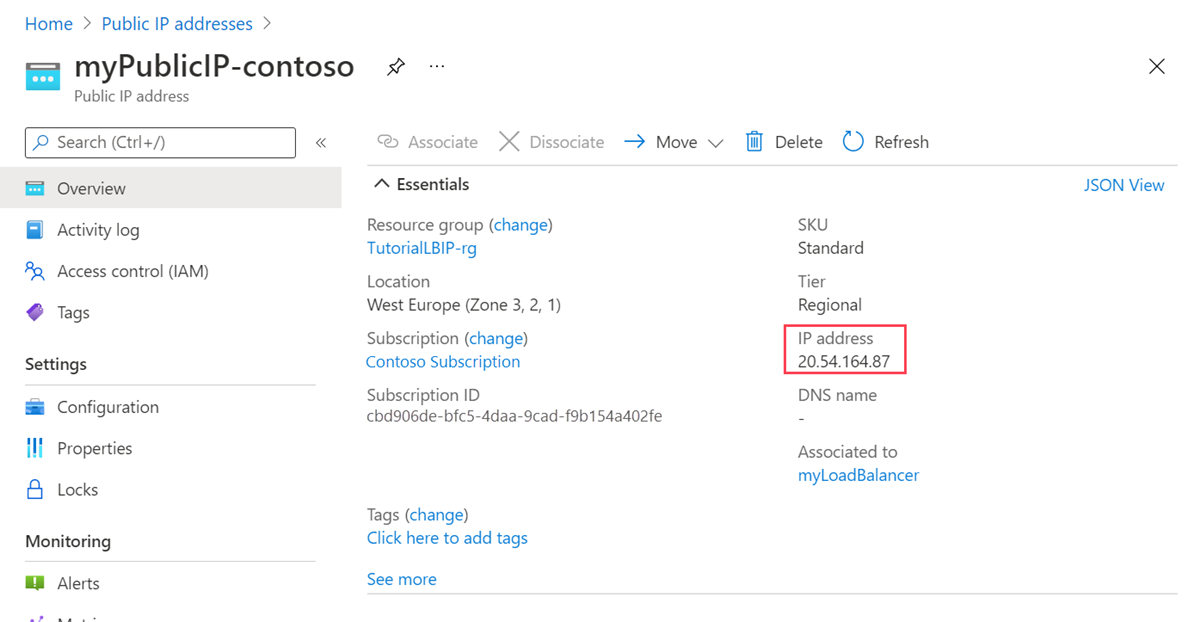

Voer in het zoekvak boven aan de portal een openbaar IP-adres in. Selecteer Openbare IP-adressen in de zoekresultaten.

Selecteer myPublicIP-contoso.

Kopieer het IP-adres op de overzichtspagina van myPublicIP-contoso.

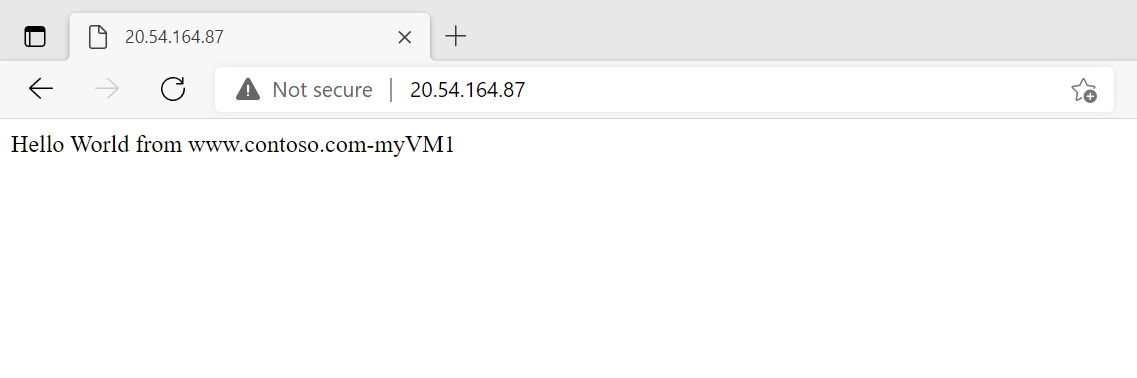

Open een webbrowser en plak het openbare IP-adres in de adresbalk.

Ga terug naar openbare IP-adressen. Selecteer myPublicIP-fabrikam.

Kopieer het IP-adres op de overzichtspagina van myPublicIP-fabrikam.

Open een webbrowser en plak het openbare IP-adres in de adresbalk.

Als u de load balancer wilt testen, vernieuwt u de browser of sluit u een van de virtuele machines af.

Resources opschonen

Als u deze toepassing niet meer gaat gebruiken, verwijdert u de virtuele machines en load balancer met de volgende stappen:

Voer in het zoekvak boven aan de portal resourcegroep in. Selecteer Resourcegroepen in de zoekresultaten.

Selecteer load-balancer-rg in resourcegroepen.

Selecteer Resourcegroep verwijderen.

Voer load-balancer-rg in IN HET TYPE NAAM VAN DE RESOURCEGROEP:. Selecteer Verwijderen.

Volgende stappen

Ga naar het volgende artikel voor meer informatie over het maken van een load balancer voor meerdere regio's:

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor