Door de klant beheerde sleutels configureren voor Azure Load Testing met Azure Key Vault

Azure Load Testing versleutelt automatisch alle gegevens die zijn opgeslagen in uw load testing-resource met sleutels die Microsoft biedt (door de service beheerde sleutels). U kunt eventueel een tweede beveiligingslaag toevoegen door ook uw eigen (door de klant beheerde) sleutels op te geven. Door de klant beheerde sleutels bieden meer flexibiliteit voor het beheren van toegang en het gebruik van beleidsregels voor sleutelrotatie.

De sleutels die u opgeeft, worden veilig opgeslagen met behulp van Azure Key Vault. U kunt een afzonderlijke sleutel maken voor elke Azure Load Testing-resource die u inschakelt met door de klant beheerde sleutels.

Wanneer u door de klant beheerde versleutelingssleutels gebruikt, moet u een door de gebruiker toegewezen beheerde identiteit opgeven om de sleutels op te halen uit Azure Key Vault.

Azure Load Testing maakt gebruik van de door de klant beheerde sleutel om de volgende gegevens in de load testing-resource te versleutelen:

- Script- en configuratiebestanden testen

- Geheimen

- Omgevingsvariabelen

Notitie

Azure Load Testing versleutelt geen metrische gegevens voor een testuitvoering met uw door de klant beheerde sleutel, inclusief de namen van de metrische JMeter-gegevens die u in het JMeter-script opgeeft. Microsoft heeft toegang tot deze metrische gegevens.

Vereisten

Een Azure-account met een actief abonnement. Als u geen Azure-abonnement hebt, maakt u een gratis account voordat u begint.

Een bestaande door de gebruiker toegewezen beheerde identiteit. Zie Door de gebruiker toegewezen beheerde identiteiten beheren voor meer informatie over het maken van een door de gebruiker toegewezen beheerde identiteiten.

Beperkingen

Door de klant beheerde sleutels zijn alleen beschikbaar voor nieuwe Azure-resources voor belastingstests. U moet de sleutel configureren tijdens het maken van resources.

Zodra door de klant beheerde sleutelversleuteling is ingeschakeld voor een resource, kan deze niet worden uitgeschakeld.

Azure Load Testing kan de door de klant beheerde sleutel niet automatisch roteren om de nieuwste versie van de versleutelingssleutel te gebruiken. Werk de sleutel-URI in de resource bij nadat de sleutel is gedraaid in Azure Key Vault.

Uw Azure-sleutelkluis configureren

Als u door de klant beheerde versleutelingssleutels wilt gebruiken met Azure Load Testing, moet u de sleutel opslaan in Azure Key Vault. U kunt een bestaande sleutelkluis gebruiken of een nieuwe maken. De resource en sleutelkluis voor belastingstests kunnen zich in verschillende regio's of abonnementen in dezelfde tenant bevinden.

Zorg ervoor dat u de volgende sleutelkluisinstellingen configureert wanneer u door de klant beheerde versleutelingssleutels gebruikt.

Netwerkinstellingen voor Key Vault configureren

Als u de toegang tot uw Azure-sleutelkluis beperkt door een firewall of virtueel netwerk, moet u toegang verlenen tot Azure Load Testing om uw door de klant beheerde sleutels op te halen. Volg deze stappen om toegang te verlenen tot vertrouwde Azure-services.

Belangrijk

Het ophalen van door de klant beheerde sleutels uit een persoonlijke Azure-sleutelkluis met toegangsbeperkingen wordt momenteel niet ondersteund in de regio US Gov Virginia .

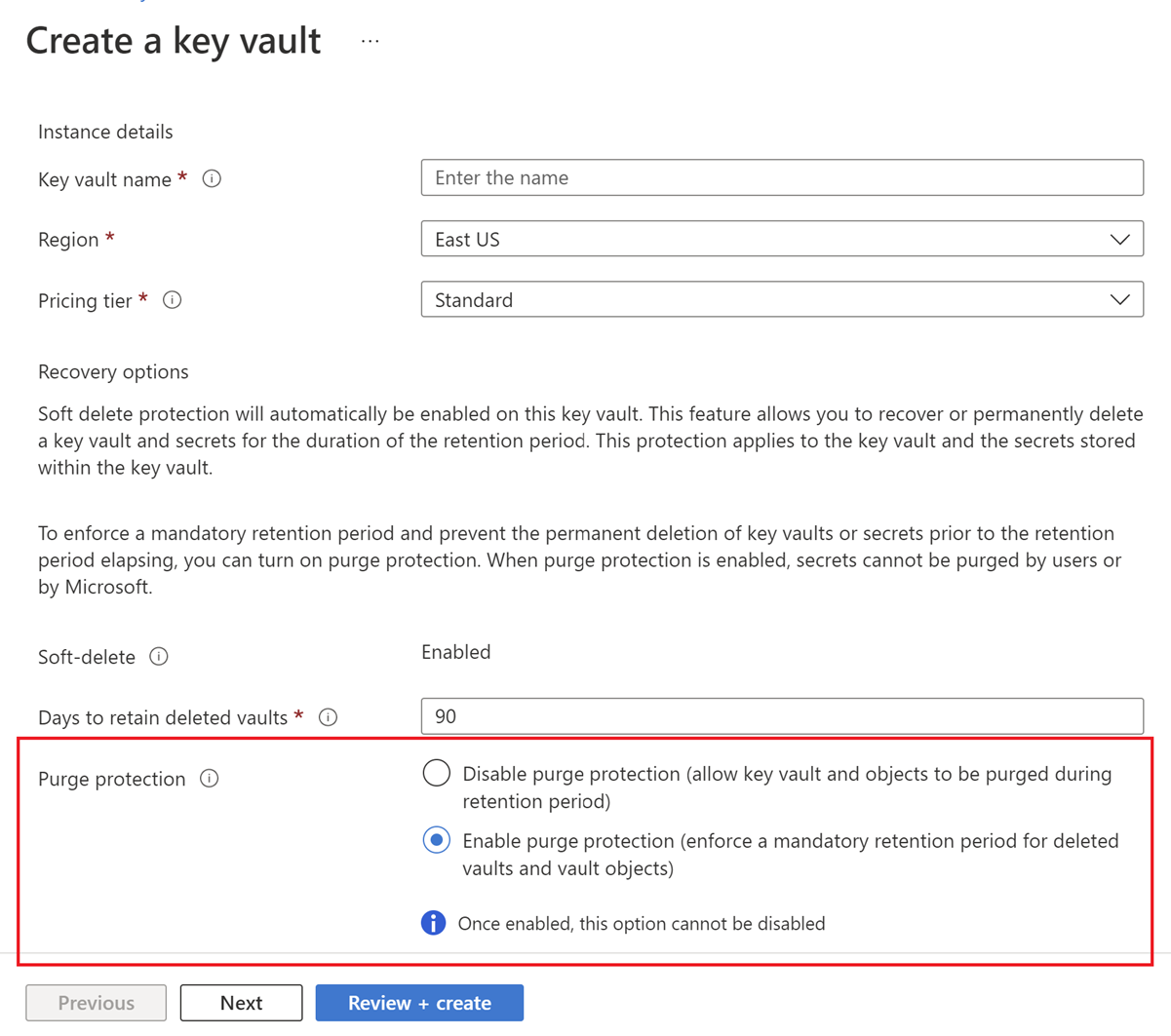

Beveiliging voor voorlopig verwijderen en opschonen configureren

U moet de eigenschappen Voorlopig verwijderen en Beveiliging opschonen instellen in uw sleutelkluis om door de klant beheerde sleutels te gebruiken met Azure Load Testing. Voorlopig verwijderen is standaard ingeschakeld wanneer u een nieuwe sleutelkluis maakt en niet kan worden uitgeschakeld. U kunt op elk gewenst moment opschoningsbeveiliging inschakelen. Meer informatie over voorlopig verwijderen en opschonen van beveiliging in Azure Key Vault.

Volg deze stappen om te controleren of voorlopig verwijderen is ingeschakeld en in te schakelen in een sleutelkluis. Voorlopig verwijderen is standaard mogelijk wanneer u een nieuwe sleutelkluis maakt.

U kunt beveiliging tegen opschonen inschakelen wanneer u een nieuwe sleutelkluis maakt door de beveiligingsinstellingen voor opschonen inschakelen te selecteren.

Voer de volgende stappen uit om beveiliging tegen opschonen in te schakelen voor een bestaande sleutelkluis:

- Navigeer naar uw sleutelkluis in Azure Portal.

- Kies Eigenschappen onder Instellingen.

- Kies Beveiliging tegen opschonen inschakelen in de sectie Beveiliging tegen opschonen.

Een door de klant beheerde sleutel toevoegen aan Azure Key Vault

Voeg vervolgens een sleutel toe aan de sleutelkluis. Azure Load Testing-versleuteling ondersteunt RSA-sleutels. Zie Over sleutels voor meer informatie over ondersteunde sleuteltypen in Azure Key Vault.

Een toegangsbeleid toevoegen aan uw sleutelkluis

Wanneer u door de klant beheerde versleutelingssleutels gebruikt, moet u een door de gebruiker toegewezen beheerde identiteit opgeven. De door de gebruiker toegewezen beheerde identiteit voor toegang tot de door de klant beheerde sleutels in Azure Key Vault moet over de juiste machtigingen beschikken om toegang te krijgen tot de sleutelkluis.

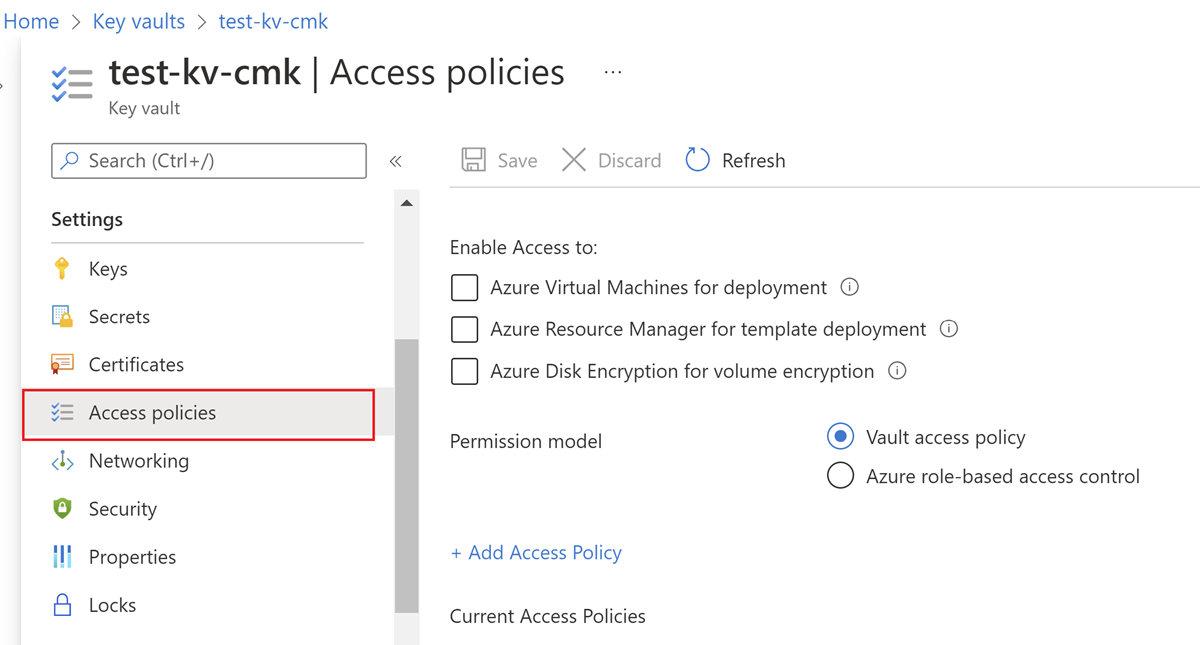

Ga in Azure Portal naar het Azure Key Vault-exemplaar dat u wilt gebruiken om uw versleutelingssleutels te hosten.

Selecteer Toegangsbeleid in het linkermenu.

Selecteer + Toegangsbeleid toevoegen.

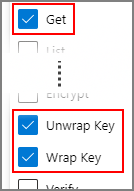

Selecteer in de vervolgkeuzelijst Sleutelmachtigingen de machtigingen Ophalen, Sleutel uitpakken en Sleutel verpakken.

Selecteer in Principal Selecteren de optie Geen geselecteerd.

Zoek naar de door de gebruiker toegewezen beheerde identiteit die u eerder hebt gemaakt en selecteer deze in de lijst.

Kies Selecteren onderaan.

Selecteer Toevoegen om het nieuwe toegangsbeleid toe te voegen.

Selecteer Opslaan op het sleutelkluisexemplaren om alle wijzigingen op te slaan.

Door de klant beheerde sleutels gebruiken met Azure Load Testing

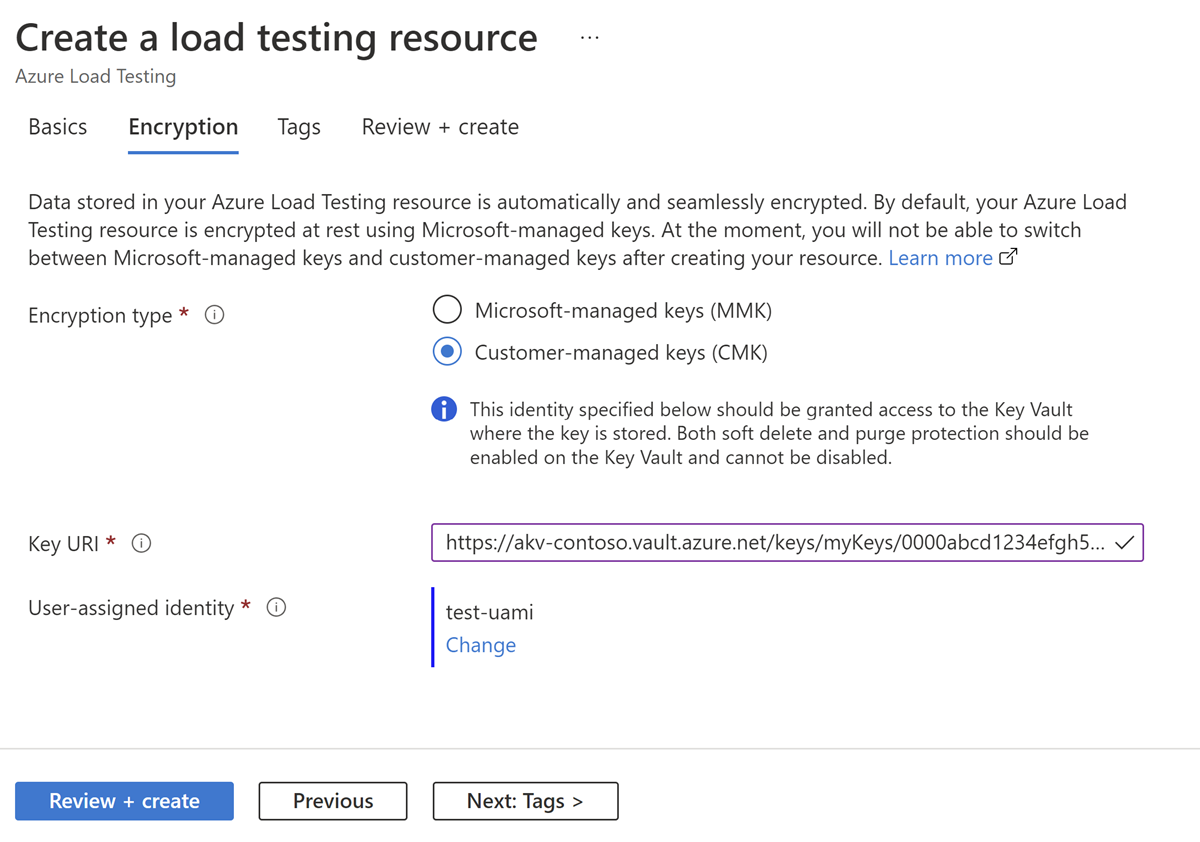

U kunt alleen door de klant beheerde versleutelingssleutels configureren wanneer u een nieuwe Azure Load Testing-resource maakt. Wanneer u de details van de versleutelingssleutel opgeeft, moet u ook een door de gebruiker toegewezen beheerde identiteit selecteren om de sleutel op te halen uit Azure Key Vault.

Voer de volgende stappen uit om door de klant beheerde sleutels te configureren voor een nieuwe resource voor belastingstests:

Volg deze stappen om een Azure Load Testing-resource te maken in Azure Portal en vul de velden in op het tabblad Basisbeginselen .

Ga naar het tabblad Versleuteling en selecteer cmk (door de klant beheerde sleutels) voor het veld Versleutelingstype .

Plak in het veld Sleutel-URI de URI/sleutel-id van de Azure Key Vault-sleutel, inclusief de sleutelversie.

Selecteer een bestaande door de gebruiker toegewezen beheerde identiteit voor het veld Door de gebruiker toegewezen identiteit .

Selecteer Beoordelen en maken om de nieuwe resource te valideren en te maken.

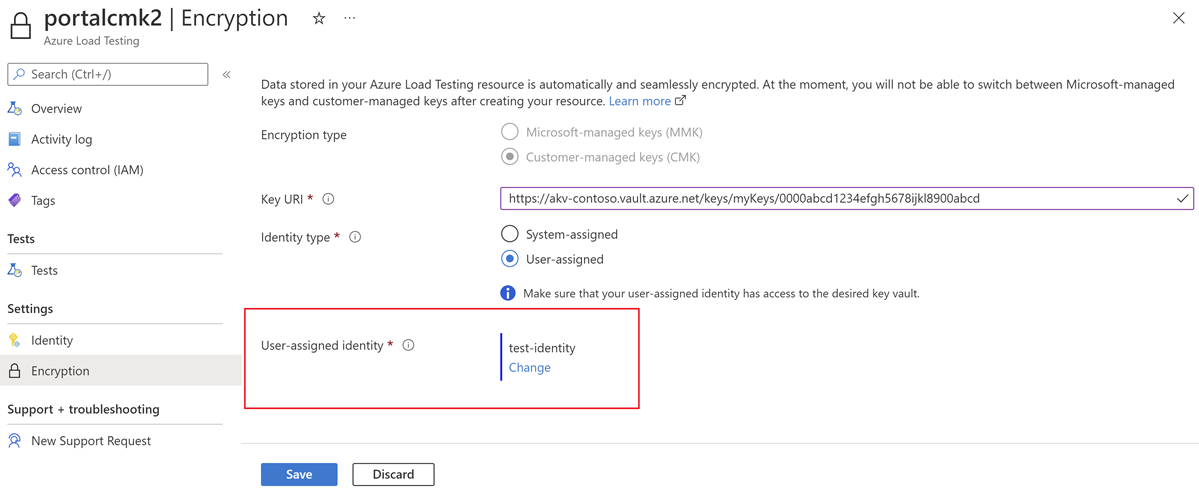

De beheerde identiteit wijzigen voor het ophalen van de versleutelingssleutel

U kunt de beheerde identiteit voor door de klant beheerde sleutels voor een bestaande load testing-resource op elk gewenst moment wijzigen.

Ga in Azure Portal naar uw Azure Load Testing-resource.

Selecteer Versleuteling op de pagina Instellingen.

Het versleutelingstype toont het versleutelingstype dat is gebruikt voor het maken van de resource voor belastingtests.

Als het versleutelingstype door de klant beheerde sleutels is, selecteert u het type identiteit dat moet worden gebruikt om te verifiëren bij de sleutelkluis. De opties zijn door het systeem toegewezen (de standaardinstelling) of door de gebruiker toegewezen.

Zie Beheerde identiteitstypen voor meer informatie over elk type beheerde identiteit.

- Als u Door het systeem toegewezen selecteert, moet de door het systeem toegewezen beheerde identiteit worden ingeschakeld op de resource en toegang krijgen tot de AKV voordat u de identiteit voor door de klant beheerde sleutels wijzigt.

- Als u Door de gebruiker toegewezen selecteert, moet u een bestaande door de gebruiker toegewezen identiteit met machtigingen voor toegang tot de sleutelkluis selecteren. Zie Beheerde identiteiten gebruiken voor azure Load Testing Preview voor meer informatie over het maken van een door de gebruiker toegewezen identiteit.

Sla uw wijzigingen op.

Belangrijk

Zorg ervoor dat de geselecteerde beheerde identiteit toegang heeft tot Azure Key Vault.

De door de klant beheerde versleutelingssleutel bijwerken

U kunt de sleutel die u gebruikt voor Azure Load Testing-versleuteling op elk gewenst moment wijzigen. Voer de volgende stappen uit om de sleutel te wijzigen met Azure Portal:

Ga in Azure Portal naar uw Azure Load Testing-resource.

Selecteer Versleuteling op de pagina Instellingen. Het versleutelingstype toont de versleuteling die is geselecteerd voor de resource tijdens het maken.

Als het geselecteerde versleutelingstype door de klant beheerde sleutels is, kunt u het veld Sleutel-URI bewerken met de nieuwe sleutel-URI.

Sla uw wijzigingen op.

Versleutelingssleutels draaien

U kunt een door de klant beheerde sleutel in Azure Key Vault roteren volgens uw nalevingsbeleid. Een sleutel draaien:

- Werk in Azure Key Vault de sleutelversie bij of maak een nieuwe sleutel.

- Werk de door de klant beheerde versleutelingssleutel bij voor uw resource voor belastingstests.

Veelgestelde vragen

Zijn er extra kosten verbonden om door de klant beheerde sleutels in te schakelen?

Nee, er worden geen kosten in rekening gebracht om deze functie in te schakelen.

Worden door de klant beheerde sleutels ondersteund voor bestaande Azure-resources voor belastingstests?

Deze functie is momenteel alleen beschikbaar voor nieuwe Azure-resources voor belastingstests.

Hoe weet ik of door de klant beheerde sleutels zijn ingeschakeld voor mijn Azure-resource voor belastingstests?

- Ga in Azure Portal naar uw Azure Load Testing-resource.

- Ga naar het versleutelingsitem in de linkernavigatiebalk.

- U kunt het versleutelingstype voor uw resource controleren.

Hoe kan ik een versleutelingssleutel intrekken?

U kunt een sleutel intrekken door de nieuwste versie van de sleutel in Azure Key Vault uit te schakelen. Als u alle sleutels van een sleutelkluisexemplaren wilt intrekken, kunt u ook het toegangsbeleid verwijderen dat is verleend aan de beheerde identiteit van de resource voor belastingstests.

Wanneer u de versleutelingssleutel intrekt, kunt u mogelijk ongeveer 10 minuten tests uitvoeren, waarna de enige beschikbare bewerking het verwijderen van resources is. Het is raadzaam om de sleutel te roteren in plaats van deze in te roepen om de beveiliging van resources te beheren en uw gegevens te behouden.

Gerelateerde inhoud

- Meer informatie over het bewaken van metrische gegevens van toepassingen aan de serverzijde.

- Meer informatie over het parameteriseren van een belastingstest met geheimen en omgevingsvariabelen.