Beheerde identiteiten gebruiken voor Azure Load Testing

In dit artikel wordt beschreven hoe u een beheerde identiteit maakt voor Azure Load Testing. U kunt een beheerde identiteit gebruiken om geheimen of certificaten van Azure Key Vault veilig te lezen in uw belastingstest.

Met een beheerde identiteit van Microsoft Entra ID heeft uw resource voor belastingstests eenvoudig toegang tot met Microsoft Entra beveiligde Azure Key Vault. De identiteit wordt beheerd door het Azure-platform en vereist niet dat u geheimen beheert of roteert. Zie Beheerde identiteiten voor Azure-resources voor meer informatie over beheerde identiteiten in Microsoft Entra ID.

Azure Load Testing ondersteunt twee typen identiteiten:

- Een door het systeem toegewezen identiteit is gekoppeld aan uw resource voor belastingstests en wordt verwijderd wanneer uw resource wordt verwijderd. Een resource kan slechts één door het systeem toegewezen identiteit hebben.

- Een door de gebruiker toegewezen identiteit is een zelfstandige Azure-resource die u kunt toewijzen aan uw resource voor belastingstests. Wanneer u de resource voor belastingtests verwijdert, blijft de beheerde identiteit beschikbaar. U kunt meerdere door de gebruiker toegewezen identiteiten toewijzen aan de resource voor belastingtests.

Op dit moment kunt u alleen de beheerde identiteit gebruiken voor toegang tot Azure Key Vault.

Vereisten

- Een Azure-account met een actief abonnement. Als u geen Azure-abonnement hebt, maakt u een gratis account voordat u begint.

- Een Azure Load Testing-resource. Als u een Azure Load Testing-resource wilt maken, raadpleegt u de quickstart : Een belastingstest maken en uitvoeren.

- Als u een door de gebruiker toegewezen beheerde identiteit wilt maken, moet uw account de roltoewijzing Inzender beheerde identiteit hebben.

Een door het systeem toegewezen identiteit toewijzen aan een resource voor belastingtests

Als u een door het systeem toegewezen identiteit wilt toewijzen voor uw Azure Load Testing-resource, schakelt u een eigenschap in voor de resource. U kunt deze eigenschap instellen met behulp van Azure Portal of met behulp van een ARM-sjabloon (Azure Resource Manager).

Als u een beheerde identiteit in de portal wilt instellen, maakt u eerst een Azure Load Testing-resource en schakelt u vervolgens de functie in.

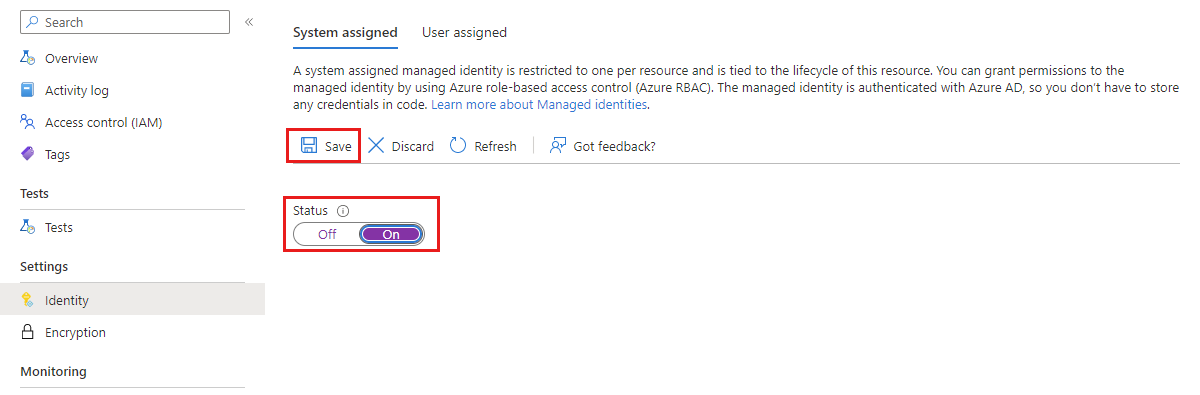

Ga in Azure Portal naar uw Azure Load Testing-resource.

Selecteer Identiteit in het linkerdeelvenster.

Schakel op het tabblad Systeem toegewezen status over naar Aan en selecteer Opslaan.

Selecteer Ja in het bevestigingsvenster om de toewijzing van de beheerde identiteit te bevestigen.

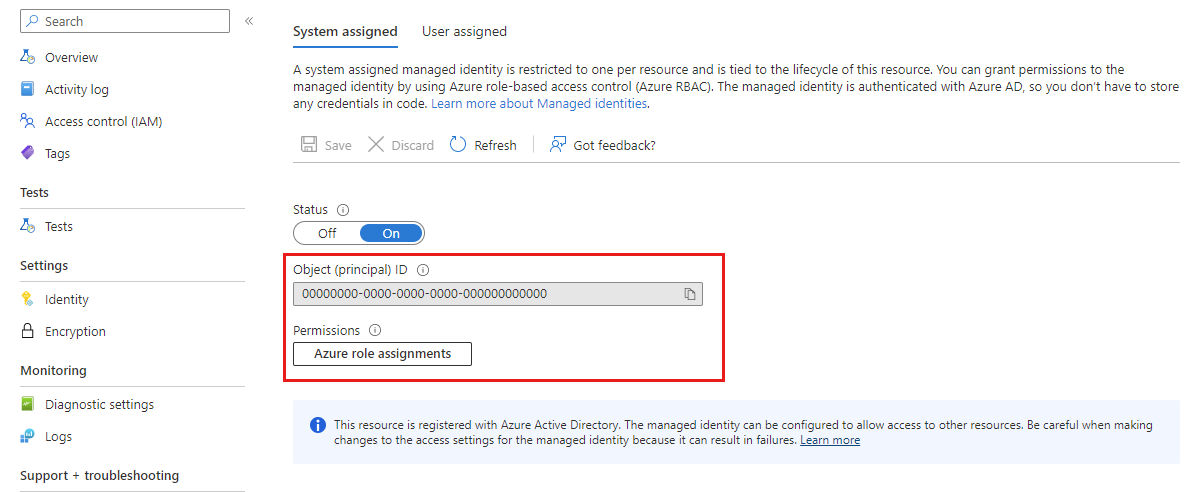

Nadat deze bewerking is voltooid, wordt op de pagina de object-id van de beheerde identiteit weergegeven en kunt u er machtigingen aan toewijzen.

Een door de gebruiker toegewezen identiteit toewijzen aan een resource voor belastingstests

Voordat u een door de gebruiker toegewezen beheerde identiteit kunt toevoegen aan een Azure Load Testing-resource, moet u eerst deze identiteit maken in Microsoft Entra-id. Vervolgens kunt u de identiteit toewijzen met behulp van de resource-id.

U kunt meerdere door de gebruiker toegewezen beheerde identiteiten toevoegen aan uw resource. Als u bijvoorbeeld toegang nodig hebt tot meerdere Azure-resources, kunt u verschillende machtigingen verlenen aan elk van deze identiteiten.

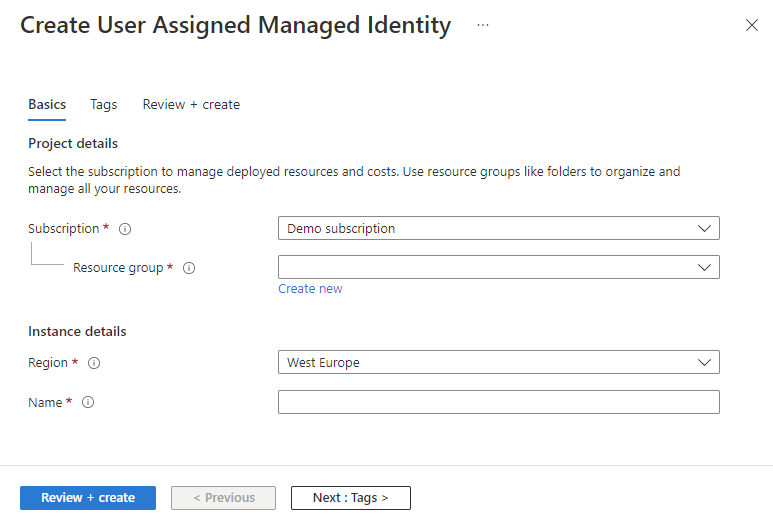

Maak een door de gebruiker toegewezen beheerde identiteit door de instructies te volgen die worden vermeld in Een door de gebruiker toegewezen beheerde identiteit maken.

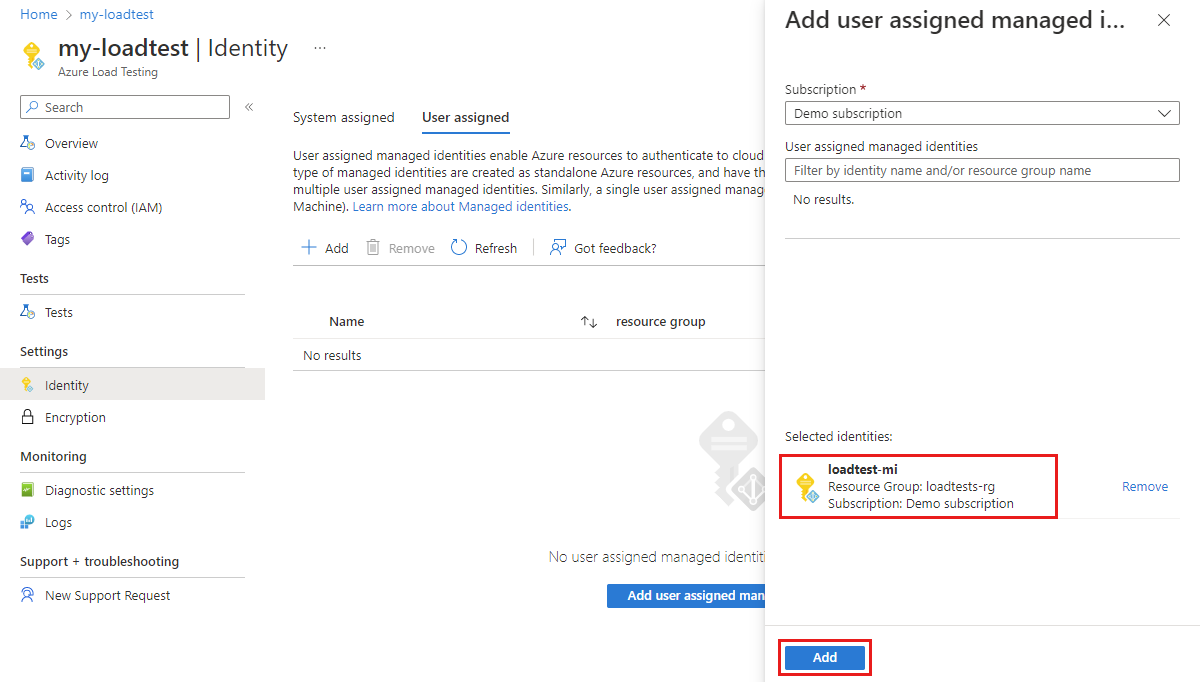

Ga in Azure Portal naar uw Azure Load Testing-resource.

Selecteer Identiteit in het linkerdeelvenster.

Selecteer het tabblad Gebruiker toegewezen en selecteer Toevoegen.

Zoek en selecteer de beheerde identiteit die u eerder hebt gemaakt. Selecteer vervolgens Toevoegen om deze toe te voegen aan de Azure Load Testing-resource.

Doelresource configureren

Mogelijk moet u de doelresource configureren om toegang te verlenen vanuit uw resource voor belastingtests. Als u bijvoorbeeld een geheim of certificaat uit Azure Key Vault leest of als u door de klant beheerde sleutels gebruikt voor versleuteling, moet u ook een toegangsbeleid toevoegen dat de beheerde identiteit van uw resource bevat. Anders worden uw aanroepen naar Azure Key Vault geweigerd, zelfs als u een geldig token gebruikt.

Als u foutcriteria wilt instellen voor metrische servergegevens, moet u ook een referentie-id voor metrische gegevens opgeven voor het ophalen van metrische gegevens. U moet de doelresource zo configureren dat de identiteit de metrische gegevens van de resource kan lezen.