Connectorgebruik blokkeren in Azure Logic Apps

Van toepassing op: Azure Logic Apps (Verbruik + Standard)

Als uw organisatie geen verbinding met beperkte of niet-goedgekeurde resources toestaat met behulp van hun beheerde connectors in Azure Logic Apps, kunt u de mogelijkheid blokkeren om deze verbindingen te maken en te gebruiken in werkstromen voor logische apps. Met Azure Policy kunt u beleidsregels definiëren en afdwingen die voorkomen dat verbindingen worden gemaakt of gebruikt voor connectors die u wilt blokkeren. Om veiligheidsredenen wilt u bijvoorbeeld verbindingen met specifieke sociale mediaplatforms of andere services en systemen blokkeren.

In dit artikel wordt beschreven hoe u een beleid instelt waarmee specifieke verbindingen worden geblokkeerd met behulp van Azure Portal, maar u kunt op andere manieren beleidsdefinities maken. U kunt bijvoorbeeld de Sjablonen voor Azure REST API, Azure PowerShell, Azure CLI en Azure Resource Manager gebruiken. Zie Zelfstudie: Beleidsregels maken en beheren om naleving af te dwingen voor meer informatie.

Vereisten

Een Azure-account en -abonnement. Als u geen abonnement hebt, maakt u een gratis Azure-account.

De referentie-id voor de connector die u wilt blokkeren. Zie De referentie-id van de connector zoeken voor meer informatie.

Referentie-id van connector zoeken

Als u al een logische app hebt met de verbinding die u wilt blokkeren, volgt u de stappen voor Azure Portal. Voer anders de volgende stappen uit:

Referentiedocument voor connector

Controleer connectors voor Azure Logic Apps.

Zoek de referentiepagina voor de connector die u wilt blokkeren.

Als u bijvoorbeeld de Instagram-connector wilt blokkeren, die is afgeschaft, gaat u naar deze pagina:

https://learn.microsoft.com/connectors/instagram/Kopieer en sla in de URL van de pagina de referentie-id van de connector aan het einde op zonder de slash (

/bijvoorbeeldinstagram.Wanneer u later uw beleidsdefinitie maakt, gebruikt u deze id in de voorwaarde-instructie van de definitie, bijvoorbeeld:

"like": "*managedApis/instagram"

Azure Portal

Zoek en open uw werkstroom voor logische apps in Azure Portal.

Selecteer een van de volgende opties in het menu van de logische app:

Logische app verbruik: selecteer API-verbindingen onder Ontwikkelhulpprogramma's.

Standaard logische app: selecteer Verbindingen onder Werkstromen. Selecteer API-verbindingen in het deelvenster Verbindingen als deze nog niet is geselecteerd.

Selecteer de verbinding in het deelvenster API-verbindingen. Wanneer het verbindingsvenster wordt geopend, selecteert u in de rechterbovenhoek JSON-weergave.

Zoek het

apiobject, dat eenideigenschap en waarde bevat die de volgende indeling heeft:"id": "/subscriptions/{Azure-subscription-ID}/providers/Microsoft.Web/locations/{Azure-region}/managedApis/{connection-name}"In het volgende voorbeeld ziet u de

ideigenschap en waarde voor een Instagram-verbinding:"id": "/subscriptions/xxxxxXXXXXxxxxxXXXXXxxxxxXXXXX/providers/Microsoft.Web/locations/westus/managedApis/instagram"Kopieer en sla de referentie-id van de connector aan het einde van de

ideigenschapswaarde op, bijvoorbeeldinstagram.Wanneer u later uw beleidsdefinitie maakt, gebruikt u deze id in de voorwaarde-instructie van de definitie, bijvoorbeeld:

"like": "*managedApis/instagram"

Blok dat verbindingen maakt

Als u het maken van een verbinding in een werkstroom van een logische app wilt blokkeren, voert u de volgende stappen uit:

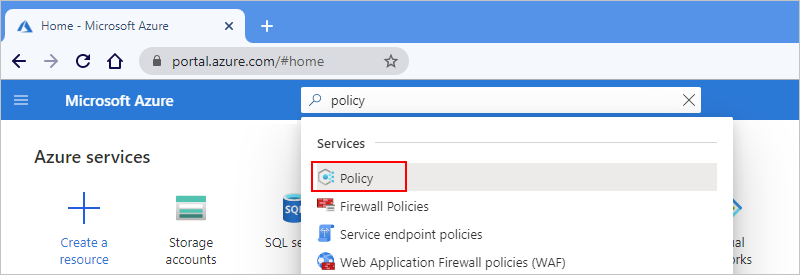

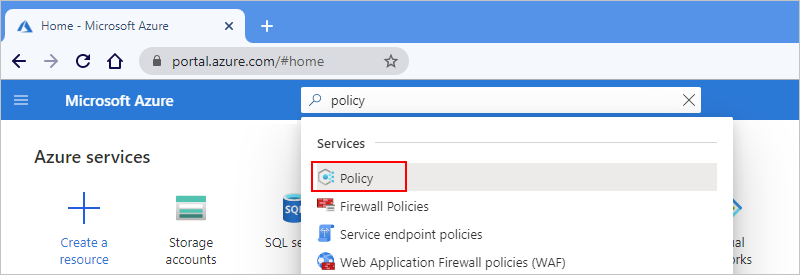

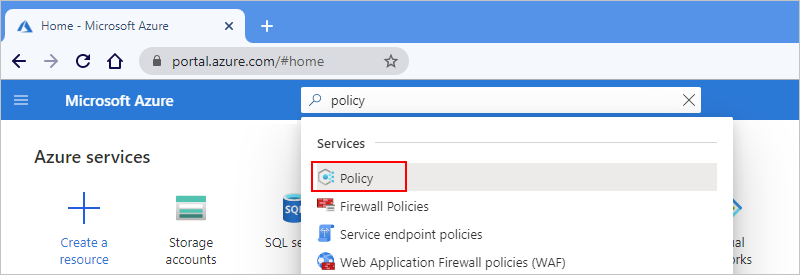

Voer in het zoekvak van Azure Portal beleid in en selecteer Beleid.

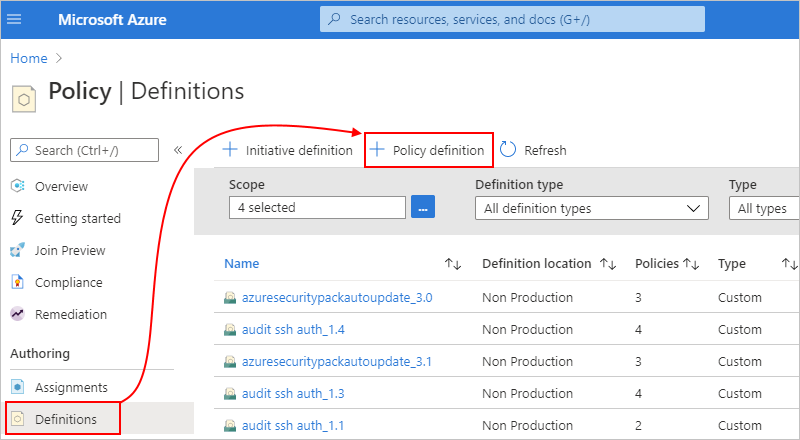

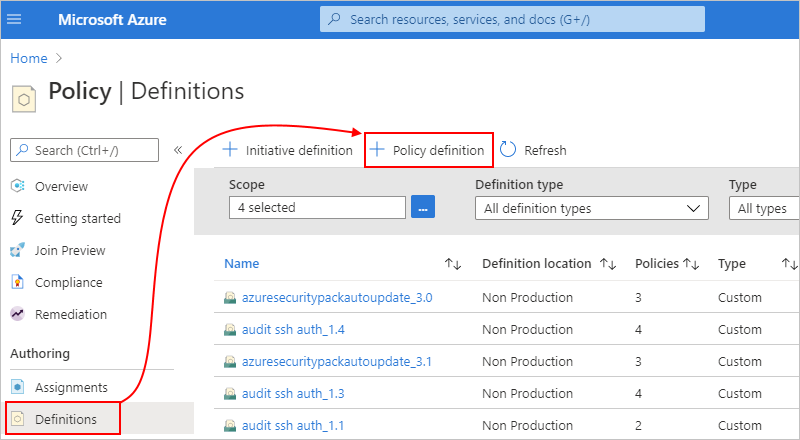

Selecteer Definities in het menu Beleid onder Ontwerpen. Selecteer op de werkbalk Van het deelvenster Definities de beleidsdefinitie.

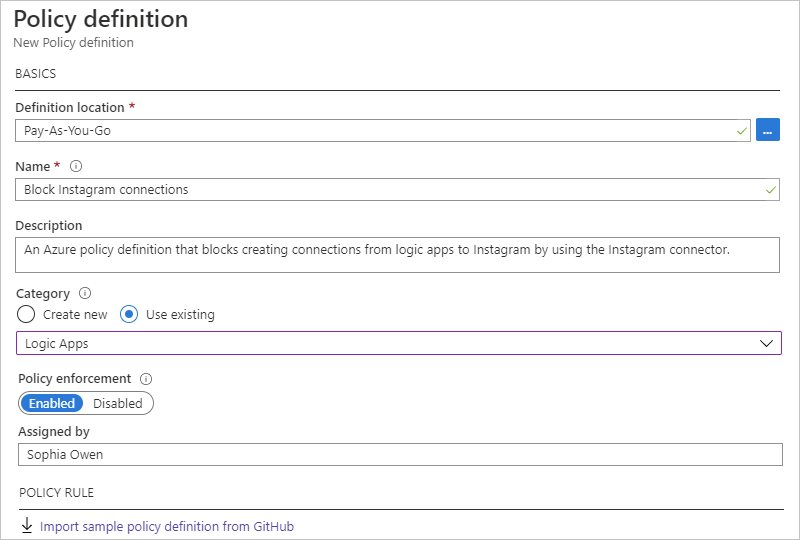

Geef in het deelvenster Beleidsdefinitie de informatie op voor uw beleidsdefinitie, op basis van de eigenschappen die worden beschreven in het voorbeeld:

Eigenschappen Vereist Weergegeven als Beschrijving Definitielocatie Ja <Azure-abonnementnaam> Het Azure-abonnement dat moet worden gebruikt voor de beleidsdefinitie 1. Selecteer het beletselteken (...) om uw abonnement te vinden.

2. Zoek en selecteer uw abonnement in de lijst Met abonnementen .

3. Wanneer u klaar bent, selecteert u Selecteren.Naam Ja <policy-definition-name> De naam die moet worden gebruikt voor de beleidsdefinitie Beschrijving Nee <policy-definition-name> Een beschrijving voor de beleidsdefinitie Categorie Ja Logische apps De naam voor een bestaande categorie of nieuwe categorie voor de beleidsdefinitie Beleidsafdwinging Ja Ingeschakeld Met deze instelling wordt aangegeven of u de beleidsdefinitie wilt in- of uitschakelen wanneer u uw werk opslaat. Onder POLICY RULE wordt het JSON-invoervak vooraf ingevuld met een beleidsdefinitiesjabloon. Vervang deze sjabloon door uw beleidsdefinitie op basis van de eigenschappen die in de onderstaande tabel worden beschreven en door deze syntaxis te volgen:

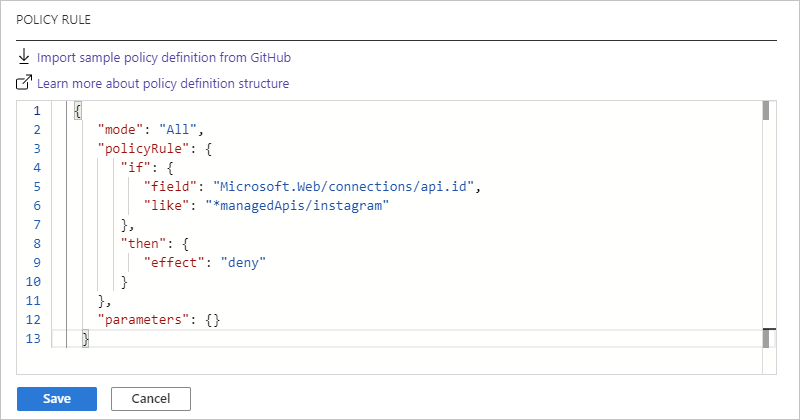

{ "mode": "All", "policyRule": { "if": { "field": "Microsoft.Web/connections/api.id", "like": "*managedApis/{connector-name}" }, "then": { "effect": "deny" } }, "parameters": {} }Eigenschappen Weergegeven als Beschrijving modeAllDe modus waarmee de resourcetypen worden bepaald die door het beleid worden geëvalueerd. Dit scenario wordt ingesteld

modeAllop , waarmee het beleid wordt toegepast op Azure-resourcegroepen, -abonnementen en alle resourcetypen.Zie De structuur van beleidsdefinities - modus voor meer informatie.

if{condition-to-evaluate}De voorwaarde die bepaalt wanneer de beleidsregel moet worden afgedwongen In dit scenario wordt bepaald

{condition-to-evaluate}of deapi.idwaarde inMicrosoft.Web/connections/api.idovereenkomsten op*managedApis/{connector-name}, waarmee een jokerteken (*) wordt opgegeven.Zie De structuur van beleidsdefinities - Beleidsregel voor meer informatie.

fieldMicrosoft.Web/connections/api.idDe fieldwaarde die moet worden vergeleken met de voorwaardeIn dit scenario

fieldwordt de alias gebruikt omMicrosoft.Web/connections/api.idtoegang te krijgen tot de waarde in de connectoreigenschap.api.idlike*managedApis/{connector-name}De logische operator en waarde die moeten worden gebruikt voor het vergelijken van de fieldwaardeIn dit scenario zorgen de

likeoperator en het jokerteken (*) ervoor dat de regel werkt, ongeacht de regio en de tekenreeks,*managedApis/{connector-name}de waarde die overeenkomt met de{connector-name}id voor de connector die u wilt blokkeren.Stel dat u het maken van verbindingen met platforms of databases voor sociale media wilt blokkeren:

- X:

x

- Instagram:instagram

- Facebook:facebook

- Pinterest:pinterest

- SQL Server of Azure SQL:sqlZie De referentie-id van de connector zoeken eerder in dit onderwerp om deze connector-id's te vinden.

then{effect-to-apply}Het effect dat moet worden toegepast wanneer aan de ifvoorwaarde wordt voldaanIn dit scenario wordt een

{effect-to-apply}aanvraag of bewerking geblokkeerd en mislukt die niet voldoet aan het beleid.Zie De structuur van beleidsdefinities - Beleidsregel voor meer informatie.

effectdenyHet effectis om de aanvraag te blokkeren, namelijk het maken van de opgegeven verbindingZie Azure Policy-effecten begrijpen - Weigeren voor meer informatie.

Stel dat u het maken van verbindingen met de Instagram-connector wilt blokkeren. Dit is de beleidsdefinitie die u kunt gebruiken:

{ "mode": "All", "policyRule": { "if": { "field": "Microsoft.Web/connections/api.id", "like": "*managedApis/instagram" }, "then": { "effect": "deny" } }, "parameters": {} }Dit is de manier waarop het vak BELEIDSREGEL wordt weergegeven:

Voor meerdere connectors kunt u meer voorwaarden toevoegen, bijvoorbeeld:

{ "mode": "All", "policyRule": { "if": { "anyOf": [ { "field": "Microsoft.Web/connections/api.id", "like": "*managedApis/instagram" }, { "field": "Microsoft.Web/connections/api.id", "like": "*managedApis/x" }, { "field": "Microsoft.Web/connections/api.id", "like": "*managedApis/facebook" }, { "field": "Microsoft.Web/connections/api.id", "like": "*managedApis/pinterest" } ] }, "then": { "effect": "deny" } }, "parameters": {} }Selecteer Opslaan als u klaar bent. Nadat u de beleidsdefinitie hebt opgeslagen, genereert en voegt Azure Policy meer eigenschapswaarden toe aan de beleidsdefinitie.

Als u vervolgens de beleidsdefinitie wilt toewijzen waar u het beleid wilt afdwingen, maakt u een beleidstoewijzing.

Zie de volgende onderwerpen voor meer informatie over Azure Policy-definities:

- Structuur van Azure Policy-definities

- Zelfstudie: Beleidsregels voor het afdwingen van naleving maken en beheren

- Ingebouwde Azure Policy-beleidsdefinities voor Azure Logic Apps

Koppelen van verbindingen met logische apps blokkeren

Wanneer u een verbinding maakt in een werkstroom van een logische app, bestaat deze verbinding als afzonderlijke Azure-resource. Als u alleen de werkstroom van de logische app verwijdert, wordt de verbindingsresource niet automatisch verwijderd en blijft deze bestaan totdat deze is verwijderd. Mogelijk hebt u een scenario waarin de verbindingsresource al bestaat of waar u de verbindingsresource moet maken voor gebruik buiten de logische app. U kunt de mogelijkheid om de verbinding te koppelen aan een andere werkstroom voor logische apps nog steeds blokkeren door een beleid te maken dat voorkomt dat werkstromen van logische apps worden opgeslagen die de beperkte of niet-goedgekeurde verbinding proberen te gebruiken. Dit beleid is alleen van invloed op werkstromen van logische apps die de verbinding nog niet gebruiken.

Voer in het zoekvak van Azure Portal beleid in en selecteer Beleid.

Selecteer Definities in het menu Beleid onder Ontwerpen. Selecteer op de werkbalk Van het deelvenster Definities de beleidsdefinitie.

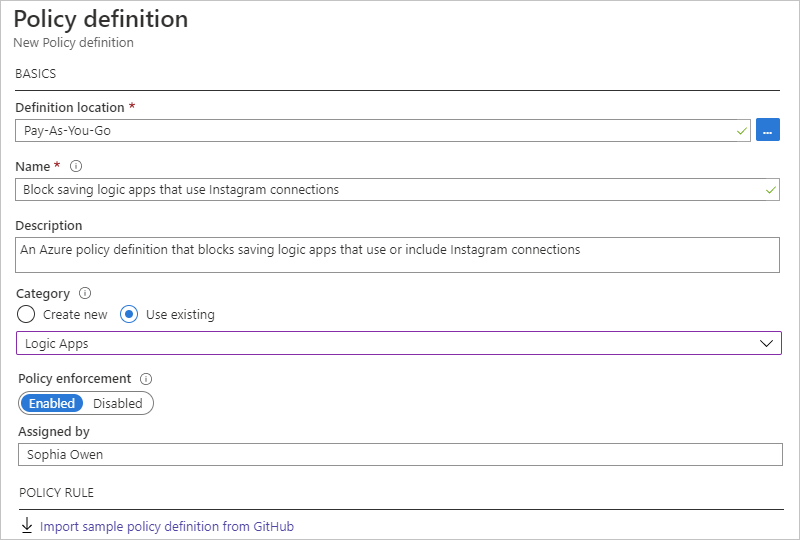

Geef onder Beleidsdefinitie de informatie op voor uw beleidsdefinitie, op basis van de eigenschappen die in het voorbeeld worden beschreven en ga verder met het gebruik van Instagram als voorbeeld:

Eigenschappen Vereist Weergegeven als Beschrijving Definitielocatie Ja <Azure-abonnementnaam> Het Azure-abonnement dat moet worden gebruikt voor de beleidsdefinitie 1. Selecteer het beletselteken (...) om uw abonnement te vinden.

2. Zoek en selecteer uw abonnement in de lijst Met abonnementen .

3. Wanneer u klaar bent, selecteert u Selecteren.Naam Ja <policy-definition-name> De naam die moet worden gebruikt voor de beleidsdefinitie Beschrijving Nee <policy-definition-name> Een beschrijving voor de beleidsdefinitie Categorie Ja Logische apps De naam voor een bestaande categorie of nieuwe categorie voor de beleidsdefinitie Beleidsafdwinging Ja Ingeschakeld Met deze instelling wordt aangegeven of u de beleidsdefinitie wilt in- of uitschakelen wanneer u uw werk opslaat. Onder POLICY RULE wordt het JSON-invoervak vooraf ingevuld met een beleidsdefinitiesjabloon. Vervang deze sjabloon door uw beleidsdefinitie op basis van de eigenschappen die in de onderstaande tabel worden beschreven en door deze syntaxis te volgen:

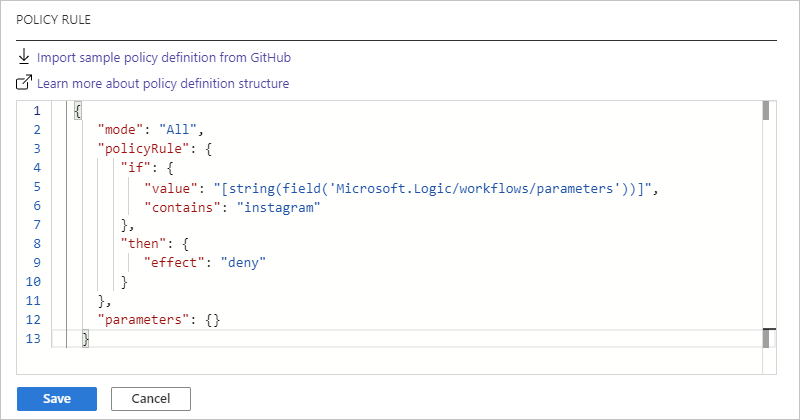

{ "mode": "All", "policyRule": { "if": { "value": "[string(field('Microsoft.Logic/workflows/parameters'))]", "contains": "{connector-name}" }, "then": { "effect": "deny" } }, "parameters": {} }Eigenschappen Weergegeven als Beschrijving modeAllDe modus waarmee de resourcetypen worden bepaald die door het beleid worden geëvalueerd. Dit scenario wordt ingesteld

modeAllop , waarmee het beleid wordt toegepast op Azure-resourcegroepen, -abonnementen en alle resourcetypen.Zie De structuur van beleidsdefinities - modus voor meer informatie.

if{condition-to-evaluate}De voorwaarde die bepaalt wanneer de beleidsregel moet worden afgedwongen In dit scenario wordt bepaald

{condition-to-evaluate}of de tekenreeksuitvoer van[string(field('Microsoft.Logic/workflows/parameters'))], de tekenreeks bevat,{connector-name}.Zie De structuur van beleidsdefinities - Beleidsregel voor meer informatie.

value[string(field('Microsoft.Logic/workflows/parameters'))]De waarde die moet worden vergeleken met de voorwaarde In dit scenario is de

valuetekenreeksuitvoer van[string(field('Microsoft.Logic/workflows/parameters'))]waaruit het$connectorsobject in hetMicrosoft.Logic/workflows/parametersobject wordt geconverteerd naar een tekenreeks.contains{connector-name}De logische operator en de waarde die moet worden gebruikt voor het vergelijken met de valueeigenschapIn dit scenario zorgt de operator ervoor dat de

containsregel werkt, ongeacht waar{connector-name}de tekenreeks wordt weergegeven,{connector-name}de id is voor de connector die u wilt beperken of blokkeren.Stel dat u het gebruik van verbindingen met sociale mediaplatforms of -databases wilt blokkeren:

- X:

x

- Instagram:instagram

- Facebook:facebook

- Pinterest:pinterest

- SQL Server of Azure SQL:sqlZie De referentie-id van de connector zoeken eerder in dit onderwerp om deze connector-id's te vinden.

then{effect-to-apply}Het effect dat moet worden toegepast wanneer aan de ifvoorwaarde wordt voldaanIn dit scenario wordt een

{effect-to-apply}aanvraag of bewerking geblokkeerd en mislukt die niet voldoet aan het beleid.Zie De structuur van beleidsdefinities - Beleidsregel voor meer informatie.

effectdenyHet effectis om de aanvraag opdenyte slaan of te blokkeren om een logische app op te slaan die gebruikmaakt van de opgegeven verbindingZie Azure Policy-effecten begrijpen - Weigeren voor meer informatie.

Stel dat u het opslaan van logische apps die gebruikmaken van Instagram-verbindingen wilt blokkeren. Dit is de beleidsdefinitie die u kunt gebruiken:

{ "mode": "All", "policyRule": { "if": { "value": "[string(field('Microsoft.Logic/workflows/parameters'))]", "contains": "instagram" }, "then": { "effect": "deny" } }, "parameters": {} }Dit is de manier waarop het vak BELEIDSREGEL wordt weergegeven:

Selecteer Opslaan als u klaar bent. Nadat u de beleidsdefinitie hebt opgeslagen, genereert en voegt Azure Policy meer eigenschapswaarden toe aan de beleidsdefinitie.

Als u vervolgens de beleidsdefinitie wilt toewijzen waar u het beleid wilt afdwingen, maakt u een beleidstoewijzing.

Zie de volgende onderwerpen voor meer informatie over Azure Policy-definities:

- Structuur van Azure Policy-definities

- Zelfstudie: Beleidsregels voor het afdwingen van naleving maken en beheren

- Ingebouwde Azure Policy-beleidsdefinities voor Azure Logic Apps

Een beleidstoewijzing maken

Vervolgens moet u de beleidsdefinitie toewijzen waar u het beleid wilt afdwingen, bijvoorbeeld aan één resourcegroep, meerdere resourcegroepen, Microsoft Entra-tenant of Een Azure-abonnement. Voer voor deze taak de volgende stappen uit om een beleidstoewijzing te maken:

Voer in het zoekvak van de Azure-portal het zoekvak in, voer beleid in en selecteer Beleid.

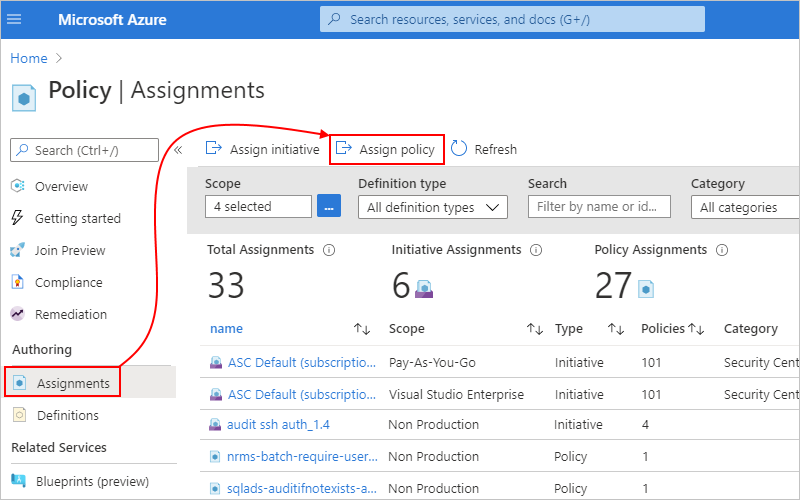

Selecteer Toewijzingen in het menu Beleid onder Ontwerpen. Selecteer Beleid toewijzen in het deelvenster Toewijzingen op de werkbalk.

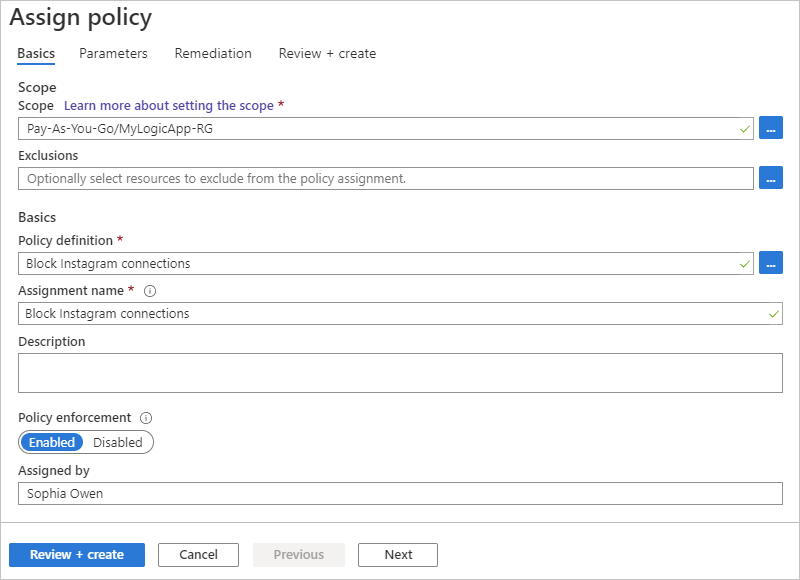

Geef in het deelvenster Beleid toewijzen onder Basisinformatie deze informatie op voor de beleidstoewijzing:

Eigenschappen Vereist Beschrijving Scope Ja De resources waar u de beleidstoewijzing wilt afdwingen. 1. Selecteer naast het vak Bereik de knop met het beletselteken (...).

2. Selecteer in de lijst Met abonnementen het Azure-abonnement.

3. Selecteer eventueel in de lijst Resourcegroep de resourcegroep.

4. Wanneer u klaar bent, selecteert u Selecteren.Uitsluitingen Nee Alle Azure-resources die moeten worden uitgesloten van de beleidstoewijzing. 1. Selecteer naast het vak Uitsluitingen de knop met weglatingstekens (...).

2. Selecteer in de lijst Met resources de resource >toevoegen aan geselecteerd bereik.

3. Wanneer u klaar bent, selecteert u Opslaan.Beleidsdefinitie Ja De naam voor de beleidsdefinitie die u wilt toewijzen en afdwingen. Dit voorbeeld gaat verder met het voorbeeld van het Instagram-beleid, 'Instagram-verbindingen blokkeren'. 1. Selecteer naast het vak Beleidsdefinitie de knop met weglatingstekens (...).

2. Zoek en selecteer de beleidsdefinitie met behulp van het filter Type of zoekvak .

3. Wanneer u klaar bent, selecteert u Selecteren.Naam van toewijzing Ja De naam die moet worden gebruikt voor de beleidstoewijzing, indien anders dan de beleidsdefinitie Toewijzings-id Ja De automatisch gegenereerde id voor de beleidstoewijzing Beschrijving Nee Een beschrijving voor de beleidstoewijzing Beleidsafdwinging Ja De instelling waarmee de beleidstoewijzing wordt ingeschakeld of uitgeschakeld Toegewezen door Nee De naam voor de persoon die de beleidstoewijzing heeft gemaakt en toegepast Als u bijvoorbeeld het beleid wilt toewijzen aan een Azure-resourcegroep met behulp van het Instagram-voorbeeld:

Selecteer als u klaar bent de optie Beoordelen en maken.

Nadat u een beleid hebt gemaakt, moet u mogelijk maximaal 15 minuten wachten voordat het beleid van kracht wordt. Wijzigingen kunnen ook vergelijkbare vertraagde effecten hebben.

Nadat het beleid van kracht is, kunt u uw beleid testen.

Zie Quickstart voor meer informatie: Een beleidstoewijzing maken om niet-compatibele resources te identificeren.

Het beleid testen

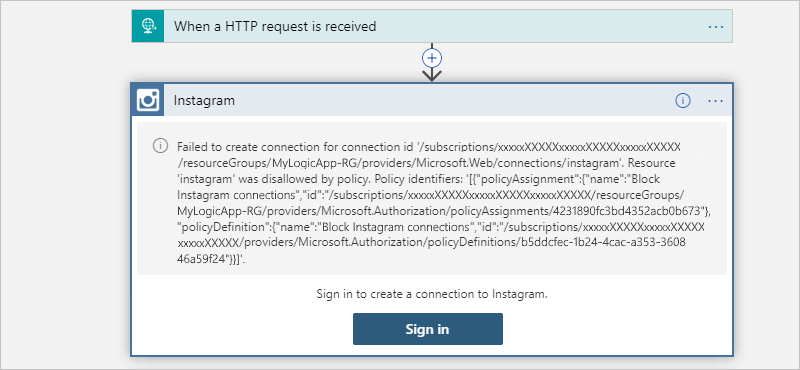

Als u uw beleid wilt proberen, begint u met het maken van een verbinding met behulp van de nu beperkte connector in de werkstroomontwerper. Als u verdergaat met het Instagram-voorbeeld, krijgt u deze foutmelding dat uw logische app de verbinding niet heeft gemaakt:

Het bericht bevat deze informatie:

| Beschrijving | Inhoud |

|---|---|

| Reden voor de fout | "Resource 'instagram' was disallowed by policy." |

| Naam van toewijzing | "Block Instagram connections" |

| Toewijzings-id | "/subscriptions/xxxxxXXXXXxxxxxXXXXXxxxxxXXXXX/resourceGroups/MyLogicApp-RG/providers/Microsoft.Authorization/policyAssignments/4231890fc3bd4352acb0b673" |

| Id van beleidsdefinitie | "/subscriptions/xxxxxXXXXXxxxxxXXXXXxxxxxXXXXX/providers/Microsoft.Authorization/policyDefinitions/b5ddcfec-1b24-4cac-a353-360846a59f24" |

Volgende stappen

- Meer informatie over Azure Policy