Azure Functions aanroepen vanuit werkstromen in Azure Logic Apps

Van toepassing op: Azure Logic Apps (Verbruik + Standard)

Als u code wilt uitvoeren die een specifieke taak uitvoert in uw werkstroom voor logische apps, hoeft u geen volledige app of infrastructuur te bouwen. In plaats daarvan kunt u een Azure-functie maken en aanroepen. Azure Functions biedt serverloze computing in de cloud en de mogelijkheid om de volgende taken uit te voeren:

- Breid het gedrag van uw werkstroom uit door functies uit te voeren die zijn gemaakt met behulp van Node.js of C#.

- Voer berekeningen uit in uw werkstroom.

- Pas geavanceerde opmaak of rekenvelden toe in uw werkstroom.

Deze handleiding laat zien hoe u een bestaande Azure-functie aanroept vanuit uw verbruiks- of Standaardwerkstroom. Raadpleeg de volgende documentatie om code uit te voeren zonder Azure Functions te gebruiken:

- Codefragmenten uitvoeren in werkstromen

- .NET Framework-code maken en uitvoeren vanuit Standard-werkstromen

Beperkingen

Alleen verbruikswerkstromen ondersteunen het verifiëren van Azure-functie-aanroepen met behulp van een beheerde identiteit met Microsoft Entra-verificatie. Standaardwerkstromen worden momenteel niet ondersteund in de sectie over het inschakelen van verificatie voor functie-aanroepen.

Azure Logic Apps biedt geen ondersteuning voor het gebruik van Azure Functions waarvoor implementatiesites zijn ingeschakeld. Hoewel dit scenario soms kan werken, is dit gedrag onvoorspelbaar en kan dit leiden tot autorisatieproblemen wanneer uw werkstroom probeert de Azure-functie aan te roepen.

Vereisten

Azure-account en -abonnement. Als u nog geen abonnement hebt, meld u dan aan voor een gratis Azure-account.

Een Azure-functie-app-resource die een of meer Azure-functies bevat.

Uw functie-app-resource en logische app-resource moeten hetzelfde Azure-abonnement gebruiken.

Uw functie-app-resource moet .NET of Node.js als runtimestack gebruiken.

Wanneer u een nieuwe functie aan uw functie-app toevoegt, kunt u C# of JavaScript selecteren.

De Azure-functie die u wilt aanroepen. U kunt deze functie maken met behulp van de volgende hulpprogramma's:

Uw functie moet de HTTP-triggersjabloon gebruiken.

De HTTP-triggersjabloon kan inhoud accepteren die type heeft

application/jsonuit uw werkstroom voor logische apps. Wanneer u een functie aan uw werkstroom toevoegt, worden in de ontwerpfunctie aangepaste functies weergegeven die zijn gemaakt op basis van deze sjabloon in uw Azure-abonnement.Uw functiecode moet het antwoord en de nettolading bevatten die u wilt retourneren aan uw werkstroom nadat uw functie is voltooid. Het

contextobject verwijst naar het bericht dat uw werkstroom verzendt via de Actieparameter van Azure Functions met de naam Aanvraagbody verderop in deze handleiding.In deze handleiding wordt de volgende voorbeeldfunctie gebruikt, met de naam FabrikamAzureFunction:

module.exports = function (context, data) { var input = data; // Function processing logic // Function response for later use context.res = { body: { content:"Thank you for your feedback: " + input } }; context.done(); }Gebruik de volgende syntaxis om toegang te krijgen tot de eigenschappen van het

contextobject vanuit uw functie:context.body.<property-name>Als u bijvoorbeeld naar de

contenteigenschap in hetcontextobject wilt verwijzen, gebruikt u de volgende syntaxis:context.body.contentDeze code bevat ook een

inputvariabele, waarin de waarde van dedataparameter wordt opgeslagen, zodat uw functie bewerkingen op die waarde kan uitvoeren. Binnen JavaScript-functies is dedatavariabele ook een snelkoppeling voorcontext.body.Notitie

De

bodyeigenschap hier is van toepassing op hetcontextobject en is niet hetzelfde als het hoofdtoken in de uitvoer van een actie, die u mogelijk ook doorgeeft aan uw functie.Uw functie kan geen aangepaste routes gebruiken, tenzij u een OpenAPI-definitie (Swagger-bestand) hebt gedefinieerd.

Wanneer u een OpenAPI-definitie voor uw functie hebt, biedt de werkstroomontwerper u een uitgebreidere ervaring wanneer u met functieparameters werkt. Voordat uw werkstroom functies met OpenAPI-definities kan vinden en openen, stelt u uw functie-app in door deze stappen te volgen.

Een werkstroom voor de logische app Verbruik of Standard die begint met een trigger.

In de voorbeelden in deze handleiding wordt de Office 365 Outlook-trigger met de naam Wanneer er een nieuwe e-mail binnenkomt, gebruikt.

Als u een Azure-functie wilt maken en aanroepen die een andere werkstroom aanroept, moet u ervoor zorgen dat de secundaire werkstroom begint met een trigger die een aanroepbaar eindpunt biedt.

U kunt de werkstroom bijvoorbeeld starten met de algemene HTTP- of aanvraagtrigger of u kunt een servicetrigger gebruiken, zoals Azure Queues of Event Grid. Verzend in uw functie een HTTP POST-aanvraag naar de URL van de trigger en neem de nettolading op die u door uw secundaire werkstroom wilt verwerken. Zie Werkstromen voor logische apps aanroepen, activeren of nesten voor meer informatie.

Tips voor het werken met Azure-functies

Een OpenAPI-definitie of Swagger-bestand genereren voor uw functie

Voor een uitgebreidere ervaring wanneer u met functieparameters in de werkstroomontwerper werkt, genereert u een OpenAPI-definitie of Swagger-bestand voor uw functie. Als u uw functie-app wilt instellen zodat uw werkstroom functies met Swagger-beschrijvingen kan vinden en gebruiken, voert u de volgende stappen uit:

Open uw functie-app in Azure Portal. Zorg ervoor dat de functie-app actief wordt uitgevoerd.

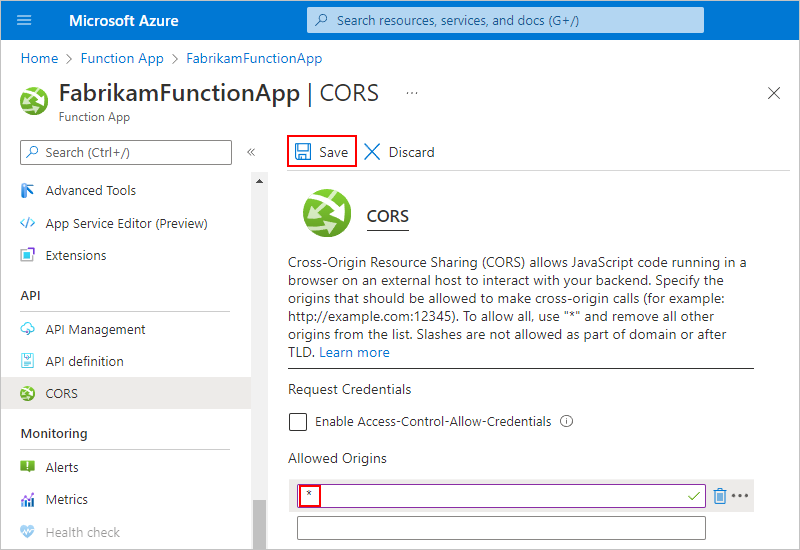

Stel in uw functie-app CORS (Cross-Origin Resource Sharing) in, zodat alle oorsprongen zijn toegestaan door de volgende stappen uit te voeren:

Eigenschapswaarden in HTTP-aanvragen openen

Webhook-functies kunnen HTTP-aanvragen accepteren als invoer en deze aanvragen doorgeven aan andere functies. Hoewel Azure Logic Apps bijvoorbeeld functies heeft die Datum/tijd-waarden converteren, laat deze JavaScript-basisfunctie zien hoe u toegang hebt tot een eigenschap in een HTTP-aanvraagobject dat wordt doorgegeven aan de functie en bewerkingen uitvoert op die eigenschapswaarde. Voor toegang tot eigenschappen binnen objecten gebruikt dit voorbeeld de puntoperator (.):

function convertToDateString(request, response){

var data = request.body;

response = {

body: data.date.ToDateString();

}

}

Dit is wat er gebeurt in deze functie:

De functie maakt een

datavariabele en wijst vervolgens hetbodyobject, dat zich in hetrequestobject bevindt, toe aan de variabele. De functie gebruikt de puntoperator (.) om te verwijzen naar hetbodyobject in hetrequestobject:var data = request.body;De functie heeft nu toegang tot de

dateeigenschap via dedatavariabele en converteert de eigenschapswaarde van het type DateTime naar het type DateString door deToDateString()functie aan te roepen. De functie retourneert ook het resultaat via debodyeigenschap in het antwoord van de functie:body: data.date.ToDateString();

Nadat u uw functie in Azure hebt gemaakt, volgt u de stappen om een Azure-functie toe te voegen aan uw werkstroom.

Een functie toevoegen aan uw werkstroom (Verbruik en standaardwerkstromen)

Als u een Azure-functie vanuit uw werkstroom wilt aanroepen, kunt u die functies toevoegen zoals elke andere actie in de ontwerpfunctie.

Open in Azure Portal uw werkstroom voor logische verbruiks-apps in de ontwerpfunctie.

Volg deze algemene stappen in de ontwerpfunctie om de Actie Azure Functions met de naam Een Azure-functie kiezen toe te voegen.

Voer in het deelvenster Verbinding maken ion maken de volgende stappen uit:

Voer in het actievak van de geselecteerde functie de volgende stappen uit:

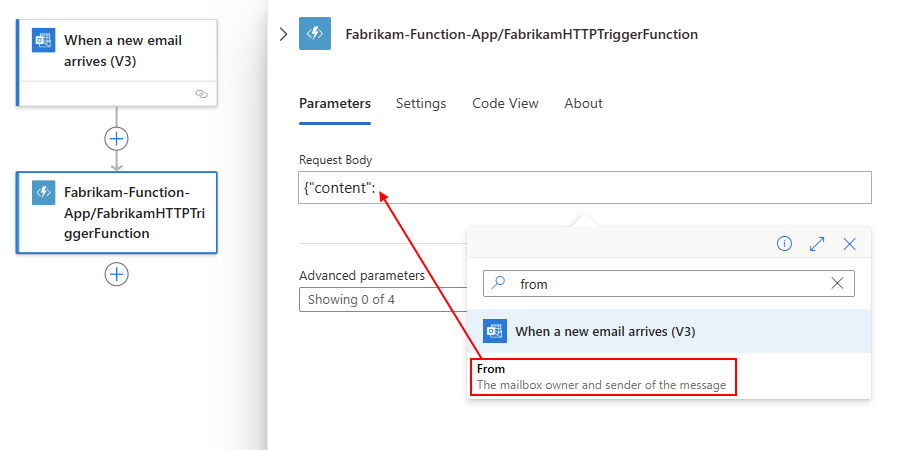

Geef voor aanvraagbody de invoer van uw functie op, die moet worden opgemaakt als een JSON-object (JavaScript Object Notation). Deze invoer is de nettolading van het contextobject of het bericht dat uw werkstroom naar uw functie verzendt.

Als u tokens wilt selecteren die uitvoer van vorige stappen vertegenwoordigen, selecteert u in het vak Hoofdtekst van aanvraag en selecteert u vervolgens de optie om de lijst met dynamische inhoud (bliksempictogram) te openen.

Als u een expressie wilt maken, selecteert u in het vak Aanvraagtekst en selecteert u vervolgens de optie om de expressie-editor (formulepictogram) te openen.

In het volgende voorbeeld wordt een JSON-object opgegeven met het

contentkenmerk en een token dat de Uitvoer van de e-mailtrigger vertegenwoordigt als de waarde aanvraagbody:Hier wordt het contextobject niet als een tekenreeks gecast, zodat de inhoud van het object rechtstreeks wordt toegevoegd aan de JSON-nettolading. Hier volgt het volledige voorbeeld:

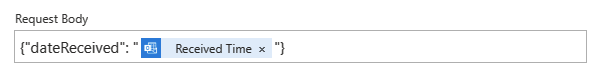

Als u een ander contextobject dan een JSON-token opgeeft dat een tekenreeks, een JSON-object of een JSON-matrix doorgeeft, krijgt u een foutmelding. U kunt het contextobject echter als een tekenreeks casten door het token tussen aanhalingstekens ("") te plaatsen, bijvoorbeeld als u het ontvangen tijdtoken wilt gebruiken:

Als u andere details wilt opgeven, zoals de te gebruiken methode, aanvraagheaders, queryparameters of verificatie, opent u de lijst geavanceerde parameters en selecteert u de gewenste parameters. Voor verificatie verschillen uw opties op basis van de geselecteerde functie. Raadpleeg Verificatie inschakelen voor functies voor meer informatie.

Verificatie inschakelen voor Azure-functie-aanroepen (alleen werkstromen voor verbruik)

Uw verbruikswerkstroom kan een beheerde identiteit gebruiken om een Azure-functieaanroep te verifiëren en toegang te krijgen tot resources die worden beveiligd door Microsoft Entra-id. De beheerde identiteit kan toegang verifiëren zonder dat u zich hoeft aan te melden en referenties of geheimen op te geven. Azure beheert deze identiteit voor u en helpt u bij het beveiligen van uw referenties omdat u geen geheimen hoeft op te geven of te wisselen. U kunt de door het systeem toegewezen identiteit of een handmatig gemaakte, door de gebruiker toegewezen identiteit instellen op resourceniveau van de logische app. De Azure-functie die wordt aangeroepen vanuit uw werkstroom, kan dezelfde beheerde identiteit gebruiken voor verificatie.

Notitie

Alleen verbruikswerkstromen ondersteunen verificatie voor een Azure-functieaanroep met behulp van een beheerde identiteit en Microsoft Entra-verificatie. Standaardwerkstromen bevatten momenteel deze ondersteuning niet wanneer u de actie gebruikt om een Azure-functie aan te roepen.

Voor meer informatie raadpleegt u de volgende documentatie:

Als u uw functie-app en -functie wilt instellen zodat ze de beheerde identiteit van uw logische verbruiks-app kunnen gebruiken, volgt u deze stappen op hoog niveau:

De beheerde identiteit van uw logische app inschakelen en instellen.

Zoek de vereiste waarden voor het instellen van Microsoft Entra-verificatie.

Uw functie instellen voor anonieme verificatie (alleen werkstromen voor verbruik)

Als u de beheerde identiteit van uw logische app Verbruik wilt gebruiken, moet u het verificatieniveau van uw functie instellen op anonymous. Anders genereert uw werkstroom een BadRequest-fout .

Zoek en selecteer uw functie-app in Azure Portal.

In de volgende stappen wordt een voorbeeld van een functie-app met de naam FabrikamFunctionApp gebruikt.

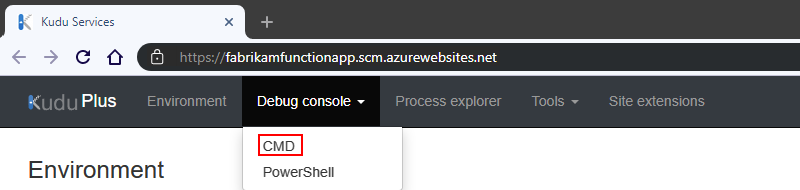

Selecteer In het resourcemenu van de functie-app onder Ontwikkelhulpprogramma's geavanceerde hulpprogramma's> Go.

Nadat de Kudu Plus-pagina is geopend, selecteert u CMD in de titelbalk van de Kudu-website in het menu Foutopsporingsconsole.

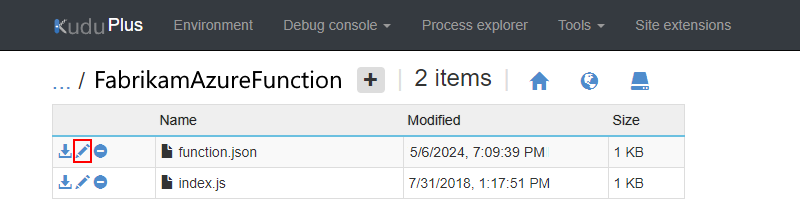

Nadat de volgende pagina wordt weergegeven, selecteert u in de mappenlijst de site>wwwroot>van uw functie.

In de volgende stappen wordt een voorbeeldfunctie met de naam FabrikamAzureFunction gebruikt.

Open het function.json-bestand om te bewerken.

Controleer in het bindingsobject of de eigenschap authLevel bestaat. Als de eigenschap bestaat, stelt u de eigenschapswaarde in op

anonymous. Anders voegt u die eigenschap toe en stelt u de waarde in.Sla uw instellingen op wanneer u klaar bent. Ga door naar de volgende sectie.

Zoek de vereiste waarden voor het instellen van Microsoft Entra-verificatie (alleen werkstromen voor verbruik)

Voordat u uw functie-app kunt instellen voor het gebruik van de beheerde identiteit en Microsoft Entra-verificatie, moet u de volgende waarden zoeken en opslaan door de stappen in deze sectie te volgen.

De tenant-id voor uw Microsoft Entra-tenant zoeken

Voer de PowerShell-opdracht Get-AzureAccount uit of voer in Azure Portal de volgende stappen uit:

Open uw Microsoft Entra-tenant in Azure Portal.

In deze handleiding wordt Fabrikam gebruikt als voorbeeldtenant.

Selecteer Overzicht in het tenantmenu.

Kopieer en sla uw tenant-id op voor later gebruik, bijvoorbeeld:

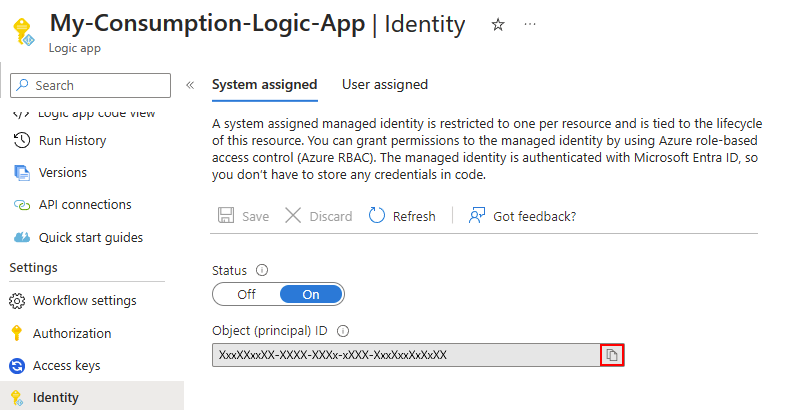

De object-id voor uw beheerde identiteit zoeken

Nadat u de beheerde identiteit voor de logische app-resource Verbruik hebt ingeschakeld, zoekt u het object voor uw beheerde identiteit. U gebruikt deze id om de bijbehorende Enterprise-toepassing in uw Entra-tenant te vinden.

Selecteer identiteit in het menu van de logische app, onder Instellingen, en selecteer vervolgens Door het systeem toegewezen of door de gebruiker toegewezen.

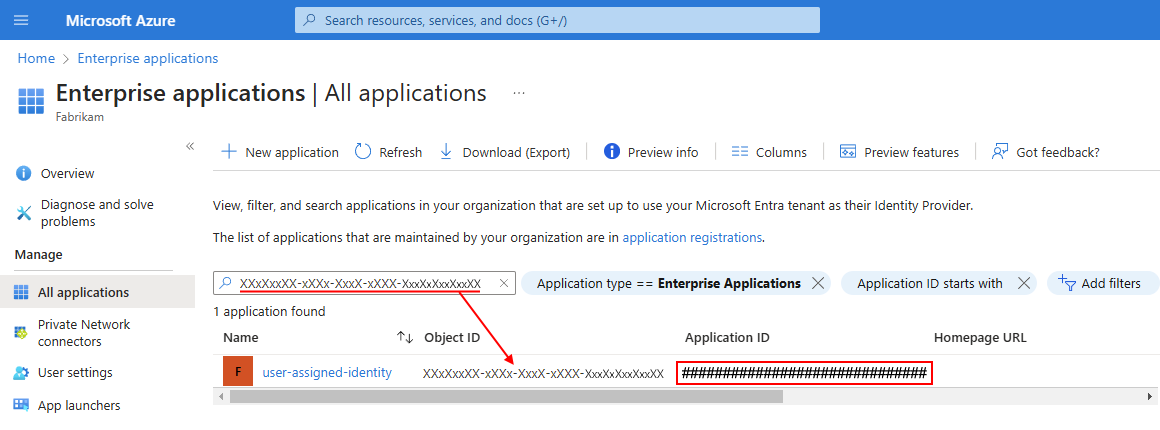

Zoek de toepassings-id voor de Azure Enterprise-toepassing die is gekoppeld aan uw beheerde identiteit

Wanneer u een beheerde identiteit inschakelt voor uw logische app-resource, maakt Azure automatisch een gekoppelde Azure Enterprise-toepassing met dezelfde naam. U moet nu de bijbehorende ondernemingstoepassing zoeken en de bijbehorende toepassings-id kopiëren. Later gebruikt u deze toepassings-id om een id-provider voor uw functie-app toe te voegen door een app-registratie te maken.

Zoek en open uw Entra-tenant in Azure Portal.

Selecteer Enterprise-toepassingen in het tenantmenu onder Beheren.

Voer op de pagina Alle toepassingen in het zoekvak de object-id voor uw beheerde identiteit in. Zoek in de resultaten de overeenkomende bedrijfstoepassing en kopieer de toepassings-id:

Gebruik nu de gekopieerde toepassings-id om een id-provider toe te voegen aan uw functie-app.

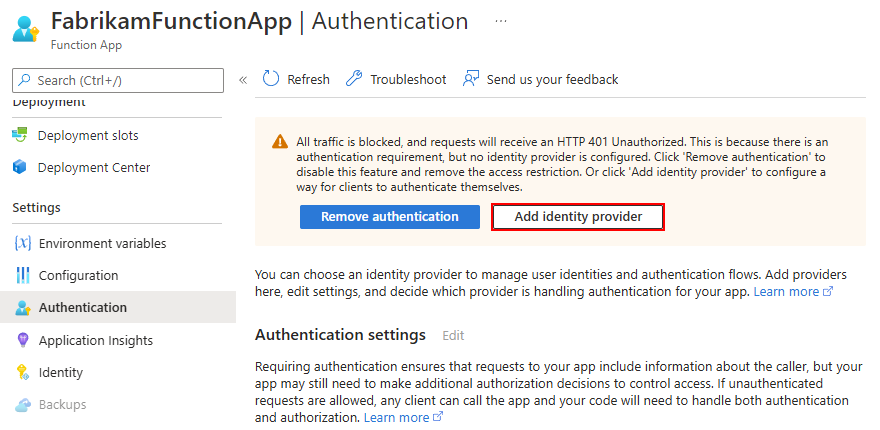

Id-provider toevoegen voor uw functie-app (alleen werkstromen voor verbruik)

Nu u de tenant-id en de toepassings-id hebt, kunt u uw functie-app instellen voor het gebruik van Microsoft Entra-verificatie door een id-provider toe te voegen en een app-registratie te maken.

Open uw functie-app in Azure Portal.

Selecteer verificatie in het menu van de functie-app onder Instellingen en selecteer vervolgens Id-provider toevoegen.

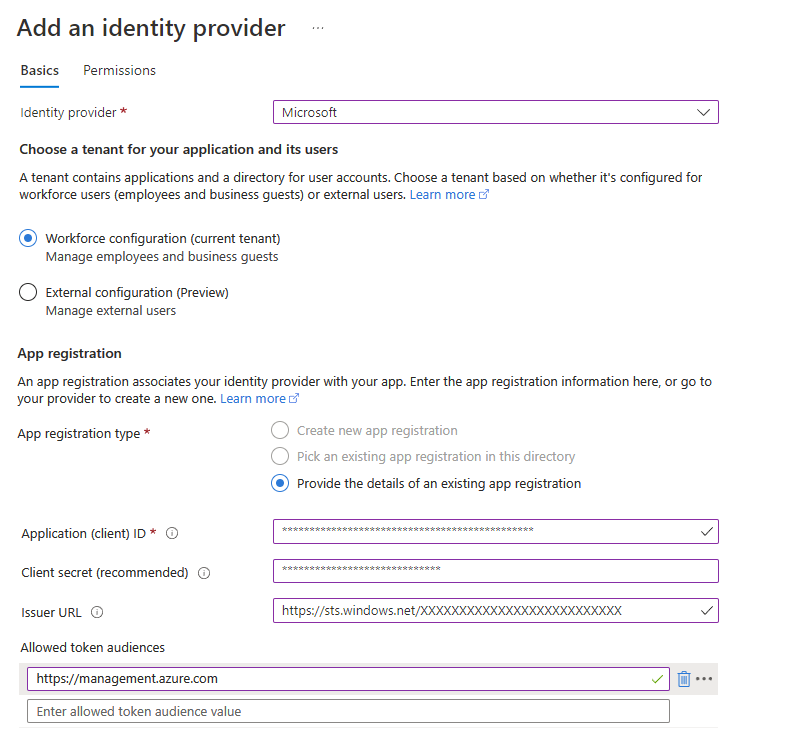

Selecteer Microsoft in het deelvenster Een id-provider toevoegen, onder Basisbeginselen, in de lijst met id-providers.

Selecteer onder App-registratie voor app-registratietype de optie Geef de details van een bestaande app-registratie op en voer de waarden in die u eerder hebt opgeslagen.

Eigenschappen Vereist Weergegeven als Beschrijving Toepassings-id (client) Ja <toepassings-id> De unieke id die moet worden gebruikt voor deze app-registratie. Gebruik voor dit voorbeeld de toepassings-id die u hebt gekopieerd voor de ondernemingstoepassing die is gekoppeld aan uw beheerde identiteit. Client secret Optioneel, maar aanbevolen <clientgeheim> De geheime waarde die de app gebruikt om de identiteit te bewijzen bij het aanvragen van een token. Het clientgeheim wordt gemaakt en opgeslagen in de configuratie van uw app als een site-sticky toepassingsinstelling met de naam MICROSOFT_PROVIDER_AUTHENTICATION_SECRET. Als u het geheim in Azure Key Vault wilt beheren, kunt u deze instelling later bijwerken om Key Vault-verwijzingen te gebruiken.

- Als u een waarde voor het clientgeheim opgeeft, gebruiken aanmeldingsbewerkingen de hybride stroom, waarbij zowel toegangs- als vernieuwingstokens worden geretourneerd.

- Als u geen clientgeheim opgeeft, gebruiken aanmeldingsbewerkingen de impliciete toekenningsstroom OAuth 2.0, waarbij alleen een id-token wordt geretourneerd.

Deze tokens worden verzonden door de provider en opgeslagen in het EasyAuth-tokenarchief.URL van verlener Nee <authentication-endpoint-URL>/<Entra-tenant-ID>/v2.0 Met deze URL worden gebruikers omgeleid naar de juiste Microsoft Entra-tenant en worden de juiste metagegevens gedownload om de juiste token-ondertekeningssleutels en claimwaarde voor tokenverleners te bepalen. Voor apps die gebruikmaken van Azure AD v1 laat u /v2.0 weg uit de URL.

Gebruik voor dit scenario de volgende URL:https://sts.windows.net/<Entra-tenant-ID>Toegestane tokendoelpunten Nee <application-ID-URI> De URI van de toepassings-id (resource-id) voor de functie-app. Voor een cloud- of server-app waarvoor u verificatietokens van een web-app wilt toestaan, voegt u de URI voor de toepassings-id voor de web-app toe. De geconfigureerde client-id wordt altijd impliciet beschouwd als een toegestane doelgroep.

Voor dit scenario ishttps://management.azure.comde waarde . Later kunt u dezelfde URI in de eigenschap Doelgroep gebruiken wanneer u de functieactie instelt in uw werkstroom om de beheerde identiteit te gebruiken.

Belangrijk: de URI van de toepassings-id (resource-id) moet exact overeenkomen met de waarde die microsoft Entra-id verwacht, inclusief eventuele vereiste afsluitende slashes.Op dit moment ziet uw versie er ongeveer als volgt uit:

Als u uw functie-app voor het eerst instelt met een id-provider, wordt ook de sectie App Service-verificatie-instellingen weergegeven. Deze opties bepalen hoe uw functie-app reageert op niet-geverifieerde aanvragen. Met de standaardselectie worden alle aanvragen om u aan te melden bij de nieuwe id-provider omgeleid. U kunt dit gedrag nu aanpassen of deze instellingen later aanpassen vanaf de hoofdpagina Verificatie door Bewerken naast verificatie-instellingen te selecteren. Raadpleeg de verificatiestroom - Verificatie en autorisatie in Azure-app Service en Azure Functions voor meer informatie over deze opties.

Anders kunt u doorgaan met de volgende stap.

Selecteer Toevoegen om het maken van de app-registratie te voltooien.

Wanneer u klaar bent, worden op de pagina Verificatie nu de id-provider en de toepassings-id (client)-id van de app-registratie vermeld. Uw functie-app kan nu deze app-registratie gebruiken voor verificatie.

Kopieer de app-id van de app-registratie (client) voor later gebruik in de eigenschap Doelgroep van de Azure Functions-actie voor uw werkstroom.

Ga terug naar de ontwerpfunctie en volg de stappen voor het verifiëren van toegang met de beheerde identiteit met behulp van de ingebouwde Azure Functions-actie.

Volgende stappen

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor