Toegang tot virtuele Azure-netwerken vanuit Azure Logic Apps met behulp van een Integration Service Environment (ISE)

Belangrijk

Op 31 augustus 2024 wordt de ISE-resource buiten gebruik gesteld vanwege de afhankelijkheid van Azure Cloud Services (klassiek), die tegelijkertijd buiten gebruik wordt gesteld. Vóór de buitengebruikstellingsdatum exporteert u alle logische apps van uw ISE naar standaard logische apps, zodat u serviceonderbreking kunt voorkomen. Standaardwerkstromen voor logische apps worden uitgevoerd in Azure Logic Apps met één tenant en bieden dezelfde mogelijkheden en meer. Standaardwerkstromen ondersteunen bijvoorbeeld het gebruik van privé-eindpunten voor binnenkomend verkeer, zodat uw werkstromen privé en veilig kunnen communiceren met virtuele netwerken. Standaardwerkstromen ondersteunen ook de integratie van virtuele netwerken voor uitgaand verkeer. Zie Verkeer beveiligen tussen virtuele netwerken en Azure Logic Apps met één tenant met privé-eindpunten voor meer informatie.

Sinds 1 november 2022 is de mogelijkheid om nieuwe ISE-resources te maken niet meer beschikbaar. Dit betekent ook dat de mogelijkheid om uw eigen versleutelingssleutels in te stellen, ook wel 'Bring Your Own Key' (BYOK) genoemd, tijdens het maken van ISE met behulp van de Rest API van Logic Apps ook niet meer beschikbaar is. ISE-resources die vóór deze datum bestaan, worden echter ondersteund tot en met 31 augustus 2024.

Zie de volgende resources voor meer informatie:

- Buitengebruikstelling van ISE - wat u moet weten

- Omgeving met één tenant versus multitenant en integratieservice voor Azure Logic Apps

- Prijzen van Azure Logic Apps

- ISE-werkstromen exporteren naar een logische standaard-app

- Integration Services Environment wordt op 31 augustus 2024 buiten gebruik gesteld - overgang naar Logic Apps Standard

- Cloud Services (klassiek) implementatiemodel wordt op 31 augustus 2024 buiten gebruik gesteld

Dit overzicht biedt meer informatie over hoe een ISE werkt met een virtueel netwerk, de voordelen van het gebruik van een ISE, de verschillen tussen de toegewezen en multitenant Logic Apps-service en hoe u rechtstreeks toegang hebt tot resources die zich in uw virtuele Azure-netwerk bevinden of zijn verbonden.

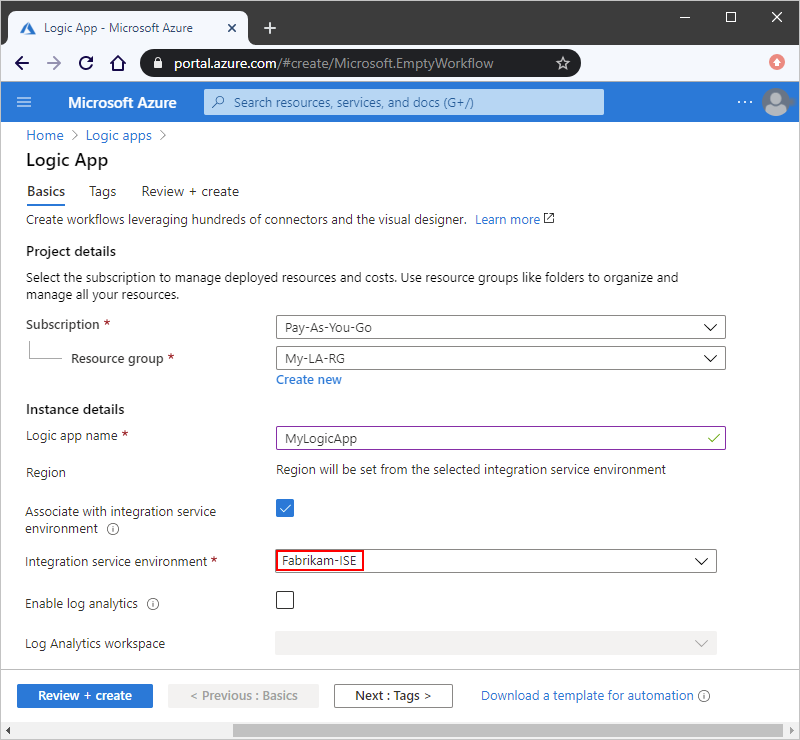

Hoe een ISE werkt met een virtueel netwerk

Bij het maken van ISE selecteert u het virtuele Azure-netwerk waar u wilt dat Azure uw ISE injecteert of implementeert. Wanneer u logische apps en integratieaccounts maakt die toegang nodig hebben tot dit virtuele netwerk, kunt u uw ISE selecteren als hostlocatie voor deze logische apps en integratieaccounts. In de ISE worden logische apps op toegewezen resources afzonderlijk van andere in de Azure Logic Apps-omgeving met meerdere tenants uitgevoerd. Gegevens in een ISE blijven in dezelfde regio waar u die ISE maakt en implementeert.

Waarom een ISE gebruiken

Het uitvoeren van werkstromen voor logische apps in uw eigen afzonderlijke toegewezen exemplaar helpt de impact te verminderen die andere Azure-tenants mogelijk hebben op de prestaties van uw apps, ook wel bekend als het 'ruisende buren'-effect. Een ISE biedt ook de volgende voordelen:

Directe toegang tot resources die zich binnen uw virtuele netwerk bevinden of die zijn verbonden met uw virtuele netwerk

Logische apps die u maakt en uitvoert in een ISE, kunnen gebruikmaken van speciaal ontworpen connectors die in uw ISE worden uitgevoerd. Als er een ISE-connector bestaat voor een on-premises systeem of gegevensbron, kunt u rechtstreeks verbinding maken zonder dat u de on-premises gegevensgateway hoeft te gebruiken. Zie Toegewezen versus multitenant en Toegang tot on-premises systemen verderop in dit onderwerp voor meer informatie.

Doorlopende toegang tot resources die zich buiten uw virtuele netwerk bevinden of die niet zijn verbonden met uw virtuele netwerk

Logische apps die u maakt en uitvoert in een ISE, kunnen nog steeds connectors gebruiken die worden uitgevoerd in de Logic Apps-service met meerdere tenants wanneer er geen ISE-specifieke connector beschikbaar is. Zie Toegewezen versus meerdere tenants voor meer informatie.

Uw eigen statische IP-adressen, die zijn gescheiden van de statische IP-adressen die worden gedeeld via de logische apps in de service met meerdere tenants. U kunt ook één openbaar, statisch en voorspelbaar uitgaand IP-adres instellen om te communiceren met doelsystemen. Op deze manier hoeft u niet voor elke ISE een extra firewallopening in te stellen in deze doelsystemen.

Verhoogde limieten voor de uitvoeringsduur, opslagbewaring, doorvoer, time-outs voor HTTP-aanvragen en -reacties, berichtgrootten en aangepaste connectoraanvragen. Zie Informatie over limieten en configuratie voor Azure Logic Apps voor meer informatie.

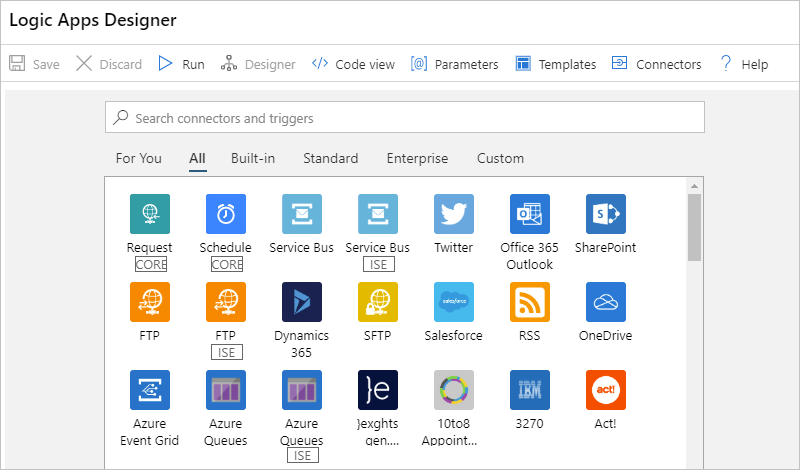

Toegewezen versus multitenant

Wanneer u logische apps maakt en uitvoert in een ISE, krijgt u dezelfde gebruikerservaringen en vergelijkbare mogelijkheden als de Logic Apps-service met meerdere tenants. U kunt dezelfde ingebouwde triggers, acties en beheerde connectors gebruiken die beschikbaar zijn in de Logic Apps-service met meerdere tenants. Sommige beheerde connectors bieden extra ISE-versies. Het verschil tussen ISE-connectors en niet-ISE-connectors bestaat in de locatie waar ze worden uitgevoerd en de labels in de logische app Designer wanneer u binnen een ISE werkt.

Ingebouwde triggers en acties, zoals HTTP, geven het CORE-label weer en worden uitgevoerd in dezelfde ISE als uw logische app.

Beheerde connectors die het ISE-label weergeven, zijn speciaal ontworpen voor ISE's en worden altijd uitgevoerd in dezelfde ISE als uw logische app. Hier volgen bijvoorbeeld enkele connectors die ISE-versies bieden:

- Azure Blob Storage, Bestandsopslag en Tabelopslag

- Azure Service Bus, Azure Queues, Azure Event Hubs

- logboeken van Azure Automation, Azure Key Vault, Azure Event Grid en Azure Monitor

- FTP, SFTP-SSH, bestandssysteem en SMTP

- SAP, IBM MQ, IBM DB2 en IBM 3270

- SQL Server, Azure Synapse Analytics, Azure Cosmos DB

- AS2, X12 en EDIFACT

Met zeldzame uitzonderingen kunt u, als er een ISE-connector beschikbaar is voor een on-premises systeem of gegevensbron, rechtstreeks verbinding maken zonder de on-premises gegevensgateway te gebruiken. Zie Toegang tot on-premises systemen verderop in dit onderwerp voor meer informatie.

Beheerde connectors die het ISE-label niet weergeven, blijven werken voor logische apps in een ISE. Deze connectors worden altijd uitgevoerd in de Logic Apps-service met meerdere tenants, niet in de ISE.

Aangepaste connectors die u buiten een ISE maakt, ongeacht of ze de on-premises gegevensgateway nodig hebben, blijven werken voor logische apps binnen een ISE. Aangepaste connectors die u in een ISE maakt, werken echter niet met de on-premises gegevensgateway. Zie Toegang tot on-premises systemen voor meer informatie.

Toegang tot on-premises systemen

Werkstromen voor logische apps die in een ISE worden uitgevoerd, hebben rechtstreeks toegang tot on-premises systemen en gegevensbronnen die zich binnen een virtueel Azure-netwerk bevinden of die zijn verbonden met een virtueel Azure-netwerk met behulp van de volgende items:

De HTTP-trigger of -actie, waarmee het CORE-label wordt weergegeven

De ISE-connector , indien beschikbaar, voor een on-premises systeem of gegevensbron

Als er een ISE-connector beschikbaar is, hebt u rechtstreeks toegang tot het systeem of de gegevensbron zonder de on-premises gegevensgateway. Als u echter toegang wilt tot SQL Server vanaf een ISE en Windows-verificatie wilt gebruiken, moet u de niet-ISE-versie van de connector en de on-premises gegevensgateway gebruiken. De ISE-versie van de connector biedt geen ondersteuning voor Windows-verificatie. Zie ISE-connectors en Verbinding maken vanuit een integratieserviceomgeving voor meer informatie.

Een aangepaste connector

Aangepaste connectors die u buiten een ISE maakt, ongeacht of ze de on-premises gegevensgateway nodig hebben, blijven werken voor logische apps binnen een ISE.

Aangepaste connectors die u in een ISE maakt, werken niet met de on-premises gegevensgateway. Deze connectors hebben echter rechtstreeks toegang tot on-premises systemen en gegevensbronnen die zich binnen het virtuele netwerk bevinden dat als host fungeert voor uw ISE. Logische apps die zich in een ISE bevinden, hebben de gegevensgateway dus meestal niet nodig bij het openen van deze resources.

Als u toegang wilt krijgen tot on-premises systemen en gegevensbronnen die geen ISE-connectors hebben, zich buiten uw virtuele netwerk bevinden of niet zijn verbonden met uw virtuele netwerk, moet u nog steeds de on-premises gegevensgateway gebruiken. Logische apps binnen een ISE kunnen connectors blijven gebruiken die niet het CORE - of ISE-label hebben. Deze connectors worden uitgevoerd in de Logic Apps-service met meerdere tenants in plaats van in uw ISE.

Versleutelde data-at-rest

Azure Storage maakt standaard gebruik van door Microsoft beheerde sleutels om uw gegevens te versleutelen. Azure Logic Apps is afhankelijk van Azure Storage om data-at-rest op te slaan en automatisch te versleutelen. Deze versleuteling beschermt uw gegevens en helpt u om te voldoen aan de beveiligings- en nalevingsverplichtingen van uw organisatie. Zie Azure Storage-versleuteling voor data-at-rest en Azure Data Encryption-at-Rest voor meer informatie over hoe Azure Storage-versleuteling werkt.

Voor meer controle over de versleutelingssleutels die door Azure Storage worden gebruikt, ondersteunt ISE het gebruik en beheer van uw eigen sleutel met behulp van Azure Key Vault. Deze mogelijkheid wordt ook wel 'Bring Your Own Key' (BYOK) genoemd en uw sleutel wordt een 'door de klant beheerde sleutel' genoemd. Deze mogelijkheid is echter alleen beschikbaar wanneer u uw ISE maakt, niet daarna. U kunt deze sleutel niet uitschakelen nadat uw ISE is gemaakt. Er bestaat momenteel geen ondersteuning voor het roteren van een door de klant beheerde sleutel voor een ISE.

Ondersteuning voor door de klant beheerde sleutels voor een ISE is alleen beschikbaar in de volgende regio's:

Azure: VS - west 2, VS - oost en VS - zuid-centraal.

Azure Government: Arizona, Virginia en Texas.

De sleutelkluis waarin uw door de klant beheerde sleutel wordt opgeslagen, moet zich in dezelfde Azure-regio bevinden als uw ISE.

Ter ondersteuning van door de klant beheerde sleutels moet u voor uw ISE de door het systeem toegewezen of door de gebruiker toegewezen beheerde identiteit inschakelen. Met deze identiteit kan uw ISE de toegang verifiëren tot beveiligde resources, zoals virtuele machines en andere systemen of services, die zich in of verbonden zijn met een virtueel Azure-netwerk. Op die manier hoeft u zich niet aan te melden met uw referenties.

U moet uw sleutelkluis toegang geven tot de beheerde identiteit van uw ISE, maar de timing is afhankelijk van welke beheerde identiteit u gebruikt.

Door het systeem toegewezen beheerde identiteit: binnen 30 minuten nadat u de HTTPS PUT-aanvraag hebt verzonden waarmee uw ISE wordt gemaakt. Anders mislukt het maken van ISE en krijgt u een machtigingsfout.

Door de gebruiker toegewezen beheerde identiteit: voordat u de HTTPS PUT-aanvraag verzendt waarmee uw ISE wordt gemaakt

ISE-SKU's

Wanneer u uw ISE maakt, kunt u de Ontwikkelaars-SKU of Premium-SKU selecteren. Deze SKU-optie is alleen beschikbaar bij het maken van ISE en kan later niet worden gewijzigd. Dit zijn de verschillen tussen deze SKU's:

Developer

Biedt een goedkopere ISE die u kunt gebruiken voor verkenning, experimenten, ontwikkeling en testen, maar niet voor productie- of prestatietests. De Ontwikkelaars-SKU bevat ingebouwde triggers en acties, Standard-connectors, Enterprise-connectors en één gratis integratieaccount voor een vaste maandelijkse prijs.

Belangrijk

Deze SKU heeft geen SLA (Service Level Agreement), omhoog schalen of redundantie tijdens het recyclen, wat betekent dat u mogelijk vertragingen of downtime ondervindt. Back-endupdates kunnen de service af en toe onderbreken.

Zie ISE-limieten in Azure Logic Apps voor informatie over capaciteit en limieten. Zie het logic apps-prijsmodel voor meer informatie over de werking van facturering voor ISE's.

Premium

Biedt een ISE die u kunt gebruiken voor productie- en prestatietests. De Premium-SKU bevat SLA-ondersteuning, ingebouwde triggers en acties, Standard-connectors, Enterprise-connectors, één integratieaccount voor de Standard-laag , omhoog schalen en redundantie tijdens het recyclen voor een vaste maandelijkse prijs.

Zie ISE-limieten in Azure Logic Apps voor informatie over capaciteit en limieten. Zie het logic apps-prijsmodel voor meer informatie over de werking van facturering voor ISE's.

TOEGANG TOT ISE-eindpunt

Tijdens het maken van ISE kunt u ervoor kiezen om interne of externe toegangseindpunten te gebruiken. Uw selectie bepaalt of aanvraag- of webhooktriggers in logische apps in uw ISE aanroepen van buiten uw virtuele netwerk kunnen ontvangen. Deze eindpunten zijn ook van invloed op de manier waarop u toegang hebt tot de invoer en uitvoer van de uitvoeringsgeschiedenis van uw logische apps.

Belangrijk

U kunt het toegangseindpunt alleen selecteren tijdens het maken van ISE en deze optie later niet meer wijzigen.

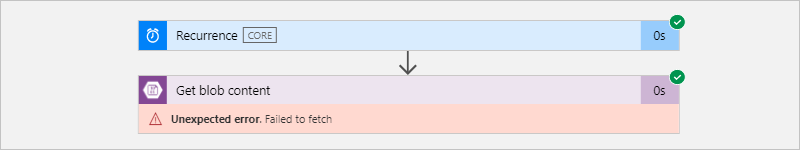

Intern: met privé-eindpunten kunt u logische apps in uw ISE aanroepen, waar u invoer en uitvoer van de uitvoeringsgeschiedenis van de werkstroom van logische apps alleen vanuit uw virtuele netwerk kunt bekijken en openen.

Belangrijk

Als u deze webhook-triggers moet gebruiken en de service zich buiten uw virtuele netwerk en virtuele peernetwerken bevindt, gebruikt u externe eindpunten, niet interne eindpunten, wanneer u uw ISE maakt:

- Azure DevOps

- Azure Event Grid

- Common Data Service

- Office 365

- SAP (versie met meerdere tenants)

Zorg er ook voor dat u een netwerkverbinding hebt tussen de privé-eindpunten en de computer van waaruit u toegang wilt krijgen tot de uitvoeringsgeschiedenis. Als u anders de uitvoeringsgeschiedenis van uw werkstroom probeert weer te geven, krijgt u een foutbericht met de tekst 'Onverwachte fout. Kan niet ophalen'.

Uw clientcomputer kan bijvoorbeeld bestaan in het virtuele netwerk van de ISE of in een virtueel netwerk dat is verbonden met het virtuele netwerk van de ISE via peering of een virtueel particulier netwerk.

Extern: openbare eindpunten staan aanroepen toe naar werkstromen van logische apps in uw ISE, waar u invoer en uitvoer van de uitvoeringsgeschiedenis van logische apps van buiten uw virtuele netwerk kunt bekijken en openen. Als u netwerkbeveiligingsgroepen (NSG's) gebruikt, moet u ervoor zorgen dat deze zijn ingesteld met binnenkomende regels om toegang tot de invoer en uitvoer van de uitvoeringsgeschiedenis toe te staan.

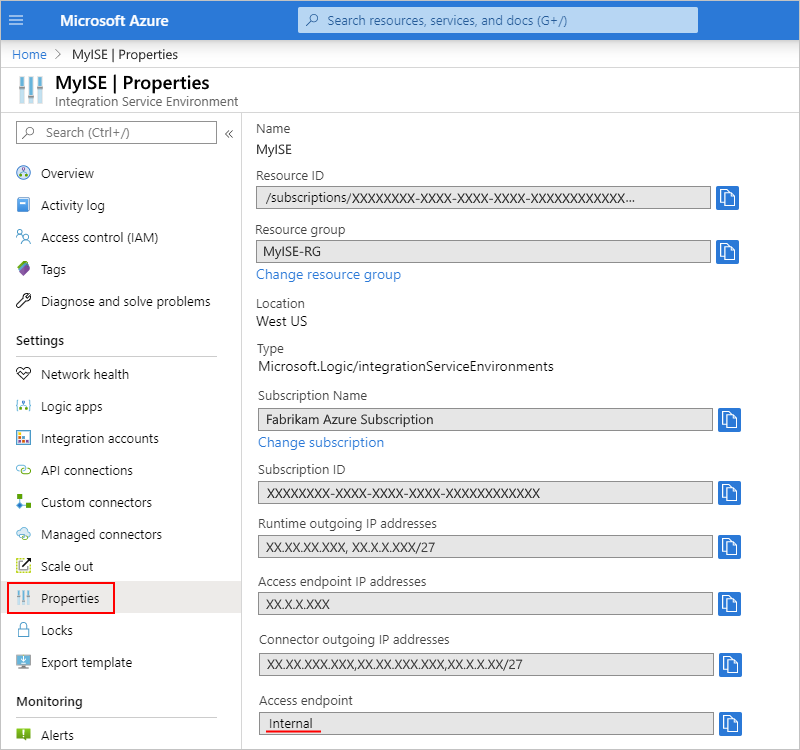

Als u wilt bepalen of uw ISE een intern of extern toegangseindpunt gebruikt, selecteert u in het menu van uw ISE onder Instellingende optie Eigenschappen en zoekt u de eigenschap Toegangseindpunt :

Prijsmodel

Logische apps, ingebouwde triggers, ingebouwde acties en connectors die in uw ISE worden uitgevoerd, maken gebruik van een vast prijsplan dat afwijkt van het verbruiksabonnement. Zie Azure Logic Apps-prijsmodel voor meer informatie. Zie Prijzen van Azure Logic Apps voor prijstarieven.

Integratieaccounts met ISE

U kunt integratieaccounts gebruiken met logische apps in een Integratieserviceomgeving (ISE). Deze integratieaccounts moeten echter dezelfde ISE gebruiken als de gekoppelde logische apps. Logische apps in een ISE kunnen alleen verwijzen naar de integratieaccounts die zich in dezelfde ISE bevinden. Wanneer u een integratieaccount maakt, kunt u uw ISE selecteren als de locatie voor uw integratieaccount. Zie het Azure Logic Apps-prijsmodel voor meer informatie over de werking van prijzen en facturering voor integratieaccounts met een ISE. Zie Prijzen van Azure Logic Apps voor prijstarieven. Zie Integratieaccountlimieten voor informatie over limieten.