Eén IP-adres instellen voor een of meer integratieserviceomgevingen in Azure Logic Apps

Belangrijk

Op 31 augustus 2024 wordt de ISE-resource buiten gebruik gesteld vanwege de afhankelijkheid van Azure Cloud Services (klassiek), die tegelijkertijd buiten gebruik wordt gesteld. Voor de buitengebruikstellingsdatum exporteert u logische apps van uw ISE naar Standaard logische apps, zodat u serviceonderbreking kunt voorkomen. Standaardwerkstromen voor logische apps worden uitgevoerd in Azure Logic Apps met één tenant en bieden dezelfde mogelijkheden plus meer.

Vanaf 1 november 2022 kunt u geen nieuwe ISE-resources meer maken. ISE-resources die vóór deze datum bestaan, worden echter ondersteund tot en met 31 augustus 2024. Voor meer informatie raadpleegt u de volgende bronnen:

- ISE Retirement - wat u moet weten

- Serviceomgeving met één tenant versus multitenant en integratieservice voor Azure Logic Apps

- Prijzen voor Azure Logic Apps

- ISE-werkstromen exporteren naar een standaard logische app

- Integration Services Environment wordt op 31 augustus 2024 buiten gebruik gesteld- overgang naar Logic Apps Standard

- Het cloudservicesimplementatiemodel (klassiek) wordt op 31 augustus 2024 buiten gebruik gesteld

Wanneer u met Azure Logic Apps werkt, kunt u een INTEGRATIEserviceomgeving (ISE) instellen voor het hosten van logische apps die toegang nodig hebben tot resources in een virtueel Azure-netwerk. Wanneer u meerdere ISE-exemplaren hebt die toegang nodig hebben tot andere eindpunten met IP-beperkingen, implementeert u een Azure Firewall of een virtueel netwerkapparaat in uw virtuele netwerk en routeert u uitgaand verkeer via dat firewall- of netwerkapparaat. U kunt vervolgens alle ISE-exemplaren in uw virtuele netwerk één openbaar, statisch en voorspelbaar IP-adres gebruiken om te communiceren met de gewenste doelsystemen. Op die manier hoeft u voor elke ISE geen extra firewallopeningen in te stellen op uw doelsystemen.

In dit onderwerp wordt beschreven hoe u uitgaand verkeer routeert via een Azure Firewall, maar u kunt vergelijkbare concepten toepassen op een virtueel netwerkapparaat, zoals een firewall van derden vanuit Azure Marketplace. Hoewel dit onderwerp gericht is op het instellen van meerdere ISE-exemplaren, kunt u deze methode ook gebruiken voor één ISE wanneer voor uw scenario het aantal IP-adressen dat toegang nodig heeft, moet worden beperkt. Overweeg of de extra kosten voor het firewall- of virtueel netwerkapparaat zinvol zijn voor uw scenario. Meer informatie over prijzen voor Azure Firewall.

Vereisten

Een Azure-firewall die wordt uitgevoerd in hetzelfde virtuele netwerk als uw ISE. Als u geen firewall hebt, voegt u eerst een subnet met de naam

AzureFirewallSubnettoe aan uw virtuele netwerk. Vervolgens kunt u een firewall maken en implementeren in uw virtuele netwerk.Een Azure-routetabel. Als u nog geen routetabel hebt, maakt u eerst een routetabel. Zie Routering van virtueel netwerkverkeer voor meer informatie over routering.

Routetabel instellen

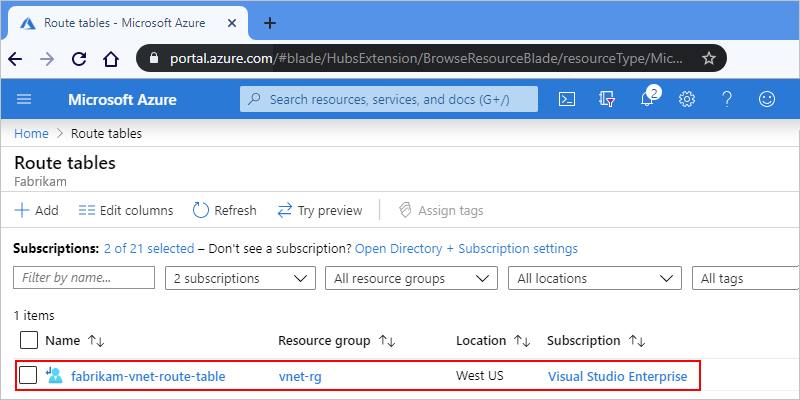

Selecteer in Azure Portal de routetabel, bijvoorbeeld:

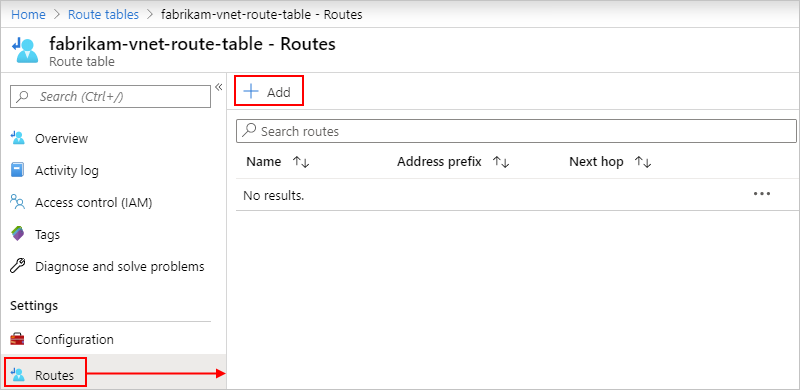

Als u een nieuwe route wilt toevoegen, selecteert u Routes>toevoegen in het menu routetabel.

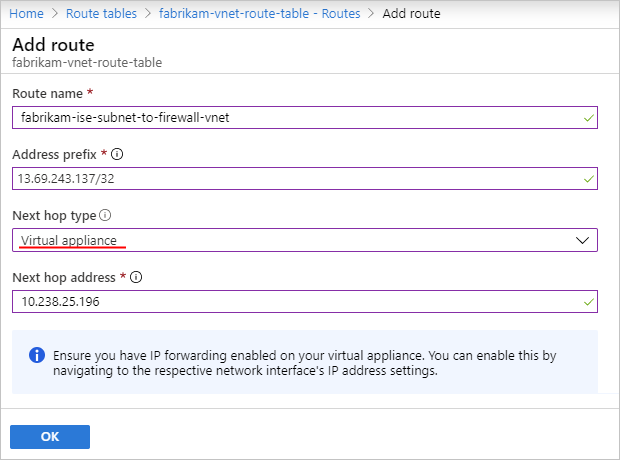

Stel in het deelvenster Route toevoegen de nieuwe route in met een regel die aangeeft dat al het uitgaande verkeer naar het doelsysteem dit gedrag volgt:

Gebruikt het virtuele apparaat als het volgende hoptype.

Hiermee gaat u naar het privé-IP-adres voor het firewallexemplaren als het volgende hopadres.

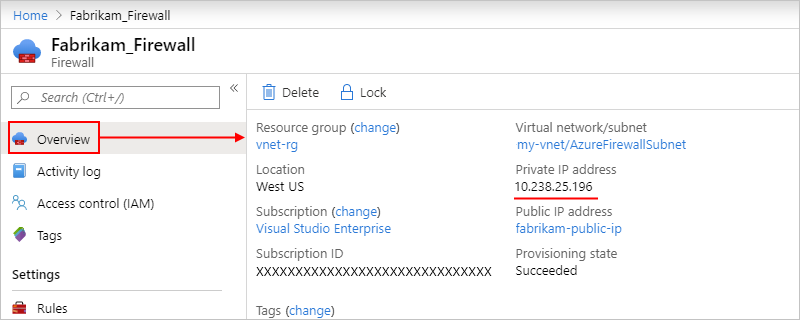

Als u dit IP-adres wilt vinden, selecteert u Overzicht in het firewallmenu, zoekt u het adres onder Privé-IP-adres, bijvoorbeeld:

Hier volgt een voorbeeld van hoe een dergelijke regel eruit kan zien:

Eigenschappen Waarde Beschrijving Routenaam <unique-route-name> Een unieke naam voor de route in de routetabel Adresvoorvoegsel <doeladres> Het adresvoorvoegsel voor uw doelsysteem waar u uitgaand verkeer naartoe wilt. Zorg ervoor dat u ciDR-notatie (Classless Inter-Domain Routing) gebruikt voor dit adres. In dit voorbeeld is dit adresvoorvoegsel voor een SFTP-server, die wordt beschreven in de sectie Netwerkregel instellen. Volgend hoptype Virtueel apparaat Het hoptype dat wordt gebruikt door uitgaand verkeer Adres van de volgende hop <firewall-privé-IP-adres> Het privé-IP-adres voor uw firewall

Netwerkregel instellen

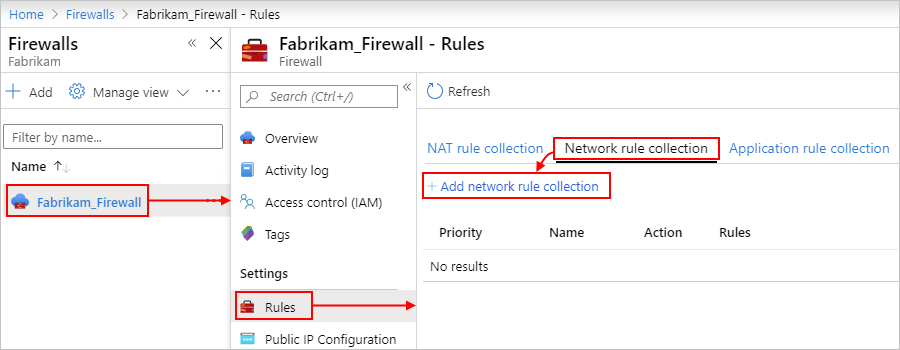

Zoek en selecteer uw firewall in Azure Portal. Selecteer Regels in het firewallmenu onder Instellingen. Selecteer in het deelvenster Regels de verzameling> Netwerkregels toevoegen.

Voeg in de verzameling een regel toe die verkeer naar het doelsysteem toestaat.

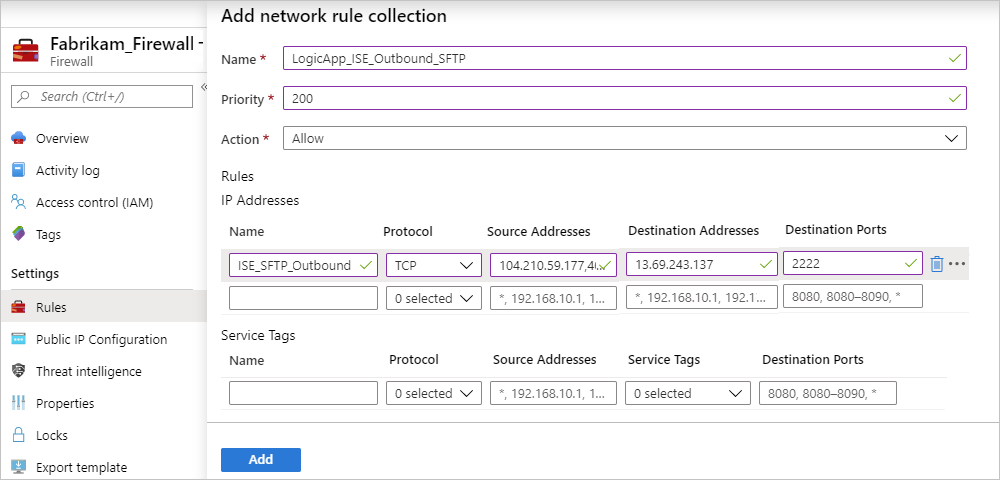

Stel dat u een logische app hebt die wordt uitgevoerd in een ISE en moet communiceren met een SFTP-server. U maakt een verzameling netwerkregels met de naam

LogicApp_ISE_SFTP_Outbound, die een netwerkregel bevat met de naamISE_SFTP_Outbound. Deze regel staat verkeer toe van het IP-adres van elk subnet waar uw ISE wordt uitgevoerd in uw virtuele netwerk naar de doel SFTP-server met behulp van het privé-IP-adres van uw firewall.

Eigenschappen van verzameling van netwerkregels

Eigenschappen Waarde Beschrijving Naam <network-rule-collection-name> De naam voor uw netwerkregelverzameling Prioriteit <prioriteitsniveau> De volgorde van prioriteit die moet worden gebruikt voor het uitvoeren van de regelverzameling. Zie Wat zijn enkele Concepten van Azure Firewall voor meer informatie? Actie Toestaan Het actietype dat moet worden uitgevoerd voor deze regel Eigenschappen van netwerkregels

Eigenschappen Waarde Beschrijving Naam <netwerkregelnaam> De naam voor uw netwerkregel Protocol <verbindingsprotocollen> De verbindingsprotocollen die moeten worden gebruikt. Als u bijvoorbeeld NSG-regels gebruikt, selecteert u zowel TCP als UDP, niet alleen TCP. Bronadressen <ISE-subnetadressen> De IP-adressen van het subnet waar uw ISE wordt uitgevoerd en waar verkeer van uw logische app afkomstig is Doeladressen <doel-IP-adres> Het IP-adres voor uw doelsysteem waar u uitgaand verkeer naartoe wilt. In dit voorbeeld is dit IP-adres voor de SFTP-server. Doelpoorten <doelpoorten> Poorten die door uw doelsysteem worden gebruikt voor inkomende communicatie Zie de volgende artikelen voor meer informatie over netwerkregels: