Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

In dit artikel krijgt u informatie over beveiligings- en governancefuncties die beschikbaar zijn voor Azure Machine Learning. Deze functies zijn handig voor beheerders, DevOps-technici en MLOps-technici die een veilige configuratie willen maken die voldoet aan het beleid van een organisatie.

Met Azure Machine Learning en het Azure-platform kunt u het volgende doen:

- Beperk de toegang tot resources en bewerkingen per gebruikersaccount of -groepen.

- Binnenkomende en uitgaande netwerkcommunicatie beperken.

- Versleutel gegevens die worden verzonden en at-rest.

- Scannen op beveiligingsproblemen.

- Configuratiebeleid toepassen en controleren.

Toegang tot resources en bewerkingen beperken

Microsoft Entra ID is de id-serviceprovider voor Azure Machine Learning. U kunt deze gebruiken om de beveiligingsobjecten (gebruiker, groep, service-principal en beheerde identiteit) te maken en te beheren die worden gebruikt voor verificatie bij Azure-resources. Meervoudige verificatie (MFA) wordt ondersteund als Microsoft Entra-id is geconfigureerd om deze te gebruiken.

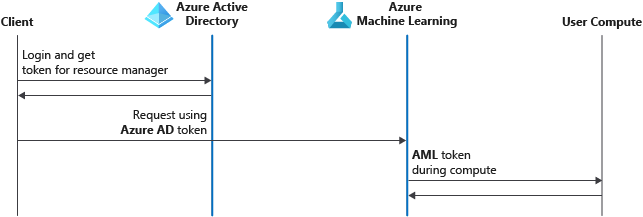

Dit is het verificatieproces voor Azure Machine Learning via MFA in Microsoft Entra-id:

- De client meldt zich aan bij Microsoft Entra-id en haalt een Azure Resource Manager-token op.

- De client presenteert het token naar Azure Resource Manager en Azure Machine Learning.

- Azure Machine Learning biedt een Machine Learning Service-token voor het rekendoel van de gebruiker (bijvoorbeeld Machine Learning-rekencluster of serverloze berekening). Het rekendoel van de gebruiker gebruikt dit token om terug te bellen naar de Machine Learning-service nadat de taak is voltooid. Het bereik is beperkt tot de werkruimte.

Elke werkruimte heeft een door het systeem toegewezen beheerde identiteit met dezelfde naam als de werkruimte. Deze beheerde identiteit wordt gebruikt om veilig toegang te krijgen tot resources die door de werkruimte worden gebruikt. Het heeft de volgende RBAC-machtigingen (op rollen gebaseerd toegangsbeheer) van Azure voor gekoppelde resources:

| Bron | Machtigingen |

|---|---|

| Werkplek | Inzender |

| Opslagaccount | Inzender voor opslagblobgegevens |

| Sleutelkluis | Toegang tot alle sleutels, geheimen, certificaten |

| Containerregister | Inzender |

| Resourcegroep die de werkruimte bevat | Inzender |

De door het systeem toegewezen beheerde identiteit wordt gebruikt voor interne service-naar-service-verificatie tussen Azure Machine Learning en andere Azure-resources. Gebruikers hebben geen toegang tot het identiteitstoken en ze kunnen het niet gebruiken om toegang te krijgen tot deze resources. Gebruikers hebben alleen toegang tot de resources via Azure Machine Learning-beheer- en gegevensvlak-API's als ze voldoende RBAC-machtigingen hebben.

Het is niet raadzaam dat beheerders de toegang van de beheerde identiteit intrekken tot de resources die in de voorgaande tabel zijn genoemd. U kunt de toegang herstellen met behulp van de bewerking voor opnieuw synchroniseren van sleutels.

U mag gebruikers niet machtigen voor het opslagaccount van de werkruimte voor gebruikers die u geen toegang wilt hebben tot berekeningen of identiteiten van de werkruimte. Het opslagaccount van de werkruimte bevat code en uitvoerbare bestanden die worden uitgevoerd op de berekeningen van uw werkruimte. Gebruikers die toegang hebben tot dat opslagaccount, kunnen code bewerken of wijzigen die wordt uitgevoerd in de context van de werkruimte, zodat ze toegang hebben tot werkruimtegegevens en -referenties.

Notitie

Als uw Azure Machine Learning-werkruimte rekendoelen heeft (bijvoorbeeld rekencluster, rekenproces of Azure Kubernetes Service [AKS]-exemplaar) die vóór 14 mei 2021 zijn gemaakt, hebt u mogelijk een extra Microsoft Entra-account. De accountnaam begint met Microsoft-AzureML-Support-App- en heeft toegang op inzenderniveau tot uw abonnement voor elke werkruimteregio.

Als aan uw werkruimte geen AKS-exemplaar is gekoppeld, kunt u dit Microsoft Entra-account veilig verwijderen.

Als uw werkruimte een gekoppeld AKS-cluster heeft en dit is gemaakt vóór 14 mei 2021, verwijdert u dit Microsoft Entra-account niet. In dit scenario moet u het AKS-cluster verwijderen en opnieuw maken voordat u het Microsoft Entra-account kunt verwijderen.

U kunt de werkruimte inrichten voor het gebruik van een door de gebruiker toegewezen beheerde identiteit en vervolgens de beheerde identiteit andere rollen verlenen. U kunt bijvoorbeeld een rol verlenen voor toegang tot uw eigen Azure Container Registry-exemplaar voor basis-Docker-installatiekopieën.

U kunt beheerde identiteiten ook configureren voor gebruik met een Azure Machine Learning-rekencluster. Deze beheerde identiteit is onafhankelijk van de beheerde identiteit van de werkruimte. Met een rekencluster wordt de beheerde identiteit gebruikt voor toegang tot resources, zoals beveiligde gegevensarchieven waartoe de gebruiker die de trainingstaak uitvoert, mogelijk geen toegang heeft. Zie Beheerde identiteiten gebruiken voor toegangsbeheer voor meer informatie.

Aanbeveling

Er zijn uitzonderingen op het gebruik van Microsoft Entra ID en Azure RBAC in Azure Machine Learning:

- U kunt optioneel SSH-toegang (Secure Shell) inschakelen voor rekenresources, zoals een Azure Machine Learning-rekenproces en een rekencluster. SSH-toegang is gebaseerd op openbare/persoonlijke sleutelparen, niet op Microsoft Entra-id. Azure RBAC regelt geen SSH-toegang.

- U kunt verifiëren bij modellen die als online-eindpunten zijn geïmplementeerd met behulp van verificatie op basis van sleutels of tokens. Sleutels zijn statische tekenreeksen, terwijl tokens worden opgehaald in een Microsoft Entra-beveiligingsobject. Zie Clients verifiëren voor online-eindpunten voor meer informatie.

Raadpleeg voor meer informatie de volgende artikelen:

- Verificatie instellen voor Azure Machine Learning-resources en -werkstromen

- De toegang tot een Azure Machine Learning-werkruimte beheren

- Gegevensarchieven gebruiken

- Verificatiereferentiegeheimen gebruiken in Azure Machine Learning-taken

- Verificatie instellen tussen Azure Machine Learning en andere services

Netwerkbeveiliging en -isolatie bieden

Als u de netwerktoegang tot Azure Machine Learning-resources wilt beperken, kunt u een door Azure Machine Learning beheerd virtueel netwerk of een azure Virtual Network-exemplaar gebruiken. Het gebruik van een virtueel netwerk vermindert de kwetsbaarheid voor aanvallen voor uw oplossing en de kans op gegevensexfiltratie.

U hoeft niet een of de andere te kiezen. U kunt bijvoorbeeld een door Azure Machine Learning beheerd virtueel netwerk gebruiken om beheerde rekenresources en een Azure Virtual Network-exemplaar te beveiligen voor uw onbeheerde resources of om clienttoegang tot de werkruimte te beveiligen.

Door Azure Machine Learning beheerd virtueel netwerk: biedt een volledig beheerde oplossing waarmee netwerkisolatie mogelijk is voor uw werkruimte en beheerde rekenresources. U kunt privé-eindpunten gebruiken om communicatie met andere Azure-services te beveiligen en u kunt uitgaande communicatie beperken. Gebruik een beheerd virtueel netwerk om de volgende beheerde rekenresources te beveiligen:

- Serverloze rekenkracht (inclusief Serverloze Spark)

- Rekencluster

- Rekenproces

- Beheerd online-eindpunt

- Batch Online-eindpunt

Azure Virtual Network-exemplaar: biedt een meer aanpasbare aanbieding voor virtuele netwerken. U bent echter verantwoordelijk voor configuratie en beheer. Mogelijk moet u netwerkbeveiligingsgroepen, door de gebruiker gedefinieerde routes of een firewall gebruiken om uitgaande communicatie te beperken.

Raadpleeg het artikel Netwerkisolatieconfiguraties vergelijken voor meer informatie.

Gegevens versleutelen

Azure Machine Learning maakt gebruik van verschillende rekenresources en gegevensarchieven op het Azure-platform. Zie Gegevensversleuteling met Azure Machine Learning voor meer informatie over hoe elk van deze resources data-at-rest en in transit gegevensversleuteling ondersteunt.

Exfiltratie van gegevens voorkomen

Azure Machine Learning heeft verschillende binnenkomende en uitgaande netwerkafhankelijkheden. Sommige van deze afhankelijkheden kunnen een risico voor gegevensexfiltratie blootstellen door kwaadwillende agents binnen uw organisatie. Deze risico's zijn gekoppeld aan de uitgaande vereisten voor Azure Storage, Azure Front Door en Azure Monitor. Zie Preventie van exfiltratie van Azure Machine Learning-gegevens voor aanbevelingen voor het beperken van dit risico.

Scannen op beveiligingsproblemen

Microsoft Defender voor Cloud biedt geïntegreerd beveiligingsbeheer en geavanceerde beveiliging tegen bedreigingen voor hybride cloudworkloads. Voor Azure Machine Learning moet u scannen van uw Azure Container Registry-resource en AKS-resources inschakelen. Zie Inleiding tot Microsoft Defender voor containerregisters en Inleiding tot Microsoft Defender voor Kubernetes voor meer informatie.

Naleving controleren en beheren

Azure Policy is een governancehulpprogramma waarmee u ervoor kunt zorgen dat Azure-resources voldoen aan uw beleid. U kunt beleidsregels instellen om specifieke configuraties toe te staan of af te dwingen, bijvoorbeeld of uw Azure Machine Learning-werkruimte een privé-eindpunt gebruikt.

Zie de documentatie van Azure Policy voor meer informatie over Azure Policy. Zie Azure Machine Learning controleren en beheren voor meer informatie over het beleid dat specifiek is voor Azure Machine Learning.