Een Azure Machine Learning-trainingsomgeving beveiligen met virtuele netwerken (SDKv1)

VAN TOEPASSING OP: Python SDK azureml v1

Python SDK azureml v1

In dit artikel leert u hoe u trainingsomgevingen beveiligt met een virtueel netwerk in Azure Machine Learning met behulp van de Python SDK v1.

Azure Machine Learning-rekenproces en rekencluster kunnen worden gebruikt om modellen veilig te trainen in een virtueel netwerk. Wanneer u uw omgeving plant, kunt u het rekenproces/cluster configureren met of zonder een openbaar IP-adres. De algemene verschillen tussen de twee zijn:

- Geen openbaar IP-adres: verlaagt de kosten omdat deze niet dezelfde netwerkresourcevereisten heeft. Verbetert de beveiliging door de vereiste voor binnenkomend verkeer van internet te verwijderen. Er zijn echter aanvullende configuratiewijzigingen vereist om uitgaande toegang tot vereiste resources in te schakelen (Microsoft Entra-id, Azure Resource Manager, enzovoort).

- Openbaar IP-adres: werkt standaard, maar kost meer vanwege extra Azure-netwerkresources. Voor binnenkomende communicatie van de Azure Machine Learning-service via het openbare internet is vereist.

De volgende tabel bevat de verschillen tussen deze configuraties:

| Configuratie | Met openbaar IP-adres | Zonder openbaar IP-adres |

|---|---|---|

| Binnenkomend verkeer | AzureMachineLearning servicetag. |

Geen |

| Uitgaand verkeer | Standaard heeft u zonder beperkingen toegang tot het openbare internet. U kunt beperken waartoe deze toegang heeft met behulp van een netwerkbeveiligingsgroep of firewall. |

Standaard heeft het geen toegang tot internet. Als het nog steeds uitgaand verkeer naar internet kan verzenden, komt dit door de standaard uitgaande toegang van Azure en hebt u een NSG die uitgaand verkeer naar internet toestaat. We raden u niet aan de standaard uitgaande toegang te gebruiken. Als u uitgaande toegang tot internet nodig hebt, raden we u aan in plaats daarvan een NAT-gateway of firewall van een virtueel netwerk te gebruiken als u uitgaand verkeer moet routeren naar de vereiste resources op internet. |

| Azure-netwerkresources | Openbaar IP-adres, load balancer, netwerkinterface | Geen |

U kunt ook Azure Databricks of HDInsight gebruiken om modellen in een virtueel netwerk te trainen.

Tip

U kunt beheerde virtuele netwerken van Azure Machine Learning gebruiken in plaats van de stappen in dit artikel. Met een beheerd virtueel netwerk verwerkt Azure Machine Learning de taak van netwerkisolatie voor uw werkruimte en beheerde berekeningen. U kunt ook privé-eindpunten toevoegen voor resources die nodig zijn voor de werkruimte, zoals een Azure Storage-account. Zie Werkruimte-beheerd netwerkisolatie voor meer informatie.

Notitie

Zie Secure Training Environment (v2) voor meer informatie over het gebruik van Azure Machine Learning Studio en de Python SDK v2.

Zie Zelfstudie: Een beveiligde werkruimte maken in Azure Portal of Zelfstudie: Een beveiligde werkruimte maken met behulp van een sjabloon voor een zelfstudie over het maken van een beveiligde werkruimte.

In dit artikel leert u hoe u de volgende trainingsresources in een virtueel netwerk kunt beveiligen:

- Azure Machine Learning-rekenclusters

- Azure Machine Learning-rekeninstantie

- Azure Databricks

- Virtuele machine

- HDInsight-cluster

Belangrijk

Items in dit artikel die zijn gemarkeerd als 'preview', zijn momenteel beschikbaar als openbare preview. De preview-versie wordt aangeboden zonder Service Level Agreement en wordt niet aanbevolen voor productieworkloads. Misschien worden bepaalde functies niet ondersteund of zijn de mogelijkheden ervan beperkt. Zie Aanvullende gebruiksvoorwaarden voor Microsoft Azure-previews voor meer informatie.

Vereisten

Lees het artikel Netwerkbeveiligingsoverzicht voor meer informatie over algemene scenario's voor virtuele netwerken en de algehele architectuur van virtuele netwerken.

Een bestaand virtueel netwerk en subnet dat u met uw rekenresources kunt gebruiken. Dit VNet moet zich in hetzelfde abonnement bevinden als uw Azure Machine Learning-werkruimte.

- U wordt aangeraden de opslagaccounts die worden gebruikt door uw werkruimte en trainingstaken in dezelfde Azure-regio te plaatsen die u wilt gebruiken voor uw rekeninstanties en -clusters. Als ze zich niet in dezelfde Azure-regio bevinden, kunnen er kosten voor gegevensoverdracht en een hogere netwerklatentie in rekening worden gebracht.

- Zorg ervoor dat WebSocket-communicatie naar

*.instances.azureml.neten*.instances.azureml.msin uw VNet is toegestaan. WebSockets worden door Jupyter gebruikt voor rekenprocessen.

Een bestaand subnet in het virtuele netwerk. Dit subnet wordt gebruikt bij het maken van rekeninstanties en clusters.

- Zorg ervoor dat het subnet niet is gedelegeerd aan andere Azure-services.

- Zorg ervoor dat het subnet voldoende vrije IP-adressen bevat. Voor elk rekenproces is één IP-adres vereist. Voor elk knooppunt in een rekencluster is één IP-adres vereist.

Als u uw eigen DNS-server hebt, raden we u aan dns-doorsturen te gebruiken om de FQDN's (Fully Qualified Domain Names) van rekeninstanties en -clusters om te zetten. Zie Een aangepaste DNS gebruiken met Azure Machine Learning voor meer informatie.

Als u resources wilt implementeren in een virtueel netwerk of subnet, moet uw gebruikersaccount machtigingen hebben voor de volgende acties in op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC):

- 'Microsoft.Network/*/read' in de resource van het virtuele netwerk. Deze machtiging is niet nodig voor arm-sjabloonimplementaties (Azure Resource Manager).

- 'Microsoft.Network/virtualNetworks/join/action' in de resource van het virtuele netwerk.

- 'Microsoft.Network/virtualNetworks/subnetten/join/action' in de subnetresource.

Zie de ingebouwde netwerkrollen voor meer informatie over Azure RBAC met netwerken

Beperkingen

Azure Machine Learning-rekencluster/-exemplaar

Rekenclusters kunnen worden gemaakt in een andere regio en VNet dan uw werkruimte. Deze functionaliteit is echter alleen beschikbaar met behulp van de SDK v2, CLI v2 of studio. Zie de v2-versie van beveiligde trainingsomgevingen voor meer informatie.

Implementatie van rekenclusters/exemplaren in een virtueel netwerk wordt niet ondersteund met Azure Lighthouse.

Poort 445 moet zijn geopend voor persoonlijke netwerkcommunicatie tussen uw rekeninstanties en het standaardopslagaccount tijdens de training. Als uw berekeningen zich bijvoorbeeld in het ene VNet bevinden en het opslagaccount zich in het andere bevindt, blokkeert u poort 445 niet naar het VNet van het opslagaccount.

Azure Databricks

- Het virtuele netwerk moet zich in hetzelfde abonnement en dezelfde regio bevinden als de Azure Machine Learning-werkruimte.

- Als de Azure Storage-accounts voor de werkruimte ook zijn beveiligd in een virtueel netwerk, moeten ze zich in hetzelfde virtuele netwerk bevinden als het Azure Databricks-cluster.

- Naast de databricks-privé - en databricks-openbare subnetten die worden gebruikt door Azure Databricks, is ook het standaardsubnet vereist dat voor het virtuele netwerk is gemaakt.

- Azure Databricks gebruikt geen privé-eindpunt om te communiceren met het virtuele netwerk.

Zie Azure Databricks implementeren in uw virtuele Azure-netwerk voor meer informatie over het gebruik van Azure Databricks in een virtueel netwerk.

Azure HDInsight of virtuele machine

- Azure Machine Learning ondersteunt alleen virtuele machines waarop Ubuntu wordt uitgevoerd.

Rekenproces/cluster zonder openbaar IP-adres

Belangrijk

Als u rekeninstanties of rekenclusters hebt gebruikt die zijn geconfigureerd voor geen openbaar IP-adres zonder u in te schakelen voor de preview, moet u deze verwijderen en opnieuw maken na 20 januari 2023 (wanneer de functie algemeen beschikbaar is).

Als u eerder de preview van geen openbaar IP-adres gebruikte, moet u mogelijk ook wijzigen welk verkeer u inkomende en uitgaande verkeer toestaat, omdat de vereisten voor algemene beschikbaarheid zijn gewijzigd:

- Uitgaande vereisten: twee extra uitgaande vereisten, die alleen worden gebruikt voor het beheer van rekeninstanties en clusters. Het doel van deze servicetags is eigendom van Microsoft:

AzureMachineLearningservicetag op UDP-poort 5831.BatchNodeManagementservicetag op TCP-poort 443.

De volgende configuraties zijn naast de configuraties die worden vermeld in de sectie Vereisten en zijn specifiek voor het maken van rekeninstanties/clusters die zijn geconfigureerd voor geen openbaar IP-adres:

U moet een privé-eindpunt voor een werkruimte gebruiken voor de rekenresource om te communiceren met Azure Machine Learning-services vanuit het VNet. Zie Een privé-eindpunt configureren voor een Azure Machine Learning-werkruimte voor meer informatie.

Sta in uw VNet uitgaand verkeer toe naar de volgende servicetags of FQDN's (Fully Qualified Domain Names):

Servicetag Protocol Port Opmerkingen AzureMachineLearningTCP

UDP443/8787/18881

5831Communicatie met de Azure Machine Learning-service. BatchNodeManagement.<region>WILLEKEURIG 443 Vervang <region>door de Azure-regio die uw Azure Machine Learning-werkruimte bevat. Communicatie met Azure Batch. Rekenproces en rekencluster worden geïmplementeerd met behulp van de Azure Batch-service.Storage.<region>TCP 443 Vervang <region>door de Azure-regio die uw Azure Machine Learning-werkruimte bevat. Deze servicetag wordt gebruikt om te communiceren met het Azure Storage-account dat wordt gebruikt door Azure Batch.Belangrijk

De uitgaande toegang kan

Storage.<region>mogelijk worden gebruikt om gegevens uit uw werkruimte te exfiltreren. Met behulp van een service-eindpuntbeleid kunt u dit beveiligingsprobleem beperken. Zie het artikel over preventie van exfiltratie van Azure Machine Learning-gegevens voor meer informatie.FQDN Protocol Port Opmerkingen <region>.tundra.azureml.msUDP 5831 Vervang <region>door de Azure-regio die uw Azure Machine Learning-werkruimte bevat.graph.windows.netTCP 443 Communicatie met de Microsoft Graph API. *.instances.azureml.msTCP 443/8787/18881 Communicatie met Azure Machine Learning. *.<region>.batch.azure.comWILLEKEURIG 443 Vervang <region>door de Azure-regio die uw Azure Machine Learning-werkruimte bevat. Communicatie met Azure Batch.*.<region>.service.batch.azure.comWILLEKEURIG 443 Vervang <region>door de Azure-regio die uw Azure Machine Learning-werkruimte bevat. Communicatie met Azure Batch.*.blob.core.windows.netTCP 443 Communicatie met Azure Blob Storage. *.queue.core.windows.netTCP 443 Communicatie met Azure Queue Storage. *.table.core.windows.netTCP 443 Communicatie met Azure Table Storage. Maak een firewall en uitgaande regels of een NAT-gateway en netwerkservicegroepen om uitgaand verkeer toe te staan. Omdat het rekenproces geen openbaar IP-adres heeft, kan het niet communiceren met resources op het openbare internet zonder deze configuratie. Het zou bijvoorbeeld niet kunnen communiceren met Microsoft Entra ID of Azure Resource Manager. Voor het installeren van Python-pakketten vanuit openbare bronnen is deze configuratie ook vereist.

Zie de volgende artikelen voor meer informatie over het uitgaande verkeer dat wordt gebruikt door Azure Machine Learning:

Gebruik de volgende informatie om een rekenproces of cluster te maken zonder openbaar IP-adres:

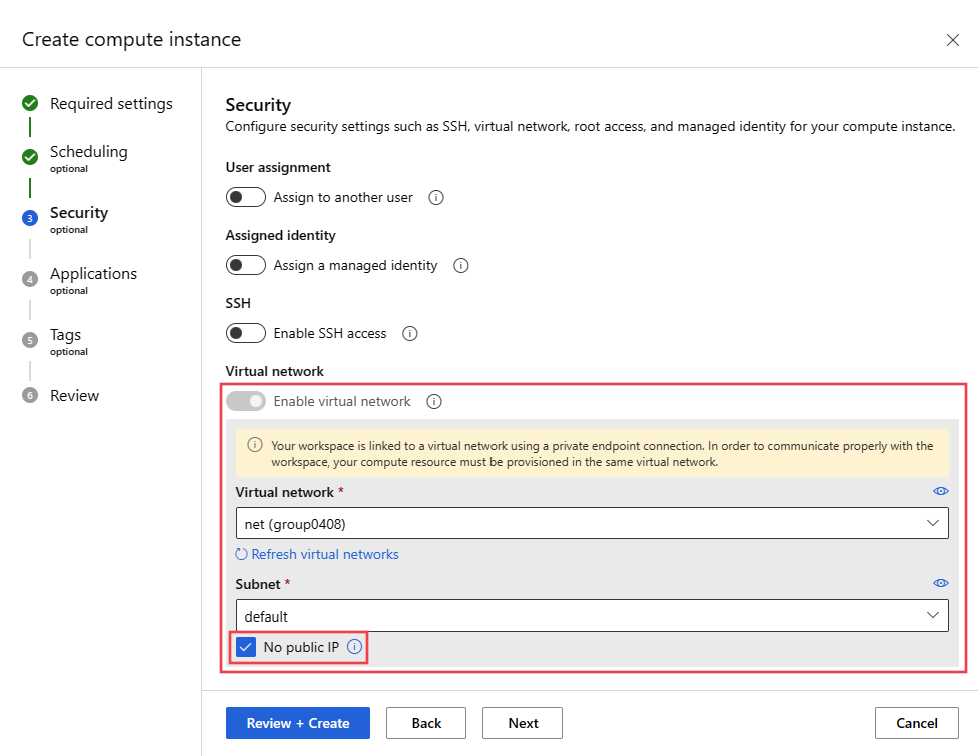

Als u een rekenproces of rekencluster zonder openbaar IP-adres wilt maken, gebruikt u de Azure Machine Learning-studio gebruikersinterface om de resource te maken:

Meld u aan bij de Azure Machine Learning-studio en selecteer vervolgens uw abonnement en werkruimte.

Selecteer de pagina Compute in de linkernavigatiebalk.

Selecteer + Nieuw in de navigatiebalk van het rekenproces of rekencluster.

Configureer de VM-grootte en -configuratie die u nodig hebt en selecteer vervolgens Volgende.

Selecteer in de geavanceerde instellingen het virtuele netwerk inschakelen, uw virtuele netwerk en subnet en selecteer ten slotte de optie Geen openbaar IP-adres onder de sectie VNet/subnet.

Tip

U kunt ook de Azure Machine Learning SDK v2 of Azure CLI-extensie voor ML v2 gebruiken. Zie het artikel v2-versie van Azure Machine Learning-trainingsomgeving voor informatie over het maken van een rekenproces of cluster zonder openbaar IP-adres .

Rekenproces/cluster met openbaar IP-adres

De volgende configuraties zijn naast de configuraties die worden vermeld in de sectie Vereisten en zijn specifiek voor het maken van rekeninstanties/clusters met een openbaar IP-adres:

Als u meerdere rekeninstanties/clusters in één virtueel netwerk plaatst, moet u mogelijk een quotumverhoging aanvragen voor een of meer van uw resources. Het Machine Learning-rekenproces of -cluster wijst automatisch netwerkresources toe in de resourcegroep die het virtuele netwerk bevat. Voor elk rekenproces of elk cluster wijst de service de volgende resources toe:

Er wordt automatisch een netwerkbeveiligingsgroep (NSG) gemaakt. Deze NSG staat binnenkomend TCP-verkeer toe op poort 44224 vanuit de

AzureMachineLearningservicetag.Belangrijk

Rekenproces en rekencluster maken automatisch een NSG met de vereiste regels.

Als u een andere NSG op subnetniveau hebt, mogen de regels op subnetniveau NSG niet conflicteren met de regels in de automatisch gemaakte NSG.

Zie Hoe netwerkbeveiligingsgroepen netwerkverkeer filteren voor meer informatie over hoe de NSG's uw netwerkverkeer filteren.

Eén load balancer

Voor rekenclusters worden deze resources telkens verwijderd wanneer het cluster wordt geschaald naar 0 knooppunten en wordt gemaakt bij het omhoog schalen.

Voor een reken-exemplaar worden deze resources bewaard totdat het exemplaar wordt verwijderd. Als u het exemplaar stopt, worden de resources niet verwijderd.

Belangrijk

De beperkingen die voor deze resources gelden, worden bepaald door de resourcequota van het abonnement. Als de resourcegroep van het virtuele netwerk is vergrendeld, mislukt het verwijderen van het rekencluster/exemplaar. Load balancer kan pas worden verwijderd als het rekencluster/-exemplaar is verwijderd. Zorg er ook voor dat er geen Azure Policy-toewijzing is die het maken van netwerkbeveiligingsgroepen verbiedt.

Sta in uw VNet binnenkomend TCP-verkeer toe op poort 44224 vanuit de

AzureMachineLearningservicetag.Belangrijk

Aan het rekenproces/cluster wordt dynamisch een IP-adres toegewezen wanneer het wordt gemaakt. Omdat het adres niet bekend is voordat het wordt gemaakt en binnenkomende toegang is vereist als onderdeel van het aanmaakproces, kunt u het niet statisch toewijzen aan uw firewall. Als u in plaats daarvan een firewall met het VNet gebruikt, moet u een door de gebruiker gedefinieerde route maken om dit binnenkomende verkeer toe te staan.

Sta in uw VNet uitgaand verkeer toe naar de volgende servicetags:

Servicetag Protocol Port Opmerkingen AzureMachineLearningTCP

UDP443/8787/18881

5831Communicatie met de Azure Machine Learning-service. BatchNodeManagement.<region>WILLEKEURIG 443 Vervang <region>door de Azure-regio die uw Azure Machine Learning-werkruimte bevat. Communicatie met Azure Batch. Rekenproces en rekencluster worden geïmplementeerd met behulp van de Azure Batch-service.Storage.<region>TCP 443 Vervang <region>door de Azure-regio die uw Azure Machine Learning-werkruimte bevat. Deze servicetag wordt gebruikt om te communiceren met het Azure Storage-account dat wordt gebruikt door Azure Batch.Belangrijk

De uitgaande toegang kan

Storage.<region>mogelijk worden gebruikt om gegevens uit uw werkruimte te exfiltreren. Met behulp van een service-eindpuntbeleid kunt u dit beveiligingsprobleem beperken. Zie het artikel over preventie van exfiltratie van Azure Machine Learning-gegevens voor meer informatie.FQDN Protocol Port Opmerkingen <region>.tundra.azureml.msUDP 5831 Vervang <region>door de Azure-regio die uw Azure Machine Learning-werkruimte bevat.graph.windows.netTCP 443 Communicatie met de Microsoft Graph API. *.instances.azureml.msTCP 443/8787/18881 Communicatie met Azure Machine Learning. *.<region>.batch.azure.comWILLEKEURIG 443 Vervang <region>door de Azure-regio die uw Azure Machine Learning-werkruimte bevat. Communicatie met Azure Batch.*.<region>.service.batch.azure.comWILLEKEURIG 443 Vervang <region>door de Azure-regio die uw Azure Machine Learning-werkruimte bevat. Communicatie met Azure Batch.*.blob.core.windows.netTCP 443 Communicatie met Azure Blob Storage. *.queue.core.windows.netTCP 443 Communicatie met Azure Queue Storage. *.table.core.windows.netTCP 443 Communicatie met Azure Table Storage.

VAN TOEPASSING OP: Python SDK azureml v1

Python SDK azureml v1

import datetime

import time

from azureml.core.compute import ComputeTarget, ComputeInstance

from azureml.core.compute_target import ComputeTargetException

# Choose a name for your instance

# Compute instance name should be unique across the azure region

compute_name = "ci{}".format(ws._workspace_id)[:10]

# Verify that instance does not exist already

try:

instance = ComputeInstance(workspace=ws, name=compute_name)

print('Found existing instance, use it.')

except ComputeTargetException:

compute_config = ComputeInstance.provisioning_configuration(

vm_size='STANDARD_D3_V2',

ssh_public_access=False,

vnet_resourcegroup_name='vnet_resourcegroup_name',

vnet_name='vnet_name',

subnet_name='subnet_name',

# admin_user_ssh_public_key='<my-sshkey>'

)

instance = ComputeInstance.create(ws, compute_name, compute_config)

instance.wait_for_completion(show_output=True)

Wanneer het aanmaakproces is voltooid, traint u uw model. Zie Een rekendoel selecteren en gebruiken voor training voor meer informatie.

Azure Databricks

- Het virtuele netwerk moet zich in hetzelfde abonnement en dezelfde regio bevinden als de Azure Machine Learning-werkruimte.

- Als de Azure Storage-accounts voor de werkruimte ook zijn beveiligd in een virtueel netwerk, moeten ze zich in hetzelfde virtuele netwerk bevinden als het Azure Databricks-cluster.

- Naast de databricks-privé - en databricks-openbare subnetten die worden gebruikt door Azure Databricks, is ook het standaardsubnet vereist dat voor het virtuele netwerk is gemaakt.

- Azure Databricks gebruikt geen privé-eindpunt om te communiceren met het virtuele netwerk.

Zie Azure Databricks implementeren in uw virtuele Azure-netwerk voor specifieke informatie over het gebruik van Azure Databricks met een virtueel netwerk.

Vereiste openbare internettoegang om modellen te trainen

Belangrijk

In eerdere secties van dit artikel worden configuraties beschreven die nodig zijn voor het maken van rekenresources, maar de configuratie-informatie in deze sectie is vereist om deze resources te gebruiken om modellen te trainen.

Azure Machine Learning vereist zowel binnenkomende als uitgaande toegang tot het openbare internet. De volgende tabellen bieden een overzicht van de vereiste toegang en welk doel het dient. Voor servicetags die eindigen .region, vervangt u door region de Azure-regio die uw werkruimte bevat. Bijvoorbeeld Storage.westus:

Tip

Het vereiste tabblad bevat de vereiste configuratie voor inkomend en uitgaand verkeer. Het tabblad Situatie bevat optionele inkomende en uitgaande configuraties die vereist zijn voor specifieke configuraties die u mogelijk wilt inschakelen.

| Richting | Protocol & poorten |

Servicetag | Doel |

|---|---|---|---|

| Uitgaand | TCP: 80, 443 | AzureActiveDirectory |

Verificatie met behulp van Microsoft Entra ID. |

| Uitgaand | TCP: 443, 18881 UDP: 5831 |

AzureMachineLearning |

Azure Machine Learning Services gebruiken. Python intellisense in notebooks maakt gebruik van poort 18881. Het maken, bijwerken en verwijderen van een Azure Machine Learning-rekenproces maakt gebruik van poort 5831. |

| Uitgaand | ELKE: 443 | BatchNodeManagement.region |

Communicatie met Azure Batch-back-end voor Azure Machine Learning-rekeninstanties/-clusters. |

| Uitgaand | TCP: 443 | AzureResourceManager |

Het maken van Azure-resources met Azure Machine Learning, Azure CLI en Azure Machine Learning SDK. |

| Uitgaand | TCP: 443 | Storage.region |

Bekijk gegevens die zijn opgeslagen in het Azure Storage-account voor het rekencluster en rekenproces. Zie Gegevensexfiltratiebeveiliging voor informatie over het voorkomen van gegevensexfiltratie via deze uitgaande gegevens. |

| Uitgaand | TCP: 443 | AzureFrontDoor.FrontEnd* Niet nodig in Microsoft Azure beheerd door 21Vianet. |

Globaal toegangspunt voor Azure Machine Learning-studio. Afbeeldingen en omgevingen opslaan voor AutoML. Zie Gegevensexfiltratiebeveiliging voor informatie over het voorkomen van gegevensexfiltratie via deze uitgaande gegevens. |

| Uitgaand | TCP: 443 | MicrosoftContainerRegistry.regionHoud er rekening mee dat deze tag afhankelijk is van de AzureFrontDoor.FirstParty tag |

Toegang tot Docker-installatiekopieën van Microsoft. Installatie van de Azure Machine Learning-router voor Azure Kubernetes Service. |

Tip

Als u de IP-adressen nodig hebt in plaats van servicetags, gebruikt u een van de volgende opties:

- Download een lijst van Azure IP-bereiken en servicetags.

- Gebruik de azure CLI az network list-service-tags command.

- Gebruik de opdracht Azure PowerShell Get-AzNetworkServiceTag .

De IP-adressen kunnen periodiek worden gewijzigd.

Mogelijk moet u uitgaand verkeer naar Visual Studio Code- en niet-Microsoft-sites toestaan voor de installatie van pakketten die vereist zijn voor uw machine learning-project. De volgende tabel bevat veelgebruikte opslagplaatsen voor machine learning:

| Hostnaam | Doel |

|---|---|

anaconda.com*.anaconda.com |

Wordt gebruikt om standaardpakketten te installeren. |

*.anaconda.org |

Wordt gebruikt om opslagplaatsgegevens op te halen. |

pypi.org |

Wordt gebruikt om afhankelijkheden van de standaardindex weer te geven, indien aanwezig, en de index wordt niet overschreven door gebruikersinstellingen. Als de index wordt overschreven, moet u ook toestaan *.pythonhosted.org. |

cloud.r-project.org |

Wordt gebruikt bij het installeren van CRAN-pakketten voor R-ontwikkeling. |

*.pytorch.org |

Wordt gebruikt door enkele voorbeelden op basis van PyTorch. |

*.tensorflow.org |

Wordt gebruikt door enkele voorbeelden op basis van Tensorflow. |

code.visualstudio.com |

Vereist voor het downloaden en installeren van visual Studio Code-bureaublad. Dit is niet vereist voor Visual Studio Code Web. |

update.code.visualstudio.com*.vo.msecnd.net |

Wordt gebruikt voor het ophalen van Visual Studio Code-serverbits die zijn geïnstalleerd op het rekenproces via een installatiescript. |

marketplace.visualstudio.comvscode.blob.core.windows.net*.gallerycdn.vsassets.io |

Vereist voor het downloaden en installeren van Visual Studio Code-extensies. Deze hosts maken de externe verbinding mogelijk met compute-exemplaren die worden geleverd door de Azure ML-extensie voor Visual Studio Code. Zie Verbinding maken met een Azure Machine Learning-rekenproces in Visual Studio Code voor meer informatie. |

raw.githubusercontent.com/microsoft/vscode-tools-for-ai/master/azureml_remote_websocket_server/* |

Wordt gebruikt voor het ophalen van websocket-server-bits, die zijn geïnstalleerd op het rekenproces. De WebSocket-server wordt gebruikt voor het verzenden van aanvragen van de Visual Studio Code-client (desktoptoepassing) naar de Visual Studio Code-server die wordt uitgevoerd op het rekenproces. |

Notitie

Wanneer u de Azure Machine Learning VS Code-extensie gebruikt, heeft het externe rekenproces toegang nodig tot openbare opslagplaatsen om de pakketten te installeren die vereist zijn voor de extensie. Als voor het rekenproces een proxy is vereist voor toegang tot deze openbare opslagplaatsen of internet, moet u de HTTP_PROXY en HTTPS_PROXY omgevingsvariabelen instellen en exporteren in het bestand van het ~/.bashrc rekenproces. Dit proces kan tijdens het inrichten worden geautomatiseerd met behulp van een aangepast script.

Wanneer u Azure Kubernetes Service (AKS) gebruikt met Azure Machine Learning, staat u het volgende verkeer naar het AKS-VNet toe:

- Algemene vereisten voor inkomend/uitgaand verkeer voor AKS, zoals beschreven in het artikel Uitgaand verkeer beperken in Azure Kubernetes Service .

- Uitgaand naar mcr.microsoft.com.

- Wanneer u een model implementeert in een AKS-cluster, gebruikt u de richtlijnen in het artikel ML-modellen implementeren in Azure Kubernetes Service .

Zie Een firewall gebruiken met Azure Machine Learning voor meer informatie over het gebruik van een firewalloplossing.

Volgende stappen

Dit artikel maakt deel uit van een reeks over het beveiligen van een Azure Machine Learning-werkstroom. Zie de andere artikelen in deze reeks: