NAT-gateway en beschikbaarheidszones

NAT-gateway is een zonegebonden resource, wat betekent dat deze kan worden geïmplementeerd en uitgevoerd vanuit afzonderlijke beschikbaarheidszones. Met zone-isolatiescenario's kunt u uw zonegebonden NAT-gatewaybronnen uitlijnen met zonegebonden IP-resources, zoals virtuele machines, om zonetolerantie te bieden tegen storingen. Raadpleeg dit document om de belangrijkste concepten en fundamentele ontwerprichtlijnen te begrijpen.

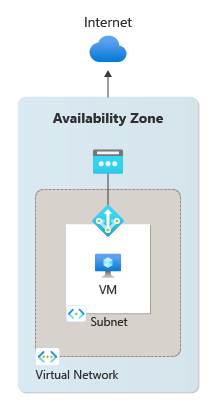

Afbeelding 1: Zonegebonden implementatie van NAT-gateway.

NAT-gateway kan worden toegewezen aan een specifieke zone binnen een regio of aan geen zone. Welke zone-eigenschap u selecteert voor uw NAT-gatewayresource informeert de zone-eigenschap van het openbare IP-adres dat ook kan worden gebruikt voor uitgaande connectiviteit.

NAT-gateway bevat ingebouwde tolerantie

Virtuele netwerken en hun subnetten zijn regionaal. Subnetten zijn niet beperkt tot een zone. Hoewel DE NAT-gateway een zonegebonden resource is, is het een zeer tolerante en betrouwbare methode waarmee u uitgaand verbinding kunt maken met internet vanuit subnetten van virtuele netwerken. NAT-gateway maakt gebruik van softwaregedefinieerde netwerken om te werken als een volledig beheerde en gedistribueerde service. De NAT-gatewayinfrastructuur bevat ingebouwde redundantie. Het kan meerdere storingen in de infrastructuuronderdelen overleven. Beschikbaarheidszones bouwen voort op deze tolerantie met zone-isolatiescenario's voor NAT-gateway.

Zonal

U kunt uw NAT-gatewayresource in een specifieke zone voor een regio plaatsen. Wanneer de NAT-gateway wordt geïmplementeerd in een specifieke zone, biedt deze uitgaande connectiviteit met internet expliciet vanuit die zone. NAT-gatewaybronnen die zijn toegewezen aan een beschikbaarheidszone, kunnen worden gekoppeld aan openbare IP-adressen uit dezelfde zone of die zone-redundant zijn. Openbare IP-adressen uit een andere beschikbaarheidszone of geen zone zijn niet toegestaan.

NAT-gateway kan uitgaande connectiviteit bieden voor virtuele machines van andere beschikbaarheidszones, anders dan zichzelf. Het subnet van de virtuele machine moet worden geconfigureerd voor de NAT-gatewayresource om uitgaande connectiviteit te bieden. Daarnaast kunnen meerdere subnetten worden geconfigureerd voor dezelfde NAT-gatewayresource.

Hoewel virtuele machines in subnetten van verschillende beschikbaarheidszones allemaal kunnen worden geconfigureerd voor één zonegebonden NAT-gatewayresource, biedt deze configuratie niet de meest effectieve methode om zonetolerantie te garanderen tegen zonestoringen. Zie Ontwerpoverwegingen verderop in dit artikel voor meer informatie over het beschermen tegen zonegebonden storingen.

Niet-zonaal

Als er geen zone is geselecteerd op het moment dat de NAT-gatewayresource is geïmplementeerd, wordt de NAT-gateway standaard in geen zone geplaatst. Wanneer de NAT-gateway in geen zone wordt geplaatst, plaatst Azure de resource in een zone voor u. Er is geen zichtbaarheid in welke zone Azure kiest voor uw NAT-gateway. Nadat de NAT-gateway is geïmplementeerd, kunnen zonegebonden configuraties niet worden gewijzigd. Geen zone NAT-gatewaybronnen, terwijl nog steeds zonegebonden resources kunnen worden gekoppeld aan openbare IP-adressen uit een zone, geen zone of die zone-redundant zijn.

Ontwerpoverwegingen

Nu u de zonegerelateerde eigenschappen voor NAT-gateway begrijpt, raadpleegt u de volgende ontwerpoverwegingen om u te helpen bij het ontwerpen van zeer tolerante uitgaande connectiviteit vanuit virtuele Azure-netwerken.

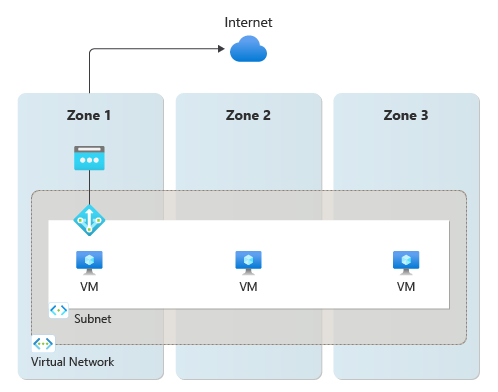

Eén zonegebonden NAT-gatewayresource voor zone-spanningsresources

Eén zonegebonden NAT-gatewayresource kan worden geconfigureerd voor een subnet dat virtuele machines bevat die meerdere beschikbaarheidszones omvatten of naar meerdere subnetten met verschillende zonegebonden virtuele machines. Wanneer dit type implementatie is geconfigureerd, biedt NAT-gateway uitgaande connectiviteit met internet voor alle subnetbronnen uit de specifieke zone waar de NAT-gateway zich bevindt. Als de zone waarin de NAT-gateway is geïmplementeerd, uitvalt, gaat de uitgaande connectiviteit tussen alle exemplaren van virtuele machines die zijn gekoppeld aan de NAT-gateway uit. Deze instelling biedt niet de beste methode voor zonetolerantie.

Afbeelding 2: Eén zonegebonden NAT-gatewayresource voor resources met meerdere zones biedt geen effectieve methode voor zonetolerantie tegen storingen.

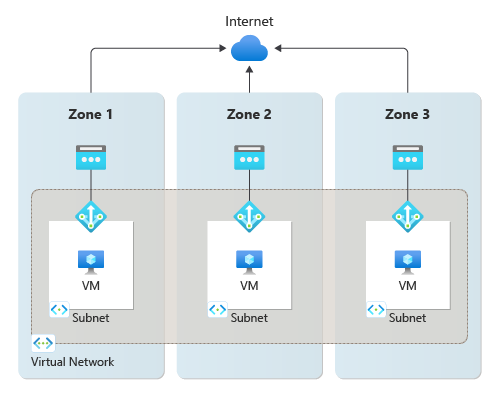

Zonegebonden NAT-gatewayresource voor elke zone in een regio om zonetolerantie te maken

Er bestaat een zonegebonden belofte voor zone-isolatiescenario's wanneer een exemplaar van een virtuele machine met behulp van een NAT-gatewayresource zich in dezelfde zone bevindt als de NAT-gatewayresource en de bijbehorende openbare IP-adressen. Het patroon dat u het beste kunt gebruiken voor zone-isolatie is een 'zonegebonden stack' per beschikbaarheidszone. Deze 'zonegebonden stack' bestaat uit exemplaren van virtuele machines, een NAT-gatewayresource met openbare IP-adressen of voorvoegsel op een subnet in dezelfde zone.

Afbeelding 3: Zonegebonden isolatie door zonegebonden stacks te maken met dezelfde ZONE NAT-gateway, openbare IP-adressen en virtuele machines bieden de beste methode om zonetolerantie te garanderen tegen storingen.

Notitie

Het maken van zonegebonden stacks voor elke beschikbaarheidszone binnen een regio is de meest effectieve methode voor het bouwen van zonetolerantie tegen storingen voor nat-gateways. Met de configuratie worden echter alleen de resterende beschikbaarheidszones beveiligd waarbij de storing niet heeft plaatsgevonden. Met deze configuratie wordt het mislukken van uitgaande connectiviteit van een zonestoring geïsoleerd voor de betreffende specifieke zone. De storing heeft geen invloed op de andere zonegebonden stacks waar andere NAT-gateways worden geïmplementeerd met hun eigen subnetten en zonegebonden openbare IP-adressen.

Integratie van inkomend verkeer met een standaard load balancer

Als voor uw scenario inkomende eindpunten zijn vereist, hebt u twee opties:

| Optie | Patroon | Opmerking | Pro | Con |

|---|---|---|---|---|

| (1) | U moet de inkomende eindpunten uitlijnen met de respectieve zonegebonden stacks die u maakt voor uitgaand. | Maak een standaard load balancer met een zonegebonden front-end. | Hetzelfde foutmodel voor inkomend en uitgaand verkeer. Eenvoudiger in gebruik. | Een algemene DNS-naam (Domain Name System) moet afzonderlijke IP-adressen per zone maskeren. |

| (2) | Overlay van de zonegebonden stacks met een binnenkomende zone-eindpunt. | Maak een standaard load balancer met een zone-redundante front-end. | Eén IP-adres voor inkomend eindpunt. | Verschillende modellen voor inkomend en uitgaand verkeer. Ingewikkelder in gebruik. |

Notitie

Houd er rekening mee dat de zonegebonden configuratie voor een load balancer anders werkt dan de NAT-gateway. De selectie van de beschikbaarheidszone van de load balancer staat gelijk aan de zoneselectie van de front-end-IP-configuratie. Als voor openbare load balancers het openbare IP-adres in de front-end van de load balancer zoneredundant is, is de load balancer ook zone-redundant. Als het openbare IP-adres in de front-end van de load balancer zonegebonden is, wordt de load balancer ook toegewezen aan dezelfde zone.

Beperkingen

- Zones kunnen na de implementatie niet worden gewijzigd, bijgewerkt of gemaakt voor NAT-gateway.

Volgende stappen

- Meer informatie over Azure-regio's en beschikbaarheidszones

- Meer informatie over Azure NAT Gateway

- Meer informatie over Azure Load Balancer