Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

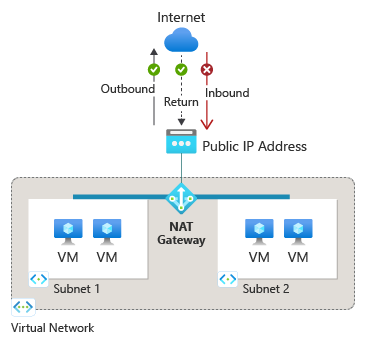

Azure NAT Gateway is een volledig beheerde en zeer tolerante NAT-service (Network Address Translation). U kunt Azure NAT Gateway gebruiken om alle instanties in een privésubnet uitgaand verbinding te laten maken met internet, terwijl ze volledig privé blijven. Ongevraagde binnenkomende verbindingen van internet zijn niet toegestaan via een NAT-gateway. Alleen pakketten die binnenkomen als antwoordpakketten naar een uitgaande verbinding, kunnen via een NAT-gateway worden doorgegeven.

NAT Gateway biedt dynamische SNAT-poortfunctionaliteit om uitgaande connectiviteit automatisch te schalen en het risico op SNAT-poortuitputting te verminderen.

Afbeelding: Azure NAT Gateway

Azure NAT Gateway biedt uitgaande connectiviteit voor veel Azure-resources, waaronder:

Virtuele Azure-machines of virtuele-machineschaalsets in een privésubnet.

AKS-clusters (Azure Kubernetes Services).

Azure-app Services-exemplaren (webtoepassingen, REST API's en mobiele back-ends) via integratie van virtuele netwerken.

Voordelen van Azure NAT Gateway

Eenvoudige installatie

Implementaties zijn opzettelijk eenvoudig gemaakt met NAT-gateway. Koppel de NAT-gateway aan een subnet en openbaar IP-adres en begin direct verbinding te maken met internet. Er zijn geen onderhouds- en routeringsconfiguraties vereist. Meer openbare IP-adressen of subnetten kunnen later worden toegevoegd zonder dat dit van kracht is op uw bestaande configuratie.

De volgende stappen zijn een voorbeeld van het instellen van een NAT-gateway:

Maak een niet-zonal of zonegebonden NAT-gateway.

Wijs een openbaar IP-adres of een openbaar IP-voorvoegsel toe.

Configureer een subnet van een virtueel netwerk voor het gebruik van een NAT-gateway.

Wijzig indien nodig de time-out voor inactiviteit van Transmission Control Protocol (TCP) (optioneel). Bekijk timers voordat u de standaardinstelling wijzigt.

Beveiliging

NAT Gateway is gebaseerd op het Zero Trust-netwerkbeveiligingsmodel en is standaard beveiligd. Met NAT-gateway hebben privé-exemplaren binnen een subnet geen openbare IP-adressen nodig om internet te bereiken. Privébronnen kunnen externe bronnen buiten het virtuele netwerk bereiken door het adres van het bronnetwerk (SNAT) te vertalen naar de statische openbare IP-adressen of voorvoegsels van de NAT-gateway. U kunt een aaneengesloten set IP-adressen opgeven voor uitgaande connectiviteit met behulp van een openbaar IP-voorvoegsel. Doelfirewallregels kunnen worden geconfigureerd op basis van deze voorspelbare IP-lijst.

Veerkracht

Azure NAT Gateway is een volledig beheerde en gedistribueerde service. Dit is niet afhankelijk van afzonderlijke rekenprocessen, zoals virtuele machines of één fysiek gatewayapparaat. Een NAT-gateway heeft altijd meerdere foutdomeinen en kan meerdere fouten bijhouden zonder serviceonderbreking. Software-gedefinieerde netwerken maken een NAT-gateway zeer tolerant.

Schaalbaarheid

De NAT-gateway wordt uitgeschaald na het maken. Er is geen ramp-up- of uitschaalbewerking vereist. Azure beheert de werking van de NAT-gateway voor u.

Koppel de NAT-gateway aan een subnet om uitgaande connectiviteit te bieden voor alle privébronnen in dat subnet. Alle subnetten in een virtueel netwerk kunnen dezelfde NAT-gatewayresource gebruiken. Uitgaande connectiviteit kan worden uitgeschaald door maximaal 16 openbare IP-adressen of een openbaar IP-voorvoegsel met een /28-grootte toe te wijzen aan de NAT-gateway. Wanneer een NAT-gateway is gekoppeld aan een openbaar IP-voorvoegsel, wordt automatisch geschaald naar het aantal IP-adressen dat nodig is voor uitgaand verkeer.

Prestaties

Azure NAT Gateway is een software-gedefinieerde netwerkservice. Elke NAT-gateway kan maximaal 50 Gbps aan gegevens verwerken voor zowel uitgaand als retourverkeer.

Een NAT-gateway heeft geen invloed op de netwerkbandbreedte van uw rekenresources. Meer informatie over de prestaties van de NAT-gateway.

Basisbeginselen van Azure NAT Gateway

Uitgaande connectiviteit

NAT-gateway is de aanbevolen methode voor uitgaande connectiviteit.

- Om uitgaande toegang te migreren naar een NAT-gateway vanuit de standaard uitgaande toegang of uitgaande regels voor een load balancer, raadpleegt u Uitgaande toegang migreren naar Azure NAT Gateway.

Notitie

Op 30 september 2025 wordt de standaard uitgaande toegang voor nieuwe implementaties buiten gebruik gesteld. Het is raadzaam om in plaats daarvan een expliciete vorm van uitgaande connectiviteit te gebruiken, zoals nat-gateway.

NAT-gateway biedt uitgaande connectiviteit op subnetniveau. Nat-gateway vervangt de standaardinternetbestemming van een subnet om uitgaande connectiviteit te bieden.

Nat-gateway vereist geen routeringsconfiguraties in een subnetroutetabel. Nadat de NAT-gateway is gekoppeld aan een subnet, biedt deze direct uitgaande connectiviteit.

Met NAT-gateway kunnen stromen worden gemaakt vanuit het virtuele netwerk naar de services buiten uw virtuele netwerk. Retourverkeer van internet is alleen toegestaan als reactie op een actieve stroom. Services buiten uw virtuele netwerk kunnen geen binnenkomende verbinding starten via nat-gateway.

Nat-gateway heeft voorrang op andere uitgaande connectiviteitsmethoden, waaronder een load balancer, openbare IP-adressen op exemplaarniveau en Azure Firewall.

Nat-gateway heeft prioriteit boven andere expliciete uitgaande methoden die zijn geconfigureerd in een virtuele netweork voor alle nieuwe verbindingen. Er zijn geen dalingen in de verkeersstroom voor bestaande verbindingen met behulp van andere expliciete methoden voor uitgaande connectiviteit.

Nat-gateway heeft niet dezelfde beperkingen van SNAT-poortuitputting als de standaardregels voor uitgaande toegang en uitgaande regels van een load balancer.

NAT-gateway ondersteunt alleen UDP-protocollen (TCP en User Datagram Protocol). ICMP (Internet Control Message Protocol) wordt niet ondersteund.

Verkeersroutes

Het subnet heeft een standaardroute van het systeem waarmee verkeer automatisch naar internet wordt gerouteerd met bestemming 0.0.0.0/0. Nadat de NAT-gateway is geconfigureerd voor het subnet, communiceren virtuele machines in het subnet met internet via het openbare IP-adres van de NAT-gateway.

Wanneer u een door de gebruiker gedefinieerde route (UDR) maakt in uw subnetroutetabel voor verkeer van 0.0.0.0/0, wordt het standaardinternetpad voor dit verkeer overschreven. Een UDR die verkeer van 0.0.0.0/0 naar een virtueel apparaat of een virtuele netwerkgateway (VPN Gateway en ExpressRoute) verzendt als het volgende hoptype, overschrijft in plaats daarvan de NAT-gatewayconnectiviteit met internet.

Uitgaande connectiviteit volgt deze volgorde van prioriteit tussen verschillende routerings- en uitgaande connectiviteitsmethoden:

- UDR naar het volgende hop virtuele apparaat of virtuele netwerkgateway >> NAT-gateway >> exemplaarspecifiek openbaar IP-adres op een virtuele machine >> loadbalancer uitgaande regels >> standaardsysteemroute naar internet.

NAT-gateway-configuraties

Meerdere subnetten binnen hetzelfde virtuele netwerk kunnen verschillende NAT-gateways of dezelfde NAT-gateway gebruiken.

Meerdere NAT-gateways kunnen niet aan één subnet worden gekoppeld.

Een NAT-gateway kan niet meerdere virtuele netwerken omvatten. NAT Gateway kan echter worden gebruikt om uitgaande connectiviteit in een hub- en spoke-model te bieden. Zie de zelfstudie over de NAT-gatewayhub en spoke voor meer informatie.

Een NAT-gateway kan niet worden geïmplementeerd in een gatewaysubnet.

Een NAT-gatewayresource kan maximaal 16 IP-adressen gebruiken in een combinatie van de volgende typen:

Openbare IP-adressen.

Openbare IP-voorvoegsels.

Openbare IP-adressen en voorvoegsels die zijn afgeleid van aangepaste IP-voorvoegsels (BYOIP) voor meer informatie, zie Aangepast IP-adresvoorvoegsel (BYOIP) voor meer informatie.

Nat-gateway kan niet worden gekoppeld aan een openbaar IPv6-IP-adres of IPv6-voorvoegsel voor openbare IP-adressen.

De NAT-gateway kan worden gebruikt met een load balancer en uitgaande regels om dual-stack uitgaande connectiviteit te bieden. Zie dubbel gestapelde uitgaande connectiviteit met NAT-gateway en load balancer.

NAT-gateway werkt met elke netwerkinterface of IP-configuratie van virtuele machines. Een NAT-gateway kan SNAT uitvoeren op meerdere IP-configuraties van een netwerkinterface.

NAT-gateway kan worden gekoppeld aan een Azure Firewall-subnet in een virtueel hubnetwerk en uitgaande connectiviteit bieden van virtuele spoke-netwerken die zijn gekoppeld aan de hub. Zie Azure Firewall-integratie met NAT-gateway voor meer informatie.

Beschikbaarheidszones

Een NAT-gateway kan worden gemaakt in een specifieke beschikbaarheidszone of in geen zone worden geplaatst.

NAT-gateway kan worden geïsoleerd in een specifieke zone wanneer u zone-isolatiescenario's maakt. Nadat de NAT-gateway is geïmplementeerd, kan de zoneselectie niet worden gewijzigd.

NAT-gateway wordt standaard in geen zone geplaatst. Een niet-zonegebonden NAT-gateway wordt door Azure in een zone voor u geplaatst.

NAT-gateway en basisbronnen

NAT-gateway is compatibel met standaard openbare IP-adressen of openbare IP-voorvoegsels of een combinatie van beide.

NAT-gateway kan niet worden gebruikt met subnetten waar basisbronnen bestaan. Basis-SKU-resources, zoals een basic load balancer of openbare IP-adressen, zijn niet compatibel met de NAT-gateway. Basic load balancer en basisch openbaar IP-adres kunnen worden geüpgraded naar standaard, om te werken met een NAT-gateway.

Voor meer informatie over het upgraden van een load balancer van basic naar standaard, zie Een openbare Azure Load Balancer upgraden.

Zie Een openbaar IP-adres upgraden voor meer informatie over het upgraden van een openbaar IP-adres van basic naar standaard.

Verbindingstime-outs en timers

NAT-gateway verzendt een TCP Reset-pakket (RST) voor elke verbindingsstroom die niet wordt herkend als een bestaande verbinding. De verbindingsstroom bestaat niet meer als de time-out voor inactiviteit van de NAT-gateway is bereikt of de verbinding eerder is gesloten.

Wanneer de afzender van het verkeer op de niet-bestaande verbindingsstroom het TCP RST-pakket van de NAT-gateway ontvangt, is de verbinding niet meer bruikbaar.

SNAT-poorten zijn niet direct beschikbaar voor hergebruik naar hetzelfde doeleindpunt nadat een verbinding is gesloten. Nat-gateway plaatst SNAT-poorten in een afkoelstatus voordat ze opnieuw kunnen worden gebruikt om verbinding te maken met hetzelfde doeleindpunt.

De duur van het opnieuw gebruiken van SNAT-poorten (afkoeltijd) varieert voor TCP-verkeer, afhankelijk van hoe de verbinding wordt gesloten. Voor meer informatie, zie Porthergebruik timers.

Er wordt een standaardtime-out voor TCP-inactiviteit van 4 minuten gebruikt, die tot 120 minuten worden verhoogd. Elke activiteit in een stroom kan ook de inactiviteitstimer opnieuw instellen, inclusief TCP-keepalives. Zie Time-outtimers voor inactiviteit voor meer informatie.

UDP-verkeer heeft een time-outtimer van 4 minuten die niet kan worden gewijzigd.

UDP-verkeer heeft een timer voor opnieuw gebruiken van poorten van 65 seconden waarvoor een poort in bewaring is voordat deze beschikbaar is voor hergebruik naar hetzelfde doeleindpunt.

Prijzen en Service Level Agreement (SLA)

Voor Azure NAT Gateway prijzen, zie NAT gateway prijzen.

Zie SLA voor Azure NAT Gateway voor meer informatie over de SLA.

Volgende stappen

Zie quickstart: Een NAT-gateway maken met behulp van Azure Portal voor meer informatie over het maken en valideren van een NAT-gateway.

Als u een video wilt bekijken over meer informatie over Azure NAT Gateway, raadpleegt u Hoe u een betere uitgaande connectiviteit krijgt met behulp van een Azure NAT-gateway.

Zie NAT-gatewayresource voor meer informatie over de NAT-gatewayresource.

Meer informatie over Azure NAT Gateway vindt u in de volgende module:

Zie Azure Well-Architected Framework review van een Azure NAT-gateway voor meer informatie over architectuuropties voor Azure NAT Gateway.