DNS-integratie van Privé-eindpunt in Azure

Een privé-eindpunt in Azure is een netwerkinterface waarmee u privé en veilig verbinding maakt met een service die door Azure Private Link mogelijk wordt gemaakt. Private Endpoint maakt gebruik van een privé-IP-adres van uw virtuele netwerk, waarbij de service effectief in uw virtuele netwerk wordt geplaatst. De service kan een Azure-service zijn, zoals Azure Storage, Azure Cosmos DB, SQL, enzovoort, of uw eigen Private Link-service. In dit artikel worden DNS-configuratiescenario's voor azure-privé-eindpunt beschreven.

Zie privé-DNS-zonewaarden voor privé-DNS-zonewaarden voor Privé-EINDPUNTen voor Azure-services die ondersteuning bieden voor een privé-eindpunt.

DNS-configuratiescenario's

De FQDN van de services wordt automatisch omgezet in een openbaar IP-adres. Als u het privé-IP-adres van het privé-eindpunt wilt oplossen, wijzigt u de DNS-configuratie.

DNS is een essentieel onderdeel om de toepassing correct te laten werken door het IP-adres van het privé-eindpunt op te lossen.

Op basis van uw voorkeuren zijn de volgende scenario's beschikbaar met geïntegreerde DNS-resolutie:

Workloads van virtuele netwerken zonder privé-resolver van Azure

Peered virtuele netwerkworkloads zonder Azure Private Resolver

Azure Private Resolver voor virtuele netwerken en on-premises workloads

Workloads van virtuele netwerken zonder privé-resolver van Azure

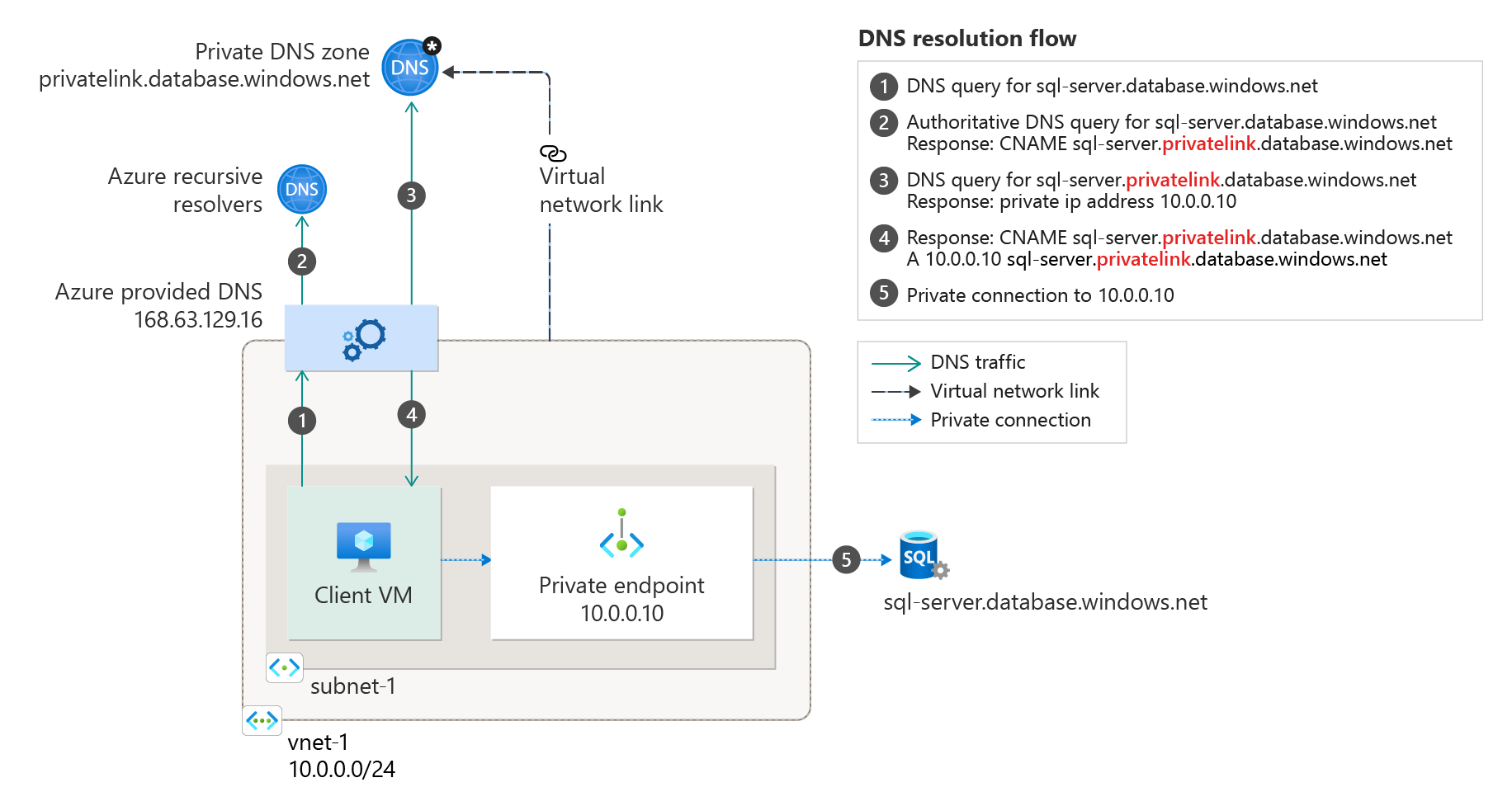

Deze configuratie is geschikt voor workloads van virtuele netwerken zonder een aangepaste DNS-server. In dit scenario voert de client query's uit voor het IP-adres van het privé-eindpunt naar de door Azure geleverde DNS-service 168.63.129.16. Azure DNS is verantwoordelijk voor DNS-omzetting van de privé-DNS-zones.

Notitie

In dit scenario wordt gebruikgemaakt van de door Azure SQL Database aanbevolen privé-DNS-zone. Voor andere services kunt u het model aanpassen met behulp van de volgende verwijzing: Dns-zoneconfiguratie van Azure-services.

Voor een juiste configuratie hebt u de volgende resources nodig:

Virtueel clientnetwerk

Privé-DNS zone privatelink.database.windows.net met het type A-record

Informatie over privé-eindpunten (FQDN-recordnaam en privé-IP-adres)

In de volgende schermopname ziet u de DNS-omzettingsreeks van workloads van virtuele netwerken met behulp van de privé-DNS-zone:

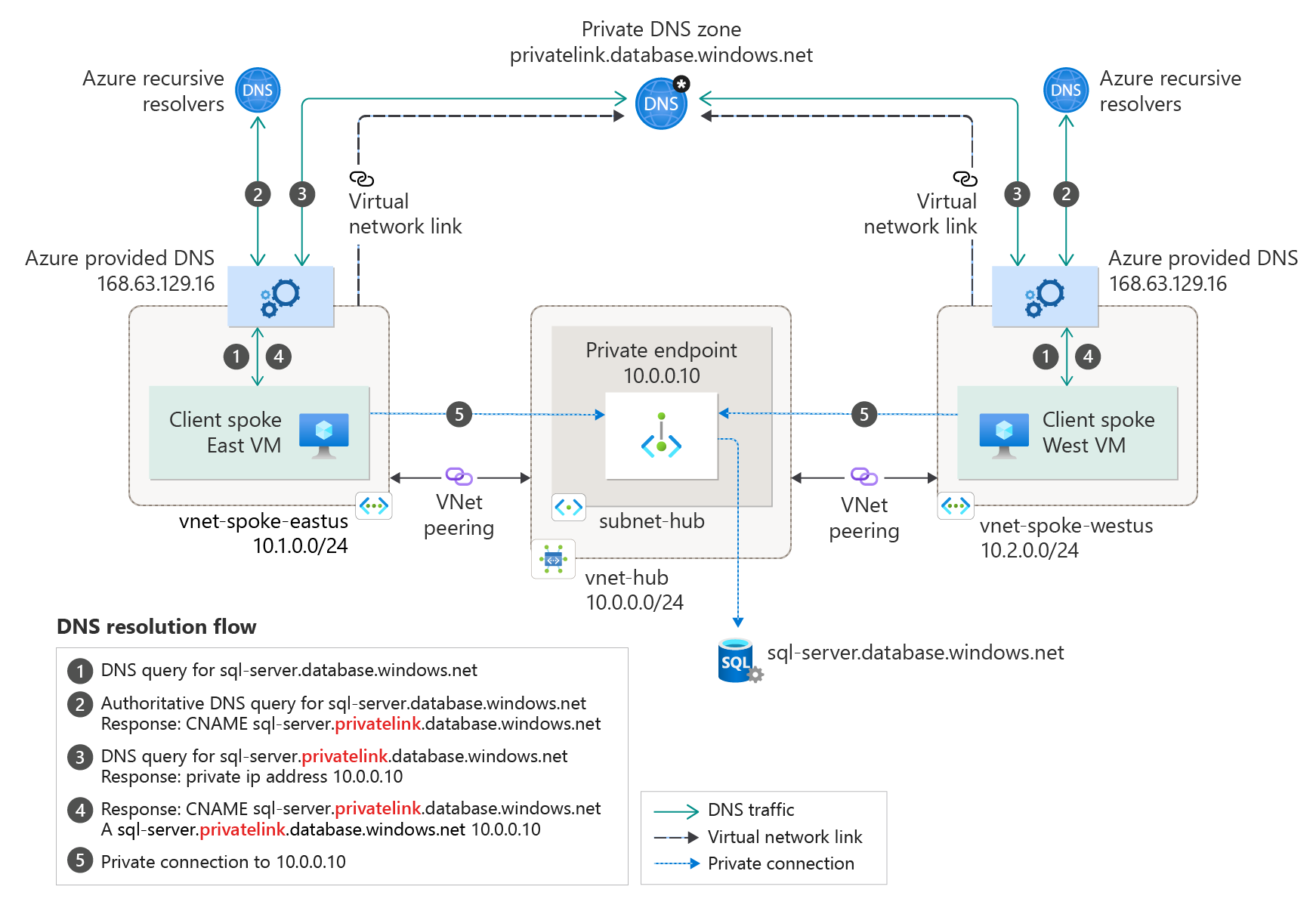

Peered virtuele netwerkworkloads zonder Azure Private Resolver

U kunt dit model uitbreiden naar gekoppelde virtuele netwerken die zijn gekoppeld aan hetzelfde privé-eindpunt. Nieuwe virtuele netwerkkoppelingen toevoegen aan de privé-DNS-zone voor alle gekoppelde virtuele netwerken.

Belangrijk

Voor deze configuratie is één privé-DNS-zone vereist. Voor het maken van meerdere zones met dezelfde naam voor verschillende virtuele netwerken moeten handmatige bewerkingen worden uitgevoerd om de DNS-records samen te voegen.

Als u een privé-eindpunt in een hub-and-spoke-model gebruikt vanuit een ander abonnement of zelfs binnen hetzelfde abonnement, koppelt u dezelfde privé-DNS-zones aan alle spokes en virtuele hubnetwerken die clients bevatten die DNS-omzetting van de zones nodig hebben.

In dit scenario is er een sternetwerktopologie . De spoke-netwerken delen een privé-eindpunt. De virtuele spoke-netwerken zijn gekoppeld aan dezelfde privé-DNS-zone.

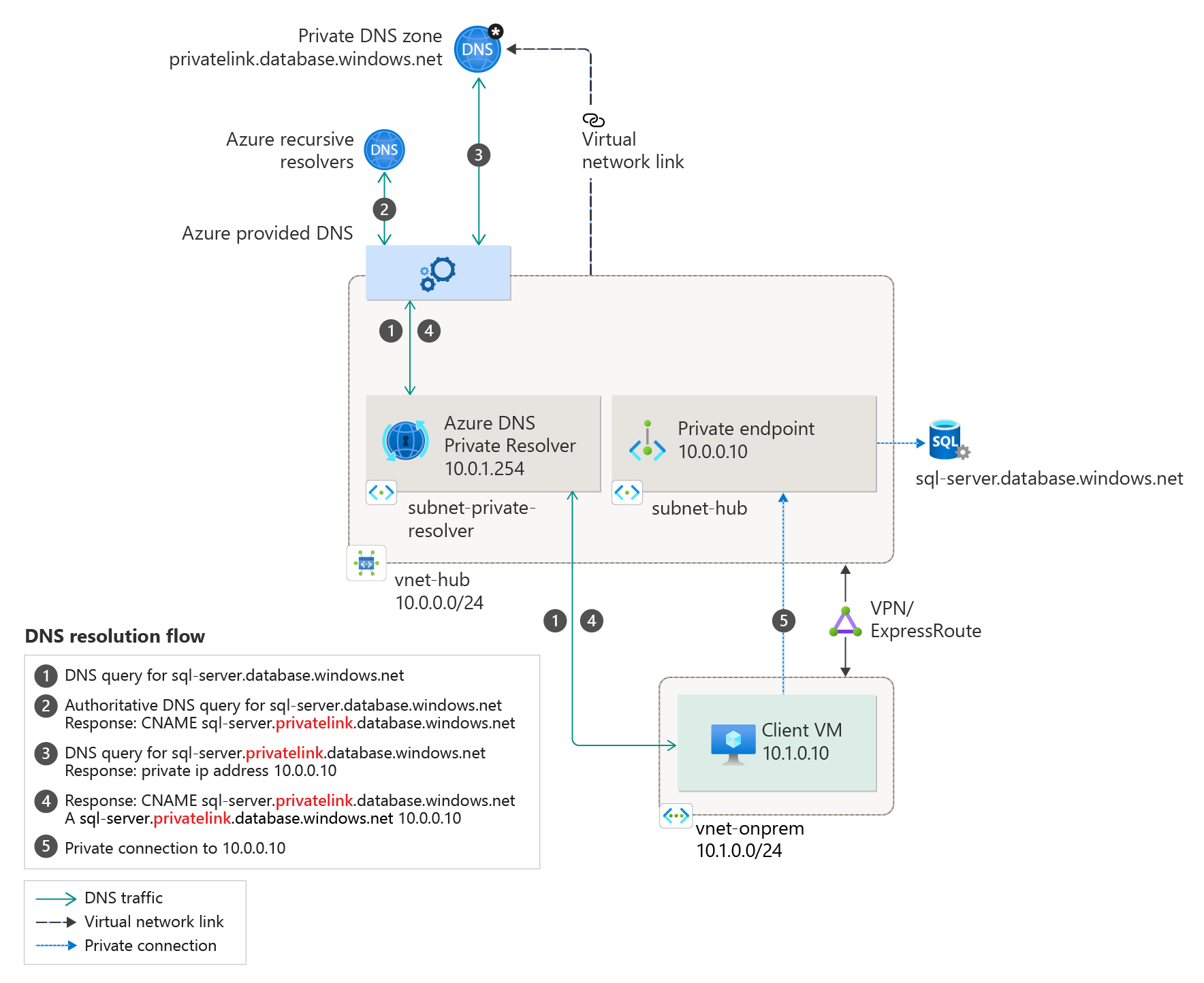

Azure Private Resolver voor on-premises workloads

Voor on-premises workloads om de FQDN van een privé-eindpunt om te zetten, gebruikt u Azure Private Resolver om de openbare DNS-zone van de Azure-service in Azure op te lossen. Azure Private Resolver is een door Azure beheerde service waarmee DNS-query's kunnen worden omgezet zonder dat een virtuele machine fungeert als dns-doorstuurserver.

Het volgende scenario is bedoeld voor een on-premises netwerk dat is geconfigureerd voor het gebruik van een privé-resolver van Azure. De privé-resolver stuurt de aanvraag voor het privé-eindpunt door naar Azure DNS.

Notitie

In dit scenario wordt gebruikgemaakt van de door Azure SQL Database aanbevolen privé-DNS-zone. Voor andere services kunt u het model aanpassen met behulp van de volgende verwijzing: Dns-zonewaarden voor Azure-services.

De volgende resources zijn vereist voor een juiste configuratie:

On-premises netwerk

Virtueel netwerk dat is verbonden met on-premises

Privé-DNS zones privatelink.database.windows.net met het type A-record

Informatie over privé-eindpunten (FQDN-recordnaam en privé-IP-adres)

In het volgende diagram ziet u de DNS-omzettingsreeks van een on-premises netwerk. De configuratie maakt gebruik van een privé-resolver die is geïmplementeerd in Azure. De resolutie wordt gemaakt door een privé-DNS-zone die is gekoppeld aan een virtueel netwerk:

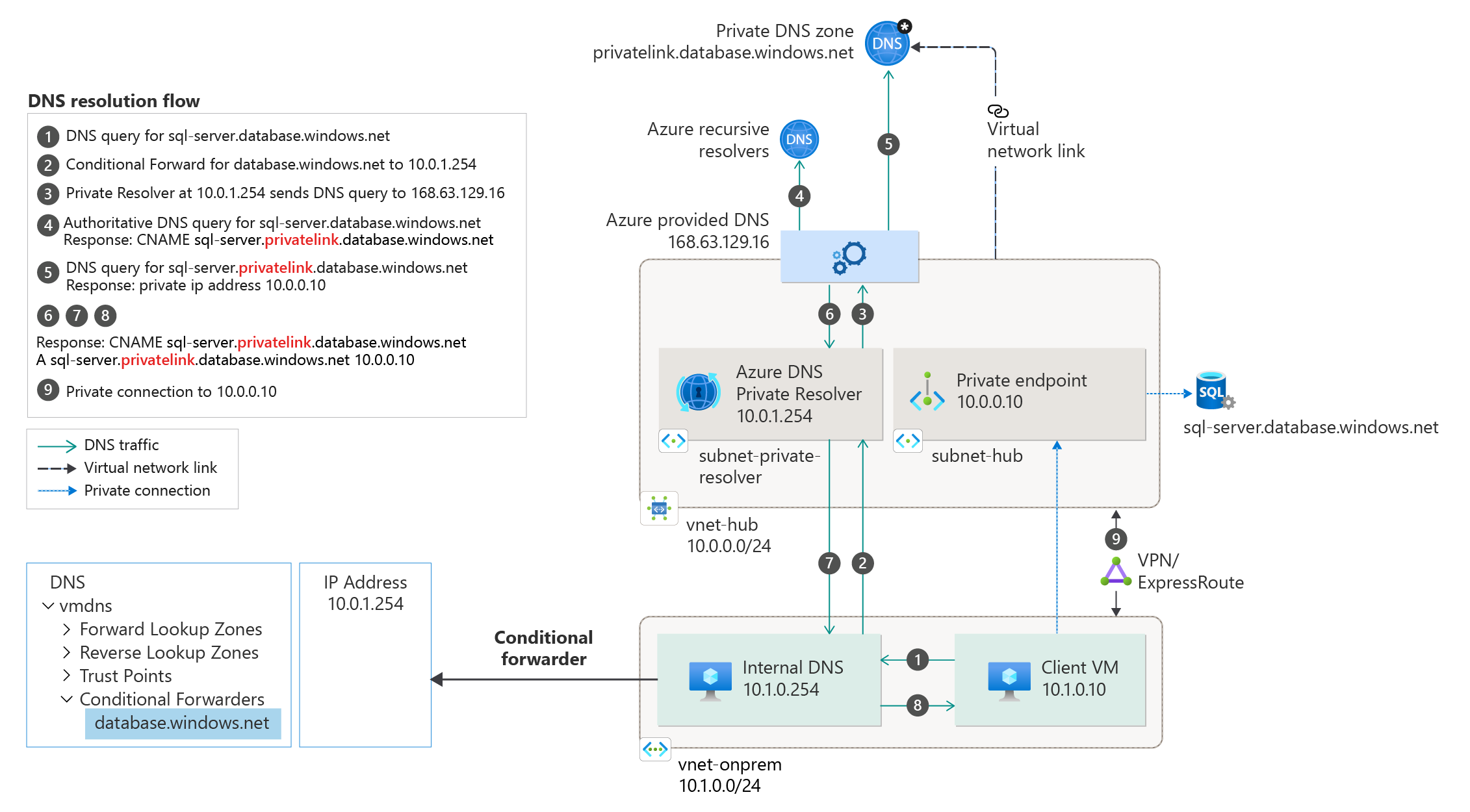

Azure Private Resolver met on-premises DNS-doorstuurserver

Deze configuratie kan worden uitgebreid voor een on-premises netwerk dat al een DNS-oplossing heeft.

De on-premises DNS-oplossing is geconfigureerd voor het doorsturen van DNS-verkeer naar Azure DNS via een voorwaardelijke doorstuurserver. De voorwaardelijke doorstuurserver verwijst naar de private resolver die is geïmplementeerd in Azure.

Notitie

In dit scenario wordt gebruikgemaakt van de door Azure SQL Database aanbevolen privé-DNS-zone. Voor andere services kunt u het model aanpassen met behulp van de volgende verwijzing: Dns-zonewaarden voor Azure-services

Voor een juiste configuratie hebt u de volgende resources nodig:

On-premises netwerk met een aangepaste DNS-oplossing

Virtueel netwerk dat is verbonden met on-premises

Privé-DNS zones privatelink.database.windows.net met het type A-record

Informatie over privé-eindpunten (FQDN-recordnaam en privé-IP-adres)

In het volgende diagram ziet u de DNS-resolutie van een on-premises netwerk. DNS-omzetting wordt voorwaardelijk doorgestuurd naar Azure. De resolutie wordt gemaakt door een privé-DNS-zone die is gekoppeld aan een virtueel netwerk.

Belangrijk

De voorwaardelijke doorstuurfunctie moet worden uitgevoerd naar de aanbevolen openbare DNS-zone-doorstuurserver. Bijvoorbeeld: database.windows.net in plaats van privatelink.database.windows.net.

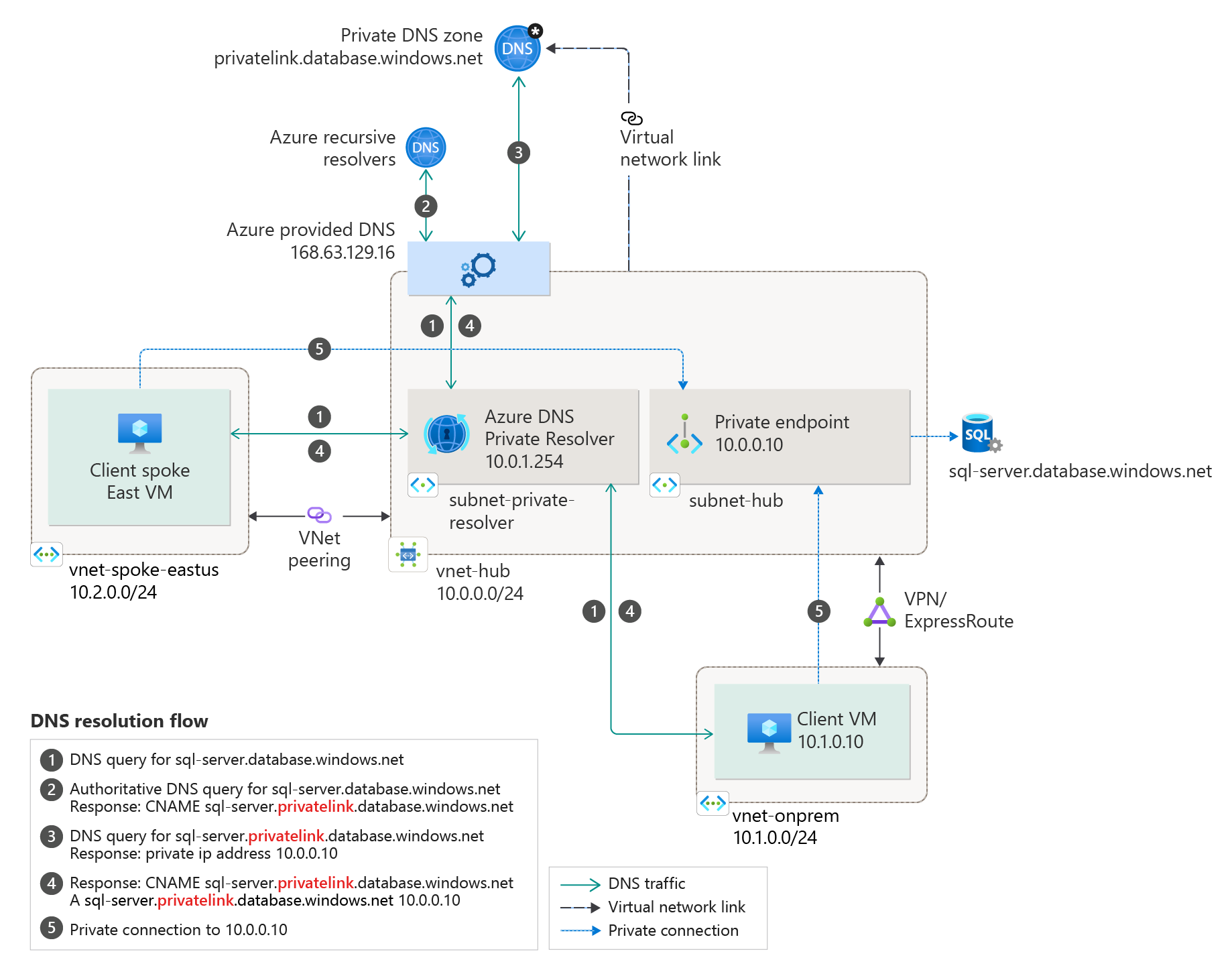

Azure Private Resolver voor virtuele netwerken en on-premises workloads

Voor workloads die toegang hebben tot een privé-eindpunt vanuit virtuele en on-premises netwerken, gebruikt u Azure Private Resolver om de openbare DNS-zone van de Azure-service op te lossen die is geïmplementeerd in Azure.

Het volgende scenario is bedoeld voor een on-premises netwerk met virtuele netwerken in Azure. Beide netwerken hebben toegang tot het privé-eindpunt in een gedeeld hubnetwerk.

De privé-resolver is verantwoordelijk voor het omzetten van alle DNS-query's via de door Azure geleverde DNS-service 168.63.129.16.

Belangrijk

Voor deze configuratie is één privé-DNS-zone vereist. Alle clientverbindingen die zijn gemaakt van on-premises en gekoppelde virtuele netwerken , moeten ook dezelfde privé-DNS-zone gebruiken.

Notitie

In dit scenario wordt gebruikgemaakt van de door Azure SQL Database aanbevolen privé-DNS-zone. Voor andere services kunt u het model aanpassen met behulp van de volgende verwijzing: Dns-zoneconfiguratie van Azure-services.

Voor een juiste configuratie hebt u de volgende resources nodig:

On-premises netwerk

Virtueel netwerk dat is verbonden met on-premises

Azure Private Resolver

Privé-DNS zones privatelink.database.windows.net met het type A-record

Informatie over privé-eindpunten (FQDN-recordnaam en privé-IP-adres)

In het volgende diagram ziet u de DNS-resolutie voor zowel netwerken, on-premises als virtuele netwerken. De oplossing maakt gebruik van Azure Private Resolver.

De resolutie wordt gemaakt door een privé-DNS-zone die is gekoppeld aan een virtueel netwerk:

Privé-DNS zonegroep

Als u ervoor kiest om uw privé-eindpunt te integreren met een privé-DNS-zone, wordt er ook een privé-DNS-zonegroep gemaakt. De DNS-zonegroep heeft een sterke koppeling tussen de privé-DNS-zone en het privé-eindpunt. Het helpt bij het beheren van de privé-DNS-zonerecords wanneer er een update op het privé-eindpunt is. Wanneer u bijvoorbeeld regio's toevoegt of verwijdert, wordt de privé-DNS-zone automatisch bijgewerkt met het juiste aantal records.

Voorheen zijn de DNS-records voor het privé-eindpunt gemaakt via scripting (bepaalde informatie over het privé-eindpunt ophalen en vervolgens toevoegen aan de DNS-zone). Met de DNS-zonegroep hoeft u geen extra CLI-/PowerShell-regels te schrijven voor elke DNS-zone. Wanneer u het privé-eindpunt verwijdert, worden ook alle DNS-records in de DNS-zonegroep verwijderd.

In een hub-and-spoke-topologie kan in een veelvoorkomend scenario slechts één keer privé-DNS-zones worden gemaakt in de hub. Met deze instelling kunnen de spokes zich registreren in plaats van verschillende zones in elke spoke te maken.

Notitie

- Elke DNS-zonegroep kan maximaal 5 DNS-zones ondersteunen.

- Het toevoegen van meerdere DNS-zonegroepen aan één privé-eindpunt wordt niet ondersteund.

- Verwijder- en updatebewerkingen voor DNS-records kunnen worden uitgevoerd door Azure Traffic Manager en DNS. Dit is een normale platformbewerking die nodig is voor het beheren van uw DNS-records.