Netwerktoegang en firewallregels configureren voor Azure AI Search

In dit artikel wordt uitgelegd hoe u de netwerktoegang tot het openbare eindpunt van een zoekservice beperkt. Als u alle gegevensvlaktoegang tot het openbare eindpunt wilt blokkeren, gebruikt u privé-eindpunten en een virtueel Azure-netwerk.

In dit artikel wordt ervan uitgegaan dat Azure Portal netwerktoegangsopties configureert. U kunt ook de REST API voor Beheer, Azure PowerShell of de Azure CLI gebruiken.

Vereisten

Een zoekservice, elke regio, in de Basic-laag of hoger

Machtigingen voor eigenaar of inzender

Wanneer moet u netwerktoegang configureren

Azure AI Search is standaard geconfigureerd om verbindingen via een openbaar eindpunt toe te staan. Toegang tot een zoekservice via het openbare eindpunt wordt beveiligd door verificatie- en autorisatieprotocollen, maar het eindpunt zelf is open voor internet op de netwerklaag voor aanvragen van gegevensvlakken.

Als u geen openbare website host, kunt u netwerktoegang zo configureren dat aanvragen automatisch worden geweigerd, tenzij deze afkomstig zijn van een goedgekeurde set apparaten en cloudservices.

Er zijn twee mechanismen voor het beperken van de toegang tot het openbare eindpunt:

- Regels voor inkomend verkeer met de IP-adressen, bereiken of subnetten waaruit aanvragen worden toegelaten

- Uitzonderingen op netwerkregels, waarbij aanvragen zonder controles worden toegelaten, zolang de aanvraag afkomstig is van een vertrouwde service

Netwerkregels zijn niet vereist, maar het is een aanbevolen procedure voor beveiliging om ze toe te voegen als u Azure AI Search gebruikt om privé- of interne bedrijfsinhoud weer te geven.

Netwerkregels zijn gericht op gegevensvlakbewerkingen op basis van het openbare eindpunt van de zoekservice. Gegevensvlakbewerkingen omvatten het maken of opvragen van indexen en alle andere acties die worden beschreven door de REST API's van Search. Beheer van beheer van besturingsvlakbewerkingen. Deze bewerkingen geven eindpunten van de resourceprovider op, die onderhevig zijn aan de netwerkbeveiligingen die worden ondersteund door Azure Resource Manager.

Beperkingen

Er zijn enkele nadelen van het vergrendelen van het openbare eindpunt.

Het kost tijd om IP-bereiken volledig te identificeren en firewalls in te stellen. Als u in een vroeg stadium van het testen en onderzoeken van proefconcepten en het gebruik van voorbeeldgegevens werkt, kunt u netwerktoegangsbeheer uitstellen totdat u ze daadwerkelijk nodig hebt.

Voor sommige werkstromen is toegang tot een openbaar eindpunt vereist. Met name de importwizards in Azure Portal maken verbinding met ingebouwde (gehoste) voorbeeldgegevens en het insluiten van modellen via het openbare eindpunt. U kunt overschakelen naar code of script om dezelfde taken uit te voeren wanneer er firewallregels aanwezig zijn, maar als u de wizards wilt uitvoeren, moet het openbare eindpunt beschikbaar zijn. Zie Beveiligde verbindingen in de wizards importeren voor meer informatie.

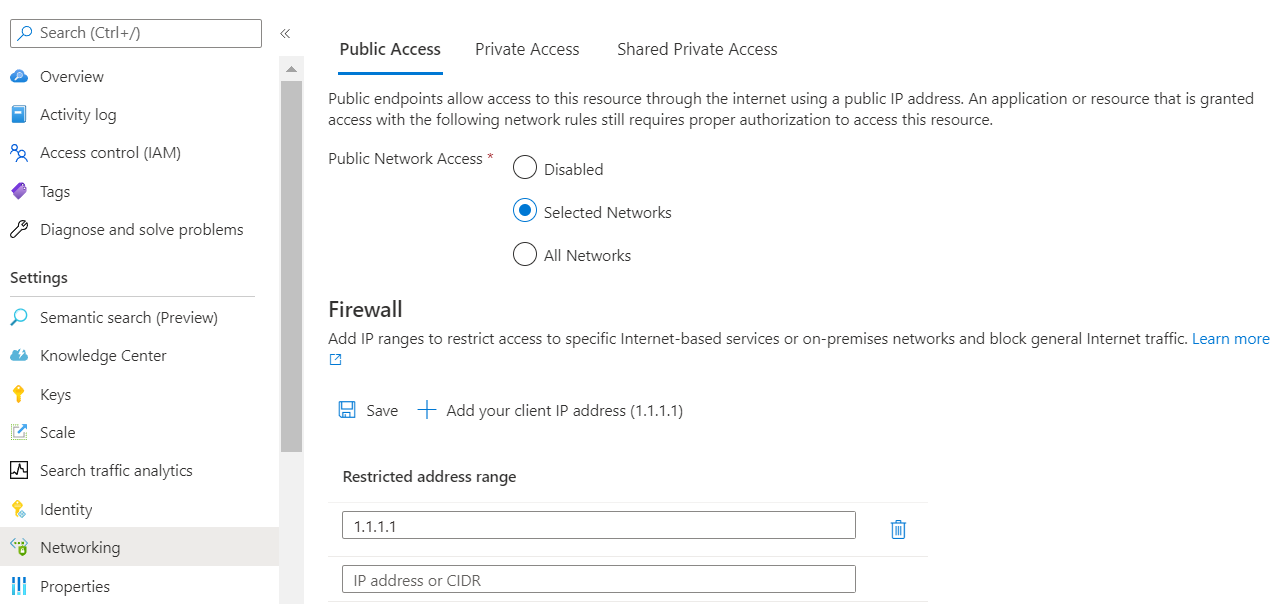

Netwerktoegang configureren in Azure Portal

Meld u aan bij Azure Portal en zoek uw zoekservice.

Selecteer Netwerken in het meest linkse deelvenster onder Instellingen. Als u deze optie niet ziet, controleert u de servicelaag. Netwerkopties zijn beschikbaar in de Basic-laag en hoger.

Kies Geselecteerde IP-adressen. Vermijd de optie Uitgeschakeld , tenzij u een privé-eindpunt configureert.

Er worden meer instellingen beschikbaar wanneer u deze optie kiest.

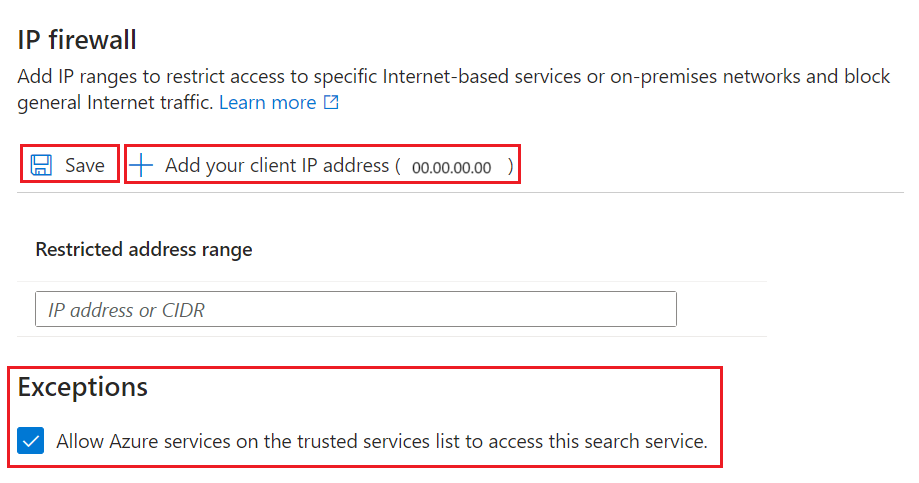

Selecteer onder IP-firewall uw client-IP-adres toevoegen om een binnenkomende regel te maken voor het openbare IP-adres van uw persoonlijke apparaat. Zie Toegang vanuit het IP-adres van de Azure-portal toestaan voor meer informatie.

Voeg andere CLIENT-IP-adressen toe voor andere apparaten en services die aanvragen verzenden naar een zoekservice.

IP-adressen en -bereiken hebben de CIDR-indeling. Een voorbeeld van CIDR-notatie is 8.8.8.0/24, dat de IP-adressen vertegenwoordigt die variëren van 8.8.8.0 tot 8.8.8.255.

Als uw zoekclient een statische web-app in Azure is, raadpleegt u binnenkomende en uitgaande IP-adressen in Azure-app Service. Zie IP-adressen in Azure Functions voor Azure Functions voor meer informatie.

Selecteer onder Uitzonderingen Azure-services toestaan in de lijst met vertrouwde services om toegang te krijgen tot deze zoekservice. De lijst met vertrouwde services bevat:

Microsoft.CognitiveServicesvoor Azure OpenAI- en Azure AI-servicesMicrosoft.MachineLearningServicesvoor Azure Machine Learning

Wanneer u deze uitzondering inschakelt, neemt u een afhankelijkheid van Microsoft Entra ID-verificatie, beheerde identiteiten en roltoewijzingen. Elke Azure AI-service of AML-functie met een geldige roltoewijzing in uw zoekservice kan de firewall omzeilen. Zie Toegang verlenen tot vertrouwde services voor meer informatie.

Sla uw wijzigingen op.

Nadat u het IP-toegangsbeheerbeleid voor uw Azure AI-Search-service hebt ingeschakeld, worden alle aanvragen voor het gegevensvlak van computers buiten de toegestane lijst met IP-adresbereiken geweigerd.

Wanneer aanvragen afkomstig zijn van IP-adressen die niet in de lijst met toegestane adressen voorkomen, wordt een algemeen antwoord 403 Verboden geretourneerd zonder andere details.

Belangrijk

Het kan enkele minuten duren voordat wijzigingen van kracht worden. Wacht minstens 15 minuten voordat u problemen met betrekking tot de netwerkconfiguratie kunt oplossen.

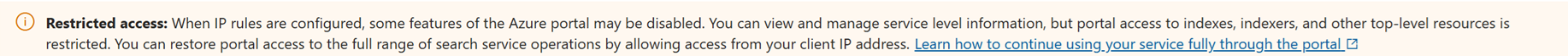

Toegang vanuit het IP-adres van Azure Portal toestaan

Wanneer IP-regels zijn geconfigureerd, worden sommige functies van Azure Portal uitgeschakeld. U kunt informatie op serviceniveau weergeven en beheren, maar portaltoegang tot de importwizards, indexen, indexeerfuncties en andere bronnen op het hoogste niveau zijn beperkt.

U kunt portaltoegang tot het volledige scala aan zoekservicebewerkingen herstellen door het IP-adres van de portal toe te voegen.

Als u het IP-adres van de portal wilt ophalen, voert nslookup u (of ping) stamp2.ext.search.windows.netuit, wat het domein van traffic manager is. Voor nslookup is het IP-adres zichtbaar in het gedeelte Niet-gezaghebbend antwoord van het antwoord.

In het volgende voorbeeld is 52.252.175.48het IP-adres dat u moet kopiëren.

$ nslookup stamp2.ext.search.windows.net

Server: ZenWiFi_ET8-0410

Address: 192.168.50.1

Non-authoritative answer:

Name: azsyrie.northcentralus.cloudapp.azure.com

Address: 52.252.175.48

Aliases: stamp2.ext.search.windows.net

azs-ux-prod.trafficmanager.net

azspncuux.management.search.windows.net

Wanneer services in verschillende regio's worden uitgevoerd, maken ze verbinding met verschillende traffic managers. Ongeacht de domeinnaam is het IP-adres dat wordt geretourneerd door de ping het juiste adres dat moet worden gebruikt bij het definiëren van een binnenkomende firewallregel voor de Azure-portal in uw regio.

Voor ping treedt er een time-out op voor de aanvraag, maar het IP-adres is zichtbaar in het antwoord. In het bericht "Pinging azsyrie.northcentralus.cloudapp.azure.com [52.252.175.48]"is 52.252.175.48het IP-adres bijvoorbeeld .

Een banner informeert u dat IP-regels van invloed zijn op de portalervaring. Deze banner blijft zichtbaar, zelfs nadat u het IP-adres van de portal hebt toegevoegd. Vergeet niet om enkele minuten te wachten totdat netwerkregels van kracht worden voordat ze worden getest.

Toegang verlenen tot vertrouwde Azure-services

Hebt u de uitzondering voor vertrouwde services geselecteerd? Zo ja, dan geeft uw zoekservice aanvragen en antwoorden van een vertrouwde Azure-resource toe zonder te controleren op een IP-adres. Een vertrouwde resource moet een beheerde identiteit hebben (systeem of door de gebruiker toegewezen, maar meestal het systeem). Een vertrouwde resource moet een roltoewijzing hebben in Azure AI Search die deze machtiging geeft voor gegevens en bewerkingen.

De lijst met vertrouwde services voor Azure AI Search omvat:

Microsoft.CognitiveServicesvoor Azure OpenAI- en Azure AI-servicesMicrosoft.MachineLearningServicesvoor Azure Machine Learning

Werkstromen voor deze netwerkuitzondering zijn aanvragen die afkomstig zijn van Azure AI Studio, Azure OpenAI Studio of andere AML-functies voor Azure AI Search, meestal in Azure OpenAI op uw gegevensscenario's voor het ophalen van augmented generation -omgevingen (RAG) en speeltuinomgevingen.

Vertrouwde resources moeten een beheerde identiteit hebben

Beheerde identiteiten instellen voor Azure OpenAI en Azure Machine Learning:

- Azure OpenAI-service configureren met beheerde identiteiten

- Verificatie instellen tussen Azure Machine Learning en andere services.

Een beheerde identiteit instellen voor een Azure AI-service:

- Zoek uw account voor meerdere diensten.

- Selecteer Identiteit in het meest linkse deelvenster onder Resourcebeheer.

- Stel het systeem in dat is toegewezen aan Aan.

Vertrouwde resources moeten een roltoewijzing hebben

Zodra uw Azure-resource een beheerde identiteit heeft, wijst u rollen toe in Azure AI Search om machtigingen te verlenen aan gegevens en bewerkingen.

De vertrouwde services worden gebruikt voor vectorisatieworkloads: het genereren van vectoren van tekst- en afbeeldingsinhoud en het terugsturen van nettoladingen naar de zoekservice voor het uitvoeren of indexeren van query's. Verbindingen van een vertrouwde service worden gebruikt om nettoladingen te leveren aan Azure AI Search.

Selecteer Identiteit in het meest linkse deelvenster onder Toegangsbeheer (IAM).

Selecteer Toevoegen en selecteer vervolgens Roltoewijzing toevoegen.

Op de pagina Rollen :

- Selecteer Inzender voor zoekindexgegevens om een zoekindex te laden met vectoren die zijn gegenereerd door een insluitmodel. Kies deze rol als u geïntegreerde vectorisatie wilt gebruiken tijdens het indexeren.

- Of selecteer Search Index Data Reader om query's te leveren met een vector die wordt gegenereerd door een insluitmodel. De insluiting die in een query wordt gebruikt, wordt niet naar een index geschreven, dus er zijn geen schrijfmachtigingen vereist.

Selecteer Volgende.

Selecteer op de pagina Leden de optie Beheerde identiteit en Leden selecteren.

Filter op door het systeem beheerde identiteit en selecteer vervolgens de beheerde identiteit van uw Azure AI-account voor meerdere services.

Notitie

In dit artikel wordt de vertrouwde uitzondering beschreven voor het toelaten van aanvragen voor uw zoekservice, maar Azure AI Search staat zelf in de lijst met vertrouwde services van andere Azure-resources. U kunt met name de uitzondering op de vertrouwde service gebruiken voor verbindingen van Azure AI Search naar Azure Storage.

Volgende stappen

Zodra een aanvraag is toegestaan via de firewall, moet deze worden geverifieerd en geautoriseerd. U hebt twee opties:

Verificatie op basis van sleutels, waarbij een beheerder of query-API-sleutel wordt opgegeven in de aanvraag. Dit is de standaardoptie.

Op rollen gebaseerd toegangsbeheer met behulp van Microsoft Entra ID, waarbij de beller lid is van een beveiligingsrol in een zoekservice. Dit is de veiligste optie. Microsoft Entra ID wordt gebruikt voor verificatie en roltoewijzingen in Azure AI Search voor machtigingen voor gegevens en bewerkingen.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor