Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Microsoft Antimalware voor Azure is een gratis realtime-beveiliging waarmee virussen, spyware en andere schadelijke software worden geïdentificeerd en verwijderd. Er worden waarschuwingen gegenereerd wanneer bekende schadelijke of ongewenste software zichzelf probeert te installeren of uit te voeren op uw Azure-systemen.

De oplossing is gebouwd op hetzelfde antimalwareplatform als Microsoft Security Essentials (MSE), Microsoft Forefront Endpoint Protection, Microsoft System Center Endpoint Protection, Microsoft Intune en Microsoft Defender voor Cloud. Microsoft Antimalware voor Azure is een oplossing met één agent voor toepassingen en tenantomgevingen die op de achtergrond kunnen worden uitgevoerd zonder menselijke tussenkomst. Beveiliging kan worden geïmplementeerd op basis van de behoeften van toepassingsworkloads, met standaard beveiligde of geavanceerde aangepaste configuratie, waaronder bewaking van antimalware.

Wanneer u Microsoft Antimalware voor Azure implementeert en inschakelt voor uw toepassingen, zijn de volgende kernfuncties beschikbaar:

- Realtime-beveiliging : bewaakt activiteiten in Cloud Services en op virtuele machines om de uitvoering van malware te detecteren en te blokkeren.

- Gepland scannen - Scant periodiek om malware te detecteren, waaronder actief uitgevoerde programma's.

- Malwareherstel : neemt automatisch actie op gedetecteerde malware, zoals het verwijderen of in quarantaine plaatsen van schadelijke bestanden en het opschonen van schadelijke registervermeldingen.

- Handtekeningupdates: installeert automatisch de nieuwste beveiligingshandtekeningen (virusdefinities) om ervoor te zorgen dat de beveiliging up-to-date is op basis van een vooraf bepaalde frequentie.

- Updates van antimalware-engine : de Microsoft Antimalware-engine wordt automatisch bijgewerkt.

- Updates van antimalwareplatform : het Microsoft Antimalware-platform wordt automatisch bijgewerkt.

- Actieve beveiliging : rapporteert telemetriemetagegevens over gedetecteerde bedreigingen en verdachte resources aan Microsoft Azure om snelle reactie op het veranderende bedreigingslandschap te garanderen en realtime synchrone handtekeninglevering mogelijk te maken via het Microsoft Active Protection System (MAPS).

- Voorbeeldenrapportage : biedt en rapporteert voorbeelden aan de Microsoft Antimalware-service om de service te verfijnen en probleemoplossing in te schakelen.

- Uitsluitingen: hiermee kunnen toepassings- en servicebeheerders uitsluitingen configureren voor bestanden, processen en stations.

- Antimalwaregebeurtenisverzameling : registreert de servicestatus van de antimalware, verdachte activiteiten en herstelacties die worden uitgevoerd in het gebeurtenislogboek van het besturingssysteem en verzamelt deze in het Azure Storage-account van de klant.

Notitie

Microsoft Antimalware kan ook worden geïmplementeerd met behulp van Microsoft Defender voor Cloud. Lees Endpoint Protection installeren in Microsoft Defender voor Cloud voor meer informatie.

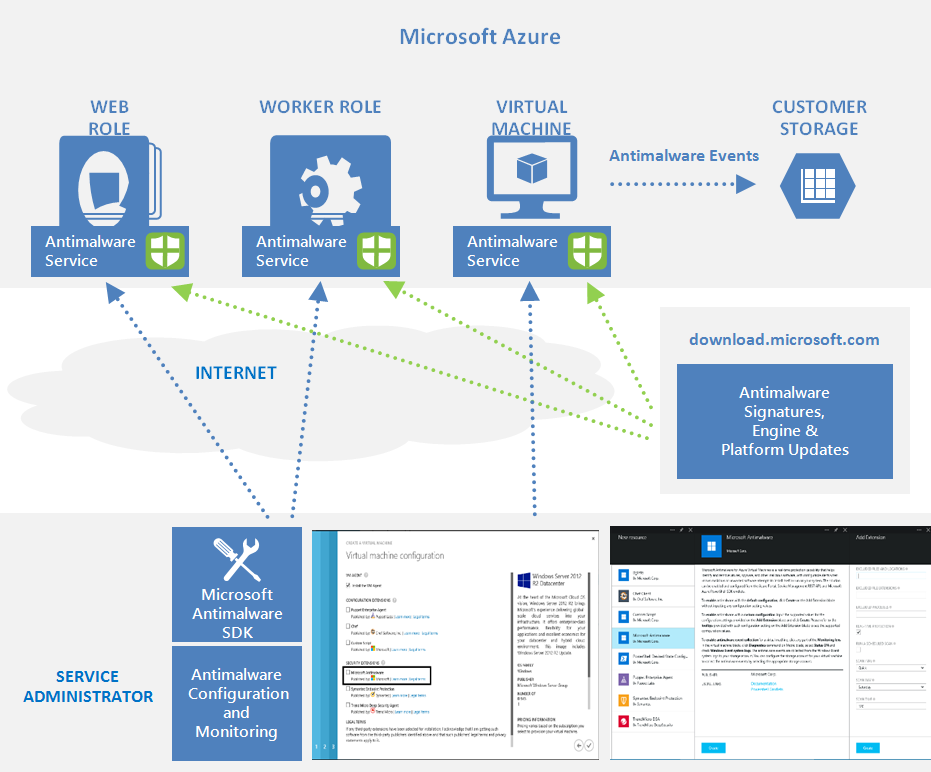

Architectuur

Microsoft Antimalware voor Azure bestaat uit verschillende onderdelen:

- De Microsoft Antimalware-client en -service

- Klassiek implementatiemodel voor antimalware

- PowerShell-cmdlets voor antimalware

- Azure Diagnostische Extensie

Ondersteuning van platformen en implementatie

Virtuele machines:

- Niet standaard geïnstalleerd

- Beschikbaar als een optionele beveiligingsextensie via azure Portal of visual Studio Virtual Machine-configuratie

- Ondersteund op Windows Server 2008 R2, Windows Server 2012 en Windows Server 2012 R2

- Niet ondersteund op Windows Server 2008- en Linux-besturingssystemen

CloudServices:

- Standaard geïnstalleerd in een uitgeschakelde status op alle ondersteunde Azure-gastbesturingssystemen

- Expliciete activering vereist om uw cloudservice te beveiligen

Azure App Service:

- Ingeschakeld voor de onderliggende service die als host fungeert voor Windows-web-apps

- Beperkt tot het beveiligen van de Azure App Service-infrastructuur, niet de inhoud van de klant

- Niet voldoende voor volledige beveiliging van webtoepassingen (implementeer meer beveiligingsmaatregelen zoals beschreven in de best practices voor Azure Web Application Security)

Notitie

Microsoft Defender Antivirus is de ingebouwde Antimalware ingeschakeld in Windows Server 2016 en hoger. De Azure VM Antimalware-extensie kan nog steeds worden toegevoegd aan een Windows Server 2016 en hoger azure-VM met Microsoft Defender Antivirus. In dit scenario past de extensie eventuele optionele configuratiebeleidsregels toe die moeten worden gebruikt door Microsoft Defender Antivirus. De extensie implementeert geen andere antimalwareservices. Zie Codevoorbeelden voor het inschakelen en configureren van Microsoft Antimalware voor Azure voor meer informatie over Microsoft Defender Antivirus.

Microsoft-werkstroom voor antimalware

De Azure-servicebeheerder kan Antimalware inschakelen voor Azure met een standaard- of aangepaste configuratie voor uw virtuele machines en cloudservices met behulp van de volgende opties:

- Virtuele machines : in Azure Portal, onder Beveiligingsextensies

- Virtuele machines: de configuratie van virtuele Visual Studio-machines gebruiken in Server Explorer

- Virtuele machines en cloudservices: het klassieke antimalware-implementatiemodel gebruiken

- Virtuele machines en cloudservices - PowerShell-cmdlets voor antimalware gebruiken

De Azure-portal- of PowerShell-cmdlets pushen het pakketbestand voor de Antimalware-extensie naar het Azure-systeem op een vooraf vastgestelde vaste locatie. De Azure-gastagent (of de Infrastructuuragent) start de Antimalware-extensie, waarbij de configuratie-instellingen van Antimalware worden toegepast die als invoer zijn opgegeven. Met deze stap schakelt u de Antimalware-service in met standaard- of aangepaste configuratie-instellingen. Als er geen aangepaste configuratie is opgegeven, wordt de antimalwareservice ingeschakeld met de standaardconfiguratie-instellingen. Zie Codevoorbeelden voor het inschakelen en configureren van Microsoft Antimalware voor Azure voor meer informatie over antimalwareconfiguratie.

Na de initialisatie haalt de Microsoft Antimalware-client automatisch de meest recente beveiligingsengine en handtekeningdefinities van internet op en past deze toe op uw Azure-systeem. De service registreert alle activiteiten in het gebeurtenislogboek van het besturingssysteem onder de gebeurtenisbron Microsoft Antimalware. Deze logboeken bevatten informatie over:

- Gezondheidsstatus van de cliënt

- Beschermings- en herstelactiviteiten

- Configuratiewijzigingen

- Updates voor engine- en handtekeningdefinities

- Andere operationele gebeurtenissen

U kunt Antimalware-bewaking inschakelen voor uw cloudservice of virtuele machine om de gebeurtenissen in het antimalwaregebeurtenislogboek te laten schrijven terwijl ze worden geproduceerd in uw Azure-opslagaccount. De Antimalware-service gebruikt de Azure Diagnostics-extensie om antimalwaregebeurtenissen van het Azure-systeem te verzamelen in tabellen in het Azure Storage-account van de klant.

De implementatiewerkstroom, inclusief configuratiestappen en opties die worden ondersteund voor de bovenstaande scenario's, worden beschreven in de sectie Antimalware-implementatiescenario's van dit document.

Notitie

U kunt echter PowerShell/API's en Azure Resource Manager-sjablonen gebruiken om Virtuele-machineschaalsets te implementeren met de Microsoft Antimalware-extensie. Voor het installeren van een extensie op een virtuele machine die al wordt uitgevoerd, kunt u het Python-voorbeeldscript vmssextn.py gebruiken. Met dit script wordt de bestaande extensieconfiguratie op de schaalset ophaalt en wordt een extensie toegevoegd aan de lijst met bestaande extensies in de Azure Virtual Machines-schaalsets.

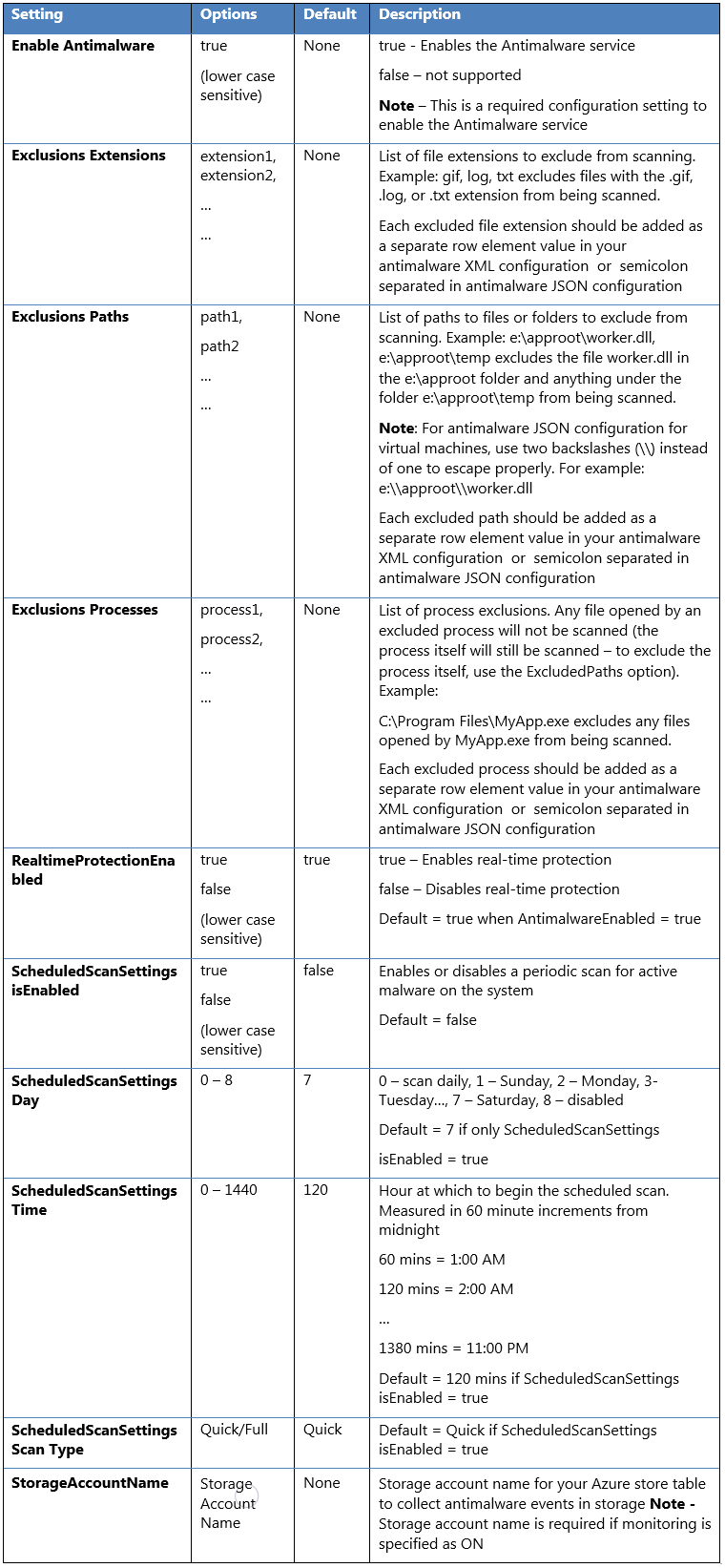

Standaard- en aangepaste antimalwareconfiguratie

De standaardconfiguratie-instellingen worden toegepast om Antimalware in te schakelen voor Azure Cloud Services of Virtuele machines wanneer u geen aangepaste configuratie-instellingen opgeeft. De standaardconfiguratie-instellingen zijn vooraf geoptimaliseerd voor uitvoering in de Azure-omgeving. U kunt deze standaardconfiguratie-instellingen desgewenst aanpassen voor de implementatie van uw Azure-toepassing of -service en deze toepassen op andere implementatiescenario's.

De volgende tabel bevat een overzicht van de configuratie-instellingen die beschikbaar zijn voor de Antimalware-service. De standaardconfiguratie-instellingen worden gemarkeerd onder de kolom met het label 'Standaard'.

Implementatiescenario's voor antimalware

De scenario's voor het inschakelen en configureren van antimalware, waaronder bewaking voor Azure Cloud Services en Virtuele machines, worden in deze sectie besproken.

Virtuele machines : antimalware inschakelen en configureren

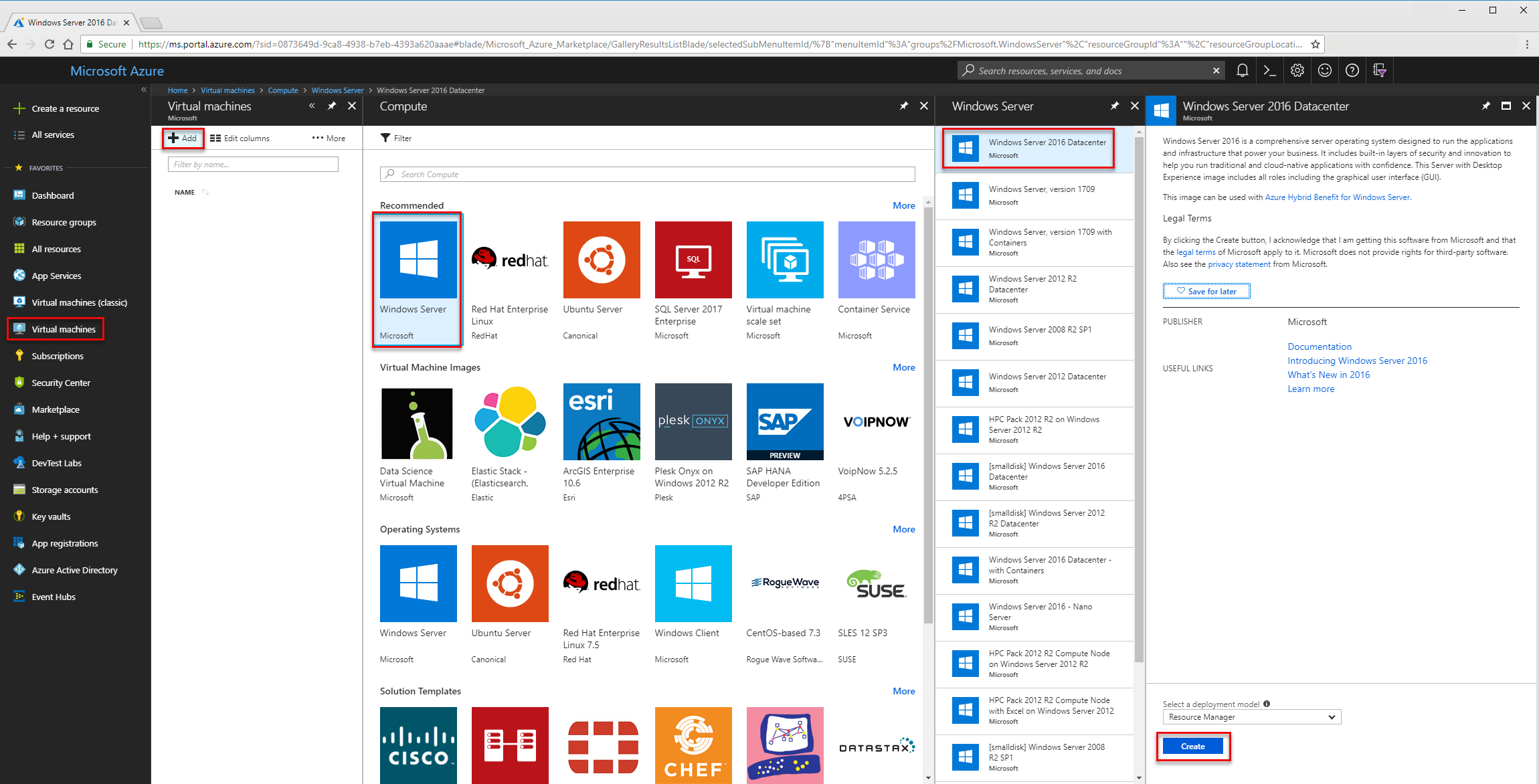

Implementatie tijdens het maken van een VIRTUELE machine met behulp van Azure Portal

Volg deze stappen om Microsoft Antimalware in te schakelen en te configureren voor Azure Virtual Machines met behulp van Azure Portal tijdens het inrichten van een virtuele machine:

- Meld u aan bij het Azure-portaal.

- Als u een nieuwe virtuele machine wilt maken, gaat u naar Virtuele machines, selecteert u Toevoegen en kiest u Windows Server.

- Selecteer de versie van windows-server die u wilt gebruiken.

- Selecteer Maken.

- Geef een naam, gebruikersnaam, wachtwoord op en maak een nieuwe resourcegroep of kies een bestaande resourcegroep.

- Selecteer OK.

- Kies een VM-grootte.

- Maak in de volgende sectie de juiste keuzes voor uw behoeften, selecteer de sectie Extensies .

- Extensie toevoegen selecteren

- Kies onder Nieuwe resource Microsoft Antimalware.

- Selecteer Maken.

- In het sectiebestand Installatieextensie kunnen locaties en procesuitsluitingen worden geconfigureerd, evenals andere scanopties. Kies OK.

- Kies OK.

- Ga terug naar de sectie Instellingen en kies OK.

- Kies OK in het scherm Maken.

Zie deze Azure Resource Manager-sjabloon voor de implementatie van de VM-extensie Antimalware voor Windows.

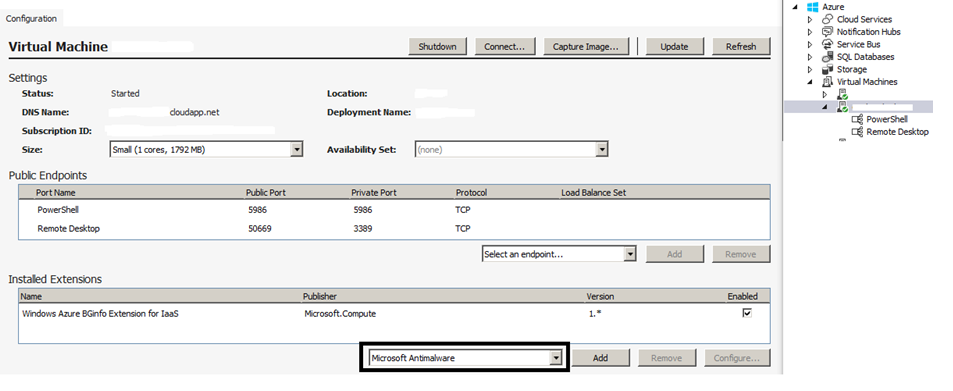

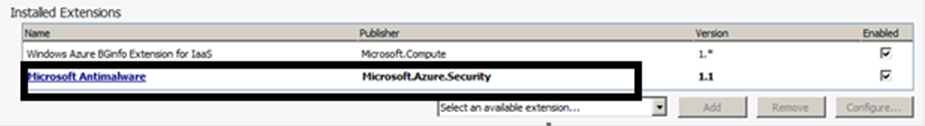

Implementatie met behulp van de configuratie van de virtuele Visual Studio-machine

De Microsoft Antimalware-service inschakelen en configureren met Visual Studio:

Maak verbinding met Microsoft Azure in Visual Studio.

Uw virtuele machine kiezen in het knooppunt Virtuele machines in Server Explorer

Klik met de rechtermuisknop op Configureren om de configuratiepagina van de virtuele machine weer te geven

Selecteer microsoft Antimalware-extensie in de vervolgkeuzelijst onder Geïnstalleerde extensies en selecteer Toevoegen om te configureren met standaard antimalwareconfiguratie.

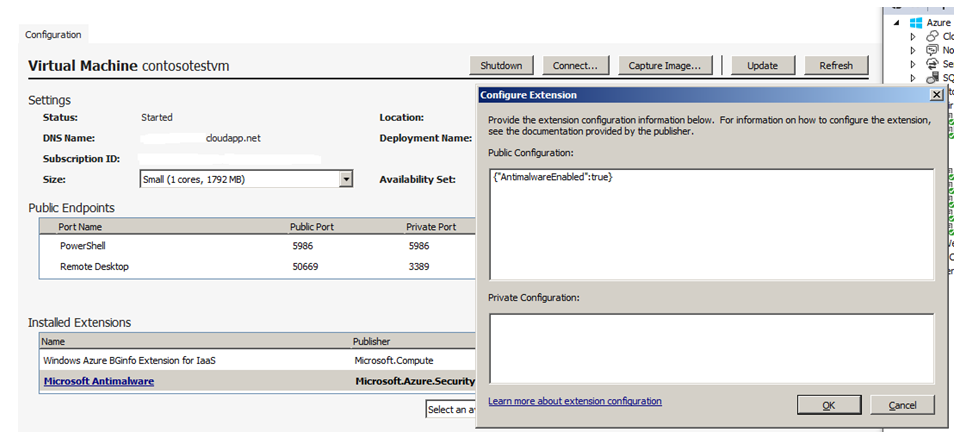

Als u de standaardconfiguratie van Antimalware wilt aanpassen, selecteert (markeert u) de Antimalware-extensie in de lijst met geïnstalleerde extensies en selecteert u Configureren.

Vervang de standaard antimalwareconfiguratie door uw aangepaste configuratie in de ondersteunde JSON-indeling in het tekstvak openbare configuratie en selecteer OK.

Selecteer de knop Bijwerken om de configuratie-updates naar uw virtuele machine te pushen.

Notitie

De configuratie van Visual Studio Virtual Machines voor Antimalware ondersteunt alleen de configuratie van JSON-indelingen. Zie Codevoorbeelden voor het inschakelen en configureren van Microsoft Antimalware voor Azure voor meer informatie over voorbeeldconfiguraties.

Implementatie met Behulp van PowerShell-cmdlets

Een Azure-toepassing of -service kan Microsoft Antimalware inschakelen en configureren voor Azure Virtual Machines met behulp van PowerShell-cmdlets.

Microsoft Antimalware inschakelen en configureren met behulp van PowerShell-cmdlets:

- Uw PowerShell-omgeving instellen - Raadpleeg de documentatie op https://github.com/Azure/azure-powershell

- Gebruik de cmdlet Set-AzureVMMicrosoftAntimalwareExtension om Microsoft Antimalware in te schakelen en te configureren voor uw virtuele machine.

Notitie

De configuratie van Azure Virtual Machines voor Antimalware ondersteunt alleen de configuratie van JSON-indelingen. Zie Codevoorbeelden voor het inschakelen en configureren van Microsoft Antimalware voor Azure voor meer informatie over voorbeeldconfiguraties.

Antimalware inschakelen en configureren met PowerShell-cmdlets

Een Azure-toepassing of -service kan Microsoft Antimalware inschakelen en configureren voor Azure Cloud Services met behulp van PowerShell-cmdlets. Microsoft Antimalware is geïnstalleerd in een uitgeschakelde status in het Cloud Services-platform en vereist een actie van een Azure-toepassing om deze in te schakelen.

Microsoft Antimalware inschakelen en configureren met behulp van PowerShell-cmdlets:

- Uw PowerShell-omgeving instellen - Raadpleeg de documentatie op https://github.com/Azure/azure-powershell

- Gebruik de cmdlet Set-AzureServiceExtension om Microsoft Antimalware in te schakelen en te configureren voor uw cloudservice.

Zie Codevoorbeelden voor het inschakelen en configureren van Microsoft Antimalware voor Azure voor meer informatie over PowerShell-voorbeeldopdrachten.

Cloud Services en virtuele machines - Configuratie met behulp van PowerShell-cmdlets

Een Azure-toepassing of -service kan de Configuratie van Microsoft Antimalware voor Cloud Services en virtuele machines ophalen met behulp van PowerShell-cmdlets.

De Configuratie van Microsoft Antimalware ophalen met behulp van PowerShell-cmdlets:

- Uw PowerShell-omgeving instellen - Raadpleeg de documentatie op https://github.com/Azure/azure-powershell

- Voor virtuele machines: gebruik de cmdlet Get-AzureVMMicrosoftAntimalwareExtension om de antimalwareconfiguratie op te halen.

- Voor Cloud Services: gebruik de cmdlet Get-AzureServiceExtension om de Antimalware-configuratie op te halen.

Voorbeelden

Antimalwareconfiguratie verwijderen met Behulp van PowerShell-cmdlets

Een Azure-toepassing of -service kan Microsoft Antimalware-beveiliging volledig verwijderen door de relevante extensies van uw cloudservices of virtuele machines te verwijderen. Met dit proces worden zowel de antimalwarebeveiliging als de bijbehorende bewakingsinstellingen verwijderd, waardoor malwarebeveiliging en gebeurtenisverzameling voor de opgegeven resources volledig worden stopgezet.

Microsoft Antimalware verwijderen met behulp van PowerShell-cmdlets:

- Uw PowerShell-omgeving instellen - Raadpleeg de documentatie op https://github.com/Azure/azure-powershell

- Voor virtuele machines: gebruik de cmdlet Remove-AzureVMMicrosoftAntimalwareExtension .

- Voor Cloud Services: gebruik de cmdlet Remove-AzureServiceExtension .

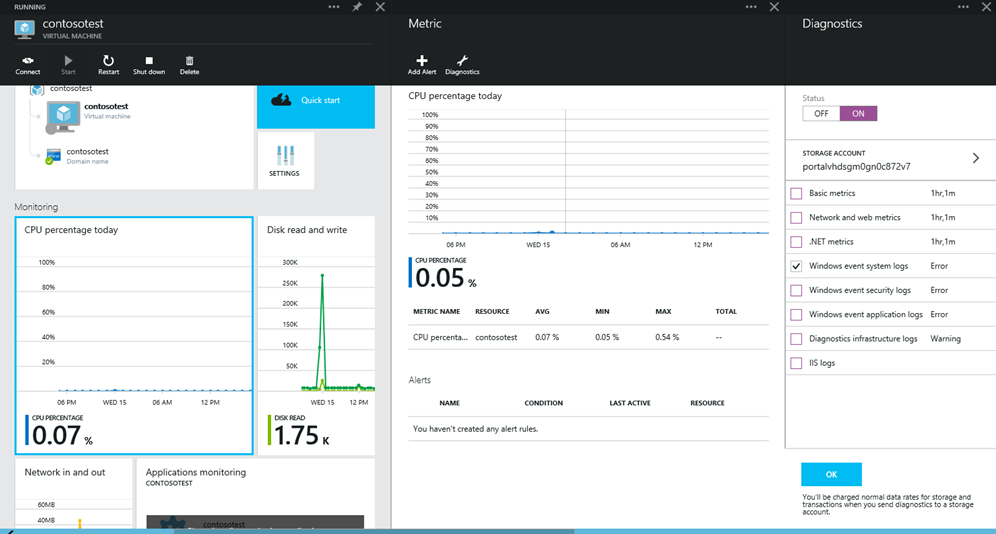

Als u een antimalwaregebeurtenisverzameling wilt inschakelen voor een virtuele machine met behulp van de Azure Preview-portal:

- Selecteer een willekeurig deel van de sectie Bewaking op de pagina met gegevens van de virtuele machine.

- Selecteer de opdracht Diagnostische gegevens in de sectie Metrische gegevens.

- Selecteer Status ON en schakel de optie voor het Windows-gebeurtenissysteem in.

- U kunt ervoor kiezen om alle andere opties in de lijst uit te schakelen of deze ingeschakeld te laten volgens de behoeften van uw toepassingsservice.

- De antimalwaregebeurteniscategorieën 'Fout', 'Waarschuwing', 'Informatief', enzovoort, worden vastgelegd in uw Azure Storage-account.

Antimalwaregebeurtenissen worden verzameld uit de Windows-gebeurtenissysteemlogboeken naar uw Azure Storage-account. U kunt het opslagaccount voor uw virtuele machine configureren om antimalwaregebeurtenissen te verzamelen door het juiste opslagaccount te selecteren.

Antimalware inschakelen en configureren met behulp van PowerShell-cmdlets voor Azure Resource Manager-VM's

Microsoft Antimalware inschakelen en configureren voor Azure Resource Manager-VM's met behulp van PowerShell-cmdlets:

- Stel uw PowerShell-omgeving in met behulp van deze documentatie op GitHub.

- Gebruik de cmdlet Set-AzVMExtension om Microsoft Antimalware in te schakelen en te configureren voor uw VIRTUELE machine.

De volgende codevoorbeelden zijn beschikbaar:

- Microsoft Antimalware implementeren op ARM-sjabloon-VM's

- Microsoft Antimalware toevoegen aan Azure Service Fabric-clusters

Antimalware inschakelen en configureren voor Uitgebreide ondersteuning van Azure Cloud Service (CS-ES) met behulp van PowerShell-cmdlets

Microsoft Antimalware inschakelen en configureren met behulp van PowerShell-cmdlets:

- Uw PowerShell-omgeving instellen - Raadpleeg de documentatie op https://github.com/Azure/azure-powershell

- Gebruik de cmdlet New-AzCloudServiceExtensionObject om Microsoft Antimalware in te schakelen en te configureren voor uw cloudservice-VM.

Het volgende codevoorbeeld is beschikbaar:

Antimalware inschakelen en configureren met behulp van PowerShell-cmdlets voor servers met Azure Arc

Microsoft Antimalware inschakelen en configureren voor servers met Azure Arc met behulp van PowerShell-cmdlets:

- Stel uw PowerShell-omgeving in met behulp van deze documentatie op GitHub.

- Gebruik de cmdlet New-AzConnectedMachineExtension om Microsoft Antimalware in te schakelen en te configureren voor uw servers met Arc.

De volgende codevoorbeelden zijn beschikbaar: