Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

In dit artikel wordt beschreven hoe Microsoft zorgt voor integriteit en beveiliging van hosts via gemeten opstart- en hostverklaring.

Gemeten opstartbewerking

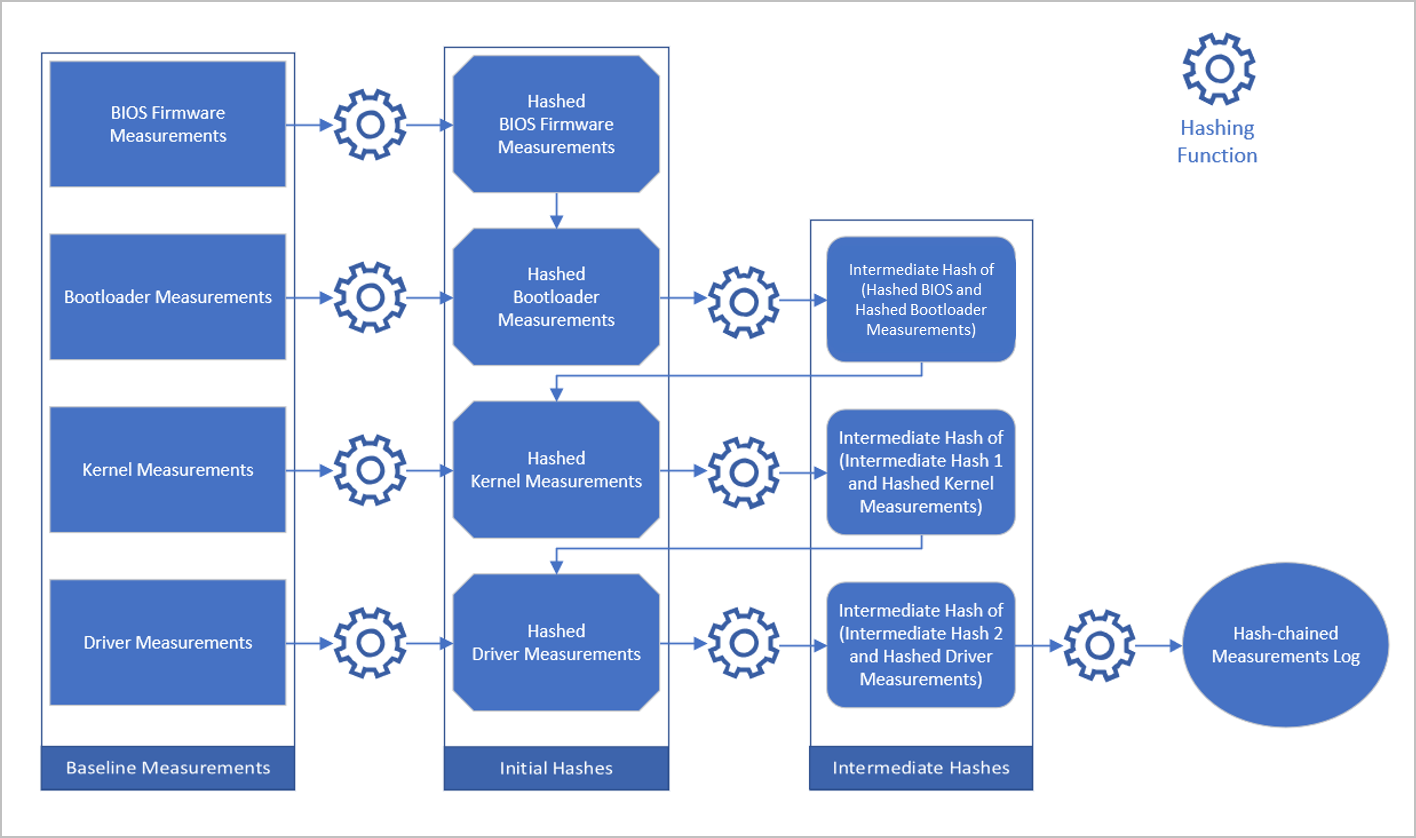

De Trusted Platform Module (TPM) is een manipulatiebestendig, cryptografisch veilig controleonderdeel met firmware die wordt geleverd door een vertrouwde derde partij. Het opstartconfiguratielogboek bevat hash-ketenmetingen die zijn vastgelegd in de PCR (Platform Configuration Registers) wanneer de host de bootstrapping-reeks voor het laatst heeft ondergaan. In de volgende afbeelding ziet u dit opnameproces. Incrementeel het toevoegen van een eerder gehashte meting aan de hash van de volgende meting en het uitvoeren van het hash-algoritme op de samenvoeging bereikt hash-chaining.

Attestation wordt uitgevoerd wanneer een host een bewijs van de configuratiestatus opstelt met behulp van het logboek voor de opstartconfiguratie (TCGLog). Vervalsing van een opstartlogboek is moeilijk omdat de TPM niet andere PCR-waarden blootstelt dan de lees- en uitbreidingsbewerkingen. Bovendien worden de referenties die door de Host Attestation Service worden opgegeven, verzegeld met specifieke PCR-waarden. Het gebruik van hash-chaining maakt het rekenkundig onbereikbaar om de referenties out-of-band te spoofen of unseal te maken.

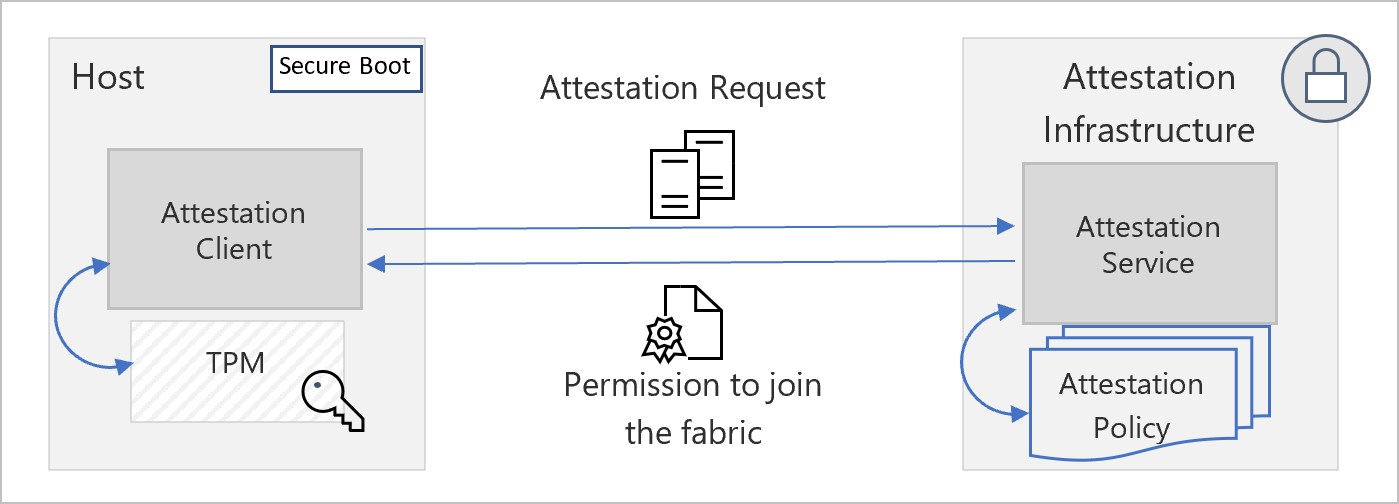

Attestation-hostservice

Host Attestation Service is een preventieve meting die controleert of hostmachines betrouwbaar zijn voordat ze kunnen communiceren met klantgegevens of -workloads. Host Attestation Service controleert door een nalevingsverklaring te valideren (controleerbaar bewijs van de naleving van de host) die door elke host wordt verzonden volgens een attestation-beleid (definitie van de beveiligde status). De integriteit van dit systeem wordt gegarandeerd door een basis-of-trust die wordt geleverd door een TPM.

Host Attestation Service is aanwezig in elk Azure-cluster in een gespecialiseerde vergrendelde omgeving. De vergrendelde omgeving bevat andere gatekeeper-services die deelnemen aan het opstartprotocol van de hostcomputer. Een PKI (Public Key Infrastructure) fungeert als intermediair voor het valideren van de herkomst van attestation-aanvragen en als een identiteitsverlener (afhankelijk van een geslaagde hostverklaring). De post-attestation-referenties die zijn uitgegeven aan de attesting-host, worden verzegeld met de identiteit. Alleen de aanvragende host kan de referenties ongedaan maken en deze gebruiken voor het verkrijgen van incrementele machtigingen. Dit voorkomt man-in-the-middle- en spoofing-aanvallen.

Als een Azure-host vanuit de fabriek binnenkomt met een onjuiste configuratie van de beveiliging of wordt geknoeid in het datacenter, bevat het TCGLog indicatoren van inbreuk die door de Host Attestation Service worden gemarkeerd bij de volgende attestation, waardoor er een attestation-fout optreedt. Attestation-fouten verhinderen dat de Azure-vloot de offending-host vertrouwt. Deze preventie blokkeert effectief alle communicatie van en naar de host en activeert een incidentwerkstroom. Onderzoek en een gedetailleerde post-mortemanalyse worden uitgevoerd om de hoofdoorzaken en mogelijke indicaties van inbreuk vast te stellen. Het is pas nadat de analyse is voltooid dat een host wordt hersteld en de mogelijkheid heeft om deel te nemen aan de Azure-vloot en klantworkloads op te nemen.

Hieronder volgt een architectuur op hoog niveau van de host attestation-service:

Attestation-metingen

Hieronder volgen enkele voorbeelden van de vele metingen die vandaag zijn vastgelegd.

Opstart- en beveiligde opstartsleutels beveiligen

Door te valideren dat de handtekeningdatabase en de ingetrokken databasesamenvattingen van handtekeningen juist zijn, zorgt de Host Attestation Service ervoor dat de clientagent de juiste software beschouwt die moet worden vertrouwd. Door de handtekeningen van de registratiesleuteldatabase voor openbare sleutels en openbare platformsleutels te valideren, bevestigt de Host Attestation-service dat alleen vertrouwde partijen gemachtigd zijn om de definities te wijzigen van welke software wordt beschouwd als vertrouwd. Ten slotte, door ervoor te zorgen dat beveiligd opstarten actief is, valideert de Host Attestation Service dat deze definities worden afgedwongen.

Besturingselementen voor foutopsporing

Foutopsporingsprogramma's zijn krachtige hulpprogramma's voor ontwikkelaars. De ongehinderde toegang tot geheugen en andere foutopsporingsopdrachten kunnen echter de gegevensbescherming en systeemintegriteit verzwakken als ze aan een niet-vertrouwde partij worden gegeven. Host Attestation Service zorgt ervoor dat elk type foutopsporing is uitgeschakeld tijdens het opstarten op productiemachines.

Code-integriteit

UEFI Secure Boot zorgt ervoor dat alleen vertrouwde software op laag niveau kan worden uitgevoerd tijdens de opstartvolgorde. Dezelfde controles moeten echter ook worden toegepast in de post-boot-omgeving op stuurprogramma's en andere uitvoerbare bestanden met toegang tot kernelmodus. Hiervoor wordt een CI-beleid (Code Integrity) gebruikt om te definiëren welke stuurprogramma's, binaire bestanden en andere uitvoerbare bestanden worden beschouwd als vertrouwd door geldige en ongeldige handtekeningen op te geven. Deze beleidsregels worden afgedwongen. Schendingen van beleid genereren waarschuwingen voor het reactieteam van beveiligingsincidenten voor onderzoek.

Volgende stappen

Zie voor meer informatie over wat we doen om platformintegriteit en -beveiliging te stimuleren: