Verbinding maken gegevens van Microsoft Defender XDR naar Microsoft Sentinel

Met de Microsoft Defender XDR-connector van Microsoft Sentinel met incidentintegratie kunt u alle Microsoft Defender XDR-incidenten en -waarschuwingen streamen naar Microsoft Sentinel en de incidenten gesynchroniseerd houden tussen beide portals. Microsoft Defender XDR-incidenten bevatten al hun waarschuwingen, entiteiten en andere relevante informatie. Ze omvatten ook waarschuwingen van de onderdeelservices van Microsoft Defender XDR Microsoft Defender voor Eindpunt, Microsoft Defender for Identity, Microsoft Defender voor Office 365 en Microsoft Defender voor Cloud Apps, evenals waarschuwingen van andere services, zoals Microsoft Purview-preventie van gegevensverlies en Microsoft Entra ID Protection. De Microsoft Defender XDR-connector brengt ook incidenten van Microsoft Defender voor Cloud, hoewel u waarschuwingen en entiteiten van deze incidenten wilt synchroniseren, moet u de Microsoft Defender voor Cloud-connector inschakelen, anders uw Microsoft Defender voor Cloud incidenten leeg worden weergegeven. Meer informatie over de beschikbare connectors voor Microsoft Defender voor Cloud.

Met de connector kunt u ook geavanceerde opsporingsgebeurtenissen van alle bovenstaande Defender-onderdelen streamen naar Microsoft Sentinel, zodat u de geavanceerde opsporingsquery's van die Defender-onderdelen naar Microsoft Sentinel kunt kopiëren, Sentinel-waarschuwingen kunt verrijken met de onbewerkte gebeurtenisgegevens van de Defender-onderdelen om extra inzichten te bieden en de logboeken met een verhoogde retentie in Log Analytics op te slaan.

Zie Microsoft Defender XDR-integratie met Microsoft Sentinel voor meer informatie over de integratie van incidenten en geavanceerde opsporingsevenementenverzameling.

De Microsoft Defender XDR-connector is nu algemeen beschikbaar.

Notitie

Zie de tabellen Microsoft Sentinel in de beschikbaarheid van functies voor amerikaanse overheidsklanten voor informatie over de beschikbaarheid van functies in cloudclouds.

Vereisten

U moet een geldige licentie voor Microsoft Defender XDR hebben, zoals beschreven in Microsoft Defender XDR-vereisten.

Uw gebruiker moet de rollen Global Beheer istrator of Security Beheer istrator toewijzen aan de tenant waaruit u de logboeken wilt streamen.

Uw gebruiker moet lees- en schrijfmachtigingen hebben voor uw Microsoft Sentinel-werkruimte.

Als u wijzigingen wilt aanbrengen in de connectorinstellingen, moet uw gebruiker lid zijn van dezelfde Microsoft Entra-tenant waaraan uw Microsoft Sentinel-werkruimte is gekoppeld.

Installeer de oplossing voor Microsoft Defender XDR vanuit de Content Hub in Microsoft Sentinel. Zie Microsoft Sentinel out-of-the-box-inhoud ontdekken en beheren voor meer informatie.

Vereisten voor Active Directory-synchronisatie via MDI

Uw tenant moet worden toegevoegd aan Microsoft Defender for Identity.

U moet de MDI-sensor hebben geïnstalleerd.

Verbinding maken naar Microsoft Defender XDR

In Microsoft Sentinel selecteert u Gegevensconnectors, selecteert u Microsoft Defender XDR in de galerie en selecteert u de pagina Connector openen.

De sectie Configuratie bestaat uit drie onderdelen:

Verbinding maken incidenten en waarschuwingen maakt de basisintegratie tussen Microsoft Defender XDR en Microsoft Sentinel mogelijk, waarbij incidenten en hun waarschuwingen tussen de twee platforms worden gesynchroniseerd.

Verbinding maken entiteiten maakt de integratie van on-premises Active Directory-gebruikersidentiteiten in Microsoft Sentinel mogelijk via Microsoft Defender for Identity.

gebeurtenissen Verbinding maken maakt het verzamelen van onbewerkte geavanceerde opsporingsevenementen van Defender-onderdelen mogelijk.

Deze worden hieronder uitgebreider uitgelegd. Zie Microsoft Defender XDR-integratie met Microsoft Sentinel voor meer informatie.

Verbinding maken incidenten en waarschuwingen

Als u Microsoft Defender XDR-incidenten met al hun waarschuwingen wilt opnemen en synchroniseren met uw Microsoft Sentinel-incidentenwachtrij:

Markeer het selectievakje met het label Alle regels voor het maken van microsoft-incidenten voor deze producten uitschakelen. Aanbevolen om duplicatie van incidenten te voorkomen.

(Dit selectievakje wordt niet weergegeven zodra de Microsoft Defender XDR-connector is verbonden.)Selecteer de knop Verbinding maken incidenten en waarschuwingen.

Notitie

Wanneer u de Microsoft Defender XDR-connector inschakelt, worden alle connectors van de Microsoft Defender XDR-onderdelen (de connectors die aan het begin van dit artikel worden genoemd) automatisch op de achtergrond verbonden. Als u een van de onderdelenconnectors wilt loskoppelen, moet u eerst de Microsoft Defender XDR-connector verbreken.

Als u query's wilt uitvoeren op Microsoft Defender XDR-incidentgegevens, gebruikt u de volgende instructie in het queryvenster:

SecurityIncident

| where ProviderName == "Microsoft 365 Defender"

Verbinding maken entiteiten

Gebruik Microsoft Defender for Identity om gebruikersentiteiten vanuit uw on-premises Active Directory te synchroniseren met Microsoft Sentinel.

Controleer of u voldoet aan de vereisten voor het synchroniseren van on-premises Active Directory-gebruikers via Microsoft Defender for Identity (MDI).

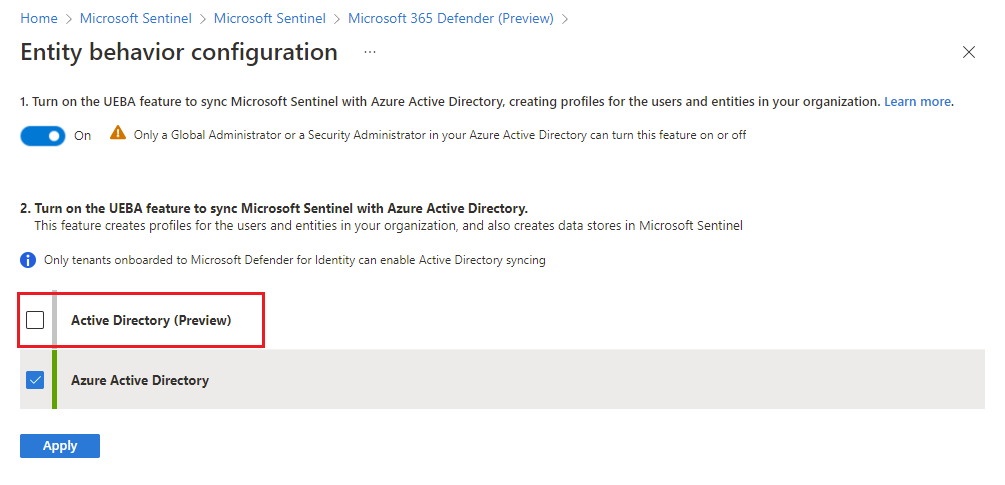

Selecteer de koppeling Naar de UEBA-configuratiepagina gaan.

Als u UEBA nog niet hebt ingeschakeld op de pagina voor de configuratie van entiteitsgedrag, verplaatst u de wisselknop naar Aan boven aan de pagina.

Schakel het selectievakje Active Directory (preview) in en selecteer Toepassen.

gebeurtenissen Verbinding maken

Als u geavanceerde opsporingsevenementen van Microsoft Defender voor Eindpunt of Microsoft Defender voor Office 365 wilt verzamelen, kunnen de volgende soorten gebeurtenissen worden verzameld uit de bijbehorende geavanceerde opsporingstabellen.

Markeer de selectievakjes van de tabellen met de gebeurtenistypen die u wilt verzamelen:

- Defender voor Eindpunt

- Defender voor Office 365

- Defender for Identity

- Defender voor Cloud-apps

- Defender-waarschuwingen

Tabelnaam Type gebeurtenissen DeviceInfo Computergegevens, inclusief besturingssysteemgegevens DeviceNetworkInfo Netwerkeigenschappen van apparaten, waaronder fysieke adapters, IP- en MAC-adressen, evenals verbonden netwerken en domeinen DeviceProcessEvents Proces maken en gerelateerde gebeurtenissen DeviceNetworkEvents Netwerkverbinding en gerelateerde gebeurtenissen DeviceFileEvents Gebeurtenissen voor het maken, wijzigen en andere bestandssysteem DeviceRegistryEvents Registervermeldingen maken en wijzigen DeviceLogonEvents Aanmeldingen en andere verificatiegebeurtenissen op apparaten DeviceImageLoadEvents DLL-laadbeurtenissen DeviceEvents Meerdere gebeurtenistypen, waaronder gebeurtenissen die worden geactiveerd door beveiligingscontroles zoals Windows Defender Antivirus en misbruikbeveiliging DeviceFileCertificateInfo Certificaatgegevens van ondertekende bestanden die zijn verkregen uit certificaatverificatie-gebeurtenissen op eindpunten Klik op Wijzigingen toepassen.

Als u een query wilt uitvoeren op de geavanceerde opsporingstabellen in Log Analytics, voert u de tabelnaam uit de bovenstaande lijst in het queryvenster in.

Gegevensopname controleren

De gegevensgrafiek op de connectorpagina geeft aan dat u gegevens opneemt. U ziet dat er één regel wordt weergegeven voor incidenten, waarschuwingen en gebeurtenissen. De gebeurtenisregel is een aggregatie van het gebeurtenisvolume in alle ingeschakelde tabellen. Zodra u de connector hebt ingeschakeld, kunt u de volgende KQL-query's gebruiken om specifiekere grafieken te genereren.

Gebruik de volgende KQL-query voor een grafiek van de binnenkomende Microsoft Defender XDR-incidenten:

let Now = now();

(range TimeGenerated from ago(14d) to Now-1d step 1d

| extend Count = 0

| union isfuzzy=true (

SecurityIncident

| where ProviderName == "Microsoft 365 Defender"

| summarize Count = count() by bin_at(TimeGenerated, 1d, Now)

)

| summarize Count=max(Count) by bin_at(TimeGenerated, 1d, Now)

| sort by TimeGenerated

| project Value = iff(isnull(Count), 0, Count), Time = TimeGenerated, Legend = "Events")

| render timechart

Gebruik de volgende KQL-query om een grafiek van het gebeurtenisvolume voor één tabel te genereren (wijzig de tabel DeviceEvents in de vereiste tabel van uw keuze):

let Now = now();

(range TimeGenerated from ago(14d) to Now-1d step 1d

| extend Count = 0

| union isfuzzy=true (

DeviceEvents

| summarize Count = count() by bin_at(TimeGenerated, 1d, Now)

)

| summarize Count=max(Count) by bin_at(TimeGenerated, 1d, Now)

| sort by TimeGenerated

| project Value = iff(isnull(Count), 0, Count), Time = TimeGenerated, Legend = "Events")

| render timechart

Op het tabblad Volgende stappen vindt u enkele nuttige werkmappen, voorbeeldquery's en sjablonen voor analyseregels die zijn opgenomen. U kunt ze ter plaatse uitvoeren of wijzigen en opslaan.

Volgende stappen

In dit document hebt u geleerd hoe u Microsoft Defender XDR-incidenten en geavanceerde opsporingsgebeurtenisgegevens van Microsoft Defender-onderdeelservices kunt integreren in Microsoft Sentinel, met behulp van de Microsoft Defender XDR-connector. Zie de volgende artikelen voor meer informatie over Microsoft Sentinel:

- Meer informatie over het verkrijgen van inzicht in uw gegevens en mogelijke bedreigingen.

- Ga aan de slag met het detecteren van bedreigingen met Microsoft Sentinel.