Uw eigen incidenten handmatig maken in Microsoft Sentinel

Belangrijk

Handmatig incident maken, met behulp van de portal of Logic Apps, is momenteel in PREVIEW. Zie de aanvullende gebruiksvoorwaarden voor Microsoft Azure Previews voor aanvullende juridische voorwaarden die van toepassing zijn op Azure-functies die bèta, preview of anderszins nog niet beschikbaar zijn.

Handmatig incident maken is algemeen beschikbaar met behulp van de API.

Microsoft Sentinel is nu algemeen beschikbaar in het geïntegreerde Microsoft Security Operations-platform in de Microsoft Defender-portal. Zie Microsoft Sentinel in de Microsoft Defender-portal voor meer informatie.

Met Microsoft Sentinel als uw SIEM-oplossing (Security Information and Event Management), worden de bedreigingsdetectie- en reactieactiviteiten van uw beveiligingsbewerkingen gecentreerd op incidenten die u onderzoekt en herstelt. Deze incidenten hebben twee belangrijke bronnen:

Ze worden automatisch gegenereerd wanneer detectiemechanismen worden uitgevoerd in de logboeken en waarschuwingen die Microsoft Sentinel opneemt vanuit de verbonden gegevensbronnen.

Ze worden rechtstreeks opgenomen vanuit andere verbonden Microsoft-beveiligingsservices (zoals Microsoft Defender XDR) die ze hebben gemaakt.

Bedreigingsgegevens kunnen echter ook afkomstig zijn van andere bronnen die niet zijn opgenomen in Microsoft Sentinel of gebeurtenissen die niet in een logboek zijn vastgelegd, en kunnen het openen van een onderzoek rechtvaardigen. Een werknemer kan bijvoorbeeld merken dat een niet-herkende persoon verdachte activiteiten heeft met betrekking tot de gegevensassets van uw organisatie. Deze werknemer kan het Security Operations Center (SOC) bellen of e-mailen om de activiteit te rapporteren.

Met Microsoft Sentinel kunnen uw beveiligingsanalisten handmatig incidenten maken voor elk type gebeurtenis, ongeacht de bron of gegevens, zodat u deze ongebruikelijke typen bedreigingen niet mist.

Veelvoorkomende toepassingen

Een incident maken voor een gerapporteerde gebeurtenis

Dit is het scenario dat in de bovenstaande inleiding wordt beschreven.

Incidenten maken van gebeurtenissen van externe systemen

Maak incidenten op basis van gebeurtenissen van systemen waarvan de logboeken niet worden opgenomen in Microsoft Sentinel. Een phishingcampagne op basis van sms kan bijvoorbeeld de huisstijl en thema's van uw organisatie gebruiken om de persoonlijke mobiele apparaten van werknemers aan te passen. U kunt een dergelijke aanval onderzoeken en u kunt een incident maken in Microsoft Sentinel, zodat u een platform hebt voor het beheren van uw onderzoek, het verzamelen en registreren van bewijsmateriaal en het vastleggen van uw reactie- en risicobeperkingsacties.

Incidenten maken op basis van opsporingsresultaten

Incidenten maken op basis van de waargenomen resultaten van opsporingsactiviteiten. Zo kunt u tijdens het opsporen van bedreigingen in de context van een bepaald onderzoek (of zelf) het bewijs tegenkomen van een volledig niet-gerelateerde bedreiging die een eigen afzonderlijk onderzoek rechtvaardigt.

Handmatig een incident maken

Er zijn drie manieren om handmatig een incident te maken:

- Een incident maken met behulp van Azure Portal

- Maak een incident met behulp van Azure Logic Apps met behulp van de Microsoft Sentinel-incidenttrigger.

- Maak een incident met behulp van de Microsoft Sentinel-API via de groep Incidentenbewerkingen . Hiermee kunt u incidenten ophalen, maken, bijwerken en verwijderen.

Na de onboarding van Microsoft Sentinel naar het geïntegreerde platform voor beveiligingsbewerkingen in de Microsoft Defender-portal, worden handmatig gemaakte incidenten niet gesynchroniseerd met het geïntegreerde platform, hoewel ze nog steeds kunnen worden bekeken en beheerd in Microsoft Sentinel in Azure Portal, en via Logic Apps en de API.

Een incident maken met behulp van Azure Portal

Selecteer Microsoft Sentinel en kies uw werkruimte.

Selecteer Incidenten in het navigatiemenu van Microsoft Sentinel.

Selecteer + Incident maken (preview) op de pagina Incidenten op de knopbalk.

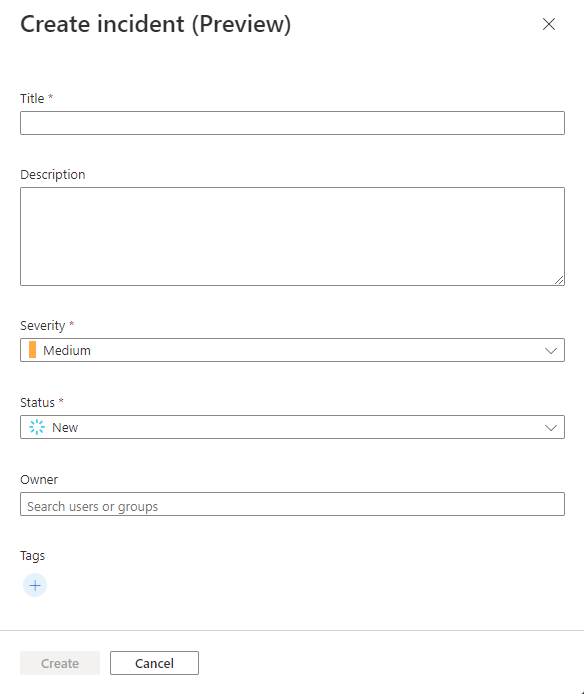

Het deelvenster Incident maken (preview) wordt aan de rechterkant van het scherm geopend.

Vul de velden in het deelvenster dienovereenkomstig in.

Titel

- Voer een titel in van uw keuze voor het incident. Het incident wordt weergegeven in de wachtrij met deze titel.

- Vereist. Vrije tekst van onbeperkte lengte. Spaties worden ingekort.

Beschrijving

- Voer beschrijvende informatie over het incident in, inclusief details zoals de oorsprong van het incident, alle betrokken entiteiten, gerelateerd aan andere gebeurtenissen, die zijn geïnformeerd, enzovoort.

- Optioneel. Vrije tekst tot 5000 tekens.

Ernst

- Kies een ernst in de vervolgkeuzelijst. Alle door Microsoft Sentinel ondersteunde ernst is beschikbaar.

- Vereist. De standaardwaarde is 'Gemiddeld'.

-Status

- Kies een status in de vervolgkeuzelijst. Alle statussen die door Microsoft Sentinel worden ondersteund, zijn beschikbaar.

- Vereist. De standaardwaarde is 'Nieuw'.

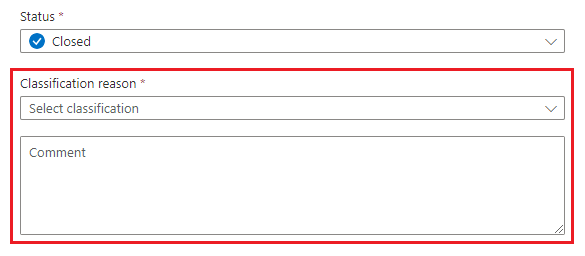

- U kunt een incident maken met de status 'gesloten' en het vervolgens handmatig openen om wijzigingen aan te brengen en een andere status te kiezen. Als u 'gesloten' kiest in de vervolgkeuzelijst, worden de velden voor classificatiereden geactiveerd om een reden te kiezen voor het sluiten van het incident en opmerkingen toe te voegen.

Eigenaar

- Kies uit de beschikbare gebruikers of groepen in uw tenant. Begin een naam te typen om te zoeken naar gebruikers en groepen. Selecteer het veld (klik of tik) om een lijst met suggesties weer te geven. Kies 'toewijzen aan mij' bovenaan de lijst om het incident aan uzelf toe te wijzen.

- Optioneel.

Tags

- Gebruik tags om incidenten te classificeren en te filteren en te vinden in de wachtrij.

- Maak tags door het plustekenpictogram te selecteren, tekst in het dialoogvenster in te voeren en OK te selecteren. Automatisch aanvullen stelt tags voor die in de werkruimte worden gebruikt gedurende de voorgaande twee weken.

- Optioneel. Vrije tekst.

Selecteer Maken onder aan het deelvenster. Na een paar seconden wordt het incident gemaakt en weergegeven in de wachtrij met incidenten.

Als u een incident een status 'Gesloten' toewijst, wordt het pas in de wachtrij weergegeven als u het statusfilter wijzigt om ook gesloten incidenten weer te geven. Het filter is standaard ingesteld om alleen incidenten weer te geven met de status 'Nieuw' of 'Actief'.

Selecteer het incident in de wachtrij om de volledige details te bekijken, bladwijzers toe te voegen, de eigenaar en status te wijzigen en meer.

Als u om een of andere reden van gedachten verandert na het maken van het incident, kunt u het verwijderen uit het wachtrijraster of vanuit het incident zelf.

Een incident maken met behulp van Azure Logic Apps

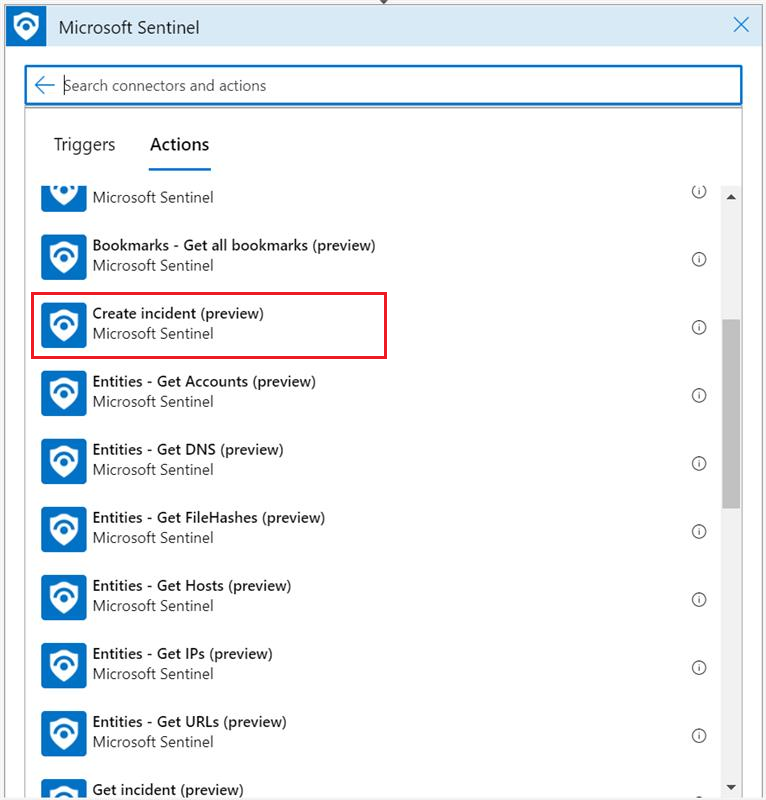

Het maken van een incident is ook beschikbaar als een Logic Apps-actie in de Microsoft Sentinel-connector en daarom in Microsoft Sentinel-playbooks.

U vindt de actie Incident maken (preview) in het playbookschema voor de incidenttrigger.

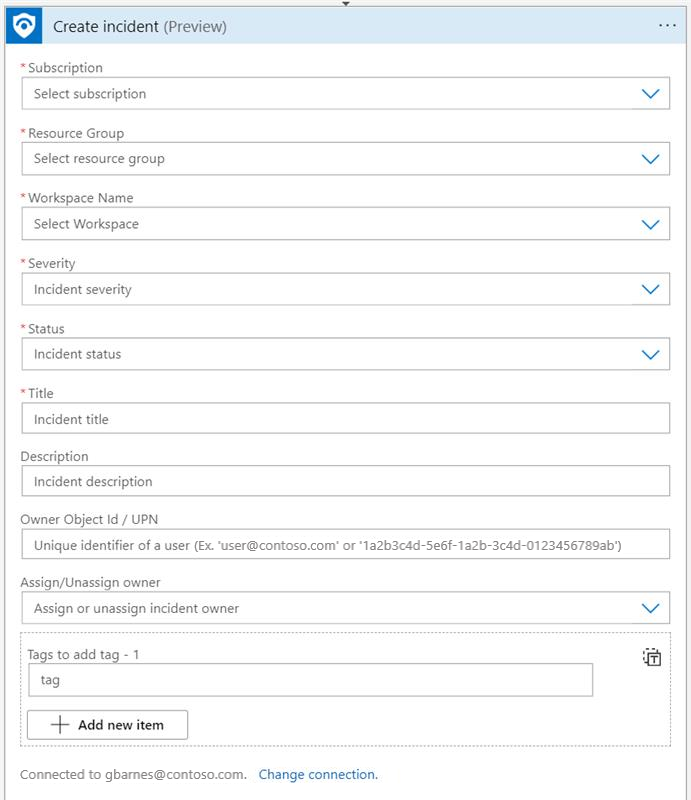

U moet parameters opgeven zoals hieronder wordt beschreven:

Selecteer uw abonnement, resourcegroep en werkruimtenaam in de desbetreffende vervolgkeuzelijsten.

Zie de bovenstaande uitleg (onder Een incident maken met behulp van Azure Portal) voor de resterende velden.

Microsoft Sentinel bevat enkele voorbeeldplaybooksjablonen die laten zien hoe u met deze mogelijkheid kunt werken:

- Incident maken met Microsoft Form

- Incident maken vanuit postvak IN voor gedeelde e-mail

U vindt ze in de galerie met playbooksjablonen op de pagina Microsoft Sentinel Automation .

Een incident maken met behulp van de Microsoft Sentinel-API

Met de bewerkingsgroep Incidenten kunt u niet alleen incidenten maken, maar ook bijwerken (bewerken), ophalen (ophalen) en incidenten verwijderen.

U maakt een incident met behulp van het volgende eindpunt. Nadat deze aanvraag is ingediend, is het incident zichtbaar in de incidentwachtrij in de portal.

PUT https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.OperationalInsights/workspaces/{workspaceName}/providers/Microsoft.SecurityInsights/incidents/{incidentId}?api-version=2022-07-01-preview

Hier volgt een voorbeeld van hoe een aanvraagbody eruit kan zien:

{

"etag": "\"0300bf09-0000-0000-0000-5c37296e0000\"",

"properties": {

"lastActivityTimeUtc": "2019-01-01T13:05:30Z",

"firstActivityTimeUtc": "2019-01-01T13:00:30Z",

"description": "This is a demo incident",

"title": "My incident",

"owner": {

"objectId": "2046feea-040d-4a46-9e2b-91c2941bfa70"

},

"severity": "High",

"classification": "FalsePositive",

"classificationComment": "Not a malicious activity",

"classificationReason": "IncorrectAlertLogic",

"status": "Closed"

}

}

Opmerkingen

Incidenten die handmatig worden gemaakt, bevatten geen entiteiten of waarschuwingen. Daarom blijft het tabblad Waarschuwingen op de incidentpagina leeg totdat u bestaande waarschuwingen aan uw incident koppelt.

Het tabblad Entiteiten blijft ook leeg, omdat het toevoegen van entiteiten rechtstreeks aan handmatig gemaakte incidenten niet wordt ondersteund. (Als u een waarschuwing aan dit incident koppelt, worden entiteiten uit de waarschuwing weergegeven in het incident.)

Handmatig gemaakte incidenten geven ook geen productnaam weer in de wachtrij.

De incidentenwachtrij wordt standaard gefilterd om alleen incidenten weer te geven met de status 'Nieuw' of 'Actief'. Als u een incident met de status Gesloten maakt, wordt het pas in de wachtrij weergegeven als u het statusfilter wijzigt om ook gesloten incidenten weer te geven.

Volgende stappen

Zie voor meer informatie: