Een volledig nieuwe regel voor geplande analyse maken

U hebt connectors en andere manieren ingesteld voor het verzamelen van activiteitsgegevens in uw digitale activa. Nu moet u al die gegevens doorzoeken om patronen van activiteit te detecteren en activiteiten te ontdekken die niet voldoen aan deze patronen en die een beveiligingsrisico kunnen vormen.

Microsoft Sentinel en de vele oplossingen in de Content Hub bieden sjablonen voor de meest gebruikte typen analyseregels. U wordt ten zeerste aangeraden deze sjablonen te gebruiken en deze aan te passen aan uw specifieke scenario's. Maar het is mogelijk dat u iets heel anders nodig hebt, dus in dat geval kunt u een volledig nieuwe regel maken met behulp van de wizard Analyseregels.

In dit artikel wordt het proces beschreven voor het maken van een volledig nieuwe analyseregel, waaronder het gebruik van de wizard Analyseregels. De wizard wordt vergezeld van schermopnamen en instructies voor toegang tot de wizard in zowel Azure Portal, voor Microsoft Sentinel-gebruikers die geen Microsoft Defender-abonnees zijn en de Defender-portal, voor gebruikers van het geïntegreerde Microsoft Defender-beveiligingsbewerkingsplatform.

Belangrijk

Microsoft Sentinel is nu algemeen beschikbaar in het geïntegreerde Microsoft Security Operations-platform in de Microsoft Defender-portal. Zie Microsoft Sentinel in de Microsoft Defender-portal voor meer informatie.

Vereisten

U moet de rol Microsoft Sentinel-inzender hebben, of een andere rol of set machtigingen die schrijfmachtigingen bevatten voor uw Log Analytics-werkruimte en de bijbehorende resourcegroep.

U moet ten minste een basiskennis hebben van gegevenswetenschap en -analyse en de Kusto-querytaal.

U moet vertrouwd raken met de wizard Analyseregels en alle configuratieopties die beschikbaar zijn. Zie Geplande analyseregels in Microsoft Sentinel voor meer informatie.

Uw query ontwerpen en bouwen

Voordat u iets anders doet, moet u een query ontwerpen en bouwen in Kusto-querytaal (KQL) die door uw regel wordt gebruikt om een query uit te voeren op een of meer tabellen in uw Log Analytics-werkruimte.

Bepaal een gegevensbron of een set gegevensbronnen die u wilt doorzoeken om ongebruikelijke of verdachte activiteiten te detecteren. Zoek de naam van de Log Analytics-tabel waarin gegevens uit deze bronnen worden opgenomen. U vindt de tabelnaam op de pagina van de gegevensconnector voor die bron. Gebruik deze tabelnaam (of een functie op basis hiervan) als basis voor uw query.

Bepaal welk type analyse u wilt uitvoeren voor deze query in de tabel. Met deze beslissing wordt bepaald welke opdrachten en functies u in de query moet gebruiken.

Bepaal welke gegevenselementen (velden, kolommen) u wilt uit de queryresultaten. Met deze beslissing wordt bepaald hoe u de uitvoer van de query structurereert.

Bouw en test uw query's in het scherm Logboeken . Wanneer u tevreden bent, slaat u de query op voor gebruik in uw regel.

Zie Best practices voor analyseregelquery's voor nuttige tips voor het bouwen van Kusto-query's.

Zie Kusto-querytaal in Microsoft Sentinel en best practices voor Kusto-querytaal query's voor meer hulp bij het bouwen van Kusto-query's.

Uw analyseregel maken

In deze sectie wordt beschreven hoe u een regel maakt met behulp van de Azure- of Defender-portals.

Aan de slag met het maken van een geplande queryregel

Ga eerst naar de pagina Analytics in Microsoft Sentinel om een geplande analyseregel te maken.

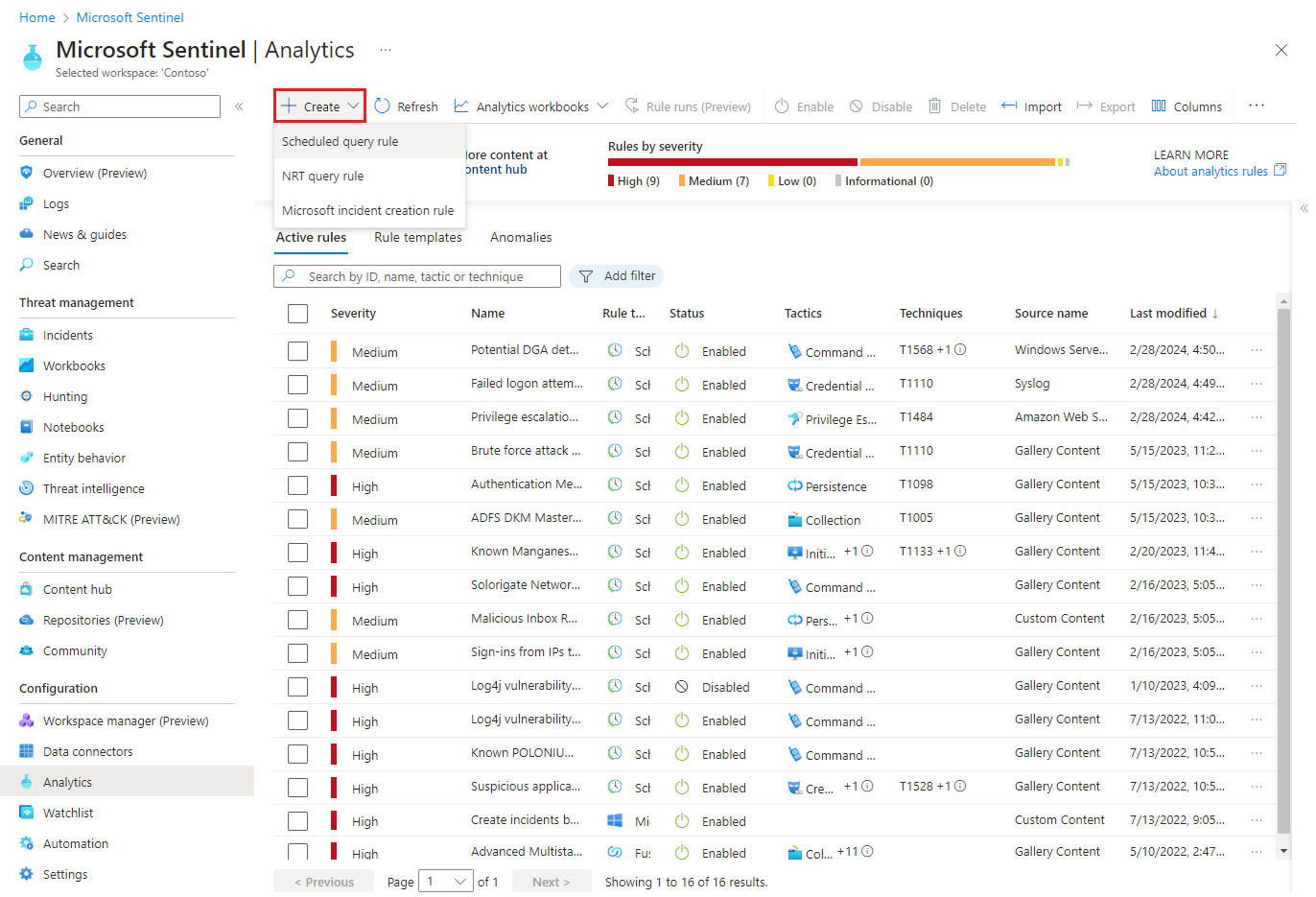

Voor Microsoft Sentinel in Azure Portal selecteert u Analytics onder Configuratie.

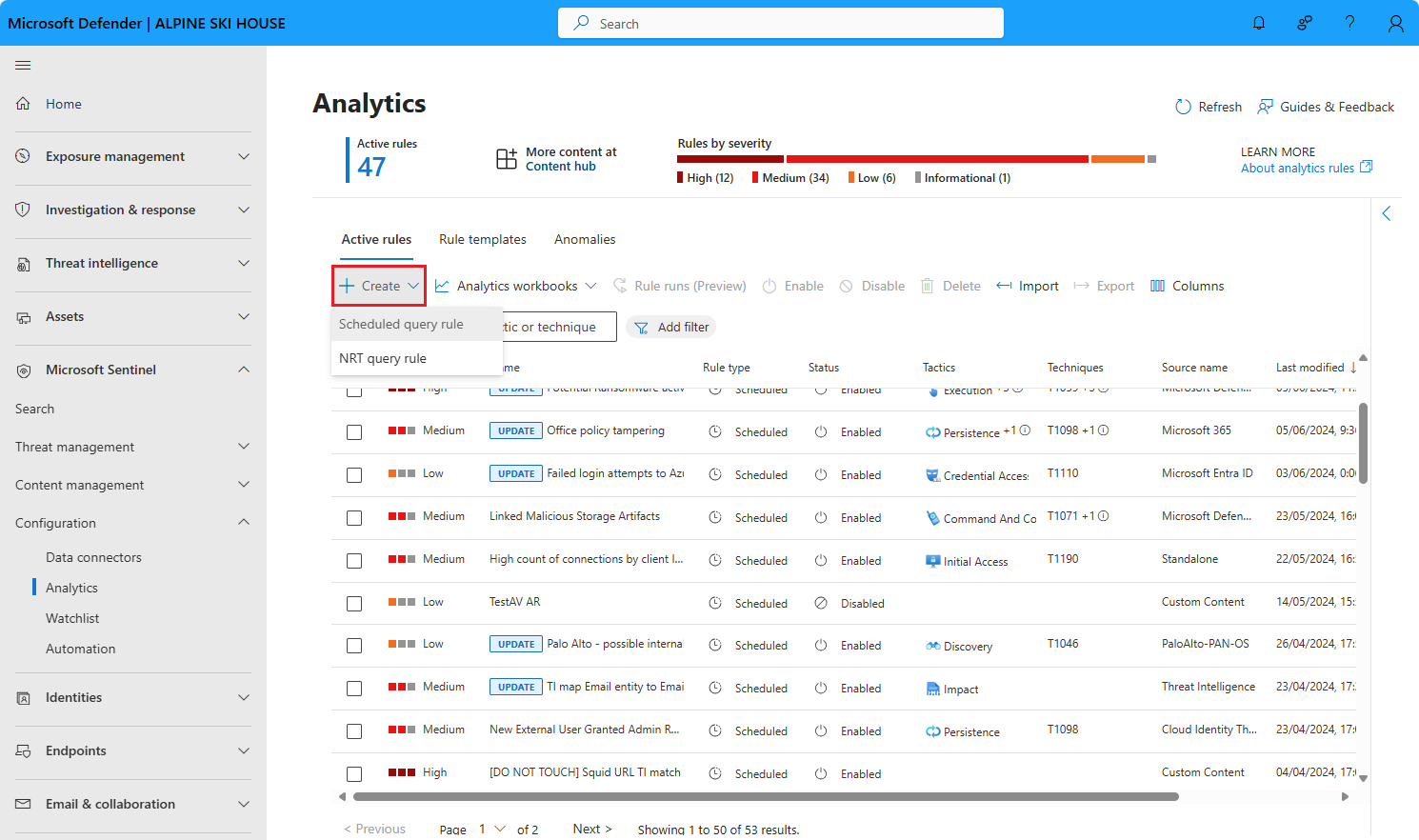

Voor Microsoft Sentinel in de Defender-portal selecteert u Microsoft Sentinel>Configuration>Analytics.Selecteer +Maken en selecteer Geplande queryregel.

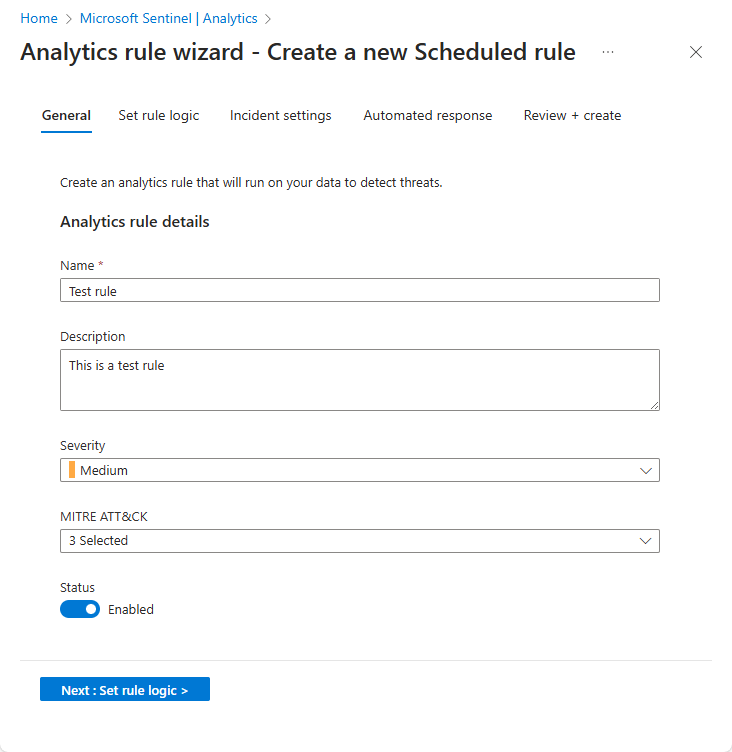

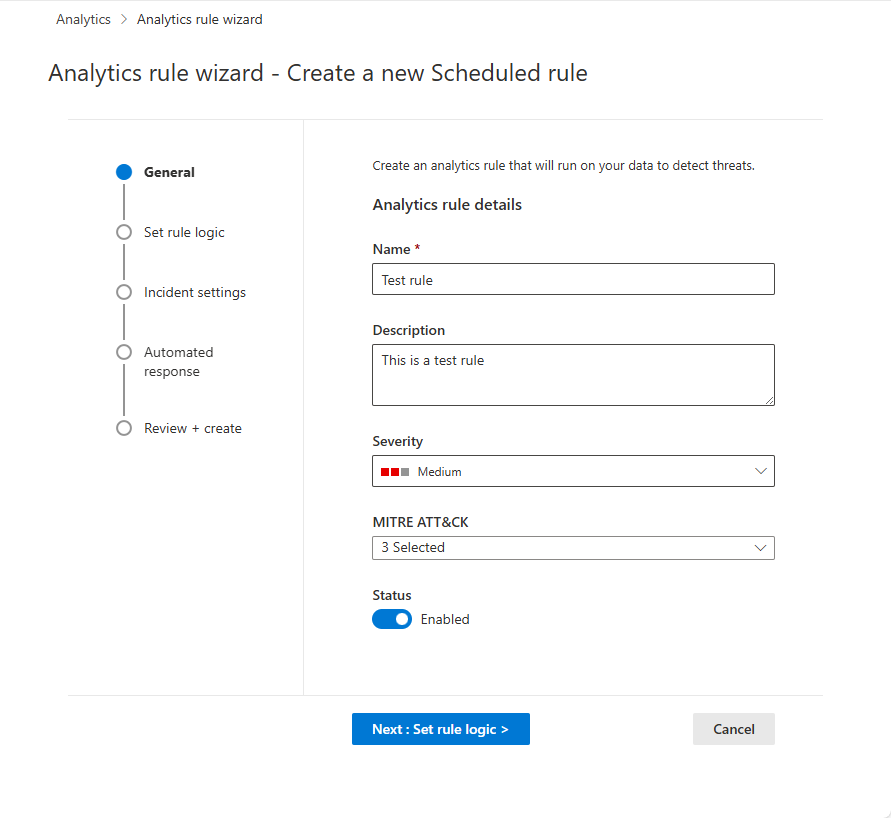

Geef de regel een naam en definieer algemene informatie

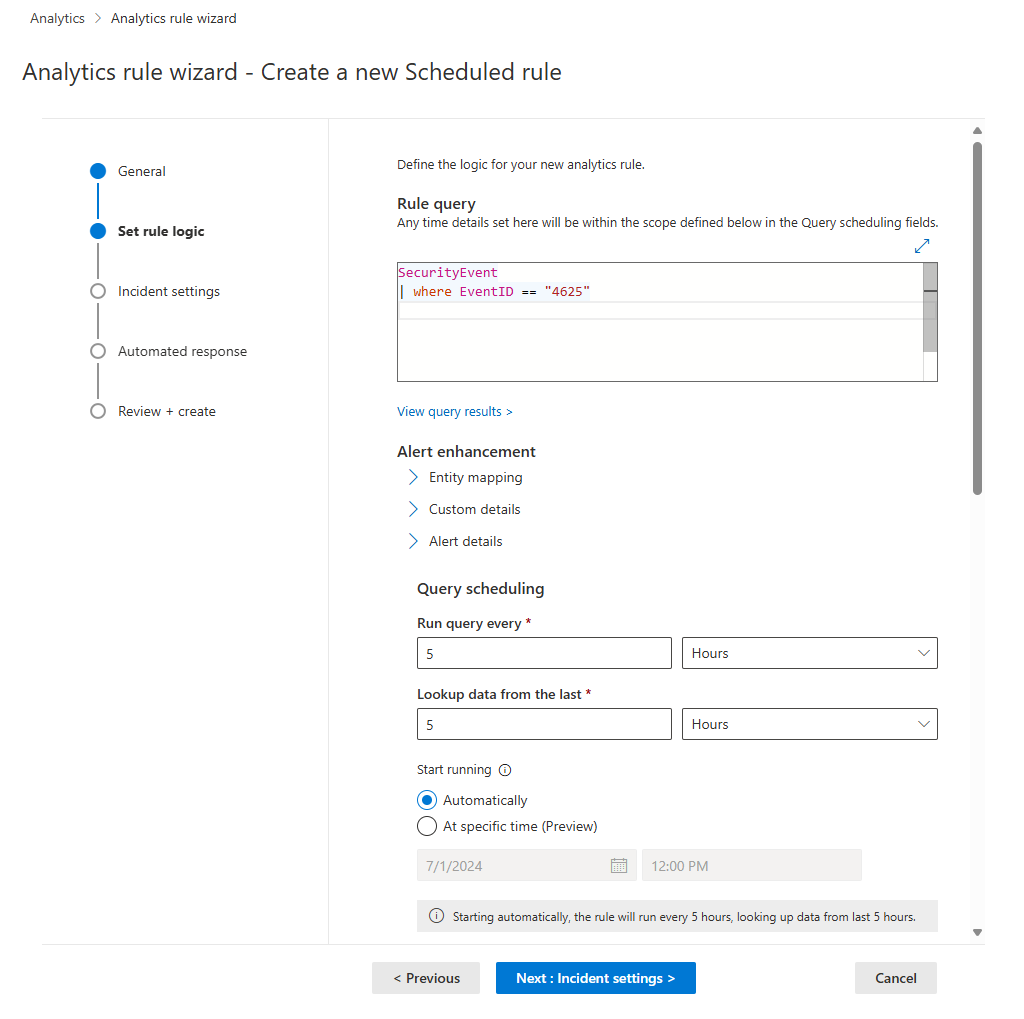

In Azure Portal worden fasen visueel weergegeven als tabbladen. In de Defender-portal worden ze visueel weergegeven als mijlpalen op een tijdlijn.

Voer de volgende gegevens in voor uw regel.

Veld Beschrijving Naam Een unieke naam voor uw regel. Beschrijving Een beschrijving van vrije tekst voor uw regel. Ernst Komt overeen met de impact die de activiteit die de regel activeert op de doelomgeving, als de regel een terecht positief is.

Informatief: Geen invloed op uw systeem, maar de informatie kan duiden op toekomstige stappen die zijn gepland door een bedreigingsacteur.

Laag: De onmiddellijke impact zou minimaal zijn. Een bedreigingsacteur moet waarschijnlijk meerdere stappen uitvoeren voordat een impact op een omgeving wordt bereikt.

Gemiddeld: De bedreigingsacteur kan enige invloed hebben op de omgeving met deze activiteit, maar deze zou beperkt zijn in het bereik of extra activiteit vereisen.

Hoog: De geïdentificeerde activiteit biedt de bedreigingsacteur uitgebreide toegang tot het uitvoeren van acties op de omgeving of wordt geactiveerd door impact op de omgeving.MITRE ATT&CK Kies deze bedreigingsactiviteiten die van toepassing zijn op uw regel. Selecteer een van de MITRE ATT&CK-tactieken en -technieken die worden weergegeven in de vervolgkeuzelijst. U kunt meerdere selecties maken.

Zie Inzicht in de beveiligingsdekking van het MITRE ATT&CK-framework voor meer informatie over het maximaliseren van uw dekking door het MITRE ATT&CK-framework ®.-Status Ingeschakeld: De regel wordt direct uitgevoerd na het maken of op de specifieke datum en tijd die u kiest om deze te plannen (momenteel in PREVIEW).

Uitgeschakeld: de regel wordt gemaakt, maar wordt niet uitgevoerd. Schakel deze later in op het tabblad Actieve regels wanneer u deze nodig hebt.Selecteer Volgende: Regellogica instellen.

De regellogica definiëren

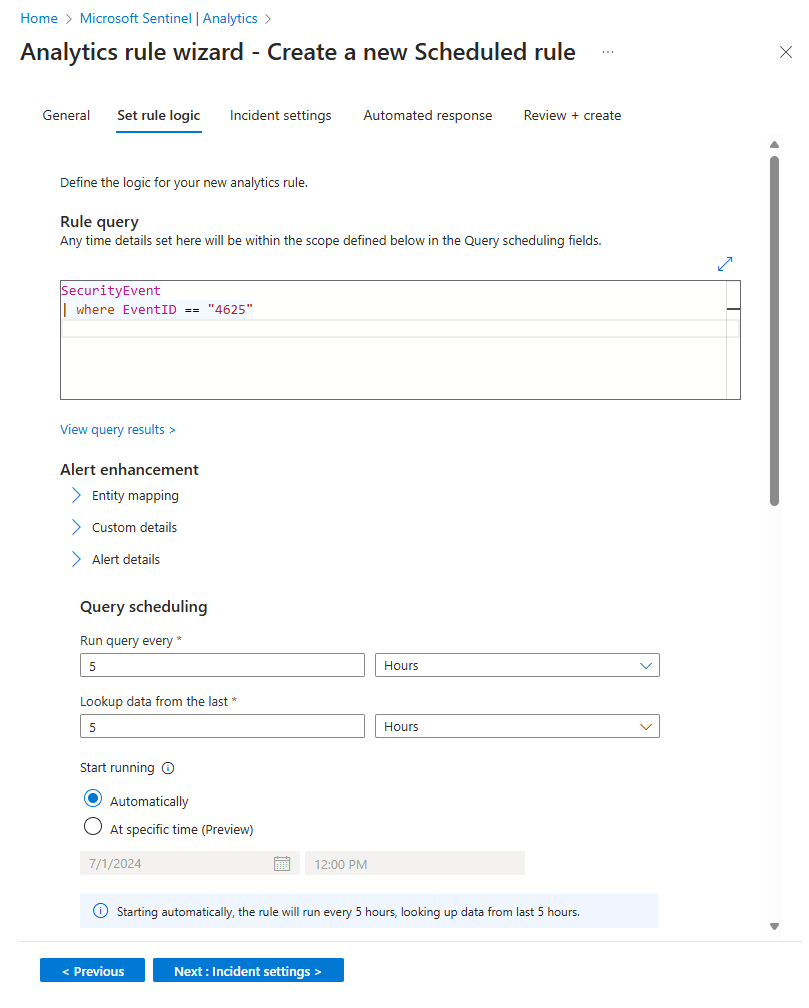

De volgende stap bestaat uit het instellen van de regellogica, waaronder het toevoegen van de Kusto-query die u hebt gemaakt.

Voer de configuratie van de regelquery en waarschuwingsverbetering in.

Instelling Beschrijving Regelquery Plak de query die u hebt ontworpen, gebouwd en getest in het venster Regelquery . Elke wijziging die u in dit venster aanbrengt, wordt direct gevalideerd, dus als er fouten zijn, ziet u een indicatie direct onder het venster. Entiteiten toewijzen Vouw Entiteitstoewijzing uit en definieer maximaal 10 entiteitstypen die door Microsoft Sentinel worden herkend op velden in uw queryresultaten. Met deze toewijzing worden de geïdentificeerde entiteiten geïntegreerd in het veld Entiteiten in uw waarschuwingsschema.

Zie Gegevensvelden toewijzen aan entiteiten in Microsoft Sentinel voor volledige instructies voor het toewijzen van entiteiten.Aangepaste details van Surface in uw waarschuwingen Vouw aangepaste details uit en definieer velden in de queryresultaten die u wilt weergeven in uw waarschuwingen als aangepaste details. Deze velden worden ook weergegeven in incidenten die het resultaat zijn.

Zie details van aangepaste gebeurtenissen van Surface in waarschuwingen in Microsoft Sentinel voor volledige instructies over het weergeven van aangepaste details.Waarschuwingsdetails aanpassen Vouw details van waarschuwingen uit en pas anders standaard waarschuwingseigenschappen aan op basis van de inhoud van verschillende velden in elke afzonderlijke waarschuwing. U kunt bijvoorbeeld de naam of beschrijving van de waarschuwing aanpassen om een gebruikersnaam of IP-adres op te nemen dat in de waarschuwing wordt vermeld.

Zie Waarschuwingsgegevens aanpassen in Microsoft Sentinel voor volledige instructies over het aanpassen van waarschuwingsdetails.Plan en beperk de query. Stel de volgende parameters in de sectie Queryplanning in:

Instelling Beschrijving/opties Elke query uitvoeren Bepaalt het queryinterval: hoe vaak de query wordt uitgevoerd.

Toegestaan bereik: 5 minuten tot 14 dagen.Opzoekgegevens uit de laatste Bepaalt de lookbackperiode: de periode die wordt gedekt door de query.

Toegestaan bereik: 5 minuten tot 14 dagen.

Moet langer zijn dan of gelijk zijn aan het queryinterval.Starten met uitvoeren Automatisch: de regel wordt voor het eerst uitgevoerd nadat deze is gemaakt en daarna tijdens het queryinterval.

Op een bepaald tijdstip (preview): stel een datum en tijd in waarop de regel voor het eerst moet worden uitgevoerd, waarna deze wordt uitgevoerd op het queryinterval.

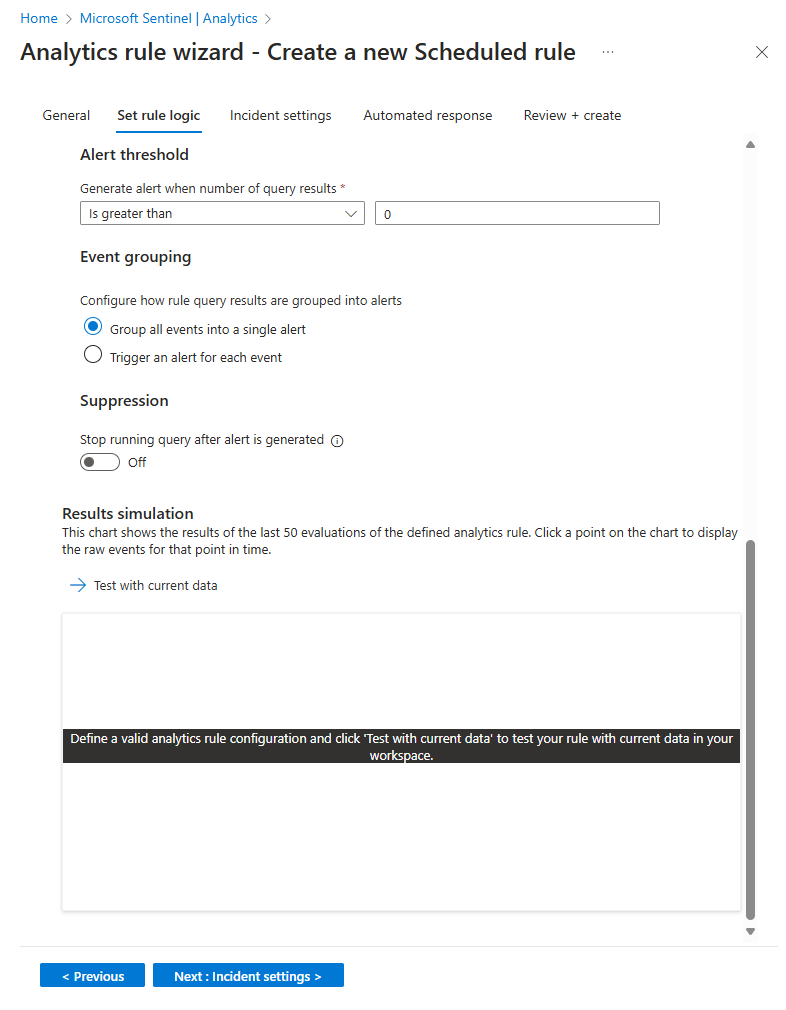

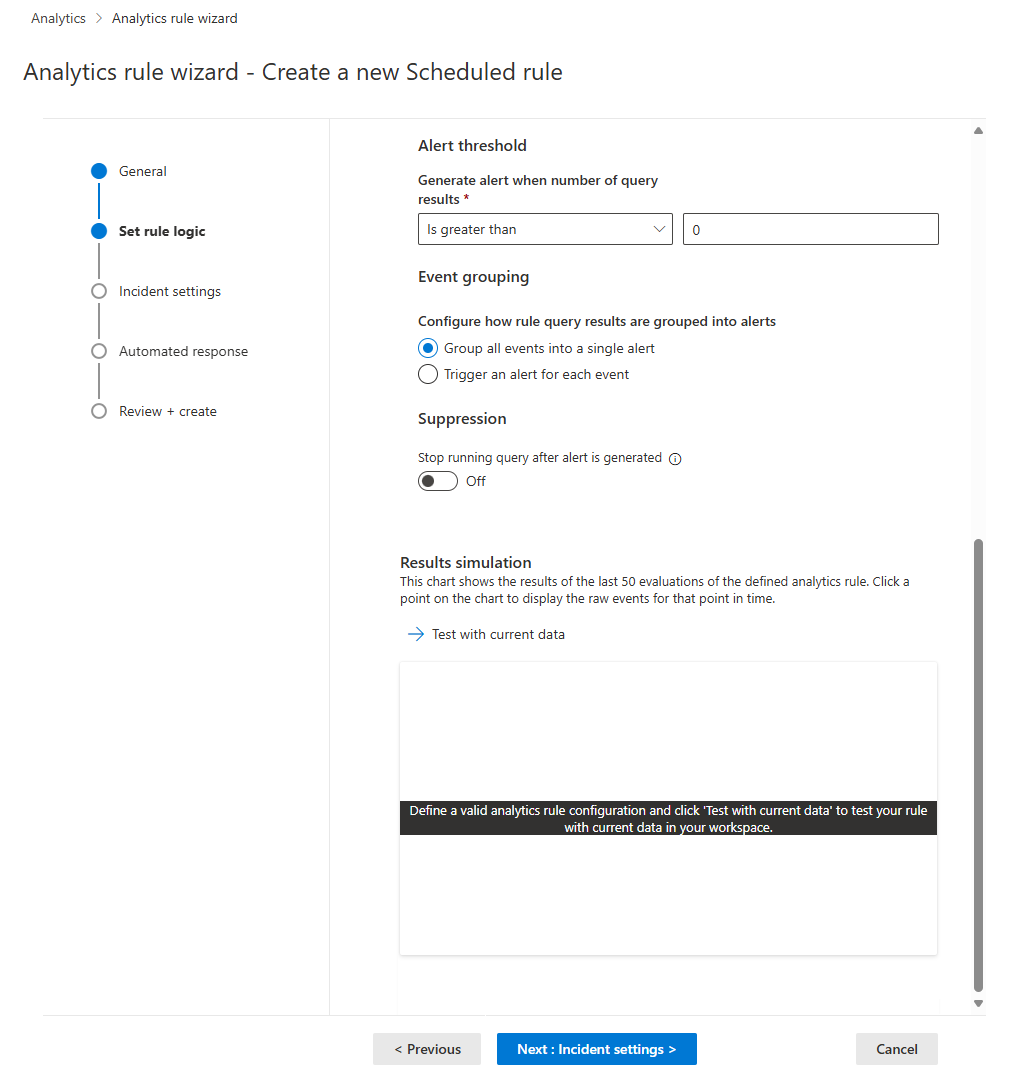

Toegestaan bereik: 10 minuten tot 30 dagen na het maken van de regel (of activeringstijd).Stel de drempelwaarde in voor het maken van waarschuwingen.

Gebruik de sectie Waarschuwingsdrempel om het gevoeligheidsniveau van de regel te definiëren. Stel bijvoorbeeld een minimumdrempel van 100 in:

Instelling Beschrijving Waarschuwing genereren wanneer het aantal queryresultaten Is groter dan Aantal gebeurtenissen 100Als u geen drempelwaarde wilt instellen, voert

0u het numerieke veld in.Instellingen voor het groeperen van gebeurtenissen instellen.

Kies onder Gebeurtenisgroepering een van de twee manieren om de groepering van gebeurtenissen in waarschuwingen af te handelen:

Instelling Gedrag Alle gebeurtenissen groeperen in één waarschuwing

(standaard)De regel genereert elke keer dat deze wordt uitgevoerd één waarschuwing, zolang de query meer resultaten retourneert dan de opgegeven waarschuwingsdrempel. Deze enkele waarschuwing bevat een overzicht van alle gebeurtenissen die worden geretourneerd in de queryresultaten. Een waarschuwing activeren voor elke gebeurtenis De regel genereert een unieke waarschuwing voor elke gebeurtenis die door de query wordt geretourneerd. Dit is handig als u wilt dat gebeurtenissen afzonderlijk worden weergegeven of als u ze wilt groeperen op bepaalde parameters, per gebruiker, hostnaam of iets anders. U kunt deze parameters definiëren in de query. Regel tijdelijk onderdrukken nadat een waarschuwing is gegenereerd.

Als u een regel buiten de volgende uitvoeringstijd wilt onderdrukken als er een waarschuwing wordt gegenereerd, schakelt u de query Stoppen in nadat de waarschuwing is gegenereerd. Als u dit inschakelt, stelt u Stop uitvoeren van query in voor de tijdsduur dat de query niet meer wordt uitgevoerd, tot 24 uur.

Simuleer de resultaten van de query- en logische instellingen.

Selecteer In het gebied Resultatensimulatie testen met huidige gegevens om te zien hoe de regelresultaten eruit zouden zien als deze op uw huidige gegevens werden uitgevoerd. Microsoft Sentinel simuleert het uitvoeren van de regel 50 keer op de huidige gegevens, met behulp van het gedefinieerde schema en toont een grafiek van de resultaten (logboekgebeurtenissen). Als u de query wijzigt, selecteert u Testen met de huidige gegevens opnieuw om de grafiek bij te werken. In de grafiek ziet u het aantal resultaten gedurende de periode die is gedefinieerd door de instellingen in de sectie Queryplanning .

Selecteer Volgende: Incidentinstellingen.

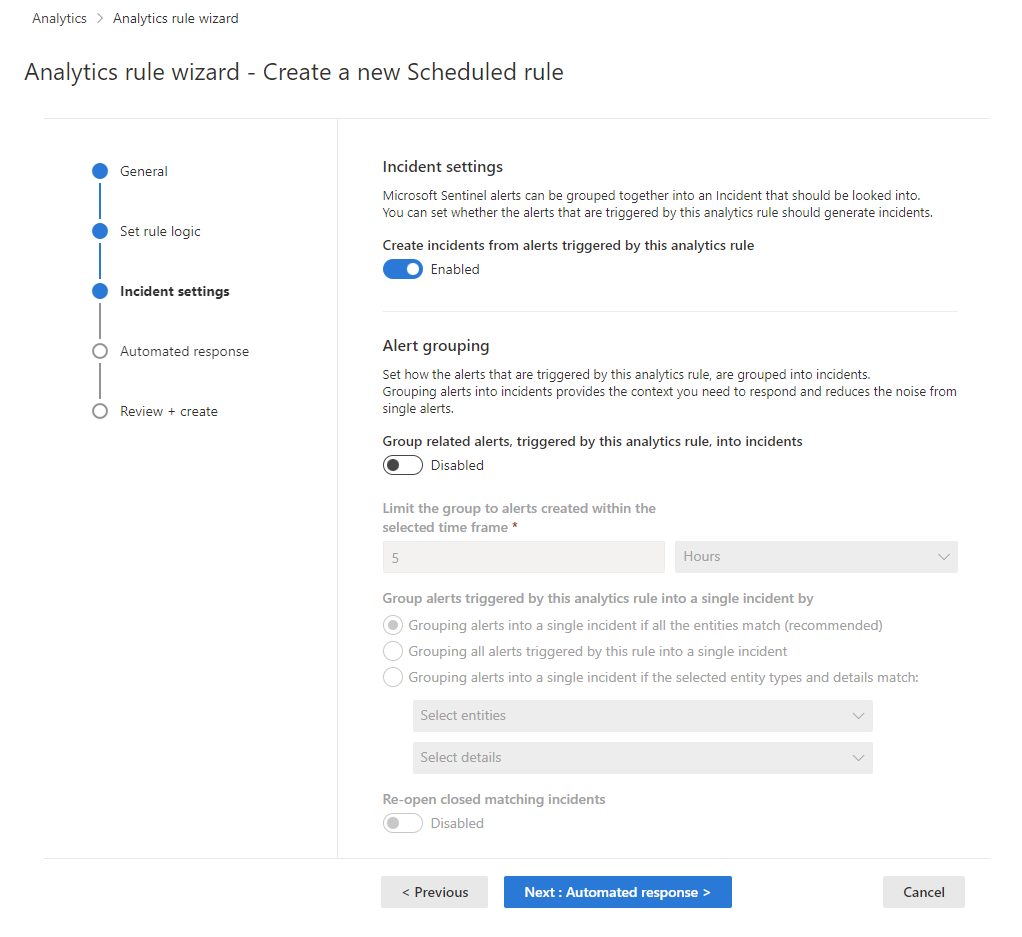

De instellingen voor het maken van incidenten configureren

Kies op het tabblad Incidentinstellingen of Microsoft Sentinel waarschuwingen verandert in bruikbare incidenten en of en hoe waarschuwingen worden gegroepeerd in incidenten.

Het maken van incidenten inschakelen.

In de sectie Incidentinstellingen wordt het maken van incidenten op basis van waarschuwingen die door deze analyseregel worden geactiveerd, standaard ingesteld op Ingeschakeld, wat betekent dat Microsoft Sentinel één afzonderlijk incident maakt van elke waarschuwing die wordt geactiveerd door de regel.

Als u niet wilt dat deze regel resulteert in het maken van incidenten (bijvoorbeeld als deze regel alleen informatie voor de volgende analyse verzamelt), stelt u deze in op Uitgeschakeld.

Belangrijk

Als u Microsoft Sentinel onboarding hebt uitgevoerd naar het geïntegreerde platform voor beveiligingsbewerkingen in de Microsoft Defender-portal, laat u deze instelling ingeschakeld.

Zie de volgende sectie als u één incident wilt maken op basis van een groep waarschuwingen, in plaats van één voor elke waarschuwing.

Instellingen voor het groeperen van waarschuwingen instellen.

Als u in de sectie Waarschuwingsgroepering wilt dat één incident wordt gegenereerd op basis van een groep van maximaal 150 vergelijkbare of terugkerende waarschuwingen (zie opmerking), stelt u groepswaarschuwingen in, geactiveerd door deze analyseregel, in incidenten op Ingeschakeld en stelt u de volgende parameters in.

Beperk de groep tot waarschuwingen die zijn gemaakt binnen het geselecteerde tijdsbestek: stel het tijdsbestek in waarin de vergelijkbare of terugkerende waarschuwingen worden gegroepeerd. Waarschuwingen buiten dit tijdsbestek genereren een afzonderlijk incident of een set incidenten.

Waarschuwingen groeperen die worden geactiveerd door deze analyseregel in één incident door: Kies hoe waarschuwingen worden gegroepeerd:

Optie Omschrijving Waarschuwingen groeperen in één incident als alle entiteiten overeenkomen Waarschuwingen worden gegroepeerd als ze identieke waarden delen voor elk van de toegewezen entiteiten (gedefinieerd op het tabblad Regellogica instellen hierboven). Dit is de aanbevolen instelling. Alle waarschuwingen die door deze regel worden geactiveerd, groeperen in één incident Alle waarschuwingen die door deze regel worden gegenereerd, worden gegroepeerd, zelfs als ze geen identieke waarden delen. Waarschuwingen groeperen in één incident als de geselecteerde entiteiten en details overeenkomen Waarschuwingen worden gegroepeerd als ze identieke waarden delen voor alle toegewezen entiteiten, waarschuwingsgegevens en aangepaste details die zijn geselecteerd in de desbetreffende vervolgkeuzelijsten. Gesloten overeenkomende incidenten opnieuw openen: als een incident is opgelost en gesloten en later een andere waarschuwing wordt gegenereerd die bij dat incident hoort, stelt u deze instelling in op Ingeschakeld als u wilt dat het gesloten incident opnieuw wordt geopend en laat u uitgeschakeld als u wilt dat de waarschuwing een nieuw incident maakt.

Notitie

Maximaal 150 waarschuwingen kunnen worden gegroepeerd in één incident.

Het incident wordt alleen gemaakt nadat alle waarschuwingen zijn gegenereerd. Alle waarschuwingen worden onmiddellijk na het maken aan het incident toegevoegd.

Als er meer dan 150 waarschuwingen worden gegenereerd door een regel die deze in één incident groepeert, wordt er een nieuw incident gegenereerd met dezelfde incidentdetails als het origineel en worden de overtollige waarschuwingen gegroepeerd in het nieuwe incident.

Selecteer Volgende: Geautomatiseerd antwoord.

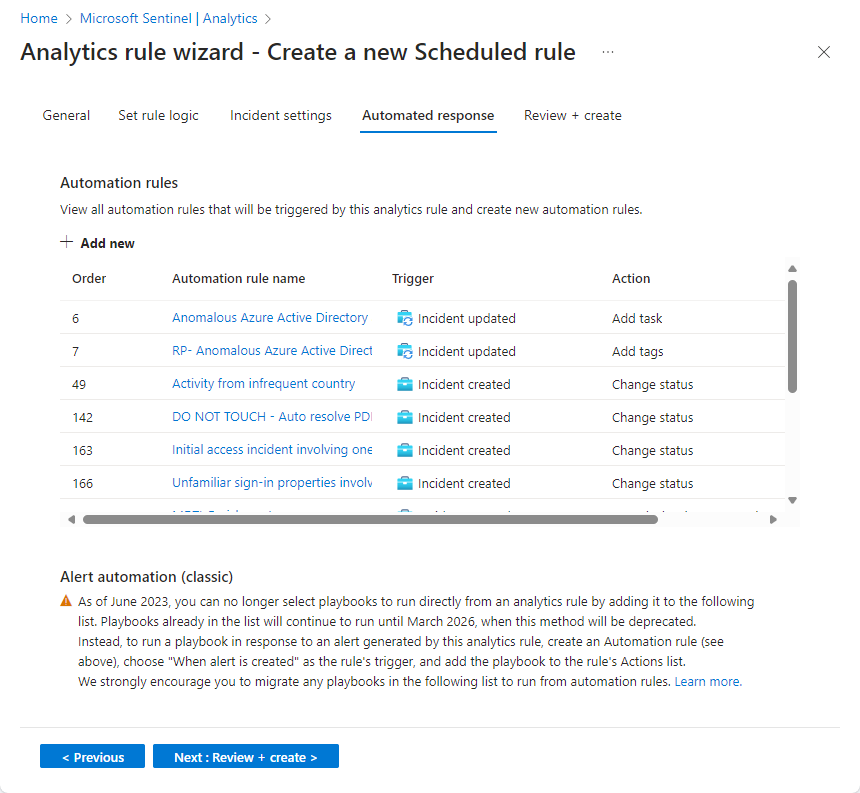

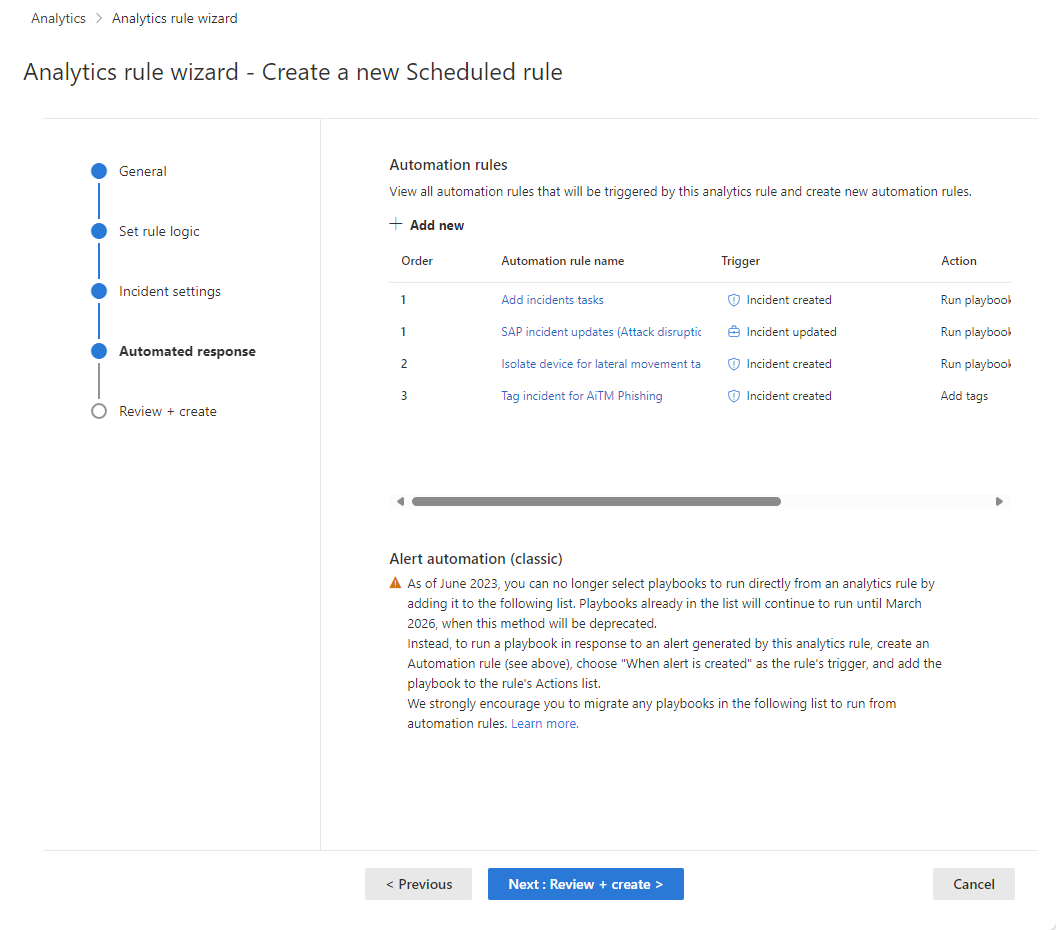

Geautomatiseerde antwoorden controleren of toevoegen

Zie op het tabblad Geautomatiseerde antwoorden de automatiseringsregels die worden weergegeven in de lijst. Als u antwoorden wilt toevoegen die nog niet onder bestaande regels vallen, hebt u twee opties:

- Bewerk een bestaande regel als u wilt dat het toegevoegde antwoord wordt toegepast op veel of alle regels.

- Selecteer Nieuwe toevoegen om een nieuwe automatiseringsregel te maken die alleen van toepassing is op deze analyseregel.

- Onder Waarschuwingsautomatisering (klassiek) onder aan het scherm ziet u eventuele playbooks die u hebt geconfigureerd om automatisch te worden uitgevoerd wanneer een waarschuwing wordt gegenereerd met behulp van de oude methode.

Vanaf juni 2023 kunt u geen playbooks meer toevoegen aan deze lijst. Playbooks die hier al worden vermeld, blijven actief totdat deze methode is afgeschaft, vanaf maart 2026.

Als u hier nog steeds playbooks hebt vermeld, moet u in plaats daarvan een automatiseringsregel maken op basis van de gemaakte waarschuwingstrigger en het playbook aanroepen vanuit de automatiseringsregel. Nadat u dit hebt gedaan, selecteert u het beletselteken aan het einde van de regel van het playbook dat hier wordt vermeld en selecteert u Verwijderen. Zie Migrate your Microsoft Sentinel alert-trigger playbooks to automation rules for full instructions (Uw Microsoft Sentinel alert-trigger playbooks migreren naar automatiseringsregels voor volledige instructies).

- Selecteer Volgende: Controleren en maken om alle instellingen voor uw nieuwe analyseregel te controleren.

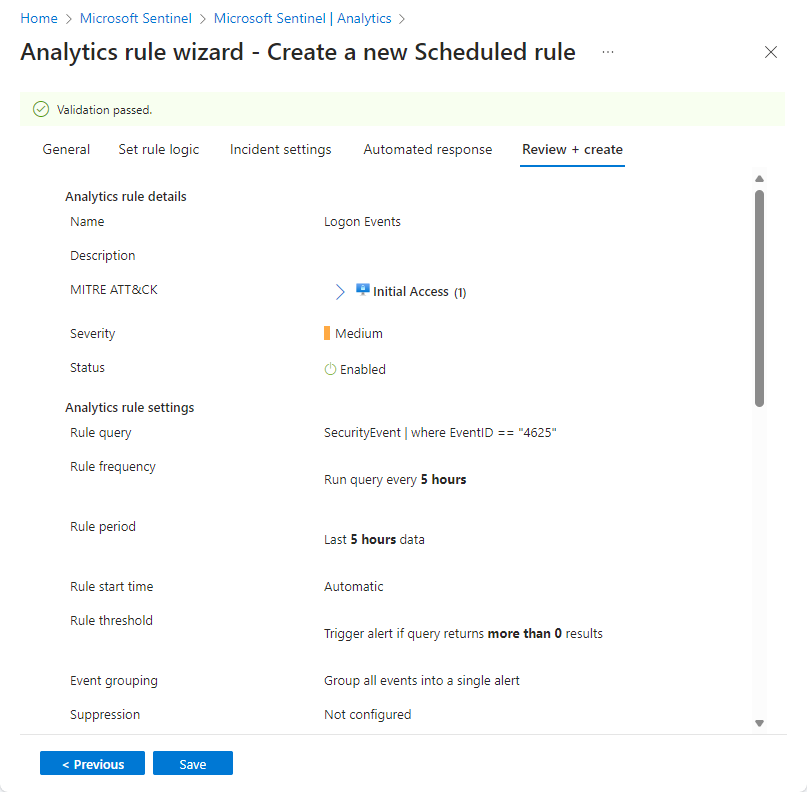

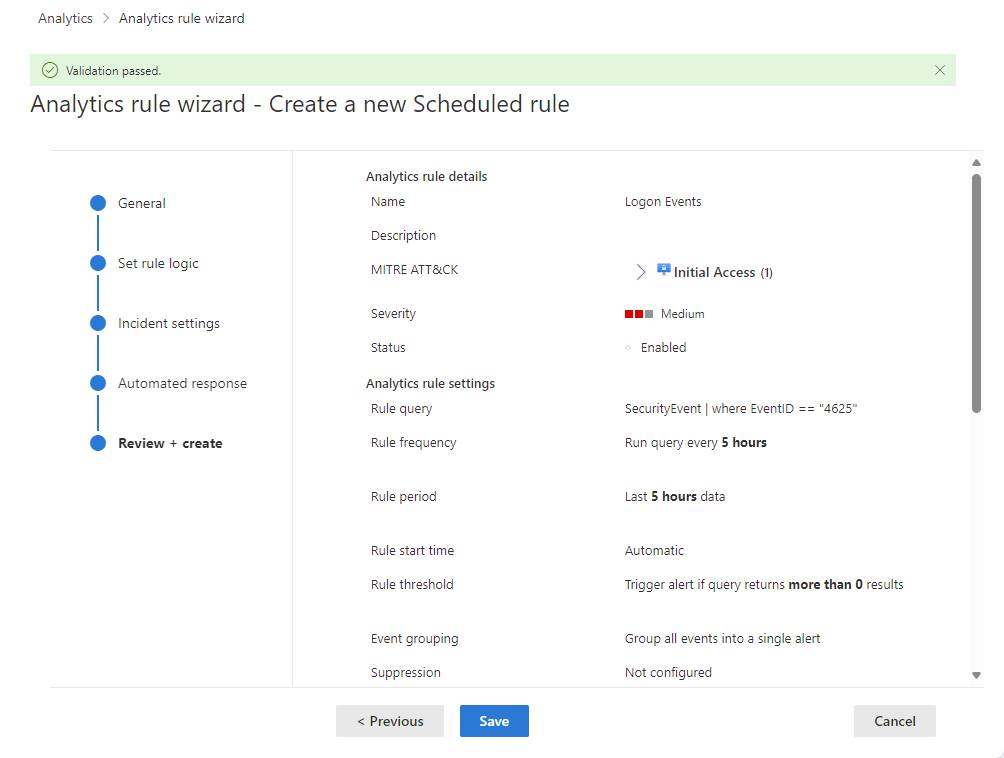

Configuratie valideren en de regel maken

Wanneer het bericht 'Validatie geslaagd' wordt weergegeven, selecteert u Maken.

Als er in plaats daarvan een fout wordt weergegeven, zoekt en selecteert u de rode X op het tabblad in de wizard waar de fout is opgetreden.

Corrigeer de fout en ga terug naar het tabblad Controleren en maken om de validatie opnieuw uit te voeren.

De regel en de uitvoer ervan weergeven

De regeldefinitie weergeven

U vindt de zojuist gemaakte aangepaste regel (van het type Gepland) in de tabel onder het tabblad Actieve regels op het hoofdscherm van Analytics . In deze lijst kunt u elke regel inschakelen, uitschakelen of verwijderen.

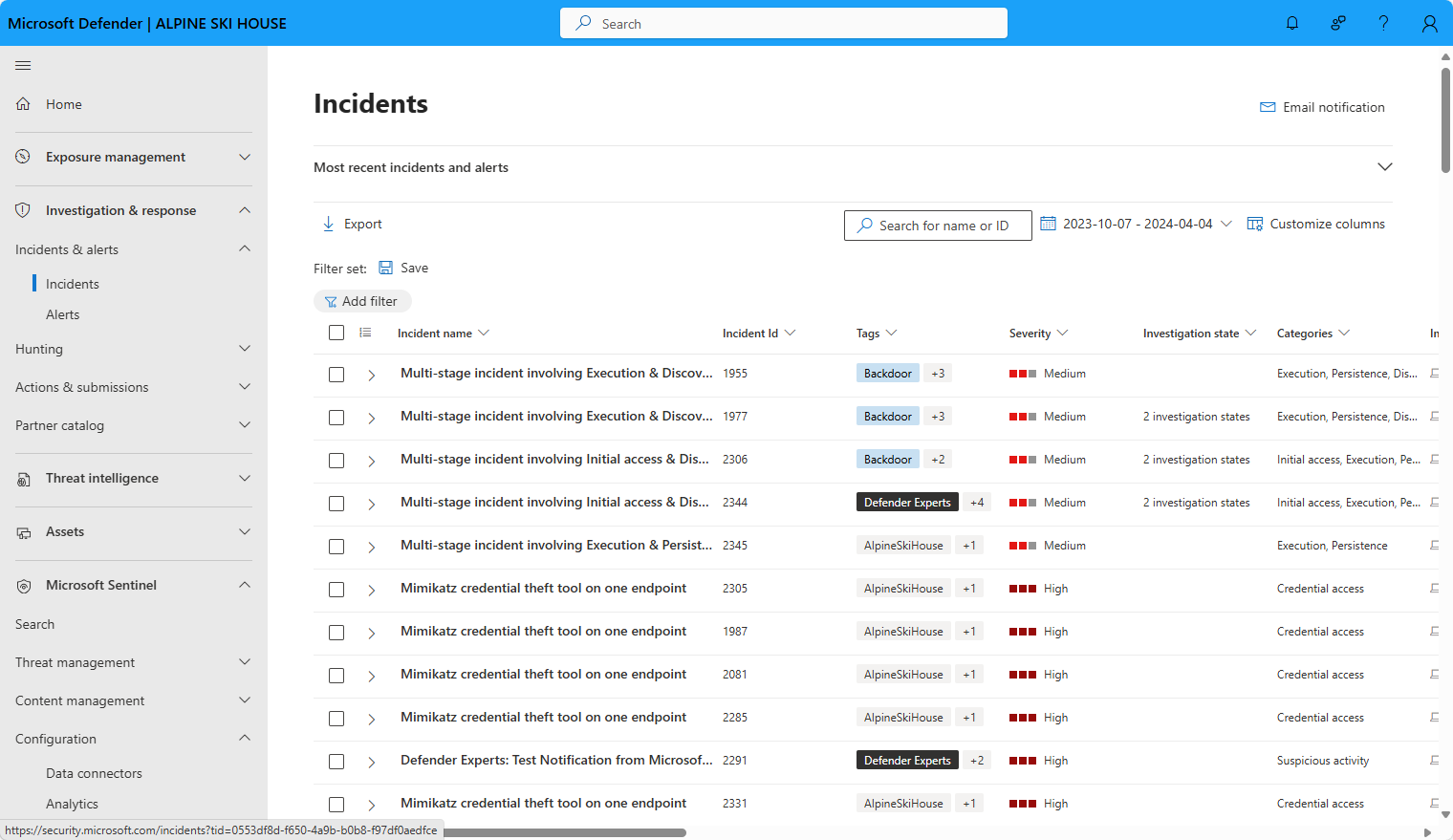

De resultaten van de regel weergeven

Als u de resultaten wilt bekijken van de analyseregels die u in Azure Portal maakt, gaat u naar de pagina Incidenten , waar u incidenten kunt sorteren, onderzoeken en de bedreigingen kunt oplossen.

De regel afstemmen

- U kunt de regelquery bijwerken om fout-positieven uit te sluiten. Zie Fout-positieven afhandelen in Microsoft Sentinel voor meer informatie.

Notitie

Waarschuwingen die in Microsoft Sentinel worden gegenereerd, zijn beschikbaar via Microsoft Graph Security. Zie de documentatie voor Microsoft Graph Security-waarschuwingen voor meer informatie.

De regel exporteren naar een ARM-sjabloon

Als u uw regel wilt verpakken om te worden beheerd en geïmplementeerd als code, kunt u de regel eenvoudig exporteren naar een ARM-sjabloon (Azure Resource Manager). U kunt ook regels importeren uit sjabloonbestanden om ze in de gebruikersinterface weer te geven en te bewerken.

Volgende stappen

Wanneer u analyseregels gebruikt om bedreigingen van Microsoft Sentinel te detecteren, moet u ervoor zorgen dat u alle regels inschakelt die zijn gekoppeld aan uw verbonden gegevensbronnen om een volledige beveiligingsdekking voor uw omgeving te garanderen.

Als u het inschakelen van regels wilt automatiseren, pusht u regels naar Microsoft Sentinel via API en PowerShell, maar hiervoor zijn extra inspanningen vereist. Wanneer u API of PowerShell gebruikt, moet u eerst de regels exporteren naar JSON voordat u de regels inschakelt. API of PowerShell kan handig zijn bij het inschakelen van regels in meerdere exemplaren van Microsoft Sentinel met identieke instellingen in elk exemplaar.

Zie voor meer informatie:

- Problemen met analyseregels in Microsoft Sentinel oplossen

- Navigeren en onderzoeken van incidenten in Microsoft Sentinel

- Entiteiten in Microsoft Sentinel

- Zelfstudie: Playbooks gebruiken met automatiseringsregels in Microsoft Sentinel

Leer ook van een voorbeeld van het gebruik van aangepaste analyseregels bij het bewaken van Zoom met een aangepaste connector.