Door de klant beheerde sleutel van Microsoft Sentinel instellen

Dit artikel bevat achtergrondinformatie en stappen voor het configureren van een door de klant beheerde sleutel (CMK) voor Microsoft Sentinel. Alle gegevens die zijn opgeslagen in Microsoft Sentinel, zijn al versleuteld door Microsoft in alle relevante opslagbronnen. CMK biedt een extra beveiligingslaag met een versleutelingssleutel die door u is gemaakt en eigendom is van u en is opgeslagen in uw Azure Key Vault.

Vereisten

- Configureer een toegewezen Log Analytics-cluster met ten minste een toezeggingslaag van 100 GB/dag. Wanneer meerdere werkruimten zijn gekoppeld aan hetzelfde toegewezen cluster, delen ze dezelfde door de klant beheerde sleutel. Meer informatie over prijzen voor toegewezen Log Analytics-clusters.

- Configureer CMK op het toegewezen cluster en koppel uw werkruimte aan dat cluster. Meer informatie over de cmk-inrichtingsstappen in Azure Monitor.

Overwegingen

Onboarding van een CMK-werkruimte naar Sentinel wordt alleen ondersteund via REST API en niet via Azure Portal. Arm-sjablonen (Azure Resource Manager) worden momenteel niet ondersteund voor CMK-onboarding.

De CMK-functionaliteit van Microsoft Sentinel is alleen beschikbaar voor werkruimten in toegewezen Log Analytics-clusters die nog niet zijn toegevoegd aan Microsoft Sentinel.

De volgende CMK-gerelateerde wijzigingen worden niet ondersteund omdat ze ineffectief zijn (Microsoft Sentinel-gegevens worden alleen versleuteld door de door Microsoft beheerde sleutel en niet door de CMK):

- CMK inschakelen voor een werkruimte die al is toegevoegd aan Microsoft Sentinel.

- CMK inschakelen op een cluster dat sentinel-onboarded werkruimten bevat.

- Een sentinel-onboarded niet-CMK-werkruimte koppelen aan een cluster met CMK-functionaliteit.

De volgende CMK-gerelateerde wijzigingen worden niet ondersteund omdat ze kunnen leiden tot niet-gedefinieerd en problematisch gedrag:

- CMK uitschakelen in een werkruimte die al is toegevoegd aan Microsoft Sentinel.

- Het instellen van een sentinel-onboarded, CMK-werkruimte als een niet-CMK-werkruimte door deze los te koppelen van het toegewezen CLUSTER waarvoor CMK is ingeschakeld.

- CMK uitschakelen op een toegewezen Log Analytics-cluster met CMK-functionaliteit.

Microsoft Sentinel ondersteunt door het systeem toegewezen identiteiten in cmk-configuratie. Daarom moet de identiteit van het toegewezen Log Analytics-cluster van het type Systeem toegewezen zijn. U wordt aangeraden de identiteit te gebruiken die automatisch wordt toegewezen aan het Log Analytics-cluster wanneer deze wordt gemaakt.

Het wijzigen van de door de klant beheerde sleutel in een andere sleutel (met een andere URI) wordt momenteel niet ondersteund. U moet de sleutel wijzigen door deze te draaien.

Neem contact op met de Microsoft Sentinel-productgroep voordat u CMK-wijzigingen aanbrengt in een productiewerkruimte of in een Log Analytics-cluster.

Werkruimten waarvoor CMK is ingeschakeld, bieden geen ondersteuning voor zoektaken.

Hoe CMK werkt

De Microsoft Sentinel-oplossing maakt gebruik van een toegewezen Log Analytics-cluser voor logboekverzameling en -functies. Als onderdeel van de CMK-configuratie van Microsoft Sentinel moet u de CMK-instellingen configureren op het gerelateerde toegewezen Log Analytics-cluster. Gegevens die zijn opgeslagen door Microsoft Sentinel in andere opslagbronnen dan Log Analytics, worden ook versleuteld met behulp van de door de klant beheerde sleutel die is geconfigureerd voor het toegewezen Log Analytics-cluster.

Zie voor meer informatie:

- Door de klant beheerde Sleutels (CMK) van Azure Monitor.

- Azure Key Vault.

- Toegewezen Log Analytics-clusters.

Notitie

Als u CMK inschakelt op Microsoft Sentinel, worden alle openbare preview-functies die CMK niet ondersteunen niet ingeschakeld.

CMK inschakelen

Voer de volgende stappen uit om CMK in te richten:

- Zorg ervoor dat u een Log Analytics-werkruimte hebt en dat deze is gekoppeld aan een toegewezen cluster waarop CMK is ingeschakeld. (Zie Vereisten.)

- Registreer u bij de Azure Cosmos DB-resourceprovider.

- Voeg een toegangsbeleid toe aan uw Azure Key Vault-exemplaar.

- Onboarding van de werkruimte naar Microsoft Sentinel via de onboarding-API.

- Neem contact op met de microsoft Sentinel-productgroep om onboarding te bevestigen.

Stap 1: CMK configureren in een Log Analytics-werkruimte op een toegewezen cluster

Zoals vermeld in de vereisten, moet deze werkruimte eerst worden gekoppeld aan een toegewezen Log Analytics-cluster waarop CMK is ingeschakeld om een Log Analytics-werkruimte te onboarden met CMK naar Microsoft Sentinel. Microsoft Sentinel gebruikt dezelfde sleutel die wordt gebruikt door het toegewezen cluster. Volg de instructies in de door de klant beheerde sleutelconfiguratie van Azure Monitor om in de volgende stappen een CMK-werkruimte te maken die wordt gebruikt als de Microsoft Sentinel-werkruimte.

Stap 2: De Azure Cosmos DB-resourceprovider registreren

Microsoft Sentinel werkt met Azure Cosmos DB als extra opslagresource. Zorg ervoor dat u zich registreert bij de Azure Cosmos DB-resourceprovider voordat u een CMK-werkruimte bij Microsoft Sentinel onboardt.

Volg de instructies voor het registreren van de Azure Cosmos DB-resourceprovider voor uw Azure-abonnement.

Stap 3: Een toegangsbeleid toevoegen aan uw Azure Key Vault-exemplaar

Voeg een toegangsbeleid toe waarmee Azure Cosmos DB toegang heeft tot het Azure Key Vault-exemplaar dat is gekoppeld aan uw toegewezen Log Analytics-cluster (dezelfde sleutel wordt gebruikt door Microsoft Sentinel).

Volg de instructies hier om een toegangsbeleid toe te voegen aan uw Azure Key Vault-exemplaar met een Azure Cosmos DB-principal.

Stap 4: Onboarding van de werkruimte naar Microsoft Sentinel via de onboarding-API

Onboarding van de cmk ingeschakelde werkruimte naar Microsoft Sentinel via de onboarding-API met behulp van de customerManagedKey eigenschap als true. Zie dit document in de GitHub-opslagplaats van Microsoft Sentinel voor meer context over de onboarding-API.

De volgende URI en aanvraagbody zijn bijvoorbeeld een geldige aanroep voor het onboarden van een werkruimte naar Microsoft Sentinel wanneer de juiste URI-parameters en autorisatietoken worden verzonden.

URI

PUT https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.OperationalInsights/workspaces/{workspaceName}/providers/Microsoft.SecurityInsights/onboardingStates/{sentinelOnboardingStateName}?api-version=2021-03-01-preview

Aanvraagbody

{

"properties": {

"customerManagedKey": true

}

}

Stap 5: Neem contact op met de productgroep Microsoft Sentinel om onboarding te bevestigen

Bevestig ten slotte de onboardingstatus van uw cmk-werkruimte door contact op te leggen met de Microsoft Sentinel-productgroep.

Sleutelversleutelingssleutel intrekken of verwijderen

Als een gebruiker de sleutelversleutelingssleutel (de CMK) intrekt, door deze te verwijderen of de toegang voor het toegewezen cluster en de Azure Cosmos DB-resourceprovider te verwijderen, houdt Microsoft Sentinel rekening met de wijziging en gedraagt zich alsof de gegevens niet meer beschikbaar zijn, binnen één uur. Op dit moment wordt elke bewerking die gebruikmaakt van permanente opslagbronnen, zoals gegevensopname, permanente configuratiewijzigingen en het maken van incidenten, voorkomen. Eerder opgeslagen gegevens worden niet verwijderd, maar blijven niet toegankelijk. Ontoegankelijke gegevens worden beheerd door het beleid voor gegevensretentie en worden opgeschoond in overeenstemming met dat beleid.

De enige bewerking die mogelijk is nadat de versleutelingssleutel is ingetrokken of verwijderd, is accountverwijdering.

Als de toegang na intrekking wordt hersteld, herstelt Microsoft Sentinel binnen een uur de toegang tot de gegevens.

Toegang tot de gegevens kan worden ingetrokken door de door de klant beheerde sleutel uit te schakelen in de sleutelkluis of door het toegangsbeleid voor de sleutel te verwijderen, voor zowel het toegewezen Log Analytics-cluster als Azure Cosmos DB. Het intrekken van toegang door de sleutel uit het toegewezen Log Analytics-cluster te verwijderen of door de identiteit te verwijderen die is gekoppeld aan het toegewezen Log Analytics-cluster, wordt niet ondersteund.

Zie Azure Monitor CMK-intrekking voor meer informatie over hoe sleutelintrekking werkt in Azure Monitor.

Door de klant beheerde sleutelrotatie

Microsoft Sentinel en Log Analytics ondersteunen sleutelrotatie. Wanneer een gebruiker sleutelrotatie uitvoert in Key Vault, ondersteunt Microsoft Sentinel de nieuwe sleutel binnen een uur.

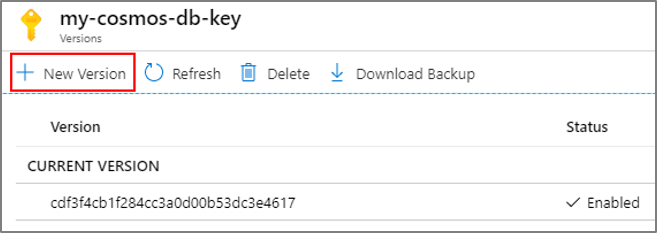

Voer in Azure Key Vault sleutelrotatie uit door een nieuwe versie van de sleutel te maken:

Schakel de vorige versie van de sleutel na 24 uur uit of nadat de Auditlogboeken van Azure Key Vault geen activiteit meer weergeven die gebruikmaakt van de vorige versie.

Nadat u een sleutel hebt gedraaid, moet u de toegewezen Log Analytics-clusterresource expliciet bijwerken in Log Analytics met de nieuwe Azure Key Vault-sleutelversie. Zie Azure Monitor CMK-rotatie voor meer informatie.

Een door de klant beheerde sleutel vervangen

Microsoft Sentinel biedt geen ondersteuning voor het vervangen van een door de klant beheerde sleutel. U moet in plaats daarvan de mogelijkheid voor sleutelrotatie gebruiken.

Volgende stappen

In dit document hebt u geleerd hoe u een door de klant beheerde sleutel instelt in Microsoft Sentinel. Zie de volgende artikelen voor meer informatie over Microsoft Sentinel:

- Meer informatie over het verkrijgen van inzicht in uw gegevens en mogelijke bedreigingen.

- Ga aan de slag met het detecteren van bedreigingen met Microsoft Sentinel.

- Werkmappen gebruiken om uw gegevens te bewaken.