Entiteitspagina's in Microsoft Sentinel

Wanneer u een gebruikersaccount, een hostnaam, een IP-adres of een Azure-resource in een incidentonderzoek tegenkomt, kunt u besluiten dat u er meer over wilt weten. U wilt bijvoorbeeld de activiteitengeschiedenis ervan weten, of deze nu wordt weergegeven in andere waarschuwingen of incidenten, of deze iets onverwachts of niet-teken heeft uitgevoerd, enzovoort. Kortom, u wilt informatie die u kan helpen bepalen welke bedreiging deze entiteiten vertegenwoordigen en uw onderzoek dienovereenkomstig begeleiden.

Belangrijk

Microsoft Sentinel is nu algemeen beschikbaar in het geïntegreerde Microsoft Security Operations-platform in de Microsoft Defender-portal. Zie Microsoft Sentinel in de Microsoft Defender-portal voor meer informatie.

Entiteitspagina's

In dergelijke situaties kunt u de entiteit selecteren (deze wordt weergegeven als een klikbare koppeling) en naar een entiteitspagina worden geleid, een gegevensblad met nuttige informatie over die entiteit. U kunt ook op een entiteitspagina aankomen door rechtstreeks te zoeken naar entiteiten op de pagina Gedrag van Microsoft Sentinel-entiteiten. De typen informatie die u op entiteitspagina's vindt, bevatten basisinformatie over de entiteit, een tijdlijn met belangrijke gebeurtenissen die betrekking hebben op deze entiteit en inzichten over het gedrag van de entiteit.

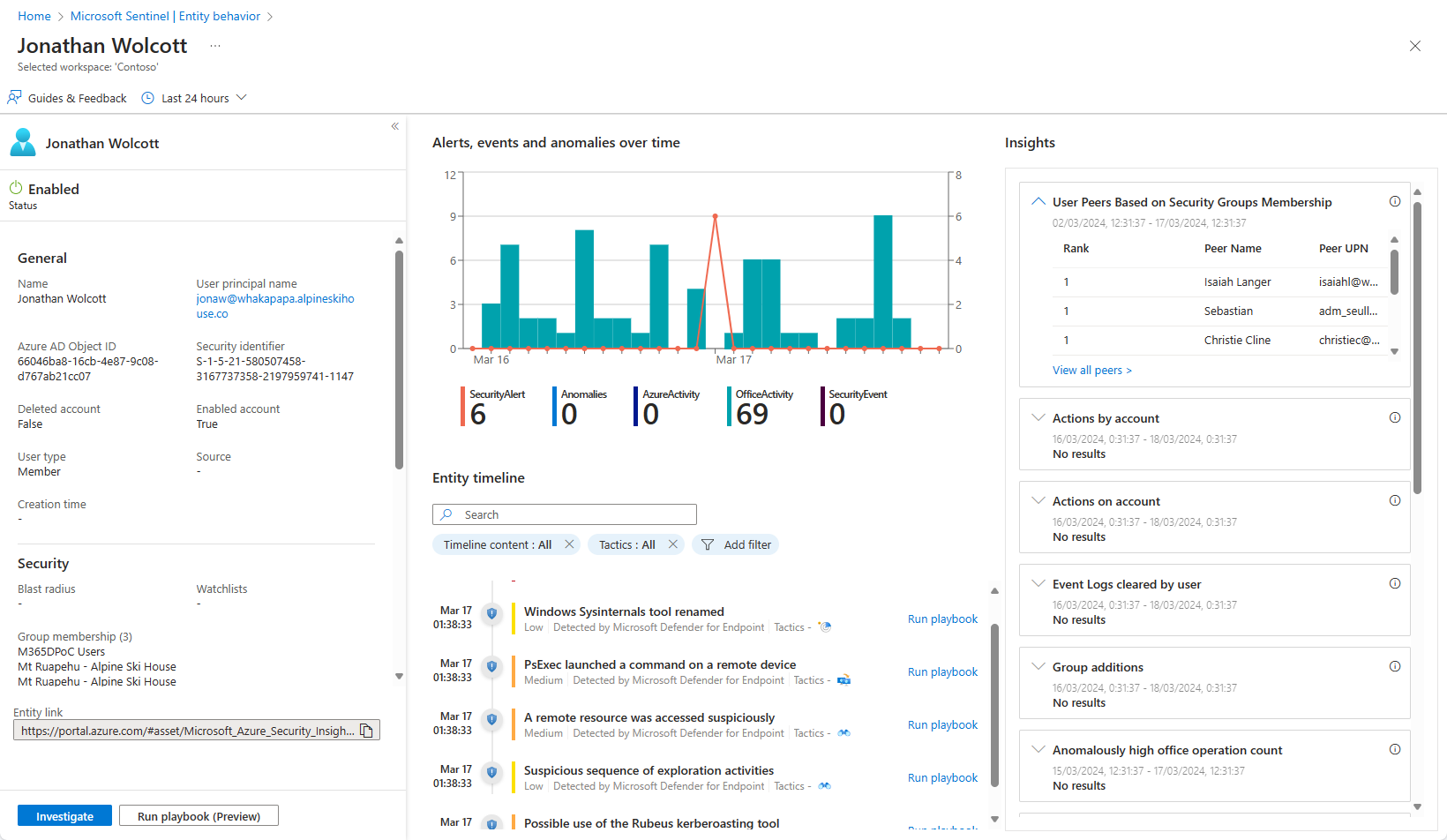

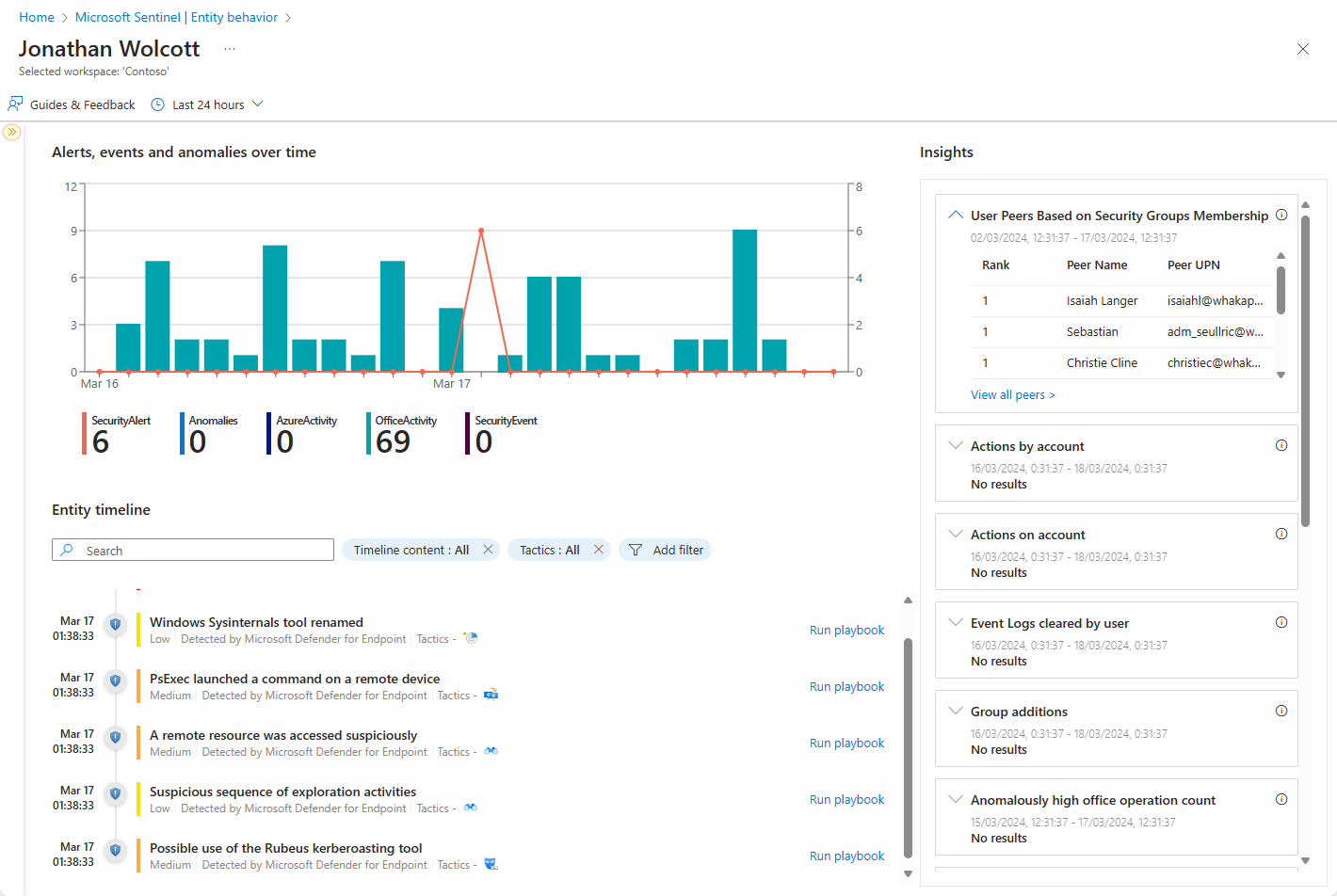

Entiteitspagina's bestaan uit drie onderdelen:

Het deelvenster aan de linkerkant bevat de identificatiegegevens van de entiteit, verzameld uit gegevensbronnen zoals Microsoft Entra ID, Azure Monitor, Azure Activity, Azure Resource Manager, Microsoft Defender voor Cloud, CEF/Syslog en Microsoft Defender XDR (met alle bijbehorende onderdelen).

In het middelste deelvenster ziet u een grafische en tekstuele tijdlijn met belangrijke gebeurtenissen die betrekking hebben op de entiteit, zoals waarschuwingen, bladwijzers, afwijkingen en activiteiten. Activiteiten zijn aggregaties van belangrijke gebeurtenissen uit Log Analytics. De query's die deze activiteiten detecteren, worden ontwikkeld door Microsoft-beveiligingsonderzoeksteams en u kunt nu uw eigen aangepaste query's toevoegen om activiteiten van uw keuze te detecteren.

In het deelvenster aan de rechterkant ziet u gedragsinzichten voor de entiteit. Deze inzichten worden continu ontwikkeld door microsoft-beveiligingsonderzoeksteams. Ze zijn gebaseerd op verschillende gegevensbronnen en bieden context voor de entiteit en de waargenomen activiteiten, zodat u snel afwijkend gedrag en beveiligingsrisico's kunt identificeren.

Als u een incident onderzoekt met behulp van de nieuwe onderzoekservaring, kunt u een gepaneelde versie van de entiteitspagina zien op de pagina met incidentdetails. U hebt een lijst met alle entiteiten in een bepaald incident en als u een entiteit selecteert, wordt er een zijpaneel geopend met drie 'kaarten': Info, Tijdlijn en Inzichten, met dezelfde informatie die hierboven wordt beschreven, binnen het specifieke tijdsbestek dat overeenkomt met die van de waarschuwingen in het incident.

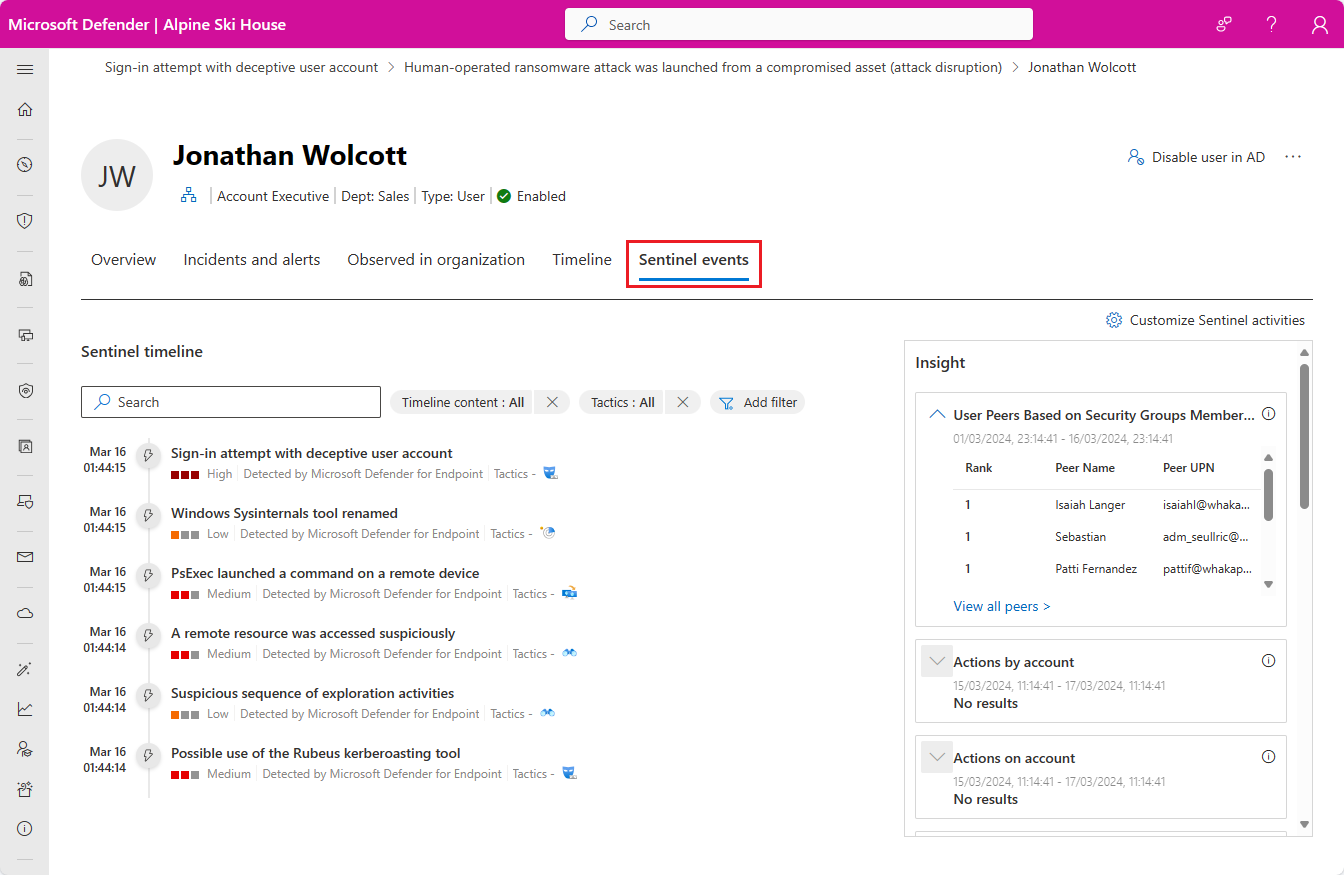

Als u het geïntegreerde platform voor beveiligingsbewerkingen gebruikt in de Microsoft Defender-portal, worden de tijdlijn en inzichtenvensters weergegeven op het tabblad Sentinel-gebeurtenissen van de pagina Defender-entiteit.

De tijdlijn

De tijdlijn is een belangrijk onderdeel van de bijdrage van de entiteitspagina aan gedragsanalyses in Microsoft Sentinel. Het bevat een verhaal over gebeurtenissen die betrekking hebben op entiteiten, zodat u inzicht krijgt in de activiteit van de entiteit binnen een bepaald tijdsbestek.

U kunt het tijdsbereik kiezen uit verschillende vooraf ingestelde opties (zoals de afgelopen 24 uur) of instellen op een aangepast gedefinieerd tijdsbestek. Daarnaast kunt u filters instellen die de informatie in de tijdlijn beperken tot specifieke typen gebeurtenissen of waarschuwingen.

De volgende typen items zijn opgenomen in de tijdlijn.

Waarschuwingen: waarschuwingen waarin de entiteit wordt gedefinieerd als een toegewezen entiteit. Als uw organisatie aangepaste waarschuwingen heeft gemaakt met behulp van analyseregels, moet u ervoor zorgen dat de entiteitstoewijzing van de regels correct wordt uitgevoerd.

Bladwijzers: bladwijzers die de specifieke entiteit bevatten die op de pagina wordt weergegeven.

Afwijkingen: UEBA-detecties op basis van dynamische basislijnen die zijn gemaakt voor elke entiteit in verschillende gegevensinvoer en op basis van eigen historische activiteiten, die van de peers en die van de organisatie als geheel.

Activiteiten: aggregatie van belangrijke gebeurtenissen met betrekking tot de entiteit. Een breed scala aan activiteiten wordt automatisch verzameld en u kunt deze sectie nu aanpassen door activiteiten van uw eigen keuze toe te voegen.

Entiteitsinzichten

Entiteitsinzichten zijn query's die zijn gedefinieerd door Beveiligingsonderzoekers van Microsoft, zodat uw analisten efficiënter en effectiever kunnen onderzoeken. De inzichten worden weergegeven als onderdeel van de entiteitspagina en bieden waardevolle beveiligingsinformatie over hosts en gebruikers, in de vorm van tabelgegevens en grafieken. Als u de informatie hier hebt, hoeft u geen omleiding te maken naar Log Analytics. De inzichten omvatten gegevens met betrekking tot aanmeldingen, groepstoevoegingen, afwijkende gebeurtenissen en meer, en bevatten geavanceerde ML-algoritmen om afwijkend gedrag te detecteren.

De inzichten zijn gebaseerd op de volgende gegevensbronnen:

- Syslog (Linux)

- SecurityEvent (Windows)

- AuditLogs (Microsoft Entra-id)

- SigninLogs (Microsoft Entra-id)

- OfficeActivity (Office 365)

- BehaviorAnalytics (Microsoft Sentinel UEBA)

- Heartbeat (Azure Monitor-agent)

- CommonSecurityLog (Microsoft Sentinel)

Over het algemeen wordt elk entiteitsinzicht dat op de entiteitspagina wordt weergegeven, vergezeld van een koppeling waarmee u naar een pagina gaat waar de query onder het inzicht wordt weergegeven, samen met de resultaten, zodat u de resultaten uitgebreider kunt bekijken.

- In Microsoft Sentinel in Azure Portal gaat u met de koppeling naar de pagina Logboeken .

- In het geïntegreerde platform voor beveiligingsbewerkingen in de Microsoft Defender-portal gaat u naar de pagina Geavanceerde opsporing .

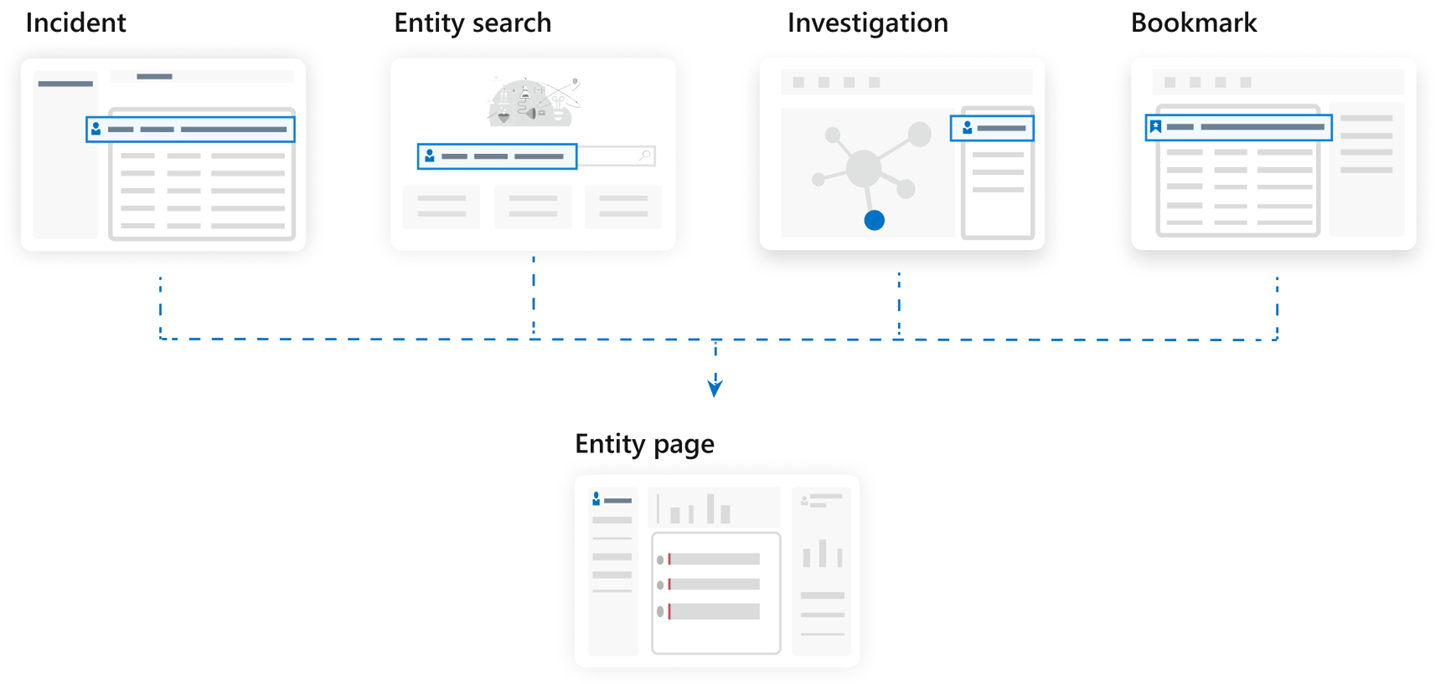

Entiteitspagina's gebruiken

Entiteitspagina's zijn ontworpen om deel uit te maken van meerdere gebruiksscenario's en kunnen worden geopend via incidentbeheer, de onderzoeksgrafiek, bladwijzers of rechtstreeks vanaf de pagina entiteiten zoeken onder Entiteitsgedrag in het hoofdmenu van Microsoft Sentinel.

Informatie over de entiteitspagina wordt opgeslagen in de tabel BehaviorAnalytics , die in detail wordt beschreven in de naslaginformatie over Microsoft Sentinel UEBA.

Ondersteunde entiteitspagina's

Microsoft Sentinel biedt momenteel de volgende entiteitspagina's:

Gebruikersaccount

Host

IP-adres (preview)

Notitie

De entiteitspagina van het IP-adres (nu in preview) bevat geolocatiegegevens die worden geleverd door de Microsoft Threat Intelligence-service. Deze service combineert geolocatiegegevens van Microsoft-oplossingen en externe leveranciers en partners. De gegevens zijn vervolgens beschikbaar voor analyse en onderzoek in de context van een beveiligingsincident. Zie ook Entiteiten verrijken in Microsoft Sentinel met geolocatiegegevens via REST API (openbare preview) voor meer informatie.

Azure-resource (preview)

IoT-apparaat (preview): alleen in Microsoft Sentinel in Azure Portal.

Volgende stappen

In dit document hebt u geleerd over het ophalen van informatie over entiteiten in Microsoft Sentinel met behulp van entiteitspagina's. Zie de volgende artikelen voor meer informatie over entiteiten en hoe u deze kunt gebruiken:

- Meer informatie over entiteiten in Microsoft Sentinel.

- Activiteiten aanpassen op tijdlijnen van entiteitspagina's.

- Geavanceerde bedreigingen identificeren met UEBA (User and Entity Behavior Analytics) in Microsoft Sentinel

- Analyse van entiteitsgedrag inSchakelen in Microsoft Sentinel.

- Beveiligingsrisico's opsporen.