Omgaan met fout-positieven in Microsoft Sentinel

Microsoft Sentinel-analyseregels melden u wanneer er iets verdachts gebeurt in uw netwerk. Er is geen analyseregel perfect en u bent gebonden aan een aantal fout-positieven die moeten worden verwerkt. In dit artikel wordt beschreven hoe u fout-positieven kunt verwerken, hetzij door automatisering te gebruiken of door geplande analyseregels te wijzigen.

Fout-positieve oorzaken en preventie

Zelfs in een correct gebouwde analyseregel komen fout-positieven vaak voort uit specifieke entiteiten, zoals gebruikers of IP-adressen die moeten worden uitgesloten van de regel.

Veelvoorkomende scenario's:

- Normale activiteiten van bepaalde gebruikers, meestal service-principals, tonen een patroon dat verdacht lijkt.

- Opzettelijke beveiligingsscanactiviteit afkomstig van bekende IP-adressen wordt gedetecteerd als schadelijk.

- Een regel die privé-IP-adressen uitsluit, moet ook enkele interne IP-adressen uitsluiten die niet privé zijn.

In dit artikel worden twee methoden beschreven voor het voorkomen van fout-positieven:

- Automatiseringsregels maken uitzonderingen zonder analyseregels te wijzigen.

- Wijzigingen in geplande analyseregels maken gedetailleerdere en permanente uitzonderingen mogelijk.

In de volgende tabel worden de kenmerken van elke methode beschreven:

| Wijze | Characteristic |

|---|---|

| Automatiseringsregels |

|

| Wijzigingen in analyseregels |

|

Uitzonderingen toevoegen met behulp van automatiseringsregels

De eenvoudigste manier om een uitzondering toe te voegen, is door een automatiseringsregel toe te voegen wanneer u een fout-positief incident ziet.

Een automatiseringsregel toevoegen om een fout-positief te verwerken:

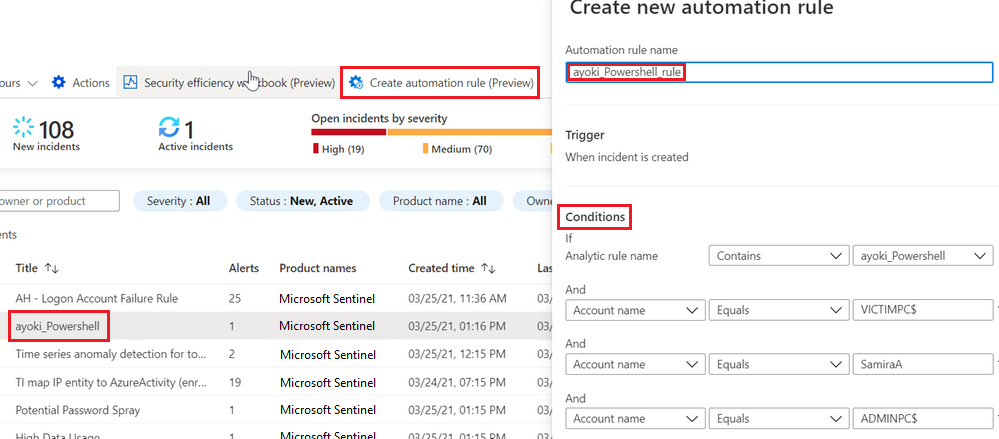

Selecteer in Microsoft Sentinel onder Incidenten het incident waarvoor u een uitzondering wilt maken.

Selecteer Automatiseringsregel maken.

Wijzig in de zijbalk nieuwe automatiseringsregel maken desgewenst de naam van de nieuwe regel om de uitzondering te identificeren, in plaats van alleen de naam van de waarschuwingsregel.

Voeg onder Voorwaarden desgewenst meer naamvan analytics-regels toe om de uitzondering toe te passen. Selecteer de vervolgkeuzelijst met de naam van de analyseregel en selecteer meer analyseregels in de lijst.

De zijbalk geeft de specifieke entiteiten in het huidige incident weer die het fout-positieve kunnen hebben veroorzaakt. Behoud de automatische suggesties of wijzig ze om de uitzondering af te stemmen. U kunt bijvoorbeeld een voorwaarde voor een IP-adres wijzigen om toe te passen op een volledig subnet.

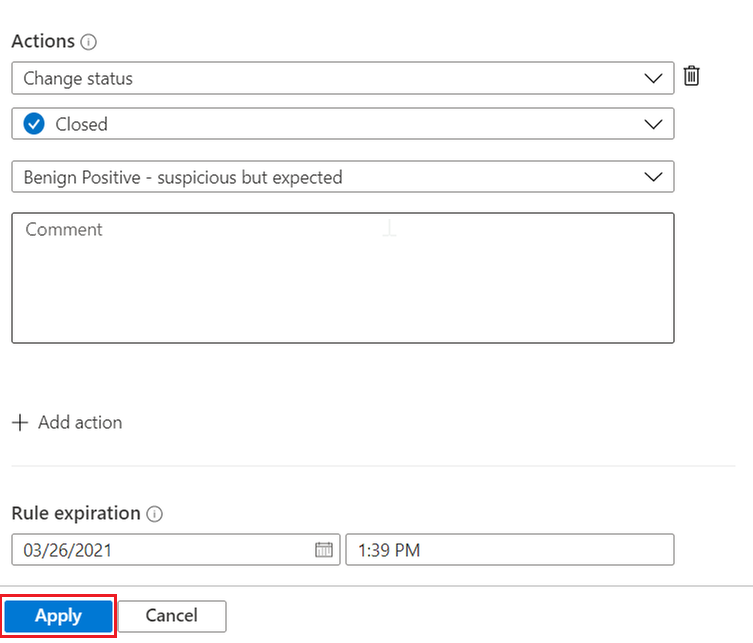

Nadat u aan de voorwaarden hebt voldaan, kunt u doorgaan met het definiëren van wat de regel doet:

- De regel is al geconfigureerd om een incident te sluiten dat voldoet aan de uitzonderingscriteria.

- U kunt de opgegeven afsluitreden ongewijzigd houden of u kunt deze wijzigen als een andere reden geschikter is.

- U kunt een opmerking toevoegen aan het automatisch gesloten incident dat de uitzondering uitlegt. U kunt bijvoorbeeld opgeven dat het incident afkomstig is van bekende beheeractiviteiten.

- Standaard is de regel ingesteld op automatisch verlopen na 24 uur. Deze vervaldatum is mogelijk wat u wilt en vermindert de kans op fout-negatieve fouten. Als u een langere uitzondering wilt, stelt u de verlooptijd van de regel in op een later tijdstip.

U kunt desgewenst meer acties toevoegen. U kunt bijvoorbeeld een tag toevoegen aan het incident of u kunt een playbook uitvoeren om een e-mail of een melding te verzenden of om te synchroniseren met een extern systeem.

Selecteer Toepassen om de uitzondering te activeren.

Tip

U kunt ook een volledig nieuwe automatiseringsregel maken zonder te beginnen met een incident. Selecteer Automation in het linkernavigatiemenu van Microsoft Sentinel en selecteer nieuwe regel maken>. Meer informatie over automatiseringsregels.

Uitzonderingen toevoegen door analyseregels te wijzigen

Een andere optie voor het implementeren van uitzonderingen is het wijzigen van de analyseregelquery. U kunt uitzonderingen rechtstreeks in de regel opnemen of, indien mogelijk, een verwijzing naar een volglijst gebruiken. Vervolgens kunt u de uitzonderingslijst in de volglijst beheren.

De query wijzigen

Als u bestaande analyseregels wilt bewerken, selecteert u Automation in het linkernavigatiemenu van Microsoft Sentinel. Selecteer de regel die u wilt bewerken en selecteer vervolgens Bewerken rechtsonder om de wizard Analyseregels te openen.

Zie Aangepaste analyseregels maken om bedreigingen te detecteren voor gedetailleerde instructies over het gebruik van de wizard Analyseregels voor het maken en bewerken van analyseregels.

Als u een uitzondering wilt implementeren in een gebruikelijke regelvoorwaarde, kunt u een voorwaarde toevoegen, zoals where IPAddress !in ('<ip addresses>') aan het begin van de regelquery. Deze regel sluit specifieke IP-adressen uit van de regel.

let timeFrame = 1d;

SigninLogs

| where TimeGenerated >= ago(timeFrame)

| where IPAddress !in ('10.0.0.8', '192.168.12.1')

...

Dit type uitzondering is niet beperkt tot IP-adressen. U kunt specifieke gebruikers uitsluiten met behulp van het UserPrincipalName veld of specifieke apps uitsluiten met behulp van AppDisplayName.

U kunt ook meerdere kenmerken uitsluiten. Als u bijvoorbeeld waarschuwingen wilt uitsluiten van het IP-adres 10.0.0.8 of de gebruiker user@microsoft.com, gebruikt u:

| where IPAddress !in ('10.0.0.8')

| where UserPrincipalName != 'user@microsoft.com'

Als u een nauwkeurigere uitzondering wilt implementeren indien van toepassing en de kans op fout-negatieven wilt verminderen, kunt u kenmerken combineren. De volgende uitzondering geldt alleen als beide waarden in dezelfde waarschuwing worden weergegeven:

| where IPAddress != '10.0.0.8' and UserPrincipalName != 'user@microsoft.com'

Subnetten uitsluiten

Voor het uitsluiten van IP-bereiken die door een organisatie worden gebruikt, is subnetuitsluiting vereist. In het volgende voorbeeld ziet u hoe u subnetten uitsluit.

De ipv4_lookup operator is een verrijkingsoperator, niet een filteroperator. De where isempty(network) regel voert het filteren daadwerkelijk uit door deze gebeurtenissen te inspecteren die geen overeenkomst tonen.

let subnets = datatable(network:string) [ "111.68.128.0/17", "5.8.0.0/19", ...];

let timeFrame = 1d;

SigninLogs

| where TimeGenerated >= ago(timeFrame)

| evaluate ipv4_lookup(subnets, IPAddress, network, return_unmatched = true)

| where isempty(network)

...

Volglijsten gebruiken om uitzonderingen te beheren

U kunt een volglijst gebruiken om de lijst met uitzonderingen buiten de regel zelf te beheren. Indien van toepassing heeft deze oplossing de volgende voordelen:

- Een analist kan uitzonderingen toevoegen zonder de regel te bewerken, wat beter de best practices van SOC volgt.

- Dezelfde volglijst kan worden toegepast op verschillende regels, waardoor centraal uitzonderingsbeheer mogelijk is.

Het gebruik van een volglijst is vergelijkbaar met het gebruik van een directe uitzondering. Gebruik _GetWatchlist('<watchlist name>') dit om de volglijst aan te roepen:

let timeFrame = 1d;

let logonDiff = 10m;

let allowlist = (_GetWatchlist('ipallowlist') | project IPAddress);

SigninLogs

| where TimeGenerated >= ago(timeFrame)

| where IPAddress !in (allowlist)

...

U kunt ook subnetfilters uitvoeren met behulp van een volglijst. In de voorgaande uitsluitingscode datatable voor subnetten kunt u bijvoorbeeld de definitie van de subnetten vervangen door een volglijst:

let subnets = _GetWatchlist('subnetallowlist');

Voorbeeld: Uitzonderingen beheren voor de Microsoft Sentinel-oplossing voor SAP-toepassingen®

De Microsoft Sentinel-oplossing voor SAP-toepassingen® biedt functies die u kunt gebruiken om gebruikers of systemen uit te sluiten van het activeren van waarschuwingen.

Gebruikers uitsluiten. Gebruik de functie SAPUsersGetVIP om:

- Oproeptags voor gebruikers die u wilt uitsluiten van het activeren van waarschuwingen. Tag gebruikers in de SAP_User_Config volglijst, waarbij sterretjes (*) als jokertekens worden gebruikt om alle gebruikers met een opgegeven naamgevingsyntaxis te taggen.

- Vermeld specifieke SAP-rollen en/of -profielen die u wilt uitsluiten van het activeren van waarschuwingen.

Systemen uitsluiten. Gebruik functies die de parameter SelectedSystemRoles ondersteunen om te bepalen dat alleen specifieke typen systemen waarschuwingen activeren, waaronder alleen productiesystemen , alleen UAT-systemen of beide.

Zie de Microsoft Sentinel-oplossing voor naslaginformatie over SAP-toepassingen® voor meer informatie.

Volgende stappen

Zie voor meer informatie: