Zero Trust-beveiligingsarchitecturen (TIC 3.0) bewaken met Microsoft Sentinel

Zero Trust is een beveiligingsstrategie voor het ontwerpen en implementeren van de volgende sets beveiligingsprincipes:

| Expliciet verifiëren | Toegang tot minimale bevoegdheden gebruiken | Stel dat er sprake is van een schending |

|---|---|---|

| Altijd verifiëren en autoriseren op basis van alle beschikbare gegevenspunten. | Beperk gebruikerstoegang met Just-In-Time en Just-Enough-Access (JIT/JEA), op risico gebaseerd adaptief beleid en gegevensbeveiliging. | Minimaliseer straal en segmenttoegang. Controleer end-to-end-versleuteling en gebruik analyse om zichtbaarheid te krijgen, detectie van bedreigingen te stimuleren en verdediging te verbeteren. |

In dit artikel wordt beschreven hoe u de Microsoft Sentinel Zero Trust-oplossing (TIC 3.0) gebruikt, waarmee governance- en complianceteams de vereisten van Zero Trust kunnen bewaken en erop kunnen reageren volgens het initiatief TIC (TRUSTED INTERNET CONNECTIONS) 3.0 .

Microsoft Sentinel-oplossingen zijn sets gebundelde inhoud, vooraf geconfigureerd voor een specifieke set gegevens. De TIC 3.0-oplossing (Zero Trust) bevat een werkmap, analyseregels en een playbook, dat een geautomatiseerde visualisatie van Zero Trust-principes biedt, die doorloopt naar het framework voor vertrouwensinternetverbindingen, waarmee organisaties configuraties in de loop van de tijd kunnen bewaken.

Notitie

Krijg een uitgebreid overzicht van de Zero Trust-status van uw organisatie met het Zero Trust-initiatief in Microsoft Exposure Management. Zie Snel uw beveiligingspostuur moderniseren voor Zero Trust | Microsoft Learn.

De Zero Trust-oplossing en het TIC 3.0-framework

Zero Trust en TIC 3.0 zijn niet hetzelfde, maar ze delen veel algemene thema's en bieden samen een gemeenschappelijk verhaal. De Microsoft Sentinel-oplossing voor Zero Trust (TIC 3.0) biedt gedetailleerde crosswalks tussen Microsoft Sentinel en het Zero Trust-model met het TIC 3.0-framework. Deze crosswalks helpen gebruikers om de overlappingen tussen de twee beter te begrijpen.

Hoewel de Microsoft Sentinel-oplossing voor Zero Trust (TIC 3.0) best practice-richtlijnen biedt, garandeert Microsoft niet of impliceert dit geen naleving. Alle TIC-vereisten (Trusted Internet Connection), validaties en controles worden beheerd door het Security Agency voor cyberbeveiliging en infrastructuur.

De Zero Trust -oplossing (TIC 3.0) biedt zichtbaarheid en situatiebewustheid voor controlevereisten die worden geleverd met Microsoft-technologieën in voornamelijk cloudomgevingen. De gebruikerservaring varieert per gebruiker en sommige deelvensters vereisen mogelijk extra configuraties en querywijziging voor bewerking.

Aanbevelingen impliceren geen dekking van respectieve controles, omdat ze vaak een van de verschillende acties zijn voor het benaderen van vereisten, wat uniek is voor elke klant. Aanbevelingen moeten als uitgangspunt worden beschouwd voor het plannen van volledige of gedeeltelijke dekking van de respectieve controlevereisten.

De Microsoft Sentinel-oplossing voor Zero Trust (TIC 3.0) is handig voor een van de volgende gebruikers en gebruiksvoorbeelden:

- Beveiligingsgovernance, risico- en complianceprofessionals, voor evaluatie en rapportage van nalevingspostuur

- Technici en architecten, die Zero Trust- en TIC 3.0-afgestemde workloads moeten ontwerpen

- Beveiligingsanalisten voor het bouwen van waarschuwingen en automatisering

- Managed Security Service Providers (MSSP's) voor adviesservices

- Beveiligingsmanagers, die vereisten moeten controleren, rapportage analyseren, mogelijkheden evalueren

Vereisten

Voordat u de TIC 3.0-oplossing (Zero Trust) installeert, moet u ervoor zorgen dat u over de volgende vereisten beschikt:

Onboarding Microsoft-services: zorg ervoor dat Microsoft Sentinel en Microsoft Defender voor Cloud zijn ingeschakeld in uw Azure-abonnement.

Microsoft Defender voor Cloud vereisten: In Microsoft Defender voor Cloud:

Voeg vereiste regelgevingsstandaarden toe aan uw dashboard. Zorg ervoor dat u zowel de Microsoft Cloud Security-benchmark als NIST SP 800-53 R5-evaluaties toevoegt aan uw Microsoft Defender voor Cloud dashboard. Zie voor meer informatie een regelgevingsstandaard toevoegen aan uw dashboard in de Microsoft Defender voor Cloud documentatie.

Exporteer continu Microsoft Defender voor Cloud gegevens naar uw Log Analytics-werkruimte. Zie Continu Microsoft Defender voor Cloud gegevens exporteren voor meer informatie.

Vereiste gebruikersmachtigingen. Als u de TIC 3.0-oplossing (Zero Trust) wilt installeren, moet u toegang hebben tot uw Microsoft Sentinel-werkruimte met machtigingen voor beveiligingslezer .

De TIC 3.0-oplossing (Zero Trust) wordt ook verbeterd door integraties met andere Microsoft-services, zoals:

- Microsoft Defender XDR

- Microsoft Information Protection

- Microsoft Entra ID

- Microsoft Defender voor Cloud

- Microsoft Defender voor Eindpunt

- Microsoft Defender for Identity

- Microsoft Defender voor Cloud-apps

- Microsoft Defender voor Office 365

De Zero Trust-oplossing (TIC 3.0) installeren

De Zero Trust-oplossing (TIC 3.0) implementeren vanuit Azure Portal:

Selecteer in Microsoft Sentinel de optie Inhoudshub en zoek de oplossing Zero Trust (TIC 3.0).

Selecteer rechtsonder details weergeven en vervolgens Maken. Selecteer het abonnement, de resourcegroep en de werkruimte waar u de oplossing wilt installeren en controleer vervolgens de gerelateerde beveiligingsinhoud die wordt geïmplementeerd.

Wanneer u klaar bent, selecteert u Controleren en maken om de oplossing te installeren.

Zie Out-Of-The-Box-inhoud en -oplossingen implementeren voor meer informatie.

Voorbeeld van gebruiksscenario

In de volgende secties ziet u hoe een beveiligingsanalist de resources kan gebruiken die zijn geïmplementeerd met de TIC 3.0-oplossing (Zero Trust) om vereisten te controleren, query's te verkennen, waarschuwingen te configureren en automatisering te implementeren.

Nadat u de TIC 3.0-oplossing (Zero Trust) hebt geïnstalleerd, gebruikt u de werkmap, analyseregels en het playbook dat is geïmplementeerd in uw Microsoft Sentinel-werkruimte om Zero Trust in uw netwerk te beheren.

Zero Trust-gegevens visualiseren

Navigeer naar de werkmap Microsoft Sentinel Workbooks>Zero Trust (TIC 3.0) en selecteer Opgeslagen werkmap weergeven.

Selecteer op de werkmappagina Zero Trust (TIC 3.0) de TIC 3.0-mogelijkheden die u wilt weergeven. Voor deze procedure selecteert u Inbraakdetectie.

Tip

Gebruik de wisselknop Guide boven aan de pagina om aanbevelingen en hulpvensters weer te geven of te verbergen. Zorg ervoor dat de juiste details zijn geselecteerd in de opties Abonnement, Werkruimte en TimeRange , zodat u de specifieke gegevens kunt bekijken die u wilt zoeken.

Selecteer de besturingskaarten die u wilt weergeven. Voor deze procedure selecteert u Adaptief toegangsbeheer en gaat u verder met schuiven om de weergegeven kaart weer te geven.

Tip

Gebruik de wisselknop Hulplijnen linksboven om aanbevelingen en hulpvensters weer te geven of te verbergen. Dit kan bijvoorbeeld handig zijn wanneer u de werkmap voor het eerst opent, maar niet nodig als u de relevante concepten hebt begrepen.

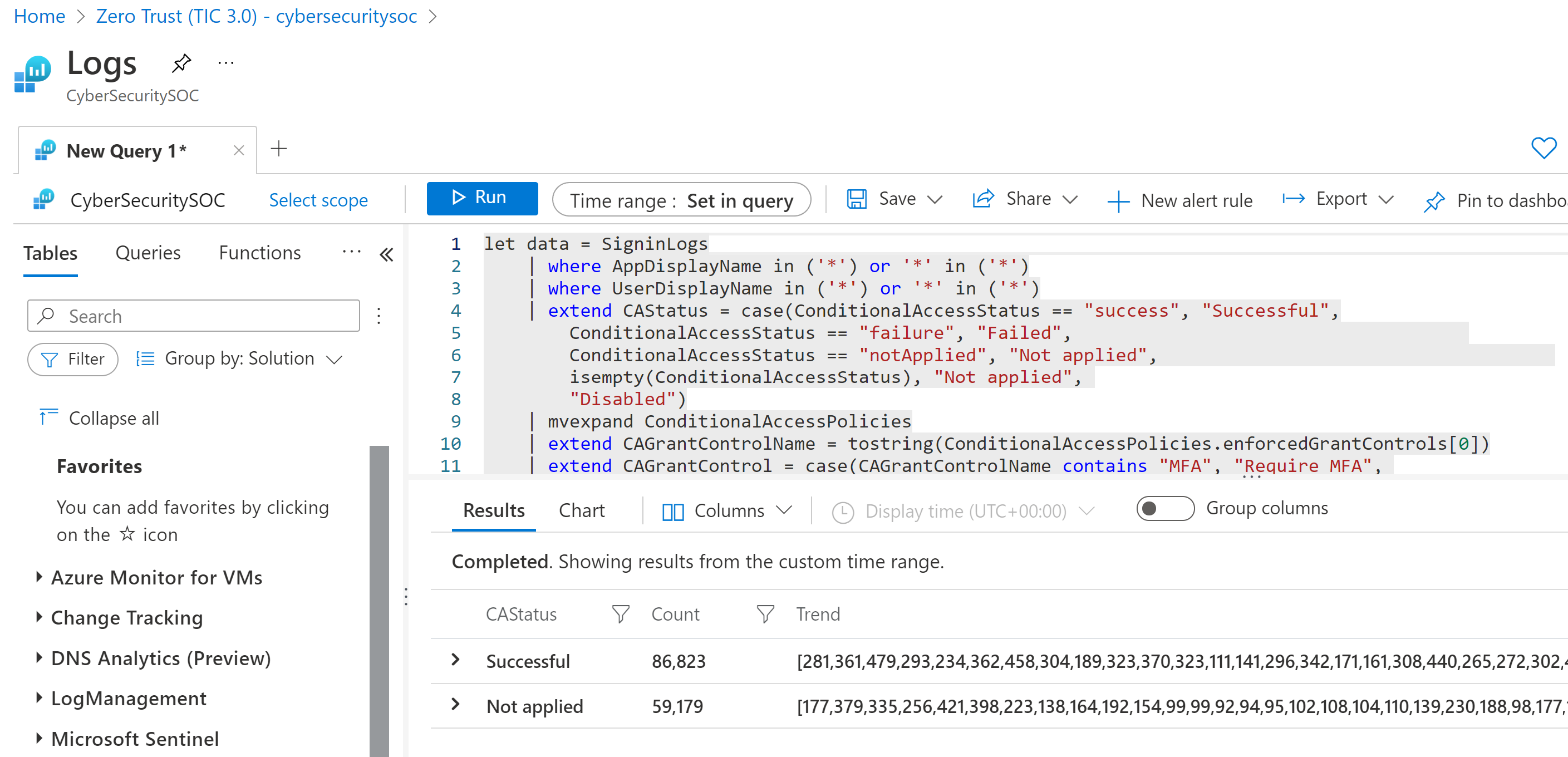

Query's verkennen. Selecteer bijvoorbeeld in de rechterbovenhoek van de kaart Adaptief toegangsbeheer het menu Drie puntoptiesen selecteer vervolgens De laatste query openen in de weergave Logboeken.

De query wordt geopend op de pagina Microsoft Sentinel-logboeken:

Zero Trust-gerelateerde waarschuwingen configureren

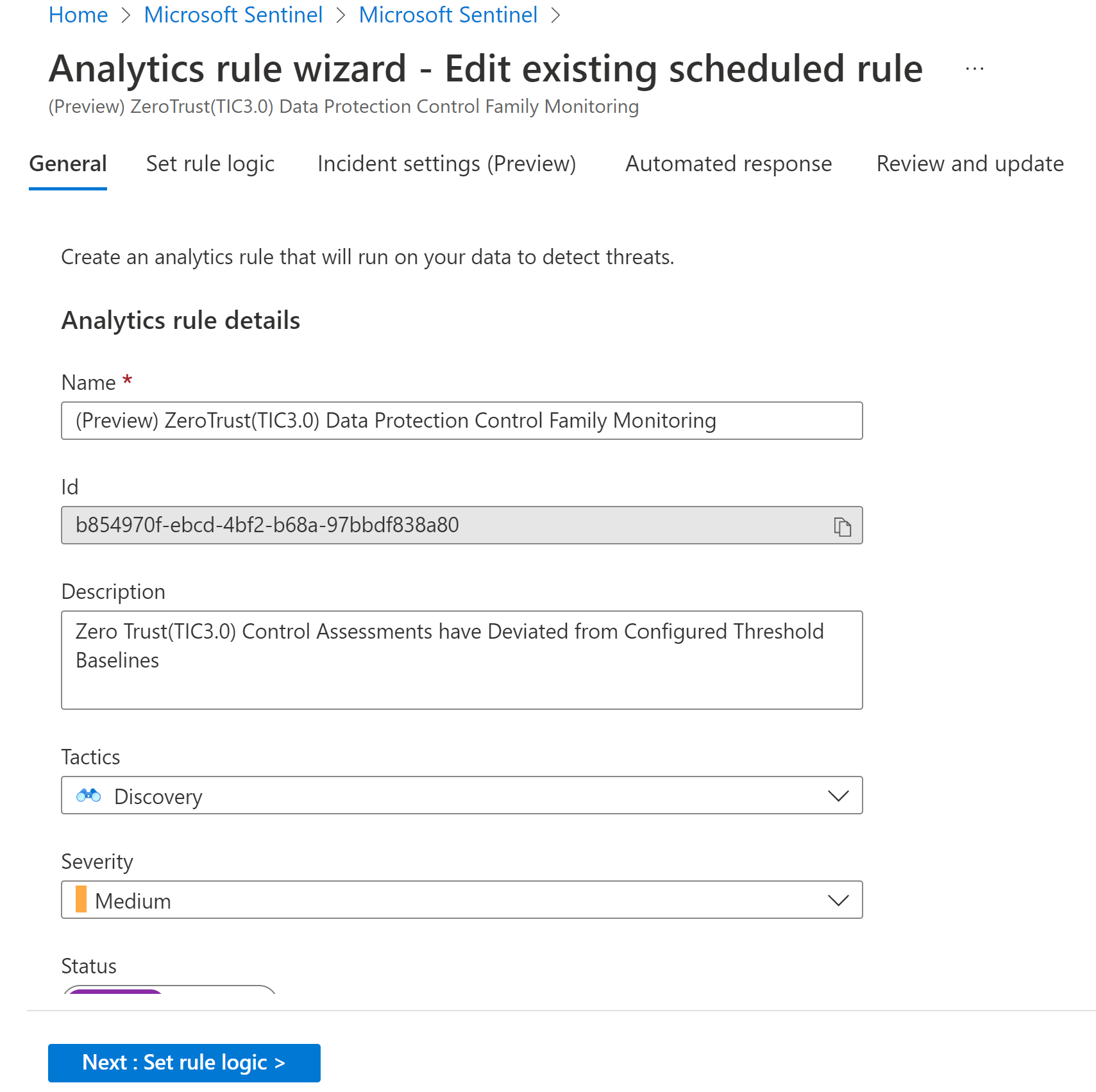

Navigeer in Microsoft Sentinel naar het gebied Analytics . Bekijk out-of-the-box analytics-regels die zijn geïmplementeerd met de TIC 3.0-oplossing (Zero Trust) door te zoeken naar TIC3.0.

De TIC 3.0-oplossing (Zero Trust) installeert standaard een set analyseregels die zijn geconfigureerd voor het bewaken van de TIC3.0-houding (Zero Trust) door de controlefamilie en u kunt drempelwaarden voor het waarschuwen van complianceteams aanpassen aan wijzigingen in de houding.

Als de tolerantiepostuur van uw werkbelasting bijvoorbeeld binnen een week onder een opgegeven percentage valt, genereert Microsoft Sentinel een waarschuwing om de respectieve beleidsstatus (pass/fail) te beschrijven, de geïdentificeerde assets, de laatste evaluatietijd en uitgebreide koppelingen naar Microsoft Defender voor Cloud te bieden voor herstelacties.

Werk de regels indien nodig bij of configureer een nieuwe:

Zie Aangepaste analyseregels maken om bedreigingen te detecteren voor meer informatie.

Reageren met SOAR

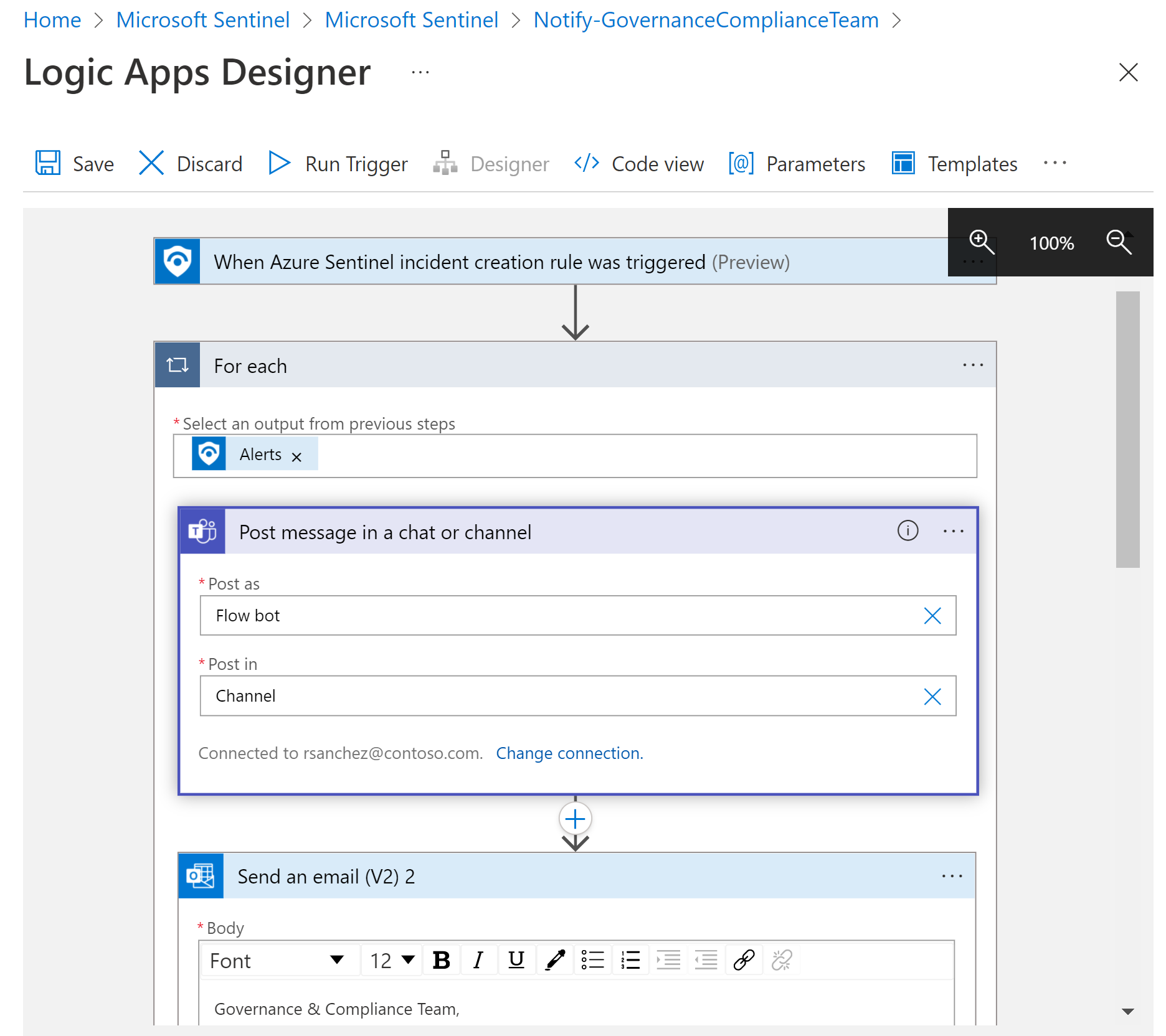

Ga in Microsoft Sentinel naar het tabblad Automation>Active playbooks en zoek het playbook Notify-GovernanceComplianceTeam .

Gebruik dit playbook om CMMC-waarschuwingen automatisch te bewaken en het governancenalevingsteam op de hoogte te stellen met relevante details via e-mail en Microsoft Teams-berichten. Pas het playbook indien nodig aan:

Zie Triggers en acties gebruiken in Microsoft Sentinel-playbooks voor meer informatie.

Veelgestelde vragen

Worden aangepaste weergaven en rapporten ondersteund?

Ja. U kunt uw Zero Trust-werkmap (TIC 3.0) aanpassen om gegevens weer te geven per abonnement, werkruimte, tijd, controlefamilie of volwassenheid, en u kunt uw werkmap exporteren en afdrukken.

Zie Azure Monitor-werkmappen gebruiken om uw gegevens te visualiseren en te bewaken voor meer informatie.

Zijn er extra producten vereist?

Zowel Microsoft Sentinel als Microsoft Defender voor Cloud zijn vereist.

Afgezien van deze services is elke besturingskaart gebaseerd op gegevens van meerdere services, afhankelijk van de typen gegevens en visualisaties die op de kaart worden weergegeven. Meer dan 25 Microsoft-services bieden verrijking voor de Zero Trust-oplossing (TIC 3.0).

Wat moet ik doen met panelen zonder gegevens?

Panelen zonder gegevens bieden een startpunt voor het aanpakken van Zero Trust- en TIC 3.0-controlevereisten, waaronder aanbevelingen voor het aanpakken van respectieve besturingselementen.

Worden meerdere abonnementen, clouds en tenants ondersteund?

Ja. U kunt werkmapparameters, Azure Lighthouse en Azure Arc gebruiken om gebruik te maken van de Zero Trust-oplossing (TIC 3.0) in al uw abonnementen, clouds en tenants.

Zie Azure Monitor-werkmappen gebruiken om uw gegevens te visualiseren en bewaken en meerdere tenants in Microsoft Sentinel beheren als MSSP voor meer informatie.

Wordt partnerintegratie ondersteund?

Ja. Zowel werkmappen als analyseregels kunnen worden aangepast voor integraties met partnerservices.

Zie Azure Monitor-werkmappen gebruiken voor het visualiseren en bewaken van uw gegevens en aangepaste surface-gebeurtenisdetails in waarschuwingen voor meer informatie.

Is dit beschikbaar in overheidsregio's?

Ja. De TIC 3.0-oplossing (Zero Trust) is beschikbaar in openbare preview en kan worden geïmplementeerd in commerciële/overheidsregio's. Zie de beschikbaarheid van cloudfuncties voor commerciële en Amerikaanse overheidsklanten voor meer informatie.

Welke machtigingen zijn vereist voor het gebruik van deze inhoud?

Gebruikers van Microsoft Sentinel-inzenders kunnen werkmappen, analyseregels en andere Microsoft Sentinel-resources maken en bewerken.

Gebruikers van Microsoft Sentinel Reader kunnen gegevens, incidenten, werkmappen en andere Microsoft Sentinel-resources bekijken.

Zie Machtigingen in Microsoft Sentinel voor meer informatie.

Volgende stappen

Zie voor meer informatie:

- Aan de slag met Microsoft Sentinel

- Uw gegevens visualiseren en bewaken met werkmappen

- Microsoft Zero Trust-model

- Zero Trust Deployment Center

Bekijk onze video's:

- Demo: Microsoft Sentinel Zero Trust (TIC 3.0) Oplossing

- Microsoft Sentinel: Zero Trust (TIC 3.0) Werkmapdemomo

Lees onze blogs!

- Aankondiging van de Oplossing Microsoft Sentinel: Zero Trust (TIC3.0)

- Zero Trust-workloads (TIC 3.0) bouwen en bewaken voor federale informatiesystemen met Microsoft Sentinel

- Zero Trust: 7 acceptatiestrategieën van beveiligingsleiders

- Zero Trust implementeren met Microsoft Azure: Identiteits- en toegangsbeheer (6 onderdelenreeks)

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor