Werken met bedreigingsindicatoren in Microsoft Sentinel

Integreer bedreigingsinformatie (TI) in Microsoft Sentinel via de volgende activiteiten:

Importeer bedreigingsinformatie in Microsoft Sentinel door gegevensconnectors in te schakelen op verschillende TI-platforms en -feeds.

Bekijk en beheer de geïmporteerde bedreigingsinformatie in logboeken en op de pagina Bedreigingsinformatie van Microsoft Sentinel.

Bedreigingen detecteren en beveiligingswaarschuwingen en incidenten genereren met behulp van de ingebouwde analyseregelsjablonen op basis van uw geïmporteerde bedreigingsinformatie.

Visualiseer belangrijke informatie over uw geïmporteerde bedreigingsinformatie in Microsoft Sentinel met de werkmap Bedreigingsinformatie.

Belangrijk

Microsoft Sentinel is nu algemeen beschikbaar in het geïntegreerde Microsoft Security Operations-platform in de Microsoft Defender-portal. Zie Microsoft Sentinel in de Microsoft Defender-portal voor meer informatie.

Uw bedreigingsindicatoren weergeven in Microsoft Sentinel

Uw indicatoren zoeken en weergeven op de pagina Bedreigingsinformatie

In deze procedure wordt beschreven hoe u uw indicatoren kunt weergeven en beheren op de pagina Bedreigingsinformatie , die toegankelijk is vanuit het hoofdmenu van Microsoft Sentinel. Gebruik de pagina Bedreigingsinformatie om uw geïmporteerde bedreigingsindicatoren te sorteren, filteren en doorzoeken zonder een Log Analytics-query te schrijven.

Als u uw bedreigingsinformatie-indicatoren wilt weergeven op de pagina Bedreigingsinformatie:

Voor Microsoft Sentinel in Azure Portal selecteert u bedreigingsinformatie onder Bedreigingsbeheer.

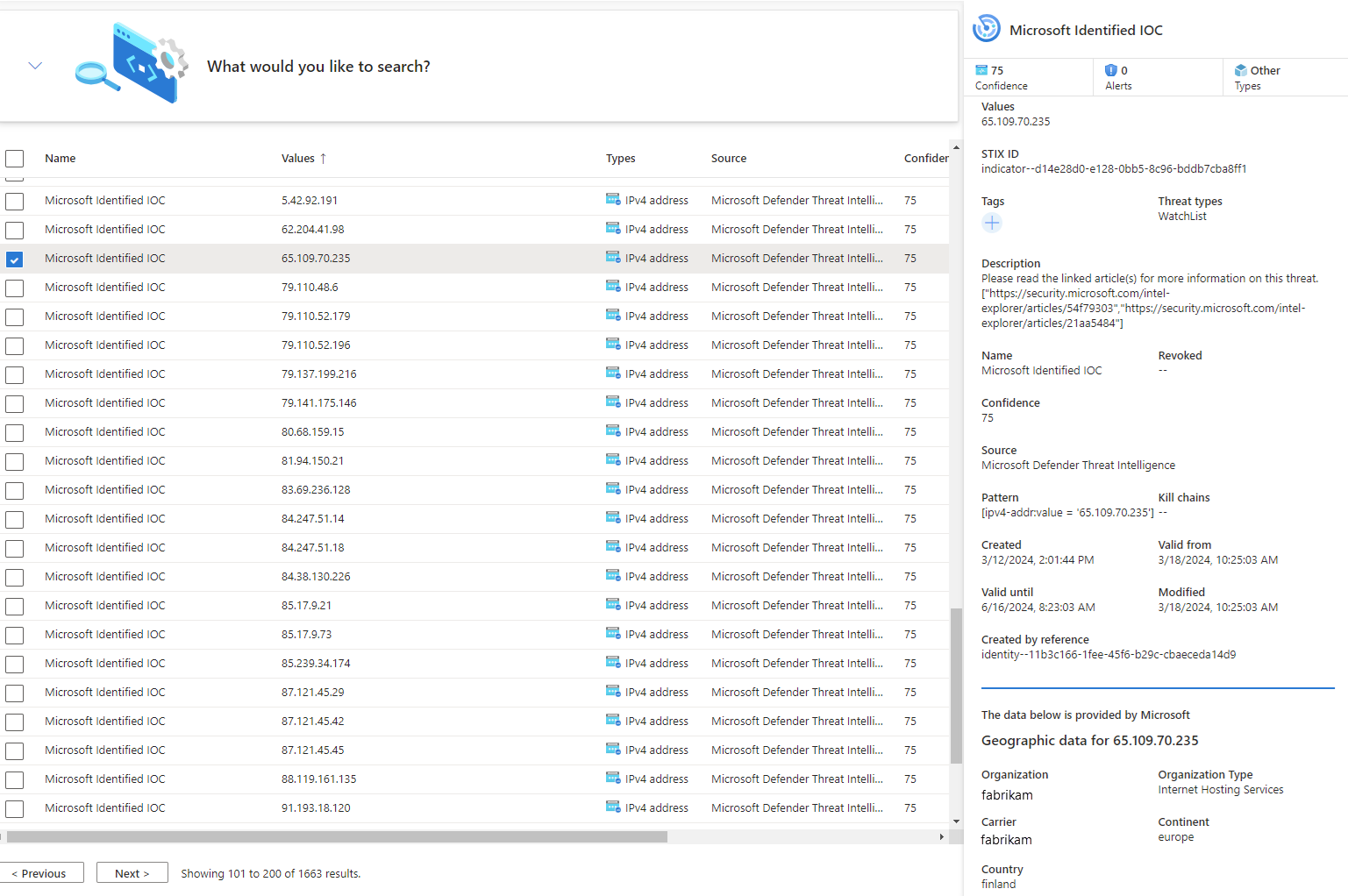

Voor Microsoft Sentinel in de Defender-portal selecteert u Bedreigingsinformatie voor Microsoft Sentinel>>.Selecteer in het raster de indicator waarvoor u meer details wilt weergeven. De details van de indicator worden aan de rechterkant weergegeven, met informatie zoals betrouwbaarheidsniveaus, tags, bedreigingstypen en meer.

Microsoft Sentinel geeft alleen de meest recente versie van indicatoren weer in deze weergave. Zie Bedreigingsinformatie begrijpen voor meer informatie over hoe indicatoren worden bijgewerkt.

IP- en domeinnaamindicatoren worden verrijkt met extra GeoLocation- en WhoIs-gegevens, wat meer context biedt voor onderzoeken waar de geselecteerde indicator wordt gevonden.

Voorbeeld:

Belangrijk

GeoLocation en WhoIs-verrijking is momenteel in PREVIEW. De Aanvullende voorwaarden voor Azure-previews omvatten aanvullende juridische voorwaarden die van toepassing zijn op Azure-functies die in bèta of preview zijn of die anders nog niet algemeen beschikbaar zijn.

Uw indicatoren zoeken en weergeven in logboeken

In deze procedure wordt beschreven hoe u uw geïmporteerde bedreigingsindicatoren bekijkt in het gebied Microsoft Sentinel-logboeken, samen met andere Microsoft Sentinel-gebeurtenisgegevens, ongeacht de bronfeed of de connector die wordt gebruikt.

Geïmporteerde bedreigingsindicatoren worden vermeld in de tabel Microsoft Sentinel > ThreatIntelligenceIndicator . Dit is de basis voor bedreigingsinformatiequery's die elders in Microsoft Sentinel worden uitgevoerd, zoals in Analytics of Workbooks.

Uw bedreigingsinformatie-indicatoren weergeven in logboeken:

Voor Microsoft Sentinel in Azure Portal selecteert u Logboeken onder Algemeen.

Voor Microsoft Sentinel in de Defender-portal selecteert u Onderzoek en antwoord>opsporing>geavanceerde opsporing.De tabel ThreatIntelligenceIndicator bevindt zich onder de Microsoft Sentinel-groep .

Selecteer het pictogram Voorbeeldgegevens (het oog) naast de tabelnaam en selecteer de knop Weergeven in de queryeditor om een query uit te voeren waarmee records uit deze tabel worden weergegeven.

Uw resultaten moeten er ongeveer uitzien als de voorbeeld-bedreigingsindicator die in deze schermopname wordt weergegeven:

Indicatoren maken en taggen

Op de pagina Bedreigingsinformatie kunt u ook rechtstreeks in de Microsoft Sentinel-interface bedreigingsindicatoren maken en twee van de meest voorkomende beheertaken voor bedreigingsinformatie uitvoeren: indicatorlabels en het maken van nieuwe indicatoren met betrekking tot beveiligingsonderzoeken.

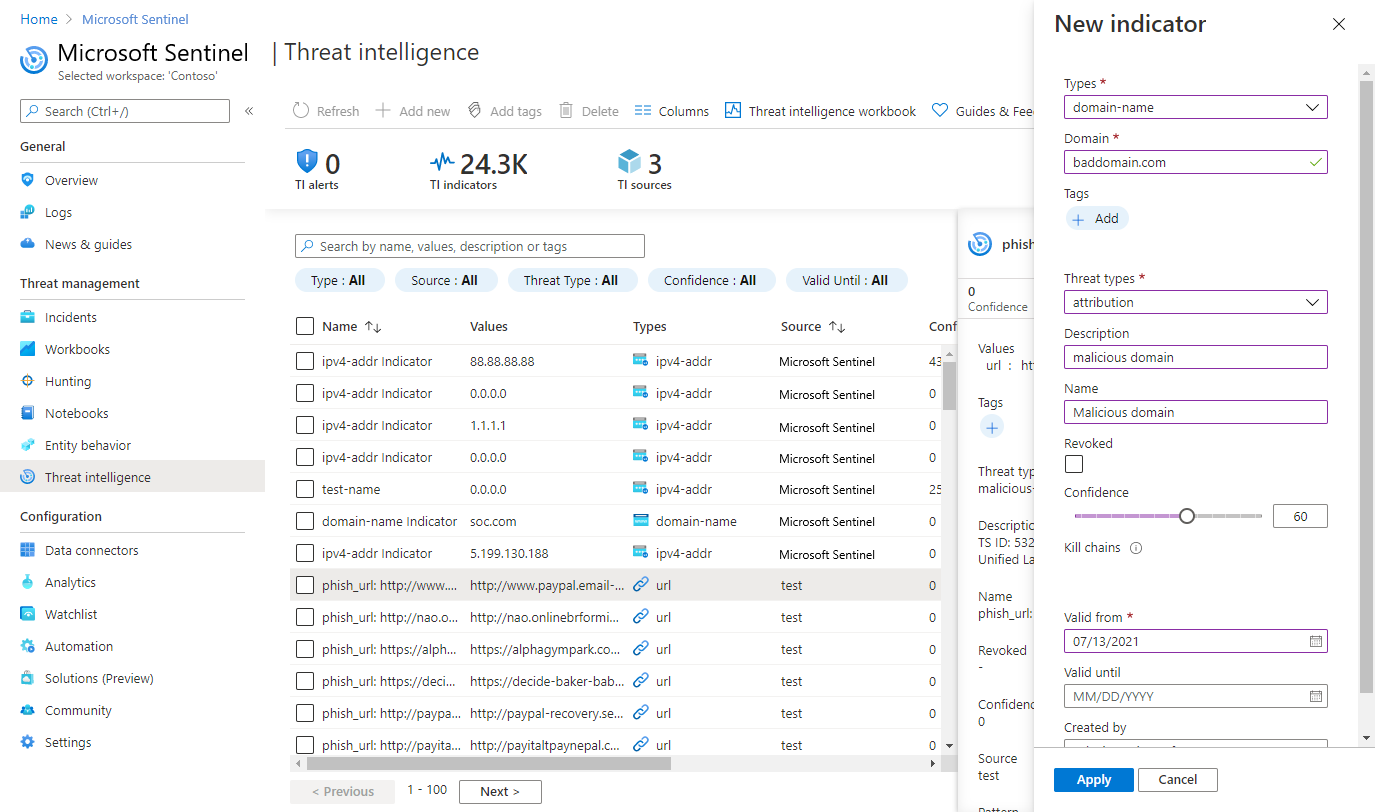

Een nieuwe indicator maken

Voor Microsoft Sentinel in Azure Portal selecteert u bedreigingsinformatie onder Bedreigingsbeheer.

Voor Microsoft Sentinel in de Defender-portal selecteert u Bedreigingsinformatie voor Microsoft Sentinel>>.Selecteer de knop Nieuwe toevoegen in de menubalk boven aan de pagina.

Kies het indicatortype en vul vervolgens het formulier in in het deelvenster Nieuwe indicator . De vereiste velden zijn gemarkeerd met een rood sterretje (*).

Selecteer Toepassen. De indicator wordt toegevoegd aan de lijst met indicatoren en wordt ook verzonden naar de tabel ThreatIntelligenceIndicator in Logs.

Bedreigingsindicatoren taggen en bewerken

Het taggen van bedreigingsindicatoren is een eenvoudige manier om ze te groeperen om ze gemakkelijker te vinden. Normaal gesproken kunt u tags toepassen op een indicator die betrekking heeft op een bepaald incident of bedreigingen vertegenwoordigen van een bepaalde actor of bekende aanvalscampagne. Zodra u zoekt naar de indicatoren waarmee u wilt werken, tagt u ze afzonderlijk of selecteert u indicatoren met meerdere selecties en tagt u ze allemaal tegelijk met een of meer tags. Omdat taggen vrij is, is het raadzaam om standaard naamconventies te maken voor bedreigingsindicatortags.

Met Microsoft Sentinel kunt u ook indicatoren bewerken, ongeacht of deze rechtstreeks in Microsoft Sentinel zijn gemaakt of afkomstig zijn van partnerbronnen, zoals TIP- en TAXII-servers. Voor indicatoren die zijn gemaakt in Microsoft Sentinel, kunnen alle velden worden bewerkt. Voor indicatoren die afkomstig zijn van partnerbronnen, kunnen alleen specifieke velden worden bewerkt, waaronder tags, vervaldatum, betrouwbaarheid en ingetrokken. In beide gevallen moet u er rekening mee houden dat alleen de nieuwste versie van de indicator wordt weergegeven in de weergave Bedreigingsinformatie . Zie Bedreigingsinformatie begrijpen voor meer informatie over hoe indicatoren worden bijgewerkt.

Werkmappen bieden inzicht in uw bedreigingsinformatie

Gebruik een speciaal gebouwde Microsoft Sentinel-werkmap om belangrijke informatie over uw bedreigingsinformatie in Microsoft Sentinel te visualiseren en de werkmap aan te passen op basis van uw zakelijke behoeften.

U kunt als volgt de werkmap voor bedreigingsinformatie vinden die is opgegeven in Microsoft Sentinel en een voorbeeld van hoe u wijzigingen aanbrengt in de werkmap om deze aan te passen.

Navigeer vanuit Azure Portal naar de Microsoft Sentinel-service.

Kies de werkruimte waarnaar u bedreigingsindicatoren hebt geïmporteerd met behulp van een gegevensconnector voor bedreigingsinformatie.

Selecteer Werkmappen in de sectie Bedreigingsbeheer van het menu Microsoft Sentinel.

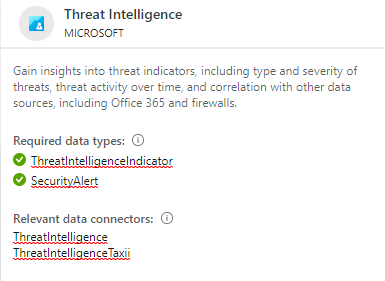

Zoek de werkmap met de titel Bedreigingsinformatie en controleer of u gegevens hebt in de tabel ThreatIntelligenceIndicator , zoals hieronder wordt weergegeven.

Selecteer de knop Opslaan en kies een Azure-locatie om de werkmap op te slaan. Deze stap is vereist als u de werkmap op een willekeurige manier gaat wijzigen en uw wijzigingen opslaat.

Selecteer nu de knop Opgeslagen werkmap weergeven om de werkmap te openen voor weergave en bewerking.

U ziet nu de standaardgrafieken die door de sjabloon worden geleverd. Als u een grafiek wilt wijzigen, selecteert u de knop Bewerken boven aan de pagina om de bewerkingsmodus voor de werkmap in te voeren.

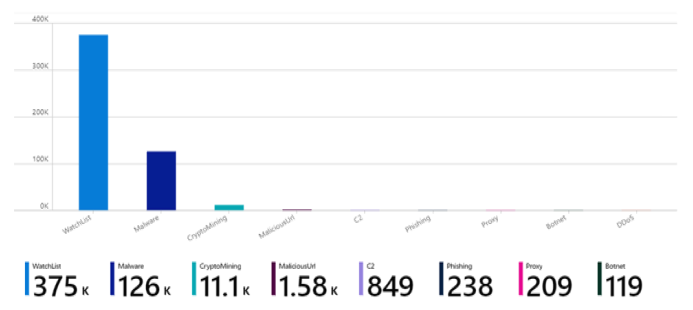

Voeg een nieuwe grafiek met bedreigingsindicatoren toe op bedreigingstype. Schuif naar de onderkant van de pagina en selecteer Query toevoegen.

Voeg de volgende tekst toe aan het tekstvak Log Analytics-werkruimtequery :

ThreatIntelligenceIndicator | summarize count() by ThreatTypeSelecteer staafdiagram in de vervolgkeuzelijst Visualisatie.

Selecteer de knop Klaar met bewerken . U hebt een nieuwe grafiek voor uw werkmap gemaakt.

Werkmappen bieden krachtige interactieve dashboards waarmee u inzicht krijgt in alle aspecten van Microsoft Sentinel. Er is veel te doen met werkmappen en hoewel de meegeleverde sjablonen een goed uitgangspunt zijn, wilt u waarschijnlijk deze sjablonen bekijken en aanpassen, of nieuwe dashboards maken die veel verschillende gegevensbronnen combineren, zodat u uw gegevens op unieke manieren kunt visualiseren. Omdat Microsoft Sentinel-werkmappen zijn gebaseerd op Azure Monitor-werkmappen, is er al uitgebreide documentatie beschikbaar en nog veel meer sjablonen. Een goede plek om te beginnen is dit artikel over het maken van interactieve rapporten met Azure Monitor-werkmappen.

Er is ook een uitgebreide community met Azure Monitor-werkmappen op GitHub om meer sjablonen te downloaden en uw eigen sjablonen bij te dragen.

Gerelateerde inhoud

In dit artikel hebt u alle manieren geleerd om te werken met bedreigingsinformatie-indicatoren in Microsoft Sentinel. Zie de volgende artikelen voor meer informatie over bedreigingsinformatie in Microsoft Sentinel:

- Informatie over bedreigingsinformatie in Microsoft Sentinel.

- Verbind Microsoft Sentinel met STIX/TAXII-feeds voor bedreigingsinformatie.

- Bekijk welke TIPs, TAXII-feeds en verrijkingen gemakkelijk kunnen worden geïntegreerd met Microsoft Sentinel.