Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Microsoft Sentinel is een SIEM-oplossing (Security Information and Event Management) in de cloud, met de mogelijkheid om bedreigingsinformatie van talloze bronnen op te nemen, te cureren en te beheren.

Belangrijk

Microsoft Sentinel is algemeen beschikbaar in de Microsoft Defender-portal, waaronder voor klanten zonder Microsoft Defender XDR of een E5-licentie.

Vanaf juli 2026 worden alle klanten die Microsoft Sentinel in Azure Portal gebruiken, omgeleid naar de Defender-portal en gebruiken ze alleen Microsoft Sentinel in de Defender-portal. Vanaf juli 2025 worden veel nieuwe klanten automatisch onboarden en omgeleid naar de Defender portal.

Als u Nog steeds Microsoft Sentinel gebruikt in Azure Portal, raden we u aan om te beginnen met het plannen van uw overgang naar de Defender-portal om een soepele overgang te garanderen en optimaal te profiteren van de geïntegreerde beveiligingsbewerkingen die door Microsoft Defender worden aangeboden. Zie Het is tijd om te verplaatsen voor meer informatie: De Azure-portal van Microsoft Sentinel buiten gebruik stellen voor betere beveiliging.

Inleiding tot bedreigingsinformatie

Cyber threat intelligence (CTI) is informatie die bestaande of potentiële bedreigingen voor systemen en gebruikers beschrijft. Deze intelligentie heeft veel vormen zoals geschreven rapporten die de motivaties, infrastructuur en technieken van een bepaalde bedreigingsacteur beschrijven. Het kan ook specifieke waarnemingen zijn van IP-adressen, domeinen, bestands-hashes en andere artefacten die zijn gekoppeld aan bekende cyberbedreigingen.

Organisaties gebruiken CTI om essentiële context te bieden aan ongebruikelijke activiteiten, zodat beveiligingspersoneel snel actie kan ondernemen om hun mensen, informatie en assets te beschermen. U kunt CTI op veel plaatsen verkrijgen, zoals:

- Opensource-gegevensfeeds

- Communities voor het delen van dreigingsinformatie

- Feeds voor bedrijfsinformatie

- Lokale intelligentie verzameld in de loop van beveiligingsonderzoeken binnen een organisatie

Voor SIEM-oplossingen zoals Microsoft Sentinel zijn de meest voorkomende vormen van CTI bedreigingsindicatoren, ook wel bekend als indicatoren van inbreuk (IOC's) of indicatoren van aanvallen. Bedreigingsindicatoren zijn gegevens die waargenomen artefacten, zoals URL's, bestands-hashes of IP-adressen, koppelen aan bekende bedreigingsactiviteiten, zoals phishing, botnets of malware. Deze vorm van bedreigingsinformatie wordt vaak tactische bedreigingsinformatie genoemd. Het wordt toegepast op beveiligingsproducten en automatisering op grote schaal om potentiële bedreigingen voor een organisatie te detecteren en te beschermen tegen hen.

Een ander facet van bedreigingsinformatie vertegenwoordigt bedreigingsactoren, hun technieken, tactieken en procedures (TTP's), hun infrastructuur en de identiteiten van hun slachtoffers. Microsoft Sentinel biedt ondersteuning voor het beheren van deze facetten, samen met IOC's, uitgedrukt met behulp van de opensource-standaard voor het uitwisselen van CTI, ook wel STIX (Structured Threat Information Expression) genoemd. Bedreigingsinformatie uitgedrukt als STIX-objecten verbetert de interoperabiliteit en stelt organisaties in staat efficiënter te jagen. Gebruik STIX-objecten voor bedreigingsinformatie in Microsoft Sentinel om schadelijke activiteiten in uw omgeving te detecteren en de volledige context van een aanval te bieden om antwoordbeslissingen te informeren.

De volgende tabel bevat een overzicht van de activiteiten die nodig zijn om de integratie van bedreigingsinformatie (TI) in Microsoft Sentinel optimaal te benutten:

| Actie | Beschrijving |

|---|---|

| Bedreigingsinformatie opslaan in de werkruimte van Microsoft Sentinel |

|

| Bedreigingsinformatie beheren |

|

| Bedreigingsinformatie gebruiken |

|

Bedreigingsinformatie biedt ook nuttige context in andere Microsoft Sentinel-ervaringen, zoals notebooks. Voor meer informatie, zie Aan de slag met notebooks en MSTICPy.

Notitie

Zie de Microsoft Sentinel-tabellen in Beschikbaarheid van functies voor Amerikaanse overheidsklanten voor informatie over de beschikbaarheid van functies in Amerikaanse overheidsclouds.

Bedreigingsinformatie importeren en verbinden

De meeste bedreigingsinformatie wordt geïmporteerd met behulp van gegevensconnectors of een API. Configureer opnameregels om ruis te verminderen en ervoor te zorgen dat uw intelligence-feeds zijn geoptimaliseerd. Dit zijn de oplossingen die beschikbaar zijn voor Microsoft Sentinel.

- Microsoft Defender Threat Intelligence-gegevensconnector om de bedreigingsinformatie van Microsoft te integreren.

- Bedreigingsinformatie - TAXII-gegevensconnector voor standaard STIX-/TAXII-feeds

- Api voor het uploaden van bedreigingsinformatie voor geïntegreerde en gecureerde TI-feeds met behulp van een REST API om verbinding te maken (hiervoor is geen gegevensconnector vereist)

- Threat Intelligence Platform-gegevensconnector verbindt ook TI-feeds met behulp van een verouderde REST API, maar bevindt zich op het pad voor afschaffing

Gebruik deze oplossingen in elke combinatie, afhankelijk van waar uw organisatie bedreigingsinformatie gebruikt. Al deze gegevensconnectors zijn beschikbaar in Content Hub als onderdeel van de oplossing Bedreigingsinformatie . Zie de Vermelding Bedreigingsinformatie van Azure Marketplace voor meer informatie over deze oplossing.

Bekijk ook deze catalogus met bedreigingsinformatie-integraties die beschikbaar zijn met Microsoft Sentinel.

Bedreigingsinformatie toevoegen aan Microsoft Sentinel met de Defender Threat Intelligence-gegevensconnector

Breng publieke, open-source en nauwkeurige IOC's die door Defender Threat Intelligence worden gegenereerd naar uw Microsoft Sentinel-werkruimte via de Defender Threat Intelligence-gegevensconnectors. Gebruik met een eenvoudige configuratie met één klik de bedreigingsinformatie van de standaard- en premium Defender Threat Intelligence-gegevensconnectors om te bewaken, waarschuwen en jagen.

Er zijn twee versies van de gegevensconnector, Standard en Premium. Er is ook een vrij beschikbare Defender Threat Intelligence-regel voor bedreigingsanalyse, waarmee u een voorbeeld krijgt van wat de premium Defender Threat Intelligence-gegevensconnector biedt. Bij passende analyses worden alleen indicatoren die overeenkomen met de regel in uw omgeving opgenomen.

De premium Defender Threat Intelligence-gegevensconnector neemt door Microsoft verrijkte opensource-intelligentie en de gecureerde IOC's van Microsoft op. Met deze premium-functies kunt u analyses uitvoeren op meer gegevensbronnen met meer flexibiliteit en inzicht in die bedreigingsinformatie. Hier volgt een tabel waarin wordt weergegeven wat u kunt verwachten wanneer u een licentie krijgt en de Premium-versie inschakelt.

| Gratis | Hoogwaardig |

|---|---|

| Openbare IOC's | |

| Opensource intelligence (OSINT) | |

| Microsoft Indicatoren van Compromis | |

| OSINT verrijkt door Microsoft |

Raadpleeg voor meer informatie de volgende artikelen:

- Zie Defender Threat Intelligence-licenties verkennen voor meer informatie over het verkrijgen van een Premium-licentie en het verkennen van alle verschillen tussen de standard- en Premium-versies.

- Zie voor meer informatie over de gratis Defender Threat Intelligence-ervaring de Introductie van de gratis Defender Threat Intelligence-ervaring voor Microsoft Defender XDR.

- Zie Defender Threat Intelligence-gegevensconnector inschakelen om te leren hoe u Defender Threat Intelligence en de premium Defender Threat Intelligence-gegevensconnectors kunt inschakelen.

- Zie Overeenkomende analyses gebruiken om bedreigingen te detecteren voor meer informatie over overeenkomende analyses.

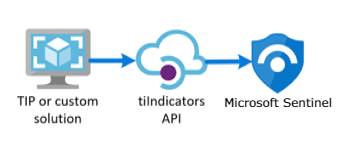

Bedreigingsinformatie toevoegen aan Microsoft Sentinel met de upload-API

Veel organisaties gebruiken TIP-oplossingen (Threat Intelligence Platform) om feeds van bedreigingsindicatoren uit verschillende bronnen samen te voegen. Vanuit de geaggregeerde feed worden de gegevens gecureerd om toe te passen op beveiligingsoplossingen zoals netwerkapparaten, EDR-/XDR-oplossingen of SIEM's zoals Microsoft Sentinel. Met de upload-API kunt u deze oplossingen gebruiken om STIX-objecten voor bedreigingsinformatie te importeren in Microsoft Sentinel.

De nieuwe upload-API vereist geen gegevensconnector en biedt de volgende verbeteringen:

- De bedreigingsindicatorvelden zijn gebaseerd op de gestandaardiseerde STIX-indeling.

- Voor de Microsoft Entra-toepassing is de rol Microsoft Sentinel-bijdrager vereist.

- Het eindpunt van het API-verzoek is gedefinieerd op het niveau van de werkruimte. De vereiste Microsoft Entra-toepassingsmachtigingen staan gedetailleerde toewijzingen toe op werkruimteniveau.

Zie Uw bedreigingsinformatieplatform verbinden met behulp van de upload-API voor meer informatie

Bedreigingsinformatie toevoegen aan Microsoft Sentinel met de gegevensconnector Threat Intelligence Platform

Notitie

Deze gegevensconnector staat nu op het punt te worden afgeschaft.

Net als bij de upload-API gebruikt de gegevensconnector Threat Intelligence Platform een API waarmee uw TIP of aangepaste oplossing bedreigingsinformatie naar Microsoft Sentinel kan verzenden. Deze gegevensconnector is echter beperkt tot alleen indicatoren en bevindt zich nu op een pad voor afschaffing. U wordt aangeraden te profiteren van de optimalisaties die de upload-API te bieden heeft.

De TIP-gegevensconnector maakt gebruik van de Microsoft Graph Security TiIndicators-API die geen ondersteuning biedt voor andere STIX-objecten. Gebruik deze met een aangepaste TIP die communiceert met de TIIndicators-API om indicatoren te verzenden naar Microsoft Sentinel (en naar andere Microsoft-beveiligingsoplossingen zoals Defender XDR).

Zie Geïntegreerde platformproducten voor bedreigingsinformatie voor meer informatie over de TIP-oplossingen die zijn geïntegreerd met Microsoft Sentinel. Zie Uw bedreigingsinformatieplatform verbinden met Microsoft Sentinel voor meer informatie.

Bedreigingsinformatie toevoegen aan Microsoft Sentinel met de Bedreigingsinformatie - TAXII-gegevensconnector

De meestgebruikte industriestandaard voor de overdracht van bedreigingsinformatie is een combinatie van de STIX-gegevensindeling en het TAXII-protocol. Als uw organisatie bedreigingsinformatie verkrijgt van oplossingen die ondersteuning bieden voor de huidige STIX/TAXII-versie (2.0 of 2.1), gebruikt u de Bedreigingsinformatie - TAXII-gegevensconnector om uw bedreigingsinformatie naar Microsoft Sentinel te brengen. Met de Threat Intelligence - TAXII-gegevensconnector kan een ingebouwde TAXII-client in Microsoft Sentinel bedreigingsinformatie importeren van TAXII 2.x-servers.

Bedreigingsinformatie in STIX-indeling importeren in Microsoft Sentinel vanaf een TAXII-server:

- Haal de API-root en de collectie-ID van de TAXII-server op.

- Schakel de Bedreigingsinformatie - TAXII-gegevensconnector in Microsoft Sentinel in.

Zie Microsoft Sentinel verbinden met STIX/TAXII-feeds voor bedreigingsinformatie voor meer informatie.

Bedreigingsinformatie maken en beheren

Bedreigingsinformatie mogelijk gemaakt door Microsoft Sentinel wordt beheerd naast Microsoft Defender Threat Intelligence (MDTI) en Threat Analytics in de Microsoft Defender-portal.

Notitie

Bedreigingsinformatie in de Azure-portal wordt nog steeds benaderd vanuit Microsoft Sentinel>, Bedreigingsbeheer>, Bedreigingsinformatie.

Twee van de meest voorkomende bedreigingsinformatietaken zijn het maken van nieuwe bedreigingsinformatie met betrekking tot beveiligingsonderzoeken en het toevoegen van tags. De beheerinterface stroomlijnt het handmatige proces van het cureren van individuele bedreigingsinformatie met enkele belangrijke functies.

- Configureer opnameregels om bedreigingsinformatie van binnenkomende bronnen te optimaliseren.

- Definieer relaties tijdens het maken van nieuwe STIX-objecten.

- Bestaande TI beheren met de relatiebouwer.

- Kopieer algemene metagegevens van een nieuw of bestaand TI-object met de dubbele functie.

- Voeg vrije-formuliertags toe aan objecten met meervoudige selectie.

De volgende STIX-objecten zijn beschikbaar in Microsoft Sentinel:

| STIX-object | Beschrijving |

|---|---|

| Bedreigingsacteur | Van script kiddies tot natiestaten beschrijven bedreigingsactoren motivaties, complexiteit en bronnen. |

| Aanvalspatroon | Ook wel technieken, tactieken en procedures genoemd, beschrijven aanvalspatronen een specifiek onderdeel van een aanval en de MITRE ATT&CK-fase waarop deze wordt gebruikt. |

| Indicator |

Domain name, URL, IPv4 address, enIPv6 addressFile hashesX509 certificatesworden gebruikt om de identiteit van apparaten en servers te verifiëren voor beveiligde communicatie via internet.

JA3 vingerafdrukken zijn unieke id's die worden gegenereerd op basis van het TLS/SSL-handshakeproces. Ze helpen bij het identificeren van specifieke toepassingen en hulpprogramma's die worden gebruikt in netwerkverkeer, waardoor het gemakkelijker wordt om schadelijke activiteiten te detecteren. Vingerafdrukken breiden de mogelijkheden van JA3 uit door ook serverspecifieke kenmerken op te nemen in het vingerafdrukproces. Deze extensie biedt een uitgebreidere weergave van het netwerkverkeer en helpt bij het identificeren van bedreigingen aan de client- en serverzijde.

User agents geef informatie op over de clientsoftware die aanvragen indient naar een server, zoals de browser of het besturingssysteem. Ze zijn handig bij het identificeren en profileren van apparaten en toepassingen die toegang hebben tot een netwerk. |

| Identiteit | Beschrijf slachtoffers, organisaties en andere groepen of personen, samen met de bedrijfssectoren die het dichtst bij hen horen. |

| Verwantschap | De threads die bedreigingsinformatie verbinden, waardoor verbindingen tussen verschillende signalen en gegevenspunten kunnen worden gemaakt, worden beschreven met relaties. |

Instelregels configureren

Optimaliseer bedreigingsinformatiefeeds door objecten te filteren en te verbeteren voordat ze aan uw werkruimte worden geleverd. Opnameregels werken kenmerken bij of filteren objecten helemaal uit. De volgende tabel bevat enkele gebruiksvoorbeelden:

| Toepassingsgeval voor innamevoorschriften | Beschrijving |

|---|---|

| Verminder ruis | Filter verouderde bedreigingsinformatie die al 6 maanden niet is bijgewerkt en ook weinig vertrouwen geniet. |

| Geldigheidsdatum verlengen | Promoteer Indicatoren van Compromis (IOCs) van vertrouwde bronnen door hun Valid until met 30 dagen te verlengen. |

| Onthoud de oude dagen | De nieuwe taxonomie voor bedreigingsactoren is geweldig, maar sommige analisten willen er zeker van zijn dat ze de oude namen markeren. |

Houd rekening met de volgende tips voor het gebruik van verwerkingsregels:

- Alle regels zijn op volgorde van toepassing. Bedreigingsinformatieobjecten die worden opgenomen, worden door elke regel verwerkt totdat er een

Deleteactie wordt ondernomen. Als er geen actie wordt ondernomen op een object, wordt deze opgenomen uit de bron zoals dat is. - De

Delete-actie betekent dat het bedreigingsinformatieobject wordt overgeslagen voor verwerking, wat betekent dat het uit de pijplijn wordt verwijderd. Eventuele eerdere versies van het object die al zijn opgenomen, worden niet beïnvloed. - Het duurt maximaal 15 minuten voordat nieuwe en bewerkte regels van kracht worden.

Zie Werken met regels voor opname van bedreigingsinformatie voor meer informatie.

Relaties maken

Verbeter de detectie en reactie van bedreigingen door verbindingen tussen objecten met de opbouwfunctie voor relaties tot stand te brengen. De volgende tabel bevat enkele van de gebruiksvoorbeelden:

| Relatiegebruikssituatie | Beschrijving |

|---|---|

| Een bedreigingsacteur verbinden met een aanvalspatroon | De bedreigingsacteur APT29gebruikt het aanvalspatroon Phishing via Email om initiële toegang te krijgen. |

| Een indicator koppelen aan een bedreigingsacteur | Een domeinindicator allyourbase.contoso.com wordt toegeschreven aan de bedreigingsacteur APT29. |

| Een identiteit (slachtoffer) koppelen aan een aanvalspatroon | Het aanvalspatroon Phishing via Emailis gericht op de FourthCoffee organisatie. |

In de volgende afbeelding ziet u hoe de opbouwfunctie voor relaties al deze use cases verbindt.

Bedreigingsinformatie cureren

Configureer welke TI-objecten kunnen worden gedeeld met de juiste doelgroepen door een gevoeligheidsniveau met de naam Traffic Light Protocol (TLP) aan te wijzen.

| TLP-kleur | Gevoeligheid |

|---|---|

| Wit | Informatie kan vrij en openbaar worden gedeeld zonder enige beperkingen. |

| Groen | Informatie kan worden gedeeld met collega's en partnerorganisaties binnen de community, maar niet openbaar. Het is bedoeld voor een breder publiek binnen de community. |

| Barnsteen | Informatie kan worden gedeeld met leden van de organisatie, maar niet openbaar. Het is bedoeld om binnen de organisatie te worden gebruikt om gevoelige informatie te beschermen. |

| Rood | Informatie is zeer gevoelig en mag niet worden gedeeld buiten de specifieke groep of vergadering waar deze oorspronkelijk is bekendgemaakt. |

Stel TLP-waarden in voor TI-objecten in de gebruikersinterface wanneer u ze maakt of bewerkt. Het instellen van TLP via de API is minder intuïtief en vereist een van de vier marking-definition object-GUID's. Zie object_marking_refs in de algemene eigenschappen van de upload-API voor meer informatie over het configureren van TLP via de API

Een andere manier om TI te cureren is met tags. Het taggen van bedreigingsinformatie is een snelle manier om objecten te groeperen om ze gemakkelijker te vinden. Normaal gesproken kunt u tags toepassen die betrekking hebben op een bepaald incident. Maar als een object bedreigingen vertegenwoordigt van een bepaalde bekende actor of bekende aanvalscampagne, overweeg dan om een relatie aan te maken in plaats van een tag. Nadat u hebt gezocht naar en gefilterd op de bedreigingsinformatie waarmee u wilt werken, kunt u ze afzonderlijk taggen of meerdere selecteren en ze allemaal tegelijk taggen. Omdat taggen vrij is, raden we u aan standaardnaamconventies te maken voor bedreigingsinformatietags.

Zie Werken met bedreigingsinformatie in Microsoft Sentinel voor meer informatie.

Uw bedreigingsinformatie weergeven

Bekijk uw bedreigingsinformatie vanuit de beheerinterface of gebruik query's:

Gebruik vanuit de beheerinterface geavanceerde zoekopdrachten om uw bedreigingsinformatieobjecten te sorteren en te filteren zonder zelfs een Log Analytics-query te schrijven.

Gebruik query's om bedreigingsinformatie weer te geven uit logboeken in Azure Portal of Geavanceerde opsporing in de Defender-portal.

In beide gevallen wordt in de

ThreatIntelligenceIndicatortabel onder het Microsoft Sentinel-schema al uw Bedreigingsindicatoren van Microsoft Sentinel opgeslagen. Deze tabel is de basis voor bedreigingsinformatiequery's die worden uitgevoerd door andere Microsoft Sentinel-functies, zoals analyses, opsporingsquery's en werkmappen.

Belangrijk

Op 3 april 2025 hebben we een openbaar voorbeeld van twee nieuwe tabellen bekeken ter ondersteuning van STIX-indicator- en objectschema's: ThreatIntelIndicators en ThreatIntelObjects. Microsoft Sentinel neemt alle bedreigingsinformatie op in deze nieuwe tabellen, terwijl dezelfde gegevens tot 31 juli 2025 in de verouderde ThreatIntelligenceIndicator tabel worden opgenomen.

Zorg ervoor dat u uw aangepaste query's, analyse- en detectieregels, werkmappen en automatisering bijwerkt voor het gebruik van de nieuwe tabellen op 31 juli 2025. Na deze datum stopt Microsoft Sentinel met het opnemen van gegevens in de verouderde ThreatIntelligenceIndicator tabel. We werken alle out-of-the-box oplossingen voor bedreigingsinformatie in Content Hub bij om gebruik te maken van de nieuwe tabellen. Zie ThreatIntelIndicators en ThreatIntelObjects voor meer informatie over de nieuwe tabelschema's.

Zie Werken met STIX-objecten om bedreigingsinformatie en opsporing van bedreigingen in Microsoft Sentinel (preview) te verbeteren voor informatie over het gebruik en migreren naar de nieuwe tabellen.

Levenscyclus van bedreigingsinformatie

Microsoft Sentinel slaat gegevens over bedreigingsinformatie op in uw tabellen voor bedreigingsinformatie en neemt alle gegevens elke zeven dagen automatisch opnieuw op om de efficiëntie van query's te optimaliseren.

Wanneer een indicator wordt gemaakt, bijgewerkt of verwijderd, maakt Microsoft Sentinel een nieuwe vermelding in de tabellen. Alleen de meest recente indicator wordt weergegeven op de beheerinterface. Microsoft Sentinel ontdubbelt indicatoren op basis van de Id eigenschap (de IndicatorId eigenschap in de oude ThreatIntelligenceIndicatorversie) en kiest de indicator met de nieuwste TimeGenerated[UTC]versie.

De Id eigenschap is een samenvoeging van de base64-gecodeerde SourceSystem waarde ( --- drie streepjes) en de stixId waarde (dit is de Data.Id waarde).

Uw GeoLocation- en WhoIs-gegevensverrijkingen weergeven (openbare preview)

Microsoft verrijkt IP- en domeinindicatoren met extra GeoLocation en WhoIs gegevens om meer context te bieden voor onderzoeken waar de geselecteerde IOC wordt gevonden.

Bekijk GeoLocation en WhoIs gegevens in het deelvenster Bedreigingsinformatie voor deze typen bedreigingsindicatoren die in Microsoft Sentinel zijn geïmporteerd.

Gebruik GeoLocation bijvoorbeeld gegevens om informatie te vinden, zoals de organisatie of het land of de regio voor een IP-indicator. Gebruik WhoIs gegevens om gegevens te vinden, zoals registrargegevens en gegevens over registratie en aanmaak van een domeinindicator.

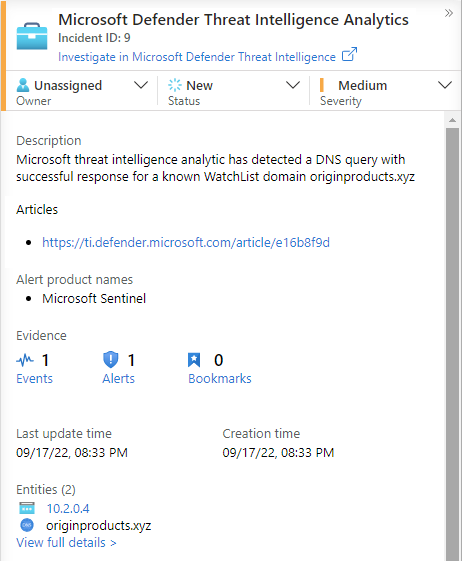

Bedreigingen detecteren met bedreigingsindicatoranalyse

De belangrijkste use case voor bedreigingsinformatie in SIEM-oplossingen, zoals Microsoft Sentinel, is het aansturen van analyseregels voor detectie van bedreigingen. Met deze op indicatoren gebaseerde regels worden onbewerkte gebeurtenissen uit uw gegevensbronnen vergeleken met uw bedreigingsindicatoren om beveiligingsrisico's in uw organisatie te detecteren. In Microsoft Sentinel Analytics maakt u analyseregels op basis van query's die volgens een schema worden uitgevoerd en beveiligingswaarschuwingen genereren. Samen met configuraties bepalen ze hoe vaak de regel moet worden uitgevoerd, welk soort queryresultaten beveiligingswaarschuwingen en incidenten moeten genereren en, optioneel, wanneer een geautomatiseerd antwoord moet worden geactiveerd.

Hoewel u altijd nieuwe analyseregels kunt maken, biedt Microsoft Sentinel een set ingebouwde regelsjablonen, gemaakt door Beveiligingstechnici van Microsoft, om te profiteren van uw bedreigingsindicatoren. Deze sjablonen zijn gebaseerd op het type bedreigingsindicatoren (domein, e-mail, bestandshash, IP-adres of URL) en gegevensbron-gebeurtenissen die u wilt vergelijken. Elke sjabloon bevat de vereiste bronnen die nodig zijn om de regel te laten functioneren. Met deze informatie kunt u eenvoudig bepalen of de benodigde gebeurtenissen al zijn geïmporteerd in Microsoft Sentinel.

Wanneer deze ingebouwde regels worden geactiveerd, wordt standaard een waarschuwing gemaakt. In Microsoft Sentinel genereren de waarschuwingen die zijn gegenereerd op basis van analyseregels ook beveiligingsincidenten. Selecteer Incidenten in het menu Microsoft Sentinel onder Bedreigingsbeheer. Incidenten zijn wat uw beveiligingsteams triageeren en onderzoeken om de juiste reactieacties te bepalen. Zie Zelfstudie: Incidenten onderzoeken met Microsoft Sentinel voor meer informatie.

Zie Bedreigingsinformatie gebruiken om bedreigingen te detecteren voor meer informatie over het gebruik van bedreigingsindicatoren in uw analyseregels.

Microsoft biedt toegang tot bedreigingsinformatie via de Defender Threat Intelligence-analyseregel. Zie Overeenkomende analyses gebruiken om bedreigingen te detecteren voor meer informatie over het gebruik van deze regel, waarmee waarschuwingen en incidenten met hoge kwaliteit worden gegenereerd.

Werkmappen bieden inzicht in uw bedreigingsinformatie

Werkmappen bieden krachtige interactieve dashboards waarmee u inzicht krijgt in alle aspecten van Microsoft Sentinel en bedreigingsinformatie is geen uitzondering. Gebruik de ingebouwde werkmap Bedreigingsinformatie om belangrijke informatie over uw bedreigingsinformatie te visualiseren. Pas de werkmap aan op basis van de behoeften van uw bedrijf. Maak nieuwe dashboards door veel gegevensbronnen te combineren, zodat u uw gegevens op unieke manieren kunt visualiseren.

Omdat Microsoft Sentinel-werkmappen zijn gebaseerd op Azure Monitor-werkmappen, zijn uitgebreide documentatie en nog veel meer sjablonen al beschikbaar. Zie Interactieve rapporten maken met Azure Monitor-werkmappen voor meer informatie.

Er is ook een uitgebreide resource voor Azure Monitor-werkmappen op GitHub, waar u meer sjablonen kunt downloaden en uw eigen sjablonen kunt bijdragen.

Zie Bedreigingsinformatie visualiseren met werkmappen voor meer informatie over het gebruik en aanpassen van de werkmap Bedreigingsinformatie.

Gerelateerde inhoud

In dit artikel hebt u geleerd over mogelijkheden voor bedreigingsinformatie, mogelijk gemaakt door Microsoft Sentinel. Raadpleeg voor meer informatie de volgende artikelen: