Toegang tot Azure Service Bus-naamruimte toestaan vanuit specifieke IP-adressen of bereiken

Service Bus-naamruimten zijn standaard toegankelijk vanaf internet zolang de aanvraag geldige verificatie en autorisatie bevat. Met IP-firewall kan binnenkomend verkeer worden beperkt tot een set IPv4-adressen of IPv4-adresbereiken (in CIDR-notatie (Classless Inter-Domain Routing).

Deze functie is handig in scenario's waarin Azure Service Bus alleen toegankelijk moet zijn vanaf bepaalde bekende sites. Met firewallregels kunt u regels configureren voor het accepteren van verkeer dat afkomstig is van specifieke IPv4-adressen. Als u bijvoorbeeld Service Bus met Azure Express Route gebruikt, kunt u een firewallregel maken om alleen verkeer van uw on-premises IP-adressen of adressen van een bedrijfs-NAT-gateway toe te staan.

IP-firewallregels

De IP-firewallregels worden toegepast op het niveau van de Service Bus-naamruimte. Daarom zijn de regels van toepassing op alle verbindingen van clients die gebruikmaken van elk ondersteund protocol (AMQP (5671) en HTTPS (443)). Een verbindingspoging van een IP-adres dat niet overeenkomt met een toegestane IP-regel in de Service Bus-naamruimte, wordt geweigerd als onbevoegd. Het antwoord vermeldt de IP-regel niet. IP-filterregels worden op volgorde toegepast en de eerste regel die overeenkomt met het IP-adres bepaalt de actie Accepteren of Weigeren.

Belangrijke punten

Virtuele netwerken worden alleen ondersteund in de Premium-laag van Service Bus. Als een upgrade naar de Premium-laag geen optie is, is het mogelijk om IP-firewallregels te gebruiken. U wordt aangeraden het SAS-token (Shared Access Signature) veilig te houden en te delen met alleen geautoriseerde gebruikers. Zie Verificatie en autorisatie voor meer informatie over SAS-verificatie.

Geef ten minste één IP-firewallregel of regel voor het virtuele netwerk op voor de naamruimte om alleen verkeer van de opgegeven IP-adressen of het opgegeven subnet van een virtueel netwerk toe te staan. Als er geen IP- en virtuele netwerkregels zijn, kan de naamruimte worden geopend via het openbare internet (met behulp van de toegangssleutel).

Het implementeren van firewallregels kan voorkomen dat andere Azure-services communiceren met Service Bus. Als uitzondering kunt u toegang tot Service Bus-resources van bepaalde vertrouwde services toestaan, zelfs wanneer IP-filtering is ingeschakeld. Zie Vertrouwde services voor een lijst met vertrouwde services.

De volgende Microsoft-services moeten zich in een virtueel netwerk bevinden

- Azure App Service

- Azure Functions

Notitie

U ziet het tabblad Netwerken alleen voor Premium-naamruimten . Als u IP-firewallregels voor de andere lagen wilt instellen, gebruikt u Azure Resource Manager-sjablonen, Azure CLI, PowerShell of REST API.

Azure Portal gebruiken

Wanneer u een naamruimte maakt, kunt u alleen openbare (van alle netwerken) of alleen privétoegang (alleen via privé-eindpunten) tot de naamruimte toestaan. Zodra de naamruimte is gemaakt, kunt u toegang vanaf specifieke IP-adressen of van specifieke virtuele netwerken toestaan (met behulp van netwerkservice-eindpunten).

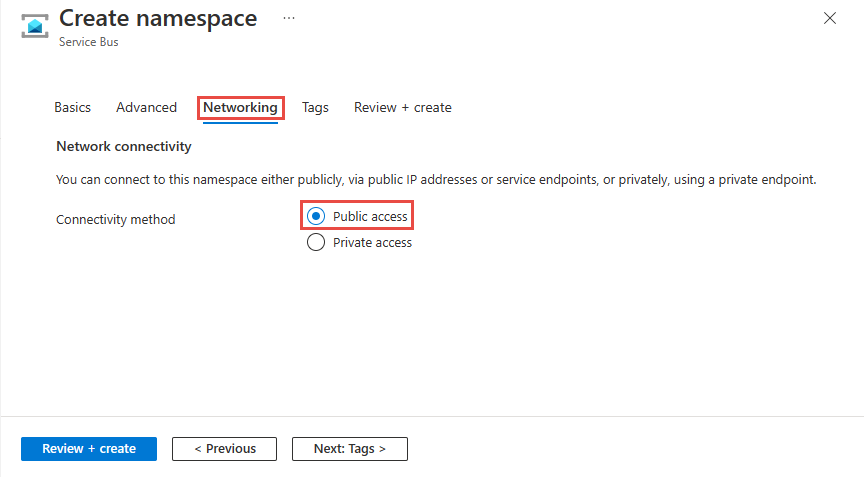

Openbare toegang configureren bij het maken van een naamruimte

Als u openbare toegang wilt inschakelen, selecteert u Openbare toegang op de pagina Netwerken van de wizard Naamruimte maken.

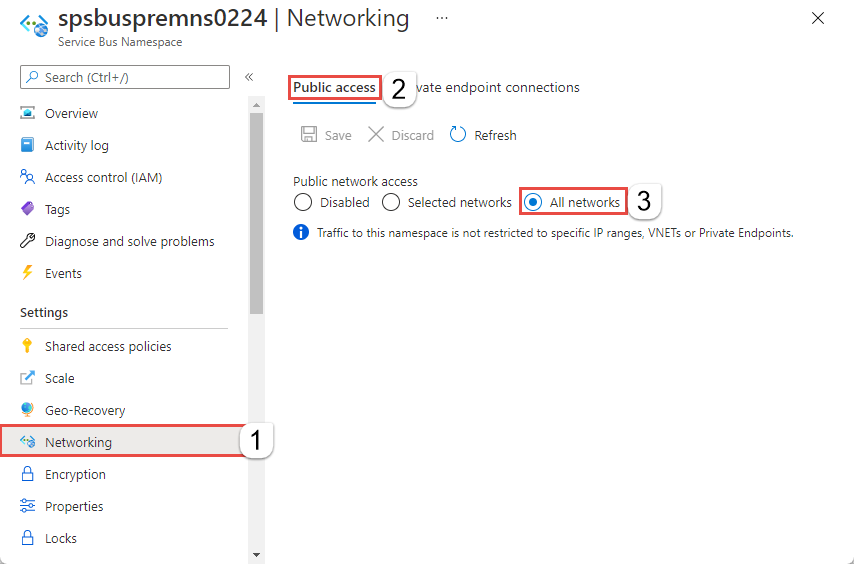

Nadat u de naamruimte hebt gemaakt, selecteert u Netwerken in het linkermenu van de Service Bus-naamruimtepagina . U ziet dat de optie Alle netwerken is geselecteerd. U kunt de optie Geselecteerde netwerken selecteren en toegang toestaan vanaf specifieke IP-adressen of specifieke virtuele netwerken. In de volgende sectie vindt u meer informatie over het configureren van een IP-firewall om de IP-adressen op te geven waaruit de toegang is toegestaan.

IP-firewall configureren voor een bestaande naamruimte

In deze sectie wordt beschreven hoe u Azure Portal gebruikt om IP-firewallregels te maken voor een Service Bus-naamruimte.

Navigeer naar uw Service Bus-naamruimte in Azure Portal.

Selecteer in het linkermenu de optie Netwerken onder Instellingen.

Notitie

U ziet het tabblad Netwerken alleen voor Premium-naamruimten .

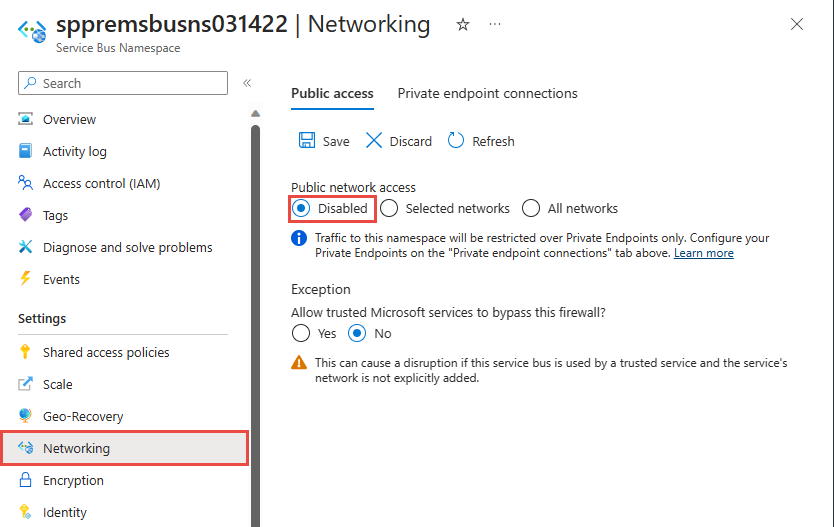

Op de pagina Netwerken kunt u voor openbare netwerktoegang een van de drie volgende opties instellen. Kies de optie Geselecteerde netwerken om alleen toegang vanaf opgegeven IP-adressen toe te staan.

Uitgeschakeld. Met deze optie wordt openbare toegang tot de naamruimte uitgeschakeld. De naamruimte is alleen toegankelijk via privé-eindpunten.

Kies of u vertrouwde Microsoft-services wilt toestaan om de firewall te omzeilen. Zie de sectie Vertrouwde Microsoft-services voor de lijst met vertrouwde Microsoft-services voor Azure Service Bus.

Geselecteerde netwerken. Met deze optie is openbare toegang tot de naamruimte mogelijk met behulp van een toegangssleutel uit geselecteerde netwerken.

Belangrijk

Als u Geselecteerde netwerken kiest, voegt u ten minste één IP-firewallregel of een virtueel netwerk toe dat toegang heeft tot de naamruimte. Kies Uitgeschakeld als u alleen al het verkeer naar deze naamruimte wilt beperken via privé-eindpunten .

Alle netwerken (standaard). Met deze optie kunt u openbare toegang vanuit alle netwerken met behulp van een toegangssleutel inschakelen. Als u de optie Alle netwerken selecteert, accepteert Service Bus verbindingen vanaf elk IP-adres (met behulp van de toegangssleutel). Deze instelling is gelijk aan een regel die het IP-adresbereik 0.0.0.0/0 accepteert.

Als u alleen toegang wilt toestaan vanaf het opgegeven IP-adres, selecteert u de optie Geselecteerde netwerken als dit nog niet is geselecteerd. Voer in de sectie Firewall de volgende stappen uit:

Selecteer De optie Ip-adres van de client toevoegen om uw huidige client-IP de toegang tot de naamruimte te geven.

Voer voor adresbereik een specifiek IPv4-adres of een bereik van IPv4-adres in CIDR-notatie in.

Geef op of u vertrouwde Microsoft-services wilt toestaan om deze firewall te omzeilen. Zie de sectie Vertrouwde Microsoft-services voor de lijst met vertrouwde Microsoft-services voor Azure Service Bus.

Waarschuwing

Als u de optie Geselecteerde netwerken selecteert en niet ten minste één IP-firewallregel of een virtueel netwerk op deze pagina toevoegt, kan de naamruimte worden geopend via openbaar internet (met behulp van de toegangssleutel).

Selecteer Opslaan op de werkbalk om de instellingen op te slaan. Wacht enkele minuten totdat de bevestiging wordt weergegeven in de portalmeldingen.

Notitie

Zie Toegang vanaf specifieke netwerken toestaan om de toegang tot specifieke virtuele netwerken te beperken.

Vertrouwde Microsoft-services

Wanneer u vertrouwde Microsoft-services toestaan om deze firewallinstelling te omzeilen inschakelt, krijgen de volgende services toegang tot uw Service Bus-resources.

| Vertrouwde service | Ondersteunde gebruiksscenario's |

|---|---|

| Azure Event Grid | Hiermee kan Azure Event Grid gebeurtenissen verzenden naar wachtrijen of onderwerpen in uw Service Bus-naamruimte. U moet ook de volgende stappen uitvoeren:

Zie Gebeurtenislevering met een beheerde identiteit voor meer informatie |

| Azure Stream Analytics | Hiermee kan een Azure Stream Analytics-taak gegevens uitvoeren naar Service Bus-wachtrijen naar onderwerpen. Belangrijk: De Stream Analytics-taak moet worden geconfigureerd om een beheerde identiteit te gebruiken voor toegang tot de Service Bus-naamruimte. Voeg de identiteit toe aan de rol Azure Service Bus-gegevenszender in de Service Bus-naamruimte. |

| Azure IoT Hub | Hiermee kan een IoT-hub berichten verzenden naar wachtrijen of onderwerpen in uw Service Bus-naamruimte. U moet ook de volgende stappen uitvoeren:

|

| Azure API Management | Met de API Management-service kunt u berichten verzenden naar een Service Bus-wachtrij/-onderwerp in uw Service Bus-naamruimte.

|

| Azure IoT Central | Hiermee kan IoT Central gegevens exporteren naar Service Bus-wachtrijen of onderwerpen in uw Service Bus-naamruimte. U moet ook de volgende stappen uitvoeren:

|

| Azure Digital Twins | Hiermee kan Azure Digital Twins gegevens uitgaan naar Service Bus-onderwerpen in uw Service Bus-naamruimte. U moet ook de volgende stappen uitvoeren:

|

| Azure Monitor (diagnostische Instellingen en actiegroepen) | Hiermee kan Azure Monitor diagnostische gegevens en waarschuwingsmeldingen verzenden naar Service Bus in uw Service Bus-naamruimte. Azure Monitor kan gegevens lezen van en schrijven naar de Service Bus-naamruimte. |

| Azure Synapse | Hiermee kan Azure Synapse verbinding maken met de servicebus met behulp van de beheerde identiteit van de Synapse-werkruimte. Voeg de rol Azure Service Bus-gegevenszender, ontvanger of eigenaar toe aan de identiteit in de Service Bus-naamruimte. |

De andere vertrouwde services voor Azure Service Bus vindt u hieronder:

- Azure Data Explorer

- Azure Health Data Services

- Azure Arc

- Azure Kubernetes

- Azure Machine Learning

- Microsoft Purview

Resource Manager-sjabloon gebruiken

Deze sectie bevat een voorbeeldsjabloon van Azure Resource Manager waarmee een virtueel netwerk en een firewallregel worden toegevoegd aan een bestaande Service Bus-naamruimte.

ipMask is één IPv4-adres of een blok IP-adressen in CIDR-notatie. In CIDR-notatie 70.37.104.0/24 vertegenwoordigt u bijvoorbeeld de 256 IPv4-adressen van 70.37.104.0 tot 70.37.104.255, waarbij 24 het aantal significante voorvoegsel-bits voor het bereik aangeeft.

Notitie

De standaardwaarde van de defaultAction is Allow. Wanneer u regels voor virtuele netwerken of firewalls toevoegt, moet u ervoor zorgen dat u het defaultAction instelt op Deny.

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"namespace_name": {

"defaultValue": "mypremiumnamespace",

"type": "String"

}

},

"variables": {},

"resources": [

{

"type": "Microsoft.ServiceBus/namespaces",

"apiVersion": "2022-10-01-preview",

"name": "[parameters('namespace_name')]",

"location": "East US",

"sku": {

"name": "Premium",

"tier": "Premium",

"capacity": 1

},

"properties": {

"premiumMessagingPartitions": 1,

"minimumTlsVersion": "1.2",

"publicNetworkAccess": "Enabled",

"disableLocalAuth": false,

"zoneRedundant": true

}

},

{

"type": "Microsoft.ServiceBus/namespaces/networkRuleSets",

"apiVersion": "2022-10-01-preview",

"name": "[concat(parameters('namespace_name'), '/default')]",

"location": "East US",

"dependsOn": [

"[resourceId('Microsoft.ServiceBus/namespaces', parameters('namespace_name'))]"

],

"properties": {

"publicNetworkAccess": "Enabled",

"defaultAction": "Deny",

"virtualNetworkRules": [],

"ipRules": [

{

"ipMask": "10.1.1.1",

"action": "Allow"

},

{

"ipMask": "11.0.0.0/24",

"action": "Allow"

}

]

}

}

]

}

Volg de instructies voor Azure Resource Manager om de sjabloon te implementeren.

Belangrijk

Als er geen IP- en virtuele-netwerkregels zijn, stroomt al het verkeer naar de naamruimte, zelfs als u de defaultAction naamruimte instelt op deny. De naamruimte kan worden geopend via het openbare internet (met behulp van de toegangssleutel). Geef ten minste één IP-regel of regel voor het virtuele netwerk op voor de naamruimte om alleen verkeer van de opgegeven IP-adressen of subnetten van een virtueel netwerk toe te staan.

Azure CLI gebruiken

Gebruik az servicebus namespace network-rule-set opdrachten voor toevoegen, weergeven, bijwerken en verwijderen om IP-firewallregels voor een Service Bus-naamruimte te beheren.

Azure PowerShell gebruiken

Gebruik de volgende Azure PowerShell-opdrachten om IP-firewallregels toe te voegen, weer te geven, te verwijderen, bij te werken en te verwijderen.

New-AzServiceBusIPRuleConfigenSet-AzServiceBusNetworkRuleSetsamen om een IP-firewallregel toe te voegen.

Standaardactie en openbare netwerktoegang

REST-API

De standaardwaarde van de defaultAction eigenschap was Deny voor API-versie 2021-01-01-preview en eerder. De regel voor weigeren wordt echter niet afgedwongen, tenzij u IP-filters of VNet-regels (Virtual Network) instelt. Als u geen IP-filters of VNet-regels hebt, wordt dit beschouwd als Allow.

Vanaf API-versie 2021-06-01-preview is Allowde standaardwaarde van de defaultAction eigenschap , om de afdwinging aan de servicezijde nauwkeurig weer te geven. Als de standaardactie is ingesteld op Deny, worden IP-filters en VNet-regels afgedwongen. Als de standaardactie is ingesteld op Allow, worden IP-filters en VNet-regels niet afgedwongen. De service onthoudt de regels wanneer u ze uitschakelt en weer inschakelt.

De API-versie 2021-06-01-preview introduceert ook een nieuwe eigenschap met de naam publicNetworkAccess. Als deze optie is ingesteld Disabled, worden bewerkingen alleen beperkt tot privékoppelingen. Als deze optie is ingesteld Enabled, zijn bewerkingen toegestaan via het openbare internet.

Zie Netwerkregelset maken of bijwerken en privé-eindpunten maken of bijwerken Verbinding maken ions voor meer informatie over deze eigenschappen.

Notitie

Geen van de bovenstaande instellingen omzeilt de validatie van claims via SAS- of Microsoft Entra-verificatie. De verificatiecontrole wordt altijd uitgevoerd nadat de service de netwerkcontroles valideert die zijn geconfigureerd door defaultAction, publicNetworkAccessinstellingen privateEndpointConnections .

Azure Portal

Azure Portal gebruikt altijd de nieuwste API-versie om eigenschappen op te halen en in te stellen. Als u uw naamruimte eerder had geconfigureerd met 2021-01-01-preview en eerder ingesteld op DenydefaultAction en nul IP-filters en VNet-regels hebt opgegeven, zou de portal eerder geselecteerde netwerken hebben gecontroleerd op de netwerkpagina van uw naamruimte. Nu wordt de optie Alle netwerken gecontroleerd.

Volgende stappen

Zie de volgende koppeling voor het beperken van de toegang tot service bus naar virtuele Azure-netwerken:

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor