Azure Spring Apps implementeren in een virtueel netwerk

Notitie

De Basic-, Standard- en Enterprise-abonnementen worden afgeschaft vanaf medio maart 2025, met een pensioenperiode van 3 jaar. We raden u aan om over te stappen naar Azure Container Apps. Zie de aankondiging over buitengebruikstelling van Azure Spring Apps voor meer informatie.

Het standaardverbruik en het speciale abonnement worden vanaf 30 september 2024 afgeschaft, met een volledige afsluiting na zes maanden. We raden u aan om over te stappen naar Azure Container Apps. Zie Azure Spring Apps Standard-verbruik en toegewezen abonnement migreren naar Azure Container Apps voor meer informatie.

Dit artikel is van toepassing op: ✔️ Java ✔️ C#

Dit artikel is van toepassing op:❌ Basic ✔️ Standard ✔️ Enterprise

In deze zelfstudie wordt uitgelegd hoe u een Azure Spring Apps-exemplaar implementeert in uw virtuele netwerk. Deze implementatie wordt ook wel VNet-injectie genoemd.

De implementatie maakt het volgende mogelijk:

- Isolatie van Azure Spring Apps-apps en serviceruntime van internet op uw bedrijfsnetwerk.

- Interactie met Azure Spring Apps met systemen in on-premises datacenters of Azure-services in andere virtuele netwerken.

- Ondersteuning van klanten om binnenkomende en uitgaande netwerkcommunicatie voor Azure Spring Apps te beheren.

In de volgende video wordt beschreven hoe u Spring Boot-toepassingen beveiligt met beheerde virtuele netwerken.

Notitie

U kunt uw virtuele Azure-netwerk alleen selecteren wanneer u een nieuw Azure Spring Apps-service-exemplaar maakt. U kunt het gebruik van een ander virtueel netwerk niet wijzigen nadat Azure Spring Apps is gemaakt.

Vereisten

Registreer de Azure Spring Apps-resourceprovider Microsoft.AppPlatform en Microsoft.ContainerService volg de instructies in Resourceprovider registreren in Azure Portal of door de volgende Azure CLI-opdracht uit te voeren:

az provider register --namespace Microsoft.AppPlatform

az provider register --namespace Microsoft.ContainerService

Vereisten voor het virtuele netwerk

Het virtuele netwerk waarnaar u uw Azure Spring Apps-exemplaar implementeert, moet voldoen aan de volgende vereisten:

- Locatie: het virtuele netwerk moet zich op dezelfde locatie bevinden als het Azure Spring Apps-exemplaar.

- Abonnement: het virtuele netwerk moet zich in hetzelfde abonnement bevinden als het Azure Spring Apps-exemplaar.

- Subnetten: Het virtuele netwerk moet twee subnetten bevatten die zijn toegewezen aan een Azure Spring Apps-exemplaar:

- Eén voor de serviceruntime.

- Een voor uw Spring-toepassingen.

- Er is een een-op-een-relatie tussen deze subnetten en een Azure Spring Apps-exemplaar. Gebruik een nieuw subnet voor elk service-exemplaar dat u implementeert. Elk subnet kan slechts één service-exemplaar bevatten.

- Adresruimte: CIDR blokkeert maximaal /28 voor zowel het subnet van de serviceruntime als het Subnet van Spring-toepassingen.

- Routetabel: de subnetten hebben standaard geen bestaande routetabellen nodig. U kunt uw eigen routetabel meenemen.

Gebruik de volgende stappen om het virtuele netwerk in te stellen voor het Azure Spring Apps-exemplaar.

Een virtueel netwerk maken

Als u al een virtueel netwerk hebt om een Azure Spring Apps-exemplaar te hosten, slaat u stap 1, 2 en 3 over. U kunt beginnen met stap 4 om subnetten voor het virtuele netwerk voor te bereiden.

Selecteer Een resource maken in het menu van Azure Portal. Selecteer in Azure Marketplace Netwerken>Virtueel netwerk.

Voer in het dialoogvenster Virtueel netwerk maken de volgende informatie in of selecteer deze:

Instelling Weergegeven als Abonnement Selecteer uw abonnement. Resourcegroep Selecteer uw resourcegroep of maak een nieuwe. Naam Voer azure-spring-apps-vnet in. Locatie Selecteer VS - oost. Selecteer Volgende: IP-adressen.

Voer voor de IPv4-adresruimte 10.1.0.0/16 in.

Selecteer Subnet toevoegen. Voer vervolgens service-runtime-subnet in voor subnetnaam en voer 10.1.0.0/24 in voor het adresbereik van het subnet. Selecteer vervolgens Toevoegen.

Selecteer Opnieuw subnet toevoegen en voer vervolgens de naam en het adresbereik van het subnet in. Voer bijvoorbeeld apps-subnet en 10.1.1.0/24 in. Selecteer vervolgens Toevoegen.

Selecteer Controleren + maken. Laat voor de rest de standaardwaarden staan, en selecteer Maken.

Machtiging voor service verlenen aan het virtuele netwerk

In deze sectie wordt beschreven hoe u Azure Spring Apps de machtigingen voor gebruikerstoegangsbeheerder en netwerkbijdrager voor uw virtuele netwerk kunt verlenen. Met deze machtiging kunt u een toegewezen en dynamische service-principal op het virtuele netwerk verlenen voor verdere implementatie en onderhoud.

Notitie

Als u uw eigen routetabel of een door de gebruiker gedefinieerde routefunctie gebruikt, moet u azure Spring Apps ook dezelfde roltoewijzingen verlenen aan uw routetabellen. Zie de sectie Bring your own route table and Control egress traffic for an Azure Spring Apps instance(s) voor meer informatie.

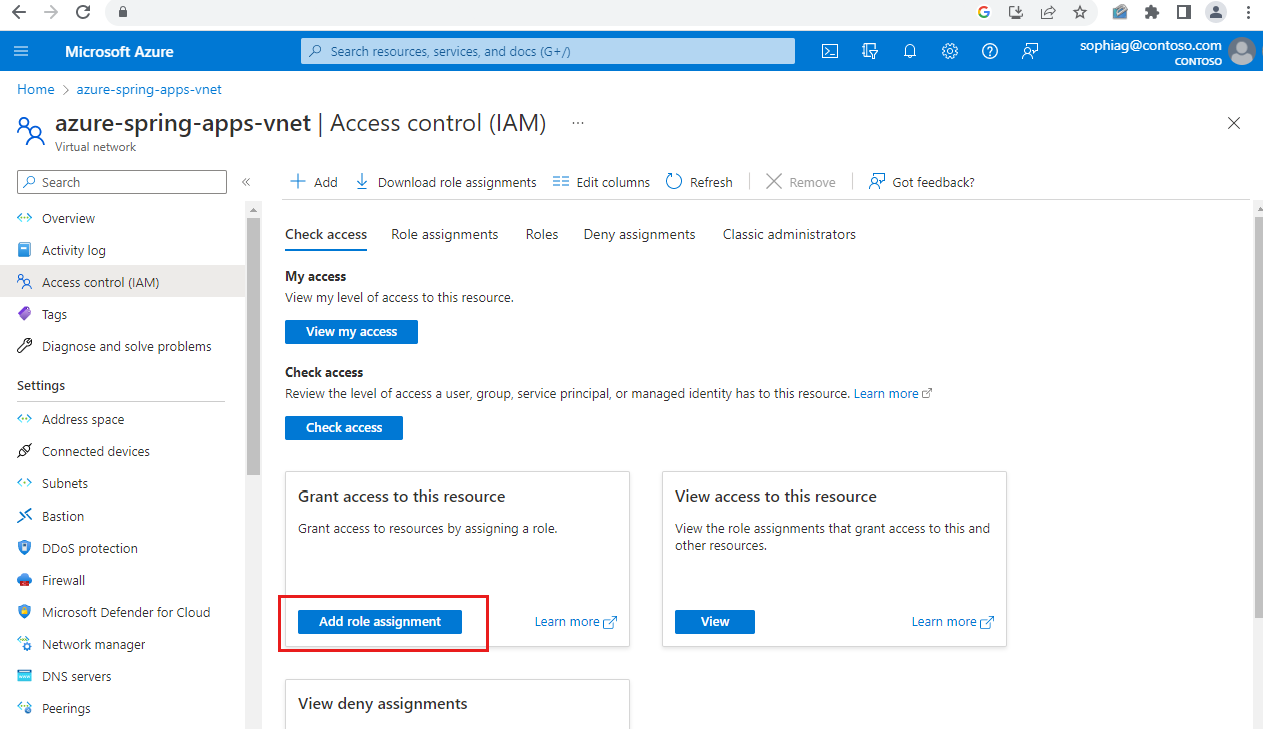

Gebruik de volgende stappen om machtigingen te verlenen:

Selecteer het virtuele netwerk

azure-spring-apps-vnetdat u eerder hebt gemaakt.Selecteer Toegangsbeheer (IAM) en selecteer vervolgens Toevoegen>Roltoewijzing toevoegen.

Wijs de

Network ContributorenUser Access Administratorrollen toe aan de Azure Spring Cloud-resourceprovider. Zie voor meer informatie Azure-rollen toewijzen met behulp van de Azure-portal.Notitie

De rol

User Access Administratorbevindt zich in de bevoorrechte beheerdersrollen enNetwork Contributorbevindt zich in de functierollen Taak.

Een Azure Spring Apps-exemplaar implementeren

Gebruik de volgende stappen om een Azure Spring Apps-exemplaar in het virtuele netwerk te implementeren:

Open de Azure Portal.

Zoek in het bovenste zoekvak naar Azure Spring Apps. Selecteer Azure Spring Apps in het resultaat.

Selecteer Toevoegen op de pagina Azure Spring Apps.

Vul het formulier in op de pagina Azure Spring Apps Maken .

Selecteer dezelfde resourcegroep en regio als die van het virtuele netwerk.

Selecteer voor Naam onder Servicedetails de optie azure-spring-apps-vnet.

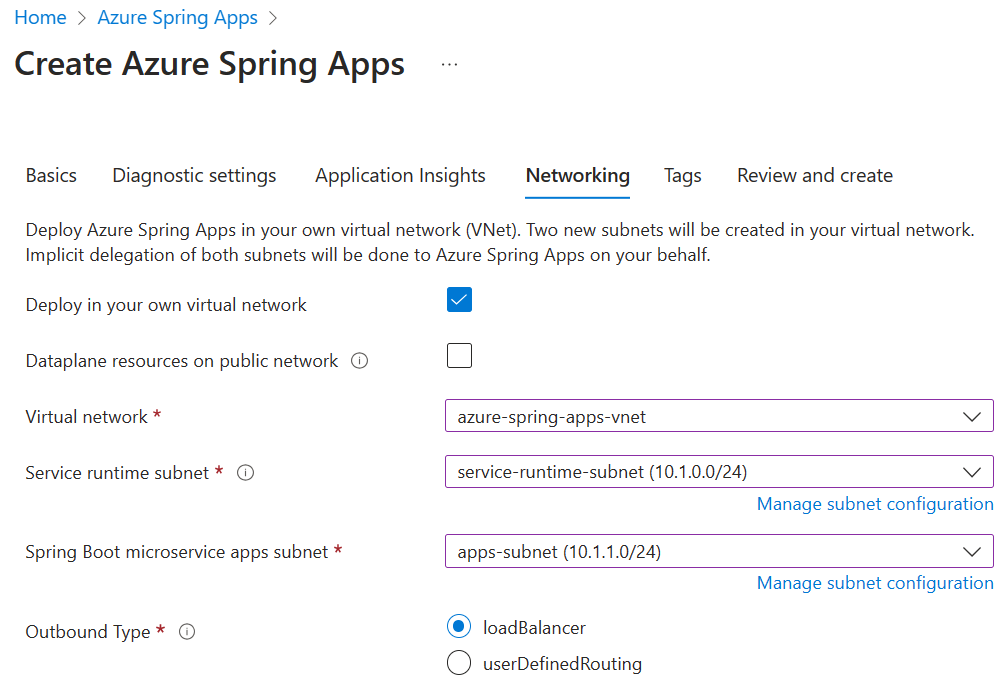

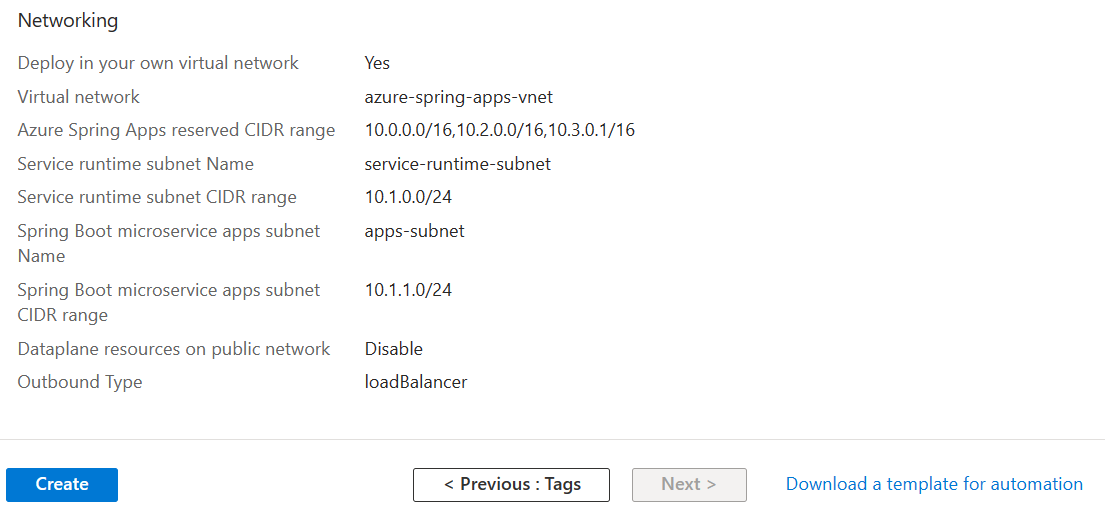

Selecteer het tabblad Netwerken en selecteer de volgende waarden:

Instelling Weergegeven als Implementeren in uw eigen virtuele netwerk Selecteer Ja. Virtueel netwerk Selecteer azure-spring-apps-vnet. Subnet van serviceruntime Selecteer service-runtime-subnet. Subnet van Spring Boot-microservice-apps Selecteer apps-subnet.

Selecteer Controleren en maken.

Controleer uw specificaties, en selecteer Maken.

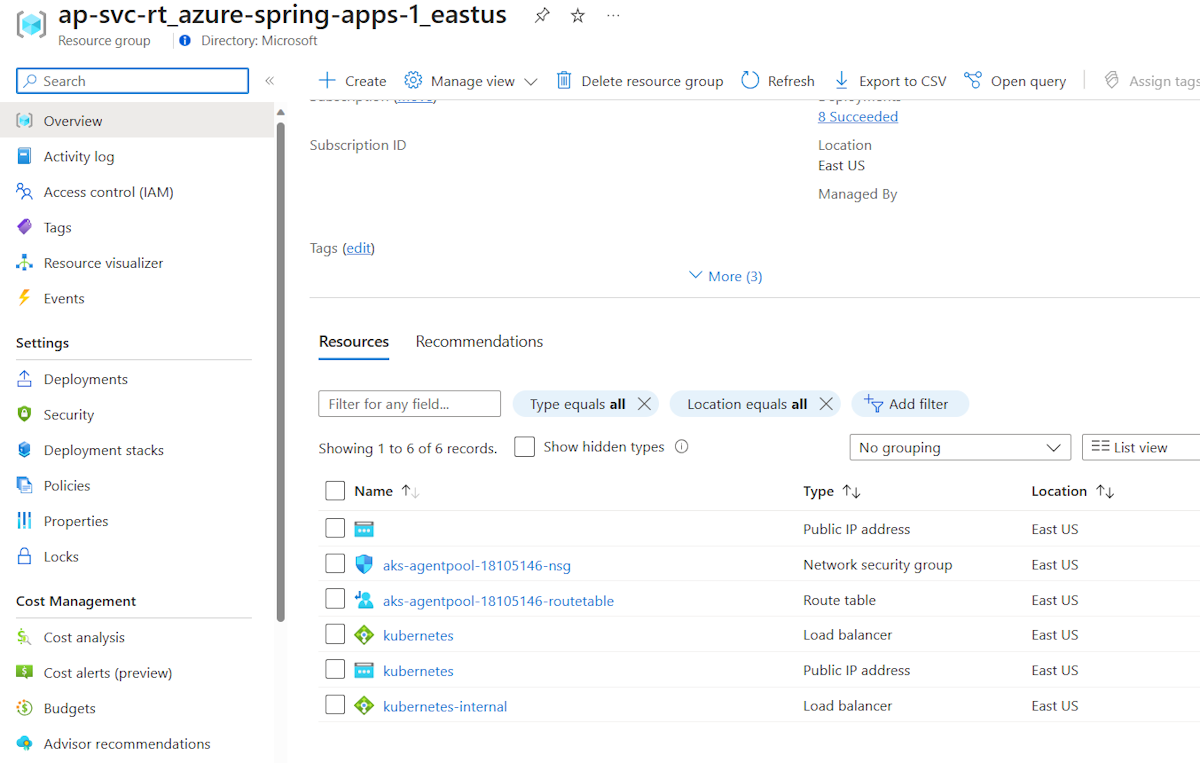

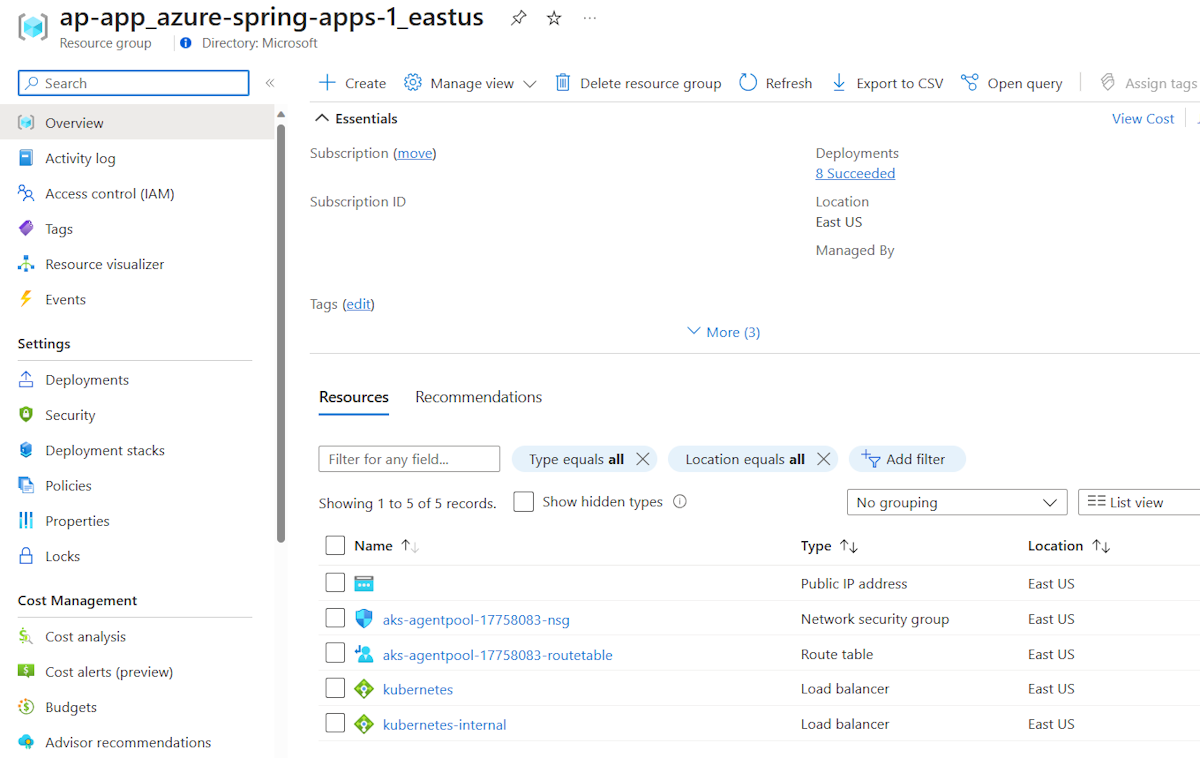

Na de implementatie worden er nog twee resourcegroepen in uw abonnement gemaakt om de netwerkresources voor het Azure Spring Apps-exemplaar te hosten. Ga naar Start en selecteer Resourcegroepen in het bovenste menu om de volgende nieuwe resourcegroepen te vinden.

De resourcegroep met de naam ap-svc-rt_{service instance name}_{service instance region} bevat netwerkresources voor de serviceruntime van het service-exemplaar.

De resourcegroep met de naam ap-app_{service instance name}_{service instance region} bevat netwerkresources voor uw Spring-toepassingen van het service-exemplaar.

Deze netwerkresources zijn verbonden met het virtuele netwerk dat is gemaakt in de vorige afbeelding.

Belangrijk

De resourcegroepen worden volledig beheerd door de Azure Spring Apps-service. Verwijder of wijzig resources niet handmatig.

Kleinere subnetbereiken gebruiken

In deze tabel ziet u het maximum aantal app-exemplaren dat Azure Spring Apps ondersteunt met behulp van kleinere subnetbereiken.

| CIDR voor app-subnet | Totaal aantal IP's | Beschikbare IP's | Maximum aantal app-exemplaren |

|---|---|---|---|

| /28 | 16 | 8 | App met 0.5 core: 192 |

| /27 | 32 | 24 | App met 0,5 kern: 456 |

| /26 | 64 | 56 | App met 0.5 kern: 500 |

| /25 | 128 | 120 | App met 0.5 kern: 500 |

| /24 | 256 | 248 | App met 0.5 kern: 500 |

Voor subnetten reserveert Azure vijf IP-adressen en Azure Spring Apps vereist ten minste drie IP-adressen. Er zijn ten minste acht IP-adressen vereist, dus /29 en /30 zijn niet-bewerkingen.

Voor een subnet voor een serviceruntime is /28 de minimale grootte.

Notitie

Een klein subnetbereik heeft invloed op de onderliggende resource die u kunt gebruiken voor systeemonderdelen, zoals de controller voor inkomend verkeer. Azure Spring Apps maakt gebruik van een onderliggende ingangscontroller voor het afhandelen van toepassingsverkeersbeheer. Het aantal exemplaren van de ingangscontroller neemt automatisch toe naarmate het toepassingsverkeer toeneemt. Reserveer een groter IP-netwerksubnetbereik als het toepassingsverkeer in de toekomst kan toenemen. Doorgaans reserveert u één IP-adres voor verkeer van 10000 aanvragen per seconde.

Bring Your Own Route Table

Azure Spring Apps ondersteunt het gebruik van bestaande subnetten en routetabellen.

Als uw aangepaste subnetten geen routetabellen bevatten, worden deze door Azure Spring Apps gemaakt voor elk van de subnetten en worden er regels aan toegevoegd gedurende de levenscyclus van het exemplaar. Als uw aangepaste subnetten routetabellen bevatten, erkent Azure Spring Apps de bestaande routetabellen tijdens exemplaarbewerkingen en voegt/updates en/of regels dienovereenkomstig toe voor bewerkingen.

Waarschuwing

Aangepaste regels kunnen worden toegevoegd aan de aangepaste routetabellen en worden bijgewerkt. Er worden echter regels toegevoegd door Azure Spring Apps en deze mogen niet worden bijgewerkt of verwijderd. Regels zoals 0.0.0.0/0 moeten altijd bestaan op een bepaalde routetabel en toewijzen aan het doel van uw internetgateway, zoals een NVA of een andere uitgaande gateway. Wees voorzichtig bij het bijwerken van regels wanneer alleen uw aangepaste regels worden gewijzigd.

Vereisten voor routetabellen

De routetabellen waaraan uw aangepaste virtuele netwerk is gekoppeld, moeten voldoen aan de volgende vereisten:

- U kunt uw Azure-routetabellen alleen koppelen aan uw virtuele netwerk wanneer u een nieuw Azure Spring Apps-service-exemplaar maakt. U kunt geen andere routetabel gebruiken nadat u een Azure Spring Apps-exemplaar hebt gemaakt.

- Zowel het Subnet van de Spring-toepassing als het subnet van de serviceruntime moet worden gekoppeld aan verschillende routetabellen of geen van beide.

- Machtigingen moeten worden toegewezen voordat het exemplaar wordt gemaakt. Zorg ervoor dat u azure Spring Cloud-resourceprovider de

User Access AdministratorenNetwork Contributormachtigingen voor uw routetabellen verleent. - U kunt de gekoppelde routetabelresource niet bijwerken nadat het cluster is gemaakt. Hoewel u de resource van de routetabel niet kunt bijwerken, kunt u aangepaste regels in de routetabel wijzigen.

- U kunt een routetabel niet opnieuw gebruiken met meerdere exemplaren vanwege mogelijke conflicterende routeringsregels.

Aangepaste DNS-servers gebruiken

Azure Spring Apps ondersteunt het gebruik van aangepaste DNS-servers in uw virtuele netwerk.

Als u geen aangepaste DNS-servers opgeeft in de instelling voor het virtuele netwerk van uw DNS-server, gebruikt Azure Spring Apps standaard de Azure DNS om IP-adressen om te zetten. Als uw virtuele netwerk is geconfigureerd met aangepaste DNS-instellingen, voegt u Azure DNS IP 168.63.129.16 toe als upstream DNS-server in de aangepaste DNS-server. Azure DNS kan IP-adressen omzetten voor alle openbare FQDN's die worden vermeld in klantverantwoordelijkheden die Azure Spring Apps uitvoeren in een virtueel netwerk. Het kan ook IP-adres voor *.svc.private.azuremicroservices.io in uw virtuele netwerk oplossen.

Als uw aangepaste DNS-server geen Azure DNS-IP 168.63.129.16 kan toevoegen als de upstream-DNS-server, gebruikt u de volgende stappen:

- Zorg ervoor dat uw aangepaste DNS-server IP-adressen voor alle openbare FQDN's kan omzetten. Zie Klantverantwoordelijkheden die Azure Spring Apps uitvoeren in een virtueel netwerk voor meer informatie.

- Voeg de DNS-record toe aan het IP-adres

*.svc.private.azuremicroservices.iovan uw toepassing. Zie voor meer informatie het IP-adres voor uw toepassingssectie van Access an app in Azure Spring Apps in een virtueel netwerk.