Door het systeem toegewezen beheerde identiteit inschakelen voor een toepassing in Azure Spring Apps

Notitie

Azure Spring Apps is de nieuwe naam voor de Azure Spring Cloud-service. Hoewel de service een nieuwe naam heeft, ziet u de oude naam op sommige plaatsen terwijl we werken aan het bijwerken van assets, zoals schermopnamen, video's en diagrammen.

Dit artikel is van toepassing op: ✔️ Basic/Standard ✔️ Enterprise

In dit artikel leest u hoe u door het systeem toegewezen beheerde identiteiten voor een toepassing in Azure Spring Apps inschakelt en uitschakelt met behulp van Azure Portal en CLI.

Beheerde identiteiten voor Azure-resources bieden een automatisch beheerde identiteit in Microsoft Entra-id voor een Azure-resource, zoals uw toepassing in Azure Spring Apps. U kunt deze identiteit gebruiken voor verificatie bij alle services die Microsoft Entra-verificatie ondersteunen, zonder dat u aanmeldingsgegevens in uw code hoeft te hebben.

Vereisten

Als u niet bekend bent met beheerde identiteiten voor Azure-resources, raadpleegt u Wat zijn beheerde identiteiten voor Azure-resources?

- Een exemplaar van een Azure Spring Apps Enterprise-abonnement is al ingericht. Zie quickstart: Apps bouwen en implementeren in Azure Spring Apps met behulp van het Enterprise-abonnement voor meer informatie.

- Azure CLI versie 2.45.0 of hoger.

- De Azure Spring Apps-extensie voor Azure CLI biedt ondersteuning voor door de gebruiker toegewezen beheerde identiteit met versie 1.0.0 of hoger. Gebruik de volgende opdracht om eerdere versies te verwijderen en de nieuwste extensie te installeren:

az extension remove --name spring az extension add --name spring

- Een al ingericht Azure Spring Apps-exemplaar. Zie quickstart: Uw eerste toepassing implementeren in Azure Spring Apps voor meer informatie.

- Azure CLI versie 2.45.0 of hoger.

- De Azure Spring Apps-extensie voor Azure CLI biedt ondersteuning voor door de gebruiker toegewezen beheerde identiteit met versie 1.0.0 of hoger. Gebruik de volgende opdracht om eerdere versies te verwijderen en de nieuwste extensie te installeren:

az extension remove --name spring az extension add --name spring

Een door het systeem toegewezen identiteit toevoegen

Voor het maken van een app met een door het systeem toegewezen identiteit moet u een andere eigenschap voor de toepassing instellen.

Als u een beheerde identiteit wilt instellen in de portal, maakt u eerst een app en schakelt u vervolgens de functie in.

- Maak een app in de portal zoals u dat normaal zou doen. Navigeer ernaar in de portal.

- Schuif omlaag naar de groep Instellingen in het linkernavigatiedeelvenster.

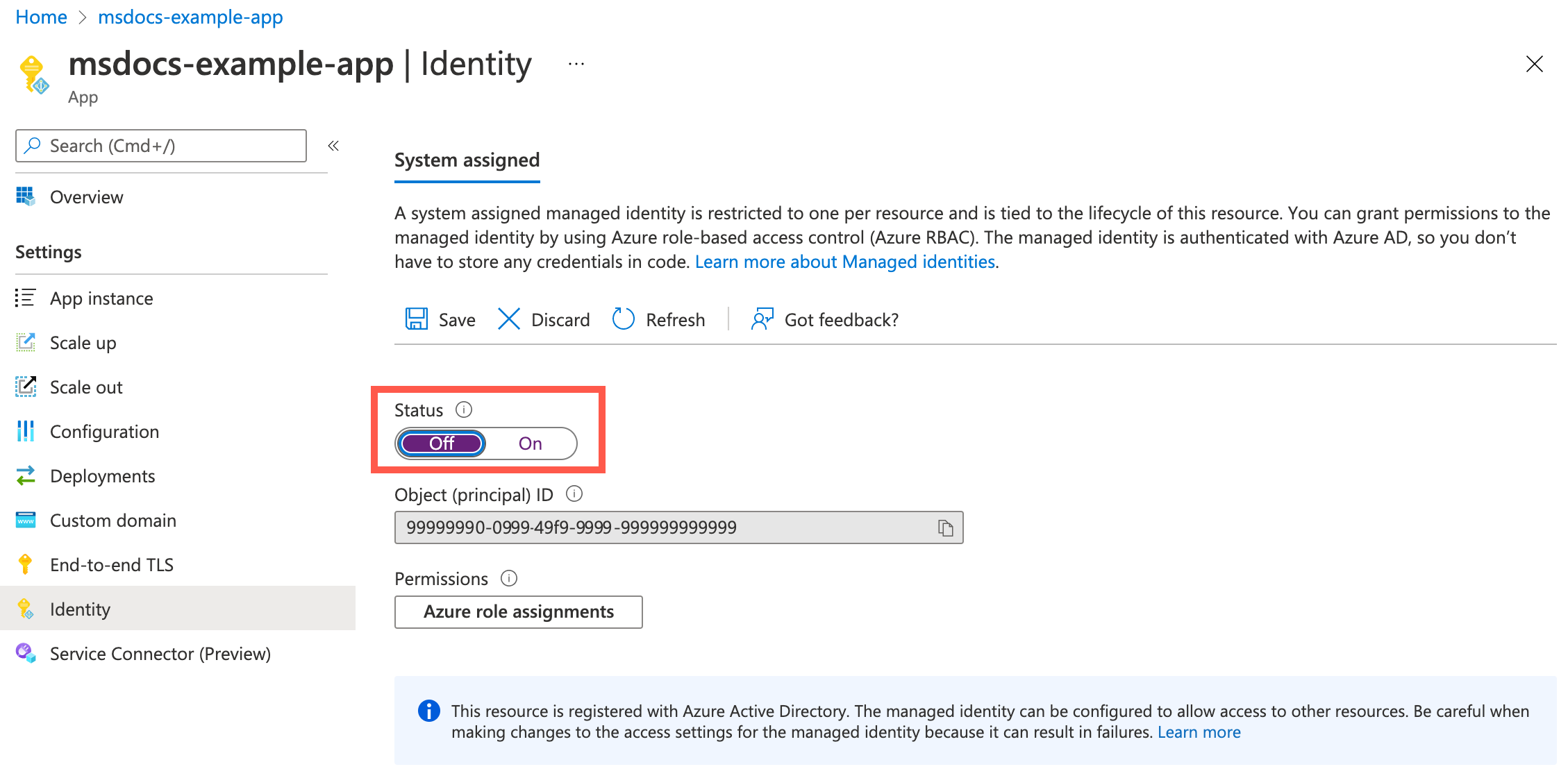

- Selecteer Identiteit.

- Schakel op het tabblad Door systeem toegewezen status over naar Aan. Selecteer Opslaan.

Tokens verkrijgen voor Azure-resources

Een app kan de beheerde identiteit gebruiken om tokens op te halen voor toegang tot andere resources die worden beveiligd door Microsoft Entra-id, zoals Azure Key Vault. Deze tokens vertegenwoordigen de toepassing die toegang heeft tot de resource, niet een specifieke gebruiker van de toepassing.

Mogelijk moet u de doelresource configureren om toegang vanuit uw toepassing in te schakelen. Zie Een beheerde identiteit toegang tot een Azure-resource of een andere resource toewijzen voor meer informatie. Als u bijvoorbeeld een token aanvraagt voor toegang tot Key Vault, moet u ervoor zorgen dat u een toegangsbeleid hebt toegevoegd dat de identiteit van uw toepassing bevat. Anders worden uw aanroepen naar Key Vault geweigerd, zelfs als ze het token bevatten. Zie Azure-services die beheerde identiteiten kunnen gebruiken voor toegang tot andere services voor meer informatie over welke resources Microsoft Entra-tokens ondersteunen.

Azure Spring Apps deelt hetzelfde eindpunt voor het verkrijgen van tokens met azure Virtual Machine. Het is raadzaam om Java SDK of Spring Boot Starters te gebruiken om een token te verkrijgen. Zie Beheerde identiteiten gebruiken voor Azure-resources op een Azure-VM om een toegangstoken te verkrijgen voor verschillende code- en scriptvoorbeelden en richtlijnen voor belangrijke onderwerpen, zoals het afhandelen van verloop van tokens en HTTP-fouten.

Door het systeem toegewezen identiteit uitschakelen vanuit een app

Als u een door het systeem toegewezen identiteit verwijdert, wordt deze ook verwijderd uit de Microsoft Entra-id. Als u de app-resource verwijdert, worden door het systeem toegewezen identiteiten automatisch verwijderd uit de Microsoft Entra-id.

Gebruik de volgende stappen om door het systeem toegewezen beheerde identiteit te verwijderen uit een app die deze niet meer nodig heeft:

- Meld u aan bij de portal met een account dat is gekoppeld aan het Azure-abonnement dat het Azure Spring Apps-exemplaar bevat.

- Navigeer naar de gewenste toepassing en selecteer Identiteit.

- Selecteer onder Door het systeem toegewezen/status de optie Uit en selecteer vervolgens Opslaan:

De client-id ophalen uit de object-id (principal-id)

Gebruik de volgende opdracht om de client-id op te halen uit de waarde van de object-/principal-id:

az ad sp show --id <object-ID> --query appId

Volgende stappen

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor