Toegang tot een beheerde identiteit toewijzen aan een Azure-resource of een andere resource

Beheerde identiteiten voor Azure-resources is een functie van Microsoft Entra ID. Voor alle Azure-services die beheerde identiteiten voor Azure-resources ondersteunen, geldt een eigen tijdlijn. Controleer de beschikbaarheidsstatus van beheerde identiteiten voor uw resource en eventuele bekende problemen voordat u begint.

In dit artikel leest u hoe u een door een virtuele Azure-machine (VM) beheerde identiteit toegang geeft tot een Azure-opslagaccount. Zodra u een Azure-resource met een beheerde identiteit hebt geconfigureerd, kunt u de beheerde identiteit toegang geven tot een andere resource, vergelijkbaar met elke beveiligingsprincipaal.

Vereisten

- Zorg ervoor dat u beheerde identiteit hebt ingeschakeld voor een Azure-resource, zoals een virtuele Azure-machine of een virtuele-machineschaalset van Azure. Zie Wat zijn beheerde identiteiten voor Azure-resources? Voor meer informatie over beheerde identiteiten voor Azure-resources.

- Bekijk het verschil tussen een door het systeem toegewezen en door de gebruiker toegewezen beheerde identiteit.

- Als u nog geen Azure-account hebt, registreer u dan voor een gratis account voordat u verdergaat.

Azure RBAC gebruiken om toegang tot een beheerde identiteit toe te wijzen aan een andere resource met behulp van Azure Portal

Tip

Stappen in dit artikel kunnen enigszins variëren op basis van de portal waaruit u begint.

Belangrijk

De onderstaande stappen laten zien hoe u toegang verleent tot een service met behulp van Azure RBAC. Raadpleeg de specifieke servicedocumentatie over het verlenen van toegang; Controleer bijvoorbeeld Azure Data Explorer voor instructies. Sommige Azure-services zijn bezig met het aannemen van Azure RBAC op het gegevensvlak.

Meld u aan bij Azure Portal met een account dat is gekoppeld aan het Azure-abonnement waarvoor u de beheerde identiteit hebt geconfigureerd.

Navigeer naar de gewenste resource die u wilt wijzigen voor toegangsbeheer. In dit voorbeeld geeft u een virtuele Azure-machine (VM) toegang tot een opslagaccount. Vervolgens kunt u naar het opslagaccount navigeren.

Klik op Toegangsbeheer (IAM) .

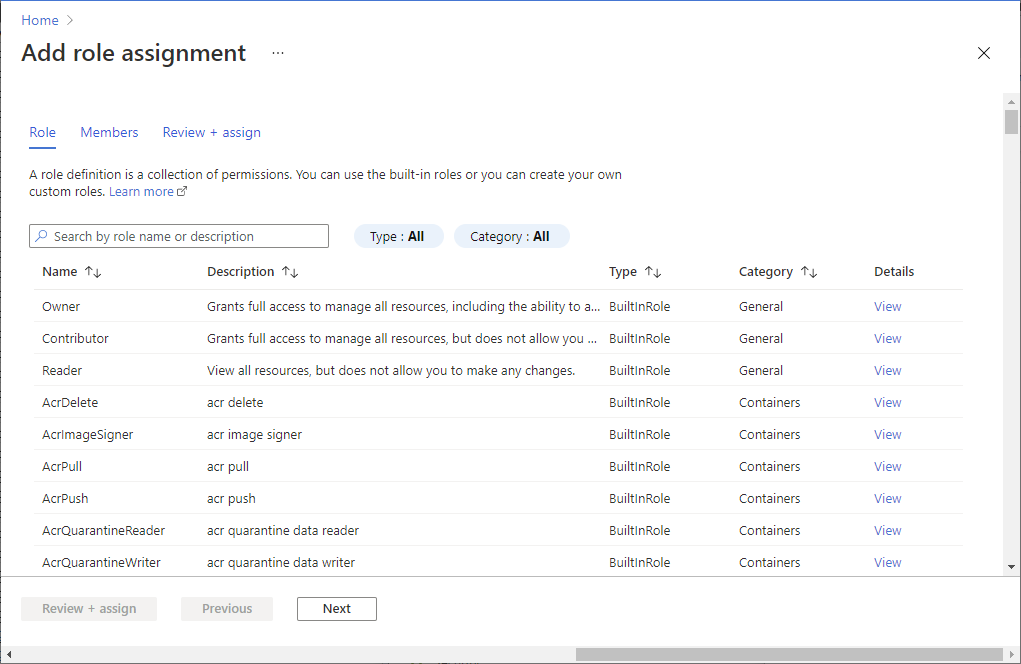

Klik op Toevoegen>Roltoewijzing toevoegen om het deelvenster Roltoewijzing toevoegen te openen.

Selecteer de rol en beheerde identiteit. Raadpleeg Azure-rollen toewijzen met Azure Portal voor informatie over het toewijzen van rollen.

Azure RBAC gebruiken om toegang tot een beheerde identiteit toe te wijzen aan een andere resource met behulp van CLI

Gebruik de Bash-omgeving in Azure Cloud Shell. Zie quickstart voor Bash in Azure Cloud Shell voor meer informatie.

Installeer de Azure CLI, indien gewenst, om CLI-referentieopdrachten uit te voeren. Als u in Windows of macOS werkt, kunt u Azure CLI uitvoeren in een Docker-container. Zie De Azure CLI uitvoeren in een Docker-container voor meer informatie.

Als u een lokale installatie gebruikt, meldt u zich aan bij Azure CLI met behulp van de opdracht az login. Volg de stappen die worden weergegeven in de terminal, om het verificatieproces te voltooien. Raadpleeg Aanmelden bij Azure CLI voor aanvullende aanmeldingsopties.

Installeer de Azure CLI-extensie bij het eerste gebruik, wanneer u hierom wordt gevraagd. Raadpleeg Extensies gebruiken met Azure CLI voor meer informatie over extensies.

Voer az version uit om de geïnstalleerde versie en afhankelijke bibliotheken te vinden. Voer az upgrade uit om te upgraden naar de nieuwste versie.

In dit voorbeeld geeft u een door een virtuele Azure-machine (VM) beheerde toegang tot een opslagaccount. Gebruik eerst az resource list om de service-principal op te halen voor een VM met de naam myVM:

spID=$(az resource list -n myVM --query [*].identity.principalId --out tsv)Voor een virtuele-machineschaalset van Azure is de opdracht hetzelfde, behalve hier krijgt u de service-principal voor de VM-set met de naam DevTestVMSS:

spID=$(az resource list -n DevTestVMSS --query [*].identity.principalId --out tsv)Zodra u de service-principal-id hebt, gebruikt u az role assignment create om de virtuele machine of virtuele-machineschaalset Lezer toegang te geven tot een opslagaccount met de naam 'myStorageAcct':

az role assignment create --assignee $spID --role 'Reader' --scope /subscriptions/<mySubscriptionID>/resourceGroups/<myResourceGroup>/providers/Microsoft.Storage/storageAccounts/myStorageAcct

Azure RBAC gebruiken om toegang tot een beheerde identiteit toe te wijzen aan een andere resource met behulp van PowerShell

Notitie

Het wordt aanbevolen de Azure Az PowerShell-module te gebruiken om te communiceren met Azure. Zie Azure PowerShell installeren om aan de slag te gaan. Raadpleeg Azure PowerShell migreren van AzureRM naar Az om te leren hoe u naar de Azure PowerShell-module migreert.

Als u de scripts in dit voorbeeld wilt uitvoeren, hebt u twee opties:

- Gebruik de Azure Cloud Shell, die u kunt openen met behulp van de knop Probeer het nu in de rechterbovenhoek van codeblokken.

- Voer scripts lokaal uit door de nieuwste versie van Azure PowerShell te installeren en u vervolgens aan te melden bij Azure met

Connect-AzAccount.

Schakel beheerde identiteit in voor een Azure-resource, zoals een Azure-VM.

Geef de virtuele Azure-machine (VM) toegang tot een opslagaccount.

- Gebruik Get-AzVM om de service-principal op te halen voor de vm met de naam

myVM, die is gemaakt toen u beheerde identiteit hebt ingeschakeld. - Gebruik New-AzRoleAssignment om de VM-lezer toegang te geven tot een opslagaccount met de naam

myStorageAcct:

$spID = (Get-AzVM -ResourceGroupName myRG -Name myVM).identity.principalid New-AzRoleAssignment -ObjectId $spID -RoleDefinitionName "Reader" -Scope "/subscriptions/<mySubscriptionID>/resourceGroups/<myResourceGroup>/providers/Microsoft.Storage/storageAccounts/<myStorageAcct>"- Gebruik Get-AzVM om de service-principal op te halen voor de vm met de naam

Volgende stappen

- Zie Beheerde identiteiten configureren voor Azure-resources om beheerde identiteiten in te schakelen op een virtuele Azure-machine.

- Zie Beheerde identiteiten configureren voor Azure-resources in een virtuele-machineschaalset om beheerde identiteiten in te schakelen in een virtuele-machineschaalset.