RDP Shortpath configureren voor Azure Virtual Desktop

Belangrijk

Het gebruik van RDP Shortpath voor openbare netwerken met TURN voor Azure Virtual Desktop is momenteel in PREVIEW. Raadpleeg de Aanvullende voorwaarden voor Microsoft Azure-previews voor juridische voorwaarden die van toepassing zijn op Azure-functies die in bèta of preview zijn of die anders nog niet algemeen beschikbaar zijn.

RDP Shortpath is een functie van Azure Virtual Desktop waarmee een direct UDP-transport tot stand wordt gebracht tussen een ondersteunde Windows Remote Desktop-client en sessiehost. In dit artikel leest u hoe u RDP Shortpath configureert voor beheerde netwerken en openbare netwerken. Zie RDP Shortpath voor meer informatie.

Belangrijk

RDP Shortpath is alleen beschikbaar in de openbare Azure-cloud.

Vereisten

Voordat u RDP Shortpath kunt inschakelen, moet u aan de vereisten voldoen. Selecteer een tabblad hieronder voor uw scenario.

Een clientapparaat met de Extern bureaublad-client voor Windows, versie 1.2.3488 of hoger. Momenteel worden niet-Windows-clients niet ondersteund.

Directe verbindingslijn tussen de client en de sessiehost. Als de client rechtstreeks verbinding met de detectielijn heeft, kan de client rechtstreeks verbinding maken met de sessiehost op poort 3390 (standaard) zonder te worden geblokkeerd door firewalls (inclusief de Windows Firewall) of netwerkbeveiligingsgroep, en het gebruik van een beheerd netwerk zoals:

Site-naar-site- of punt-naar-site-VPN (IPsec), zoals Azure VPN Gateway.

RDP Shortpath inschakelen

De stappen voor het inschakelen van RDP Shortpath verschillen voor sessiehosts, afhankelijk van of u deze wilt inschakelen voor beheerde netwerken of openbare netwerken, maar hetzelfde zijn voor clients. Selecteer een tabblad hieronder voor uw scenario.

Sessiehosts

Als u RDP Shortpath wilt inschakelen voor beheerde netwerken, moet u de RDP Shortpath-listener inschakelen op uw sessiehosts. U kunt dit doen met behulp van Groepsbeleid, centraal vanuit uw domein voor sessiehosts die zijn toegevoegd aan een Active Directory-domein (AD) of lokaal voor sessiehosts die lid zijn van Microsoft Entra ID.

Download de beheersjabloon van Azure Virtual Desktop en pak de inhoud van het CAB-bestand en .zip-archief uit.

Afhankelijk van of u Groepsbeleid centraal wilt configureren vanuit uw AD-domein of lokaal voor elke sessiehost:

AD-domein: kopieer en plak het bestand terminalserver-avd.admx in de Central Store voor uw domein, bijvoorbeeld

\\contoso.com\SYSVOL\contoso.com\policies\PolicyDefinitions, waarbij contoso.com uw domeinnaam is. Kopieer vervolgens het bestand en-us\terminalserver-avd.adml naar deen-ussubmap.Open de Console Groepsbeleidsbeheer (GPMC) en maak of bewerk een beleid dat is gericht op uw sessiehosts.

Lokaal: Kopieer en plak het bestand terminalserver-avd.admx in

%windir%\PolicyDefinitions. Kopieer vervolgens het bestand en-us\terminalserver-avd.adml naar deen-ussubmap.Open de editor voor lokaal groepsbeleid op de sessiehost.

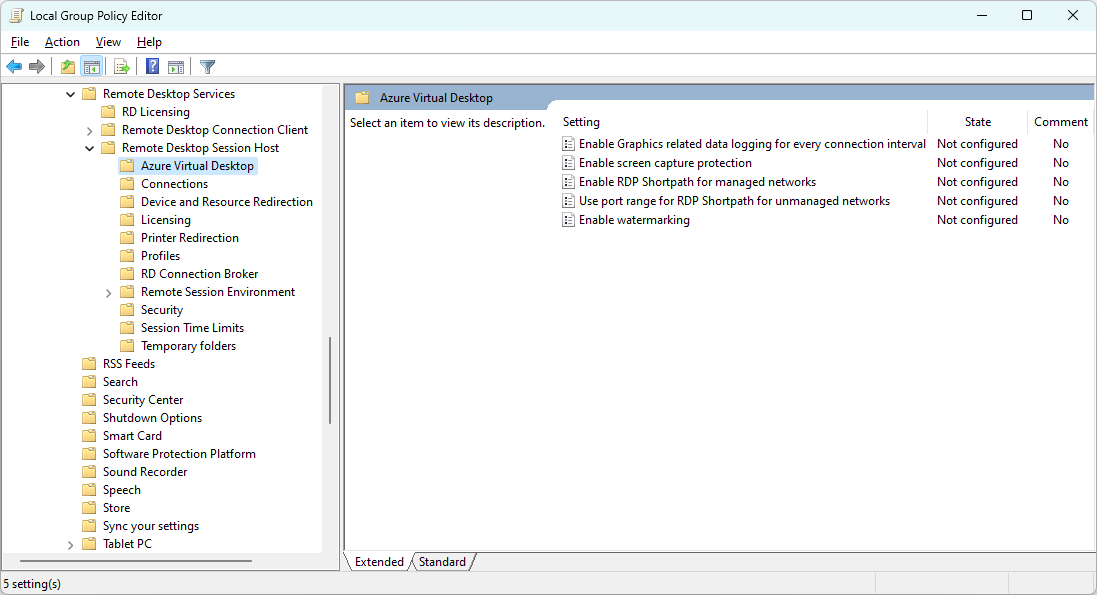

Blader naar Computerconfiguratie> Beheer istratieve sjablonen>Windows-onderdelen>Extern bureaublad-services>Extern bureaublad-sessiehost>Azure Virtual Desktop. U ziet nu beleidsinstellingen voor Azure Virtual Desktop, zoals wordt weergegeven in de volgende schermopname:

Open de beleidsinstelling RDP Shortpath inschakelen voor beheerde netwerken en stel deze in op Ingeschakeld. Als u deze beleidsinstelling inschakelt, kunt u ook het poortnummer configureren dat door azure Virtual Desktop-sessiehosts wordt gebruikt om te luisteren naar binnenkomende verbindingen. De standaardpoort is 3390.

Als u Windows Firewall moet configureren om poort 3390 toe te staan, voert u een van de volgende opdrachten uit, afhankelijk van of u Windows Firewall wilt configureren met behulp van Groepsbeleid centraal vanuit uw AD-domein of lokaal voor elke sessiehost:

AD-domein: Open een PowerShell-prompt met verhoogde bevoegdheid en voer de volgende opdracht uit, waarbij u de waarde vervangt door

$domainNameuw eigen domeinnaam, de waarde voor$writableDCde hostnaam van een beschrijfbare domeincontroller en de waarde voor$policyNamedoor de naam van een bestaand groepsbeleidsobject:$domainName = "contoso.com" $writableDC = "dc01" $policyName = "RDP Shortpath Policy" $gpoSession = Open-NetGPO -PolicyStore "$domainName\$policyName" -DomainController $writableDC New-NetFirewallRule -DisplayName 'Remote Desktop - RDP Shortpath (UDP-In)' -Action Allow -Description 'Inbound rule for the Remote Desktop service to allow RDP Shortpath traffic. [UDP 3390]' -Group '@FirewallAPI.dll,-28752' -Name 'RemoteDesktop-UserMode-In-RDPShortpath-UDP' -Profile Domain, Private -Service TermService -Protocol UDP -LocalPort 3390 -Program '%SystemRoot%\system32\svchost.exe' -Enabled:True -GPOSession $gpoSession Save-NetGPO -GPOSession $gpoSessionLokaal: Open een PowerShell-prompt met verhoogde bevoegdheid en voer de volgende opdracht uit:

New-NetFirewallRule -DisplayName 'Remote Desktop - RDP Shortpath (UDP-In)' -Action Allow -Description 'Inbound rule for the Remote Desktop service to allow RDP Shortpath traffic. [UDP 3390]' -Group '@FirewallAPI.dll,-28752' -Name 'RemoteDesktop-UserMode-In-RDPShortpath-UDP' -PolicyStore PersistentStore -Profile Domain, Private -Service TermService -Protocol UDP -LocalPort 3390 -Program '%SystemRoot%\system32\svchost.exe' -Enabled:True

Selecteer OK en start de sessiehosts opnieuw om de beleidsinstelling toe te passen.

Windows-clients

De stappen om ervoor te zorgen dat uw clients correct zijn geconfigureerd, zijn hetzelfde, ongeacht of u RDP Shortpath wilt gebruiken voor beheerde netwerken of openbare netwerken. U kunt dit doen met behulp van Groepsbeleid voor beheerde clients die zijn gekoppeld aan een Active Directory-domein, Intune voor beheerde clients die zijn toegevoegd aan Microsoft Entra-id en zijn ingeschreven bij Intune of lokaal groepsbeleid voor clients die niet worden beheerd.

Notitie

Standaard probeert RDP-verkeer zowel TCP- als UDP-protocollen te gebruiken in Windows. U hoeft deze stappen alleen uit te voeren als de client eerder is geconfigureerd voor het gebruik van TCP.

RDP Shortpath inschakelen voor beheerde en onbeheerde Windows-clients met behulp van groepsbeleid

Beheerde en niet-beheerde Windows-clients configureren met behulp van groepsbeleid:

Afhankelijk van of u beheerde of niet-beheerde clients wilt configureren:

Voor beheerde clients opent u de console Groepsbeleidsbeheer (GPMC) en maakt of bewerkt u een beleid dat is gericht op uw clients.

Voor niet-beheerde clients opent u de editor voor lokaal groepsbeleid op de client.

Blader naar Computerconfiguratie> Beheer istratieve sjablonen>Windows-onderdelen>Extern bureaublad-services>extern bureaublad-Verbinding maken ion-client.

Open de beleidsinstelling UDP op client uitschakelen en stel deze in op Uitgeschakeld.

Selecteer OK en start uw clients opnieuw op om de beleidsinstelling toe te passen.

RDP Shortpath inschakelen op Windows-clients met Intune

Beheerde Windows-clients configureren met Intune:

Meld u aan bij het Microsoft Intune-beheercentrum.

Maak of bewerk een configuratieprofiel voor Windows 10- en hogerapparaten met behulp van Beheer istratieve sjablonen.

Blader naar Computerconfiguratie>Windows-onderdelen>Extern bureaublad-services>extern bureaublad-Verbinding maken ion-client.

Selecteer de instelling UDP op client uitschakelen en stel deze in op Uitgeschakeld.

Selecteer OK en vervolgens Volgende.

Pas het configuratieprofiel toe en start uw clients opnieuw op.

Teredo-ondersteuning

Hoewel dit niet vereist is voor RDP Shortpath, voegt Teredo extra NAT-traversal kandidaten toe en verhoogt de kans op de succesvolle RDP Shortpath-verbinding in IPv4-netwerken. U kunt Teredo inschakelen op zowel sessiehosts als clients door de volgende opdracht uit te voeren vanaf een PowerShell-prompt met verhoogde bevoegdheid:

Set-NetTeredoConfiguration -Type Enterpriseclient

Controleren of RDP Shortpath werkt

Vervolgens moet u ervoor zorgen dat uw clients verbinding maken via RDP Shortpath. U kunt het transport controleren met het dialoogvenster Verbinding maken ion Information van de Extern bureaublad-client of met behulp van Log Analytics.

dialoogvenster Verbinding maken ion Information

Als u wilt controleren of verbindingen gebruikmaken van RDP Shortpath, kunt u de verbindingsgegevens op de client controleren. Selecteer een tabblad hieronder voor uw scenario.

Verbinding maken naar Azure Virtual Desktop.

Open het dialoogvenster Verbinding maken ionGegevens door naar de werkbalk Verbinding maken ion boven aan het scherm te gaan en het pictogram signaalsterkte te selecteren, zoals wordt weergegeven in de volgende schermopname:

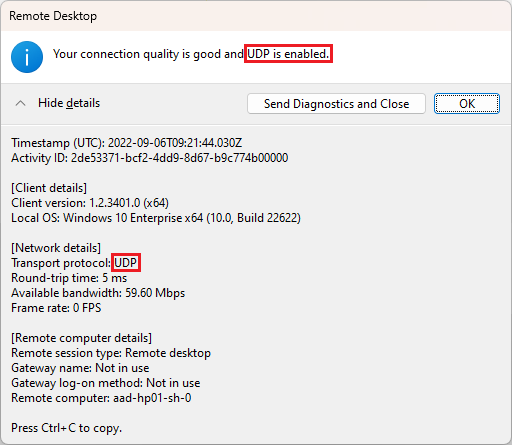

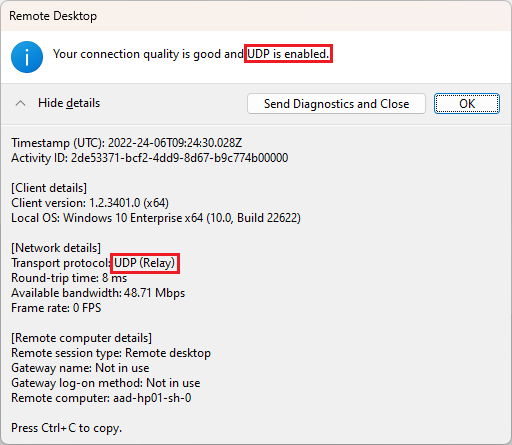

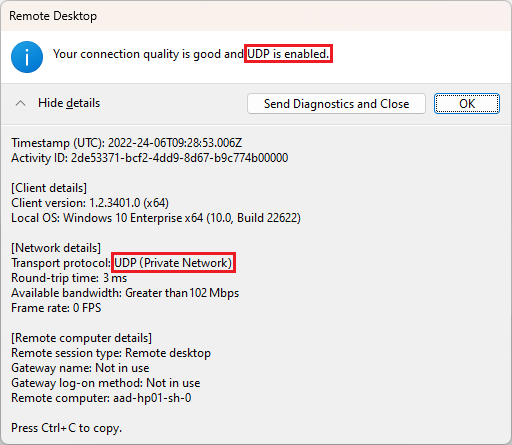

U kunt in de uitvoer controleren of het transportprotocol UDP (Private Network) is, zoals wordt weergegeven in de volgende schermopname:

Logboeken

Als u wilt controleren of verbindingen gebruikmaken van RDP Shortpath, kunt u de gebeurtenislogboeken op de sessiehost controleren:

Verbinding maken naar Azure Virtual Desktop.

Open Logboeken op de sessiehost.

Blader naar toepassingen en services logboeken>Microsoft>Windows>RemoteDesktopServices-RdpCoreCDV>Operational.

Filter op gebeurtenis-id 135. Verbinding maken ions met BEHULP van RDP Shortpath geeft aan dat het transporttype UDP gebruikt met het bericht De verbinding met meerdere transporten is voltooid voor tunnel: 1, het transporttype is ingesteld op UDP.

Log Analytics

Als u Azure Log Analytics gebruikt, kunt u verbindingen bewaken door een query uit te voeren op de WVD Verbinding maken ions-tabel. Een kolom met de naam UdpUse geeft aan of Azure Virtual Desktop RDP Stack gebruikmaakt van het UDP-protocol op de huidige gebruikersverbinding. Mogelijke waarden zijn:

1 - De gebruikersverbinding maakt gebruik van RDP Shortpath voor beheerde netwerken.

2 - De gebruikersverbinding maakt gebruik van RDP Shortpath voor openbare netwerken rechtstreeks met behulp van STUN.

4 - De gebruikersverbinding maakt indirect gebruik van RDP Shortpath voor openbare netwerken met BEHULP van TURN.

Voor een andere waarde maakt de gebruikersverbinding geen gebruik van RDP Shortpath en is verbonden met TCP.

Met de volgende query kunt u verbindingsgegevens bekijken. U kunt deze query uitvoeren in de Log Analytics-queryeditor. Vervang voor elke query de user@contoso.com UPN van de gebruiker die u wilt opzoeken.

let Events = WVDConnections | where UserName == "user@contoso.com" ;

Events

| where State == "Connected"

| project CorrelationId, UserName, ResourceAlias, StartTime=TimeGenerated, UdpUse, SessionHostName, SessionHostSxSStackVersion

| join (Events

| where State == "Completed"

| project EndTime=TimeGenerated, CorrelationId, UdpUse)

on CorrelationId

| project StartTime, Duration = EndTime - StartTime, ResourceAlias, UdpUse, SessionHostName, SessionHostSxSStackVersion

| sort by StartTime asc

U kunt controleren of RDP Shortpath is ingeschakeld voor een specifieke gebruikerssessie door de volgende Log Analytics-query uit te voeren:

WVDCheckpoints

| where Name contains "Shortpath"

Voor meer informatie over foutinformatie ziet u mogelijk vastgelegd in Log Analytics,

RDP Shortpath uitschakelen

De stappen voor het uitschakelen van RDP Shortpath verschillen voor sessiehosts, afhankelijk van of u deze alleen wilt uitschakelen voor beheerde netwerken, alleen openbare netwerken of beide. Selecteer een tabblad hieronder voor uw scenario.

Sessiehosts

Als u RDP Shortpath wilt uitschakelen voor beheerde netwerken op uw sessiehosts, moet u de RDP Shortpath-listener uitschakelen. U kunt dit doen met behulp van Groepsbeleid, centraal vanuit uw domein voor sessiehosts die zijn toegevoegd aan een AD-domein, of lokaal voor sessiehosts die zijn toegevoegd aan Microsoft Entra ID.

U kunt ook poort 3390 (standaard) blokkeren voor uw sessiehosts op een firewall of netwerkbeveiligingsgroep.

Afhankelijk van of u Groepsbeleid centraal wilt configureren vanuit uw domein of lokaal voor elke sessiehost:

AD-domein: Open de console Groepsbeleidsbeheer (GPMC) en bewerk het bestaande beleid dat is gericht op uw sessiehosts.

Lokaal: Open de editor voor lokaal groepsbeleid op de sessiehost.

Blader naar Computerconfiguratie> Beheer istratieve sjablonen>Windows-onderdelen>Extern bureaublad-services>Extern bureaublad-sessiehost>Azure Virtual Desktop. U ziet beleidsinstellingen voor Azure Virtual Desktop als u beschikt over de beheersjabloon van waaruit u RDP Shortpath hebt ingeschakeld voor beheerde netwerken.

Open de beleidsinstelling RDP Shortpath inschakelen voor beheerde netwerken en stel deze in op Niet geconfigureerd.

Selecteer OK en start de sessiehosts opnieuw om de beleidsinstelling toe te passen.

Windows-clients

Op clientapparaten kunt u RDP Shortpath uitschakelen voor beheerde netwerken en openbare netwerken door RDP-verkeer zo te configureren dat alleen TCP wordt gebruikt. U kunt dit doen met behulp van Groepsbeleid voor beheerde clients die zijn gekoppeld aan een Active Directory-domein, Intune voor beheerde clients die zijn toegevoegd aan (Microsoft Entra-id) en zijn ingeschreven bij Intune of lokaal groepsbeleid voor clients die niet worden beheerd.

Belangrijk

Als u eerder RDP-verkeer hebt ingesteld om zowel TCP- als UDP-protocollen te gebruiken met behulp van groepsbeleid of Intune, moet u ervoor zorgen dat de instellingen niet conflicteren.

RDP Shortpath uitschakelen voor beheerde en onbeheerde Windows-clients met behulp van groepsbeleid

Beheerde en niet-beheerde Windows-clients configureren met behulp van groepsbeleid:

Afhankelijk van of u beheerde of niet-beheerde clients wilt configureren:

Voor beheerde clients opent u de console Groepsbeleidsbeheer (GPMC) en maakt of bewerkt u een beleid dat is gericht op uw clients.

Voor niet-beheerde clients opent u de editor voor lokaal groepsbeleid op de client.

Blader naar Computerconfiguratie> Beheer istratieve sjablonen>Windows-onderdelen>Extern bureaublad-services>extern bureaublad-Verbinding maken ion-client.

Open de beleidsinstelling UDP op client uitschakelen en stel deze in op Ingeschakeld.

Selecteer OK en start uw clients opnieuw op om de beleidsinstelling toe te passen.

RDP Shortpath uitschakelen op Windows-clients met Intune

Beheerde Windows-clients configureren met Intune:

Meld u aan bij het Microsoft Intune-beheercentrum.

Maak of bewerk een configuratieprofiel voor Windows 10- en hogerapparaten met behulp van Beheer istratieve sjablonen.

Blader naar De extern bureaublad-Verbinding maken ion-client van Windows-onderdelen>extern bureaublad-services.>

Selecteer de instelling UDP op client uitschakelen en stel deze in op Ingeschakeld. Selecteer OK en vervolgens Volgende.

Pas het configuratieprofiel toe en start uw clients opnieuw op.

Volgende stappen

- Meer informatie over het beperken van het poortbereik dat door clients wordt gebruikt met BEHULP van RDP Shortpath voor openbare netwerken.

- Als u problemen ondervindt bij het tot stand brengen van een verbinding met behulp van het RDP Shortpath-transport voor openbare netwerken, raadpleegt u Problemen met RDP Shortpath oplossen.