Schermopnamebeveiliging inschakelen in Azure Virtual Desktop

Schermopnamebeveiliging, naast watermerken, helpt voorkomen dat gevoelige informatie wordt vastgelegd op clienteindpunten via een specifieke set besturingssysteemfuncties (OS) en Application Programming Interfaces (API's). Wanneer u schermopnamebeveiliging inschakelt, wordt externe inhoud automatisch geblokkeerd in schermopnamen en schermdeling. U kunt schermopnamebeveiliging configureren met Behulp van Microsoft Intune of Groepsbeleid op uw sessiehosts.

Er zijn twee ondersteunde scenario's voor schermopnamebeveiliging, afhankelijk van de versie van Windows die u gebruikt:

Schermopname blokkeren op de client: de sessiehost geeft een ondersteunde Extern bureaublad-client opdracht om schermopnamebeveiliging in te schakelen voor een externe sessie. Met deze optie voorkomt u schermopname van de client van toepassingen die worden uitgevoerd in de externe sessie.

Schermafbeeldingen blokkeren op client en server: de sessiehost geeft een ondersteunde Extern bureaublad-client opdracht om schermopnamebeveiliging in te schakelen voor een externe sessie. Met deze optie voorkomt u schermopname van de client van toepassingen die worden uitgevoerd in de externe sessie, maar voorkomt u ook dat hulpprogramma's en services binnen de sessiehost het scherm vastleggen.

Wanneer schermopnamebeveiliging is ingeschakeld, kunnen gebruikers hun extern bureaublad-venster niet delen met behulp van lokale samenwerkingssoftware, zoals Microsoft Teams. Met Teams kunnen de lokale Teams-app of het gebruik van Teams met mediaoptimalisatie beveiligde inhoud delen.

Tip

Als u de beveiliging van uw gevoelige informatie wilt verbeteren, moet u ook klembord, station en printeromleiding uitschakelen. Als u omleiding uitschakelt, voorkomt u dat gebruikers inhoud uit de externe sessie kopiëren. Zie Apparaatomleiding voor meer informatie over ondersteunde omleidingswaarden.

Als u andere methoden voor schermopname wilt ontmoedigen, zoals het maken van een foto van een scherm met een fysieke camera, kunt u watermerken inschakelen, waarbij beheerders een QR-code kunnen gebruiken om de sessie te traceren.

Vereisten

Op uw sessiehosts moet een van de volgende versies van Windows worden uitgevoerd om schermopnamebeveiliging te kunnen gebruiken:

- Schermopname blokkeren op client is beschikbaar met een ondersteunde versie van Windows 10 of Windows 11.

- Schermopname blokkeren op client en server is beschikbaar vanaf Windows 11, versie 22H2.

Gebruikers moeten verbinding maken met Azure Virtual Desktop met Windows-app of de app Extern bureaublad om schermopnamebeveiliging te kunnen gebruiken. In de volgende tabel ziet u ondersteunde scenario's. Als een gebruiker verbinding probeert te maken met een andere app of versie, wordt de verbinding geweigerd en wordt een foutbericht met de code

0x1151weergegeven.App Versie Bureaubladsessie RemoteApp-sessie Windows-app in Windows Alle Ja Ja. Het besturingssysteem van het clientapparaat moet Windows 11, versie 22H2 of hoger zijn. Extern bureaublad-client in Windows 1.2.1672 of hoger Ja Ja. Het besturingssysteem van het clientapparaat moet Windows 11, versie 22H2 of hoger zijn. Azure Virtual Desktop Store-app Alle Ja Ja. Het besturingssysteem van het clientapparaat moet Windows 11, versie 22H2 of hoger zijn. Windows-app in macOS Alle Ja Ja Extern bureaublad-client in macOS 10.7.0 of hoger Ja Ja Voor het configureren van Microsoft Intune hebt u het volgende nodig:

Microsoft Entra ID-account waaraan de ingebouwde RBAC-rol beleids- en profielbeheerder is toegewezen.

Een groep met de apparaten die u wilt configureren.

Als u Groepsbeleid wilt configureren, hebt u het volgende nodig:

Een domeinaccount dat lid is van de beveiligingsgroep Domeinadministrators .

Een beveiligingsgroep of organisatie-eenheid (OE) met de apparaten die u wilt configureren.

Schermopnamebeveiliging inschakelen

Schermopnamebeveiliging wordt geconfigureerd op sessiehosts en afgedwongen door de client. Selecteer het relevante tabblad voor uw scenario.

Schermopnamebeveiliging configureren met Microsoft Intune:

Meld u aan bij het Microsoft Intune-beheercentrum.

Maak of bewerk een configuratieprofiel voor Windows 10- en hogerapparaten met het profieltype Instellingencatalogus.

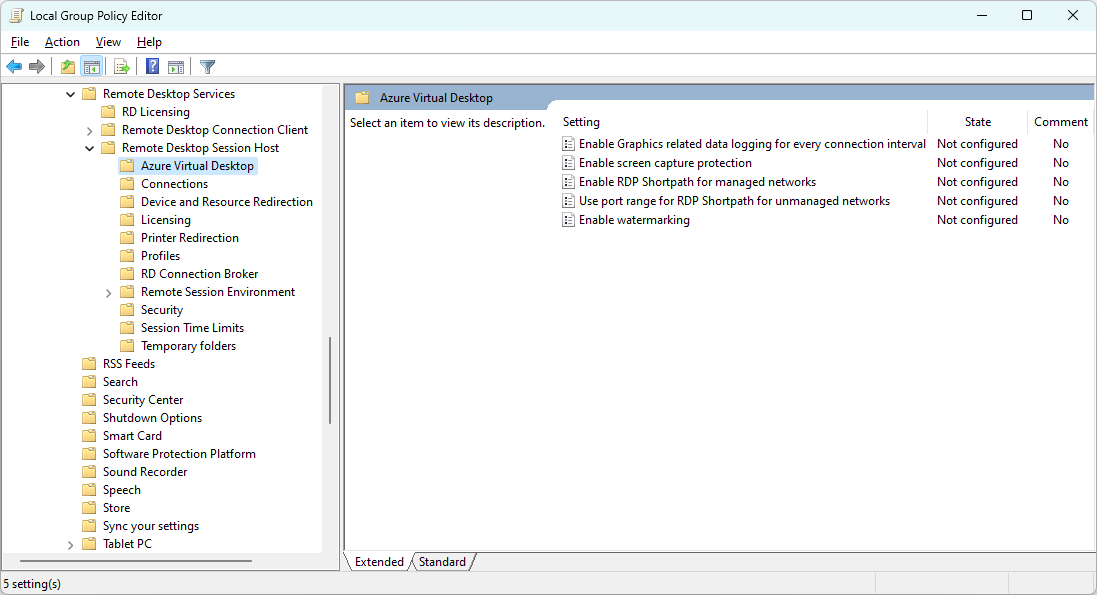

Blader in de instellingenkiezer naar Beheersjablonen>windows-onderdelen>Extern bureaublad-services>Extern bureaublad-sessiehost>Azure Virtual Desktop.

Schakel het selectievakje voor schermopnamebeveiliging inschakelen in en sluit vervolgens de instellingenkiezer.

Vouw de categorie Beheersjablonen uit en schakel vervolgens de schakeloptie in voor schermopnamebeveiliging inschakelen op Ingeschakeld.

Zet de schakelaar voor Schermopnamebeveiligingsopties (apparaat) op uitschakelen voor schermafbeeldingen blokkeren op client of aan voor blokkering van schermafbeeldingen op client en server op basis van uw vereisten en selecteer VERVOLGENS OK.

Selecteer Volgende.

Optioneel: Selecteer op het tabblad Bereiktags een bereiktag om het profiel te filteren. Zie Op rollen gebaseerd toegangsbeheer (RBAC) en bereiktags gebruiken voor gedistribueerde IT voor meer informatie over bereiktags.

Selecteer op het tabblad Toewijzingen de groep met de computers die een externe sessie bieden die u wilt configureren en selecteer vervolgens Volgende.

Controleer op het tabblad Controleren en maken de instellingen en selecteer Vervolgens Maken.

Zodra het beleid van toepassing is op de computers die een externe sessie bieden, start u deze opnieuw op zodat de instellingen van kracht worden.

Schermopnamebeveiliging controleren

Controleren of de schermopnamebeveiliging werkt:

Maak verbinding met een externe sessie met een ondersteunde client.

Maak een schermafbeelding of deel uw scherm in een Teams-gesprek of -vergadering. De inhoud moet worden geblokkeerd of verborgen. Bestaande sessies moeten zich afmelden en opnieuw aanmelden om de wijziging van kracht te laten worden.

Gerelateerde inhoud

Schakel watermerken in, waar beheerders een QR-code kunnen gebruiken om de sessie te traceren.

Meer informatie over het beveiligen van uw Azure Virtual Desktop-implementatie bij aanbevolen procedures voor beveiliging.