Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Gebruikers kunnen zich vanaf elke locatie aanmelden bij Azure Virtual Desktop met behulp van verschillende apparaten en clients. Er zijn echter bepaalde maatregelen die u moet nemen om uw omgeving en uw gebruikers veilig te houden. Met Microsoft Entra meervoudige verificatie (MFA) met Azure Virtual Desktop worden gebruikers tijdens het aanmeldingsproces gevraagd om een andere vorm van identificatie naast hun gebruikersnaam en wachtwoord. U kunt MFA afdwingen voor Azure Virtual Desktop met behulp van voorwaardelijke toegang en u kunt ook configureren of dit van toepassing is op de webclient, mobiele apps, desktopclients of alle clients.

Wanneer een gebruiker verbinding maakt met een externe sessie, moet deze zich verifiëren bij de Azure Virtual Desktop-service en de sessiehost. Als MFA is ingeschakeld, wordt deze gebruikt bij het maken van verbinding met de Azure Virtual Desktop-service en wordt de gebruiker gevraagd om zijn gebruikersaccount en een tweede vorm van verificatie, op dezelfde manier als bij het openen van andere services. Wanneer een gebruiker een externe sessie start, zijn een gebruikersnaam en wachtwoord vereist voor de sessiehost, maar dit is naadloos voor de gebruiker als eenmalige aanmelding (SSO) is ingeschakeld. Zie Verificatiemethoden voor meer informatie.

Hoe vaak een gebruiker wordt gevraagd om zich opnieuw te verifiëren, is afhankelijk van Microsoft Entra beleid voor de levensduur van adaptieve sessies voor voorwaardelijke toegang. Hoewel het onthouden van referenties handig is, kan het implementaties met persoonlijke apparaten ook minder veilig maken. Om uw gebruikers te beschermen, kunt u ervoor zorgen dat de client vaker om Microsoft Entra referenties voor meervoudige verificatie vraagt. U kunt de aanmeldingsfrequentie voor voorwaardelijke toegang gebruiken om dit gedrag te configureren.

Meer informatie over het afdwingen van MFA voor Azure Virtual Desktop en het optioneel configureren van de aanmeldingsfrequentie in de volgende secties.

Vereisten

U hebt het volgende nodig om aan de slag te gaan:

- Wijs gebruikers een licentie toe die Microsoft Entra ID P1 of P2 bevat.

- Een Microsoft Entra groep met uw Azure Virtual Desktop-gebruikers toegewezen als groepsleden.

- Schakel Microsoft Entra meervoudige verificatie in.

Een beleid voor voorwaardelijke toegang maken

U maakt als volgt een beleid voor voorwaardelijke toegang waarvoor meervoudige verificatie is vereist wanneer u verbinding maakt met Azure Virtual Desktop:

Meld u aan bij de Microsoft Entra-beheercentrum als ten minste een beheerder voor voorwaardelijke toegang.

Blader naarBeleid voorvoorwaardelijke toegang>beveiligen>.

Selecteer Nieuw beleid.

Geef uw beleid een naam. We raden organisaties aan een zinvolle standaard te maken voor de namen van hun beleid.

Selecteer onder Toewijzingen>gebruikers0 gebruikers en groepen geselecteerd.

Selecteer op het tabblad Opnemende optie Gebruikers en groepen selecteren en schakel Gebruikers en groepen in en selecteer vervolgens onder Selecterende optie 0 geselecteerde gebruikers en groepen.

Zoek en kies in het nieuwe deelvenster dat wordt geopend de groep die uw Azure Virtual Desktop-gebruikers als groepsleden bevat en selecteer vervolgens Selecteren.

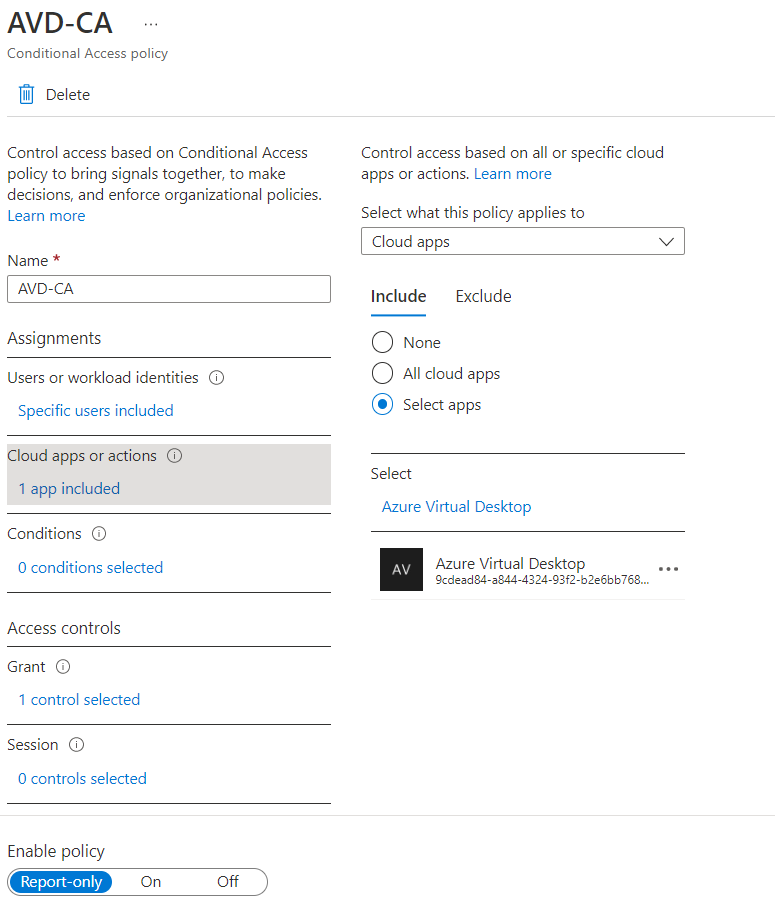

Selecteer onder ToewijzingenDoelresourcesde optie Geen doelresources> geselecteerd.

Voor de vervolgkeuzelijst Selecteer waarop dit beleid van toepassing is, laat u de standaardinstelling Resources (voorheen cloud-apps) staan. Selecteer op het tabblad Opnemende optie Resources selecteren en selecteer vervolgens onder Selecterende optie Geen.

Zoek en selecteer in het nieuwe deelvenster dat wordt geopend de benodigde apps op basis van de resources die u probeert te beveiligen. Selecteer het relevante tabblad voor uw scenario. Wanneer u zoekt naar een toepassingsnaam in Azure, gebruikt u zoektermen die beginnen met de toepassingsnaam in volgorde in plaats van trefwoorden die de toepassingsnaam bevat. Als u bijvoorbeeld Azure Virtual Desktop wilt gebruiken, moet u 'Azure Virtual' in die volgorde invoeren. Als u zelf 'virtueel' invoert, retourneert de zoekopdracht niet de gewenste toepassing.

Voor Azure Virtual Desktop (op basis van Azure Resource Manager) kunt u MFA configureren voor deze verschillende apps:

Azure Virtual Desktop (app-id

9cdead84-a844-4324-93f2-b2e6bb768d07), die van toepassing is wanneer de gebruiker zich abonneert op Azure Virtual Desktop, verifieert bij de Azure Virtual Desktop-gateway tijdens een verbinding en wanneer diagnostische gegevens vanaf het lokale apparaat van de gebruiker naar de service worden verzonden.Tip

De naam van de app was voorheen Windows Virtual Desktop. Als u de resourceprovider Microsoft.DesktopVirtualization hebt geregistreerd voordat de weergavenaam is gewijzigd, krijgt de toepassing de naam Windows Virtual Desktop met dezelfde app-id als Azure Virtual Desktop.

Microsoft Extern bureaublad (app-id

a4a365df-50f1-4397-bc59-1a1564b8bb9c) en Windows Cloud-aanmelding (app-id270efc09-cd0d-444b-a71f-39af4910ec45). Deze zijn van toepassing wanneer de gebruiker zich verifieert bij de sessiehost wanneer eenmalige aanmelding is ingeschakeld. We raden u aan het beleid voor voorwaardelijke toegang te koppelen tussen deze apps en de Azure Virtual Desktop-app, met uitzondering van de aanmeldingsfrequentie.Belangrijk

De clients die worden gebruikt voor toegang tot Azure Virtual Desktop, gebruiken de Microsoft Remote Desktop Entra ID-app om zich te verifiëren bij de sessiehost. Bij een aanstaande wijziging wordt de verificatie overgezet naar de windows-cloudaanmelding Entra ID app. Voor een soepele overgang moet u beide Entra ID apps toevoegen aan uw CA-beleid.

Selecteer de app met de naam Azure Virtual Desktop Azure Resource Manager Provider (app-id

50e95039-b200-4007-bc97-8d5790743a63) niet. Deze app wordt alleen gebruikt voor het ophalen van de gebruikersfeed en mag geen meervoudige verificatie hebben.

Nadat u uw apps hebt geselecteerd, selecteert u Selecteren.

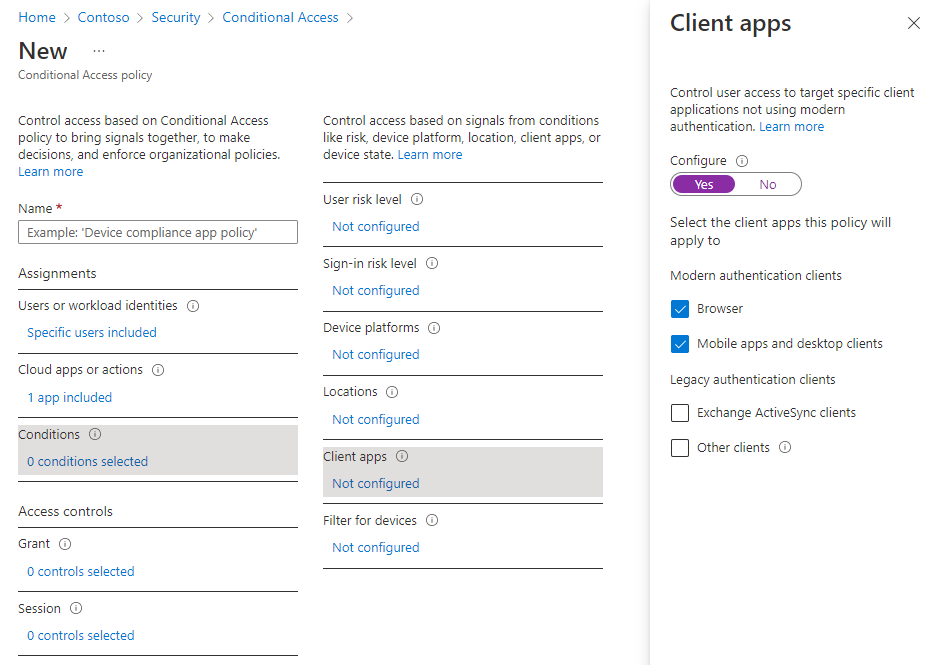

Selecteer onder Voorwaarden voor toewijzingen>de optie 0 voorwaarden selecteren.

Selecteer onder Client-appsde optie Niet geconfigureerd.

Selecteer In het nieuwe deelvenster dat wordt geopend de optie Ja voor Configureren.

Selecteer de client-apps waarop dit beleid van toepassing is:

- Selecteer Browser als u het beleid wilt toepassen op de webclient.

- Selecteer Mobiele apps en desktopclients als u het beleid wilt toepassen op andere clients.

- Schakel beide selectievakjes in als u het beleid wilt toepassen op alle clients.

- De selectie van waarden voor verouderde verificatieclients opheffen.

Nadat u de client-apps hebt geselecteerd waarop dit beleid van toepassing is, selecteert u Gereed.

Selecteer onder Toegangsbeheer>verlenende optie 0 geselecteerde besturingselementen.

Selecteer toegang verlenen in het nieuwe deelvenster dat wordt geopend.

Schakel Meervoudige verificatie vereisen in en selecteer vervolgens Selecteren.

Stel onder aan de pagina Beleid inschakelen in op Aan en selecteer Maken.

Opmerking

Wanneer u de webclient gebruikt om u via uw browser aan te melden bij Azure Virtual Desktop, wordt de client-app-id weergegeven als a85cf173-4192-42f8-81fa-777a763e6e2c (Azure Virtual Desktop-client). Dit komt doordat de client-app intern is gekoppeld aan de server-app-id waar het beleid voor voorwaardelijke toegang is ingesteld.

Tip

Sommige gebruikers zien mogelijk een prompt met de titel Aangemeld blijven bij al uw apps als het Windows-apparaat dat ze gebruiken nog niet is geregistreerd bij Microsoft Entra ID. Als ze mijn organisatie toestaan om mijn apparaat te beheren deselecteren en Nee, alleen aanmelden bij deze app selecteren, wordt ze mogelijk vaker om verificatie gevraagd.

Aanmeldingsfrequentie configureren

Met beleid voor aanmeldingsfrequentie kunt u configureren hoe vaak gebruikers zich moeten aanmelden bij het openen van resources op basis van Microsoft Entra. Dit kan uw omgeving helpen beveiligen en is vooral belangrijk voor persoonlijke apparaten, waarbij het lokale besturingssysteem mogelijk geen MFA vereist of niet automatisch wordt vergrendeld na inactiviteit. Gebruikers wordt alleen gevraagd zich te verifiëren wanneer een nieuw toegangstoken wordt aangevraagd bij Microsoft Entra ID bij het openen van een resource.

Beleid voor aanmeldingsfrequentie resulteert in ander gedrag op basis van de geselecteerde Microsoft Entra app:

| App-naam | App-id | Gedrag |

|---|---|---|

| Azure Virtual Desktop | 9cdead84-a844-4324-93f2-b2e6bb768d07 | Dwingt opnieuw verificatie af wanneer een gebruiker zich abonneert op Azure Virtual Desktop, de lijst met resources handmatig vernieuwt en verifieert bij de Azure Virtual Desktop-gateway tijdens een verbinding. Zodra de verificatieperiode voorbij is, mislukt het vernieuwen van de achtergrondfeed en het uploaden van diagnostische gegevens op de achtergrond totdat een gebruiker de volgende interactieve aanmelding bij Microsoft Entra voltooit. |

|

Microsoft Extern bureaublad Aanmelding bij Windows Cloud |

a4a365df-50f1-4397-bc59-1a1564b8bb9c 270efc09-cd0d-444b-a71f-39af4910ec45 |

Dwingt opnieuw verificatie af wanneer een gebruiker zich aanmeldt bij een sessiehost wanneer eenmalige aanmelding is ingeschakeld. Beide apps moeten samen worden geconfigureerd, omdat de Azure Virtual Desktop-clients binnenkort overschakelen van het gebruik van de Microsoft Extern bureaublad-app naar de Windows Cloud Login-app om te verifiëren bij de sessiehost. |

De periode configureren waarna een gebruiker wordt gevraagd zich opnieuw aan te melden:

- Open het beleid dat u eerder hebt gemaakt.

- Selecteer onder Toegangsbeheersessie>de optie 0 besturingselementen geselecteerd.

- Selecteer in het deelvenster Sessiede optie Aanmeldingsfrequentie.

- Selecteer Periodieke herverificatie of Elke keer.

- Als u Periodieke herverificatie selecteert, stelt u de waarde in voor de periode waarna een gebruiker wordt gevraagd zich opnieuw aan te melden bij het uitvoeren van een actie waarvoor een nieuw toegangstoken is vereist. Selecteer vervolgens Selecteren. Als u bijvoorbeeld de waarde instelt op 1 en de eenheid op Uren, is meervoudige verificatie vereist als een verbinding meer dan een uur na de laatste gebruikersverificatie wordt gestart.

- De optie Elke keer wordt alleen ondersteund wanneer deze wordt toegepast op de Microsoft Extern bureaublad - en Windows Cloud-aanmeldingsapps wanneer eenmalige aanmelding is ingeschakeld voor uw hostgroep. Als u Elke keer selecteert, wordt gebruikers gevraagd om zich opnieuw te verifiëren bij het starten van een nieuwe verbinding na een periode van 5 tot 10 minuten sinds hun laatste verificatie.

- Selecteer onder aan de pagina De optie Opslaan.

Opmerking

- Opnieuw verifiëren vindt alleen plaats wanneer een gebruiker zich moet verifiëren bij een resource en er een nieuw toegangstoken nodig is. Nadat een verbinding tot stand is gebracht, wordt gebruikers niet gevraagd, zelfs niet als de verbinding langer duurt dan de aanmeldingsfrequentie die u hebt geconfigureerd.

- Gebruikers moeten zich opnieuw verifiëren als er een netwerkonderbreking is waardoor de sessie opnieuw tot stand wordt gebracht na de aanmeldingsfrequentie die u hebt geconfigureerd. Dit kan leiden tot vaker verificatieaanvragen op instabiele netwerken.

Microsoft Entra gekoppelde sessiehost-VM's

Voor een geslaagde verbinding moet u de verouderde aanmeldingsmethode voor meervoudige verificatie per gebruiker uitschakelen. Als u het aanmelden niet wilt beperken tot sterke verificatiemethoden, zoals Windows Hello voor Bedrijven, moet u de Azure Windows VM-Sign-In-app uitsluiten van uw beleid voor voorwaardelijke toegang.