Meld u aan bij een virtuele Windows-machine in Azure met behulp van Microsoft Entra-id, inclusief wachtwoordloos

Organisaties kunnen de beveiliging van virtuele Windows-machines (VM's) in Azure verbeteren door te integreren met Microsoft Entra-verificatie. U kunt Microsoft Entra ID nu gebruiken als een basisverificatieplatform voor Remote Desktop Protocol (RDP) in Windows Server 2019 Datacenter edition en hoger, of Windows 10 1809 en hoger. Vervolgens kunt u op rollen gebaseerd toegangsbeheer (RBAC) van Azure centraal beheren en afdwingen, en beleidsregels voor voorwaardelijke toegang waarmee toegang tot de VM's wordt toegestaan of geweigerd.

In dit artikel leest u hoe u een Virtuele Windows-machine maakt en configureert en zich aanmeldt met behulp van verificatie op basis van Microsoft Entra ID.

Er zijn veel beveiligingsvoordelen van het gebruik van verificatie op basis van Microsoft Entra ID om u aan te melden bij Windows-VM's in Azure. Deze omvatten:

Gebruik Microsoft Entra-verificatie, inclusief wachtwoordloos om u aan te melden bij Windows-VM's in Azure.

Verminder de afhankelijkheid van lokale beheerdersaccounts.

Het beleid voor wachtwoordcomplexiteit en levensduur van wachtwoorden dat u configureert voor Microsoft Entra ID, helpt ook bij het beveiligen van Windows-VM's.

Met Azure RBAC:

- Geef op wie zich kan aanmelden bij een virtuele machine als gewone gebruiker of met beheerdersbevoegdheden.

- Wanneer gebruikers lid worden van uw team of uw team verlaten, kunt u het Azure RBAC-beleid bijwerken zodat de VM toegang verleent.

- Wanneer werknemers uw organisatie verlaten en hun gebruikersaccounts zijn uitgeschakeld of verwijderd uit Microsoft Entra-id, hebben ze geen toegang meer tot uw resources.

Configureer beleid voor voorwaardelijke toegang voor 'phishingbestendige MFA' met behulp van verificatiesterktebeheer vereisen of meervoudige verificatie en andere signalen vereisen, zoals aanmeldingsrisico's van gebruikers, voordat u RDP kunt gebruiken bij Windows-VM's.

Gebruik Azure Policy om beleid te implementeren en te controleren om microsoft Entra-aanmelding voor Windows-VM's te vereisen en om het gebruik van niet-goedgekeurde lokale accounts op de VM's te markeren.

Gebruik Intune om Microsoft Entra-deelname te automatiseren en te schalen met automatische inschrijving van Azure Windows-VM's die deel uitmaken van uw VDI-implementaties (Virtual Desktop Infrastructure).

Voor automatische inschrijving voor MDM zijn Microsoft Entra ID P1-licenties vereist. Windows Server-VM's bieden geen ondersteuning voor MDM-inschrijving.

Notitie

Nadat u deze mogelijkheid hebt ingeschakeld, worden uw Windows-VM's in Azure toegevoegd aan Microsoft Entra. U kunt ze niet toevoegen aan een ander domein, zoals on-premises Active Directory of Microsoft Entra Domain Services. Als u dit wilt doen, verbreekt u de verbinding met de VM met Microsoft Entra ID door de extensie te verwijderen.

Vereisten

Ondersteunde Azure-regio's en Windows-distributies

Deze functie ondersteunt momenteel de volgende Windows-distributies:

- Windows Server 2019 Datacenter en hoger

- Windows 10 1809 en hoger

- Windows 11 21H2 en hoger

Deze functie is nu beschikbaar in de volgende Azure-clouds:

- Azure Global

- Azure Government

- Microsoft Azure beheerd door 21Vianet

Vereisten voor netwerkfirewall

Als u Microsoft Entra-verificatie wilt inschakelen voor uw Windows-VM's in Azure, moet u ervoor zorgen dat de netwerkconfiguratie van uw VM uitgaande toegang toestaat tot de volgende eindpunten via TCP-poort 443.

Azure Global:

https://enterpriseregistration.windows.net: voor apparaatregistratie.http://169.254.169.254: Azure Instance Metadata Service-eindpunt.https://login.microsoftonline.com: voor verificatiestromen.https://pas.windows.net: voor Azure RBAC-stromen.

Azure Government:

https://enterpriseregistration.microsoftonline.us: voor apparaatregistratie.http://169.254.169.254: Azure Instance Metadata Service-eindpunt.https://login.microsoftonline.us: voor verificatiestromen.https://pasff.usgovcloudapi.net: voor Azure RBAC-stromen.

Microsoft Azure beheerd door 21Vianet:

https://enterpriseregistration.partner.microsoftonline.cn: voor apparaatregistratie.http://169.254.169.254: Azure Instance Metadata Service-eindpunt.https://login.chinacloudapi.cn: voor verificatiestromen.https://pas.chinacloudapi.cn: voor Azure RBAC-stromen.

Authenticatievereisten

Microsoft Entra-gastaccounts kunnen geen verbinding maken met azure-VM's of met Azure Bastion ingeschakelde VM's via Microsoft Entra-verificatie.

Microsoft Entra-aanmelding inschakelen voor een Windows-VM in Azure

Als u microsoft Entra-aanmelding wilt gebruiken voor een Virtuele Windows-machine in Azure, moet u het volgende doen:

- Schakel de microsoft Entra-aanmeldingsoptie voor de virtuele machine in.

- Configureer Azure-roltoewijzingen voor gebruikers die gemachtigd zijn om zich aan te melden bij de VIRTUELE machine.

Er zijn twee manieren om microsoft Entra-aanmelding in te schakelen voor uw Windows-VM:

- De Azure Portal wanneer u een virtuele Windows-machine maakt.

- Azure Cloud Shell, wanneer u een virtuele Windows-machine maakt of een bestaande virtuele Windows-machine gebruikt.

Notitie

Als een apparaatobject met dezelfde displayName als de hostnaam van een virtuele machine waarop een extensie is geïnstalleerd, bestaat, kan de VM geen Microsoft Entra-id koppelen met een duplicatiefout voor hostnamen. Vermijd duplicatie door de hostnaam te wijzigen.

Azure Portal

U kunt microsoft Entra-aanmelding inschakelen voor VM-installatiekopieën in Windows Server 2019 Datacenter of Windows 10 1809 en hoger.

Een Windows Server 2019 Datacenter-VM maken in Azure met microsoft Entra-aanmelding:

Meld u aan bij de Azure Portal met een account dat toegang heeft tot het maken van VM's en selecteer + Een bron maken.

Typ Windows Server in de zoekbalk van Marketplace.

Selecteer Windows Server en kies vervolgens Windows Server 2019 Datacenter in de vervolgkeuzelijst Een softwareplan selecteren.

Selecteer Maken.

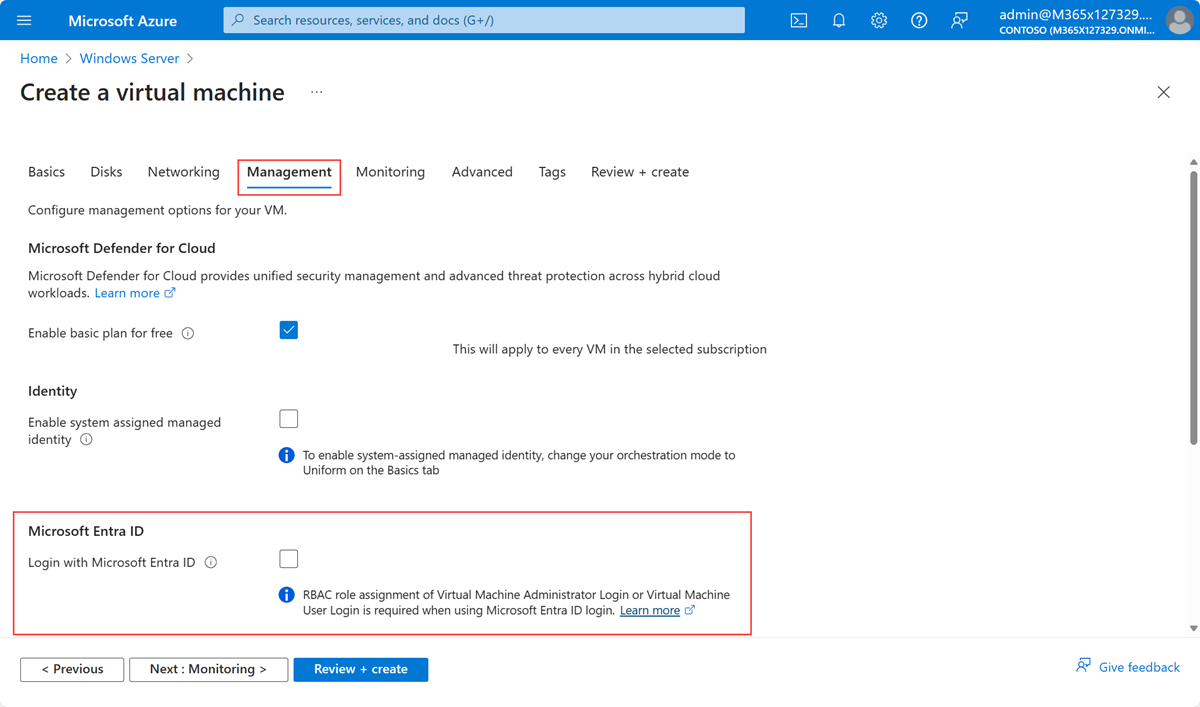

Schakel op het tabblad Beheer het selectievakje Aanmelden met Microsoft Entra ID in de sectie Microsoft Entra-id in.

Zorg dat de door het systeem toegewezen beheerde identiteit in de sectie Identiteit is geselecteerd. Deze actie wordt automatisch uitgevoerd nadat u aanmelding met Microsoft Entra-id hebt ingeschakeld.

Doorloop de rest van de ervaring van het maken van een virtuele machine. U moet een gebruikersnaam en wachtwoord voor de beheerder maken voor de virtuele machine.

Notitie

Als u zich wilt aanmelden bij de virtuele machine met behulp van uw Microsoft Entra-referenties, moet u eerst roltoewijzingen voor de virtuele machine configureren.

Azure Cloud Shell

Azure Cloud Shell is een gratis interactieve shell waarmee u de stappen in dit artikel kunt uitvoeren. Er zijn vooraf algemene Azure-hulpprogramma's geïnstalleerd en geconfigureerd in Cloud Shell die u kunt gebruiken bij uw account. Selecteer de knop Kopiëren om de code te kopiëren, plak deze in Cloud Shell en druk op Enter om de code uit te voeren. U kunt Cloud Shell op verschillende manieren openen:

- Selecteer Nu proberen in de rechterbovenhoek van een codeblok.

- Open Cloud Shell in uw browser.

- Selecteer de knop Cloud Shell in het menu in de rechterbovenhoek van Azure Portal.

Voor dit artikel moet u Azure CLI versie 2.0.31 of hoger uitvoeren. Voer az --version uit om de versie te bekijken. Als u de CLI wilt installeren of upgraden, raadpleegt u De Azure CLI installeren.

- Maak een bronnengroep met de opdracht az group create.

- Maak een VM door az vm create uit te voeren. Gebruik een ondersteunde distributie in een ondersteunde regio.

- Installeer de microsoft Entra-aanmeldings-VM-extensie.

In het volgende voorbeeld wordt een virtuele machine met de naam myVM (die wordt gebruikt Win2019Datacenter) geïmplementeerd in een brongroep met de naam myResourceGroup in de southcentralus regio. In dit voorbeeld en de volgende kunt u indien nodig uw eigen brongroep en VM-namen opgeven.

az group create --name myResourceGroup --location southcentralus

az vm create \

--resource-group myResourceGroup \

--name myVM \

--image Win2019Datacenter \

--assign-identity \

--admin-username azureuser \

--admin-password yourpassword

Notitie

U moet door het systeem toegewezen beheerde identiteit op uw virtuele machine inschakelen voordat u de microsoft Entra-aanmeldings-VM-extensie installeert. Beheerde identiteiten worden opgeslagen in één Microsoft Entra-tenant en bieden momenteel geen ondersteuning voor scenario's voor meerdere mappen.

Het maken van de VM en de ondersteunende resources duurt enkele minuten.

Installeer ten slotte de microsoft Entra-extensie voor aanmeldings-VM's om microsoft Entra-aanmelding voor Windows-VM's in te schakelen. VM-extensies zijn kleine toepassingen die configuratie- en automatiseringstaken na de implementatie bieden op virtuele Azure-machines. Gebruik de set az vm extension om de AADLoginForWindows-extensie te installeren op de VM met de naam myVM in de myResourceGroup brongroep.

U kunt de AADLoginForWindows-extensie installeren op een bestaande vm met Windows Server 2019 of Windows 10 1809 en hoger om deze in te schakelen voor Microsoft Entra-verificatie. In het volgende voorbeeld wordt de Azure CLI gebruikt om de extensie te installeren:

az vm extension set \

--publisher Microsoft.Azure.ActiveDirectory \

--name AADLoginForWindows \

--resource-group myResourceGroup \

--vm-name myVM

Nadat de extensie op de virtuele machine is geïnstalleerd, provisioningState wordt Succeeded weergegeven.

Roltoewijzingen configureren voor de VM

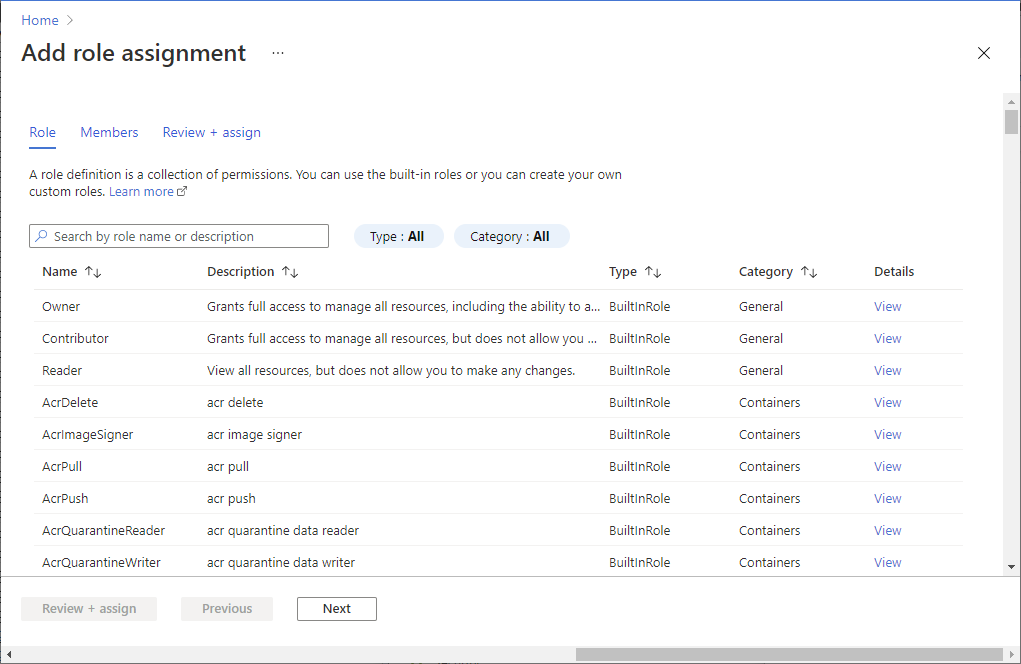

Nu u de virtuele machine hebt gemaakt, moet u een van de volgende Azure-rollen toewijzen om te bepalen wie zich kan aanmelden bij de virtuele machine. Als u deze rollen wilt toewijzen, moet u de rol Gegevenstoegangsbeheerder voor virtuele machines hebben of een rol die de Microsoft.Authorization/roleAssignments/write actie bevat, zoals de rol Op rollen gebaseerd toegangsbeheerbeheerder . Als u echter een andere rol gebruikt dan De beheerder van gegevenstoegang voor virtuele machines, raden we u aan een voorwaarde toe te voegen om de machtiging voor het maken van roltoewijzingen te verminderen.

- Aanmelding van de beheerder van virtuele machine: gebruikers die deze rol hebben toegewezen, kunnen zich aanmelden bij een virtuele Azure-machine met beheerdersbevoegdheden.

- Gebruikersaanmelding voor virtuele machine: gebruikers waaraan deze rol is toegewezen, kunnen zich aanmelden bij een virtuele Azure-machine met normale gebruikersbevoegdheden.

Als u een gebruiker wilt toestaan zich aan te melden bij de virtuele machine via RDP, moet u de beheerdersrol van de virtuele machine of de gebruikersaanmelding van de virtuele machine toewijzen aan de virtuele-machineresource.

Notitie

Het handmatig verhogen van een gebruiker om een lokale beheerder op de VIRTUELE machine te worden door de gebruiker toe te voegen aan een lid van de lokale beheerdersgroep of door de opdracht uit te voeren net localgroup administrators /add "AzureAD\UserUpn" , wordt niet ondersteund. U moet azure-rollen hierboven gebruiken om vm-aanmelding te autoriseren.

Een Azure-gebruiker waaraan de rol Eigenaar of Inzender voor een VIRTUELE machine is toegewezen, heeft niet automatisch bevoegdheden om zich via RDP aan te melden bij de virtuele machine. De reden hiervoor is om gecontroleerde scheiding te bieden tussen de set personen die virtuele machines beheren en de set personen die toegang hebben tot virtuele machines.

Er zijn twee manieren om roltoewijzingen voor een VM te configureren:

- Ervaring in het Microsoft Entra-beheercentrum

- Ervaring met Azure Cloud Shell

Notitie

De rollen voor aanmelding van beheerders en gebruikers van de virtuele machine gebruikt dataActions, zodat ze niet kunnen worden toegewezen binnen het bereik van de beheergroep. Op dit moment kunt u deze rollen alleen toewijzen aan het abonnement, de brongroep of het bereik van de bron.

Microsoft Entra-beheercentrum

Roltoewijzingen configureren voor uw Windows Server 2019 Datacenter-VM's met Microsoft Entra ID:

Selecteer voor Brongroep de brongroep die de VM en het bijbehorende virtuele netwerk, de netwerkinterface, het openbare IP-adres of de bron voor de load balancer bevat.

Klik op Toegangsbeheer (IAM) .

Klik op Toevoegen>Roltoewijzing toevoegen om het deelvenster Roltoewijzing toevoegen te openen.

Wijs de volgende rol toe. Raadpleeg Azure-rollen toewijzen met de Azure Portal voor informatie over het toewijzen van rollen.

Instelling Weergegeven als Role Aanmelding van Virtual Machine-beheerder of Aanmelding van Virtual Machine-gebruiker Toegang toewijzen aan Gebruiker, groep, service-principal of beheerde identiteit

Azure Cloud Shell

In het volgende voorbeeld wordt az role assignment create gebruikt om de aanmeldingsrol Virtual Machine-beheerder toe te wijzen aan de VM voor uw huidige Azure-gebruiker. U verkrijgt de gebruikersnaam van uw huidige Azure-account met az account show en u stelt het bereik in op de VM die u in een vorige stap hebt gemaakt met az vm show.

U kunt het bereik ook toewijzen op het niveau van een brongroep of abonnement. Normale Azure RBAC-overnamemachtigingen zijn van toepassing.

$username=$(az account show --query user.name --output tsv)

$rg=$(az group show --resource-group myResourceGroup --query id -o tsv)

az role assignment create \

--role "Virtual Machine Administrator Login" \

--assignee $username \

--scope $rg

Notitie

Als uw Microsoft Entra-domein en aanmeldingsgebruikersnaamdomein niet overeenkomen, moet u de object-id van uw gebruikersaccount opgeven met behulp --assignee-object-idvan, niet alleen de gebruikersnaam voor --assignee. U kunt de object-id voor uw gebruikersaccount verkrijgen met az ad user list.

Zie de volgende artikelen voor meer informatie over het gebruik van Azure RBAC voor het beheren van toegang tot de bronnen van uw Azure-abonnementen:

- Azure-rollen toewijzen met de Azure CLI

- Azure-rollen toewijzen met de Azure-portal

- Azure-rollen toewijzen met Azure PowerShell

Meld u aan met behulp van Microsoft Entra-referenties voor een Windows-VM

U kunt zich aanmelden via RDP met een van de volgende twee methoden:

- Wachtwoordloos met een van de ondersteunde Microsoft Entra-referenties (aanbevolen)

- Wachtwoord/beperkt wachtwoordloos met behulp van Windows Hello voor Bedrijven geïmplementeerd met het certificaatvertrouwensmodel

Aanmelden met verificatie zonder wachtwoord met Microsoft Entra-id

Als u verificatie zonder wachtwoord wilt gebruiken voor uw Windows-VM's in Azure, hebt u de Windows-clientcomputer en de sessiehost (VM) op de volgende besturingssystemen nodig:

- Windows 11 met cumulatieve updates van 2022-10 voor Windows 11 (KB5018418) of hoger geïnstalleerd.

- Windows 10, versie 20H2 of hoger met cumulatieve updates van 2022-10 voor Windows 10 (KB5018410) of hoger geïnstalleerd.

- Windows Server 2022 met cumulatieve update 2022-10 voor het besturingssysteem microsoft-server (KB5018421) of hoger geïnstalleerd.

Notitie

Wanneer u het webaccount gebruikt om u aan te melden bij de optie externe computer , hoeft het lokale apparaat niet lid te worden van een domein of Microsoft Entra-id.

Verbinding maken met de externe computer:

- Start Verbinding met extern bureaublad vanuit Windows Search of door deze uit te voeren

mstsc.exe. - Selecteer Een webaccount gebruiken om u aan te melden bij de optie externe computer op het tabblad Geavanceerd . Deze optie is gelijk aan de

enablerdsaadauthRDP-eigenschap. Zie Ondersteunde RDP-eigenschappen met Extern bureaublad-services voor meer informatie. - Geef de naam van de externe computer op en selecteer Verbinding maken.

Belangrijk

HET IP-adres kan niet worden gebruikt met een webaccount om u aan te melden bij de externe computeroptie . De naam moet overeenkomen met de hostnaam van het externe apparaat in Microsoft Entra-id en moet adresseerbaar zijn voor het netwerk, waarbij wordt omgezet in het IP-adres van het externe apparaat.

- Wanneer u om referenties wordt gevraagd, geeft u uw gebruikersnaam op in

user@domain.comde notatie. - U wordt vervolgens gevraagd om de verbinding met het externe bureaublad toe te staan wanneer u verbinding maakt met een nieuwe pc. Microsoft Entra onthoudt maximaal 30 dagen lang 15 hosts voordat u hierom wordt gevraagd. Als u dit dialoogvenster ziet, selecteert u Ja om verbinding te maken.

Belangrijk

Als uw organisatie voorwaardelijke toegang van Microsoft Entra heeft geconfigureerd en gebruikt, moet uw apparaat voldoen aan de vereisten voor voorwaardelijke toegang om verbinding met de externe computer toe te staan. Beleid voor voorwaardelijke toegang kan worden toegepast op de toepassing Microsoft Extern bureaublad (a4a365df-50f1-4397-bc59-1a1564b8bb9c) voor gecontroleerde toegang.

Notitie

Het Windows-vergrendelingsscherm in de externe sessie biedt geen ondersteuning voor Microsoft Entra-verificatietokens of verificatiemethoden zonder wachtwoord, zoals FIDO-sleutels. Het gebrek aan ondersteuning voor deze verificatiemethoden betekent dat gebruikers hun schermen niet kunnen ontgrendelen in een externe sessie. Wanneer u een externe sessie probeert te vergrendelen, hetzij via gebruikersactie of systeembeleid, wordt de verbinding met de sessie verbroken en verzendt de service een bericht naar de gebruiker waarin wordt uitgelegd dat de verbinding is verbroken. Als u de sessie verbreekt, zorgt u er ook voor dat wanneer de verbinding opnieuw wordt gestart na een periode van inactiviteit, microsoft Entra-id het toepasselijke beleid voor voorwaardelijke toegang opnieuw evalueert.

Aanmelden met wachtwoord/beperkte verificatie zonder wachtwoord met Microsoft Entra-id

Belangrijk

Externe verbinding met VM's die zijn gekoppeld aan Microsoft Entra-id is alleen toegestaan vanaf pc's met Windows 10 of hoger die zijn geregistreerd bij Microsoft Entra (minimaal vereiste build is 20H1) of Microsoft Entra-gekoppeld of hybride Microsoft Entra-gekoppeld aan dezelfde map als de virtuele machine. Daarnaast moeten gebruikers voor RDP met behulp van Microsoft Entra-referenties behoren tot een van de twee Azure-rollen, aanmelding van de beheerder van de virtuele machine of gebruikersaanmelding van virtuele machines.

Als u een bij Microsoft Entra geregistreerde Pc met Windows 10 of hoger gebruikt, moet u referenties invoeren in de AzureAD\UPN indeling (bijvoorbeeld AzureAD\john@contoso.com). Op dit moment kunt u Azure Bastion gebruiken om u aan te melden met Microsoft Entra-verificatie via de Azure CLI en de systeemeigen RDP-client mstsc.

Als u zich wilt aanmelden bij uw virtuele Windows Server 2019-machine met behulp van Microsoft Entra-id:

- Ga naar de overzichtspagina van de virtuele machine die is ingeschakeld met Microsoft Entra-aanmelding.

- Selecteer Verbinding maken om het deelvenster Verbinding maken met virtuele machine te openen.

- Selecteer RDP-bestand downloaden.

- Selecteer Openen om de Remote Desktop Connection-client te openen.

- Selecteer Verbinding maken om het dialoogvenster Windows-aanmelding te openen.

- Meld u aan met uw Microsoft Entra-referenties.

U bent nu aangemeld bij de virtuele Machine van Windows Server 2019 van Azure met de rolmachtigingen die zijn toegewezen, zoals VM-gebruiker of VM-beheerder.

Notitie

U kunt de . RDP-bestand lokaal op uw computer om toekomstige verbindingen met extern bureaublad met uw virtuele machine te starten, in plaats van naar de overzichtspagina van de virtuele machine in Azure Portal te gaan en de verbindingsoptie te gebruiken.

Beleidsregels voor voorwaardelijke toegang afdwingen

U kunt beleid voor voorwaardelijke toegang afdwingen, zoals 'phishingbestendige MFA' met behulp van verificatiesterktebeheer of meervoudige verificatie of controle van aanmeldingsrisico's van gebruikers, voordat u toegang verleent tot Windows-VM's in Azure die zijn ingeschakeld met Microsoft Entra-aanmelding. Als u beleid voor voorwaardelijke toegang wilt toepassen, moet u de aanmeldings-app voor Microsoft Azure Windows Virtual Machine selecteren in de cloud-apps of de toewijzingsoptie acties. Gebruik vervolgens aanmeldingsrisico's als een voorwaarde of 'phishingbestendig MFA' met behulp van verificatiesterktebeheer vereisen of MFA vereisen als een besturingselement voor het verlenen van toegang.

Notitie

Als u MFA als besturingselement nodig hebt voor het verlenen van toegang tot de microsoft Azure Windows Virtual Machine-aanmeldings-app, moet u een MFA-claim opgeven als onderdeel van de client waarmee de RDP-sessie wordt gestart naar de doel-Windows-VM in Azure. Dit kan worden bereikt met behulp van verificatiemethode zonder wachtwoord voor RDP die voldoet aan het beleid voor voorwaardelijke toegang, maar als u een beperkte methode zonder wachtwoord gebruikt voor RDP, is de enige manier om dit te bereiken op een Windows 10- of hoger-client een Windows Hello voor Bedrijven pincode of biometrische verificatie met de RDP-client. Ondersteuning voor biometrische verificatie is toegevoegd aan de RDP-client in Windows 10 versie 1809. Extern bureaublad met Windows Hello voor Bedrijven-verificatie is alleen beschikbaar voor implementaties die een model voor certificaatvertrouwen. Het is momenteel niet beschikbaar voor een model voor sleutelvertrouwen.

Gebruik Azure Policy om te voldoen aan normen en naleving te beoordelen

Azure Policy gebruiken om:

- Zorg ervoor dat Microsoft Entra-aanmelding is ingeschakeld voor uw nieuwe en bestaande virtuele Windows-machines.

- De naleving van uw omgeving op schaal te beoordelen op een dashboard voor naleving.

Met deze mogelijkheid kunt u veel niveaus voor afdwingen gebruiken. U kunt nieuwe en bestaande Windows-VM's markeren in uw omgeving waarvoor microsoft Entra-aanmelding niet is ingeschakeld. U kunt Azure Policy ook gebruiken om de Microsoft Entra-extensie te implementeren op nieuwe Windows-VM's waarvoor microsoft Entra-aanmelding niet is ingeschakeld en bestaande Windows-VM's op dezelfde standaard te herstellen.

Naast deze mogelijkheden kunt u Azure Policy gebruiken om Windows-VM's te detecteren en te markeren die niet-goedgekeurde lokale accounts hebben gemaakt op hun computers. Raadpleeg Azure Policy voor meer informatie.

Problemen met implementatie van apps oplossen

De AADLoginForWindows-extensie moet zijn geïnstalleerd voordat de VIRTUELE machine het Microsoft Entra-joinproces kan voltooien. Als de VM-extensie niet correct is geïnstalleerd, voert u de volgende stappen uit:

RDP naar de VM met het lokale beheerdersaccount en bekijk het bestand CommandExecution.log onder C:\WindowsAzure\Logs\Plugins\Microsoft.Azure.ActiveDirectory.AADLoginForWindows\1.0.0.1.

Notitie

Als de extensie opnieuw wordt opgestart na de eerste fout, wordt het logboek met de implementatiefout opgeslagen als CommandExecution_YYYYMMDDHHMMSSSSS.log.

Open een PowerShell-venster op de virtuele machine. Controleer of de volgende query's de verwachte uitvoer retourneren. Deze gelden voor het Azure Instance Metadata Service-eindpunt dat wordt uitgevoerd op de Azure-host:

Opdracht om uit te voeren Verwachte uitvoer curl.exe -H Metadata:true "http://169.254.169.254/metadata/instance?api-version=2017-08-01"Juiste informatie over de Virtuele Azure-machine curl.exe -H Metadata:true "http://169.254.169.254/metadata/identity/info?api-version=2018-02-01"Geldige tenant-id die is gekoppeld aan het Azure-abonnement curl.exe -H Metadata:true "http://169.254.169.254/metadata/identity/oauth2/token?resource=urn:ms-drs:enterpriseregistration.windows.net&api-version=2018-02-01"Geldig toegangstoken dat is uitgegeven door Microsoft Entra ID voor de beheerde identiteit die is toegewezen aan deze VM Notitie

U kunt het toegangstoken decoderen met behulp van een hulpprogramma zoals https://jwt.ms/. Controleer of de

oidwaarde in het toegangstoken overeenkomt met de beheerde identiteit die is toegewezen aan de VM.Zorg dat de vereiste eindpunten toegankelijk zijn vanaf de VM via PowerShell:

curl.exe https://login.microsoftonline.com/ -D -curl.exe https://login.microsoftonline.com/<TenantID>/ -D -curl.exe https://enterpriseregistration.windows.net/ -D -curl.exe https://device.login.microsoftonline.com/ -D -curl.exe https://pas.windows.net/ -D -

Notitie

Vervang door

<TenantID>de Tenant-id van Microsoft Entra die is gekoppeld aan het Azure-abonnement.login.microsoftonline.com/<TenantID>,enterpriseregistration.windows.netenpas.windows.netmoet 404 Niet gevonden retourneren, wat verwacht gedrag is.Bekijk de apparaatstatus door

dsregcmd /statusuit te voeren. Het doel is dat de apparaatstatus wordt weergegeven alsAzureAdJoined : YES.Notitie

Microsoft Entra join-activiteit wordt vastgelegd in Logboeken onder het gebruikersapparaatregistratie\beheerlogboek op Logboeken (lokaal)\Logboeken toepassingen en services\Microsoft\Windows\User Device Registration\Admin.

Als de AADLoginForWindows-extensie mislukt met een foutcode, kunt u de volgende stappen uitvoeren.

Terminalfoutcode 1007 en afsluitcode -2145648574.

Terminalfoutcode 1007 en afsluitcode -2145648574 vertalen naar DSREG_E_MSI_TENANTID_UNAVAILABLE. De extensie kan geen query's uitvoeren op de gegevens van de Microsoft Entra-tenant.

Maak verbinding met de VM als lokale beheerder en controleer of het eindpunt een geldige tenant-id retourneert van Azure Instance Metadata Service. Voer de volgende opdracht uit vanuit een PowerShell-venster met verhoogde bevoegdheid op de VM:

curl -H Metadata:true http://169.254.169.254/metadata/identity/info?api-version=2018-02-01

Dit probleem kan zich ook voordoen wanneer de VM-beheerder de AADLoginForWindows-extensie probeert te installeren, maar een door het systeem toegewezen beheerde identiteit de VM niet eerst heeft ingeschakeld. Ga in dat geval naar het deelvenster Identiteit van de VM. Controleer op het tabblad Door systeem toegewezen of de wisselknop Status is ingesteld op Aan.

Afsluitcode -2145648607

Afsluitcode -2145648607 betekent DSREG_AUTOJOIN_DISC_FAILED. De extensie kan het https://enterpriseregistration.windows.net eindpunt niet bereiken.

Controleer of de vereiste eindpunten toegankelijk zijn vanaf de VM via PowerShell:

curl https://login.microsoftonline.com/ -D -curl https://login.microsoftonline.com/<TenantID>/ -D -curl https://enterpriseregistration.windows.net/ -D -curl https://device.login.microsoftonline.com/ -D -curl https://pas.windows.net/ -D -

Notitie

Vervang door

<TenantID>de Tenant-id van Microsoft Entra die is gekoppeld aan het Azure-abonnement. Als u de tenant-id wilt vinden, kunt u de muisaanwijzer op uw accountnaam houden of tenant-id voor identiteitsoverzichtseigenschappen>> selecteren.>Pogingen om verbinding te maken met

enterpriseregistration.windows.netretourneren mogelijk 404 Niet gevonden, wat verwacht gedrag is. Pogingen om verbinding te maken metpas.windows.netkunnen vragen om pincodereferenties of kunnen 404 Niet gevonden retourneren. (U hoeft de pincode niet in te voeren.) Een van beide is voldoende om te controleren of de URL bereikbaar is.Als een van de opdrachten mislukt met 'Kan host

<URL>niet omzetten' voert u deze opdracht uit om te bepalen welke DNS-server de VM gebruikt:nslookup <URL>Notitie

Vervang

<URL>door de volledig gekwalificeerde domeinnamen die door de eindpunten worden gebruikt, zoalslogin.microsoftonline.com.Kijk of het opgeven van een openbare DNS-server toestaat dat de opdracht slaagt:

nslookup <URL> 208.67.222.222Wijzig zo nodig de DNS-server die is toegewezen aan de netwerkbeveiligingsgroep waartoe de Virtuele Azure-machine behoort.

Afsluitcode 51

Afsluitcode 51 betekent 'Deze extensie wordt niet ondersteund op het besturingssysteem van de VM.'

De extensie AADLoginForWindows is alleen geïnstalleerd op Windows Server 2019 of Windows 10 (versie 1809 of hoger). Zorg dat uw versie of build van Windows wordt ondersteund. Als deze niet wordt ondersteund, verwijdert u de extensie.

Problemen met aanmelden oplossen

Gebruik de volgende informatie om aanmeldingsproblemen op te lossen.

U kunt de status van het apparaat en eenmalige aanmelding (SSO) bekijken door dsregcmd /status uit te voeren. Het doel is om de apparaatstatus weer te geven als AzureAdJoined : YES en de SSO-status als AzureAdPrt : YES.

RDP-aanmelding via Microsoft Entra-accounts wordt vastgelegd in Logboeken onder de logboeken toepassingen en services\Microsoft\Windows\AAD\Operationele gebeurtenislogboeken.

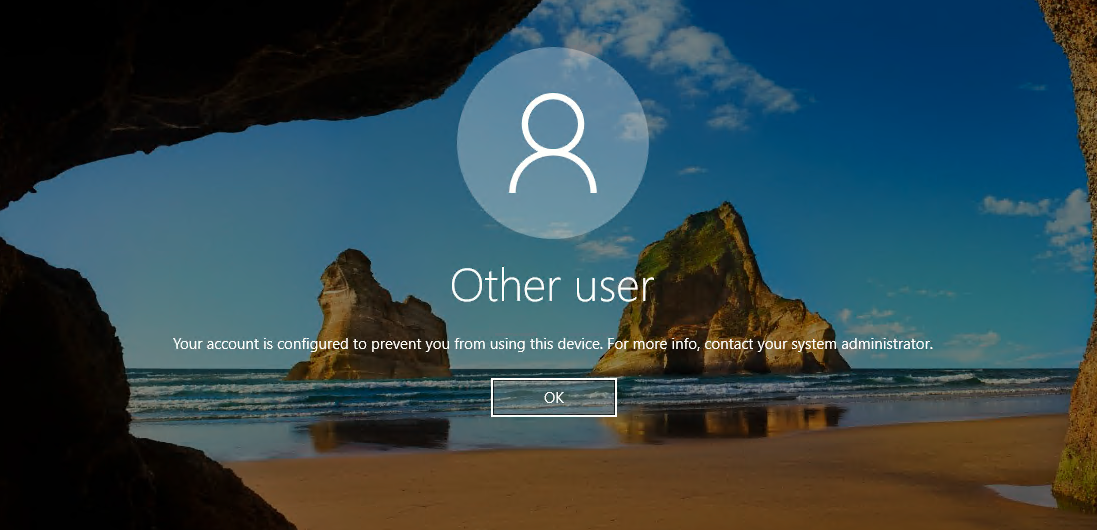

Azure-rol niet toegewezen

Mogelijk wordt het volgende foutbericht weergegeven wanneer u een verbinding start met uw virtuele machine met een extern bureaublad: 'Uw account is geconfigureerd om te voorkomen dat u dit apparaat gebruikt. Neem contact op met uw beheerder voor meer informatie.'

Controleer of u Azure RBAC-beleid hebt geconfigureerd voor de VM die de gebruiker de rol aanmelding van beheerder of gebruiker van de virtuele machine verleent.

Notitie

Als u problemen ondervindt met Azure-roltoewijzingen, raadpleegt u Problemen met Azure RBAC oplossen.

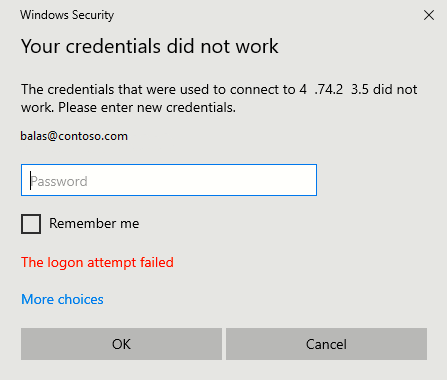

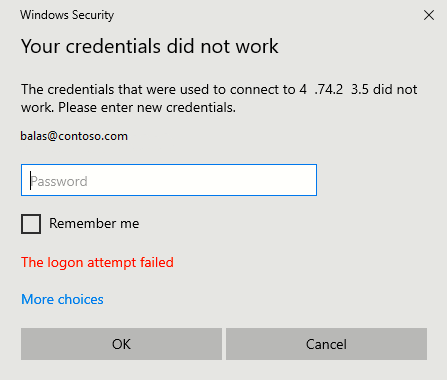

Niet-geautoriseerde client of wachtwoordwijziging vereist

Mogelijk krijgt u het volgende foutbericht wanneer u een verbinding start van uw virtuele machine met een extern bureaublad: 'Uw referenties werken niet.'

Probeer deze oplossingen:

De pc met Windows 10 of hoger die u gebruikt om de verbinding met het externe bureaublad te initiëren, moet lid zijn van Microsoft Entra of microsoft Entra hybride gekoppeld aan dezelfde Microsoft Entra-map. Zie het artikel Wat is een apparaat-id? voor meer informatie over apparaatidentiteit.

Notitie

Windows 10 Build 20H1 heeft ondersteuning toegevoegd voor een geregistreerde Microsoft Entra-pc om een RDP-verbinding met uw VIRTUELE machine te initiëren. Wanneer u een pc gebruikt die is geregistreerd bij Microsoft Entra (niet aan Microsoft Entra toegevoegd of aan Microsoft Entra hybrid toegevoegd) als rdp-client om verbindingen met uw VIRTUELE machine te initiëren, moet u referenties invoeren in de indeling

AzureAD\UPN(bijvoorbeeldAzureAD\john@contoso.com).Controleer of de AADLoginForWindows-extensie niet is verwijderd nadat de Microsoft Entra join is voltooid.

Zorg er ook voor dat het beveiligingsbeleid Netwerkbeveiliging: PKU2U-verificatie-aanvragen op deze computer toestaan om online identiteiten te gebruiken is ingeschakeld op zowel de RDP-client als de doelcomputer.

Controleer of de gebruiker geen tijdelijk wachtwoord heeft. Tijdelijke wachtwoorden kunnen niet worden gebruikt om u aan te melden bij een verbinding met een extern bureaublad.

Meld u aan met het gebruikersaccount in een webbrowser. Meld u bijvoorbeeld aan bij Azure Portal in een privénavigatievenster. Als u wordt gevraagd het wachtwoord te wijzigen, stelt u een nieuw wachtwoord in. Probeer vervolgens opnieuw verbinding te maken.

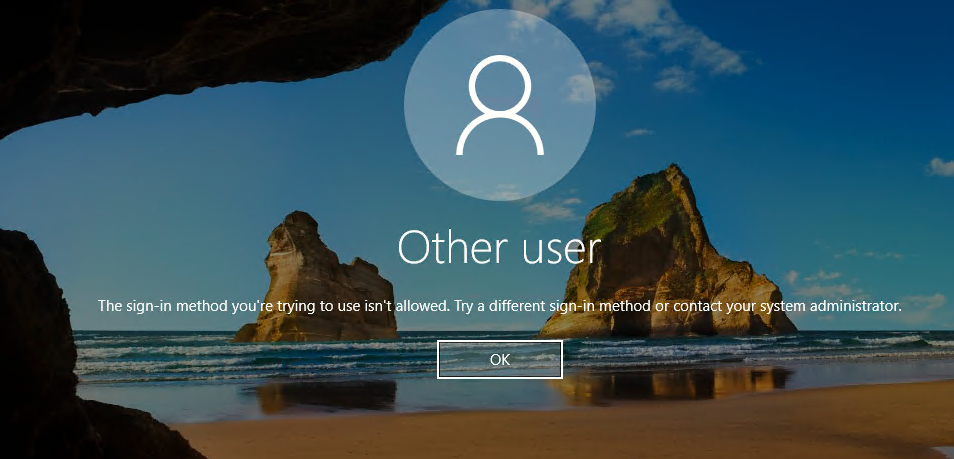

MFA-aanmeldingsmethode vereist

Mogelijk wordt het volgende foutbericht weergegeven wanneer u een verbinding start van uw virtuele machine met een extern bureaublad: 'De aanmeldingsmethode die u probeert te gebruiken, is niet toegestaan. Probeer een andere aanmeldingsmethode of neem contact op met uw systeembeheerder.'

Als u een beleid voor voorwaardelijke toegang hebt geconfigureerd waarvoor MFA of verouderde verificatie per gebruiker is ingeschakeld/afgedwongen voordat u toegang hebt tot de resource, moet u ervoor zorgen dat de Pc met Windows 10 of hoger die de externe bureaubladverbinding met uw VIRTUELE machine start, zich aanmeldt met behulp van een sterke verificatiemethode, zoals Windows Hello. Als u geen sterke verificatiemethode gebruikt voor uw verbinding met extern bureaublad, ziet u de fout.

Een ander aan MFA gerelateerd foutbericht is het foutbericht dat eerder is beschreven: 'Uw referenties werken niet.'

Als u een verouderde instelling voor meervoudige verificatie van Microsoft Entra per gebruiker hebt geconfigureerd en u de bovenstaande fout ziet, kunt u het probleem oplossen door de MFA-instelling per gebruiker te verwijderen. Zie het artikel Microsoft Entra multifactor authentication per gebruiker inschakelen voor het beveiligen van aanmeldingsgebeurtenissen voor meer informatie.

Als u Windows Hello voor Bedrijven nog niet hebt geïmplementeerd en als dat momenteel geen optie is, kunt u een beleid voor voorwaardelijke toegang configureren dat de microsoft Azure Windows Virtual Machine-aanmeldings-app uitsluit uit de lijst met cloud-apps waarvoor MFA is vereist. Zie het overzicht Windows Hello voor Bedrijven voor meer informatie over Windows Hello voor Bedrijven.

Notitie

Pincodeverificatie voor Windows Hello voor Bedrijven met RDP wordt ondersteund voor verschillende versies van Windows 10. Ondersteuning voor biometrische verificatie met RDP is toegevoegd in Windows 10 versie 1809. Het gebruik van Windows Hello voor Bedrijven-verificatie tijdens RDP is beschikbaar voor implementaties die gebruikmaken van een certificaatvertrouwensmodel of sleutelvertrouwensmodel.

Deel uw feedback over deze functie of meld problemen met het gebruik ervan op het Microsoft Entra-feedbackforum.

Ontbrekende toepassing

Als de microsoft Azure Windows Virtual Machine-aanmeldingstoepassing ontbreekt in voorwaardelijke toegang, controleert u of de toepassing zich in de tenant bevindt:

- Meld u als cloudtoepassingsbeheerder aan bij het Microsoft Entra-beheercentrum.

- Blader naar Bedrijfstoepassingen voor identiteitstoepassingen>>.

- Verwijder de filters om alle toepassingen weer te geven en zoek naar VM. Als u de aanmelding van Microsoft Azure Windows Virtual Machine niet ziet , ontbreekt de service-principal in de tenant.

Tip

Sommige tenants zien mogelijk de toepassing met de naam Azure Windows VM-aanmelding in plaats van aanmelding bij Microsoft Azure Windows Virtual Machine. De toepassing heeft dezelfde toepassings-id van 372140e0-b3b7-4226-8ef9-d57986796201.

Volgende stappen

Zie Wat is Microsoft Entra-id?voor meer informatie over Microsoft Entra ID.