Architecturen voor Oracle-toepassingen met Azure Virtual Machines met database op OCI

Van toepassing op: ✔️ Virtuele Linux-machines

Microsoft en Oracle hebben samengewerkt om klanten in staat te stellen Oracle-toepassingen zoals Oracle E-Business Suite, JD Edwards EnterpriseOne en Mensen Soft in de cloud te implementeren. Met de introductie van de interconnectiviteit van een preview-privénetwerk tussen Microsoft Azure en Oracle Cloud Infrastructure (OCI) kunnen Oracle-toepassingen nu worden geïmplementeerd in Azure met hun back-enddatabases in Azure of OCI. Oracle-toepassingen kunnen ook worden geïntegreerd met Microsoft Entra ID, zodat u eenmalige aanmelding kunt instellen, zodat gebruikers zich met hun Microsoft Entra-referenties kunnen aanmelden bij de Oracle-toepassing.

OCI biedt meerdere Oracle-databaseopties voor Oracle-toepassingen, waaronder DBaaS, Exadata Cloud Service, Oracle RAC en IaaS (Infrastructure-as-a-Service). Op dit moment is Autonome database geen ondersteunde back-end voor Oracle-toepassingen.

Er zijn meerdere opties voor het implementeren van Oracle-toepassingen in Azure, waaronder op een maximaal beschikbare en veilige manier. Azure biedt ook Oracle-database-VM-installatiekopieën die u kunt implementeren als u ervoor kiest om uw Oracle-toepassingen volledig in Azure uit te voeren.

In de volgende secties worden aanbevelingen voor architectuur beschreven door Zowel Microsoft als Oracle voor het implementeren van Oracle E-Business Suite, JD Edwards EnterpriseOne en Mensen Soft in een configuratie tussen clouds of volledig in Azure. Microsoft en Oracle hebben deze toepassingen getest en bevestigd dat de prestaties voldoen aan de standaarden van Oracle voor deze toepassingen.

Overwegingen voor architectuur

Oracle-toepassingen bestaan uit meerdere services, die kunnen worden gehost op dezelfde of meerdere virtuele machines in Azure en optioneel in OCI.

Toepassingsexemplaren kunnen worden ingesteld met privé- of openbare eindpunten. Microsoft en Oracle raden u aan om een bastionhost-VM met een openbaar IP-adres in een afzonderlijk subnet in te stellen voor het beheer van de toepassing. Wijs vervolgens alleen privé-IP-adressen toe aan de andere computers, inclusief de databaselaag.

Bij het instellen van een toepassing in een architectuur tussen clouds is planning vereist om ervoor te zorgen dat de IP-adresruimte in het virtuele Azure-netwerk de privé-IP-adresruimte in het virtuele OCI-cloudnetwerk niet overlapt.

Voor extra beveiliging stelt u netwerkbeveiligingsgroepen in op subnetniveau om ervoor te zorgen dat alleen verkeer op specifieke poorten en IP-adressen is toegestaan. Machines in de middelste laag mogen bijvoorbeeld alleen verkeer ontvangen van binnen het virtuele netwerk. Er mag geen extern verkeer rechtstreeks de machines in de middelste laag bereiken.

Voor hoge beschikbaarheid kunt u redundante exemplaren van de verschillende servers in dezelfde beschikbaarheidsset of verschillende beschikbaarheidszones instellen. Met beschikbaarheidszones kunt u een SLA voor uptime van 99,99% bereiken, terwijl u met beschikbaarheidssets een SLA voor uptime van 99,95% in de regio kunt bereiken. Voorbeeldarchitecturen die in dit artikel worden weergegeven, worden geïmplementeerd in twee beschikbaarheidszones.

Wanneer u een toepassing implementeert met behulp van de interconnect tussen clouds, kunt u een bestaand ExpressRoute-circuit blijven gebruiken om uw Azure-omgeving te verbinden met uw on-premises netwerk. U hebt echter een afzonderlijk ExpressRoute-circuit nodig voor de verbinding met OCI dan het circuit dat verbinding maakt met uw on-premises netwerk.

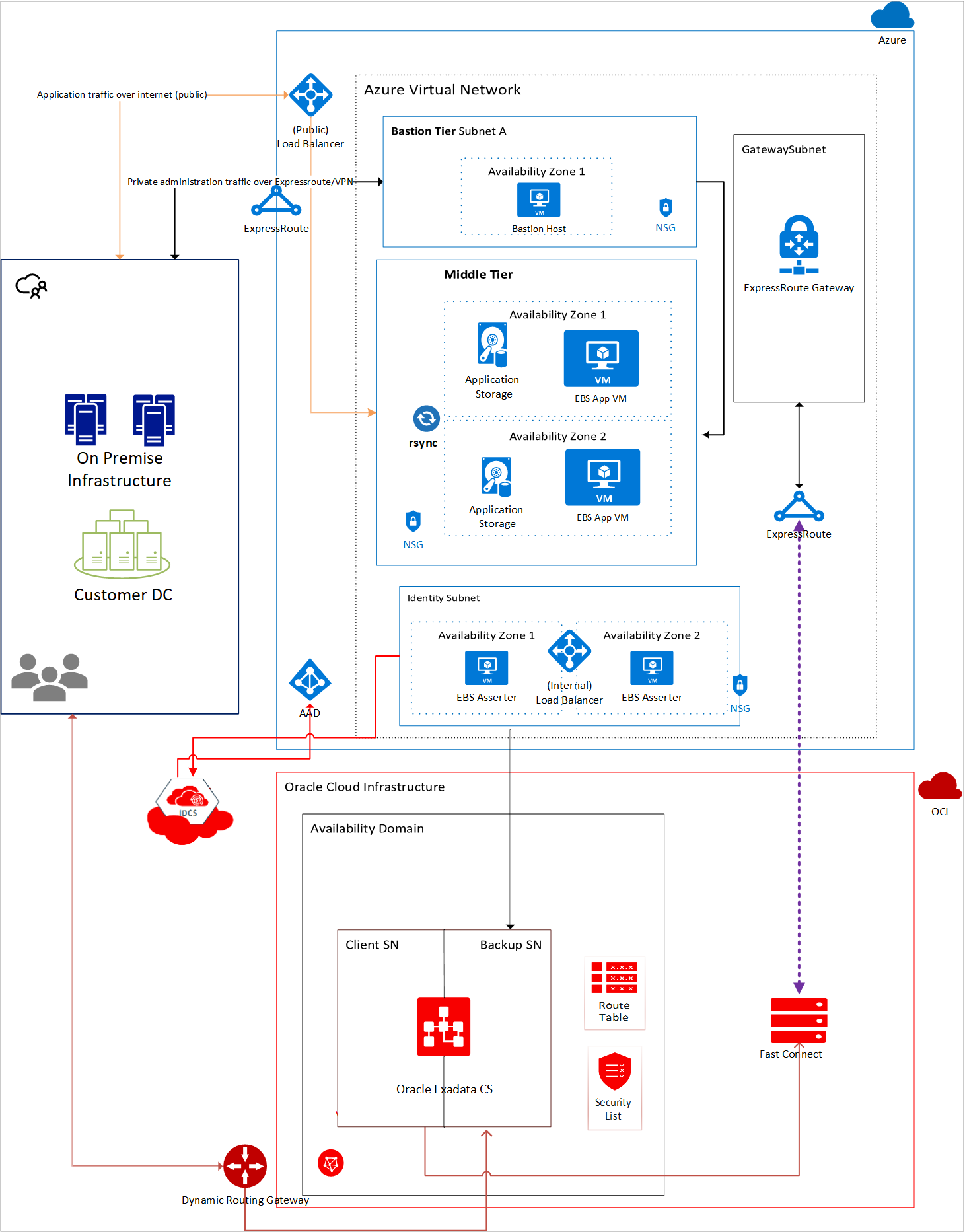

E-Business Suite

Oracle E-Business Suite (EBS) is een reeks toepassingen, waaronder Supply Chain Management (SCM) en Customer Relationship Management (CRM). EbS kan worden geïmplementeerd met behulp van de cross-cloud-interconnect tussen Microsoft Azure en OCI om gebruik te maken van de beheerde databaseportfolio van OCI. In deze configuratie worden de presentatie- en toepassingslagen uitgevoerd in Azure en de databaselaag in OCI, zoals geïllustreerd in het volgende architectuurdiagram (afbeelding 1).

Afbeelding 1: Architectuur voor meerdere clouds in E-Business Suite

In deze architectuur is het virtuele netwerk in Azure verbonden met een virtueel cloudnetwerk in OCI met behulp van de interconnect tussen de cloud. De toepassingslaag wordt ingesteld in Azure, terwijl de database is ingesteld in OCI. Het is raadzaam om elk onderdeel te implementeren in een eigen subnet met netwerkbeveiligingsgroepen om alleen verkeer van specifieke subnetten op specifieke poorten toe te staan.

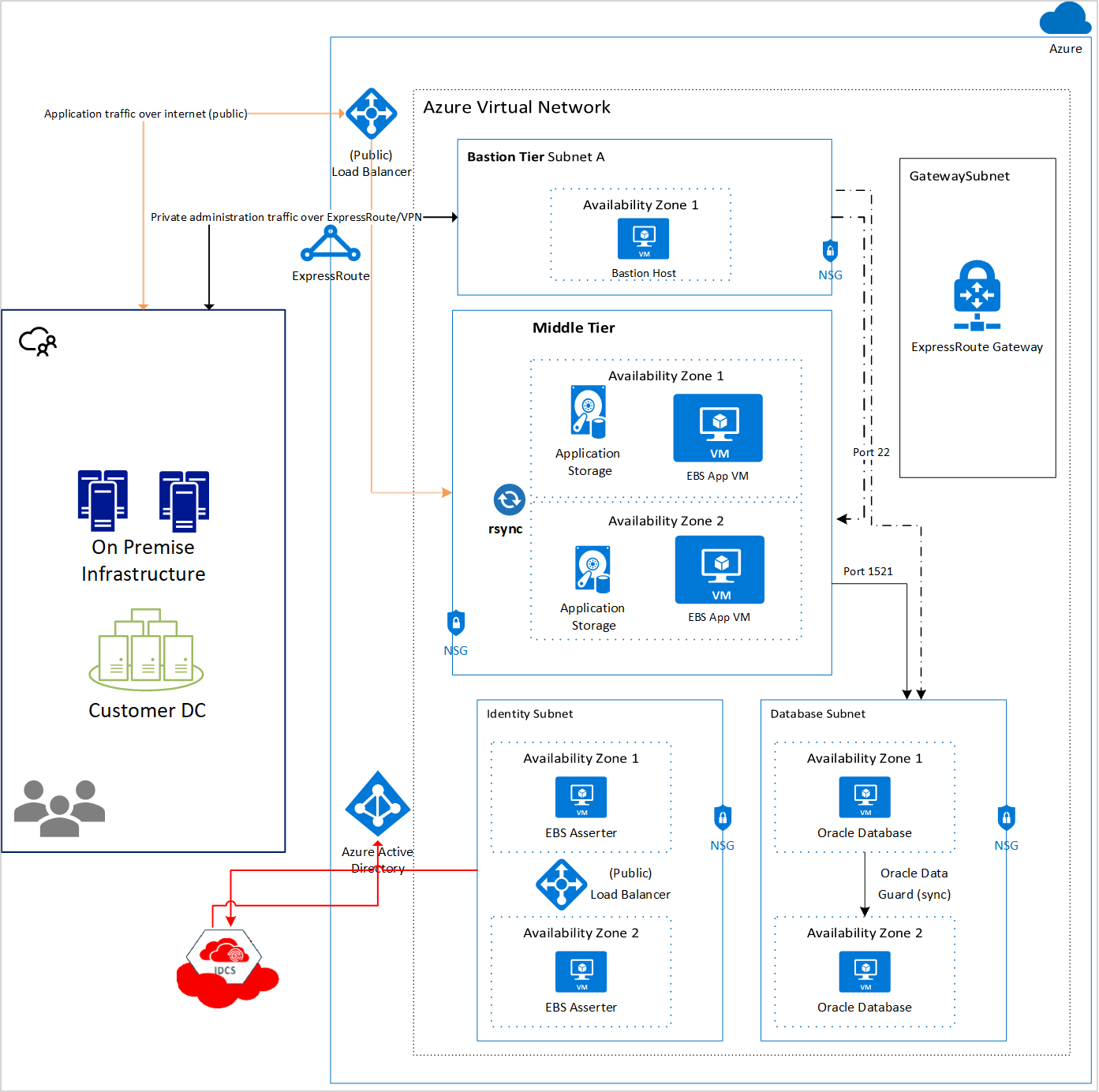

De architectuur kan ook volledig worden aangepast voor implementatie in Azure met maximaal beschikbare Oracle-databases die zijn geconfigureerd met Oracle Data Guard in twee beschikbaarheidszones in een regio. Het volgende diagram (afbeelding 2) is een voorbeeld van dit architectuurpatroon:

Afbeelding 2: Architectuur met alleen Azure voor E-Business Suite

In de volgende secties worden de verschillende onderdelen op hoog niveau beschreven.

Bastion-laag

De bastionhost is een optioneel onderdeel dat u als jumpserver kunt gebruiken voor toegang tot de toepassings- en database-exemplaren. Aan de bastionhost-VM kan een openbaar IP-adres zijn toegewezen, hoewel het raadzaam is om een ExpressRoute-verbinding of site-naar-site-VPN in te stellen met uw on-premises netwerk voor beveiligde toegang. Daarnaast moet alleen SSH (poort 22, Linux) of RDP (poort 3389, Windows Server) worden geopend voor binnenkomend verkeer. Implementeer voor hoge beschikbaarheid een bastionhost in twee beschikbaarheidszones of in één beschikbaarheidsset.

U kunt het doorsturen van SSH-agents ook inschakelen op uw VM's, zodat u toegang hebt tot andere VM's in het virtuele netwerk door de referenties van uw bastionhost door te sturen. Of gebruik SSH-tunneling om toegang te krijgen tot andere exemplaren.

Hier volgt een voorbeeld van het doorsturen van agents:

ssh -A -t user@BASTION_SERVER_IP ssh -A root@TARGET_SERVER_IP`

Deze opdracht maakt verbinding met het bastion en wordt vervolgens onmiddellijk opnieuw uitgevoerd ssh , zodat u een terminal op het doelexemplaren krijgt. Mogelijk moet u een andere gebruiker dan de hoofdmap van het doelexemplaren opgeven als uw cluster anders is geconfigureerd. Het -A argument stuurt de agentverbinding door, zodat uw persoonlijke sleutel op uw lokale computer automatisch wordt gebruikt. Houd er rekening mee dat het doorsturen van agents een keten is, dus de tweede ssh opdracht bevat -A ook zodat eventuele volgende SSH-verbindingen die zijn gestart vanuit het doelexemplaren ook uw lokale persoonlijke sleutel gebruiken.

Toepassingslaag (middelste)

De toepassingslaag wordt geïsoleerd in een eigen subnet. Er zijn meerdere virtuele machines ingesteld voor fouttolerantie en eenvoudig patchbeheer. Deze VM's kunnen worden ondersteund door gedeelde opslag, die wordt aangeboden door Azure NetApp Files en Ultra-SDK's. Met deze configuratie kunt u patches eenvoudiger implementeren zonder uitvaltijd. De machines in de toepassingslaag moeten worden fronted door een openbare load balancer, zodat aanvragen naar de EBS-toepassingslaag worden verwerkt, zelfs als één machine in de laag offline is vanwege een fout.

Load balancer

Met een Azure Load Balancer kunt u verkeer distribueren over meerdere exemplaren van uw workload om hoge beschikbaarheid te garanderen. In dit geval wordt een openbare load balancer ingesteld, omdat gebruikers toegang hebben tot de EBS-toepassing via internet. De load balancer verdeelt de belasting naar beide machines in de middelste laag. Sta voor extra beveiliging alleen verkeer toe van gebruikers die toegang hebben tot het systeem vanuit uw bedrijfsnetwerk met behulp van een site-naar-site-VPN- of ExpressRoute- en netwerkbeveiligingsgroepen.

Databaselaag

Deze laag fungeert als host voor de Oracle-database en wordt gescheiden in een eigen subnet. Het is raadzaam netwerkbeveiligingsgroepen toe te voegen die alleen verkeer van de toepassingslaag naar de databaselaag toestaan op de Oracle-specifieke databasepoort 1521.

Microsoft en Oracle raden een installatie met hoge beschikbaarheid aan. Hoge beschikbaarheid in Azure kan worden bereikt door twee Oracle-databases in twee beschikbaarheidszones in te stellen met Oracle Data Guard of met behulp van Oracle Database Exadata Cloud Service in OCI. Wanneer u Oracle Database Exadata Cloud Service gebruikt, wordt uw database geïmplementeerd in twee subnetten. U kunt Oracle Database ook instellen op VM's in OCI in twee beschikbaarheidsdomeinen met Oracle Data Guard.

Identiteitslaag

De identiteitslaag bevat de EBS Asserter-VM. MET EBS Asserter kunt u identiteiten synchroniseren vanuit Oracle Identity Cloud Service (IDCS) en Microsoft Entra-id. EbS Asserter is nodig omdat EBS geen ondersteuning biedt voor protocollen voor eenmalige aanmelding, zoals SAML 2.0 of OpenID Verbinding maken. EbS Asserter gebruikt het OpenID-verbindingstoken (gegenereerd door IDCS), valideert het en maakt vervolgens een sessie voor de gebruiker in EBS.

Hoewel deze architectuur idCS-integratie toont, kunnen geïntegreerde toegang en eenmalige aanmelding van Microsoft Entra ID ook worden ingeschakeld met Oracle Access Manager met Oracle Internet Directory of Oracle Unified Directory. Zie de whitepapers over het implementeren van Oracle EBS met IDCS-integratie of het implementeren van Oracle EBS met OAM-integratie voor meer informatie.

Voor hoge beschikbaarheid is het raadzaam om redundante servers van de EBS Asserter te implementeren in meerdere beschikbaarheidszones met een load balancer ervoor.

Zodra uw infrastructuur is ingesteld, kan E-Business Suite worden geïnstalleerd door de installatiehandleiding van Oracle te volgen.

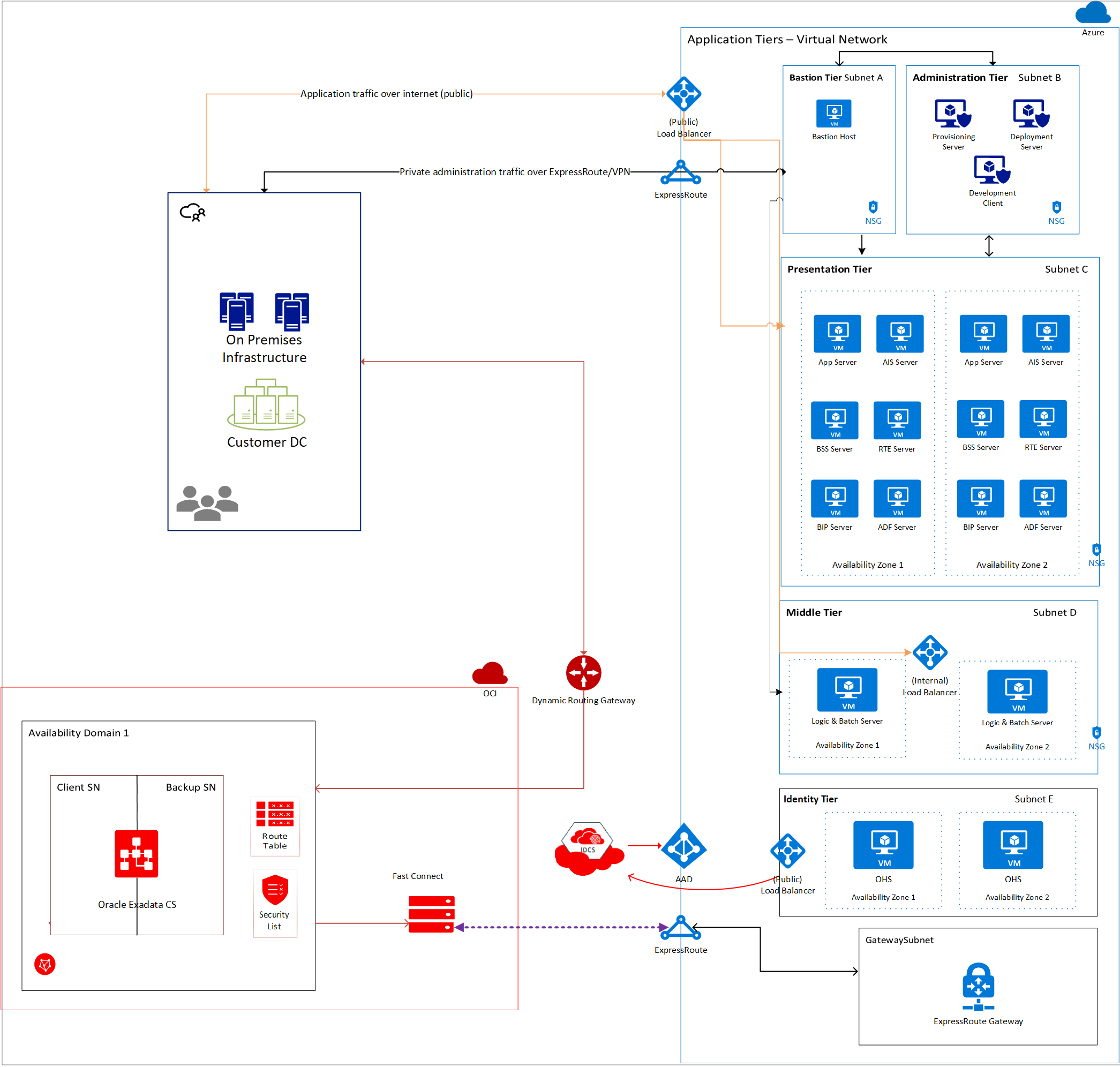

JD Edwards EnterpriseOne

De JD Edwards EnterpriseOne van Oracle is een geïntegreerde suite met uitgebreide software voor het plannen van bedrijfsresources. Het is een toepassing met meerdere lagen die kan worden ingesteld met een Oracle- of SQL Server-databaseback-end. In deze sectie worden details besproken over het implementeren van JD Edwards EnterpriseOne met een Oracle-databaseback-end in OCI of in Azure.

In de volgende aanbevolen architectuur (afbeelding 3) worden de beheer-, presentatie- en middelste lagen geïmplementeerd in het virtuele netwerk in Azure. De database wordt geïmplementeerd in een virtueel cloudnetwerk in OCI.

Net als bij E-Business Suite kunt u een optionele bastionlaag instellen voor veilige beheerdoeleinden. Gebruik de bastion-VM-host als een jumpserver voor toegang tot de toepassings- en database-exemplaren.

Afbeelding 3: JD Edwards EnterpriseOne-architectuur voor meerdere clouds

In deze architectuur is het virtuele netwerk in Azure verbonden met het virtuele cloudnetwerk in OCI met behulp van de interconnect tussen de cloud. De toepassingslaag wordt ingesteld in Azure, terwijl de database is ingesteld in OCI. Het is raadzaam om elk onderdeel te implementeren in een eigen subnet met netwerkbeveiligingsgroepen om alleen verkeer van specifieke subnetten op specifieke poorten toe te staan.

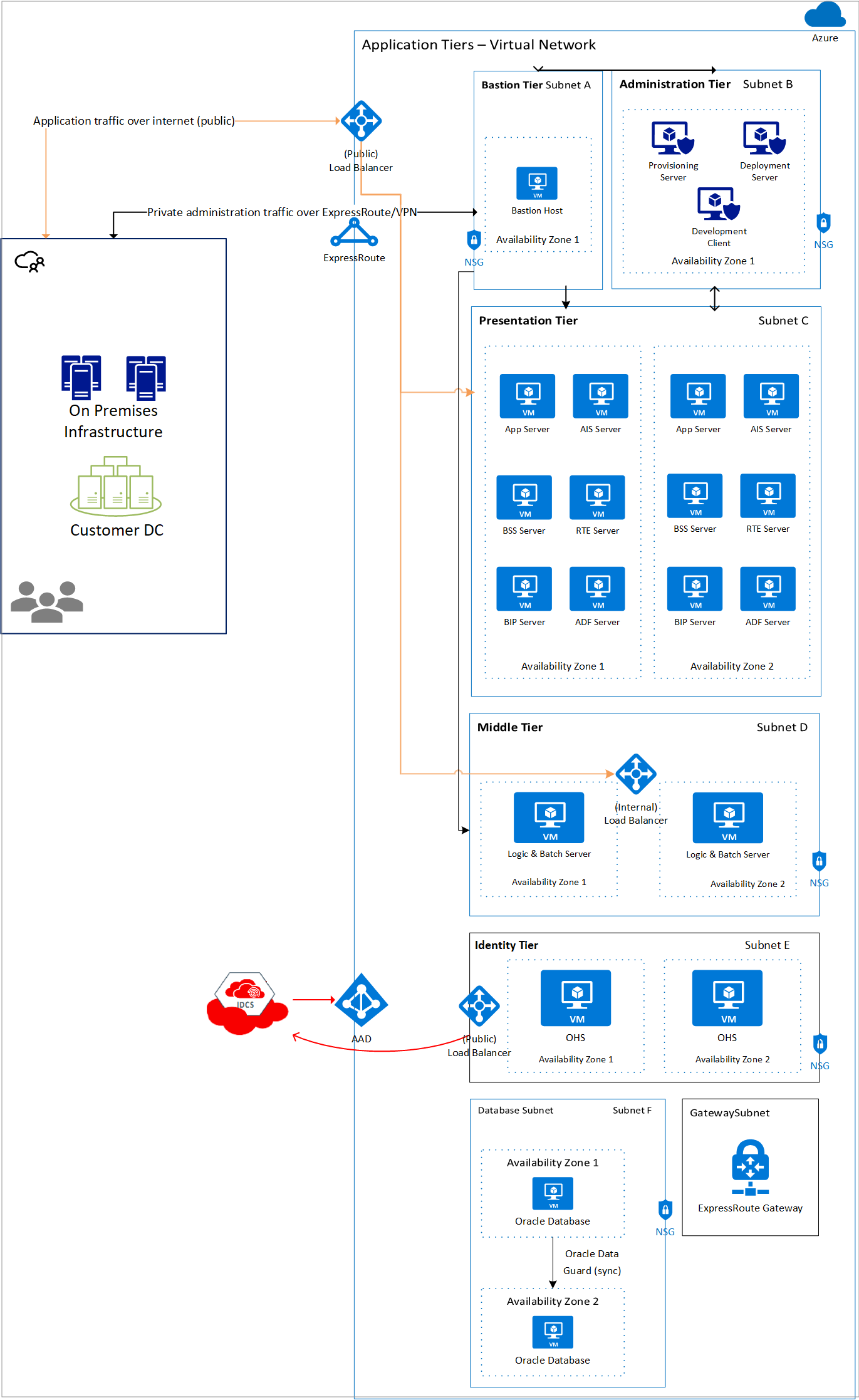

De architectuur kan ook volledig worden aangepast voor implementatie in Azure met maximaal beschikbare Oracle-databases die zijn geconfigureerd met Oracle Data Guard in twee beschikbaarheidszones in een regio. Het volgende diagram (afbeelding 4) is een voorbeeld van dit architectuurpatroon:

Afbeelding 4: JD Edwards EnterpriseOne Azure-architectuur

In de volgende secties worden de verschillende onderdelen op hoog niveau beschreven.

Bastion-laag

De bastionhost is een optioneel onderdeel dat u als jumpserver kunt gebruiken voor toegang tot de toepassings- en database-exemplaren. Aan de bastionhost-VM kan een openbaar IP-adres zijn toegewezen, hoewel het raadzaam is om een ExpressRoute-verbinding of site-naar-site-VPN in te stellen met uw on-premises netwerk voor beveiligde toegang. Daarnaast moet alleen SSH (poort 22, Linux) of RDP (poort 3389, Windows Server) worden geopend voor binnenkomend verkeer. Implementeer voor hoge beschikbaarheid een bastionhost in twee beschikbaarheidszones of in één beschikbaarheidsset.

U kunt het doorsturen van SSH-agents ook inschakelen op uw VM's, zodat u toegang hebt tot andere VM's in het virtuele netwerk door de referenties van uw bastionhost door te sturen. Of gebruik SSH-tunneling om toegang te krijgen tot andere exemplaren.

Hier volgt een voorbeeld van het doorsturen van agents:

ssh -A -t user@BASTION_SERVER_IP ssh -A root@TARGET_SERVER_IP`

Deze opdracht maakt verbinding met het bastion en wordt vervolgens onmiddellijk opnieuw uitgevoerd ssh , zodat u een terminal op het doelexemplaren krijgt. Mogelijk moet u een andere gebruiker dan de hoofdmap van het doelexemplaren opgeven als uw cluster anders is geconfigureerd. Het -A argument stuurt de agentverbinding door, zodat uw persoonlijke sleutel op uw lokale computer automatisch wordt gebruikt. Houd er rekening mee dat het doorsturen van agents een keten is, dus de tweede ssh opdracht bevat -A ook zodat eventuele volgende SSH-verbindingen die zijn gestart vanuit het doelexemplaren ook uw lokale persoonlijke sleutel gebruiken.

Beheer istische laag

Zoals de naam al aangeeft, wordt deze laag gebruikt voor beheertaken. U kunt een afzonderlijk subnet voor de beheerlaag maken. De services en servers in deze laag worden voornamelijk gebruikt voor installatie en beheer van de toepassing. Daarom zijn enkele exemplaren van deze servers voldoende. Redundante exemplaren zijn niet vereist voor de hoge beschikbaarheid van uw toepassing.

De onderdelen van deze laag zijn als volgt:

- Inrichtingsserver : deze server wordt gebruikt voor end-to-end-implementatie van de verschillende onderdelen van de toepassing. Het communiceert met de exemplaren in de andere lagen, inclusief de exemplaren in de databaselaag, via poort 22. Het host de Serverbeheer Console voor JD Edwards EnterpriseOne.

- Implementatieserver : deze server is voornamelijk vereist voor de installatie van JD Edwards EnterpriseOne. Tijdens het installatieproces fungeert deze server als de centrale opslagplaats voor vereiste bestanden en installatiepakketten. De software wordt vanaf deze server gedistribueerd of geïmplementeerd op andere servers en clients.

- Ontwikkelingsclient : deze server bevat onderdelen die worden uitgevoerd in een webbrowser en systeemeigen toepassingen.

Presentatielaag

Deze laag bevat verschillende onderdelen, zoals Application Interface Services (AIS), Application Development Framework (ADF) en Java Application Servers (JAS). De servers in deze laag communiceren met de servers in de middelste laag. Ze worden voorafgegaan door een load balancer waarmee verkeer naar de benodigde server wordt gerouteerd op basis van het poortnummer en de URL waarop het verkeer wordt ontvangen. Het is raadzaam om meerdere exemplaren van elk servertype te implementeren voor hoge beschikbaarheid.

Hier volgen de onderdelen in deze laag:

- Application Interface Services (AIS): de AIS-server biedt de communicatie-interface tussen mobiele JD Edwards EnterpriseOne-toepassingen en JD Edwards EnterpriseOne.

- Java Application Server (JAS) - De JAS ontvangt aanvragen van de load balancer en geeft deze door aan de middelste laag om ingewikkelde taken uit te voeren. De JAS heeft de mogelijkheid om eenvoudige bedrijfslogica uit te voeren.

- BI Publisher Server (BIP): deze server presenteert rapporten op basis van de gegevens die zijn verzameld door de JD Edwards EnterpriseOne-toepassing. U kunt ontwerpen en bepalen hoe het rapport de gegevens presenteert op basis van verschillende sjablonen.

- Business Services Server (BSS) - De BSS maakt informatie-uitwisseling en interoperabiliteit met andere Oracle-toepassingen mogelijk.

- Real-Time Events Server (RTE): met de RTE-server kunt u meldingen instellen op externe systemen over transacties die plaatsvinden in het JDE EnterpriseOne-systeem. Het maakt gebruik van een abonneemodel en stelt systemen van derden in staat om zich te abonneren op gebeurtenissen. Als u aanvragen wilt verdelen over beide RTE-servers, moet u ervoor zorgen dat de servers zich in een cluster bevinden.

- ADF-server (Application Development Framework): de ADF-server wordt gebruikt om JD Edwards EnterpriseOne-toepassingen uit te voeren die zijn ontwikkeld met Oracle ADF. Dit wordt geïmplementeerd op een Oracle WebLogic-server met ADF-runtime.

Middelste laag

De middelste laag bevat de logische server en batchserver. In dit geval worden beide servers op dezelfde virtuele machine geïnstalleerd. Voor productiescenario's is het echter raadzaam om logische server en batchserver op afzonderlijke servers te implementeren. Meerdere servers worden geïmplementeerd in de middelste laag in twee beschikbaarheidszones voor hogere beschikbaarheid. Er moet een Azure-load balancer worden gemaakt en deze servers moeten in de back-endpool worden geplaatst om ervoor te zorgen dat beide servers actieve en verwerkingsaanvragen zijn.

De servers in de middelste laag ontvangen alleen aanvragen van de servers in de presentatielaag en de openbare load balancer. Regels voor netwerkbeveiligingsgroepen moeten worden ingesteld om verkeer te weigeren vanaf een ander adres dan het subnet van de presentatielaag en de load balancer. Een NSG-regel kan ook worden ingesteld om verkeer op poort 22 van de bastionhost toe te staan voor beheerdoeleinden. Mogelijk kunt u de openbare load balancer gebruiken om aanvragen te verdelen tussen de VM's in de middelste laag.

De volgende twee onderdelen bevinden zich in de middelste laag:

- Logische server : bevat de bedrijfslogica of bedrijfsfuncties.

- Batch-server - gebruikt voor batchverwerking

Databaselaag

De databaselaag bevat de database-exemplaren voor de toepassing. De database kan een Oracle DB, Oracle RAC of Oracle Exadata Database-systeem zijn.

Als u Oracle DB wilt gebruiken, kan het database-exemplaar in Azure worden geïmplementeerd via de Oracle DB-installatiekopieën die beschikbaar zijn op Azure Marketplace. U kunt ook de interconnect tussen Azure en OCI gebruiken om de Oracle DB te implementeren in een PaaS-model op OCI.

Voor Oracle RAC kunt u OCI gebruiken in het PaaS-model. Het wordt aanbevolen om een RAC-systeem met twee knooppunten te gebruiken. Hoewel het mogelijk is om Oracle RAC te implementeren in Azure CloudSimple in het IaaS-model, is het geen ondersteunde configuratie door Oracle. Raadpleeg Oracle-programma's die in aanmerking komen voor geautoriseerde cloudomgevingen.

Ten slotte gebruikt u voor Exadata-systemen de OCI-interconnect en implementeert u het Exadata-systeem in OCI. In het bovenstaande architectuurdiagram ziet u een Exadata-systeem dat in OCI is geïmplementeerd in twee subnetten.

Voor productiescenario's implementeert u meerdere exemplaren van de database in twee beschikbaarheidszones (indien geïmplementeerd in Azure) of twee beschikbaarheidsdomeinen (in OCI). Gebruik Oracle Active Data Guard om de primaire en stand-bydatabases te synchroniseren.

De databaselaag ontvangt alleen aanvragen van de middelste laag. Het is raadzaam om een netwerkbeveiligingsgroep (beveiligingslijst als u de database in OCI implementeert) in te stellen om alleen aanvragen toe te staan op poort 1521 vanaf de middelste laag en poort 22 van de bastionserver om administratieve redenen.

Voor databases die zijn geïmplementeerd in OCI, moet een afzonderlijk virtueel cloudnetwerk worden ingesteld met een dynamische routeringsgateway (DRG) die is verbonden met uw Fast Verbinding maken-circuit.

Identiteitslaag

Met het Microsoft-Oracle-partnerschap kunt u een uniforme identiteit instellen in Azure, OCI en uw Oracle-toepassing. Voor JD Edwards EnterpriseOne of Mensen Soft-toepassingssuite is een exemplaar van de Oracle HTTP Server (OHS) nodig om eenmalige aanmelding in te stellen tussen Microsoft Entra ID en Oracle IDCS.

OHS fungeert als een omgekeerde proxy naar de toepassingslaag, wat betekent dat alle aanvragen voor de eindtoepassingen doorlopen. Oracle Access Manager WebGate is een OHS-webserverinvoegtoepassing waarmee elke aanvraag naar de eindtoepassing wordt onderschept. Als een resource die wordt geopend, is beveiligd (vereist een geverifieerde sessie), start de WebGate de OIDC-verificatiestroom met Identity Cloud Service via de browser van de gebruiker. Zie de documentatie van Oracle Access Manager voor meer informatie over de stromen die worden ondersteund door de OpenID Verbinding maken WebGate.

Met deze installatie kan een gebruiker die al is aangemeld bij Microsoft Entra ID, navigeren naar de JD Edwards EnterpriseOne of Mensen Soft-toepassing zonder zich opnieuw aan te melden via Oracle Identity Cloud Service. Klanten die deze oplossing implementeren, profiteren van de voordelen van eenmalige aanmelding, waaronder één set referenties, een verbeterde aanmeldingservaring, verbeterde beveiliging en lagere helpdeskkosten.

Zie het bijbehorende Technisch document over Oracle voor meer informatie over het instellen van eenmalige aanmelding voor JD Edwards EnterpriseOne of Mensen Soft met Microsoft Entra ID.

Mensen Soft

De Mensen Soft-toepassingssuite van Oracle bevat software voor human resources en financieel beheer. De toepassingssuite is multi-tiered en toepassingen omvatten HRMS (Human Resource Management Systems), customer relationship management (CRM), financials en supply chain management (FSCM) en ENTERPRISE Performance Management (EPM).

Het wordt aanbevolen dat elke laag van de softwaresuite in een eigen subnet wordt geïmplementeerd. Een Oracle-database of Microsoft SQL Server is vereist als de back-enddatabase voor de toepassing. In deze sectie worden details besproken over het implementeren van Mensen Soft met een Oracle-databaseback-end.

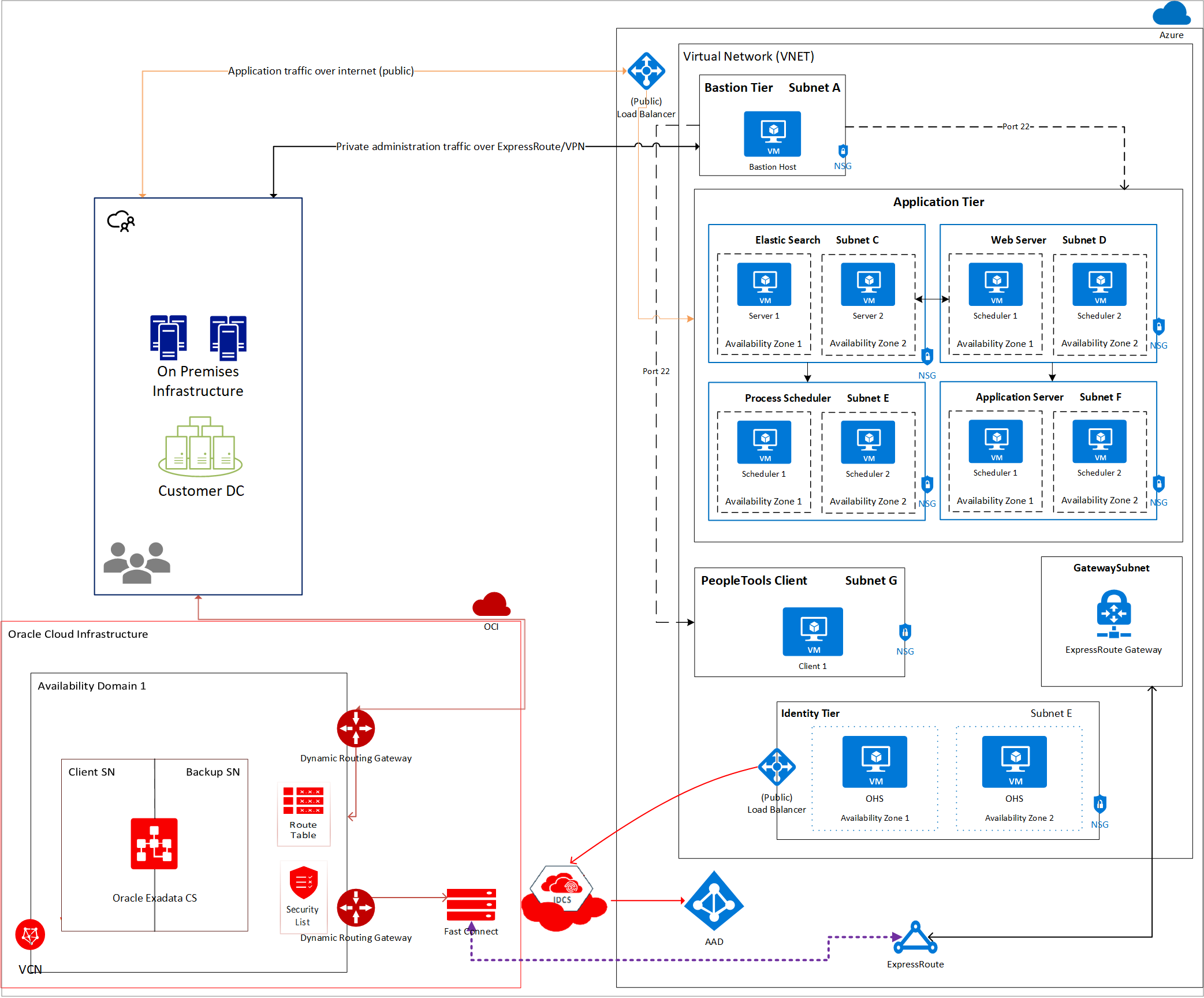

Hier volgt een canonieke architectuur voor het implementeren van de Mensen Soft-toepassingssuite in een architectuur voor meerdere clouds (afbeelding 5).

Afbeelding 5: Mensen Soft-architectuur voor meerdere clouds

In deze voorbeeldarchitectuur is het virtuele netwerk in Azure verbonden met het virtuele cloudnetwerk in OCI met behulp van de interconnect tussen de cloud. De toepassingslaag wordt ingesteld in Azure, terwijl de database is ingesteld in OCI. Het is raadzaam om elk onderdeel te implementeren in een eigen subnet met netwerkbeveiligingsgroepen om alleen verkeer van specifieke subnetten op specifieke poorten toe te staan.

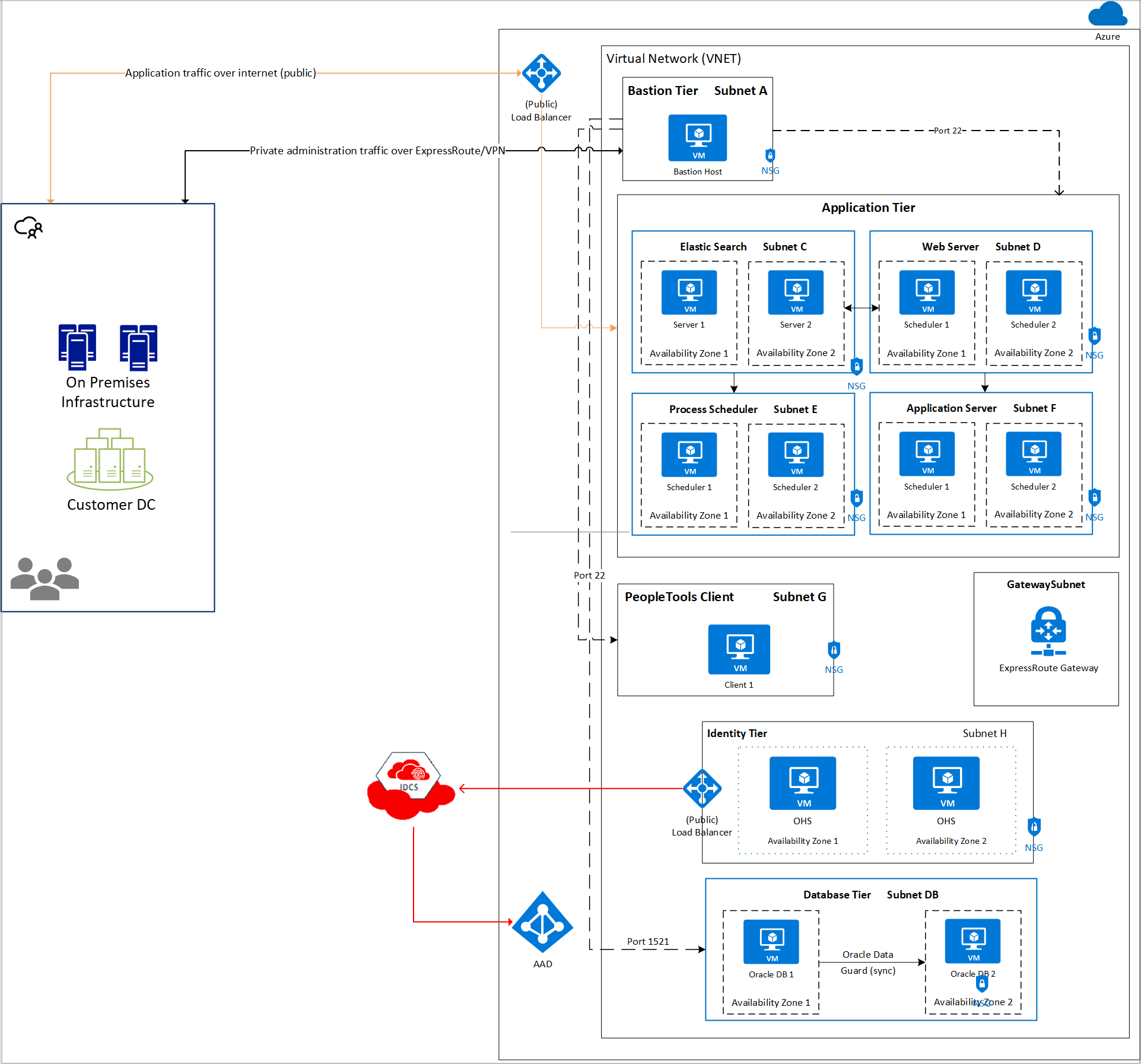

De architectuur kan ook volledig worden aangepast voor implementatie in Azure met maximaal beschikbare Oracle-databases die zijn geconfigureerd met Oracle Data Guard in twee beschikbaarheidszones in een regio. Het volgende diagram (afbeelding 6) is een voorbeeld van dit architectuurpatroon:

Afbeelding 6: Mensen Soft Azure-only-architectuur

In de volgende secties worden de verschillende onderdelen op hoog niveau beschreven.

Bastion-laag

De bastionhost is een optioneel onderdeel dat u als jumpserver kunt gebruiken voor toegang tot de toepassings- en database-exemplaren. Aan de bastionhost-VM kan een openbaar IP-adres zijn toegewezen, hoewel het raadzaam is om een ExpressRoute-verbinding of site-naar-site-VPN in te stellen met uw on-premises netwerk voor beveiligde toegang. Daarnaast moet alleen SSH (poort 22, Linux) of RDP (poort 3389, Windows Server) worden geopend voor binnenkomend verkeer. Implementeer voor hoge beschikbaarheid een bastionhost in twee beschikbaarheidszones of in één beschikbaarheidsset.

U kunt het doorsturen van SSH-agents ook inschakelen op uw VM's, zodat u toegang hebt tot andere VM's in het virtuele netwerk door de referenties van uw bastionhost door te sturen. Of gebruik SSH-tunneling om toegang te krijgen tot andere exemplaren.

Hier volgt een voorbeeld van het doorsturen van agents:

ssh -A -t user@BASTION_SERVER_IP ssh -A root@TARGET_SERVER_IP`

Deze opdracht maakt verbinding met het bastion en wordt vervolgens onmiddellijk opnieuw uitgevoerd ssh , zodat u een terminal op het doelexemplaren krijgt. Mogelijk moet u een andere gebruiker dan de hoofdmap van het doelexemplaren opgeven als uw cluster anders is geconfigureerd. Het -A argument stuurt de agentverbinding door, zodat uw persoonlijke sleutel op uw lokale computer automatisch wordt gebruikt. Houd er rekening mee dat het doorsturen van agents een keten is, dus de tweede ssh opdracht bevat -A ook zodat eventuele volgende SSH-verbindingen die zijn gestart vanuit het doelexemplaren ook uw lokale persoonlijke sleutel gebruiken.

Toepassingslaag

De toepassingslaag bevat exemplaren van de Mensen Soft-toepassingsservers, Mensen Soft-webservers, elastisch zoeken en Mensen Soft Process Scheduler. Een Azure Load Balancer is ingesteld om aanvragen van gebruikers te accepteren, die worden doorgestuurd naar de juiste server in de toepassingslaag.

Voor hoge beschikbaarheid kunt u redundante exemplaren van elke server in de toepassingslaag instellen in verschillende beschikbaarheidszones. De Azure Load Balancer kan worden ingesteld met meerdere back-endpools om elke aanvraag naar de juiste server te sturen.

Mensen Tools-client

De Mensen Tools-client wordt gebruikt om beheeractiviteiten uit te voeren, zoals ontwikkeling, migratie en upgrade. Omdat de Mensen Tools-client niet is vereist voor het bereiken van hoge beschikbaarheid van uw toepassing, zijn redundante servers van Mensen Tools Client niet nodig.

Databaselaag

De databaselaag bevat de database-exemplaren voor de toepassing. De database kan een Oracle DB, Oracle RAC of Oracle Exadata Database-systeem zijn.

Als u Oracle DB wilt gebruiken, kan het database-exemplaar in Azure worden geïmplementeerd via de Oracle DB-installatiekopieën die beschikbaar zijn op Azure Marketplace. U kunt ook de interconnect tussen Azure en OCI gebruiken om de Oracle DB te implementeren in een PaaS-model op OCI.

Voor Oracle RAC kunt u OCI gebruiken in het PaaS-model. Het wordt aanbevolen om een RAC-systeem met twee knooppunten te gebruiken. Hoewel het mogelijk is om Oracle RAC te implementeren in Azure CloudSimple in het IaaS-model, is het geen ondersteunde configuratie door Oracle. Raadpleeg Oracle-programma's die in aanmerking komen voor geautoriseerde cloudomgevingen.

Ten slotte gebruikt u voor Exadata-systemen de OCI-interconnect en implementeert u het Exadata-systeem in OCI. In het bovenstaande architectuurdiagram ziet u een Exadata-systeem dat in OCI is geïmplementeerd in twee subnetten.

Voor productiescenario's implementeert u meerdere exemplaren van de database in twee beschikbaarheidszones (indien geïmplementeerd in Azure) of twee beschikbaarheidsdomeinen (in OCI). Gebruik Oracle Active Data Guard om de primaire en stand-bydatabases te synchroniseren.

De databaselaag ontvangt alleen aanvragen van de middelste laag. Het is raadzaam om een netwerkbeveiligingsgroep (beveiligingslijst als u de database in OCI implementeert) in te stellen om alleen aanvragen toe te staan op poort 1521 vanaf de middelste laag en poort 22 van de bastionserver om administratieve redenen.

Voor databases die zijn geïmplementeerd in OCI, moet een afzonderlijk virtueel cloudnetwerk worden ingesteld met een dynamische routeringsgateway (DRG) die is verbonden met uw Fast Verbinding maken-circuit.

Identiteitslaag

Met het Microsoft-Oracle-partnerschap kunt u een uniforme identiteit instellen in Azure, OCI en uw Oracle-toepassing. Voor JD Edwards EnterpriseOne of Mensen Soft-toepassingssuite is een exemplaar van de Oracle HTTP Server (OHS) nodig om eenmalige aanmelding in te stellen tussen Microsoft Entra ID en Oracle IDCS.

OHS fungeert als een omgekeerde proxy naar de toepassingslaag, wat betekent dat alle aanvragen voor de eindtoepassingen doorlopen. Oracle Access Manager WebGate is een OHS-webserverinvoegtoepassing waarmee elke aanvraag naar de eindtoepassing wordt onderschept. Als een resource die wordt geopend, is beveiligd (vereist een geverifieerde sessie), start de WebGate de OIDC-verificatiestroom met Identity Cloud Service via de browser van de gebruiker. Zie de documentatie van Oracle Access Manager voor meer informatie over de stromen die worden ondersteund door de OpenID Verbinding maken WebGate.

Met deze installatie kan een gebruiker die al is aangemeld bij Microsoft Entra ID, navigeren naar de JD Edwards EnterpriseOne of Mensen Soft-toepassing zonder zich opnieuw aan te melden via Oracle Identity Cloud Service. Klanten die deze oplossing implementeren, profiteren van de voordelen van eenmalige aanmelding, waaronder één set referenties, een verbeterde aanmeldingservaring, verbeterde beveiliging en lagere helpdeskkosten.

Zie het bijbehorende Technisch document over Oracle voor meer informatie over het instellen van eenmalige aanmelding voor JD Edwards EnterpriseOne of Mensen Soft met Microsoft Entra ID.

Volgende stappen

Gebruik Terraform-scripts om Oracle-apps in Azure in te stellen en connectiviteit tussen clouds tot stand te brengen met OCI.

Zie de Oracle Cloud-documentatie voor meer informatie en whitepapers over OCI.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor