Netwerkverkeer blokkeren met Azure Virtual Network Manager - Azure Portal

In dit artikel leest u hoe u een beveiligingsbeheerderregel maakt om binnenkomend netwerkverkeer op RDP-poort 3389 te blokkeren die u kunt toevoegen aan een regelverzameling. Zie Beveiligingsbeheerdersregels voor meer informatie.

Belangrijk

Azure Virtual Network Manager is algemeen beschikbaar voor hub-and-spoke-connectiviteitsconfiguraties en beveiligingsconfiguraties met beveiligingsbeheerdersregels. Mesh-connectiviteitsconfiguraties blijven in openbare preview.

Deze preview-versie wordt aangeboden zonder service level agreement en wordt niet aanbevolen voor productieworkloads. Misschien worden bepaalde functies niet ondersteund of zijn de mogelijkheden ervan beperkt. Zie Aanvullende gebruiksvoorwaarden voor Microsoft Azure-previews voor meer informatie.

Vereisten

Voordat u begint met het configureren van beveiligingsbeheerdersregels, controleert u of u de volgende stappen hebt uitgevoerd:

- U begrijpt elk element in een beveiligingsbeheerderregel.

- U hebt een exemplaar van Azure Virtual Network Manager gemaakt.

Een beveiligingsconfiguratie maken Beheer

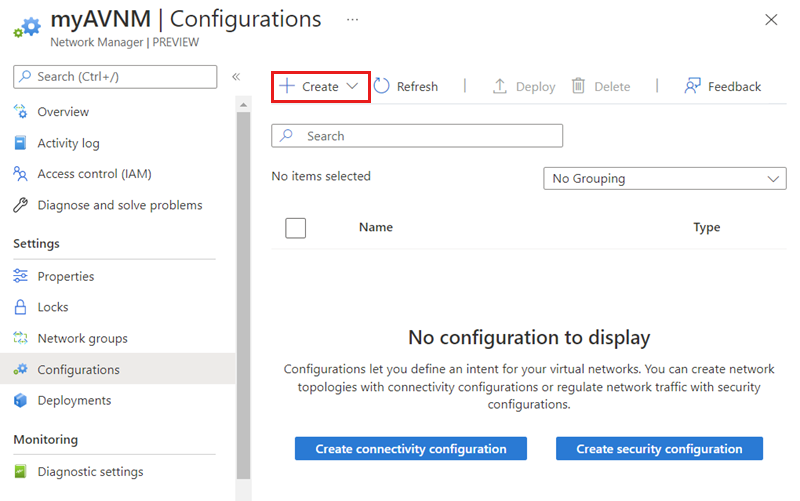

Selecteer Configuraties onder Instellingen en selecteer vervolgens + Maken.

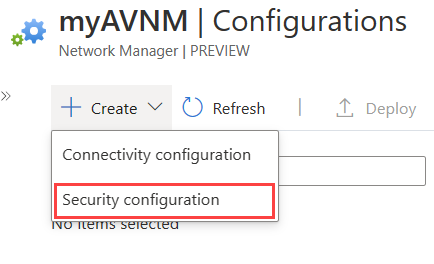

Selecteer Beveiligingsconfiguratie in de vervolgkeuzelijst.

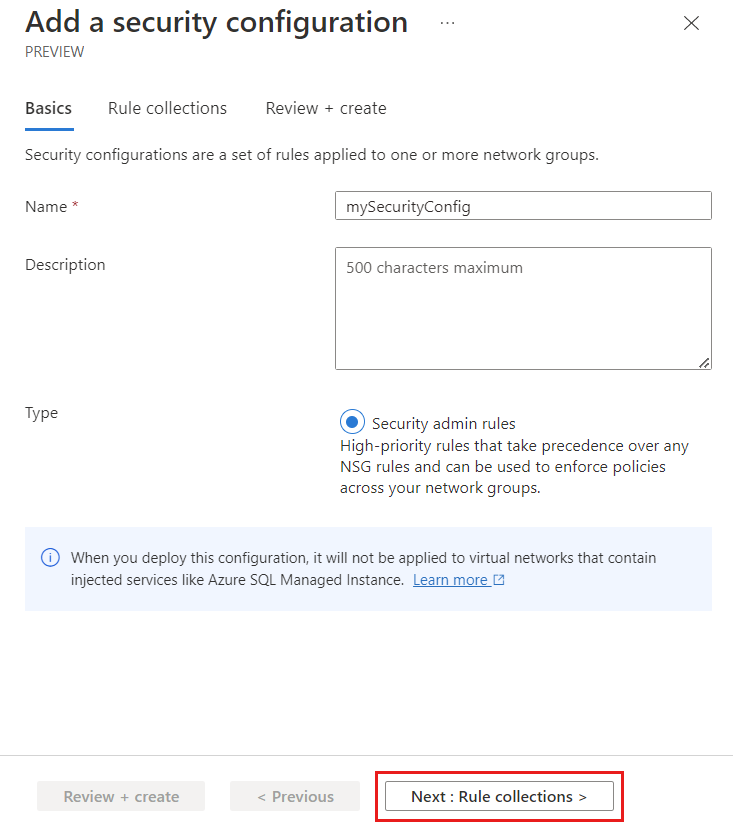

Voer op het tabblad Basisinformatie een naam in om deze beveiligingsconfiguratie te identificeren en selecteer Volgende: Regelverzamelingen.

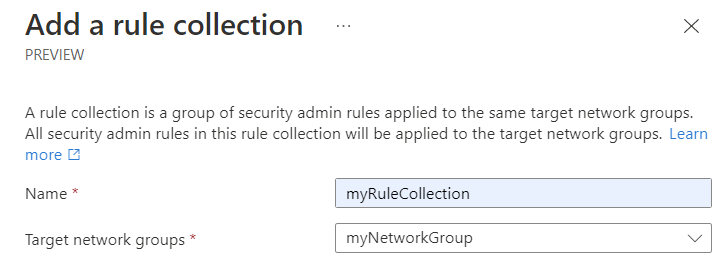

Een regelverzameling toevoegen

Voer een naam in om deze regelverzameling te identificeren en selecteer vervolgens de doelnetwerkgroepen waarop u de set regels wilt toepassen.

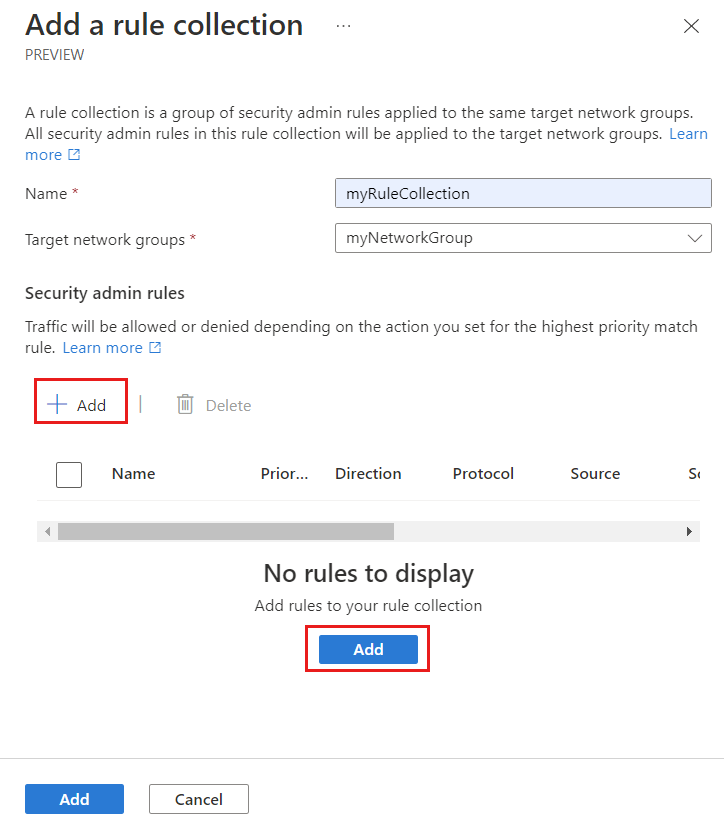

Een beveiligingsregel toevoegen

Selecteer + Toevoegen op de pagina Een regelverzameling toevoegen.

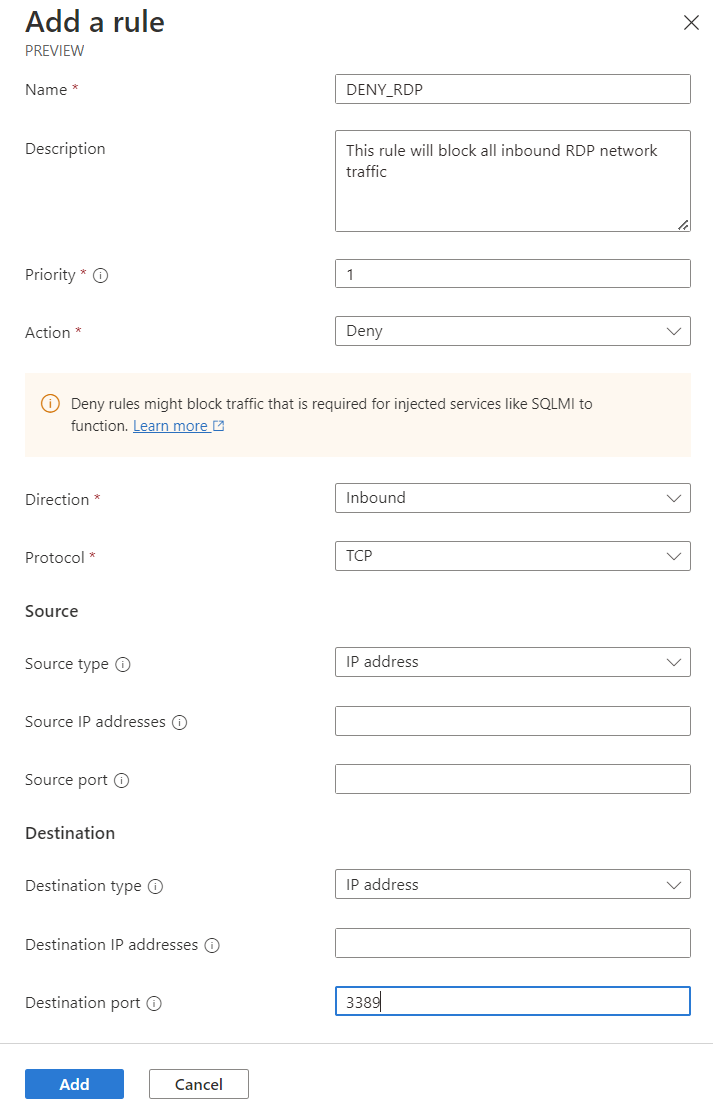

Voer de volgende gegevens in of selecteer deze en selecteer vervolgens Toevoegen om de regel toe te voegen aan de regelverzameling.

Instelling Weergegeven als Naam Voer de naam in Deny_RDP voor de regelnaam. Beschrijving Voer een beschrijving in over de regel. Prioriteit* Voer een waarde tussen 0 en 99 in om de prioriteit van de regel te bepalen. Hoe lager de waarde hoe hoger de prioriteit. Voer 1 in voor dit voorbeeld Actie* Selecteer Weigeren om verkeer te blokkeren. Zie Actie voor meer informatie Richting* Selecteer Inkomend verkeer als u binnenkomend verkeer wilt weigeren met deze regel. Protocol* Selecteer het TCP-protocol . HTTP en HTTPS zijn TCP-poorten. Source Source type Selecteer het brontype van ip-adres of servicetags. Bron-IP-adressen Dit veld wordt weergegeven wanneer u het brontype van het IP-adres selecteert. Voer een IPv4- of IPv6-adres of een bereik in met cidr-notatie. Bij het definiëren van meer dan één adres of blokken adressen gescheiden met behulp van een komma. Laat leeg voor dit voorbeeld. Bronservicetag Dit veld wordt weergegeven wanneer u het brontype van de servicetag selecteert. Selecteer servicetag(s) voor services die u als bron wilt opgeven. Zie Beschikbare servicetags voor de lijst met ondersteunde tags. Bronpoort Voer één poortnummer of een poortbereik in, bijvoorbeeld (1024-65535). Wanneer u meerdere poort- of poortbereiken definieert, scheidt u deze met een komma. Als u een poort wilt opgeven, voert u *in. Laat leeg voor dit voorbeeld. Bestemming Doeltype Selecteer het doeltype van ip-adres of servicetags. Doel-IP-adressen Dit veld wordt weergegeven wanneer u het doeltype van het IP-adres selecteert. Voer een IPv4- of IPv6-adres of een bereik in met cidr-notatie. Bij het definiëren van meer dan één adres of blokken adressen gescheiden met behulp van een komma. Doelservicetag Dit veld wordt weergegeven wanneer u het doeltype servicetag selecteert. Selecteer een of meer servicetags voor services die u als doel wilt opgeven. Zie Beschikbare servicetags voor de lijst met ondersteunde tags. Doelpoort Voer één poortnummer of een poortbereik in, bijvoorbeeld (1024-65535). Wanneer u meerdere poort- of poortbereiken definieert, scheidt u deze met een komma. Als u een poort wilt opgeven, voert u *in. Voer 3389 in voor dit voorbeeld. Herhaal stap 1-3 opnieuw als u meer regels wilt toevoegen aan de regelverzameling.

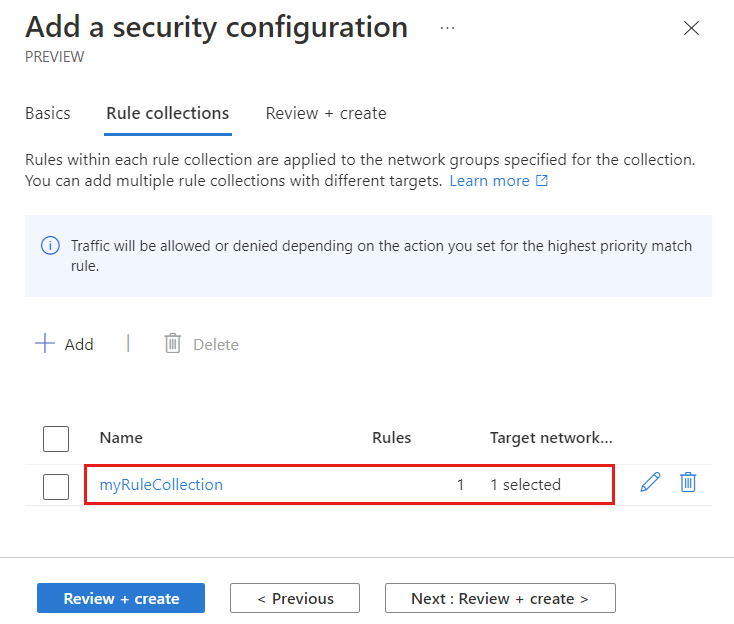

Zodra u tevreden bent met alle regels die u wilt maken, selecteert u Toevoegen om de regelverzameling toe te voegen aan de configuratie van de beveiligingsbeheerder.

Selecteer vervolgens Controleren en maken om de beveiligingsconfiguratie te voltooien.

De configuratie van de beveiligingsbeheerder implementeren

Als u zojuist een nieuwe configuratie voor beveiligingsbeheerders hebt gemaakt, moet u deze configuratie implementeren om van toepassing te zijn op virtuele netwerken in de netwerkgroep.

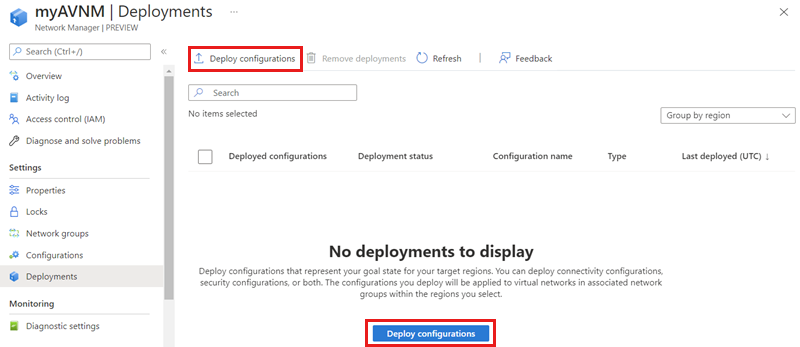

Selecteer Implementaties onder Instellingen en selecteer vervolgens Configuratie implementeren.

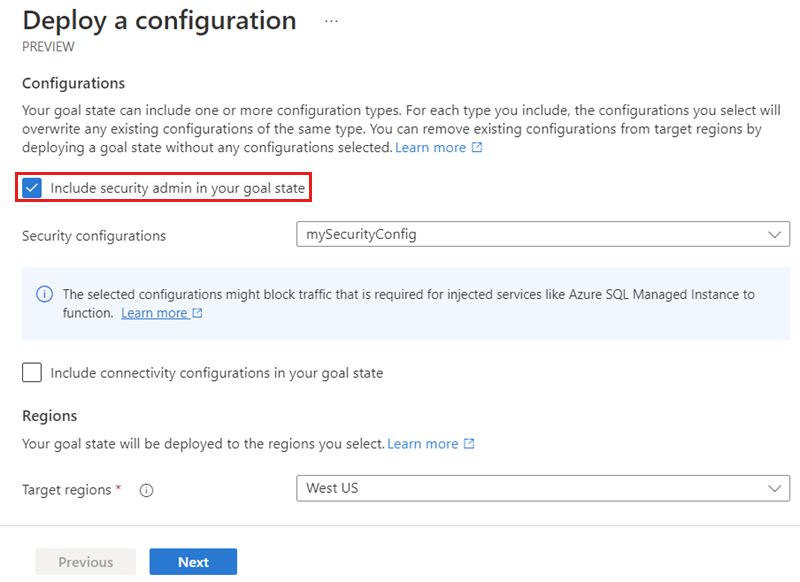

Schakel het selectievakje Beveiligingsbeheerder opnemen in uw doelstatus in en kies de beveiligingsconfiguratie die u in de laatste sectie in de vervolgkeuzelijst hebt gemaakt. Kies vervolgens de regio('s) waarnaar u deze configuratie wilt implementeren.

Selecteer Volgende en Implementeren om de configuratie van de beveiligingsbeheerder te implementeren.

Bestaande configuratie van beveiligingsbeheerder bijwerken

- Als de configuratie van de beveiligingsbeheerder die u bijwerkt, wordt toegepast op een netwerkgroep met statische leden, moet u de configuratie opnieuw implementeren om van kracht te worden.

- Configuraties van beveiligingsbeheerders worden automatisch toegepast op dynamische leden in een netwerkgroep.

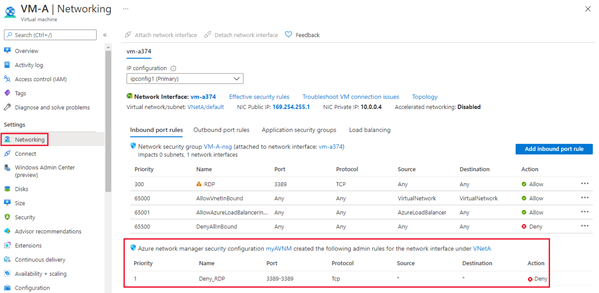

Beveiligingsbeheerdersregels controleren

Ga naar de netwerkinstellingen voor een virtuele machine in een van de virtuele netwerken waarop u de beveiligingsbeheerdersregels hebt toegepast. Als u er nog geen hebt, implementeert u een virtuele testmachine in een van de virtuele netwerken. De virtuele machine heeft een nieuwe sectie onder de regels voor netwerkbeveiligingsgroepen, waaronder beveiligingsregels die door Azure Virtual Network Manager worden toegepast.

Volgende stappen

Meer informatie over beveiligingsbeheerdersregels.