Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

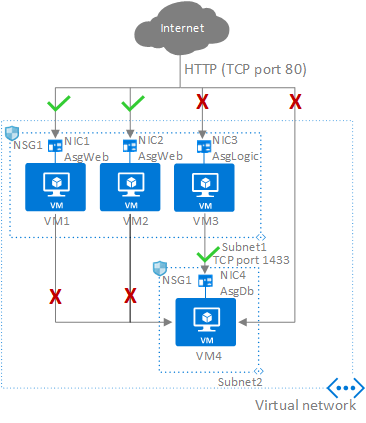

Met toepassingsbeveiligingsgroepen in Azure Virtual Network kunt u netwerkbeveiliging configureren als een natuurlijke uitbreiding van de structuur van een toepassing, zodat u virtuele machines kunt groeperen en netwerkbeveiligingsbeleid kunt definiëren op basis van deze groepen. U kunt het beveiligingsbeleid op grote schaal opnieuw gebruiken zonder handmatig onderhoud van expliciete IP-adressen. Het platform verwerkt de complexiteit van expliciete IP-adressen en meerdere regelsets, zodat u zich kunt richten op uw bedrijfslogica. Kijk eens naar de volgende voorbeelden voor een beter begrip van toepassingsbeveiligingsgroepen:

In de vorige afbeelding zijn NIC1 en NIC2 leden van de toepassingsbeveiligingsgroep AsgWeb. NIC3 is een lid van de toepassingsbeveiligingsgroep AsgLogic. NIC4 is een lid van de toepassingsbeveiligingsgroep AsgDb. Hoewel elke netwerkinterface (NIC) in dit voorbeeld lid is van slechts één toepassingsbeveiligingsgroep, kan een netwerkinterface lid zijn van meerdere toepassingsbeveiligingsgroepen, tot aan de Limieten van Azure. Aan geen van de netwerkinterfaces is een netwerkbeveiligingsgroep gekoppeld. NSG1 is gekoppeld aan beide subnetten en bevat de volgende regels:

Allow-HTTP-Inbound-Internet

Deze regel is vereist om verkeer van internet naar de webservers te laten lopen. Omdat binnenkomend verkeer van internet wordt geweigerd door de standaardbeveiligingsregel DenyAllInbound , is er geen extra regel nodig voor de AsgLogic - of AsgDb-toepassingsbeveiligingsgroepen .

| Priority | Source | Source ports | Destination | Destination ports | Protocol | Access |

|---|---|---|---|---|---|---|

| 100 | Internet | * | AsgWeb | 80 | TCP | Allow |

Deny-Database-All

Omdat de standaardbeveiligingsregel AllowVNetInBound alle communicatie tussen resources in hetzelfde virtuele netwerk toestaat, hebt u deze regel nodig om verkeer van alle resources te weigeren.

| Priority | Source | Source ports | Destination | Destination ports | Protocol | Access |

|---|---|---|---|---|---|---|

| 120 | * | * | AsgDb | 1433 | Any | Deny |

Allow-Database-BusinessLogic

Deze regel staat verkeer toe van de toepassingsbeveiligingsgroep AsgLogic naar de toepassingsbeveiligingsgroep AsgDb. De prioriteit voor deze regel is hoger dan de prioriteit voor de regel Deny-Database-All. Als gevolg hiervan wordt deze regel verwerkt vóór de regel Deny-Database-All, zodat verkeer van de toepassingsbeveiligingsgroep AsgLogic wordt toegestaan, terwijl al het andere verkeer wordt geblokkeerd.

| Priority | Source | Source ports | Destination | Destination ports | Protocol | Access |

|---|---|---|---|---|---|---|

| 110 | AsgLogic | * | AsgDb | 1433 | TCP | Allow |

Netwerkinterfaces die lid zijn van de toepassingsbeveiligingsgroep passen de regels voor de netwerkbeveiligingsgroep toe die deze als bron of doel opgeven. De regels voor netwerkbeveiligingsgroepen hebben geen invloed op andere netwerkinterfaces. Als de netwerkinterface geen lid is van een toepassingsbeveiligingsgroep, is de regel niet van toepassing op de netwerkinterface, ook al is de netwerkbeveiligingsgroep gekoppeld aan het subnet.

Constraints

Toepassingsbeveiligingsgroepen hebben de volgende beperkingen:

Er gelden limieten voor het aantal toepassingsbeveiligingsgroepen dat u in een abonnement kunt hebben en andere limieten met betrekking tot toepassingsbeveiligingsgroepen. Zie Netwerkenlimieten voor meer informatie.

Alle netwerkinterfaces die zijn toegewezen aan een toepassingsbeveiligingsgroep moeten aanwezig zijn in hetzelfde virtuele netwerk waarin de eerste netwerkinterface die is toegewezen aan de toepassingsbeveiligingsgroep zich bevindt. Bijvoorbeeld, als de eerste netwerkinterface die aan een toepassingsbeveiligingsgroep met de naam AsgWeb is toegewezen, zich in het virtuele netwerk met de naam VNet1 bevindt, moeten alle volgende netwerkinterfaces die zijn toegewezen aan AsgWeb, aanwezig zijn in VNet1. U kunt geen netwerkinterfaces van verschillende virtuele netwerken toevoegen aan dezelfde toepassingsbeveiligingsgroep.

Als u een toepassingsbeveiligingsgroep opgeeft als de bron en het doel in een regel voor een netwerkbeveiligingsgroep, moeten de netwerkinterfaces in beide toepassingsbeveiligingsgroepen in hetzelfde virtuele netwerk aanwezig zijn.

- AsgLogic bevat bijvoorbeeld netwerkinterfaces van VNet1 en AsgDb bevat netwerkinterfaces van VNet2. In dit geval kan AsgLogic niet als de bron en AsgDb als de bestemming in dezelfde netwerkbeveiligingsregel worden toegewezen. Alle netwerkinterfaces voor zowel de bron- als doeltoepassingsbeveiligingsgroepen moeten zich in hetzelfde virtuele netwerk bevinden.

Tip

Als u het aantal benodigde beveiligingsregels wilt minimaliseren, moet u de vereiste toepassingsbeveiligingsgroepen plannen. Maak regels met behulp van servicetags of toepassingsbeveiligingsgroepen, in plaats van afzonderlijke IP-adressen of IP-adresbereiken, indien mogelijk.

Next steps

- Meer informatie over Een netwerkbeveiligingsgroep maken.