Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

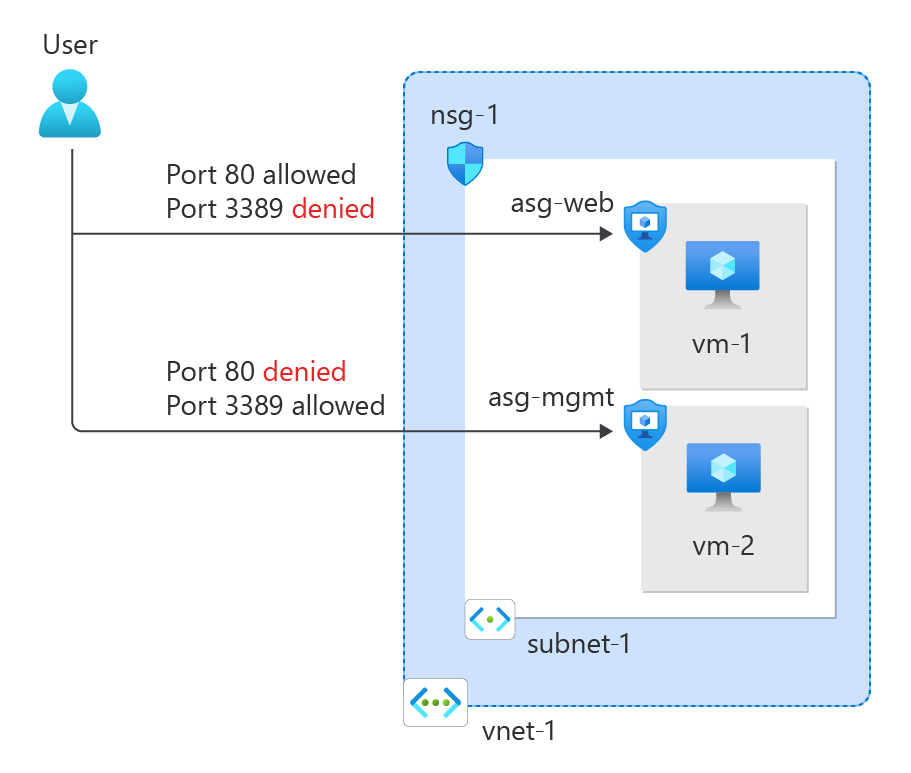

U kunt een netwerkbeveiligingsgroep gebruiken om binnenkomend en uitgaand netwerkverkeer naar en van Azure-resources in een virtueel Azure-netwerk te filteren.

Netwerkbeveiligingsgroepen bevatten beveiligingsregels die netwerkverkeer filteren op IP-adres, poort en protocol. Wanneer een netwerkbeveiligingsgroep is gekoppeld aan een subnet, worden beveiligingsregels toegepast op resources die in dat subnet zijn geïmplementeerd.

In deze zelfstudie leert u het volgende:

- Een netwerkbeveiligingsgroep en beveiligingsregels maken

- Toepassingsbeveiligingsgroepen maken

- Een virtueel netwerk maken en een netwerkbeveiligingsgroep koppelen aan een subnet

- Virtuele machines implementeren en hun netwerkinterfaces koppelen aan de toepassingsbeveiligingsgroepen

Vereisten

- Een Azure-account met een actief abonnement. U kunt gratis een account maken.

Met de volgende procedure maakt u een virtueel netwerk met een resource-subnet.

Zoek en selecteer virtuele netwerken in de portal.

Selecteer + Maken op de pagina Virtuele netwerken.

Op het tabblad Basisbeginselen van Virtueel netwerk maken, voert u de volgende informatie in of selecteert u deze:

Instelling Waarde Projectdetails Abonnement Selecteer uw abonnement. Resourcegroep Selecteer Nieuw maken.

Voer test-rg in Naam in.

Selecteer OK.Exemplaardetails Naam Voer vnet-1 in. Regio Selecteer VS - oost 2. Selecteer Volgendeom door te gaan naar het tabblad Beveiliging.

Selecteer Volgendeom door te gaan naar het tabblad IP-adressen.

Selecteer in het adresruimtevak onder Subnetten het standaardsubnet .

Voer in het deelvenster Subnet bewerken de volgende gegevens in of selecteer deze:

Instelling Waarde Subnetdetails Subnetsjabloon Laat de standaardwaarde staan als standaardwaarde. Naam Voer subnet-1 in. Beginadres Laat de standaardwaarde 10.0.0.0 staan. Subnetgrootte Laat de standaardwaarde /24(256 adressen) staan.

Selecteer Opslaan.

Selecteer Beoordelen en maken onderaan het scherm. Nadat de validatie is geslaagd, selecteert u Maken.

Toepassingsbeveiligingsgroepen maken

Met een toepassingsbeveiligingsgroep (ASG's) kunt u servers groeperen met vergelijkbare functies, zoals webservers.

Voer in het zoekvak boven aan de portal toepassingsbeveiligingsgroep in. Selecteer Toepassingsbeveiligingsgroepen in de zoekresultaten.

Selecteer + Aanmaken.

Op het tabblad Basis van Een toepassingsbeveiligingsgroep maken, voert u deze informatie in of selecteert u deze.

Instelling Waarde Projectdetails Abonnement Selecteer uw abonnement. Resourcegroep Selecteer test-rg. Exemplaardetails Naam Voer asg-web in. Regio Selecteer West-USA 2. Selecteer Herzien + maken.

Selecteer + Aanmaken.

Herhaal de vorige stappen en geef de volgende waarden op:

Instelling Waarde Projectdetails Abonnement Selecteer uw abonnement. Resourcegroep Selecteer test-rg. Exemplaardetails Naam Voer asg-mgmt in. Regio Selecteer West-USA 2. Selecteer Herzien + maken.

Selecteer Aanmaken.

Een netwerkbeveiligingsgroep maken

Een netwerkbeveiligingsgroep (NSG) beveiligt netwerkverkeer in uw virtuele netwerk.

Voer in het zoekvak boven aan de portal netwerkbeveiligingsgroep in. Selecteer Netwerkbeveiligingsgroepen in de zoekresultaten.

Notitie

In de zoekresultaten voor netwerkbeveiligingsgroepen ziet u mogelijk netwerkbeveiligingsgroepen (klassiek). Selecteer Netwerkbeveiligingsgroepen.

Selecteer + Aanmaken.

Voer op het tabblad Basisbeginselen van Netwerkbeveiligingsgroep maken deze informatie in of selecteer deze:

Instelling Waarde Projectdetails Abonnement Selecteer uw abonnement. Resourcegroep Selecteer test-rg. Exemplaardetails Naam Voer nsg-1 in. Locatie Selecteer West-USA 2. Selecteer Herzien + maken.

Selecteer Aanmaken.

Netwerkbeveiligingsgroep koppelen aan subnet

In deze sectie koppelt u de netwerkbeveiligingsgroep aan het subnet van het virtuele netwerk dat u eerder hebt gemaakt.

Voer in het zoekvak boven aan de portal netwerkbeveiligingsgroep in. Selecteer Netwerkbeveiligingsgroepen in de zoekresultaten.

Klik op nsg-1.

Selecteer Subnetten in de sectie Instellingen van nsg-1.

Op de pagina Subnetten selecteer je + Koppelen.

Selecteer onder Subnet koppelenvnet-1 (test-rg) voor virtueel netwerk.

Selecteer subnet-1 voor subnet en selecteer vervolgens OK.

Beveiligingsregels maken

Selecteer Inkomende beveiligingsregels in de sectie Instellingen van nsg-1.

Selecteer + Toevoegen op de pagina Voor binnenkomende beveiligingsregels.

Maak een beveiligingsregel waarmee poort 80 naar de beveiligingsgroep van de asg-webtoepassing is toegestaan. Op de pagina Binnenkomende beveiligingsregel toevoegen, voert u de volgende gegevens in of selecteert u deze:

Instelling Waarde Bron Laat de standaardwaarde Any staan. Poortbereiken van bron Laat de standaardwaarde (*)staan. Bestemming Selecteer Toepassingsbeveiligingsgroep. Beveiligingsgroepen voor bestemmingsapplicaties Selecteer asg-web. Dienst Laat de standaardwaarde aangepast staan. Poortbereiken van doel Voer 80 in. protocol Selecteer TCP. Actie Laat de standaardwaarde Toestaan staan. Prioriteit Laat de standaardwaarde van 100 staan. Naam Voer allow-http-web in. Selecteer Toevoegen.

Voer de vorige stappen uit met de volgende informatie:

Instelling Waarde Bron Laat de standaardwaarde Any staan. Poortbereiken van bron Laat de standaardwaarde (*)staan. Bestemming Selecteer Toepassingsbeveiligingsgroep. Beveiligingsgroep van doeltoepassing Selecteer asg-mgmt. Dienst Laat de standaardwaarde aangepast staan. Poortbereiken van doel Voer 8080 in. protocol Selecteer TCP. Actie Laat de standaardwaarde Toestaan staan. Prioriteit Laat de standaardwaarde van 110 staan. Naam Voer allow-8080-mgmt in. Selecteer Toevoegen.

Virtuele machines maken

Maak twee virtuele machines (VM's) in het virtuele netwerk.

Zoek en selecteer virtuele machines in de portal.

Selecteer + Maken in virtuele machines en vervolgens virtuele machine.

In Maak een virtuele machine, voer deze gegevens in of selecteer deze op het tabblad Basis:

Instelling Waarde Projectdetails Abonnement Selecteer uw abonnement. Resourcegroep Selecteer test-rg. Exemplaardetails Naam van de virtuele machine Voer vm-web in. Regio Kies (US) West US 2. Beschikbaarheidsopties Laat de standaardwaarde geen infrastructuurredundantie vereist. Beveiligingstype Selecteer Standaard. Afbeelding Selecteer Ubuntu Server 24.04 LTS - x64 Gen2. Azure Spot-instantie Laat de standaardwaarde uitgeschakeld. Grootte Selecteer een grootte. Beheerdersaccount Verificatietype selecteer Openbare SSH-sleutel. Gebruikersnaam Voer azureuser in. Bron voor openbare SSH-sleutel Selecteer Nieuw sleutelpaar genereren. Naam van sleutelpaar Voer de vm-websleutel in. Regels voor binnenkomende poort Binnenkomende poorten selecteren Selecteer Geen. Selecteer Volgende: Schijven en vervolgens Volgende: Netwerken.

Op het tabblad Netwerken de volgende informatie invoeren of selecteren:

Instelling Waarde Netwerkinterface Virtueel netwerk Selecteer vnet-1. Subnetwerk Selecteer subnet-1 (10.0.0.0/24). Openbare IP Laat de standaardwaarde van een nieuw openbaar IP-adres staan. NIC-netwerkbeveiligingsgroep Selecteer Geen. Selecteer het tabblad Beoordelen + maken of selecteer de blauwe knop Beoordelen en maken onder aan de pagina.

Selecteer Aanmaken.

Wanneer u wordt gevraagd om een nieuw sleutelpaar te genereren, selecteert u Persoonlijke sleutel downloaden en maakt u een resource. De persoonlijke sleutel wordt gedownload naar uw lokale computer. Het kan enkele minuten duren voordat de VM is geïmplementeerd.

Herhaal de vorige stappen om een tweede virtuele machine met de naam vm-mgmt te maken met de naam van het sleutelpaar vm-mgmt-key.

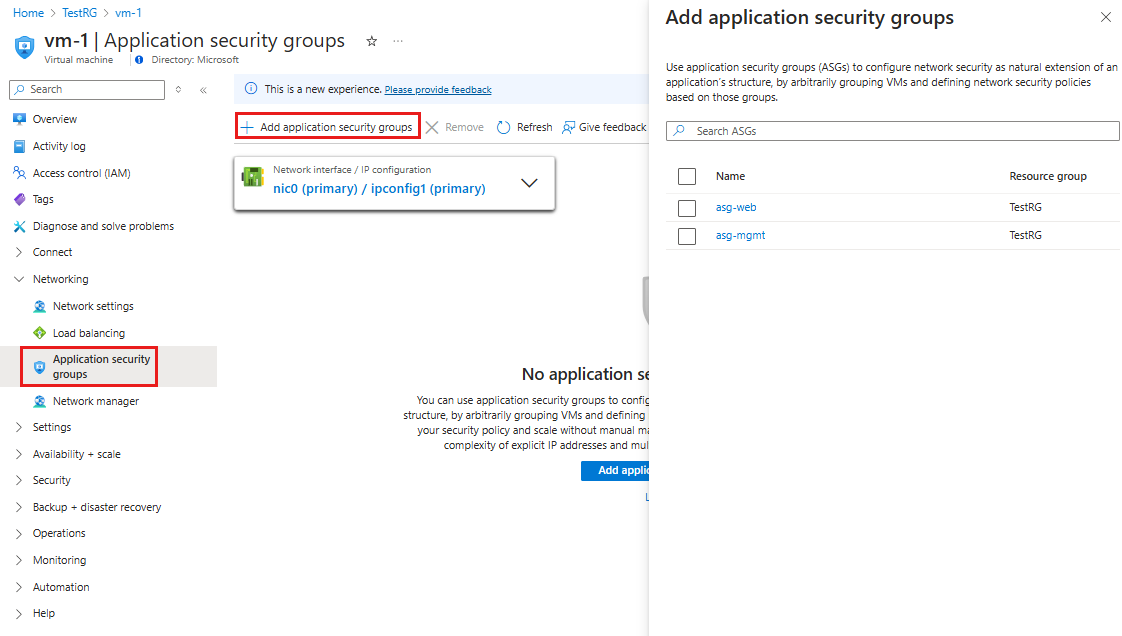

Netwerkinterfaces koppelen aan een ASG

Wanneer u de VIRTUELE machines hebt gemaakt, heeft Azure een netwerkinterface voor elke VIRTUELE machine gemaakt en gekoppeld aan de VIRTUELE machine.

Voeg de netwerkinterface van elke VIRTUELE machine toe aan een van de toepassingsbeveiligingsgroepen die u eerder hebt gemaakt:

Voer in het zoekvak boven aan de portal virtuele machine in. Selecteer Virtuele machines in de zoekresultaten en selecteer vervolgens vm-web.

Selecteer Toepassingsbeveiligingsgroepen in de sectie Netwerken van vm-web.

Selecteer Toepassingsbeveiligingsgroepen toevoegen en selecteer vervolgens op het tabblad Toepassingsbeveiligingsgroepen toevoegen de optie asg-web. Selecteer ten slotte Toevoegen.

Herhaal de vorige stappen voor vm-mgmt en selecteer asg-mgmt op het tabblad Toepassingsbeveiligingsgroepen toevoegen.

Verkeersfilters testen

Voer in het zoekvak boven aan de portal virtuele machine in. Selecteer Virtuele machines in de zoekresultaten.

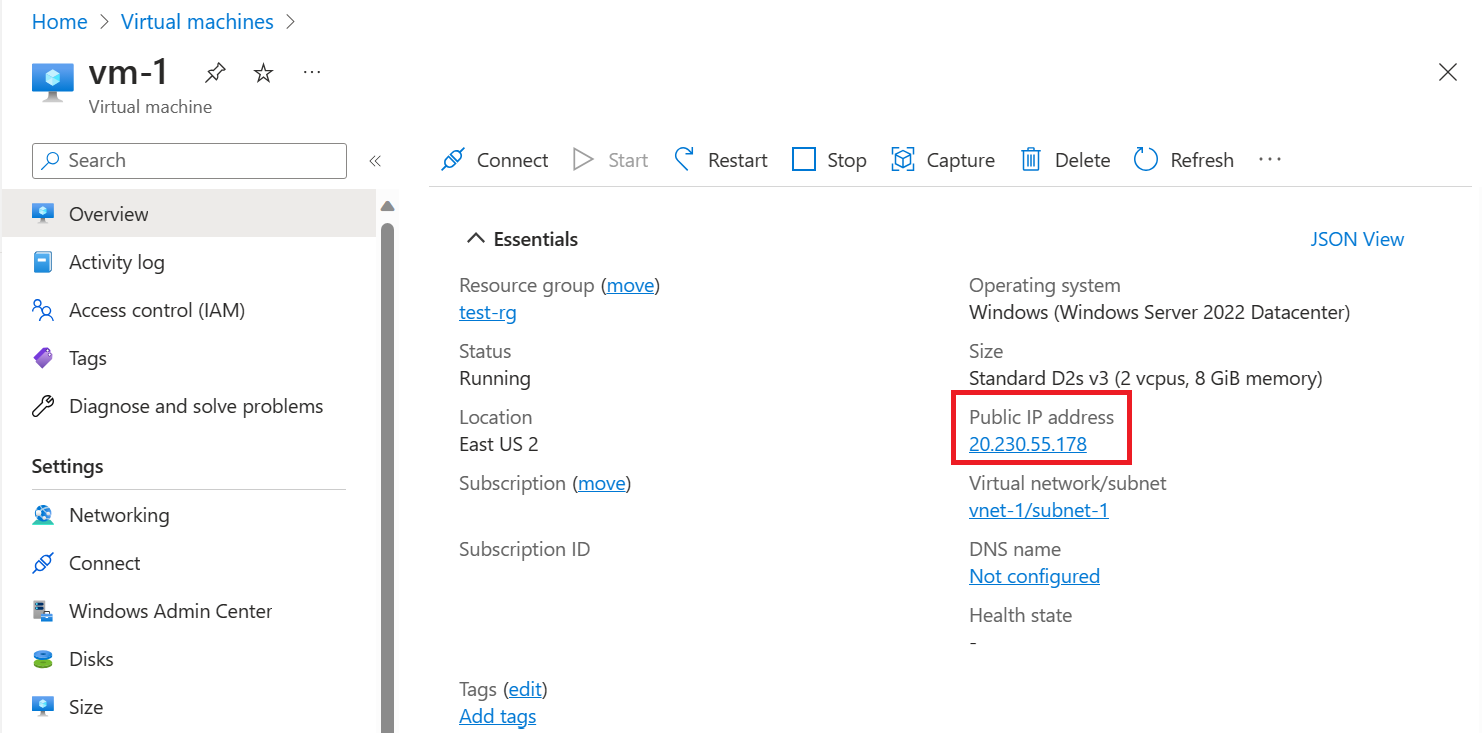

Selecteer vm-web.

Selecteer De opdracht Uitvoeren in de sectie Bewerkingen .

Selecteer RunShellScript.

Voer in het deelvenster Run Command Script de volgende commando's in:

sudo apt-get update -y sudo apt-get install -y nginx sudo systemctl enable nginx sudo systemctl start nginxSelecteer Voeruit. Wacht totdat het script is voltooid.

Noteer op de pagina Overzicht van vm-web het openbare IP-adres voor uw virtuele machine.

Als u wilt bevestigen dat u toegang hebt tot de vm-webwebserver vanaf internet op poort 80, opent u een internetbrowser op uw computer en bladert u naar

http://<public-ip-address-from-previous-step>.U ziet de standaardpagina van nginx, omdat binnenkomend verkeer van internet naar de asg-webtoepassingsbeveiligingsgroep is toegestaan via poort 80.

De netwerkinterface die is gekoppeld aan vm-web is gekoppeld aan de asg-webtoepassingsbeveiligingsgroep en staat de verbinding toe.

Probeer toegang te krijgen tot vm-web op poort 443 door te bladeren naar

https://<public-ip-address-vm-web>in uw browser. De verbinding mislukt of treedt er een time-out op omdat de beveiligingsregel voor het asg-web geen poort 443 toestaat voor binnenkomend verkeer vanaf internet.Configureer nu vm-mgmt met nginx op poort 8080. Selecteer vm-mgmt op de pagina Virtuele machines .

Selecteer De opdracht Uitvoeren in de sectie Bewerkingen .

Selecteer RunShellScript.

In het deelvenster Run Command Script, voert u de volgende opdrachten in om nginx op poort 8080 te installeren:

sudo apt-get update -y sudo apt-get install -y nginx # Configure nginx to listen on port 8080 sudo tee /etc/nginx/sites-available/default > /dev/null <<EOF server { listen 8080 default_server; listen [::]:8080 default_server; root /var/www/html; index index.html index.htm index.nginx-debian.html; server_name _; location / { try_files \$uri \$uri/ =404; } } EOF sudo systemctl restart nginxSelecteer Voeruit. Wacht totdat het script is voltooid.

Noteer op de pagina Overzicht van vm-mgmt het openbare IP-adres voor uw virtuele machine.

Als u wilt bevestigen dat u toegang hebt tot de vm-mgmt-webserver vanaf internet op poort 8080, opent u een internetbrowser op uw computer en bladert u naar

http://<public-ip-address-vm-mgmt>:8080.U ziet de standaardpagina van nginx, omdat binnenkomend verkeer van internet naar de toepassingsbeveiligingsgroep asg-mgmt is toegestaan via poort 8080.

Probeer toegang te krijgen tot vm-mgmt op poort 80 door naar uw browser te

http://<public-ip-address-vm-mgmt>bladeren. De verbinding mislukt of er treedt een time-out op omdat geen beveiligingsregel verkeer op poort 80 naar de asg-mgmt-beveiligingsgroep toestaat.

De netwerkinterface die is gekoppeld aan vm-web is gekoppeld aan de asg-webtoepassingsbeveiligingsgroep en staat de verbinding toe.

Wanneer u klaar bent met het gebruik van de resources die u hebt gemaakt, kunt u de resourcegroep en alle bijbehorende resources verwijderen.

Zoek en selecteer Resourcegroepen in de Azure-portal.

Selecteer op de pagina Resourcegroepen de resourcegroep test-rg .

Selecteer op de pagina test-rg de optie Resourcegroep verwijderen.

Voer test-rg in Voer de naam van de resourcegroep in om het verwijderen te bevestigen en selecteer vervolgens Verwijderen.

Volgende stappen

In deze handleiding:

- Er is een netwerkbeveiligingsgroep gemaakt en gekoppeld aan een subnet van een virtueel netwerk.

- Er zijn toepassingsbeveiligingsgroepen gemaakt voor web- en beheerverkeer.

- Er zijn twee virtuele Linux-machines gemaakt met SSH-sleutelverificatie en de bijbehorende netwerkinterfaces gekoppeld aan de toepassingsbeveiligingsgroepen.

- Nginx-webservers op beide VM's met verschillende poortconfiguraties geïnstalleerd.

- Testte het netwerkfilter van de toepassingsbeveiligingsgroep door aan te tonen dat vm-web poort 80 (HTTP) toestaat, maar poort 443 weigert, terwijl vm-mgmt poort 8080 toestaat, maar poort 80 (HTTP) weigert.

Zie Overzicht van netwerkbeveiligingsgroepen en Een beveiligingsgroep beheren voor meer informatie over netwerkbeveiligingsgroepen.

Azure routeert standaard verkeer tussen subnetten. In plaats daarvan kunt u ervoor kiezen om verkeer tussen subnetten via een VIRTUELE machine te routeren, bijvoorbeeld als een firewall.

Ga verder met de volgende zelfstudie om te leren hoe u een routetabel maakt.