Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

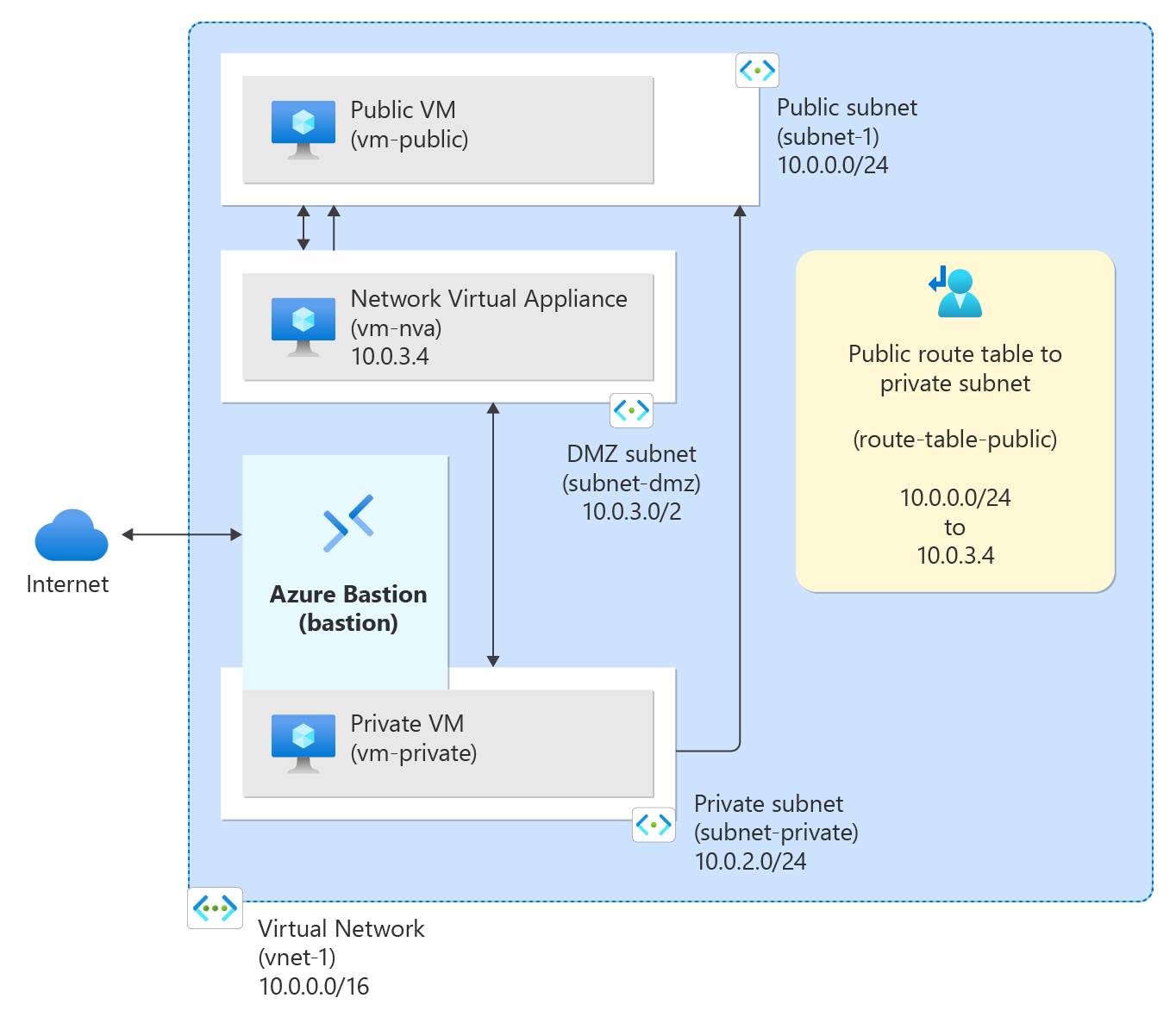

Azure routeert standaard verkeer tussen alle subnetten binnen een virtueel netwerk. U kunt uw eigen routes maken om de standaardroutering van Azure te overschrijven. Aangepaste routes zijn handig als u bijvoorbeeld verkeer tussen subnetten wilt routeren via een NVA (virtueel netwerkapparaat).

In deze zelfstudie leert u het volgende:

- Een virtueel netwerk en subnetten maken

- Een NVA maken voor het routeren van verkeer

- Virtuele machines (VM's) implementeren in verschillende subnetten

- Een routeringstabel maken

- Een route maken

- Een routetabel aan een subnet koppelen

- Verkeer van het ene subnet naar het andere leiden via een NVA

Vereisten

- Een Azure-account met een actief abonnement. U kunt gratis een account maken.

Subnetten maken

Voor deze zelfstudie zijn een DMZ - en privésubnet nodig. In het DMZ-subnet implementeert u de NVA en het privésubnet waar u de privé-VM's implementeert waarnaar u verkeer wilt routeren. In het diagram is subnet-1 het openbare subnet dat wordt gebruikt voor de openbare virtuele machine.

Een virtueel netwerk en een Azure Bastion-host maken

Met de volgende procedure maakt u een virtueel netwerk met een resourcesubnet, een Azure Bastion-subnet en een Bastion-host:

Zoek en selecteer virtuele netwerken in de portal.

Selecteer + Maken op de pagina Virtuele netwerken.

Voer op het tabblad Basisbeginselen van Virtueel netwerk maken de volgende gegevens in of selecteer deze:

Instelling Weergegeven als Projectdetails Abonnement Selecteer uw abonnement. Resourcegroep Selecteer Nieuw maken.

Voer test-rg in voor de naam.

Selecteer OK.Exemplaardetails Naam Voer vnet-1 in. Regio Selecteer VS - oost 2.

Selecteer Volgendeom door te gaan naar het tabblad Beveiliging.

Selecteer Azure Bastion in de sectie Azure Bastion inschakelen.

Bastion gebruikt uw browser om verbinding te maken met VM's in uw virtuele netwerk via Secure Shell (SSH) of RdP (Remote Desktop Protocol) met behulp van hun privé-IP-adressen. De VM's hebben geen openbare IP-adressen, clientsoftware of speciale configuratie nodig. Zie Wat is Azure Bastion? voor meer informatie.

Notitie

De prijzen per uur beginnen vanaf het moment dat Bastion wordt geïmplementeerd, ongeacht het uitgaande gegevensgebruik. Zie Prijzen en SKU's voor meer informatie. Als u Bastion implementeert als onderdeel van een zelfstudie of test, raden we u aan deze resource te verwijderen nadat u deze hebt gebruikt.

Voer in Azure Bastion de volgende gegevens in of selecteer deze:

Instelling Weergegeven als Azure Bastion-hostnaam Voer bastion in. Openbaar IP-adres van Azure Bastion Selecteer Een openbaar IP-adres maken.

Voer public-ip-bastion in naam in.

Selecteer OK.

Selecteer Volgendeom door te gaan naar het tabblad IP-adressen.

Selecteer in het adresruimtevak in Subnetten het standaardsubnet .

Voer in het subnet Bewerken de volgende gegevens in of selecteer deze:

Instelling Weergegeven als Subnetdoel Laat de standaardwaarde standaard staan. Naam Voer subnet-1 in. IPv4 IPv4-adresbereik Laat de standaardwaarde 10.0.0.0/16 staan. Beginadres Laat de standaardwaarde 10.0.0.0 staan. Tekengrootte Laat de standaardwaarde /24 (256 adressen) staan. Selecteer Opslaan.

Selecteer Beoordelen en maken onderaan het venster. Wanneer de validatie is geslaagd, selecteert u Maken.

Voer in het zoekvak boven aan de portal het virtuele netwerk in. Selecteer Virtuele netwerken in de zoekresultaten.

Selecteer vnet-1 in virtuele netwerken.

Selecteer in vnet-1 subnetten in de sectie Instellingen.

Selecteer + Subnet in de lijst met subnetten van het virtuele netwerk.

Voer in het subnet Toevoegen de volgende gegevens in of selecteer deze:

Instelling Weergegeven als Subnetdoel Laat de standaardwaarde standaard staan. Naam Voer een subnet-privé in. IPv4 IPv4-adresbereik Laat de standaardwaarde 10.0.0.0/16 staan. Beginadres Voer 10.0.2.0 in. Tekengrootte Laat de standaardwaarde /24 (256 adressen) staan. Selecteer Toevoegen.

Selecteer + Subnet.

Voer in het subnet Toevoegen de volgende gegevens in of selecteer deze:

Instelling Weergegeven als Subnetdoel Laat de standaardwaarde standaard staan. Naam Voer subnet-dmz in. IPv4 IPv4-adresbereik Laat de standaardwaarde 10.0.0.0/16 staan. Beginadres Voer 10.0.3.0 in. Tekengrootte Laat de standaardwaarde /24 (256 adressen) staan. Selecteer Toevoegen.

Een virtuele NVA-machine maken

Virtuele netwerkapparaten (NVA's) zijn virtuele machines die ondersteuning bieden voor netwerkfuncties, zoals routering en firewall-optimalisatie. In deze sectie maakt u een NVA met behulp van een virtuele Ubuntu 24.04-machine .

Voer in het zoekvak boven aan de portal virtuele machine in. Selecteer Virtuele machines in de zoekresultaten.

Selecteer + Maken en vervolgens virtuele Azure-machine.

Voer in Een virtuele machine maken de volgende gegevens in of selecteer deze op het tabblad Basisbeginselen:

Instelling Weergegeven als Projectdetails Abonnement Selecteer uw abonnement. Resourcegroep Selecteer test-rg. Exemplaardetails Naam van de virtuele machine Voer vm-nva in. Regio Selecteer (VS) VS - oost 2. Beschikbaarheidsopties Selecteer Geen infrastructuurredundantie vereist. Beveiligingstype Selecteer Standaard. Afbeelding Selecteer Ubuntu Server 24.04 LTS - x64 Gen2. VM-architectuur Laat de standaardwaarde x64 staan. Tekengrootte Selecteer een grootte. Beheerdersaccount Verificatietype Selecteer Wachtwoord. Gebruikersnaam Voer een gebruikersnaam in. Wachtwoord Voer een wachtwoord in. Wachtwoord bevestigen Voer het wachtwoord opnieuw in. Regels voor binnenkomende poort Openbare poorten voor inkomend verkeer Selecteer Geen. Selecteer Volgende: Schijven en vervolgens Volgende: Netwerken.

Op het tabblad Netwerken de volgende informatie invoeren of selecteren:

Instelling Weergegeven als Netwerkinterface Virtueel netwerk Selecteer vnet-1. Subnetwerk Selecteer subnet-dmz (10.0.3.0/24). Openbare IP Selecteer Geen. NIC-netwerkbeveiligingsgroep Selecteer Geavanceerd. Netwerkbeveiligingsgroep configureren Selecteer Nieuw maken.

Voer in Naam nsg-nva in.

Selecteer OK.Laat de rest van de opties op de standaardwaarden staan en selecteer Beoordelen en maken.

Selecteer Maken.

Virtuele machines maken, openbaar en privé

Maak twee virtuele machines in het virtuele vnet-1-netwerk . Eén virtuele machine bevindt zich in het subnet-1 en de andere virtuele machine bevindt zich in het subnet-privé. Gebruik dezelfde installatiekopieën van virtuele machines voor beide virtuele machines.

Openbare virtuele machine maken

De openbare virtuele machine wordt gebruikt om een machine in het openbare internet te simuleren. De openbare en persoonlijke virtuele machines worden gebruikt om de routering van netwerkverkeer via de virtuele NVA-machine te testen.

Voer in het zoekvak boven aan de portal virtuele machine in. Selecteer Virtuele machines in de zoekresultaten.

Selecteer + Maken en vervolgens virtuele Azure-machine.

Voer in Een virtuele machine maken de volgende gegevens in of selecteer deze op het tabblad Basisbeginselen:

Instelling Weergegeven als Projectdetails Abonnement Selecteer uw abonnement. Resourcegroep Selecteer test-rg. Exemplaardetails Naam van de virtuele machine Voer vm-public in. Regio Selecteer (VS) VS - oost 2. Beschikbaarheidsopties Selecteer Geen infrastructuurredundantie vereist. Beveiligingstype Selecteer Standaard. Afbeelding Selecteer Ubuntu Server 24.04 LTS - x64 Gen2. VM-architectuur Laat de standaardwaarde x64 staan. Tekengrootte Selecteer een grootte. Beheerdersaccount Verificatietype Selecteer Wachtwoord. Gebruikersnaam Voer een gebruikersnaam in. Wachtwoord Voer een wachtwoord in. Wachtwoord bevestigen Voer het wachtwoord opnieuw in. Regels voor binnenkomende poort Openbare poorten voor inkomend verkeer Selecteer Geen. Selecteer Volgende: Schijven en vervolgens Volgende: Netwerken.

Op het tabblad Netwerken de volgende informatie invoeren of selecteren:

Instelling Weergegeven als Netwerkinterface Virtueel netwerk Selecteer vnet-1. Subnetwerk Selecteer subnet-1 (10.0.0.0/24). Openbare IP Selecteer Geen. NIC-netwerkbeveiligingsgroep Selecteer Geen. Laat de rest van de opties op de standaardwaarden staan en selecteer Beoordelen en maken.

Selecteer Maken.

Een persoonlijke virtuele machine maken

Voer in het zoekvak boven aan de portal virtuele machine in. Selecteer Virtuele machines in de zoekresultaten.

Selecteer + Maken en vervolgens virtuele Azure-machine.

Voer in Een virtuele machine maken de volgende gegevens in of selecteer deze op het tabblad Basisbeginselen:

Instelling Weergegeven als Projectdetails Abonnement Selecteer uw abonnement. Resourcegroep Selecteer test-rg. Exemplaardetails Naam van de virtuele machine Voer vm-privé in. Regio Selecteer (VS) VS - oost 2. Beschikbaarheidsopties Selecteer Geen infrastructuurredundantie vereist. Beveiligingstype Selecteer Standaard. Afbeelding Selecteer Ubuntu Server 24.04 LTS - x64 Gen2. VM-architectuur Laat de standaardwaarde x64 staan. Tekengrootte Selecteer een grootte. Beheerdersaccount Verificatietype Selecteer Wachtwoord. Gebruikersnaam Voer een gebruikersnaam in. Wachtwoord Voer een wachtwoord in. Wachtwoord bevestigen Voer het wachtwoord opnieuw in. Regels voor binnenkomende poort Openbare poorten voor inkomend verkeer Selecteer Geen. Selecteer Volgende: Schijven en vervolgens Volgende: Netwerken.

Op het tabblad Netwerken de volgende informatie invoeren of selecteren:

Instelling Weergegeven als Netwerkinterface Virtueel netwerk Selecteer vnet-1. Subnetwerk Selecteer privé subnet (10.0.2.0/24). Openbare IP Selecteer Geen. NIC-netwerkbeveiligingsgroep Selecteer Geen. Laat de rest van de opties op de standaardwaarden staan en selecteer Beoordelen en maken.

Selecteer Maken.

Doorsturen via IP inschakelen

Als u verkeer wilt routeren via de NVA, schakelt u doorsturen via IP in Azure en in het besturingssysteem van vm-nva in. Wanneer doorsturen via IP is ingeschakeld, wordt verkeer dat is ontvangen door vm-nva die is bestemd voor een ander IP-adres, niet verwijderd en doorgestuurd naar de juiste bestemming.

Doorsturen via IP inSchakelen in Azure

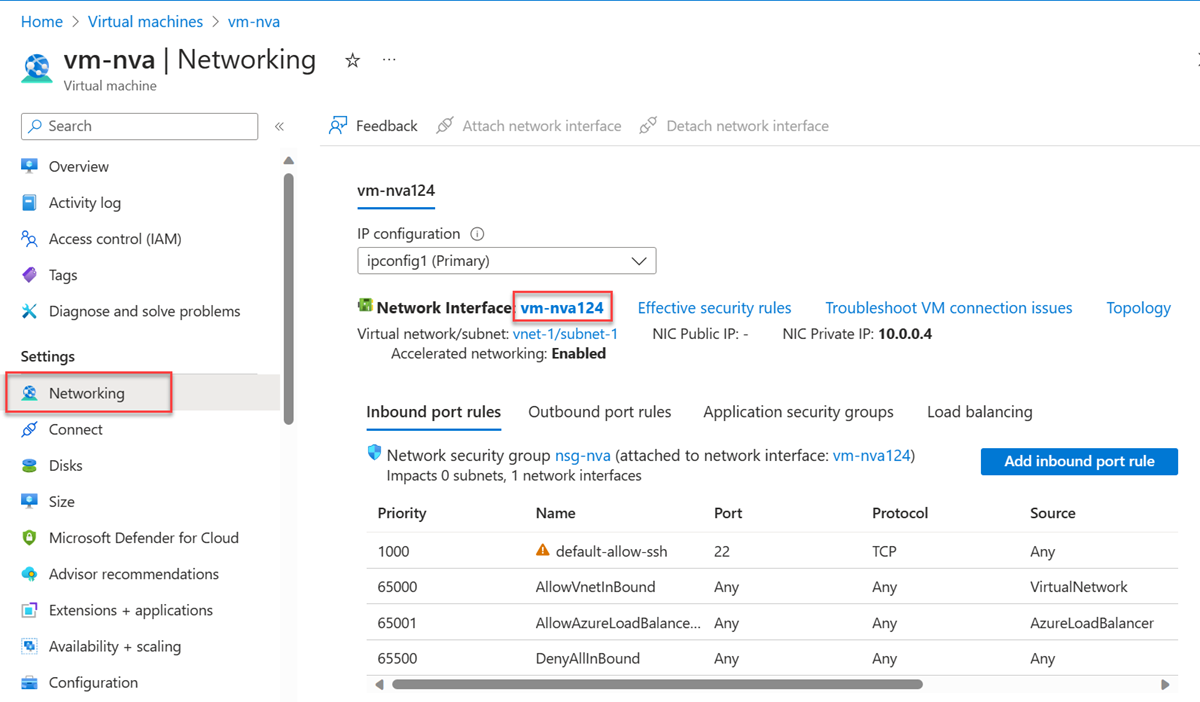

In deze sectie schakelt u doorsturen via IP in voor de netwerkinterface van de virtuele machine vm-nva .

Voer in het zoekvak boven aan de portal virtuele machine in. Selecteer Virtuele machines in de zoekresultaten.

Selecteer vm-nva in virtuele machines.

Vouw netwerken in vm-nva uit en selecteer netwerkinstellingen.

Selecteer de naam van de interface naast Netwerkinterface:. De naam begint met vm-nva en heeft een willekeurig getal toegewezen aan de interface. De naam van de interface in dit voorbeeld is vm-nva313.

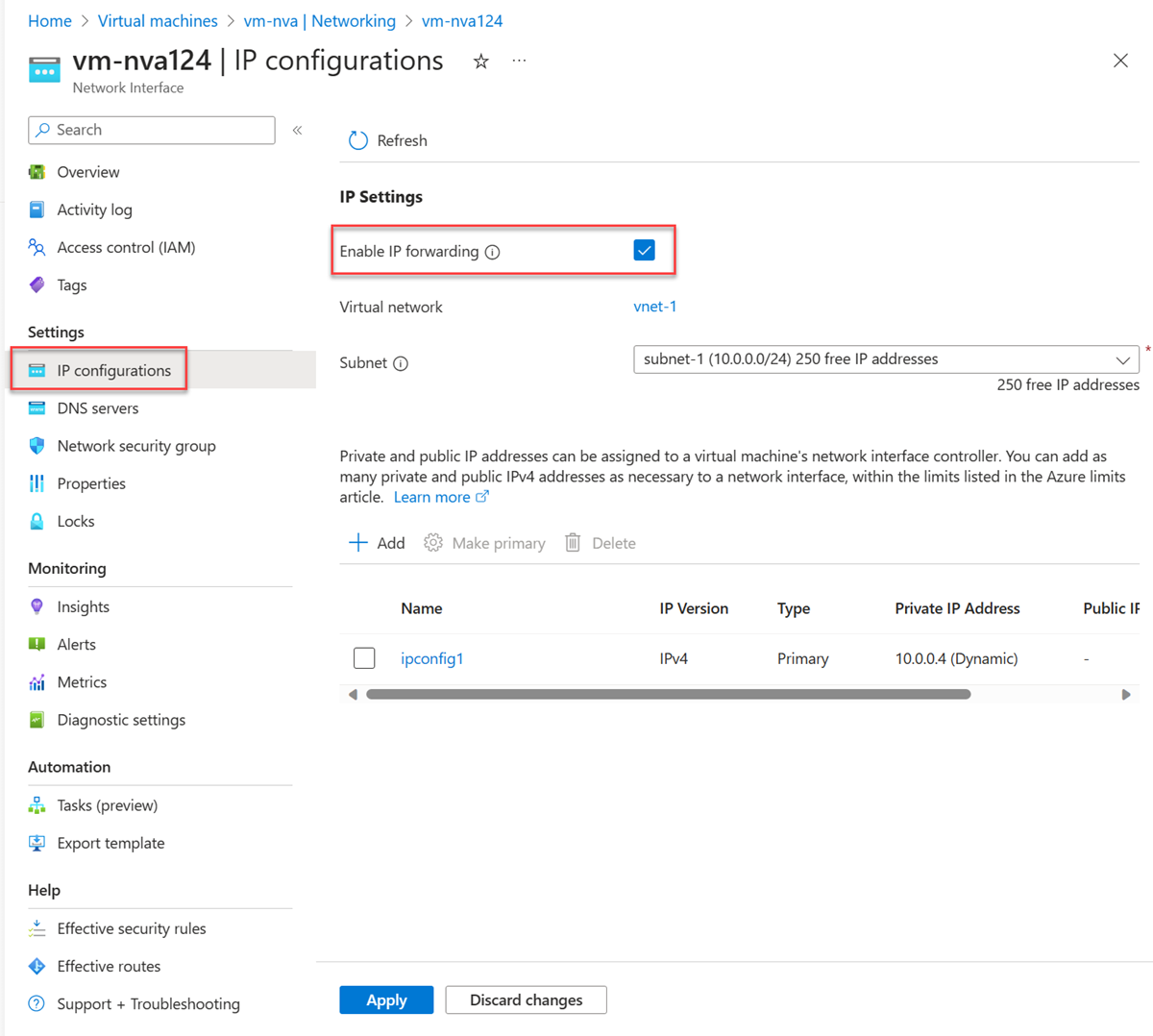

Selecteer IP-configuraties in de sectie Instellingen op de overzichtspagina van de netwerkinterface.

Schakel in IP-configuraties het selectievakje naast Doorsturen via IP inschakelen in.

Selecteer Toepassen.

Doorsturen via IP inschakelen in het besturingssysteem

In deze sectie schakelt u doorsturen via IP in voor het besturingssysteem van de virtuele machine vm-nva om netwerkverkeer door te sturen. Gebruik de Azure Bastion-service om verbinding te maken met de virtuele machine vm-nva .

Voer in het zoekvak boven aan de portal virtuele machine in. Selecteer Virtuele machines in de zoekresultaten.

Selecteer vm-nva in virtuele machines.

Selecteer Verbinding maken en maak verbinding via Bastion in de sectie Overzicht .

Voer de gebruikersnaam en het wachtwoord in die u hebt ingevoerd toen de virtuele machine werd gemaakt.

Selecteer Verbinding maken.

Voer de volgende informatie in bij de prompt van de virtuele machine om doorsturen via IP in te schakelen:

sudo vim /etc/sysctl.confVerwijder

#de regel innet.ipv4.ip_forward=1de Vim-editor:Druk op de toets Invoegen .

# Uncomment the next line to enable packet forwarding for IPv4 net.ipv4.ip_forward=1Druk op Esc.

Enter en druk op Enter

:wq.Sluit de Bastion-sessie.

Start de virtuele machine opnieuw op.

Een routeringstabel maken

In deze sectie maakt u een routetabel om de route van het verkeer via de virtuele NVA-machine te definiëren. De routetabel is gekoppeld aan het subnet-1-subnet waar de vm-openbare virtuele machine wordt geïmplementeerd.

Voer in het zoekvak boven aan de portal routetabel in. Selecteer Routetabellen in de zoekresultaten.

Selecteer + Maken.

Voer in de tabel Route maken de volgende gegevens in of selecteer deze:

Instelling Weergegeven als Projectdetails Abonnement Selecteer uw abonnement. Resourcegroep Selecteer test-rg. Exemplaardetails Regio Selecteer VS - oost 2. Naam Voer routetabel-openbaar in. Gatewayroutes doorgeven Laat de standaardwaarde Ja staan. Selecteer Controleren + maken.

Selecteer Maken.

Een route maken

In deze sectie maakt u een route in de routetabel die u in de vorige stappen hebt gemaakt.

Voer in het zoekvak boven aan de portal routetabel in. Selecteer Routetabellen in de zoekresultaten.

Selecteer routetabel-openbaar.

Vouw Instellingen uit en selecteer Vervolgens Routes.

Selecteer + Toevoegen in routes.

Voer de volgende gegevens in of selecteer deze in Route toevoegen:

Instelling Weergegeven als Routenaam Voer een privésubnet in. Doeltype Selecteer IP-adressen. DOEL-IP-adressen/CIDR-bereiken Voer 10.0.2.0/24 in. Volgend hoptype Selecteer Virtueel apparaat. Adres van de volgende hop Voer 10.0.3.4 in.

Dit is het IP-adres van de vm-nva die u in de eerdere stappen hebt gemaakt.Selecteer Toevoegen.

Selecteer Subnetten in Instellingen.

Selecteer + Koppelen.

Voer de volgende gegevens in of selecteer deze in subnet koppelen:

Instelling Weergegeven als Virtueel netwerk Selecteer vnet-1 (test-rg). Subnetwerk Selecteer subnet-1. Selecteer OK.

De routering van netwerkverkeer testen

Test routering van netwerkverkeer van vm-openbaar naar vm-privé. Test routering van netwerkverkeer van vm-privé naar vm-openbaar.

Netwerkverkeer testen van vm-openbaar naar vm-privé

Voer in het zoekvak boven aan de portal virtuele machine in. Selecteer Virtuele machines in de zoekresultaten.

Selecteer in virtuele machines vm-public.

Selecteer Verbinding maken via Bastion in de sectie Overzicht .

Voer de gebruikersnaam en het wachtwoord in die u hebt ingevoerd toen de virtuele machine werd gemaakt.

Selecteer Verbinding maken.

Voer in de prompt de volgende opdracht in om de routering van netwerkverkeer van vm-public naar vm-private te traceren:

tracepath vm-privateHet antwoord is vergelijkbaar met het volgende voorbeeld:

azureuser@vm-public:~$ tracepath vm-private 1?: [LOCALHOST] pmtu 1500 1: vm-nva.internal.cloudapp.net 1.766ms 1: vm-nva.internal.cloudapp.net 1.259ms 2: vm-private.internal.cloudapp.net 2.202ms reached Resume: pmtu 1500 hops 2 back 1U kunt zien dat er twee hops in dit antwoord zijn voor

tracepathICMP-verkeer van vm-openbaar naar vm-privé. De eerste hop is vm-nva. De tweede hop is de doel-VM-privé.Azure heeft het verkeer van subnet-1 via de NVA verzonden en niet rechtstreeks naar subnet-privé omdat u eerder de route van het privésubnet hebt toegevoegd aan route-table-public en deze hebt gekoppeld aan subnet-1.

Sluit de Bastion-sessie.

Netwerkverkeer testen van vm-privé naar vm-public

Voer in het zoekvak boven aan de portal virtuele machine in. Selecteer Virtuele machines in de zoekresultaten.

Selecteer in virtuele machines vm-privé.

Selecteer Verbinding maken via Bastion in de sectie Overzicht .

Voer de gebruikersnaam en het wachtwoord in die u hebt ingevoerd toen de virtuele machine werd gemaakt.

Selecteer Verbinding maken.

Voer in de prompt de volgende opdracht in om de routering van netwerkverkeer van vm-privé naar vm-public te traceren:

tracepath vm-publicHet antwoord is vergelijkbaar met het volgende voorbeeld:

azureuser@vm-private:~$ tracepath vm-public 1?: [LOCALHOST] pmtu 1500 1: vm-public.internal.cloudapp.net 2.584ms reached 1: vm-public.internal.cloudapp.net 2.147ms reached Resume: pmtu 1500 hops 1 back 2U kunt zien dat er één hop is in dit antwoord, namelijk de bestemming vm-public.

Azure heeft het verkeer rechtstreeks van subnet-privé naar subnet-1 verzonden. Standaard routeert Azure verkeer rechtstreeks tussen subnetten.

Sluit de Bastion-sessie.

Wanneer u klaar bent met het gebruik van de resources die u hebt gemaakt, kunt u de resourcegroep en alle bijbehorende resources verwijderen.

Zoek en selecteer Resourcegroepen in de Azure-portal.

Selecteer op de pagina Resourcegroepen de resourcegroep test-rg .

Selecteer op de pagina test-rg de optie Resourcegroep verwijderen.

Voer test-rg in Voer de naam van de resourcegroep in om het verwijderen te bevestigen en selecteer vervolgens Verwijderen.

Volgende stappen

In deze zelfstudie hebt u:

Er is een routetabel gemaakt en gekoppeld aan een subnet.

Er is een eenvoudige NVA gemaakt waarmee verkeer van een openbaar subnet naar een privésubnet is gerouteerd.

U kunt verschillende vooraf geconfigureerde NVA's implementeren vanuit De Azure Marketplace, die veel nuttige netwerkfuncties bieden.

Zie Routeringoverzicht en Routetabel beheren voor meer informatie over routeren. Routering kan ook automatisch op schaal worden geconfigureerd met de door de gebruiker gedefinieerde routebeheerfunctie (UDR) van Azure Virtual Network Manager .

Ga naar de volgende zelfstudie voor meer informatie over het beperken van netwerktoegang tot PaaS-resources met service-eindpunten voor virtuele netwerken.