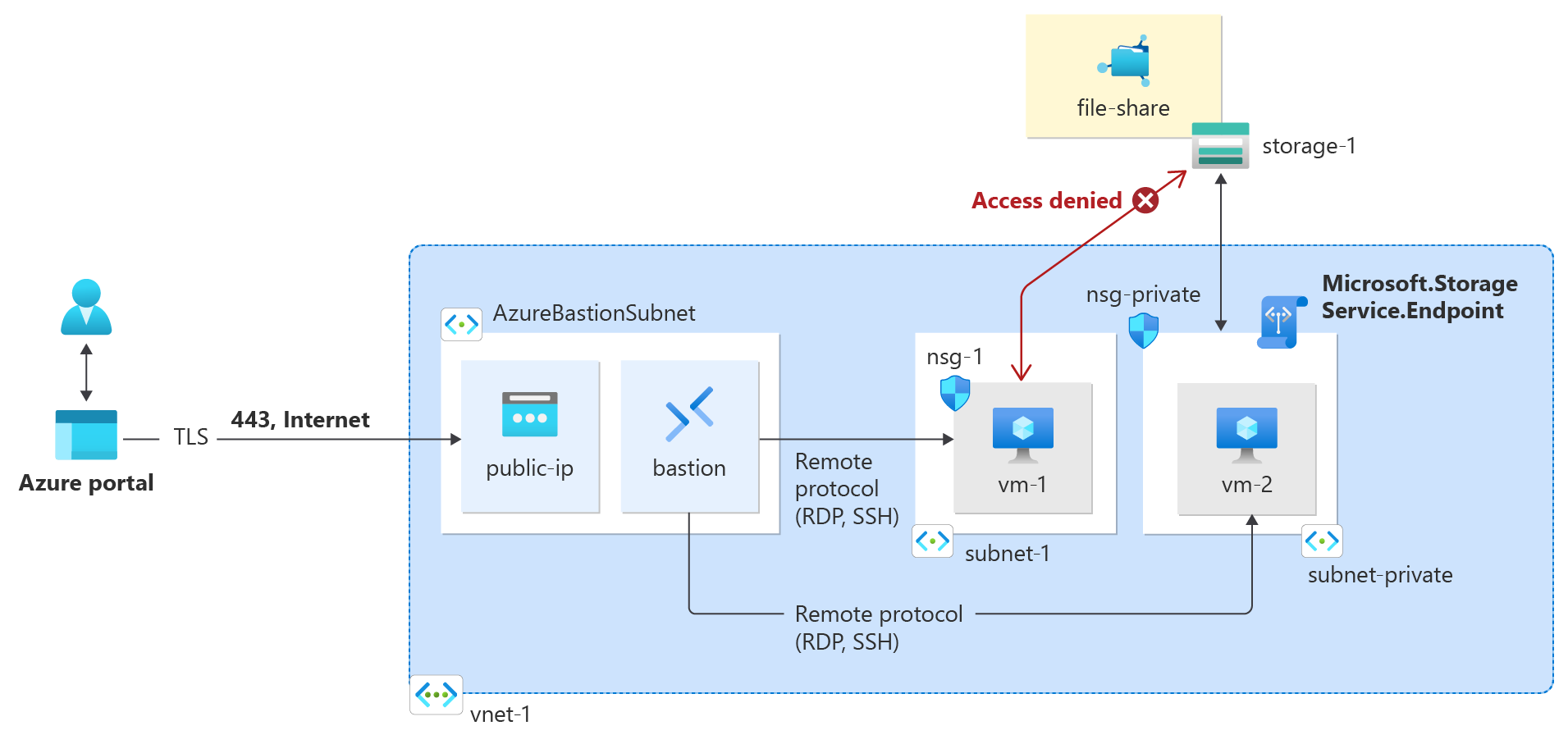

Zelfstudie: Netwerktoegang tot PaaS-resources beperken met service-eindpunten voor een virtueel netwerk met behulp van de Azure-portal

Met service-eindpunten voor virtuele netwerken kunt u de netwerktoegang tot sommige Azure-servicebronnen beperken tot een subnet van een virtueel netwerk. U kunt ook internettoegang tot de resources verwijderen. Service-eindpunten zorgen voor een rechtstreekse verbinding van uw virtuele netwerk met ondersteunde Azure-services, zodat u de privéadresruimte van uw virtuele netwerk kunt gebruiken voor toegang tot de Azure-services. Verkeer dat bestemd is voor Azure-resources via de service-eindpunten blijft altijd op het Microsoft Azure-backbone-netwerk.

In deze zelfstudie leert u het volgende:

- Een virtueel netwerk maken met één subnet

- Een subnet toevoegen en een service-eindpunt inschakelen

- Een Azure-resource maken en alleen toegang ertoe toestaan vanaf een subnet

- Een virtuele machine (VM) implementeren op elk subnet

- Toegang tot een resource vanaf een subnet bevestigen

- Bevestigen dat toegang wordt geweigerd aan een resource vanaf een subnet en internet

In deze zelfstudie wordt de Azure-portal gebruikt om het volgende te doen. U kunt deze ook voltooien met behulp van de Azure CLI of PowerShell.

Vereisten

- Een Azure-account met een actief abonnement. Maak gratis een account.

Aanmelden bij Azure

Meld u aan bij het Azure-portaal.

Een virtueel netwerk en een Azure Bastion-host maken

Met de volgende procedure maakt u een virtueel netwerk met een resourcesubnet, een Azure Bastion-subnet en een Bastion-host:

Zoek en selecteer virtuele netwerken in de portal.

Selecteer + Maken op de pagina Virtuele netwerken.

Voer op het tabblad Basisbeginselen van Virtueel netwerk maken de volgende gegevens in of selecteer deze:

Instelling Weergegeven als Projectdetails Abonnement Selecteer uw abonnement. Resourcegroep Selecteer Nieuw maken.

Voer test-rg in voor de naam.

Selecteer OK.Exemplaardetails Naam Voer vnet-1 in. Regio Selecteer VS - oost 2.

Selecteer Volgende om door te gaan naar het tabblad Beveiliging.

Selecteer Bastion in de sectie Azure Bastion inschakelen.

Bastion gebruikt uw browser om verbinding te maken met VM's in uw virtuele netwerk via Secure Shell (SSH) of RdP (Remote Desktop Protocol) met behulp van hun privé-IP-adressen. De VM's hebben geen openbare IP-adressen, clientsoftware of speciale configuratie nodig. Zie Wat is Azure Bastion? voor meer informatie.

Notitie

De prijzen per uur beginnen vanaf het moment dat Bastion wordt geïmplementeerd, ongeacht het uitgaande gegevensgebruik. Zie Prijzen en SKU's voor meer informatie. Als u Bastion implementeert als onderdeel van een zelfstudie of test, raden we u aan deze resource te verwijderen nadat u deze hebt gebruikt.

Voer in Azure Bastion de volgende gegevens in of selecteer deze:

Instelling Weergegeven als Azure Bastion-hostnaam Voer bastion in. Openbaar IP-adres van Azure Bastion Selecteer Een openbaar IP-adres maken.

Voer public-ip-bastion in naam in.

Selecteer OK.

Selecteer Volgende om door te gaan naar het tabblad IP-adressen.

Selecteer in het adresruimtevak in Subnetten het standaardsubnet .

Voer in het subnet Bewerken de volgende gegevens in of selecteer deze:

Instelling Weergegeven als Subnetdoel Laat de standaardwaarde standaard staan. Naam Voer subnet-1 in. IPv4 IPv4-adresbereik Laat de standaardwaarde 10.0.0.0/16 staan. Beginadres Laat de standaardwaarde 10.0.0.0 staan. Tekengrootte Laat de standaardwaarde /24 (256 adressen) staan. Selecteer Opslaan.

Selecteer Beoordelen en maken onderaan het venster. Wanneer de validatie is geslaagd, selecteert u Maken.

Een service-eindpunt inschakelen

Service-eindpunten worden ingeschakeld per service, per subnet.

Zoek in het zoekvak boven aan de portalpagina naar Virtueel netwerk. Selecteer Virtuele netwerken in de zoekresultaten.

Selecteer vnet-1 in virtuele netwerken.

Selecteer Subnetten in de sectie Instellingen van vnet-1.

Selecteer + Subnet.

Voer op de pagina Subnet toevoegen de volgende gegevens in of selecteer deze:

Instelling Weergegeven als Naam privé subnet Subnetadresbereik Laat de standaardwaarde 10.0.2.0/24 staan. SERVICE-EINDPUNTEN Services Selecteer Microsoft.Storage Selecteer Opslaan.

Let op

Zie Subnetinstellingen wijzigen voordat u een servicepunt voor een bestaand subnet met resources inschakelt.

Netwerktoegang voor een subnet beperken

Standaard kunnen alle exemplaren van virtuele machines in een subnet communiceren met alle resources. U kunt de communicatie naar en van alle bronnen in een subnet beperken door een netwerkbeveiligingsgroep te maken en deze aan het subnet te koppelen.

Zoek in het zoekvak boven aan de portalpagina naar netwerkbeveiligingsgroep. Selecteer Netwerkbeveiligingsgroepen in de zoekresultaten.

Selecteer + Maken in netwerkbeveiligingsgroepen.

Voer op het tabblad Basisbeginselen van netwerkbeveiligingsgroep maken de volgende gegevens in of selecteer deze:

Instelling Weergegeven als Projectdetails Abonnement Selecteer uw abonnement. Resourcegroep Selecteer test-rg. Exemplaardetails Naam Voer nsg-opslag in. Regio Selecteer VS - oost 2. Selecteer Controleren en maken en selecteer vervolgens Maken.

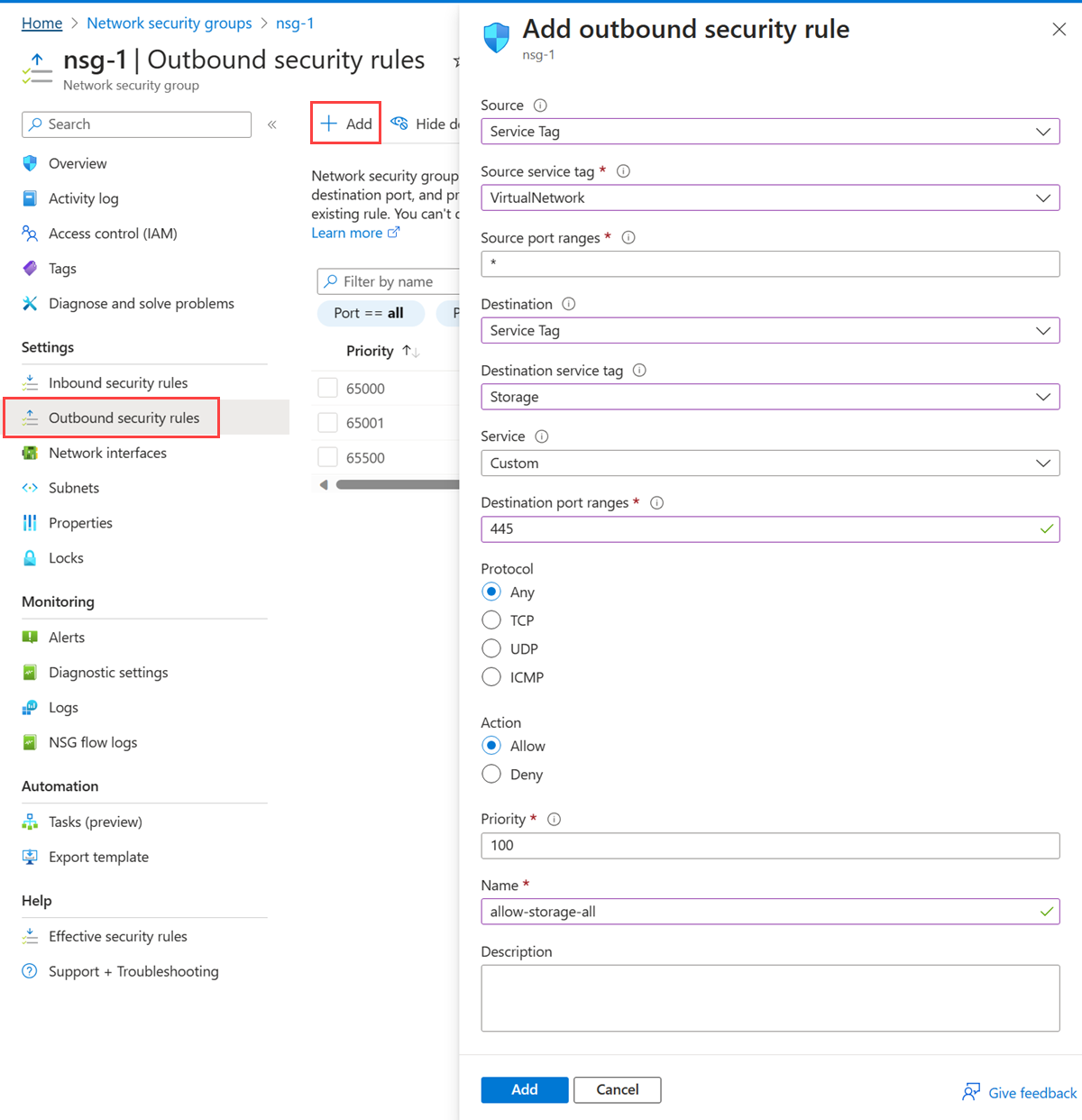

Uitgaande NSG-regels maken

Zoek in het zoekvak boven aan de portalpagina naar netwerkbeveiligingsgroep. Selecteer Netwerkbeveiligingsgroepen in de zoekresultaten.

Selecteer nsg-storage.

Selecteer uitgaande beveiligingsregels in Instellingen.

Selecteer + Toevoegen.

Maak een regel die uitgaande communicatie naar de Azure Storage-service toestaat. Voer de volgende informatie in of selecteer deze in Uitgaande beveiligingsregel toevoegen:

Instelling Waarde Bron selecteer Servicetag. Bronservicetag Selecteer VirtualNetwork. Poortbereiken van bron Laat de standaardwaarde staan van *. Bestemming selecteer Servicetag. Doelservicetag Selecteer Opslag. Service Laat de standaardwaarde Aangepast staan. Poortbereiken van doel Voer 445 in.

Het SMB-protocol wordt gebruikt om verbinding te maken met een bestandsshare die in een latere stap is gemaakt.Protocol Selecteer Een. Actie Selecteer Toestaan. Prioriteit Laat de standaardwaarde van 100 staan. Naam Voer allow-storage-all in.

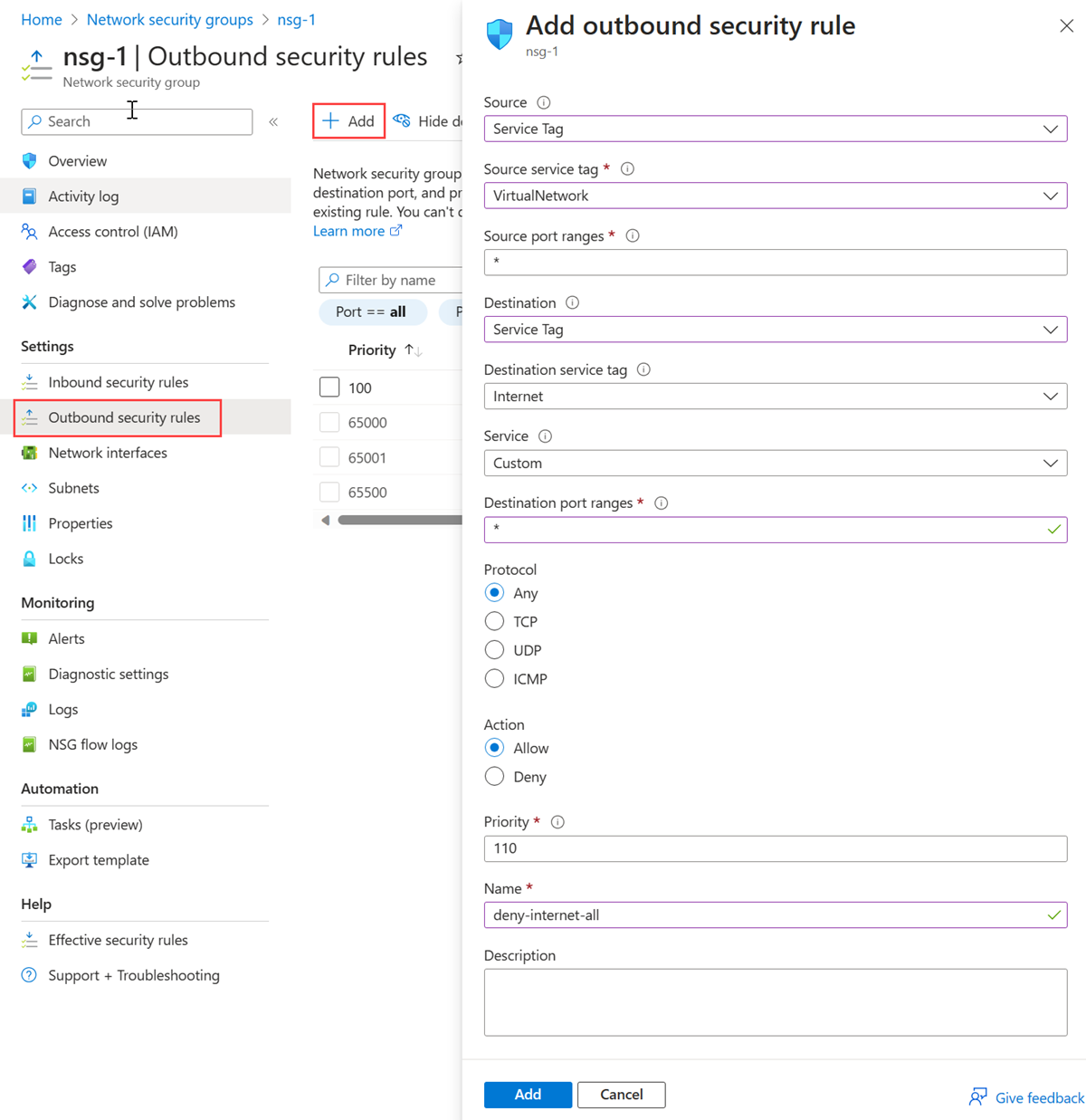

Selecteer + Toevoegen.

Maak een uitgaande beveiligingsregel die communicatie naar internet weigert. Deze regel overschrijft een standaardregel in alle netwerkbeveiligingsgroepen waarmee uitgaande internetcommunicatie mogelijk is. Voer de vorige stappen uit met de volgende waarden in Uitgaande beveiligingsregel toevoegen:

Instelling Waarde Bron selecteer Servicetag. Bronservicetag Selecteer VirtualNetwork. Poortbereiken van bron Laat de standaardwaarde staan van *. Bestemming selecteer Servicetag. Doelservicetag selecteer Internet. Service Laat de standaardwaarde Aangepast staan. Poortbereiken van doel Voer * in. Protocol Selecteer Een. Actie Selecteer Weigeren. Prioriteit Laat de standaardwaarde 110 staan. Naam Voer deny-internet-all in.

Selecteer Toevoegen.

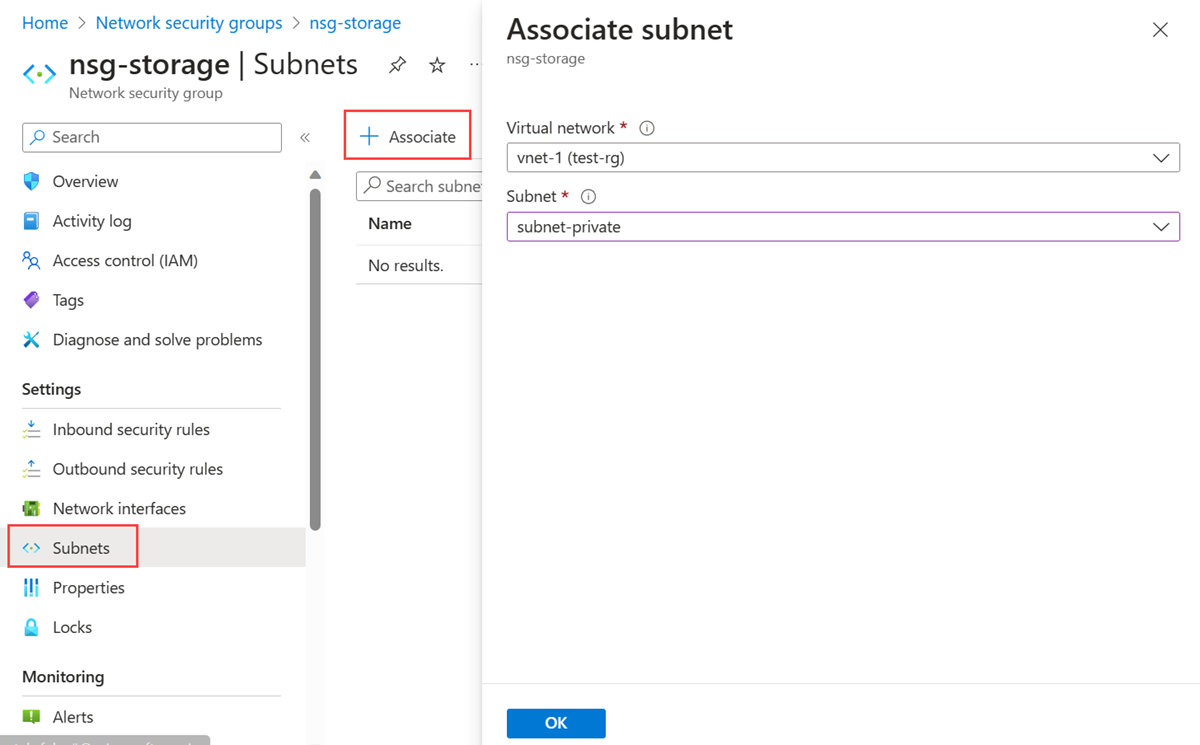

De netwerkbeveiligingsgroep koppelen aan een subnet

Zoek in het zoekvak boven aan de portalpagina naar netwerkbeveiligingsgroep. Selecteer Netwerkbeveiligingsgroepen in de zoekresultaten.

Selecteer nsg-storage.

Selecteer Subnetten in Instellingen.

Selecteer + Koppelen.

Selecteer vnet-1 in virtueel netwerk in subnet koppelen. Selecteer privé subnet in Subnet.

Selecteer OK.

Netwerktoegang tot een resource beperken

De stappen die nodig zijn om de netwerktoegang te beperken tot resources die zijn gemaakt via Azure-services, die zijn ingeschakeld voor service-eindpunten, variëren per service. Zie de documentatie voor afzonderlijke services voor specifieke stappen voor elke service. De rest van deze zelfstudie bevat stappen voor het beperken van de netwerktoegang voor een Azure Storage-account, bijvoorbeeld.

Een opslagaccount maken

Maak een Azure Storage-account voor de stappen in dit artikel. Als u al een opslagaccount hebt, kunt u dit gebruiken.

Voer in het zoekvak boven aan de portal opslagaccount in. Selecteer Opslagaccounts in de zoekresultaten.

Selecteer + Maken.

Voer op het tabblad Basisbeginselen van Een opslagaccount maken de volgende gegevens in of selecteer deze:

Instelling Weergegeven als Projectgegevens Abonnement Selecteer uw Azure-abonnement. Resourcegroep Selecteer test-rg. Exemplaardetails Naam van het opslagaccount Voer opslag1 in. Als de naam niet beschikbaar is, voert u een unieke naam in. Locatie Selecteer (VS) VS - oost 2. Prestaties Laat de standaardwaarde Standard staan. Redundantie Selecteer Lokaal redundante opslag (LRS). Selecteer Beoordelen.

Selecteer Maken.

Een bestandsshare maken in het opslagaccount

Voer in het zoekvak boven aan de portal opslagaccount in. Selecteer Opslagaccounts in de zoekresultaten.

Selecteer in Opslagaccounts het opslagaccount dat u in de vorige stap hebt gemaakt.

Selecteer bestandsshares in gegevensopslag.

Selecteer + Bestandsshare.

Voer de volgende gegevens in of selecteer deze in nieuwe bestandsshare:

Instelling Weergegeven als Naam Voer de bestandsshare in. Laag Laat de standaardinstelling voor geoptimaliseerde transacties staan. Selecteer Volgende: Back-up.

Schakel back-up inschakelen uit.

Selecteer Controleren en maken en selecteer vervolgens Maken.

Netwerktoegang tot een subnet beperken

Standaard accepteren opslagaccounts netwerkverbindingen van clients in ieder netwerk, inclusief internet. U kunt de netwerktoegang vanaf internet en alle andere subnetten in alle virtuele netwerken beperken (met uitzondering van het subnet-privésubnet in het virtuele vnet-1-netwerk .)

Netwerktoegang tot een subnet beperken:

Voer in het zoekvak boven aan de portal opslagaccount in. Selecteer Opslagaccounts in de zoekresultaten.

Selecteer uw opslagaccount.

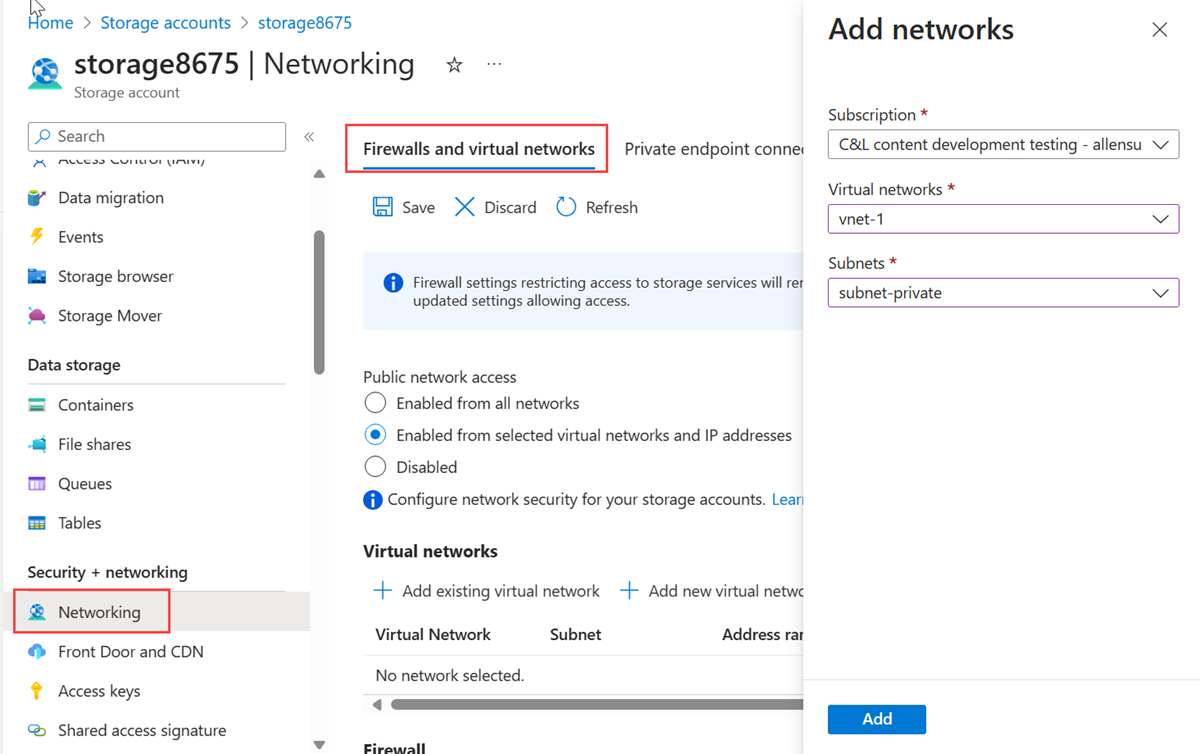

Selecteer Netwerken in Beveiliging en netwerken.

Selecteer op het tabblad Firewalls en virtuele netwerken de optie Ingeschakeld in geselecteerde virtuele netwerken en IP-adressen in openbare netwerktoegang.

Selecteer + Bestaand virtueel netwerk toevoegen in virtuele netwerken.

Voer in Netwerken toevoegen de volgende gegevens in of selecteer deze:

Instelling Weergegeven als Abonnement Selecteer uw abonnement. Virtuele netwerken Selecteer vnet-1. Subnetten Selecteer privé subnet.

Selecteer Toevoegen.

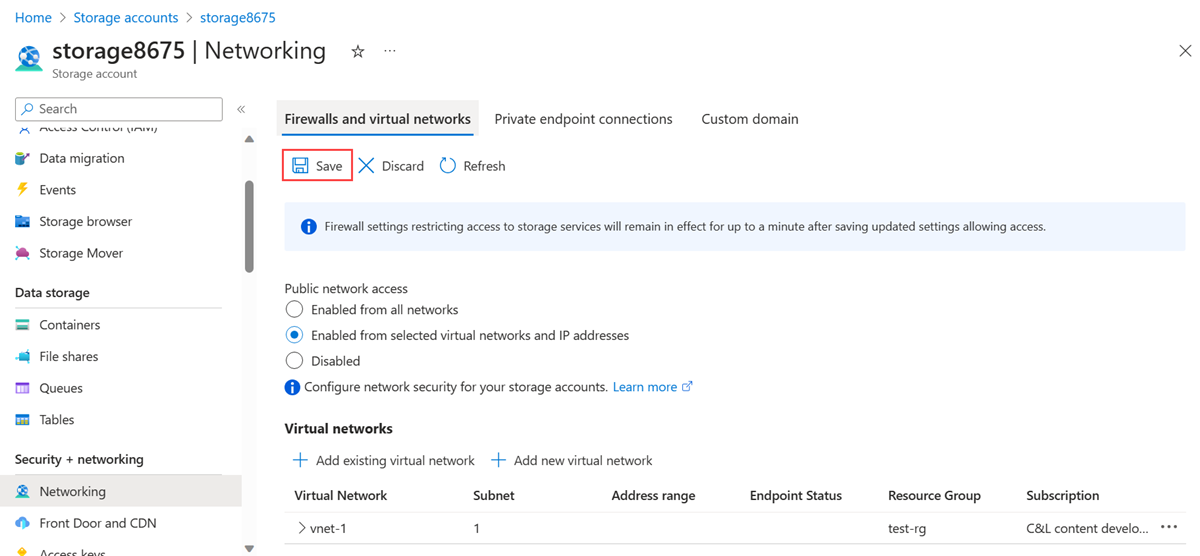

Selecteer Opslaan om de configuraties van het virtuele netwerk op te slaan.

Virtuele machines maken

Als u de netwerktoegang tot een opslagaccount wilt testen, implementeert u een virtuele machine in elk subnet.

Virtuele testmachine maken

Met de volgende procedure maakt u een virtuele testmachine (VM) met de naam vm-1 in het virtuele netwerk.

Zoek en selecteer virtuele machines in de portal.

Selecteer + Maken in virtuele machines en vervolgens de virtuele Azure-machine.

Voer op het tabblad Basisbeginselen van Een virtuele machine maken de volgende gegevens in of selecteer deze:

Instelling Weergegeven als Projectdetails Abonnement Selecteer uw abonnement. Resourcegroep Selecteer test-rg. Exemplaardetails Virtual machine name Voer vm-1 in. Regio Selecteer VS - oost 2. Beschikbaarheidsopties Selecteer Geen infrastructuurredundantie vereist. Beveiligingstype Laat de standaardwaarde van Standard staan. Afbeelding Selecteer Windows Server 2022 Datacenter - x64 Gen2. VM-architectuur Laat de standaardwaarde x64 staan. Tekengrootte Selecteer een grootte. Beheerdersaccount Authentication type Selecteer Wachtwoord. Username Voer azureuser in. Wachtwoord Voer een wachtwoord in. Wachtwoord bevestigen Voer het wachtwoord opnieuw in. Regels voor binnenkomende poort Openbare poorten voor inkomend verkeer Selecteer Geen. Selecteer het tabblad Netwerken boven aan de pagina.

Voer de volgende gegevens in of selecteer deze op het tabblad Netwerken :

Instelling Weergegeven als Netwerkinterface Virtueel netwerk Selecteer vnet-1. Subnet Selecteer subnet-1 (10.0.0.0/24). Openbare IP Selecteer Geen. NIC-netwerkbeveiligingsgroep Selecteer Geavanceerd. Netwerkbeveiligingsgroep configureren Selecteer Nieuw maken.

Voer nsg-1 in als naam.

Laat de rest op de standaardwaarden staan en selecteer OK.Laat de rest van de instellingen op de standaardwaarden staan en selecteer Beoordelen en maken.

Controleer de instellingen en selecteer Maken.

Notitie

Virtuele machines in een virtueel netwerk met een bastionhost hebben geen openbare IP-adressen nodig. Bastion biedt het openbare IP-adres en de VM's gebruiken privé-IP's om binnen het netwerk te communiceren. U kunt de openbare IP-adressen verwijderen van virtuele machines in gehoste virtuele bastionnetwerken. Zie Een openbaar IP-adres loskoppelen van een Virtuele Azure-machine voor meer informatie.

Notitie

Azure biedt een standaard ip-adres voor uitgaande toegang voor VM's waaraan geen openbaar IP-adres is toegewezen of zich in de back-endpool van een interne Azure-load balancer bevinden. Het standaard ip-mechanisme voor uitgaande toegang biedt een uitgaand IP-adres dat niet kan worden geconfigureerd.

Het standaard IP-adres voor uitgaande toegang is uitgeschakeld wanneer een van de volgende gebeurtenissen plaatsvindt:

- Er wordt een openbaar IP-adres toegewezen aan de VIRTUELE machine.

- De VIRTUELE machine wordt in de back-endpool van een standaard load balancer geplaatst, met of zonder uitgaande regels.

- Er wordt een Azure NAT Gateway-resource toegewezen aan het subnet van de VIRTUELE machine.

Virtuele machines die u maakt met behulp van virtuele-machineschaalsets in de flexibele indelingsmodus, hebben geen standaardtoegang voor uitgaand verkeer.

Zie Voor meer informatie over uitgaande verbindingen in Azure standaard uitgaande toegang in Azure en SNAT (Source Network Address Translation) gebruiken voor uitgaande verbindingen.

De tweede virtuele machine maken

Herhaal de stappen in de vorige sectie om een tweede virtuele machine te maken. Vervang de volgende waarden in Een virtuele machine maken:

Instelling Weergegeven als Virtual machine name Voer vm-privé in. Subnet Selecteer privé subnet. Openbare IP Selecteer Geen. NIC-netwerkbeveiligingsgroep Selecteer Geen. Waarschuwing

Ga pas verder met de volgende stap als de implementatie is voltooid.

Toegang tot opslagaccount bevestigen

De virtuele machine die u eerder hebt gemaakt die is toegewezen aan het subnet-privésubnet , wordt gebruikt om de toegang tot het opslagaccount te bevestigen. De virtuele machine die u in de vorige sectie hebt gemaakt die is toegewezen aan het subnet-1-subnet , wordt gebruikt om te bevestigen dat de toegang tot het opslagaccount is geblokkeerd.

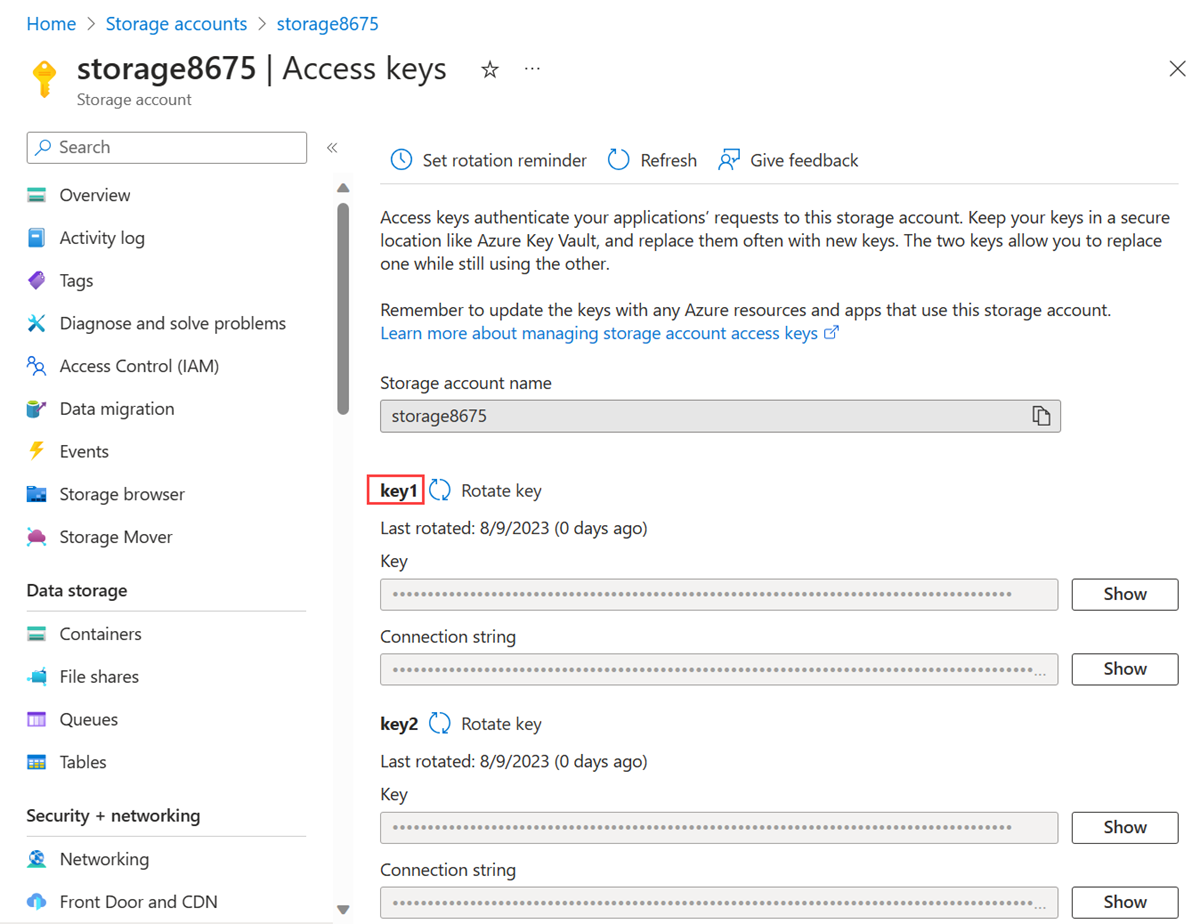

Toegangssleutel voor opslagaccount ophalen

Voer in het zoekvak boven aan de portal opslagaccount in. Selecteer Opslagaccounts in de zoekresultaten.

Selecteer uw opslagaccount in Opslagaccounts.

Selecteer toegangssleutels in Beveiliging en netwerken.

Kopieer de waarde van sleutel1. Mogelijk moet u de knop Weergeven selecteren om de sleutel weer te geven.

Voer in het zoekvak boven aan de portal virtuele machine in. Selecteer Virtuele machines in de zoekresultaten.

Selecteer vm-privé.

Selecteer Bastion in Bewerkingen.

Voer de gebruikersnaam en het wachtwoord in die u hebt opgegeven bij het maken van de virtuele machine. Selecteer Verbinding maken.

Open Windows PowerShell. Gebruik het volgende script om de Azure-bestandsshare toe te wijzen aan station Z.

Vervang

<storage-account-key>door de sleutel die u in de vorige stap hebt gekopieerd.Vervang

<storage-account-name>door de naam van uw opslagaccount. In dit voorbeeld is het opslag8675.

$key = @{ String = "<storage-account-key>" } $acctKey = ConvertTo-SecureString @key -AsPlainText -Force $cred = @{ ArgumentList = "Azure\<storage-account-name>", $acctKey } $credential = New-Object System.Management.Automation.PSCredential @cred $map = @{ Name = "Z" PSProvider = "FileSystem" Root = "\\<storage-account-name>.file.core.windows.net\file-share" Credential = $credential } New-PSDrive @mapPowerShell retourneert uitvoer die er ongeveer zo uitziet als in dit voorbeeld:

Name Used (GB) Free (GB) Provider Root ---- --------- --------- -------- ---- Z FileSystem \\storage8675.file.core.windows.net\f...De Azure-bestandsshare is toegewezen aan station Z.

Sluit de Bastion-verbinding met vm-privé.

Bevestigen dat toegang tot opslagaccount wordt geweigerd

Van vm-1

Voer in het zoekvak boven aan de portal virtuele machine in. Selecteer Virtuele machines in de zoekresultaten.

Selecteer vm-1.

Selecteer Bastion in Bewerkingen.

Voer de gebruikersnaam en het wachtwoord in die u hebt opgegeven bij het maken van de virtuele machine. Selecteer Verbinding maken.

Herhaal de vorige opdracht om het station toe te wijzen aan de bestandsshare in het opslagaccount. Mogelijk moet u de toegangssleutel van het opslagaccount opnieuw kopiëren voor deze procedure:

$key = @{ String = "<storage-account-key>" } $acctKey = ConvertTo-SecureString @key -AsPlainText -Force $cred = @{ ArgumentList = "Azure\<storage-account-name>", $acctKey } $credential = New-Object System.Management.Automation.PSCredential @cred $map = @{ Name = "Z" PSProvider = "FileSystem" Root = "\\<storage-account-name>.file.core.windows.net\file-share" Credential = $credential } New-PSDrive @mapU ontvangt het volgende foutbericht:

New-PSDrive : Access is denied At line:1 char:5 + New-PSDrive @map + ~~~~~~~~~~~~~~~~ + CategoryInfo : InvalidOperation: (Z:PSDriveInfo) [New-PSDrive], Win32Exception + FullyQualifiedErrorId : CouldNotMapNetworkDrive,Microsoft.PowerShell.Commands.NewPSDriveCommandSluit de Bastion-verbinding met vm-1.

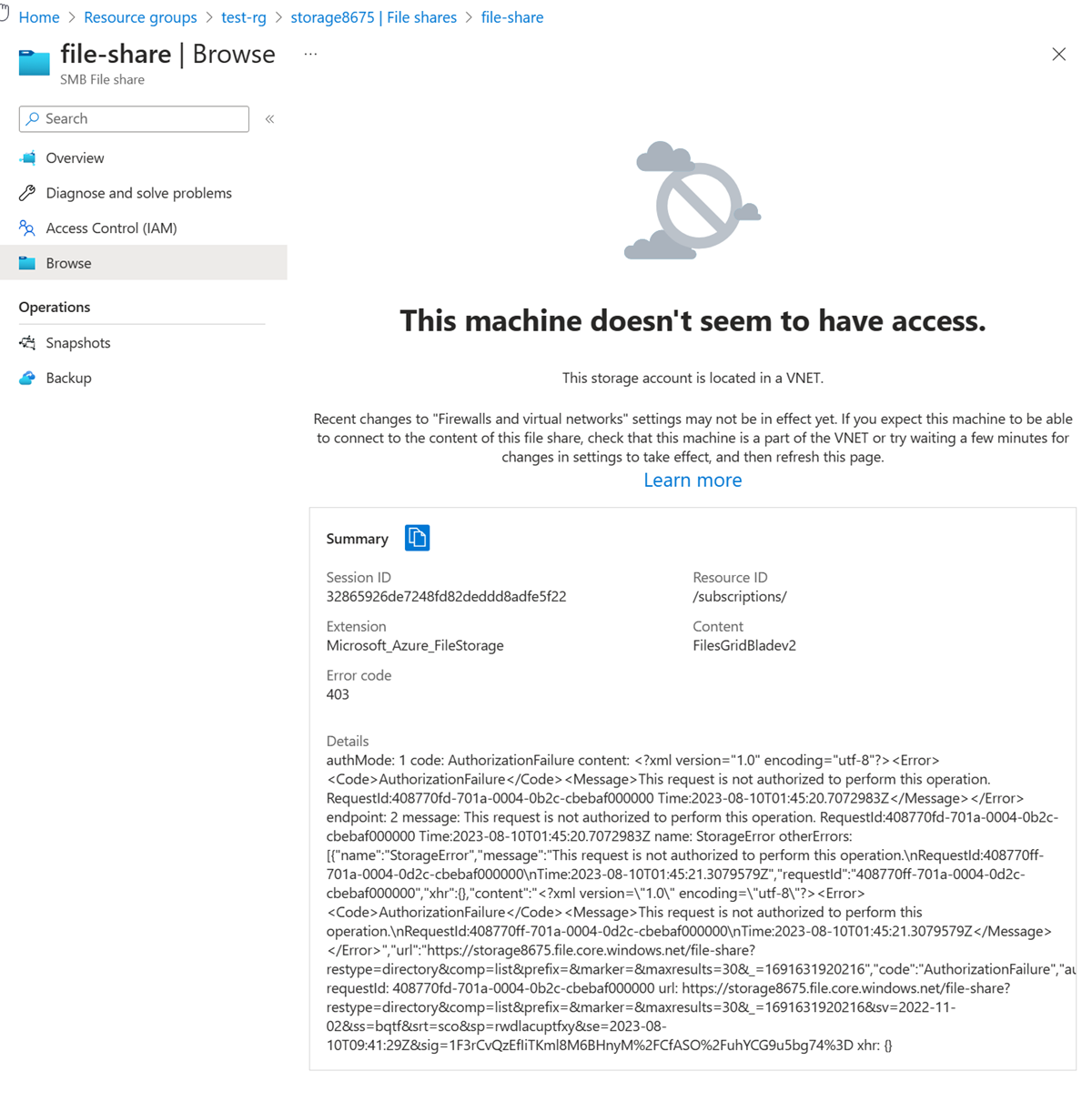

Vanaf een lokale computer:

Voer in het zoekvak boven aan de portal opslagaccount in. Selecteer Opslagaccounts in de zoekresultaten.

Selecteer uw opslagaccount in Opslagaccounts.

Selecteer bestandsshares in gegevensopslag.

Selecteer bestandsshare.

Selecteer Bladeren in het linkermenu.

U ontvangt het volgende foutbericht:

Notitie

De toegang wordt geweigerd omdat uw computer zich niet in het subnet-privésubnet van het virtuele netwerk vnet-1 bevindt.

Resources opschonen

Wanneer u klaar bent met het gebruik van de resources die u hebt gemaakt, kunt u de resourcegroep en alle bijbehorende resources verwijderen:

Zoek en selecteer Resourcegroepen in de Azure-portal.

Selecteer op de pagina Resourcegroepen de resourcegroep test-rg .

Selecteer op de pagina test-rg de optie Resourcegroep verwijderen.

Voer test-rg in Voer de naam van de resourcegroep in om het verwijderen te bevestigen en selecteer vervolgens Verwijderen.

Volgende stappen

In deze zelfstudie:

U hebt een service-eindpunt ingeschakeld voor een subnet van een virtueel netwerk.

U hebt geleerd dat u service-eindpunten kunt inschakelen voor vanaf meerdere Azure-services geïmplementeerde resources.

U hebt een Azure Storage-account gemaakt en de netwerktoegang tot het opslagaccount beperkt tot alleen resources binnen een subnet van een virtueel netwerk.

Zie voor meer informatie over service-eindpunten Overzicht voor service-eindpunten en Subnetten beheren.

Als u meerdere virtuele netwerken in uw account hebt, wilt u mogelijk verbinding maken tussen deze netwerken, zodat resources met elkaar kunnen communiceren. Ga verder met de volgende zelfstudie om te leren hoe u virtuele netwerken met elkaar kunt verbinden.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor