Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

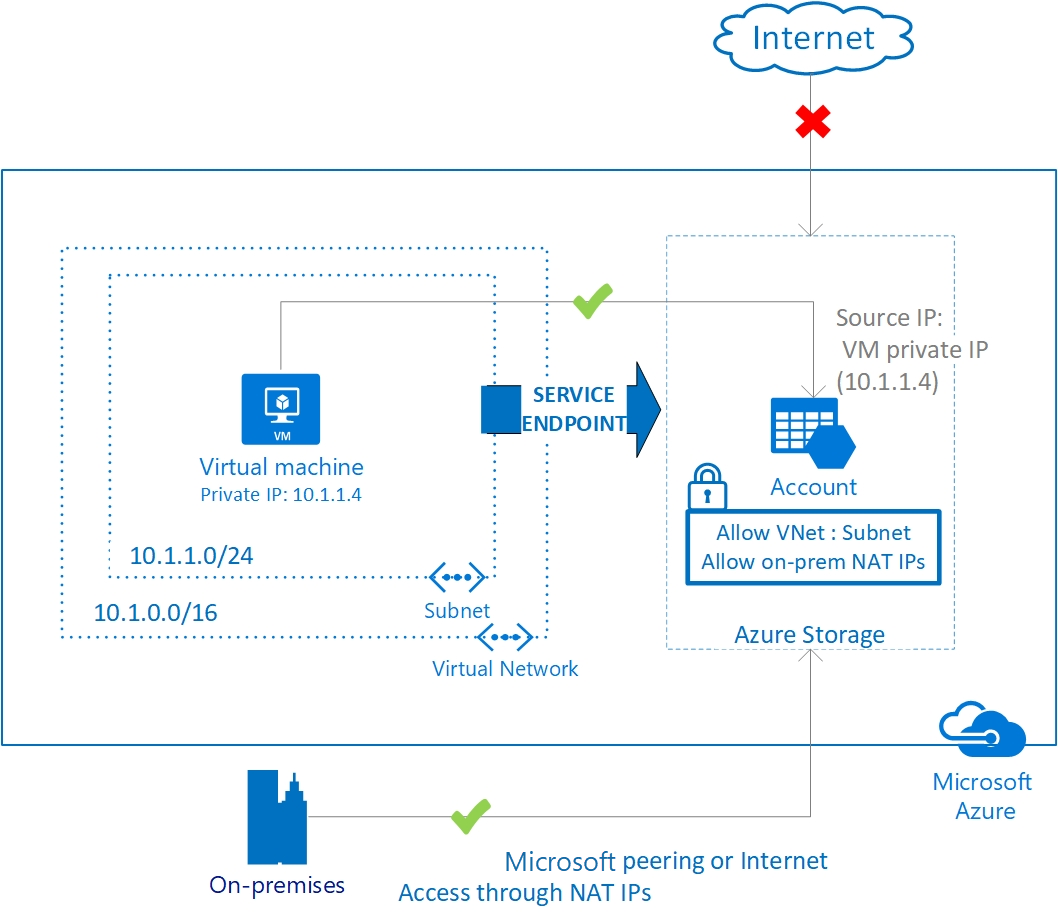

Service-eindpunt voor virtueel netwerk biedt beveiligde en directe connectiviteit met Azure-services via een geoptimaliseerde route via het Backbone-netwerk van Azure. Met eindpunten kunt u uw kritieke Azure-serviceresources beperken tot alleen uw virtuele netwerken. Met service-eindpunten kunnen privé-IP-adressen in het virtuele netwerk het eindpunt van een Azure-service bereiken zonder dat er een openbaar IP-adres in het virtuele netwerk nodig is.

Notitie

Microsoft raadt het gebruik van Azure Private Link en privé-eindpunten aan voor veilige en privétoegang tot services die worden gehost op het Azure-platform. Azure Private Link implementeert een netwerkinterface in een virtueel netwerk van uw keuze voor Azure-services, zoals Azure Storage of Azure SQL. Zie Azure Private Link en wat is een privé-eindpunt? voor meer informatie.

Service-eindpunten zijn beschikbaar voor de volgende Azure-services en -regio's. De Microsoft.* -resource bevindt zich tussen haakjes. Schakel deze resource in vanaf de subnetzijde tijdens het configureren van service-eindpunten voor uw service:

Algemeen verkrijgbaar

Azure Storage (Microsoft.Storage): Algemeen beschikbaar in alle Azure-regio's.

Service-eindpunten voor meerdere regio's van Azure Storage (Microsoft.Storage.Global): algemeen beschikbaar in alle Azure-regio's.

Azure SQL Database (Microsoft.Sql): Algemeen beschikbaar in alle Azure-regio's.

Azure Synapse Analytics (Microsoft.Sql): Algemeen beschikbaar in alle Azure-regio's voor toegewezen SQL-pools (voorheen SQL DW).

Azure Database for MariaDB (Microsoft.Sql): Algemeen beschikbaar in Azure-regio's waar de databaseservice beschikbaar is.

Azure Cosmos DB (Microsoft.AzureCosmosDB): algemeen beschikbaar in alle Azure-regio's.

Azure Key Vault (Microsoft.KeyVault): algemeen beschikbaar in alle Azure-regio's.

Azure Service Bus (Microsoft.ServiceBus): algemeen beschikbaar in alle Azure-regio's.

Azure Event Hubs (Microsoft.EventHub): algemeen beschikbaar in alle Azure-regio's.

Azure-app Service (Microsoft.Web): Algemeen beschikbaar in alle Azure-regio's waar App Service beschikbaar is.

Azure Cognitive Services (Microsoft.CognitiveServices): Algemeen beschikbaar in alle Azure-regio's waar Azure AI-services beschikbaar zijn.

Openbare preview

- Azure Container Registry (Microsoft.ContainerRegistry): Preview beschikbaar in beperkte Azure-regio's waar Azure Container Registry beschikbaar is.

Voor recente updates kijkt u op de pagina Azure Virtual Network Updates (Updates voor Azure Virtual Network).

Belangrijkste voordelen

Service-eindpunten bieden de volgende voordelen:

Verbeterde beveiliging voor uw Azure-servicebronnen: privéadresruimten van een virtueel netwerk kunnen elkaar overlappen. U kunt overlappende ruimten niet gebruiken om verkeer dat afkomstig is van uw virtuele netwerk uniek te identificeren. Met service-eindpunten kunt u Azure-servicebronnen naar uw virtuele netwerk beveiligen door de identiteit van het virtuele netwerk uit te breiden naar de service. Zodra u service-eindpunten in uw virtuele netwerk inschakelt, kunt u een regel voor een virtueel netwerk toevoegen om de Azure-servicebronnen te beveiligen in uw virtuele netwerk. De regel toevoeging biedt verbeterde beveiliging door volledig openbare internettoegang tot resources te verwijderen en alleen verkeer van uw virtuele netwerk toe te staan.

Optimale routering voor Azure-serviceverkeer van uw virtuele netwerk: Tegenwoordig dwingen alle routes in uw virtuele netwerk die internetverkeer afdwingen naar uw on-premises en/of virtuele apparaten ook verkeer van de Azure-service af om dezelfde route te nemen als het internetverkeer. Service-eindpunten bieden een optimale routering voor Azure-verkeer.

Eindpunten zorgen er altijd voor dat serviceverkeer rechtstreeks van uw virtuele netwerk naar de service op het Microsoft Azure-backbone-netwerk gaat. Door het verkeer op het Azure-backbone-netwerk in stand te houden, kunt u het uitgaande internetverkeer vanuit uw virtuele netwerk blijven controleren en bewaken via geforceerd tunnelen, zonder dat dit van invloed is op het serviceverkeer. Zie Routering van verkeer van virtuele Netwerken in Azure voor meer informatie over door de gebruiker gedefinieerde routes en geforceerde tunneling.

Eenvoudig te installeren met minder beheeroverhead: u hebt geen gereserveerde, openbare IP-adressen meer nodig in uw virtuele netwerken om Azure-resources via een IP-firewall te beveiligen. Er zijn geen NAT-apparaten (Network Address Translation) of gatewayapparaten vereist om de service-eindpunten in te stellen. U kunt service-eindpunten configureren via één selectie op een subnet. Er is geen extra overhead voor het onderhouden van de eindpunten.

Beperkingen

De functie is alleen beschikbaar voor virtuele netwerken die zijn geïmplementeerd met behulp van het Azure Resource Manager-implementatiemodel.

Eindpunten worden ingeschakeld in subnetten die zijn geconfigureerd in virtuele Azure-netwerken. Eindpunten kunnen niet worden gebruikt voor verkeer van uw on-premises services naar Azure-services. Zie Toegang tot beveiligde Azure-services vanaf on-premises voor meer informatie

Voor Azure SQL geldt een service-eindpunt alleen voor Azure-serviceverkeer binnen de regio van een virtueel netwerk.

Voor Azure Data Lake Storage (ADLS) Gen 1 is de mogelijkheid voor integratie van virtuele netwerken alleen beschikbaar voor virtuele netwerken binnen dezelfde regio. Integratie van virtuele netwerken voor ADLS Gen1 maakt gebruik van de service-eindpuntbeveiliging tussen uw virtuele netwerk en Microsoft Entra ID om extra beveiligingsclaims in het toegangstoken te genereren. Deze claims worden vervolgens gebruikt om uw virtuele netwerk bij uw Data Lake Storage Gen1-account te authenticeren en toegang te verlenen. De tag Microsoft.AzureActiveDirectory die wordt vermeld onder services die service-eindpunten ondersteunen, wordt alleen gebruikt voor het ondersteunen van service-eindpunten voor ADLS Gen 1. Microsoft Entra ID biedt geen systeemeigen ondersteuning voor service-eindpunten. Zie Netwerkbeveiliging in Azure Data Lake Storage Gen1 voor meer informatie over de integratie van virtuele netwerken in Azure Data Lake Storage Gen1.

Een virtueel netwerk kan worden gekoppeld aan maximaal 200 verschillende abonnementen en regio's door elke ondersteunde service met actieve regels voor virtuele netwerken geconfigureerd.

Azure-services beveiligen op virtuele netwerken

Een service-eindpunt voor een virtueel netwerk biedt de identiteit van het virtuele netwerk voor de Azure-service. Zodra u service-eindpunten in uw virtuele netwerk inschakelt, kunt u een regel voor een virtueel netwerk toevoegen om de Azure-servicebronnen te beveiligen in uw virtuele netwerk.

Tegenwoordig maakt Azure-serviceverkeer vanaf een virtueel netwerk gebruik van openbare IP-adressen als IP-bronadressen. Bij gebruik van service-eindpunten schakelt serviceverkeer over op het gebruik van privéadressen van virtuele netwerken als bron-IP-adressen bij het toegang krijgen tot de Azure-service vanuit een virtueel netwerk. Hierdoor hebt u toegang tot de services zonder dat u gereserveerde openbare IP-adressen nodig hebt die worden gebruikt in IP-firewalls.

Notitie

Met service-eindpunten worden de IP-bronadressen van de virtuele machines in het subnet voor serviceverkeer overgeschakeld van het gebruik van openbare IPv4-adressen naar IPv4-privéadressen. Bestaande firewallregels voor Azure-services met behulp van openbare IP-adressen van Azure werken niet meer met deze switch. Zorg ervoor dat firewallregels voor Azure-services deze switch toestaan voordat u service-eindpunten instelt. Mogelijk ondervindt u ook een tijdelijke onderbreking van het serviceverkeer van dit subnet tijdens het configureren van service-eindpunten.

Azure-servicetoegang beveiligen vanuit on-premises

Azure-servicebronnen die zijn beveiligd met virtuele netwerken, zijn standaard niet bereikbaar vanuit on-premises netwerken. Als u verkeer wilt toestaan vanaf on-premises netwerken, moet u ook openbare IP-adressen (doorgaans NAT) vanaf uw on-premises netwerken of ExpressRoute toestaan. U kunt deze IP-adressen toevoegen via de IP-firewallconfiguratie voor Azure-servicebronnen.

ExpressRoute: Als u ExpressRoute gebruikt voor Microsoft-peering vanaf uw locatie, identificeert u de NAT-IP-adressen die u gebruikt. De NAT IP-adressen worden door de klant verstrekt of geleverd door de serviceprovider. Voor toegang tot uw serviceresources moet u deze openbare IP-adressen toestaan in de instelling voor IP-firewall voor de resource. Zie de Vereisten voor ExpressRoute NAT voor meer informatie over NAT voor ExpressRoute Microsoft-peering.

Configuratie

Service-eindpunten configureren op een subnet in een virtueel netwerk. Eindpunten werken met alle soorten rekenprocessen die worden uitgevoerd in dat subnet.

U kunt meerdere service-eindpunten configureren voor alle ondersteunde Azure-services (Azure Storage of Azure SQL Database, bijvoorbeeld) op een subnet.

Voor Azure SQL Database moeten virtuele netwerken zich in dezelfde regio bevinden als de Azure-serviceresource. Voor alle andere services kunt u Azure-servicebronnen beveiligen voor virtuele netwerken in elke regio.

Het virtuele netwerk waar het eindpunt is geconfigureerd, kan zich in hetzelfde abonnement bevinden als de Azure-serviceresource, maar ook in een ander abonnement. Zie Inrichten voor meer informatie over de benodigde machtigingen voor het instellen van eindpunten en het koppelen van Azure-services.

Voor ondersteunde services kunt u nieuwe of bestaande resources koppelen aan virtuele netwerken met behulp van service-eindpunten.

Overwegingen

Na de implementatie van het service-eindpunt schakelen de bron-IP-adressen over van het gebruik van openbare IPv4-adressen naar het privé-IPv4-adres bij de communicatie met de service vanuit dat subnet. Bestaande open TCP-verbindingen met de service worden hierbij gesloten. Zorg ervoor dat er geen kritieke taken worden uitgevoerd wanneer u een service-eindpunt voor een service voor een subnet in- of uitschakelt. Zorg er ook voor dat uw toepassingen automatisch verbinding kunnen maken met Azure-services nadat de wisseling van IP-adres heeft plaatsgevonden.

Het wisselen van IP-adres heeft alleen gevolgen voor het serviceverkeer vanuit uw virtuele netwerk. Er is geen effect op ander verkeer dat is geadresseerd aan of van de openbare IPv4-adressen die zijn toegewezen aan uw virtuele machines. Als u voor Azure-services bestaande firewallregels hebt waarin gebruik wordt gemaakt van openbare IP-adressen voor Azure, werken deze regels niet meer nadat is overgeschakeld op privéadressen van virtuele netwerken.

Met service-eindpunten blijven DNS-records voor Azure-services ongewijzigd en resulteren ze in openbare IP-adressen die aan de Azure-service zijn toegewezen.

Netwerkbeveiligingsgroepen (NSG's) met de service-eindpunten:

NSG's staan standaard uitgaand internetverkeer toe en staan ook verkeer van uw virtuele netwerk naar Azure-services toe. Dit verkeer blijft werken met service-eindpunten zoals gebruikelijk.

Als u al het uitgaande internetverkeer wilt weigeren en alleen verkeer naar specifieke Azure-services wilt toestaan, kunt u dit doen met behulp van servicetags in uw NSG's. U kunt ondersteunde Azure-services opgeven als bestemming in uw NSG-regels en Azure biedt ook het onderhoud van IP-adressen die onder elke tag staan. Zie Azure-servicelabels voor NSG's voor meer informatie.

Scenario's

Gekoppelde, verbonden of meerdere virtuele netwerken: Als u Azure-services wilt beveiligen op meerdere subnetten binnen een virtueel netwerk of in meerdere virtuele netwerken, schakelt u service-eindpunten in op elk van de subnetten onafhankelijk. Met deze procedure worden Azure-servicebronnen beveiligd naar alle subnetten.

Uitgaand verkeer filteren van een virtueel netwerk naar Azure-services: als u het verkeer wilt inspecteren of filteren dat vanuit een virtueel netwerk naar een Azure-service wordt verzonden, kunt u een virtueel netwerkapparaat binnen het virtuele netwerk implementeren. U kunt dan service-eindpunten toepassen op het subnet waarop het virtueel-netwerkapparaat is geïmplementeerd en Azure-serviceresources alleen koppelen aan dit subnet. Dit scenario kan handig zijn als u het filteren van virtuele netwerkapparaten wilt gebruiken om de toegang van azure-services van uw virtuele netwerk te beperken tot specifieke Azure-resources. Zie Egress with network virtual appliances (Uitgaand verkeer met virtueel-netwerkapparaten) voor meer informatie.

Azure-resources beveiligen voor services die rechtstreeks in virtuele netwerken worden ingezet: u kunt verschillende Azure-services direct inzetten in specifieke subnetten binnen een virtueel netwerk. U kunt Azure-serviceresources koppelen aan subnetten voor beheerde services door een service-eindpunt in te stellen in het subnet van deze beheerde services.

Schijfverkeer vanaf een virtuele Azure-machine: routeringswijzigingen voor service-eindpunten voor Azure Storage zijn niet van invloed op schijfverkeer van virtuele machines voor beheerde en onbeheerde schijven. Dit verkeer omvat schijf-IO en koppel- en ontkoppelbewerkingen. U kunt service-eindpunten en Azure Storage-netwerkregels gebruiken om REST-toegang tot pagina-blobs tot specifieke netwerken te beperken.

Logboekregistratie en problemen oplossen

Zodra u service-eindpunten voor een specifieke service hebt geconfigureerd, controleert u of de route van het service-eindpunt van kracht is door:

Valideer het IP-bronadres van een serviceaanvraag in servicediagnose. In alle nieuwe aanvragen met service-eindpunten wordt het IP-bronadres voor de aanvraag weergegeven als het privéadres van het virtuele netwerk, toegewezen aan de client die de aanvraag vanuit uw virtuele netwerk uitvoert. Zonder het eindpunt is het adres een openbaar IP-adres van Azure.

Het weergeven van de effectieve routes in een netwerkinterface in een subnet. De route naar de service:

Toont een meer specifieke standaardroute naar de adresvoorvoegselbereiken van elke service

Heeft een nextHopType van VirtualNetworkServiceEndpoint

Geeft aan dat een meer directe verbinding met de service van kracht is in vergelijking met eventuele geforceerde tunnelingroutes

Notitie

Service-eindpuntroutes overschrijven alle BGP- of door de gebruiker gedefinieerde routes (UDR's) voor het adresprefix dat overeenkomt met een Azure service. Zie problemen met effectieve routes oplossen voor meer informatie.

Voorziening

Gebruikers met schrijftoegang tot een virtueel netwerk kunnen onafhankelijk service-eindpunten op virtuele netwerken configureren. Als u Azure-servicebronnen naar een virtueel netwerk wilt beveiligen, moeten gebruikers beschikken over de machtiging Microsoft.Network/virtualNetworks/subnets/joinViaServiceEndpoint/action voor de toegevoegde subnetten. De ingebouwde servicebeheerdersrollen bevatten standaard deze machtiging, maar u kunt deze wijzigen door aangepaste rollen te maken.

Zie ingebouwde Azure-rollen voor meer informatie over ingebouwde rollen. Zie Aangepaste Azure-rollen voor meer informatie over het toewijzen van specifieke machtigingen aan aangepaste rollen.

Virtuele netwerken en Azure-serviceresources kunnen binnen hetzelfde abonnement of in verschillende abonnementen aanwezig zijn. Bepaalde Azure-services (niet alle) zoals Azure Storage en Azure Key Vault ondersteunen ook service-eindpunten in verschillende Microsoft Entra ID-tenants. Het virtuele netwerk en de Azure-serviceresource kunnen zich in verschillende Microsoft Entra ID-tenants bevinden. Raadpleeg de documentatie voor afzonderlijke services voor meer informatie.

Prijzen en beperkingen

Er worden geen extra kosten in rekening gebracht voor het gebruik van service-eindpunten. Het huidige prijsmodel voor Azure-services (Azure Storage, Azure SQL Database, enzovoort) is momenteel van toepassing.

Er is geen limiet voor het totale aantal service-eindpunten in een virtueel netwerk.

Bepaalde Azure-services, zoals Azure Storage-accounts, kunnen limieten afdwingen voor het aantal subnetten dat wordt gebruikt voor het beveiligen van de resource. Raadpleeg de documentatie voor verschillende services in de sectie Volgende stappen voor meer informatie.

Beleid voor service-eindpunten voor virtuele netwerken

Met beleid voor service-eindpunten voor virtuele netwerken kunt u verkeer van virtuele netwerken filteren op Azure-services. Dit filter staat alleen specifieke Azure-servicebronnen toe via service-eindpunten. Beleid voor service-eindpunten zorgt voor nauwkeurig toegangsbeheer voor verkeer van Virtual Network naar Azure-services. Zie Service-eindpuntbeleid voor virtuele netwerken voor meer informatie.

Veelgestelde vragen

Zie veelgestelde vragen over service-eindpunten voor virtuele netwerken.