Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

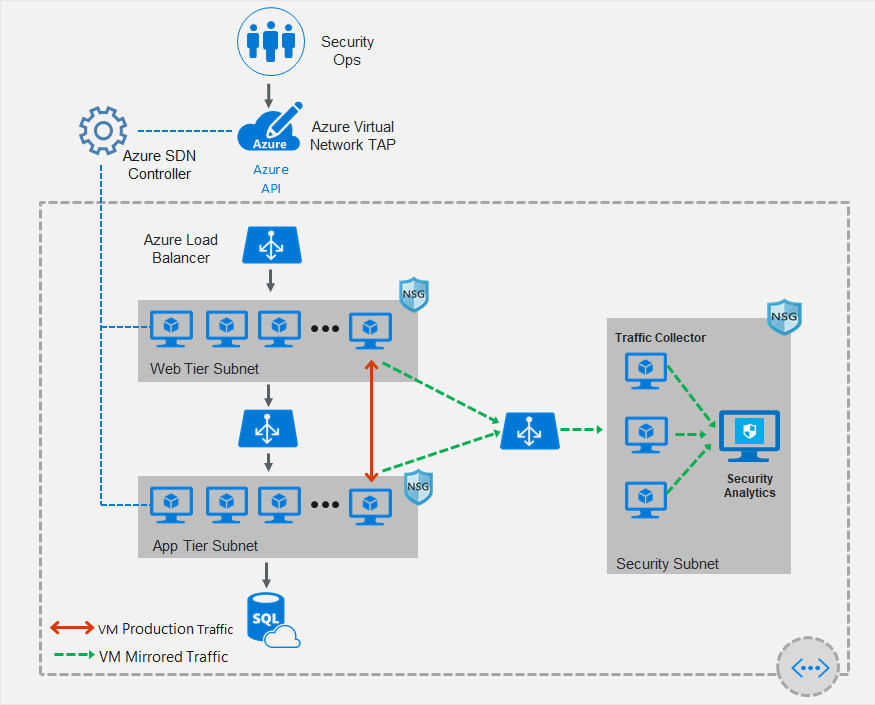

Met TAP (Terminal Access Point) van Azure Virtual Network kunt u uw netwerkverkeer van uw virtuele machine continu streamen naar een hulpprogramma voor netwerkpakketverzamelaar of analyse. Het collector- of analysehulpprogramma wordt geleverd door een partner die netwerk-virtuele apparaten levert. Zie partneroplossingen voor een lijst met partneroplossingen die zijn gevalideerd voor gebruik met een virtueel netwerk TAP.

Belangrijk

Virtueel netwerk TAP is nu in openbare preview in bepaalde Azure-regio's. Zie de sectie Ondersteunde regio in dit artikel voor meer informatie.

In het volgende diagram ziet u hoe een virtueel netwerk-TAP werkt. U kunt een TAP-configuratie toevoegen aan een netwerkinterface die is gekoppeld aan een virtuele machine die is geïmplementeerd in uw virtuele netwerk. De bestemming is een IP-adres van een virtueel netwerk in hetzelfde virtuele netwerk als de bewaakte netwerkinterface of een peering virtueel netwerk. De collectoroplossing voor TAP voor virtuele netwerken kan worden geïmplementeerd achter een interne Load Balancer van Azure voor een hoge beschikbaarheid.

Vereisten

Voordat u een virtueel netwerk TAP kunt maken, moet u ervoor zorgen dat u de bevestigingsmail hebt ontvangen dat u bent ingeschreven in de preview. U moet een of meer virtuele machines hebben gemaakt met Azure Resource Manager en een partneroplossing voor het aggregeren van tap-verkeer in dezelfde Azure-regio. Als u geen partneroplossing in uw virtuele netwerk hebt, bekijk partneroplossingen om er een te implementeren.

U kunt dezelfde TAP-resource van het virtuele netwerk gebruiken om verkeer van meerdere netwerkinterfaces in dezelfde of verschillende abonnementen samen te voegen. Als de bewaakte netwerkinterfaces zich in verschillende abonnementen bevinden, moeten de abonnementen worden gekoppeld aan dezelfde Microsoft Entra-tenant. Daarnaast kunnen de bewaakte netwerkinterfaces en het doeleindpunt voor het aggregeren van het TAP-verkeer zich in gekoppelde virtuele netwerken in dezelfde regio bevinden. Als u dit implementatiemodel gebruikt, moet u ervoor zorgen dat peering van het virtuele netwerk is ingeschakeld voordat u TAP van het virtuele netwerk configureert.

Machtigingen

De accounts die u gebruikt om TAP-configuratie toe te passen op netwerkinterfaces, moeten worden toegewezen aan de rol netwerkbijdrager of aan een aangepaste rol waaraan de benodigde acties uit de volgende tabel zijn toegewezen:

| Actie | Naam |

|---|---|

| Microsoft.Network/virtualNetworkTaps/* | Vereist voor het maken, bijwerken, lezen en verwijderen van een TAP-resource voor een virtueel netwerk |

| Microsoft.Network/networkInterfaces/read (lezen) | Vereist om de netwerkinterfaceresource te lezen waarop de TAP is geconfigureerd |

| Microsoft.Network/tapConfigurations/* | Vereist voor het maken, bijwerken, lezen en verwijderen van de TAP-configuratie op een netwerkinterface |

Beperkingen van openbare preview

Hieronder volgen beperkingen tijdens onze preview.

- Virtueel netwerk TAP ondersteunt alleen de netwerkinterface van een virtuele machine (VM) als bron voor mirroring.

- TAP voor virtueel netwerk ondersteunt Load Balancer of VM's netwerkinterface als bestemmingsresource voor het spiegelen van verkeer.

- Het virtuele netwerk biedt geen ondersteuning voor livemigratie. VM's die als bron voor het virtuele netwerk TAP zijn ingesteld, hebben livemigratie uitgeschakeld.

- VM's achter een Standard Load Balancer waarvoor zwevend IP-adres is ingeschakeld, kunnen niet worden ingesteld als spiegelingsbron.

- VM's achter Basic Load Balancer kunnen niet worden ingesteld als spiegelingsbron.

- Virtueel netwerk biedt geen ondersteuning voor spiegeling van binnenkomend Private Link-serviceverkeer.

- VM's in een virtueel netwerk waarvoor versleuteling is ingeschakeld, kunnen niet worden ingesteld als bron voor spiegeling.

- Tap voor virtueel netwerk biedt geen ondersteuning voor IPv6.

- Wanneer een VIRTUELE machine als bron wordt toegevoegd of verwijderd, kan de VM netwerk downtime ondervinden (maximaal 60 seconden).

Ondersteunde regio's

- Azië oost

- de westelijke centrale regio van de VS

Binnenkort beschikbaar

- Verenigd Koninkrijk Zuid

- Oost-US

Oplossingen voor TAP-partners voor virtueel netwerk

Netwerkpakketbrokers

| Partner | Product |

|---|---|

| Gigamon | GigaVUE Cloud Suite voor Azure |

| Keysight | CloudLens |

Beveiligingsanalyse, netwerk-/toepassingsprestatiebeheer

| Partner | Product |

|---|---|

| Darktrace | Darktrace /NETWORK |

| Netscout | Omnis Cyber Intelligence NDR |

| Corelight | Corelight Open NDR-platform |

| Vectra | Vectra NDR |

| Fortinet | FortiNDR Cloud |

| FortiGate-VM | |

| cPacket | cPacket Cloud Suite |

| TrendMicroMicro | Trend Vision One-netwerkbeveiliging™ |

| Extrahop | Reveal(x) |

| Bitdefender | GravityZone Uitgebreide Detectie en Reactie voor Netwerk |

| eSentire | eSentire MDR |

| LinkShadow | LinkShadow NDR |

| AttackFence | AttackFence NDR |

| Arista Networks | Arista NDR |

Volgende stappen

Meer informatie over het maken van een virtueel netwerk TAP met behulp van CLI of Azure Portal.