NAT-regels configureren voor uw Virtual WAN VPN-gateway

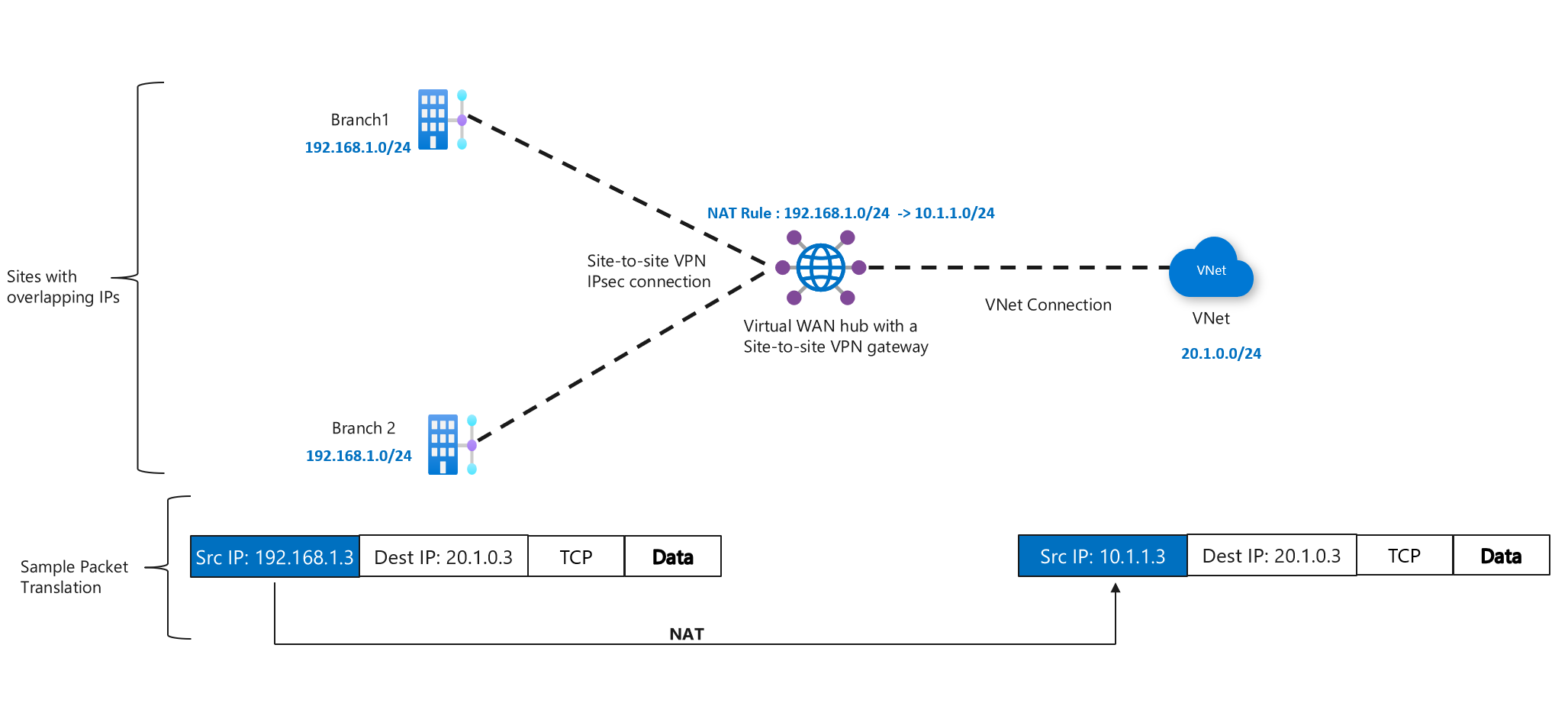

U kunt uw Virtual WAN VPN-gateway configureren met statische NAT-regels voor één-op-een. Een NAT-regel biedt een mechanisme voor het instellen van een-op-een-vertaling van IP-adressen. NAT kan worden gebruikt om twee IP-netwerken met incompatibele of overlappende IP-adressen te verbinden. Een typisch scenario is vertakkingen met overlappende IP-adressen die toegang willen krijgen tot Azure VNet-resources.

Deze configuratie maakt gebruik van een stroomtabel om verkeer van een extern (host) IP-adres te routeren naar een intern IP-adres dat is gekoppeld aan een eindpunt in een virtueel netwerk (virtuele machine, computer, container, enzovoort).

Voor het gebruik van NAT moeten VPN-apparaten any-to-any-verkeerkiezers (jokertekens) gebruiken. Op beleid gebaseerde (smalle) verkeerskiezers worden niet ondersteund in combinatie met NAT-configuratie.

NAT-regels configureren

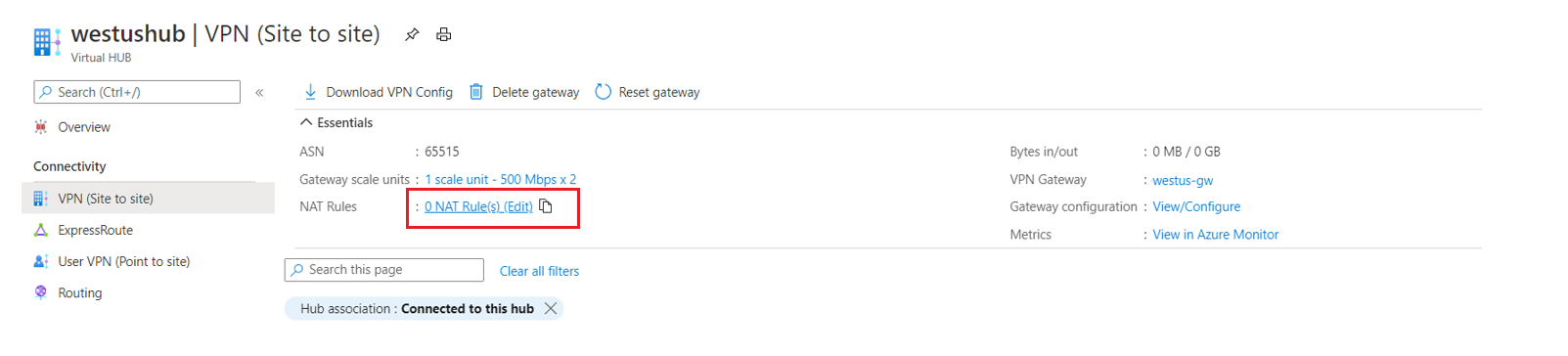

U kunt op elk gewenst moment NAT-regels configureren en weergeven op uw VPN-gatewayinstellingen.

NAT-type: statisch en dynamisch

NAT op een gatewayapparaat vertaalt de bron- en/of doel-IP-adressen op basis van het NAT-beleid of de regels om adresconflicten te voorkomen. Er zijn verschillende typen NAT-vertaalregels:

Statische NAT: statische regels definiëren een vaste adrestoewijzingsrelatie. Voor een bepaald IP-adres wordt het toegewezen aan hetzelfde adres uit de doelgroep. De toewijzingen voor statische regels zijn staatloos omdat de toewijzing is opgelost. Een NAT-regel die is gemaakt om 10.0.0.0/24 toe te wijzen aan 192.168.0.0/24, heeft bijvoorbeeld een vaste 1-1-toewijzing. 10.0.0.0 wordt omgezet in 192.168.0.0, 10.0.0.1 wordt omgezet in 192.168.0.1, enzovoort.

Dynamische NAT: Voor dynamische NAT kan een IP-adres worden omgezet naar verschillende doel-IP-adressen en TCP/UDP-poort op basis van beschikbaarheid, of met een andere combinatie van IP-adres en TCP/UDP-poort. De laatste wordt ook wel NAPT, Netwerkadres en Poortomzetting genoemd. Dynamische regels resulteren in stateful omzettingstoewijzingen, afhankelijk van de verkeersstromen op een bepaald moment. Vanwege de aard van dynamische NAT en de steeds veranderende IP-/poortcombinaties moeten stromen die gebruikmaken van dynamische NAT-regels worden gestart vanuit het IP-bereik voor interne toewijzing (pre-NAT). De dynamische toewijzing wordt vrijgegeven zodra de stroom is verbroken of correct is beëindigd.

Een andere overweging is de adresgroepgrootte voor vertaling. Als de grootte van de doeladresgroep hetzelfde is als de oorspronkelijke adresgroep, gebruikt u de statische NAT-regel om een 1:1-toewijzing in een opeenvolgende volgorde te definiëren. Als de doeladresgroep kleiner is dan de oorspronkelijke adresgroep, gebruikt u de dynamische NAT-regel om tegemoet te komen aan de verschillen.

Notitie

Site-naar-site NAT wordt niet ondersteund met site-naar-site-VPN-verbindingen waarbij op beleid gebaseerde verkeersselectors worden gebruikt.

Navigeer naar uw virtuele hub.

Selecteer VPN (site-naar-site).

Selecteer NAT-regels (bewerken).

Op de pagina NAT-regel bewerken kunt u een NAT-regel toevoegen/bewerken/verwijderen met behulp van de volgende waarden:

- Naam: Een unieke naam voor uw NAT-regel.

- Type: Statisch of Dynamisch. Statische een-op-een-NAT brengt een een-op-een-relatie tot stand tussen een intern adres en een extern adres, terwijl Dynamic NAT een IP en poort toewijst op basis van beschikbaarheid.

- IP-configuratie-id: een NAT-regel moet worden geconfigureerd voor een specifiek VPN-gatewayexemplaren. Dit is alleen van toepassing op Dynamische NAT. Statische NAT-regels worden automatisch toegepast op beide VPN Gateway-exemplaren.

- Modus: IngressSnat of EgressSnat.

- De ingressSnat-modus (ook wel inkomend bron-NAT genoemd) is van toepassing op verkeer dat de site-naar-site-VPN-gateway van de Azure-hub invoert.

- EgressSnat-modus (ook wel egress source NAT genoemd) is van toepassing op verkeer dat de site-naar-site-VPN-gateway van de Azure-hub verlaat.

- Interne toewijzing: een adresvoorvoegselbereik van bron-IP-adressen in het binnennetwerk dat wordt toegewezen aan een set externe IP-adressen. Met andere woorden, het voorvoegselbereik van uw voor-NAT-adres.

- Externe toewijzing: een adresvoorvoegselbereik van doel-IP's op het externe netwerk waaraan bron-IP-adressen worden toegewezen. Met andere woorden, het voorvoegselbereik van het post-NAT-adres.

- Koppeling Verbinding maken ion: Verbinding maken ion-resource die virtueel een VPN-site verbindt met de site-naar-site-VPN-gateway van de Azure Virtual WAN-hub.

Notitie

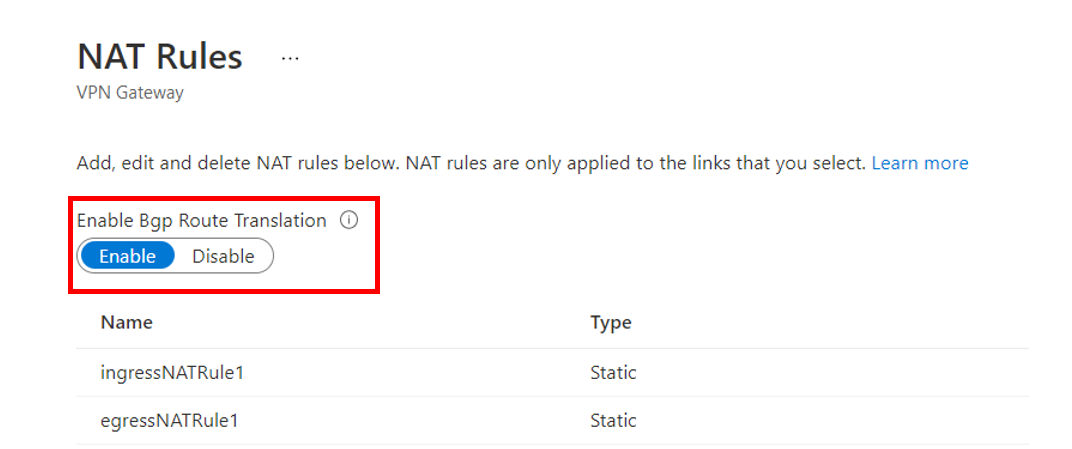

Als u wilt dat de site-naar-site-VPN-gateway om vertaalde adresvoorvoegsels (externe toewijzing) via BGP te adverteren, klikt u op de knop BGP-vertaling inschakelen, waardoor on-premises automatisch het post-NAT-bereik van egress-regels en Azure (Virtual WAN-hub, verbonden virtuele netwerken, VPN- en ExpressRoute-vertakkingen) automatisch leert over het post-NAT-bereik van regels voor inkomend verkeer. De nieuwe POST NAT-bereiken worden weergegeven in de tabel Effectieve routes in een virtuele hub. De instelling Bgp-vertaling inschakelen wordt toegepast op alle NAT-regels op de site-naar-site-VPN-gateway van de Virtual WAN-hub.

Voorbeeldconfiguraties

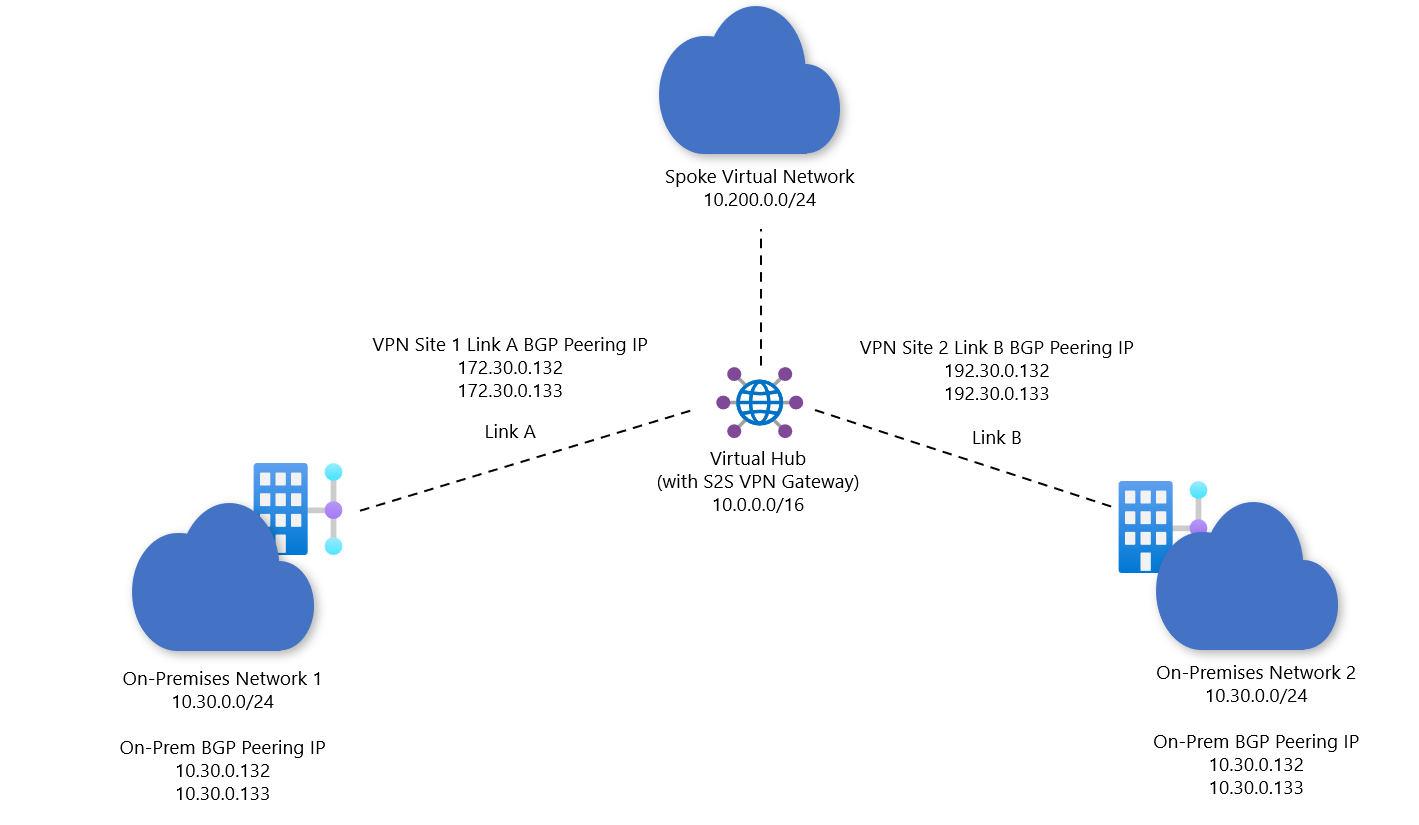

Ingress SNAT (VPN-site met BGP-functionaliteit)

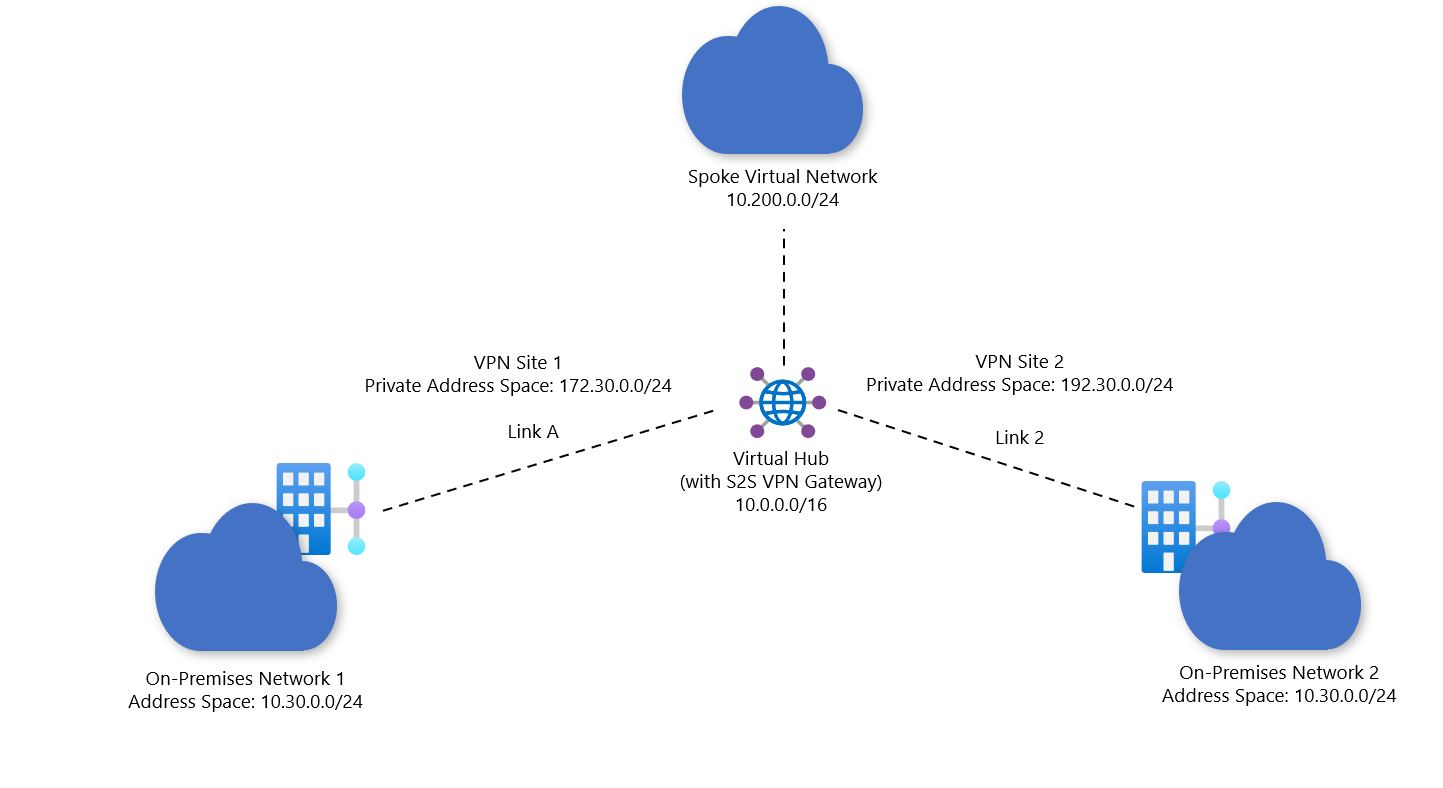

SNAT-regels voor inkomend verkeer worden toegepast op pakketten die Azure invoeren via de site-naar-site-VPN-gateway van Virtual WAN. In dit scenario wilt u twee site-naar-site VPN-vertakkingen verbinden met Azure. VPN-site 1 maakt verbinding via Koppeling A en VPN-site 2 maakt verbinding via Koppeling B. Elke site heeft dezelfde adresruimte 10.30.0.0/24.

In dit voorbeeld wordt nat-site1 tot en met 172.30.0.0.0/24 gebruikt. De virtuele netwerken en vertakkingen van virtual WAN-spokes en andere vertakkingen leren deze post-NAT-adresruimte automatisch.

In het volgende diagram ziet u het verwachte resultaat:

Geef een NAT-regel op.

Geef een NAT-regel op om ervoor te zorgen dat de site-naar-site-VPN-gateway onderscheid kan maken tussen de twee vertakkingen met overlappende adresruimten (zoals 10.30.0.0/24). In dit voorbeeld richten we ons op Koppeling A voor VPN-site 1.

De volgende NAT-regel kan worden ingesteld en gekoppeld aan Koppeling A. Omdat dit een statische NAT-regel is, bevatten de adresruimten van de interne toewijzing en externe toewijzing hetzelfde aantal IP-adressen.

- Naam: ingressRule01

- Type: Statisch

- Modus: InkomendSnat

- Interne toewijzing: 10.30.0.0/24

- Externe toewijzing: 172.30.0.0/24

- Koppeling Verbinding maken ion: Koppeling A

Schakel BGP-routeomzetting in op Inschakelen.

Zorg ervoor dat de site-naar-site-VPN-gateway kan worden gekoppeld aan de on-premises BGP-peer.

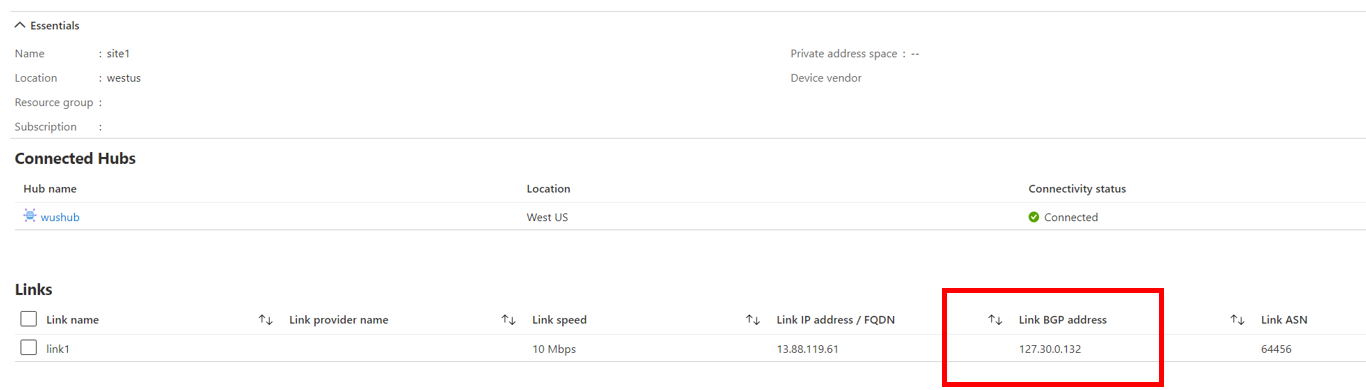

In dit voorbeeld moet de NAT-regel voor inkomend verkeer 10.30.0.132 omzetten in 172.30.0.132. Klik hiervoor op VPN-site bewerken om een BGP-adres voor VPN-sitekoppeling te configureren om dit vertaalde BGP-peeradres (172.30.0.132) weer te geven.

Overwegingen als de VPN-site verbinding maakt via BGP

De subnetgrootte voor zowel interne als externe toewijzing moet hetzelfde zijn voor statische een-op-een-NAT.

Als BGP-vertaling is ingeschakeld, zal de site-naar-site-VPN-gateway automatisch de externe toewijzing van egress NAT-regels naar on-premises adverteren, evenals externe toewijzing van binnenkomende NAT-regels aan Azure (virtual WAN-hub, verbonden spoke virtuele netwerken, verbonden VPN/ExpressRoute). Als BGP-vertaling is uitgeschakeld, worden vertaalde routes niet automatisch geadverteerd naar de on-premises. Als zodanig moet de on-premises BGP-spreker worden geconfigureerd om het bereik na NAT (externe toewijzing) van de binnenkomende NAT-regels te adverteren die zijn gekoppeld aan die VPN-sitekoppelingsverbinding. Op dezelfde manier moet een route voor het bereik na NAT (externe toewijzing) van egress NAT-regels worden toegepast op het on-premises apparaat.

De site-naar-site-VPN-gateway vertaalt automatisch het on-premises BGP-peer-IP-adres als het on-premises BGP-peer-IP-adres zich in de interne toewijzing van een NAT-regel voor inkomend verkeer bevindt. Als gevolg hiervan moet het BGP-adres voor de koppeling van de VPN-site Verbinding maken ion het NAT-vertaalde adres (onderdeel van de externe toewijzing) weerspiegelen.

Als het on-premises BGP-IP-adres bijvoorbeeld 10.30.0.133 is en er een NAT-regel voor inkomend verkeer is die 10.30.0.0/24 vertaalt naar 172.30.0.0/24, Het BGP-adres link Verbinding maken ion van de VPN-site moet zijn geconfigureerd als het vertaalde adres (172.30.0.133).

In Dynamic NAT kan on-premises BGP-peer-IP geen deel uitmaken van het pre-NAT-adresbereik (interne toewijzing) omdat IP- en poortvertalingen niet zijn opgelost. Als het ip-adres van de on-premises BGP-peering moet worden vertaald, maakt u een afzonderlijke statische NAT-regel die alleen het IP-adres van BGP-peering vertaalt.

Als het on-premises netwerk bijvoorbeeld een adresruimte van 10.0.0.0/24 heeft met een on-premises BGP-peer-IP van 10.0.0.1 en er een dynamische NAT-regel voor inkomend verkeer is om 10.0.0.0/24 te vertalen naar 192.198.0.0/32, een afzonderlijke statische NAT-regel voor inkomend verkeer die 10.0.0.1/32 vertaalt naar 192.168.0.02/32 is vereist en het bijbehorende BGP-adres van de VPN-site Verbinding maken ion BGP moet worden bijgewerkt naar het NAT-vertaalde adres (onderdeel van de externe toewijzing).

Ingress SNAT (VPN-site met statisch geconfigureerde routes)

SNAT-regels voor inkomend verkeer worden toegepast op pakketten die Azure invoeren via de site-naar-site-VPN-gateway van Virtual WAN. In dit scenario wilt u twee site-naar-site VPN-vertakkingen verbinden met Azure. VPN-site 1 maakt verbinding via Koppeling A en VPN-site 2 maakt verbinding via Koppeling B. Elke site heeft dezelfde adresruimte 10.30.0.0/24.

In dit voorbeeld gebruiken we de NAT VPN-site 1 tot en met 172.30.0.0.0/24. Omdat de VPN-site echter niet is verbonden met de site-naar-site-VPN-gateway via BGP, zijn de configuratiestappen iets anders dan het voorbeeld met BGP-functionaliteit.

Geef een NAT-regel op.

Geef een NAT-regel op om ervoor te zorgen dat de site-naar-site-VPN-gateway onderscheid kan maken tussen de twee vertakkingen met dezelfde adresruimte 10.30.0.0/24. In dit voorbeeld richten we ons op Koppeling A voor VPN-site 1.

De volgende NAT-regel kan worden ingesteld en gekoppeld aan Koppeling A van een van de VPN-site 1. Omdat dit een statische NAT-regel is, bevatten de adresruimten van de interne toewijzing en externe toewijzing hetzelfde aantal IP-adressen.

- Naam: IngressRule01

- Type: Statisch

- Modus: InkomendSnat

- Interne toewijzing: 10.30.0.0/24

- Externe toewijzing: 172.30.0.0/24

- Koppeling Verbinding maken ion: Koppeling A

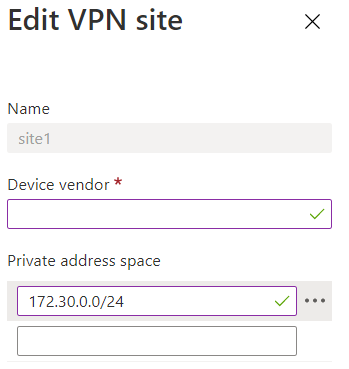

Bewerk het veld Privéadresruimte van VPN-site 1 om ervoor te zorgen dat de site-naar-site-VPN-gateway het post-NAT-bereik (172.30.0.0/24) leert.

Ga naar de virtuele hubresource die de site-naar-site-VPN-gateway bevat. Selecteer VPN (site-naar-site) op de pagina van de virtuele hub, onder Verbinding maken iviteit.

Selecteer de VPN-site die is verbonden met de Virtual WAN-hub via Koppeling A. Selecteer Site bewerken en voer 172.30.0.0/24 in als de privéadresruimte voor de VPN-site.

Overwegingen als VPN-sites statisch zijn geconfigureerd (niet verbonden via BGP)

- De subnetgrootte voor zowel interne als externe toewijzing moet hetzelfde zijn voor statische een-op-een-NAT.

- Bewerk de VPN-site in Azure Portal om de voorvoegsels toe te voegen in de externe toewijzing van inkomende NAT-regels in het veld Privéadresruimte.

- Voor configuraties met uitgaande NAT-regels moet een routebeleid of statische route met de externe toewijzing van de EGress NAT-regel worden toegepast op het on-premises apparaat.

Pakketstroom

In de voorgaande voorbeelden wil een on-premises apparaat een resource in een virtueel spoke-netwerk bereiken. De pakketstroom is als volgt, waarbij de NAT-vertalingen vet worden weergegeven.

Verkeer van on-premises wordt gestart.

- Bron-IP-adres: 10.30.0.4

- Doel-IP-adres: 10.200.0.4

Verkeer voert site-naar-site-gateway in en wordt vertaald met behulp van de NAT-regel en vervolgens verzonden naar de spoke.

- Bron-IP-adres: 172.30.0.4

- Doel-IP-adres: 10.200.0.4

Antwoord van Spoke wordt gestart.

- Bron-IP-adres: 10.200.0.4

- Doel-IP-adres: 172.30.0.4

Verkeer voert de site-naar-site-VPN-gateway in en de vertaling wordt omgekeerd en naar on-premises verzonden.

- Bron-IP-adres: 10.200.0.4

- Doel-IP-adres: 10.30.0.4

Verificatiecontroles

In deze sectie ziet u controles om te controleren of uw configuratie juist is ingesteld.

Dynamische NAT-regels valideren

Gebruik dynamische NAT-regels als de doeladresgroep kleiner is dan de oorspronkelijke adresgroep.

Omdat combinaties van IP/poort niet zijn opgelost in een dynamische NAT-regel, kan het on-premises BGP-peer-IP-adres niet deel uitmaken van het adresbereik pre-NAT (interne toewijzing). Maak een specifieke statische NAT-regel die het IP-adres van de BGP-peering alleen vertaalt.

Voorbeeld:

- On-premises adresbereik: 10.0.0.0/24

- On-premises BGP IP: 10.0.0.1

- Dynamische NAT-regel voor inkomend verkeer: 192.168.0.1/32

- Statische NAT-regel voor inkomend verkeer: 10.0.0.1 -> 192.168.0.2

DefaultRouteTable, regels en routes valideren

Vertakkingen in Virtual WAN koppelen aan de DefaultRouteTable, wat impliceert dat alle vertakkingsverbindingen routes leren die in de DefaultRouteTable zijn ingevuld. U ziet de NAT-regel met het vertaalde voorvoegsel in de effectieve routes van de DefaultRouteTable.

Uit het vorige voorbeeld:

- Voorvoegsel: 172.30.0.0/24

- Volgend hoptype: VPN_S2S_Gateway

- Volgende hop: VPN_S2S_Gateway resource

Adresvoorvoegsels valideren

Dit voorbeeld is van toepassing op resources in virtuele netwerken die zijn gekoppeld aan de DefaultRouteTable.

De effectieve routes op netwerkinterfacekaarten (NIC) van elke virtuele machine die zich in een virtueel spoke-netwerk bevindt dat is verbonden met de virtuele WAN-hub, moet ook de adresvoorvoegsels bevatten van de externe toewijzing die is opgegeven in de NAT-regel voor inkomend verkeer.

Het on-premises apparaat moet ook routes bevatten voor voorvoegsels die zijn opgenomen in de externe toewijzing van egress NAT-regels.

Algemene configuratiepatronen

Notitie

Site-naar-site NAT wordt niet ondersteund met site-naar-site-VPN-verbindingen waarbij op beleid gebaseerde verkeersselectors worden gebruikt.

In de volgende tabel ziet u veelvoorkomende configuratiepatronen die zich voordoen bij het configureren van verschillende typen NAT-regels op de site-naar-site-VPN-gateway.

| Type VPN-site | NAT-regels voor inkomend verkeer | Uitgaande NAT-regels |

|---|---|---|

| VPN-site met statisch geconfigureerde routes | Bewerk 'Privéadresruimte' op de VPN-site om de externe toewijzing van de NAT-regel te bevatten. | Routes toepassen voor de externe toewijzing van de NAT-regel op het on-premises apparaat. |

| VPN-site (BGP-vertaling ingeschakeld) | Plaats het adres van de externe toewijzing van de BGP-peer in de VPN-sitekoppeling Verbinding maken ion BGP-adres. | Geen speciale overwegingen. |

| VPN-site (BGP-vertaling uitgeschakeld) | Zorg ervoor dat de on-premises BGP-spreker de voorvoegsels in de externe toewijzing van de NAT-regel adverteert. Plaats ook het externe toewijzingsadres van de BGP-peer in het BGP-adres van de VPN-sitekoppeling Verbinding maken ion. | Routes toepassen voor de externe toewijzing van de NAT-regel op het on-premises apparaat. |

Volgende stappen

Zie Een site-naar-site-verbinding configureren voor meer informatie over site-naar-site-configuraties.