Gebruikersgroepen en IP-adresgroepen configureren voor P2S-gebruikers-VPN's

P2S-gebruikers-VPN's bieden de mogelijkheid om IP-adressen van gebruikers uit specifieke adresgroepen toe te wijzen op basis van hun identiteit of verificatiereferenties door gebruikersgroepen te maken. Dit artikel helpt u bij het configureren van gebruikersgroepen, groepsleden en het prioriteren van groepen. Zie Over gebruikersgroepen voor meer informatie over het werken met gebruikersgroepen.

Vereisten

Voordat u begint, moet u ervoor zorgen dat u een virtueel WAN hebt geconfigureerd dat gebruikmaakt van een of meer verificatiemethoden. Zie Zelfstudie: Een VPN P2S-verbinding voor virtual WAN-gebruikers maken.

Werkstroom

In dit artikel wordt de volgende werkstroom gebruikt om u te helpen bij het instellen van gebruikersgroepen en IP-adresgroepen voor uw P2S VPN-verbinding.

Configuratievereisten overwegen

Een verificatiemechanisme kiezen

Een gebruikersgroep maken

Gatewayinstellingen configureren

Stap 1: Configuratievereisten overwegen

In deze sectie vindt u een overzicht van de configuratievereisten en beperkingen voor gebruikersgroepen en IP-adresgroepen.

Het maximum aantal groepen waarnaar kan worden verwezen door één P2S VPN-gateway is 90. Het maximum aantal beleids-/groepsleden (criteria die worden gebruikt om te bepalen welke groep een verbindende gebruiker deel uitmaakt) in groepen die aan een gateway zijn toegewezen, is 390. Als een groep echter is toegewezen aan meerdere verbindingsconfiguraties op dezelfde gateway, worden deze groep en de leden ervan meerdere keren meegeteld bij de limieten. Als er bijvoorbeeld een beleidsgroep is met 10 leden die is toegewezen aan drie VPN-verbindingsconfiguraties op de gateway. Deze configuratie telt als drie groepen met 30 totale leden in plaats van één groep met 10 leden. Het totale aantal gelijktijdige gebruikers dat verbinding maakt met een gateway wordt beperkt door de gatewayschaaleenheid en het aantal IP-adressen dat is toegewezen aan elke gebruikersgroep en niet het aantal beleids-/groepsleden dat aan een gateway is gekoppeld.

Zodra een groep is gemaakt als onderdeel van een CONFIGURATIE van een VPN-server, kunnen de naam en de standaardinstelling van een groep niet worden gewijzigd.

Groepsnamen moeten uniek zijn.

Groepen met een lagere numerieke prioriteit worden verwerkt vóór groepen met een hogere numerieke prioriteit. Als een verbindende gebruiker lid is van meerdere groepen, beschouwt de gateway deze als lid van de groep met een lagere numerieke prioriteit voor het toewijzen van IP-adressen.

Groepen die worden gebruikt door bestaande punt-naar-site-VPN-gateways kunnen niet worden verwijderd.

U kunt de volgorde van de prioriteiten van uw groepen wijzigen door te klikken op de pijl-omhoog die overeenkomt met die groep.

Adresgroepen kunnen niet overlappen met adresgroepen die worden gebruikt in andere verbindingsconfiguraties (dezelfde of verschillende gateways) in hetzelfde virtuele WAN.

Adresgroepen kunnen ook niet overlappen met adresruimten van virtuele netwerken, adresruimten van virtuele hubs of on-premises adressen.

Adresgroepen kunnen niet kleiner zijn dan /24. U kunt bijvoorbeeld geen bereik van /25 of /26 toewijzen.

Stap 2: Verificatiemechanisme kiezen

De volgende secties bevatten beschikbare verificatiemechanismen die kunnen worden gebruikt tijdens het maken van gebruikersgroepen.

Microsoft Entra-groepen

Zie Microsoft Entra-groepen en groepslidmaatschap beheren als u Active Directory-groepen wilt maken en beheren.

- De object-id van de Microsoft Entra-groep (en niet de groepsnaam) moet worden opgegeven als onderdeel van de vpn-configuratie van virtual WAN-punt-naar-site-gebruiker.

- Microsoft Entra-gebruikers kunnen worden toegewezen als onderdeel van meerdere Active Directory-groepen, maar Virtual WAN beschouwt gebruikers als onderdeel van de Virtual WAN-gebruikers-/beleidsgroep met de laagste numerieke prioriteit.

RADIUS : leverancierspecifieke kenmerken van NPS

Zie RADIUS : NPS configureren voor leverancierspecifieke kenmerken voor netwerkbeleidsserver (NPS).

Certificaten

Als u zelfondertekende certificaten wilt genereren, raadpleegt u Certificaten genereren en exporteren voor VPN P2S-verbindingen van gebruikers: PowerShell. Als u een certificaat met een specifieke algemene naam wilt genereren, wijzigt u de parameter Onderwerp in de juiste waarde (bijvoorbeeld xx@domain.com) bij het uitvoeren van de New-SelfSignedCertificate PowerShell-opdracht.

Stap 3: Een gebruikersgroep maken

Gebruik de volgende stappen om een gebruikersgroep te maken.

Ga in Azure Portal naar de pagina Virtual WAN -> VPN-configuraties voor gebruikers .

Selecteer op de pagina VPN-configuraties voor gebruikers de VPN-configuratie van de gebruiker die u wilt bewerken en selecteer vervolgens Configuratie bewerken.

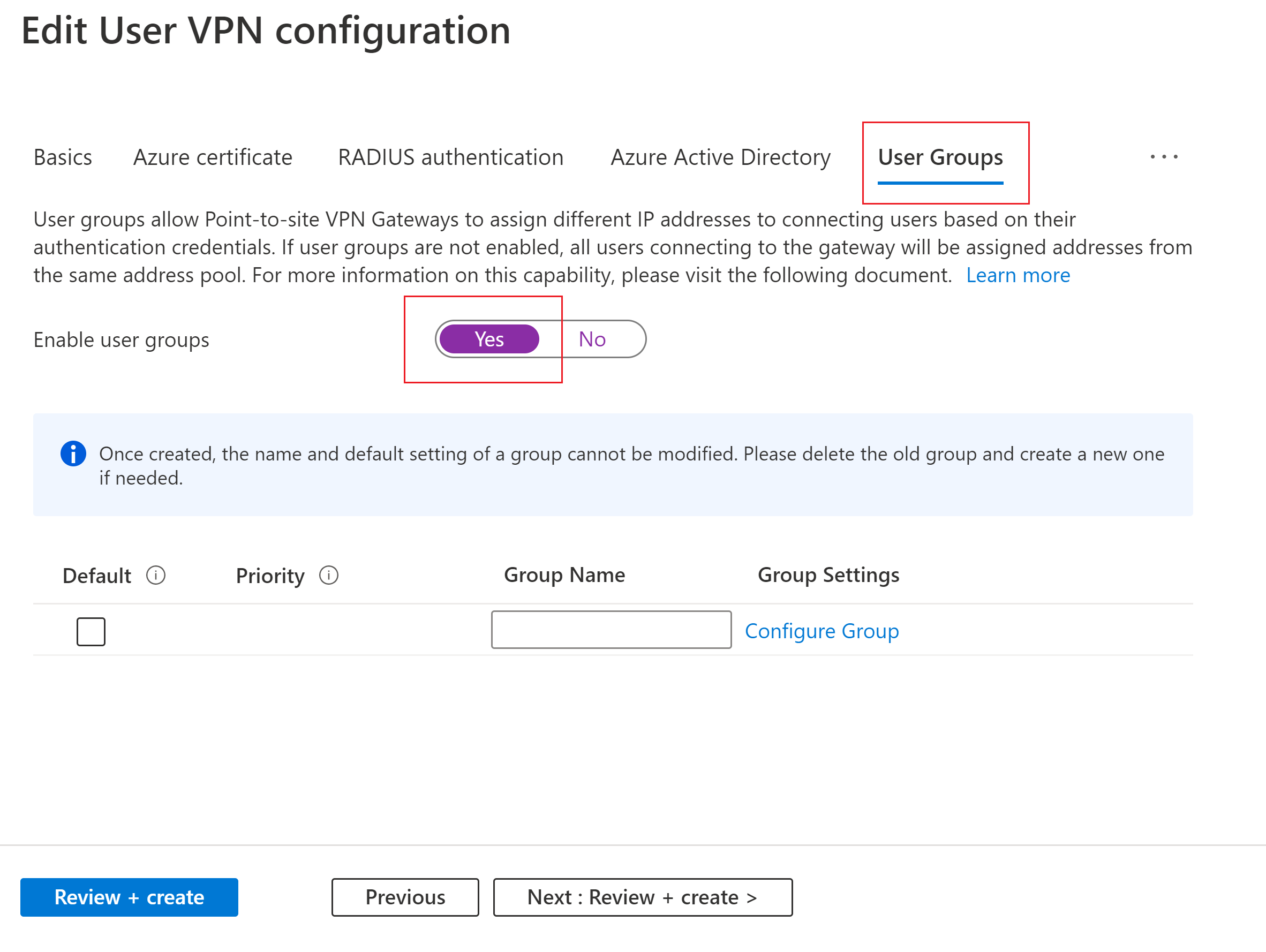

Open op de pagina Gebruikers-VPN-configuratie bewerken het tabblad Gebruikersgroepen .

Selecteer Ja om gebruikersgroepen in te schakelen. Wanneer deze serverconfiguratie is toegewezen aan een P2S VPN-gateway, krijgen gebruikers die deel uitmaken van dezelfde gebruikersgroepen IP-adressen uit dezelfde adresgroepen toegewezen. Gebruikers die deel uitmaken van verschillende groepen, krijgen IP-adressen van verschillende groepen toegewezen. Wanneer u deze functie gebruikt, moet u standaardgroep selecteren voor een van de groepen die u maakt.

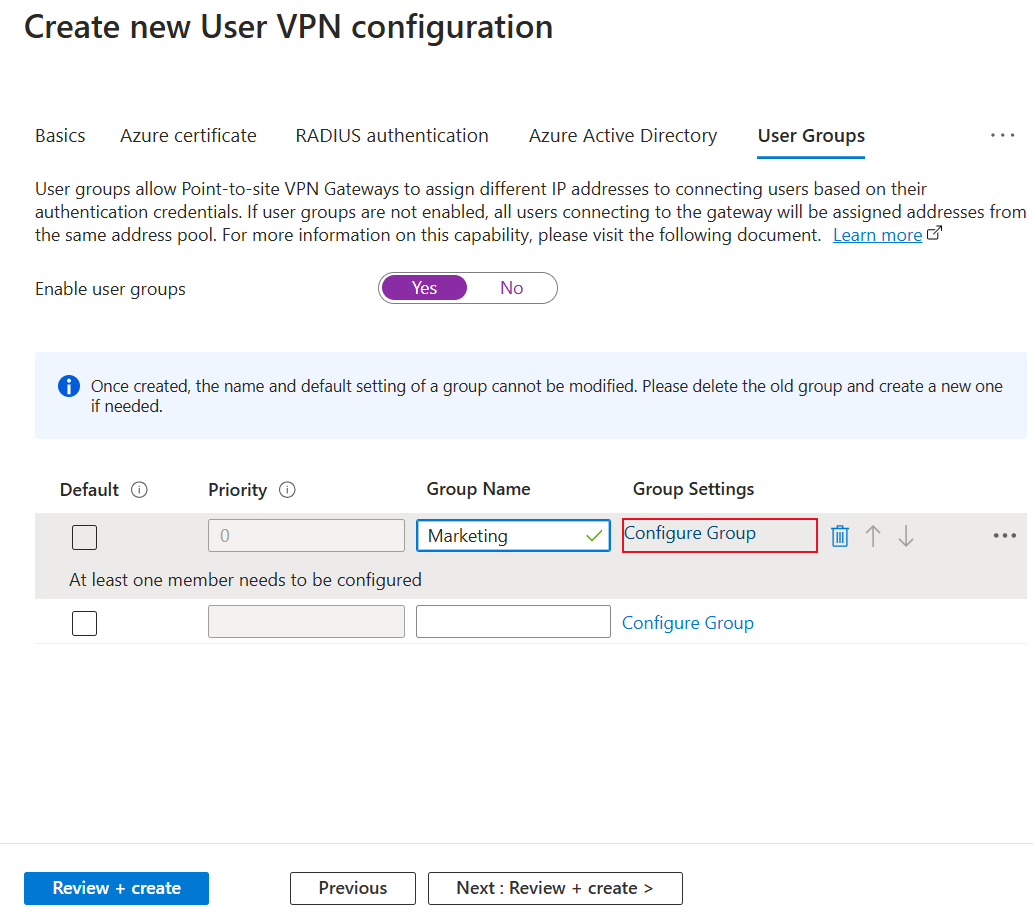

Als u een nieuwe gebruikersgroep wilt maken, vult u de naamparameter in met de naam van de eerste groep.

Selecteer Naast de groepsnaam de optie Groep configureren om de pagina Groep configureren Instellingen te openen.

Vul op de pagina Groep configureren Instellingen de waarden in voor elk lid dat u in deze groep wilt opnemen. Een groep kan meerdere groepsleden bevatten.

Maak een nieuw lid door het veld Naam in te vullen.

Selecteer de verificatie: Instellingstype in de vervolgkeuzelijst. De vervolgkeuzelijst wordt automatisch ingevuld op basis van de geselecteerde verificatiemethoden voor de gebruikers-VPN-configuratie.

Typ de waarde. Zie Over gebruikersgroepen voor geldige waarden.

Wanneer u klaar bent met het maken van de instellingen voor de groep, selecteert u Toevoegen en Oke.

Maak eventuele extra groepen.

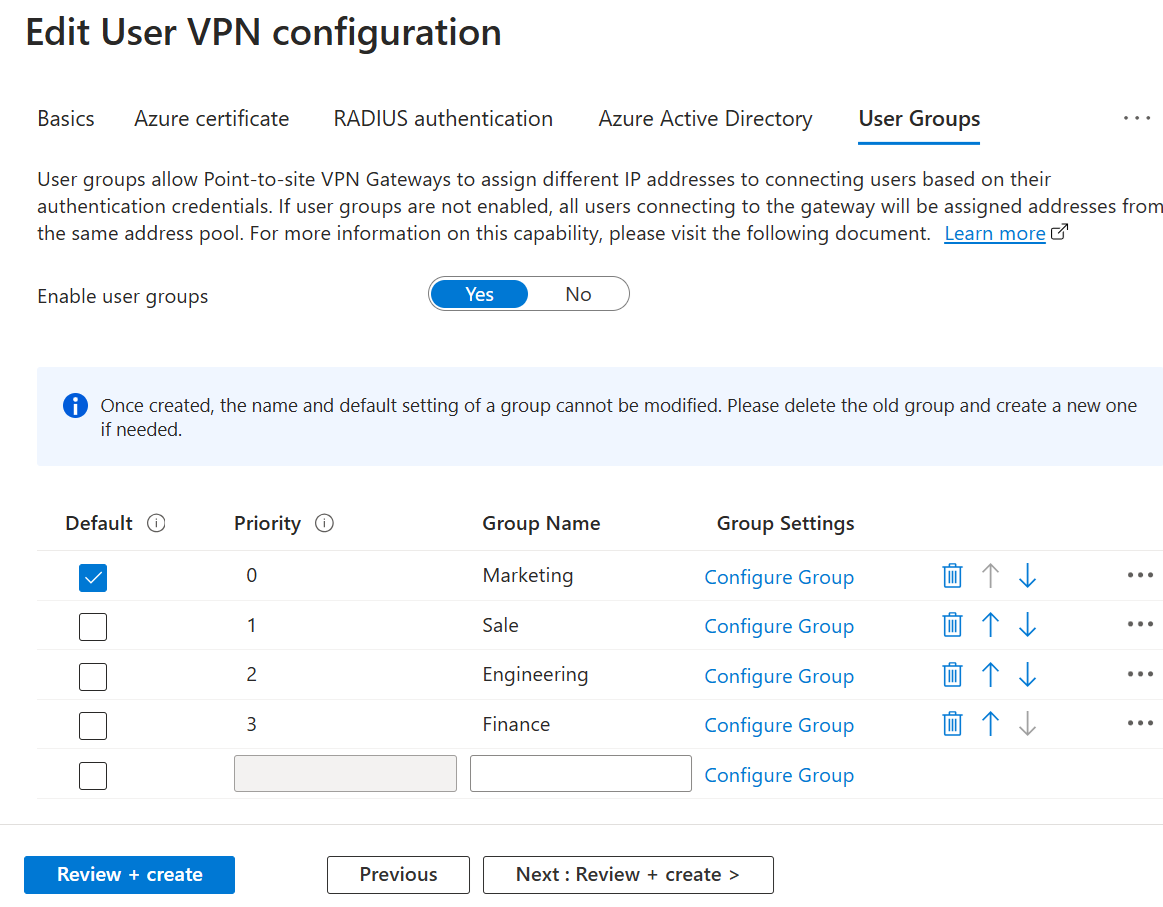

Selecteer ten minste één groep als standaard. Gebruikers die geen deel uitmaken van een groep die is opgegeven op een gateway, worden toegewezen aan de standaardgroep op de gateway. Houd er ook rekening mee dat u de standaardstatus van een groep niet kunt wijzigen nadat de groep is gemaakt.

Selecteer de pijlen om de volgorde van de groepsprioriteit aan te passen.

Selecteer Beoordelen en maken om te maken en te configureren. Nadat u de gebruikers-VPN-configuratie hebt gemaakt, configureert u de configuratie-instellingen van de gatewayserver om de functie gebruikersgroepen te gebruiken.

Stap 4: Gateway-instellingen configureren

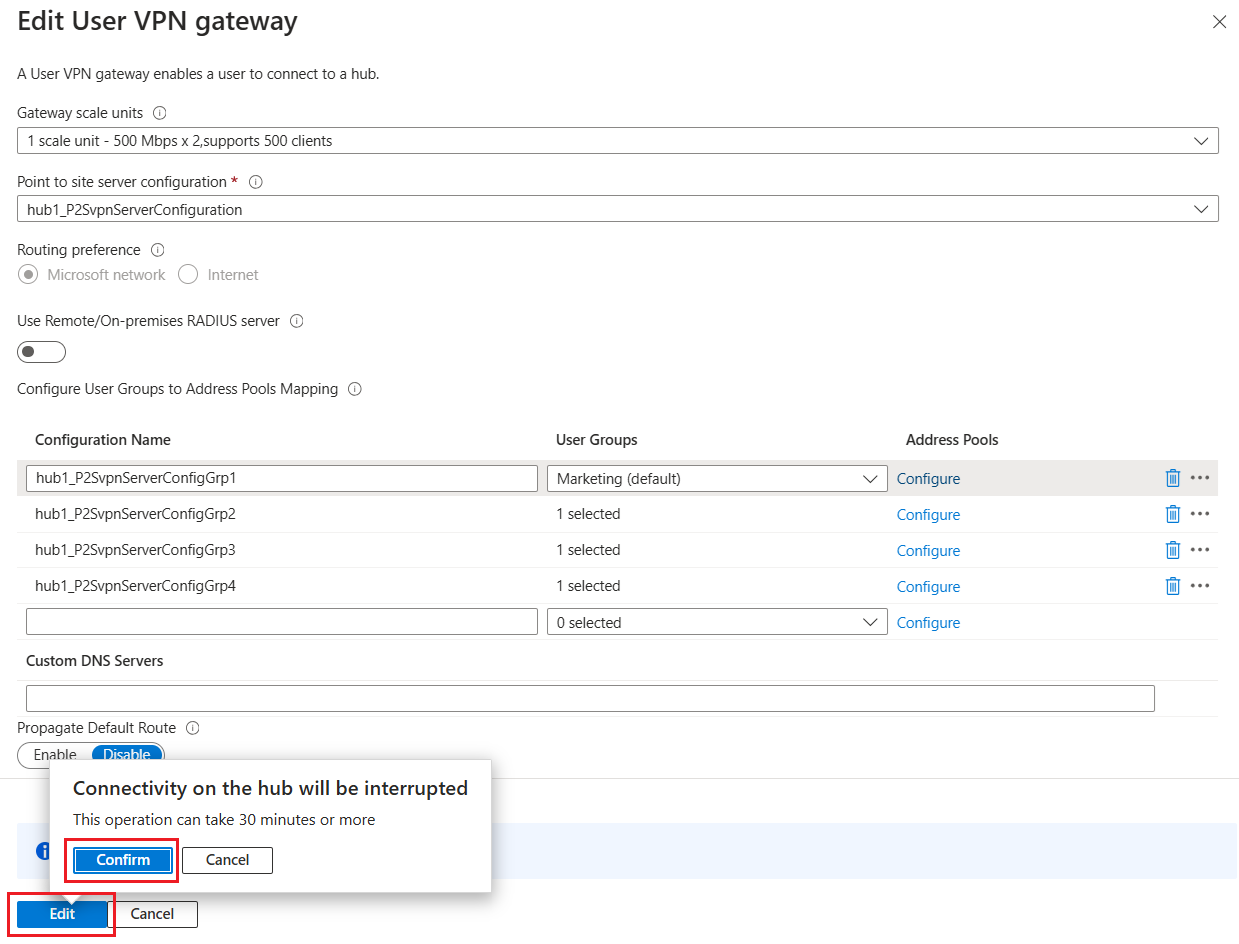

Ga in de portal naar uw virtuele hub en selecteer Gebruikers-VPN (punt-naar-site).

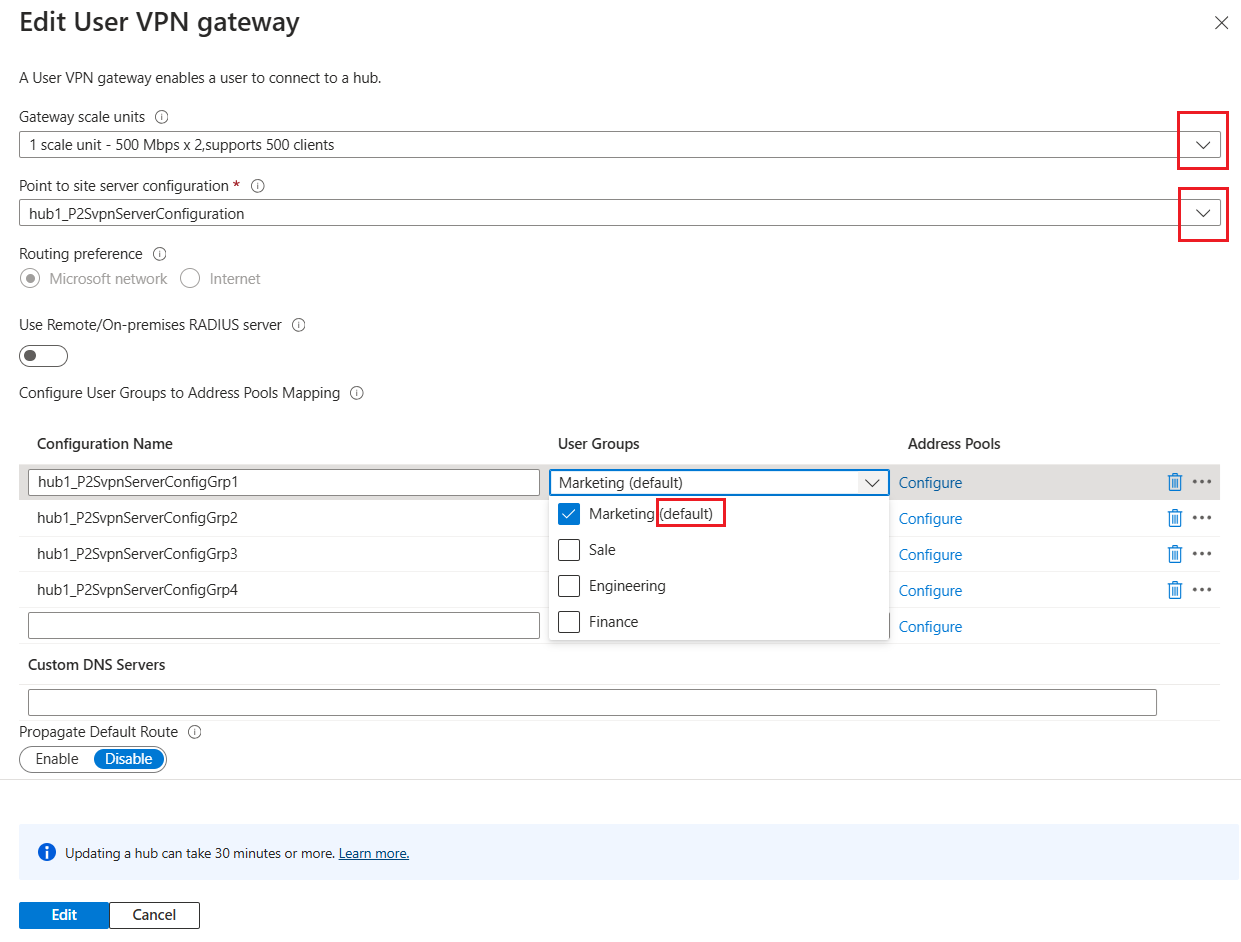

Selecteer op de pagina punt-naar-site de koppeling Gatewayschaaleenheden om de VPN-gateway gebruiker bewerken te openen. Pas de waarde van gatewayschaaleenheden aan in de vervolgkeuzelijst om de gatewaydoorvoer te bepalen.

Selecteer voor punt-naar-siteserverconfiguratie de gebruikers-VPN-configuratie die u hebt geconfigureerd voor gebruikersgroepen. Zie Een gebruikersgroep maken als u deze instellingen nog niet hebt geconfigureerd.

Maak een nieuwe punt-naar-siteconfiguratie door een nieuwe configuratienaam te typen.

Selecteer een of meer groepen die aan deze configuratie moeten worden gekoppeld. Alle gebruikers die deel uitmaken van groepen die aan deze configuratie zijn gekoppeld, krijgen IP-adressen van dezelfde IP-adresgroepen toegewezen.

Voor alle configuraties voor deze gateway moet u precies één standaardgebruikersgroep hebben geselecteerd.

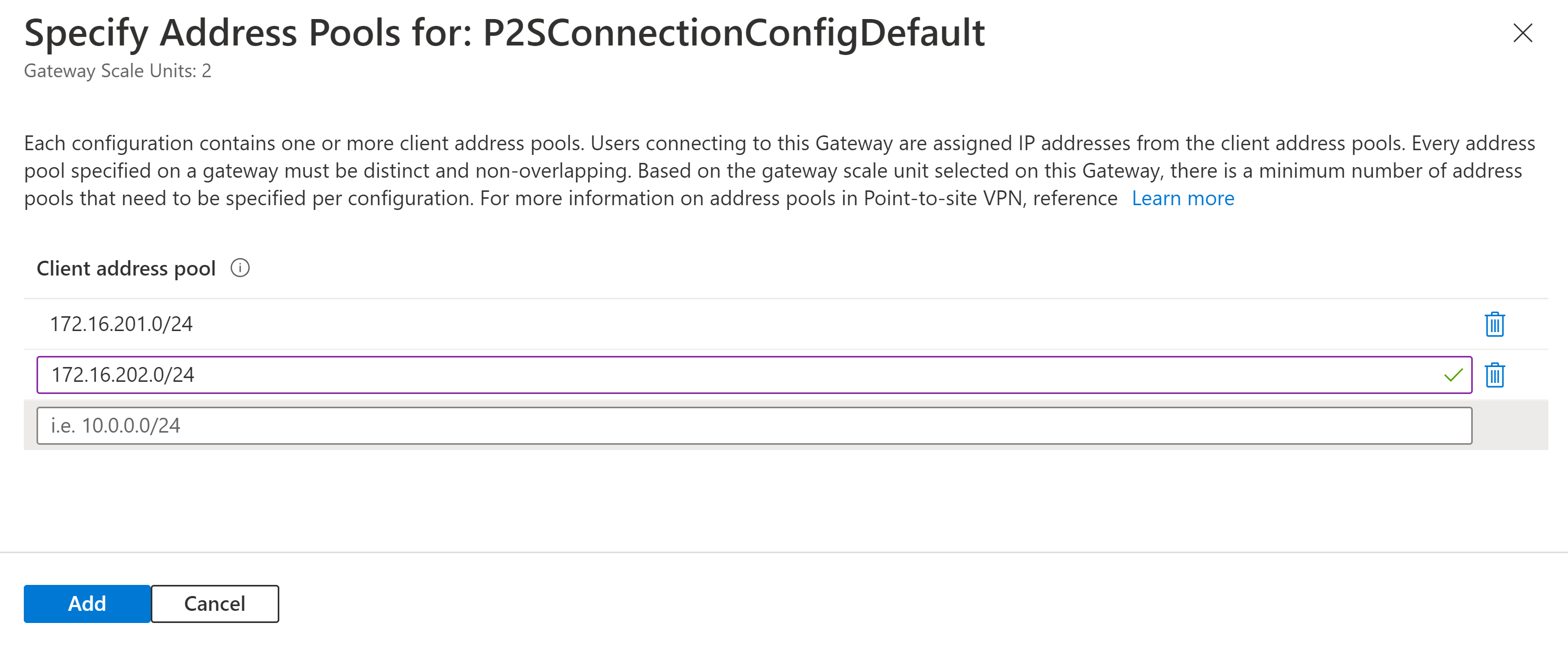

Voor adresgroepen selecteert u Configureren om de pagina Adresgroepen opgeven te openen. Koppel op deze pagina nieuwe adresgroepen aan deze configuratie. Gebruikers die lid zijn van groepen die aan deze configuratie zijn gekoppeld, krijgen IP-adressen van de opgegeven groepen toegewezen. Op basis van het aantal gatewayschaaleenheden dat aan de gateway is gekoppeld, moet u mogelijk meer dan één adresgroep opgeven. Adresgroepen kunnen niet kleiner zijn dan /24. U kunt bijvoorbeeld geen bereik van /25 of /26 toewijzen als u een kleiner adresgroepbereik wilt hebben voor de gebruikersgroepen. Het minimale voorvoegsel is /24. Selecteer Toevoegen en Ok om uw adresgroepen op te slaan.

U hebt één configuratie nodig voor elke set groepen waaraan IP-adressen uit verschillende adresgroepen moeten worden toegewezen. Herhaal de stappen om meer configuraties te maken. Zie stap 1 voor vereisten en beperkingen met betrekking tot adresgroepen en groepen.

Nadat u de configuraties hebt gemaakt die u nodig hebt, selecteert u Bewerken en bevestigt u vervolgens om uw instellingen op te slaan.

Problemen oplossen

- Controleer of pakketten over de juiste kenmerken beschikken?: Wireshark of een andere pakketopname kan worden uitgevoerd in de NPS-modus en pakketten ontsleutelen met behulp van een gedeelde sleutel. U kunt valideren dat pakketten worden verzonden vanaf uw RADIUS-server naar de punt-naar-site-VPN-gateway met de juiste RADIUS VSA geconfigureerd.

- Krijgen gebruikers een onjuist IP-adres toegewezen?: Stel NPS-gebeurtenislogboekregistratie in voor verificatie of gebruikers wel of niet overeenkomen met het beleid.

- Ondervindt u problemen met adresgroepen? Elke adresgroep wordt opgegeven op de gateway. Adresgroepen worden gesplitst in twee adresgroepen en toegewezen aan elk actief-actief exemplaar in een punt-naar-site VPN-gatewaypaar. Deze gesplitste adressen moeten worden weergegeven in de effectieve routetabel. Als u bijvoorbeeld '10.0.0.0.0/24' opgeeft, ziet u twee '/25'-routes in de effectieve routetabel. Als dit niet het geval is, wijzigt u de adresgroepen die zijn gedefinieerd op de gateway.

- P2S-client kan geen routes ontvangen? Zorg ervoor dat alle configuraties van punt-naar-site-VPN-verbindingen zijn gekoppeld aan de defaultRouteTable en doorgeven aan dezelfde set routetabellen. Dit moet automatisch worden geconfigureerd als u de portal gebruikt, maar als u REST, PowerShell of CLI gebruikt, moet u ervoor zorgen dat alle doorgiften en koppelingen correct zijn ingesteld.

- Kunt u Multipool niet inschakelen met behulp van de Azure VPN-client? Als u de Azure VPN-client gebruikt, controleert u of de Azure VPN-client die op gebruikersapparaten is geïnstalleerd, de nieuwste versie is. U moet de client opnieuw downloaden om deze functie in te schakelen.

- Alle gebruikers worden toegewezen aan de standaardgroep? Als u Microsoft Entra-verificatie gebruikt, controleert u of de tenant-URL-invoer in de serverconfiguratie

(https://login.microsoftonline.com/<tenant ID>)niet eindigt op een\. Als de URL wordt ingevoerd om mee\te eindigen, kan de gateway microsoft Entra-gebruikersgroepen niet goed verwerken en worden alle gebruikers toegewezen aan de standaardgroep. Als u dit wilt oplossen, wijzigt u de serverconfiguratie om de volgbewerking\te verwijderen en wijzigt u de adresgroepen die op de gateway zijn geconfigureerd om de wijzigingen toe te passen op de gateway. Dit is een bekend probleem. - Wilt u externe gebruikers uitnodigen om de functie Multipool te gebruiken? Als u Microsoft Entra-verificatie gebruikt en u van plan bent om gebruikers uit te nodigen die extern zijn (gebruikers die geen deel uitmaken van het Microsoft Entra-domein dat is geconfigureerd op de VPN-gateway) om verbinding te maken met de Virtual WAN-punt-naar-site-VPN-gateway, moet u ervoor zorgen dat het gebruikerstype van de externe gebruiker lid is en niet 'Gast'. Zorg er ook voor dat de naam van de gebruiker is ingesteld op het e-mailadres van de gebruiker. Als het gebruikerstype en de naam van de verbindende gebruiker niet juist is ingesteld zoals hierboven wordt beschreven, of als u geen extern lid kunt instellen als lid van uw Microsoft Entra-domein, wordt de verbindende gebruiker toegewezen aan de standaardgroep en een IP-adres uit de standaard-IP-adresgroep toegewezen.

Volgende stappen

- Zie Over gebruikersgroepen en IP-adresgroepen voor P2S-gebruikers-VPN's voor meer informatie over gebruikersgroepen.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor