Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Moderne ondernemingen vereisen alomtegenwoordige connectiviteit tussen hyper gedistribueerde toepassingen, gegevens en gebruikers in de cloud en on-premises. De wereldwijde architectuur van het transitnetwerk wordt door ondernemingen gebruikt om de cloudgerichte moderne, wereldwijde IT-footprint te consolideren, te verbinden en te beheren.

De architectuur van het wereldwijde transitnetwerk is gebaseerd op een klassiek hub-and-spoke-connectiviteitsmodel, waarbij de in de cloud gehoste netwerk hub transitieve connectiviteit mogelijk maakt tussen eindpunten die kunnen worden verdeeld over verschillende typen spokes.

In dit model kan een spoke het volgende zijn:

- Virtueel netwerk (VNets)

- Fysieke vertakkingssite

- Externe gebruiker

- Internet

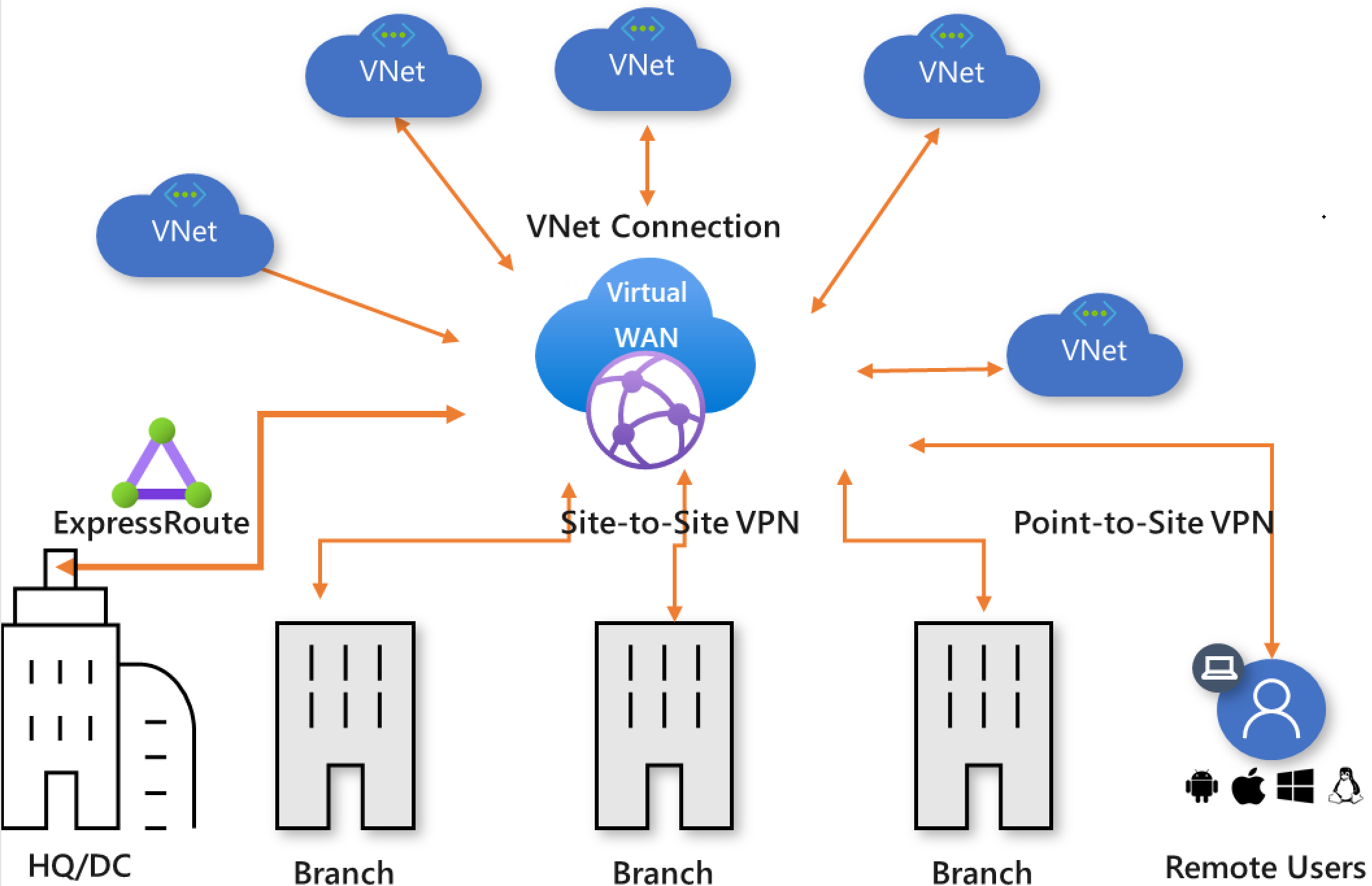

Afbeelding 1: Wereldwijd naaf-en-spaken-transitnetwerk

In afbeelding 1 ziet u de logische weergave van het wereldwijde doorvoernetwerk waarin geografisch gedistribueerde gebruikers, fysieke sites en VNets zijn verbonden via een netwerkhub die wordt gehost in de cloud. Deze architectuur maakt logische connectiviteit met één hopoverdracht mogelijk tussen de netwerkeindpunten.

Wereldwijd doorvoernetwerk met Virtual WAN

Azure Virtual WAN is een door Microsoft beheerde cloudnetwerkservice. Alle netwerkonderdelen waarvan deze service bestaat, worden gehost en beheerd door Microsoft. Zie het artikel Overzicht van Virtual WAN voor meer informatie over Virtual WAN.

Azure Virtual WAN maakt een wereldwijde transit-netwerkarchitectuur mogelijk door universele, any-to-any-connectiviteit te bieden tussen wereldwijd gedistribueerde sets cloudworkloads in VNets, vertakkingssites, SaaS- en PaaS-toepassingen en gebruikers.

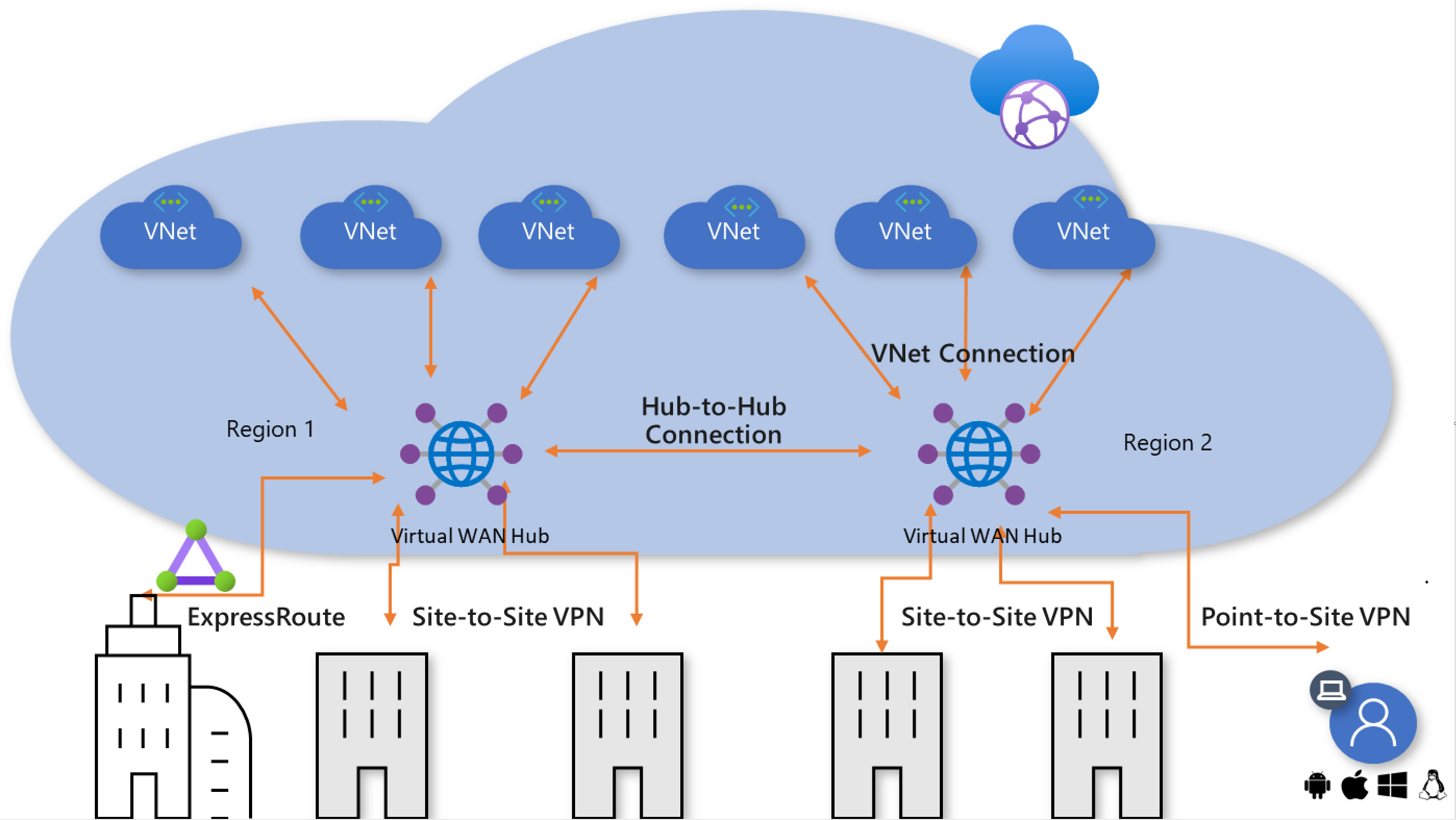

Afbeelding 2: Wereldwijd doorvoernetwerk en Virtual WAN

In de Azure Virtual WAN-architectuur worden virtuele WAN-hubs ingericht in Azure-regio's, waarmee u ervoor kunt kiezen om uw vertakkingen, VNets en externe gebruikers te verbinden. De fysieke vertakkingssites zijn verbonden met de hub door Premium of Standard ExpressRoute of site-naar-site-VPN's, VNet's zijn verbonden met de hub via VNet-verbindingen en externe gebruikers kunnen rechtstreeks verbinding maken met de hub met behulp van gebruikers-VPN (punt-naar-site-VPN's). Virtual WAN biedt ook ondersteuning voor VNet-verbindingen tussen regio's, waarbij een VNet in één regio kan worden verbonden met een virtuele WAN-hub in een andere regio.

U kunt een virtueel WAN tot stand brengen door één virtuele WAN-hub te maken in de regio met het grootste aantal spokes (vertakkingen, VNets, gebruikers) en vervolgens de spokes te verbinden die zich in andere regio's met de hub bevinden. Dit is een goede optie wanneer de bedrijfsactiviteiten zich voornamelijk in één regio bevinden met een paar afgelegen vertakkingen.

Hub-naar-hub-connectiviteit

Een enterprise-cloudvoetafdruk kan meerdere cloudregio's omvatten en het is optimaal (latentiegewijs) om toegang te krijgen tot de cloud vanuit een regio die zich het dichtst bij hun fysieke site en gebruikers bevindt. Een van de belangrijkste principes van de wereldwijde doorvoernetwerkarchitectuur is om connectiviteit tussen meerdere regio's mogelijk te maken tussen alle cloud- en on-premises netwerkeindpunten. Dit betekent dat verkeer van een vertakking die is verbonden met de cloud in de ene regio, een andere vertakking of een VNet in een andere regio kan bereiken met behulp van hub-naar-hub-connectiviteit die is ingeschakeld door Azure Global Network.

Afbeelding 3: Connectiviteit tussen regio's van Virtual WAN

Wanneer meerdere hubs zijn ingeschakeld in één virtueel WAN, worden de hubs automatisch verbonden via hub-naar-hub-koppelingen, waardoor wereldwijde connectiviteit mogelijk is tussen vertakkingen en VNets die over meerdere regio's worden gedistribueerd.

Daarnaast kunnen hubs die allemaal deel uitmaken van hetzelfde virtuele WAN, worden gekoppeld aan verschillende regionale toegangs- en beveiligingsbeleidsregels. Zie Beveiligings- en beleidsbeheer verderop in dit artikel voor meer informatie.

Universele connectiviteit

Wereldwijde transitarcitectuur maakt any-to-any-connectiviteit mogelijk via virtuele WAN-hubs. Deze architectuur elimineert of vermindert de noodzaak van volledige mesh- of gedeeltelijke mesh-connectiviteit tussen spokes die complexer zijn om te bouwen en te onderhouden. Daarnaast is routeringsbeheer in hub-and-spoke-netwerken versus mesh-netwerken eenvoudiger te configureren en te onderhouden.

Met any-to-any-connectiviteit (in de context van een globale architectuur) kan een onderneming met wereldwijd gedistribueerde gebruikers, vertakkingen, datacenters, VNets en toepassingen verbinding maken met elkaar via de 'transit'-hub(s). Azure Virtual WAN fungeert als het wereldwijde doorvoersysteem.

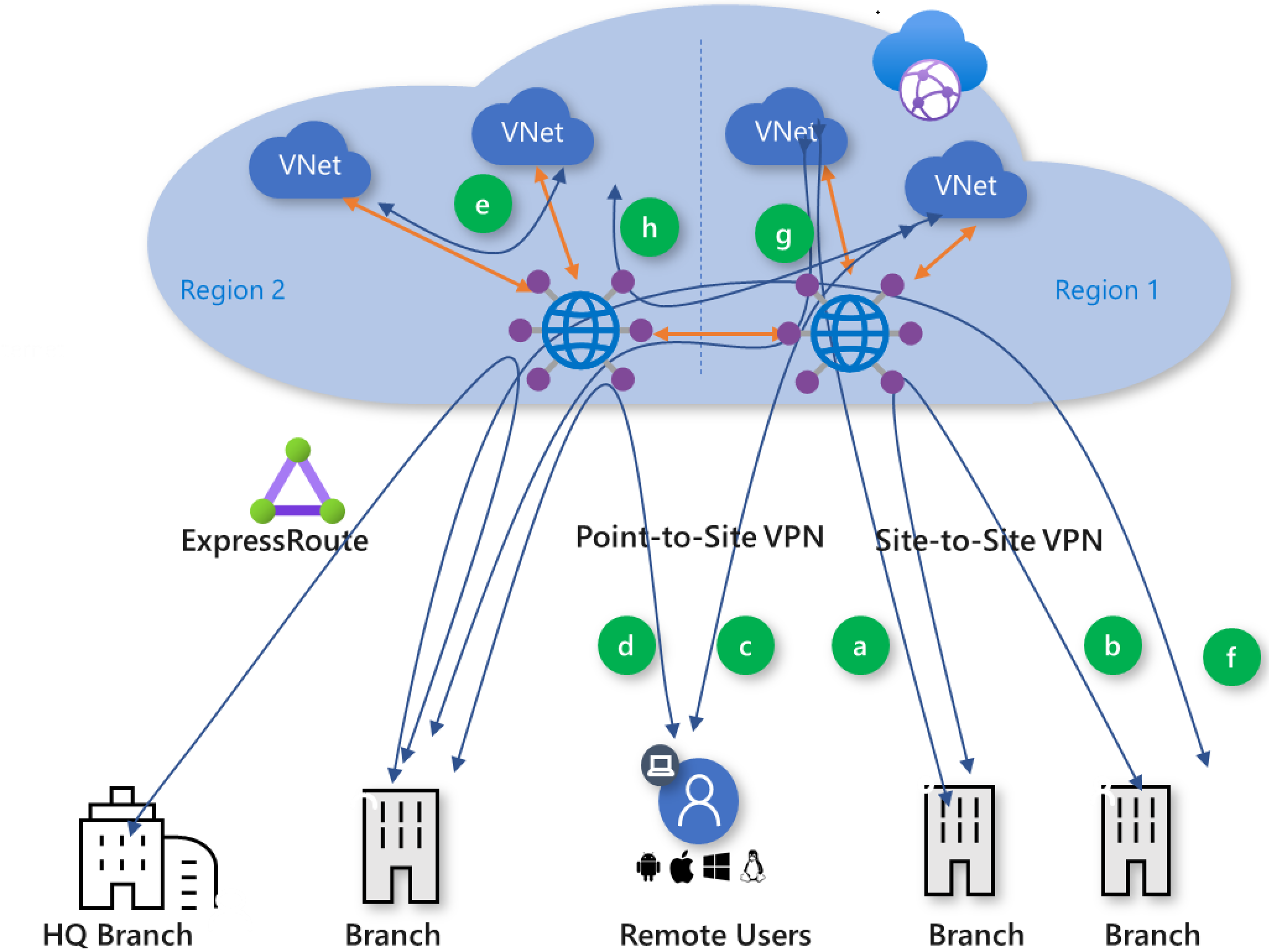

Afbeelding 4: Virtual WAN-verkeerspaden

Azure Virtual WAN ondersteunt de volgende connectiviteitspaden voor wereldwijde doorvoer. De letters tussen haakjes corresponderen met figuur 4.

- Vertakking naar VNet (a)

- Filiaal naar filiaal (b)

- ExpressRoute Global Reach en Virtual WAN

- Externe gebruiker naar VNet (c)

- Externe gebruiker-naar-vertakking (d)

- VNet-naar-VNet (e)

- Vestiging-naar-knooppunt-knooppunt-naar-Vestiging (f)

- Branch-naar-hub-hub-naar-VNet (g)

- VNet naar hub, hub naar VNet (h)

Vertakking naar VNet (a) en Vertakking naar VNet cross-regio (g)

Branch-to-VNet is het primaire pad dat wordt ondersteund door Azure Virtual WAN. Met dit pad kunt u takken verbinden met Azure IaaS-bedrijfsworkloads die zijn geïmplementeerd in Azure VNets. Vertakkingen kunnen worden verbonden met het virtuele WAN via ExpressRoute of site-naar-site-VPN. Het verkeer wordt verzonden naar VNets die zijn verbonden met de virtuele WAN-hubs via VNet-verbindingen. Expliciete gatewaytransit is niet vereist voor Virtual WAN, omdat Virtual WAN automatisch gatewaytransit naar externe locatie mogelijk maakt. Zie het artikel Virtual WAN-partners over het verbinden van een SD-WAN CPE met Virtual WAN.

"ExpressRoute Global Reach" en "Virtual WAN"

ExpressRoute is een persoonlijke en flexibele manier om uw on-premises netwerken te verbinden met de Microsoft Cloud. Virtual WAN ondersteunt Express Route-circuitverbindingen. De volgende ExpressRoute-circuit-SKU's kunnen worden verbonden met Virtual WAN: Local, Standard en Premium.

Er zijn twee opties om ExpressRoute naar ExpressRoute-transitconnectiviteit in te schakelen wanneer u Azure Virtual WAN gebruikt:

U kunt ExpressRoute inschakelen voor ExpressRoute-transitconnectiviteit door ExpressRoute Global Reach in te schakelen op uw ExpressRoute-circuits. Global Reach is een ExpressRoute-invoegtoepassingsfunctie waarmee u ExpressRoute-circuits in verschillende peeringlocaties kunt koppelen om een privénetwerk te maken. ExpressRoute-naar-ExpressRoute-transitconnectiviteit tussen circuits met de Global Reach-toevoeging zal de Virtual WAN-hub niet transiteren, omdat Global Reach een optimalere route biedt via de wereldwijde backbone.

U kunt de functie Routeringsintentie met routeringsbeleid voor privéverkeer gebruiken om ExpressRoute-transitconnectiviteit mogelijk te maken via een beveiligingsapparaat dat is geïmplementeerd in de Virtual WAN-hub. Voor deze optie is Global Reach niet vereist. Zie de sectie ExpressRoute in de documentatie voor routeringsintenties voor meer informatie.

Van vertakking naar vertakking (b) en van vertakking naar vertakking, tussen regio's (f)

Vertakkingen kunnen worden verbonden met een Virtuele WAN-hub van Azure met behulp van ExpressRoute-circuits en/of site-naar-site-VPN-verbindingen. U kunt de vertakkingen verbinden met de virtuele WAN-hub die zich in de regio het dichtst bij de vertakking bevindt.

Met deze optie kunnen ondernemingen gebruikmaken van de Azure-backbone om vertakkingen te verbinden. Hoewel deze mogelijkheid echter beschikbaar is, moet u de voordelen wegen van het verbinden van vertakkingen via Azure Virtual WAN versus het gebruik van een privé-WAN.

Opmerking

Vestiging-tot-vestiging-connectiviteit uitschakelen in Virtual WAN - Virtual WAN kan worden geconfigureerd om vestiging-tot-vestiging-connectiviteit uit te schakelen. Met deze configuratie wordt de doorgifte van routes tussen VPN (S2S en P2S) en verbonden Express Route-sites geblokkeerd. Deze configuratie zal geen invloed hebben op branch-naar-VNet en VNet-naar-VNet-routering en -connectiviteit. Als u deze instelling wilt configureren met behulp van Azure Portal: kies onder het menu Virtual WAN-configuratie de optie: Branch-to-Branch - Uitgeschakeld.

Externe gebruiker naar VNet (c)

U kunt directe, veilige externe toegang tot Azure inschakelen met behulp van punt-naar-site-verbinding van een externe gebruikersclient naar een virtueel WAN. Afstandsmedewerkers van ondernemingen hoeven niet langer via een bedrijfs-VPN de omweg naar de cloud te maken.

Externe gebruiker-naar-vertakking (d)

Met het pad van externe gebruiker naar vertakking kunnen externe gebruikers die een point-to-site-verbinding met Azure gebruiken, on-premises workloads en toepassingen openen via de cloud. Dit pad biedt externe gebruikers de flexibiliteit om toegang te krijgen tot workloads die zowel in Azure als on-premises zijn geïmplementeerd. Ondernemingen kunnen een centrale, veilige externe toegangsservice in de cloud inschakelen in Azure Virtual WAN.

VNet-naar-VNet-transit (e) en VNet-naar-VNet-regio-overschrijdend (h)

Met de VNet-naar-VNet-transit kunnen VNets verbinding maken met elkaar om toepassingen met meerdere lagen te verbinden die zijn geïmplementeerd in meerdere VNets. Desgewenst kunt u VNets met elkaar verbinden via VNet-peering. Dit is mogelijk geschikt voor sommige scenario's waarbij overdracht via de VWAN-hub niet nodig is.

Geforceerde tunneling en standaardroute

Geforceerde tunneling kan worden ingeschakeld door de standaardroute in te stellen voor een verbinding via VPN, ExpressRoute of Virtual Network in Virtual WAN.

Een virtuele hub geeft een geleerde standaardroute door aan een virtueel netwerk, site-naar-site VPN, of ExpressRoute-verbinding als de standaardvlag op 'Ingeschakeld' staat voor de verbinding.

Deze vlag wordt weergegeven als de gebruiker een verbinding met een virtueel netwerk, een VPN-verbinding of een ExpressRoute aanpast. Deze vlag wordt standaard uitgeschakeld wanneer een site of een ExpressRoute-circuit met een hub wordt verbonden. Deze functie wordt standaard ingeschakeld wanneer een virtuele netwerkverbinding wordt toegevoegd om een VNet te verbinden met een virtuele hub. De standaardroute is niet afkomstig uit de Virtual WAN-hub; de standaardroute wordt doorgegeven als deze al door de Virtual WAN-hub is geleerd als gevolg van het implementeren van een firewall in de hub of als voor een andere verbonden site geforceerde tunneling is ingeschakeld.

Beveiliging en beleidsbeheer

De Azure Virtual WAN-hubs verbinden alle netwerkeindpunten in het hybride netwerk en zien mogelijk al het transitnetwerkverkeer. Virtual WAN-hubs kunnen worden geconverteerd naar beveiligde virtuele hubs door een bump-in-the-wire-beveiligingsoplossing in de hub te implementeren. U kunt Azure Firewall implementeren, virtuele netwerkapparaten van de volgende generatie selecteren of SaaS (Software-as-a-Service) in Virtual WAN-hubs gebruiken om beveiliging, toegang en beleidsbeheer in de cloud mogelijk te maken. U kunt Virtual WAN configureren om verkeer naar beveiligingsoplossingen in de hub te routeren met behulp van de intentie voor routering van virtuele hubs.

Indeling van Azure Firewalls in virtuele WAN-hubs kan worden uitgevoerd door Azure Firewall Manager. Azure Firewall Manager biedt de mogelijkheden voor het beheren en schalen van beveiliging voor wereldwijde transitnetwerken. Azure Firewall Manager biedt de mogelijkheid om routering, globaal beleidsbeheer, geavanceerde internetbeveiligingsservices via derden samen met de Azure Firewall centraal te beheren.

Zie Integrated Network Virtual Appliances in de Virtual Hub voor meer informatie over het implementeren en organiseren van virtuele apparaten van het volgende generatie-firewallnetwerk in de Virtual WAN-hub. Zie software-as-a-service voor meer informatie over SaaS-beveiligingsoplossingen die kunnen worden geïmplementeerd in de Virtual WAN-hub.

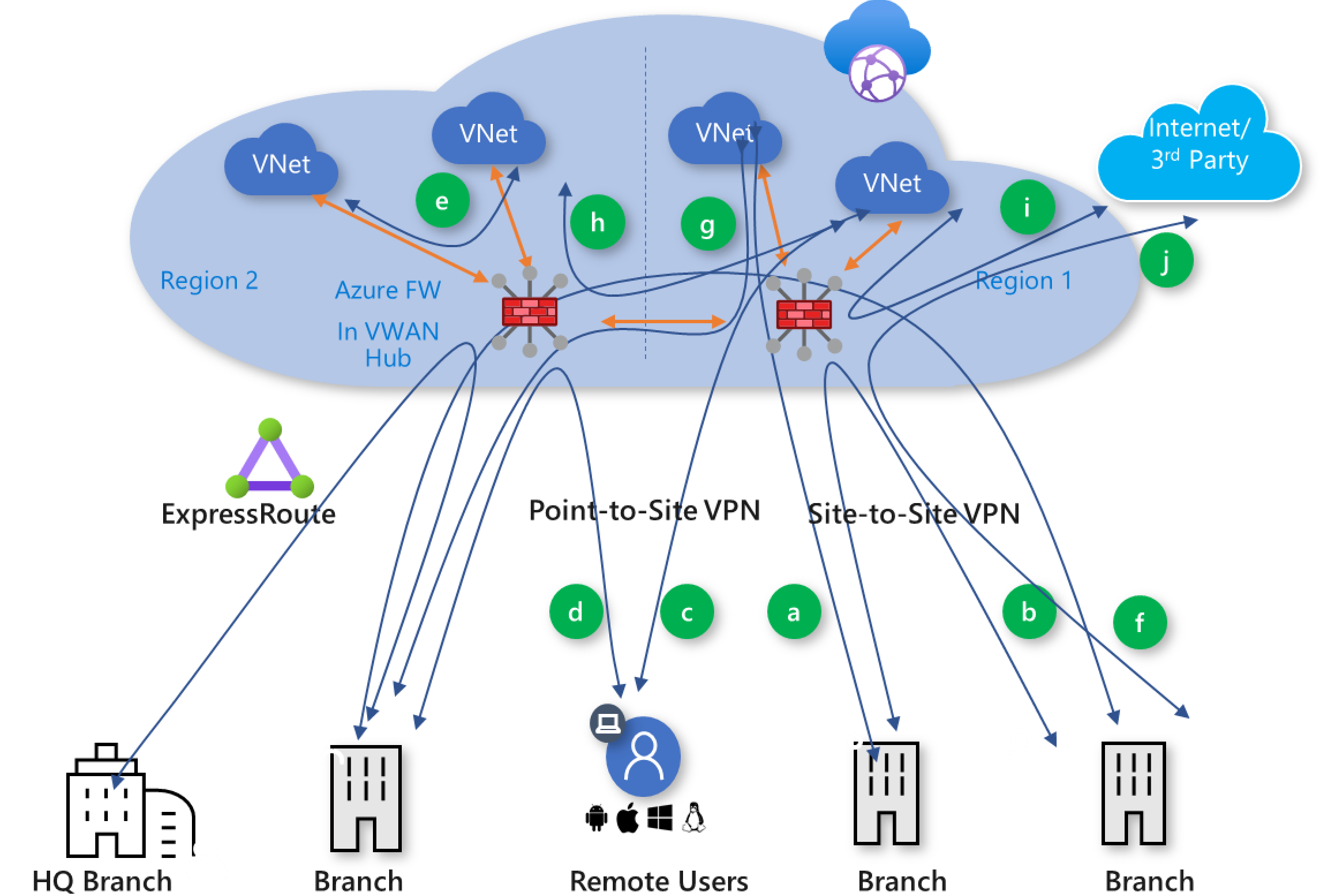

Afbeelding 5: Beveiligde virtuele hub met Azure Firewall

Virtual WAN ondersteunt de volgende wereldwijde beveiligde doorvoerconnectiviteitspaden. Hoewel in het diagram en de verkeerspatronen in deze sectie gebruiksvoorbeelden van Azure Firewall worden beschreven, worden dezelfde verkeerspatronen ondersteund met virtuele netwerkapparaten en SaaS-beveiligingsoplossingen die zijn geïmplementeerd in de hub. De letters tussen haakjes verwijzen naar figuur 5.

- Beveiligde overdracht van locatie naar virtueel netwerk (c)

- Beveiligde doorvoer van vestiging-naar-VNet over virtuele hubs (g), ondersteund met routeringsintentie

- Beveiligde doorvoer van VNet-naar-VNet (e)

- Beveiligde overdracht van VNet-naar-VNet tussen virtuele hubs (h), ondersteund met Routeringsintentie

- Beveiligde transit van vestiging naar vestiging (b), ondersteund met routeringsintentie

- Beveiligde transitie van filiaal-naar-filiaal over virtuele hubs (f), ondersteund met Routing Intent

- VNet-naar-internet of derdepartijbeveiligingsdienst (i)

- Vertakking naar internet of beveiligingsservice van derden (j)

Beveiligde doorvoer van VNet-naar-VNet (e), VNet-naar-VNet-beveiligde doorvoer tussen regio's(h)

Met het beveiligde VNet-naar-VNet-transit kunnen VNets verbinding maken met elkaar via beveiligingsapparaten (Azure Firewall, NVA en SaaS selecteren) die zijn geïmplementeerd in de Virtual WAN-hub.

VNet-naar-internet of derdepartijbeveiligingsdienst (i)

Met het VNet-naar-internet kunnen VNets verbinding maken met internet via de beveiligingsapparaten (Azure Firewall, NVA en SaaS selecteren) in de virtuele WAN-hub. Verkeer naar internet via ondersteunde beveiligingsservices van derden stroomt niet via een beveiligingsapparaat en wordt rechtstreeks doorgestuurd naar de beveiligingsservice van derden. U kunt het VNet-naar-internet-pad configureren via ondersteunde beveiligingsservice van derden met behulp van Azure Firewall Manager.

Vertakking naar internet of beveiligingsservice van derden (j)

Met branch-to-internet kunnen vertakkingen verbinding maken met internet via de Azure Firewall in de virtuele WAN-hub. Verkeer naar internet via ondersteunde beveiligingsservices van derden stroomt niet via een beveiligingsapparaat en wordt rechtstreeks doorgestuurd naar de beveiligingsservice van derden. U kunt branch-naar-internet-pad configureren via ondersteunde beveiligingsservice van derden met behulp van Azure Firewall Manager.

Beveiligde transit tussen filialen, Beveiligde transit tussen filialen over regio's (b), (f)

Vertakkingen kunnen worden verbonden met een beveiligde virtuele hub met Azure Firewall met behulp van ExpressRoute-circuits en/of site-naar-site-VPN-verbindingen. U kunt de vertakkingen verbinden met de virtuele WAN-hub die zich in de regio het dichtst bij de vertakking bevindt. Door routeringsintentie op Virtual WAN-hubs te configureren, wordt branch-to-branch inspectie binnen dezelfde hub of tussen hubs/regio's mogelijk gemaakt door beveiligingsapparaten zoals Azure Firewall, geselecteerde NVAs en SaaS die in de Virtual WAN-hub zijn ingezet.

Met deze optie kunnen ondernemingen gebruikmaken van de Azure-backbone om vertakkingen te verbinden. Hoewel deze mogelijkheid echter beschikbaar is, moet u de voordelen wegen van het verbinden van vertakkingen via Azure Virtual WAN versus het gebruik van een privé-WAN.

Vertakking-naar-VNet beveiligde transit (c), Vertakking-naar-VNet beveiligde transit tussen regio's (g)

Met de branch-to-VNet beveiligde doorgang kunnen vestigingen communiceren met virtuele netwerken in dezelfde regio als de virtuele WAN-hub, evenals met een ander virtueel netwerk dat is verbonden met een andere virtuele WAN-hub in een andere regio (verkeersinspectie tussen hubs wordt alleen ondersteund met Routing Intent).

Hoe schakel ik standaardroute (0.0.0.0/0) in een beveiligde virtuele hub in

De in een Virtual WAN-hub (Beveiligde Virtuele Hub) geïmplementeerde Azure Firewall kan worden geconfigureerd als standaardrouter naar het internet of als vertrouwde beveiligingsprovider voor alle vertakkingen (verbonden via VPN of Express Route), spoke-VNet's en gebruikers (verbonden via P2S VPN). Deze configuratie moet worden uitgevoerd met Behulp van Azure Firewall Manager. Configureer al het verkeer van vestigingen (inclusief gebruikers) en VNets naar het internet via de Azure Firewall naar uw hub.

Dit is een configuratie in twee stappen:

Configureer routering van internetverkeer met behulp van het menu Route-instelling voor beveiligde virtuele hub. Configureer VNets en vertakkingen die verkeer naar internet kunnen verzenden via de firewall.

Configureer en stel in welke verbindingen (VNet en vestiging) verkeer naar het internet (0.0.0.0/0) kunnen routeren via de Azure FW (firewall) in de hub of vertrouwde beveiligingsleverancier. Deze stap zorgt ervoor dat de standaardroute wordt doorgegeven aan geselecteerde vertakkingen en VNets die zijn gekoppeld aan de Virtual WAN Hub via de Connecties.

Verkeer geforceerd tunnelen naar een on-premises firewall in een beveiligde virtuele hub

Als er al een standaardroute is die is geleerd (via BGP) door de virtuele hub van een van de branches (VPN of ER-sites), wordt deze standaardroute overschreven door de standaardroute die is geleerd vanuit de Azure Firewall Manager-instelling. In dit geval wordt al het verkeer dat de hub binnenkomt van VNets en vertakkingen die bestemd zijn voor internet, doorgestuurd naar de Azure Firewall of vertrouwde beveiligingsprovider.

Opmerking

Er is momenteel geen optie om een on-premises firewall of Azure Firewall (en vertrouwde beveiligingsprovider) te selecteren voor internetverkeer dat afkomstig is van VNets, kantoren of gebruikers. De standaardroute die is geleerd op basis van de Azure Firewall Manager-instelling heeft altijd de voorkeur boven de standaardroute die is geleerd van een van de vertakkingen.

Volgende stappen

Maak een verbinding met Behulp van Virtual WAN en Implementeer Azure Firewall in VWAN-hub(s).