Een VPN-gatewayverbinding tussen VNets configureren met behulp van PowerShell

Dit artikel helpt u om virtuele netwerken te verbinden met behulp van het verbindingstype VNet-naar-VNet. De virtuele netwerken kunnen zich in dezelfde of verschillende regio's bevinden en tot dezelfde of verschillende abonnementen behoren. Wanneer u virtuele netwerken van verschillende abonnementen verbindt, hoeven de abonnementen niet aan dezelfde tenant te worden gekoppeld. Als u al VNets hebt die u wilt verbinden en ze zich in hetzelfde abonnement bevinden, kunt u in plaats daarvan de Stappen van Azure Portal gebruiken omdat het proces minder ingewikkeld is. Houd er rekening mee dat u geen verbinding kunt maken tussen VNets van verschillende abonnementen met behulp van Azure Portal.

In deze oefening maakt u de vereiste virtuele netwerken (VNets) en VPN-gateways. We hebben stappen om VNets in hetzelfde abonnement te verbinden, evenals stappen en opdrachten voor het gecompliceerdere scenario om VNets in verschillende abonnementen te verbinden. De PowerShell-cmdlet voor het maken van een verbinding is New-AzVirtualNetworkGatewayConnection. Het -ConnectionType is Vnet2Vnet.

Over het verbinden van VNet's

Er zijn meerdere manieren om VNet's te koppelen. In de volgende secties worden verschillende manieren beschreven om virtuele netwerken te verbinden.

VNet-naar-VNet

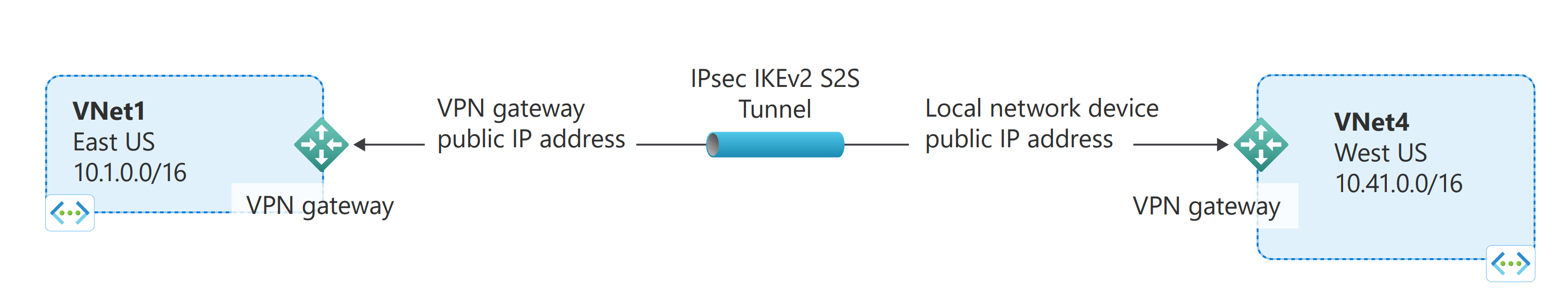

Het configureren van een VNet-naar-VNet-verbinding is een goede manier om VNet's te koppelen. Het verbinden van een virtueel netwerk met een ander virtueel netwerk met behulp van het VNet-naar-VNet-verbindingstype (VNet2VNet) is vergelijkbaar met het maken van een site-naar-site-IPsec-verbinding naar een on-premises locatie. Voor beide verbindingstypen wordt een VPN-gateway gebruikt om een beveiligde tunnel met IPsec/IKE te bieden en beide typen werken tijdens het communiceren op dezelfde manier. Het verschil tussen de verbindingstypen is de manier waarop de lokale netwerkgateway is geconfigureerd. Wanneer u een VNet-naar-VNet-verbinding maakt, ziet u de adresruimte van de lokale netwerkgateway niet. Deze wordt automatisch gemaakt en ingevuld. Wanneer u de adresruimte voor een VNet bijwerkt, is de route naar de bijgewerkte adresruimte automatisch bekend voor het andere VNet. Als u een VNet-naar-VNet-verbinding maakt, is dit gewoonlijk sneller en makkelijker dan een site-naar-site-verbinding tussen VNet's.

Site-naar-site (IPsec)

Als u met een gecompliceerde netwerkconfiguratie werkt, kunt u uw VNets beter verbinden met behulp van de site-naar-site-stappen , in plaats daarvan de VNet-naar-VNet-stappen. Als u de stappen voor site-naar-site gebruikt, maakt en configureert u de lokale netwerkgateways handmatig. De lokale netwerkgateway voor elke VNet behandelt de andere VNet als een lokale site. Hiermee kunt u extra adresruimte voor de lokale netwerkgateway opgeven om het verkeer te routeren. Als de adresruimte voor een VNet wordt gewijzigd, moet u de bijbehorende lokale netwerkgateway bijwerken om de wijziging door te voeren. Het wordt niet automatisch bijgewerkt.

VNet-peering

U kunt overwegen uw VNets te verbinden met behulp van VNet-peering. Bij VNET-peering wordt geen VPN-gateway gebruikt en er gelden diverse beperkingen voor. Bovendien worden de prijzen voor VNET-peering anders berekend dan voor VNet-naar-VNet-VPN Gateway. Zie het artikel VNet-peering voor meer informatie.

Waarom een VNet-met-VNet-verbinding maken?

Mogelijk wilt u virtuele netwerken verbinden met behulp van een VNet-naar-VNet-verbinding om de volgende redenen:

Geografische redundantie en aanwezigheid tussen regio's

- U kunt uw eigen geo-replicatie of synchronisatie met beveiligde connectiviteit instellen zonder gebruik te maken van internetgerichte eindpunten.

- Met Azure Traffic Manager en Load Balancer kunt u workloads met maximale beschikbaarheid instellen met behulp van geografische redundantie over meerdere Azure-regio's. Een belangrijk voorbeeld hiervan is het instellen van SQL Always On met beschikbaarheidsgroepen verspreid over meerdere Azure-regio's.

Regionale toepassingen met meerdere lagen met isolatie- of beheergrenzen

- Binnen dezelfde regio kunt u vanwege isolatie- of beheervereisten toepassingen met meerdere lagen instellen met meerdere virtuele netwerken die met elkaar zijn verbonden.

VNet-naar-VNet-communicatie kan worden gecombineerd met configuraties voor meerdere locaties. Zo kunt u netwerktopologieën maken waarin cross-premises connectiviteit is gecombineerd met connectiviteit tussen virtuele netwerken.

Welke stappen voor VNet-naar-VNet moet ik gebruiken?

In dit artikel ziet u twee verschillende reeksen stappen. Eén reeks stappen voor VNet's die onderdeel uitmaken van hetzelfde abonnement en één reeks voor VNet's die onderdeel uitmaken van verschillende abonnementen. Het belangrijkste verschil tussen de reeksen is dat u afzonderlijke PowerShell-sessies moet gebruiken voor het configureren van verbindingen voor VNet's die onderdeel uitmaken van verschillende abonnementen.

Voor deze oefening kunt u configuraties combineren of alleen de configuratie kiezen waarmee u wilt werken. Alle configuraties maken gebruik van het verbindingstype VNet-naar-VNet. Netwerkverkeer verloopt tussen de VNet's die rechtstreeks met elkaar zijn verbonden. In deze oefening routeert verkeer van TestVNet4 niet naar TestVNet5.

VNet's die zich in hetzelfde abonnement bevinden: in de stappen voor deze configuratie wordt gebruikgemaakt van TestVNet1 en TestVNet4.

VNet's die zich in verschillende abonnementen bevinden: in de stappen voor deze configuratie wordt gebruikgemaakt van TestVNet1 en TestVNet5.

VNets verbinden die tot hetzelfde abonnement behoren

U kunt de volgende stappen uitvoeren met behulp van Azure Cloud Shell. Als u liever de nieuwste versie van de Azure PowerShell-module lokaal installeert, raadpleegt u Azure PowerShell installeren en configureren.

Omdat het 45 minuten of langer duurt om een gateway te maken, treedt er regelmatig een time-out op in Azure Cloud Shell tijdens deze oefening. U kunt Cloud Shell opnieuw starten door linksboven in de terminal te klikken. Zorg ervoor dat u variabelen opnieuw declareren wanneer u de terminal opnieuw start.

Stap 1: De IP-adresbereiken plannen

In de volgende stappen maakt u twee virtuele netwerken en de bijbehorende gatewaysubnetten en configuraties. Vervolgens maakt u een VPN-verbinding tussen de twee VNet's. Het is belangrijk dat u de IP-adresbereiken voor uw netwerkconfiguratie plant. De VNet-bereiken of de bereiken van het lokale netwerk mogen elkaar niet overlappen. In deze voorbeelden bevatten we geen DNS-server. Zie Naamomzetting als u naamomzetting voor uw virtuele netwerken wilt.

In de voorbeelden worden de volgende waarden gebruikt:

Waarden voor TestVNet1:

- VNet-naam: TestVNet1

- Resourcegroep: TestRG1

- Locatie: VS - oost

- TestVNet1: 10.1.0.0/16

- FrontEnd: 10.1.0.0/24

- GatewaySubnet: 10.1.255.0/27

- GatewayName: VNet1GW

- Openbare IP: VNet1GWIP

- VPNType: op route gebaseerd

- Connection(1to4): VNet1toVNet4

- Connection(1to5): VNet1toVNet5 (voor VNets in verschillende abonnementen)

- ConnectionType: VNet2VNet

Waarden voor TestVNet4:

- VNet-naam: TestVNet4

- TestVNet2: 10.41.0.0/16

- FrontEnd: 10.41.0.0/24

- GatewaySubnet: 10.41.255.0/27

- Resourcegroep: TestRG4

- Locatie: VS - west

- GatewayName: VNet4GW

- Openbare IP: VNet4GWIP

- VPNType: op route gebaseerd

- Verbinding: VNet4toVNet1

- ConnectionType: VNet2VNet

Stap 2: TestVNet1 maken en configureren

Voor de volgende stappen kunt u Azure Cloud Shell gebruiken of PowerShell lokaal uitvoeren. Zie Azure PowerShell installeren en configureren voor meer informatie.

Notitie

U ziet mogelijk waarschuwingen met de tekst 'Het uitvoerobjecttype van deze cmdlet wordt gewijzigd in een toekomstige release'. Dit is verwacht gedrag en u kunt deze waarschuwingen veilig negeren.

Declareer uw variabelen. In dit voorbeeld worden de variabelen gedeclareerd met de waarden voor deze oefening. In de meeste gevallen moet u de waarden vervangen door uw eigen waarden. U kunt deze variabelen echter gebruiken als u de stappen doorloopt om vertrouwd te raken met dit type configuratie. Wijzig de variabelen als dat nodig is en kopieer en plak ze vervolgens in uw PowerShell-console.

$RG1 = "TestRG1" $Location1 = "East US" $VNetName1 = "TestVNet1" $FESubName1 = "FrontEnd" $VNetPrefix1 = "10.1.0.0/16" $FESubPrefix1 = "10.1.0.0/24" $GWSubPrefix1 = "10.1.255.0/27" $GWName1 = "VNet1GW" $GWIPName1 = "VNet1GWIP" $GWIPconfName1 = "gwipconf1" $Connection14 = "VNet1toVNet4" $Connection15 = "VNet1toVNet5"Maak een resourcegroep.

New-AzResourceGroup -Name $RG1 -Location $Location1Maak de subnetconfiguraties voor TestVNet1. In dit voorbeeld wordt een virtueel netwerk gemaakt met de naam TestVNet1 en twee subnetten, een met de naam GatewaySubnet en een met de naam FrontEnd. Wanneer u de waarden vervangt, is het belangrijk dat u de juiste namen voor de gatewaysubnets gebruikt, in het bijzonder GatewaySubnet. Als u een andere naam kiest, mislukt het maken van de gateway. Daarom wordt deze niet toegewezen via een variabele in het voorbeeld.

In het volgende voorbeeld worden de variabelen gebruikt die u eerder hebt ingesteld. In dit voorbeeld maakt het gatewaysubnet gebruik van een /27. Hoewel het mogelijk is om een gatewaysubnet te maken met behulp van /28 voor deze configuratie, raden we u aan een groter subnet te maken dat meer adressen bevat door ten minste /27 te selecteren. Hierdoor kunnen er voldoende adressen worden gebruikt voor mogelijke aanvullende configuraties die u in de toekomst mogelijk wilt hebben.

$fesub1 = New-AzVirtualNetworkSubnetConfig -Name $FESubName1 -AddressPrefix $FESubPrefix1 $gwsub1 = New-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -AddressPrefix $GWSubPrefix1Maak TestVNet1.

New-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 ` -Location $Location1 -AddressPrefix $VNetPrefix1 -Subnet $fesub1,$gwsub1Een VPN-gateway moet een toegewezen openbaar IP-adres hebben. Wanneer u een verbinding met een VPN-gateway maakt, is dit het IP-adres dat u opgeeft. Gebruik het volgende voorbeeld om een openbaar IP-adres aan te vragen.

$gwpip1 = New-AzPublicIpAddress -Name $GWIPName1 -ResourceGroupName $RG1 ` -Location $Location1 -AllocationMethod Static -Sku StandardMaak de gatewayconfiguratie. De gatewayconfiguratie bepaalt welk subnet en openbaar IP-adres moeten worden gebruikt. Gebruik het voorbeeld om de gatewayconfiguratie te maken.

$vnet1 = Get-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 $subnet1 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet1 $gwipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GWIPconfName1 ` -Subnet $subnet1 -PublicIpAddress $gwpip1Maak de gateway voor TestVNet1. In deze stap maakt u de virtuele netwerkgateway TestVNet1. VNet-naar-VNet-configuraties vereisen een op route gebaseerd VpnType. Het maken van een gateway duurt vaak 45 minuten of langer, afhankelijk van de geselecteerde gateway-SKU.

New-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 ` -Location $Location1 -IpConfigurations $gwipconf1 -GatewayType Vpn ` -VpnType RouteBased -GatewaySku VpnGw2 -VpnGatewayGeneration "Generation2"

Nadat u de opdrachten hebt voltooid, duurt het 45 minuten of langer om deze gateway te maken. Als u Azure Cloud Shell gebruikt, kunt u de Cloud Shell-sessie opnieuw starten door in de linkerbovenhoek van de Cloud Shell-terminal te klikken en TestVNet4 te configureren. U hoeft niet te wachten totdat de TestVNet1-gateway is voltooid.

Stap 3: TestVNet4 maken en configureren

Maak TestVNet4. Gebruik de volgende stappen om de waarden te vervangen door uw eigen waarden wanneer dat nodig is.

Verbind en declareer uw variabelen. Zorg ervoor dat u de waarden vervangt door de waarden die u voor uw configuratie wilt gebruiken.

$RG4 = "TestRG4" $Location4 = "West US" $VnetName4 = "TestVNet4" $FESubName4 = "FrontEnd" $VnetPrefix4 = "10.41.0.0/16" $FESubPrefix4 = "10.41.0.0/24" $GWSubPrefix4 = "10.41.255.0/27" $GWName4 = "VNet4GW" $GWIPName4 = "VNet4GWIP" $GWIPconfName4 = "gwipconf4" $Connection41 = "VNet4toVNet1"Maak een resourcegroep.

New-AzResourceGroup -Name $RG4 -Location $Location4Maak de subnetconfiguraties voor TestVNet4.

$fesub4 = New-AzVirtualNetworkSubnetConfig -Name $FESubName4 -AddressPrefix $FESubPrefix4 $gwsub4 = New-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -AddressPrefix $GWSubPrefix4Maak TestVNet4.

New-AzVirtualNetwork -Name $VnetName4 -ResourceGroupName $RG4 ` -Location $Location4 -AddressPrefix $VnetPrefix4 -Subnet $fesub4,$gwsub4Vraag een openbaar IP-adres aan.

$gwpip4 = New-AzPublicIpAddress -Name $GWIPName4 -ResourceGroupName $RG4 ` -Location $Location4 -AllocationMethod Static -Sku StandardMaak de gatewayconfiguratie.

$vnet4 = Get-AzVirtualNetwork -Name $VnetName4 -ResourceGroupName $RG4 $subnet4 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet4 $gwipconf4 = New-AzVirtualNetworkGatewayIpConfig -Name $GWIPconfName4 -Subnet $subnet4 -PublicIpAddress $gwpip4Maak de TestVNet4-gateway. Het maken van een gateway duurt vaak 45 minuten of langer, afhankelijk van de geselecteerde gateway-SKU.

New-AzVirtualNetworkGateway -Name $GWName4 -ResourceGroupName $RG4 ` -Location $Location4 -IpConfigurations $gwipconf4 -GatewayType Vpn ` -VpnType RouteBased -GatewaySku VpnGw2 -VpnGatewayGeneration "Generation2"

Stap 4: De verbindingen maken

Wacht totdat beide gateways zijn voltooid. Start de Azure Cloud Shell-sessie opnieuw op en kopieer en plak de variabelen vanaf het begin van stap 2 en stap 3 in de console om waarden opnieuw te declareren.

Verkrijg beide gateways van het virtuele netwerk.

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 $vnet4gw = Get-AzVirtualNetworkGateway -Name $GWName4 -ResourceGroupName $RG4Maak de verbinding tussen TestVNet1 en TestVNet4. In deze stap maakt u de verbinding van TestVNet1 naar TestVNet4. Hier ziet u een gedeelde sleutel waarnaar wordt verwezen in de voorbeelden. U kunt uw eigen waarden voor de gedeelde sleutel gebruiken. Het belangrijkste is dat de gedeelde sleutel voor beide verbindingen moet overeenkomen. Het kan even duren voordat de verbinding is gemaakt.

New-AzVirtualNetworkGatewayConnection -Name $Connection14 -ResourceGroupName $RG1 ` -VirtualNetworkGateway1 $vnet1gw -VirtualNetworkGateway2 $vnet4gw -Location $Location1 ` -ConnectionType Vnet2Vnet -SharedKey 'AzureA1b2C3'Maak de verbinding tussen TestVNet4 en TestVNet1. Deze stap is vergelijkbaar met de vorige stap, behalve dat u de verbinding maakt van TestVNet4 naar TestVNet1. Zorg dat de gedeelde sleutels overeenkomen. De verbinding wordt na enkele minuten tot stand gebracht.

New-AzVirtualNetworkGatewayConnection -Name $Connection41 -ResourceGroupName $RG4 ` -VirtualNetworkGateway1 $vnet4gw -VirtualNetworkGateway2 $vnet1gw -Location $Location4 ` -ConnectionType Vnet2Vnet -SharedKey 'AzureA1b2C3'Controleer de verbinding. Raadpleeg de sectie De verbinding controleren.

VNets verbinden die tot verschillende abonnement behoren

In dit scenario verbindt u TestVNet1 met TestVNet5. TestVNet1 en TestVNet5 bevinden zich in verschillende abonnementen. De abonnementen hoeven niet aan dezelfde tenant te zijn gekoppeld.

Het verschil tussen deze stappen en de eerste set is dat een deel van de configuratiestappen moet worden uitgevoerd in een aparte PowerShell-sessie in de context van het tweede abonnement. Dit geldt met name wanneer de twee abonnementen tot verschillende organisaties behoren.

Als gevolg van het wijzigen van de abonnementscontext in deze oefening, is het misschien eenvoudiger om PowerShell lokaal op uw computer te gebruiken in plaats van azure Cloud Shell te gebruiken wanneer u bij stap 8 komt.

Stap 5: TestVNet1 maken en configureren

U moet Stap 1 en Stap 2 van de vorige sessie uitvoeren om TestVNet1 en de VPN-gateway voor TestVNet1 te maken en te configureren. Voor deze configuratie hoeft u TestVNet4 niet te maken vanuit de vorige sectie, maar als u deze wel maakt, is het niet strijdig met deze stappen. Nadat u stap 1 en stap 2 hebt voltooid, gaat u verder met stap 6 om TestVNet5 te maken.

Stap 6: De IP-adresbereiken controleren

Het is belangrijk om ervoor te zorgen dat de IP-adresruimte van het nieuwe virtuele netwerk, TestVNet5, niet overlapt met een van uw VNet-bereiken of lokale netwerkgatewaybereiken. In dit voorbeeld kunnen de virtuele netwerken deel uitmaken van verschillende organisaties. Voor deze oefening kunt u de volgende waarden voor TestVNet5 gebruiken:

Waarden voor TestVNet5:

- VNet-naam: TestVNet5

- Resourcegroep: TestRG5

- Locatie: Japan - oost

- TestVNet5: 10.51.0.0/16

- FrontEnd: 10.51.0.0/24

- GatewaySubnet: 10.51.255.0.0/27

- GatewayName: VNet5GW

- Openbare IP: VNet5GWIP

- VPNType: op route gebaseerd

- Verbinding: VNet5toVNet1

- ConnectionType: VNet2VNet

Stap 7: TestVNet5 maken en configureren

Deze stap moet worden uitgevoerd in de context van het nieuwe abonnement. Dit onderdeel kan worden uitgevoerd door de beheerder in een andere organisatie die eigenaar is van het abonnement.

Declareer uw variabelen. Zorg ervoor dat u de waarden vervangt door de waarden die u voor uw configuratie wilt gebruiken.

$Sub5 = "Replace_With_the_New_Subscription_Name" $RG5 = "TestRG5" $Location5 = "Japan East" $VnetName5 = "TestVNet5" $FESubName5 = "FrontEnd" $GWSubName5 = "GatewaySubnet" $VnetPrefix5 = "10.51.0.0/16" $FESubPrefix5 = "10.51.0.0/24" $GWSubPrefix5 = "10.51.255.0/27" $GWName5 = "VNet5GW" $GWIPName5 = "VNet5GWIP" $GWIPconfName5 = "gwipconf5" $Connection51 = "VNet5toVNet1"Maak verbinding met abonnement 5. Open de PowerShell-console en maak verbinding met uw account. Gebruik het volgende voorbeeld als hulp bij het maken van de verbinding:

Connect-AzAccountControleer de abonnementen voor het account.

Get-AzSubscriptionGeef het abonnement op dat u wilt gebruiken.

Select-AzSubscription -SubscriptionName $Sub5Een nieuwe resourcegroep maken.

New-AzResourceGroup -Name $RG5 -Location $Location5Maak de subnetconfiguraties voor TestVNet5.

$fesub5 = New-AzVirtualNetworkSubnetConfig -Name $FESubName5 -AddressPrefix $FESubPrefix5 $gwsub5 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName5 -AddressPrefix $GWSubPrefix5Maak TestVNet5.

New-AzVirtualNetwork -Name $VnetName5 -ResourceGroupName $RG5 -Location $Location5 ` -AddressPrefix $VnetPrefix5 -Subnet $fesub5,$gwsub5Vraag een openbaar IP-adres aan.

$gwpip5 = New-AzPublicIpAddress -Name $GWIPName5 -ResourceGroupName $RG5 ` -Location $Location5 -AllocationMethod Static -Sku StandardMaak de gatewayconfiguratie.

$vnet5 = Get-AzVirtualNetwork -Name $VnetName5 -ResourceGroupName $RG5 $subnet5 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet5 $gwipconf5 = New-AzVirtualNetworkGatewayIpConfig -Name $GWIPconfName5 -Subnet $subnet5 -PublicIpAddress $gwpip5Maak de TestVNet5-gateway.

New-AzVirtualNetworkGateway -Name $GWName5 -ResourceGroupName $RG5 -Location $Location5 ` -IpConfigurations $gwipconf5 -GatewayType Vpn -VpnType RouteBased -GatewaySku VpnGw2 -VpnGatewayGeneration "Generation2"

Stap 8: De verbindingen maken

Omdat de gateways in dit voorbeeld tot verschillende abonnementen behoren, is deze stap opgesplitst in twee PowerShell-sessies, aangeduid als [Abonnement 1] en [Abonnement 5].

[Abonnement 1] Verkrijg de gateway van het virtuele netwerk voor abonnement 1. Meld u aan en maak verbinding met abonnement 1 voordat u het volgende voorbeeld uitvoert:

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1Kopieer de uitvoer van de volgende elementen en stuur deze via e-mail of een andere manier naar de beheerder van abonnement 5.

$vnet1gw.Name $vnet1gw.IdDe waarden van deze twee elementen lijken op die in het volgende voorbeeld:

PS D:\> $vnet1gw.Name VNet1GW PS D:\> $vnet1gw.Id /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroupsTestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW[Abonnement 5] Verkrijg de gateway van het virtuele netwerk voor abonnement 5. Meld u aan en maak verbinding met abonnement 5 voordat u het volgende voorbeeld uitvoert:

$vnet5gw = Get-AzVirtualNetworkGateway -Name $GWName5 -ResourceGroupName $RG5Kopieer de uitvoer van de volgende elementen en stuur deze via e-mail of een andere manier naar de beheerder van abonnement 1.

$vnet5gw.Name $vnet5gw.IdDe waarden van deze twee elementen lijken op die in het volgende voorbeeld:

PS C:\> $vnet5gw.Name VNet5GW PS C:\> $vnet5gw.Id /subscriptions/bbbb1b1b-cc2c-dd3d-ee4e-ffffff5f5f5f/resourceGroups/TestRG5/providers/Microsoft.Network/virtualNetworkGateways/VNet5GW[Abonnement 1] Maak de verbinding tussen TestVNet1 en TestVNet5. In deze stap maakt u de verbinding van TestVNet1 naar TestVNet5. Het verschil hier is dat $vnet 5gw niet rechtstreeks kan worden verkregen omdat het zich in een ander abonnement bevindt. U moet een nieuw PowerShell-object maken met de waarden die in de vorige stappen zijn gecommuniceerd vanuit abonnement 1. Gebruik het volgende voorbeeld. Vervang de naam, id en gedeelde sleutel door uw eigen waarden. Het belangrijkste is dat de gedeelde sleutel voor beide verbindingen moet overeenkomen. Het kan even duren voordat de verbinding is gemaakt.

Maak verbinding met abonnement 1 voordat u het volgende voorbeeld uitvoert:

$vnet5gw = New-Object -TypeName Microsoft.Azure.Commands.Network.Models.PSVirtualNetworkGateway $vnet5gw.Name = "VNet5GW" $vnet5gw.Id = "/subscriptions/bbbb1b1b-cc2c-dd3d-ee4e-ffffff5f5f5f/resourceGroups/TestRG5/providers/Microsoft.Network/virtualNetworkGateways/VNet5GW" $Connection15 = "VNet1toVNet5" New-AzVirtualNetworkGatewayConnection -Name $Connection15 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -VirtualNetworkGateway2 $vnet5gw -Location $Location1 -ConnectionType Vnet2Vnet -SharedKey 'AzureA1b2C3'[Abonnement 5] Maak de verbinding tussen TestVNet5 en TestVNet1. Deze stap is vergelijkbaar met de vorige stap, behalve dat u de verbinding maakt van TestVNet5 naar TestVNet1. Hier moet op dezelfde manier een PowerShell-object worden gemaakt op basis van de waarden die zijn verkregen van Abonnement 1. Zorg in deze stap dat de gedeelde sleutels overeenkomen.

Maak verbinding met abonnement 5 voordat u het volgende voorbeeld uitvoert:

$vnet1gw = New-Object -TypeName Microsoft.Azure.Commands.Network.Models.PSVirtualNetworkGateway $vnet1gw.Name = "VNet1GW" $vnet1gw.Id = "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW " $Connection51 = "VNet5toVNet1" New-AzVirtualNetworkGatewayConnection -Name $Connection51 -ResourceGroupName $RG5 -VirtualNetworkGateway1 $vnet5gw -VirtualNetworkGateway2 $vnet1gw -Location $Location5 -ConnectionType Vnet2Vnet -SharedKey 'AzureA1b2C3'

Een verbinding controleren

Belangrijk

Netwerkbeveiligingsgroepen (NSG's) in het gatewaysubnet worden niet ondersteund. Als u een netwerkbeveiligingsgroep koppelt aan dit subnet, werkt uw virtuele netwerkgateway (VPN en ExpressRoute-gateways) mogelijk niet meer zoals verwacht. Raadpleeg voor meer informatie over netwerkbeveiligingsgroepen Wat is een netwerkbeveiligingsgroep?

U kunt controleren of de verbinding is geslaagd met behulp van de cmdlet 'Get-AzVirtualNetworkGatewayConnection' met of zonder '-Debug'.

Gebruik het volgende cmdlet-voorbeeld om de waarden aan te passen aan uw eigen waarden. Selecteer A als dit wordt gevraagd om alles uit te voeren. In het voorbeeld verwijst "-Name" naar de naam van de verbinding die u wilt testen.

Get-AzVirtualNetworkGatewayConnection -Name VNet1toSite1 -ResourceGroupName TestRG1Bekijk de waarden nadat de cmdlet is voltooid. In het onderstaande voorbeeld wordt de verbindingsstatus weergegeven als Verbonden en ziet u inkomende en uitgaande bytes.

"connectionStatus": "Connected", "ingressBytesTransferred": 33509044, "egressBytesTransferred": 4142431

Veelgestelde vragen over VNet-naar-VNet

Zie de veelgestelde vragen over VPN Gateway voor meer informatie over VNet-naar-VNet-verbindingen.

Volgende stappen

- Wanneer de verbinding is voltooid, kunt u virtuele machines aan uw virtuele netwerken toevoegen. Raadpleeg de documentatie over Virtual Machines voor meer informatie.

- Voor meer informatie over BGP raadpleegt u BGP Overview (BGP-overzicht) en How to configure BGP (BGP configureren).