Een aangepast antwoord configureren voor Azure Web Application Firewall

In dit artikel wordt beschreven hoe u een aangepaste antwoordpagina configureert wanneer Azure Web Application Firewall een aanvraag blokkeert.

Wanneer Azure Web Application Firewall een aanvraag blokkeert vanwege een overeenkomende regel, wordt standaard een 403-statuscode geretourneerd met het bericht 'De aanvraag is geblokkeerd'. Het standaardbericht bevat ook de traceringsreferentietekenreeks die wordt gebruikt om een koppeling te maken naar logboekvermeldingen voor de aanvraag. U kunt een aangepaste antwoordstatuscode en een aangepast bericht met een referentietekenreeks voor uw use-case configureren.

Een aangepaste antwoordstatuscode en -bericht configureren met behulp van de portal

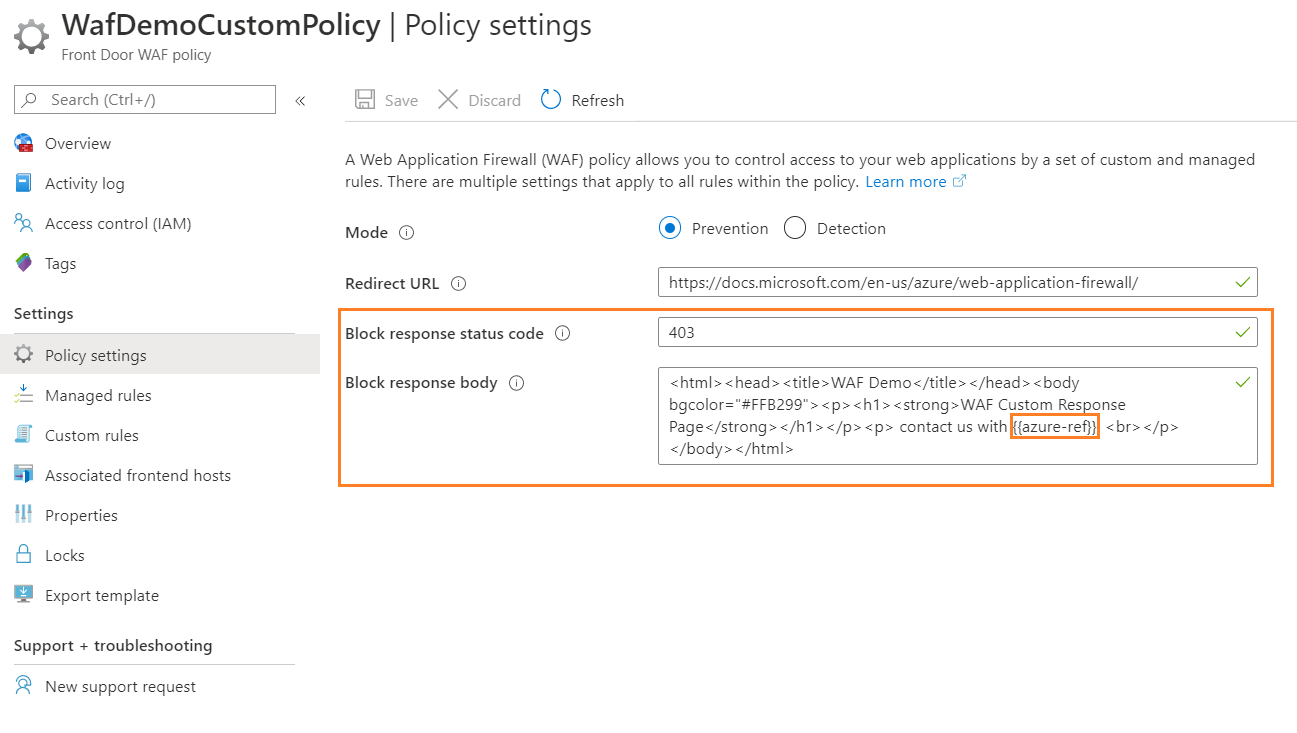

U kunt een aangepaste antwoordstatuscode en -hoofdtekst configureren onder Beleidsinstellingen in de Azure Web Application Firewall-portal.

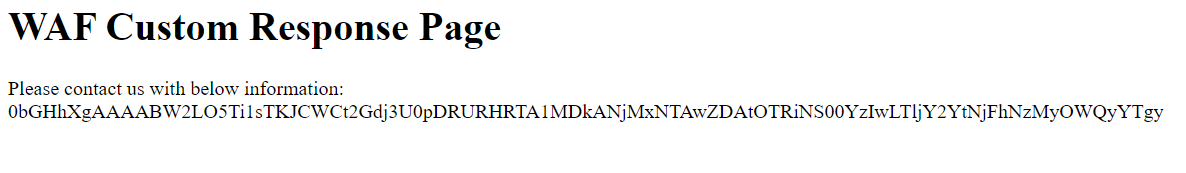

In het voorgaande voorbeeld hebben we de antwoordcode behouden als 403 en een kort bericht 'Neem contact met ons op' geconfigureerd, zoals wordt weergegeven in de volgende afbeelding:

{{azure-ref}} voegt de unieke referentietekenreeks in de antwoordtekst in. De waarde komt overeen met het veld TrackingReference in de FrontDoorAccessLog logboeken en FrontDoorWebApplicationFirewallLog .

{{azure-ref}} voegt de unieke referentietekenreeks in de antwoordtekst in. De waarde komt overeen met het veld TrackingReference in de FrontdoorAccessLog logboeken en FrontdoorWebApplicationFirewallLog .

Een aangepaste antwoordstatuscode en -bericht configureren met behulp van PowerShell

Volg deze stappen om een aangepaste antwoordstatuscode en -bericht te configureren met behulp van PowerShell.

Uw PowerShell-omgeving instellen

Azure PowerShell voorziet in een set van cmdlets die gebruikmaken van het Azure Resource Manager-model om uw Azure-resources te beheren.

U kunt Azure PowerShell op uw lokale computer installeren en in elke PowerShell-sessie gebruiken. Volg de instructies op de pagina om u aan te melden met uw Azure-referenties. Installeer vervolgens de Az PowerShell-module.

Verbinding maken met Azure met een interactief dialoogvenster voor aanmelden

Connect-AzAccount

Install-Module -Name Az

Zorg ervoor dat bij u de huidige versie van PowerShellGet is geïnstalleerd. Voer de volgende opdracht uit en open PowerShell opnieuw.

Install-Module PowerShellGet -Force -AllowClobber

De Az.FrontDoor-module installeren

Install-Module -Name Az.FrontDoor

Een resourcegroep maken

In Azure kunt u verwante resources toewijzen aan een resourcegroep. Hier maken we een resourcegroep met behulp van New-AzResourceGroup.

New-AzResourceGroup -Name myResourceGroupWAF

Een nieuw WAF-beleid maken met een aangepast antwoord

In het volgende voorbeeld ziet u hoe u een nieuw WAF-beleid (Web Application Firewall) maakt met een aangepaste antwoordstatuscode die is ingesteld op 405 en een bericht 'U bent geblokkeerd' met behulp van New-AzFrontDoorWafPolicy.

# WAF policy setting

New-AzFrontDoorWafPolicy `

-Name myWAFPolicy `

-ResourceGroupName myResourceGroupWAF `

-EnabledState enabled `

-Mode Detection `

-CustomBlockResponseStatusCode 405 `

-CustomBlockResponseBody "<html><head><title>You are blocked.</title></head><body></body></html>"

Wijzig de instellingen van de aangepaste antwoordcode of antwoordtekst van een bestaand WAF-beleid met behulp van Update-AzFrontDoorFireWallPolicy.

# modify WAF response code

Update-AzFrontDoorFireWallPolicy `

-Name myWAFPolicy `

-ResourceGroupName myResourceGroupWAF `

-EnabledState enabled `

-Mode Detection `

-CustomBlockResponseStatusCode 403

# modify WAF response body

Update-AzFrontDoorFireWallPolicy `

-Name myWAFPolicy `

-ResourceGroupName myResourceGroupWAF `

-CustomBlockResponseBody "<html><head><title>Forbidden</title></head><body>{{azure-ref}}</body></html>"

Volgende stappen

Meer informatie over Azure Web Application Firewall vindt u in Azure Front Door.